Hantera SQL Server Analysis Services-datakällor

När du har installerat en lokal datagateway kan du lägga till datakällor som ska användas med gatewayen. Den här artikeln beskriver hur du lägger till en SQL Server Analysis Services-datakälla (SSAS) till din lokala gateway som ska användas för schemalagd uppdatering eller för liveanslutningar.

Om du vill veta mer om hur du konfigurerar en live-anslutning till SSAS kan du titta på den här Power BI-genomgången: Analysis Services Live Connect-video .

Kommentar

Vi har delat upp dokumenten för den lokala datagatewayen i innehåll som är specifikt för Power BI och allmänt innehåll som gäller för alla tjänster som gatewayen stöder. Du finns för närvarande i Power BI-innehållet. Om du vill ge feedback om den här artikeln eller den övergripande gatewaydokumentupplevelsen bläddrar du längst ned i artikeln.

Kommentar

Om du har en Analysis Services-datakälla måste du installera gatewayen på en dator som är ansluten till samma skog eller domän som Analysis Services-servern.

Kommentar

Gatewayen stöder endast Windows-autentisering för Analysis Services.

Kommentar

Analysis Services-datakällor stöds inte med en proxykonfiguration eftersom de använder en TCP/IP-anslutning. Identifiering av proxy sker endast när du använder HTTP MSMDPUMP.dll slutpunkt.

Lägga till en datakälla

Så här ansluter du till antingen en flerdimensionell eller tabellbaserad Analysis Services-datakälla:

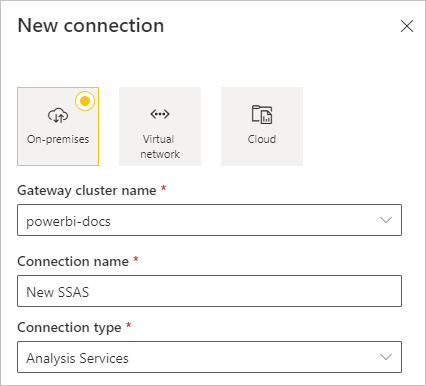

På skärmen Ny anslutning för din lokala datagateway väljer du Analysis Services som Anslutningstyp. Mer information om hur du lägger till en datakälla finns i Lägga till en datakälla.

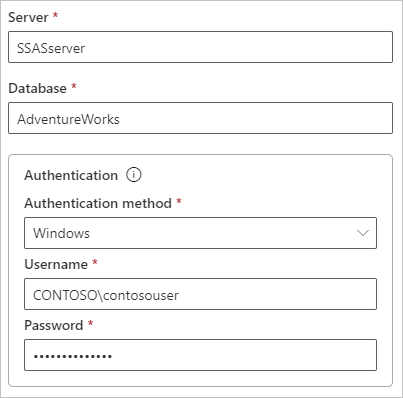

Fyll i informationen för datakällan, som innehåller Server och Databas. Gatewayen använder den information som du anger för Användarnamn och Lösenord för att ansluta till Analysis Services-instansen.

Kommentar

Det Windows-konto som du anger måste vara medlem i rollen Serveradministratör på analysis services-instansen som du ansluter till. Om kontots lösenord är inställt på att upphöra att gälla får användarna ett anslutningsfel om du inte uppdaterar lösenordet för datakällan. Mer information om hur autentiseringsuppgifter lagras finns i Lagra krypterade autentiseringsuppgifter i molnet.

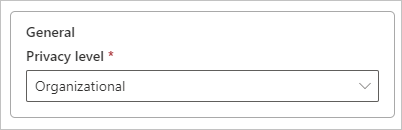

Konfigurera sekretessnivån för din datakälla. Den här inställningen styr hur data kan kombineras för schemalagd uppdatering. Sekretessnivåinställningen gäller inte för liveanslutningar. Mer information om sekretessnivåer för din datakälla finns i Ange sekretessnivåer (Power Query).

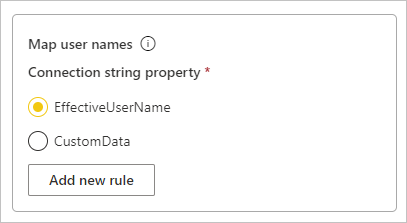

Du kan också konfigurera mappning av användarnamn nu. Anvisningar finns i Manuell mappning av användarnamn.

När du har slutfört alla fält väljer du Skapa.

Du kan nu använda den här datakällan för schemalagd uppdatering eller live-anslutningar mot en lokal Analysis Services-instans.

Användarnamn för Analysis Services

Varje gång en användare interagerar med en rapport som är ansluten till Analysis Services skickas det effektiva användarnamnet till gatewayen och skickas sedan vidare till din lokala Analysis Services-server. Den e-postadress som du använder för att logga in på Power BI skickas till Analysis Services som den effektiva användaren i anslutningsegenskapen EffectiveUserName .

E-postadressen måste matcha ett definierat användarhuvudnamn (UPN) inom den lokala Active Directory-domänen (AD). UPN är en egenskap för ett AD-konto. Windows-kontot måste finnas i en Analysis Services-roll. Om det inte går att hitta en matchning i AD lyckas inte inloggningen. Mer information om AD och namngivning av användare finns i Namngivningsattribut för användare.

Mappa användarnamn för Analysis Services-datakällor

Power BI tillåter mappning av användarnamn för Analysis Services-datakällor. Du kan konfigurera regler för att mappa ett Power BI-inloggningsanvändarnamn till en EffectiveUserName som skickas till Analysis Services-anslutningen. Den här funktionen är en bra lösning när ditt Microsoft Entra-användarnamn inte matchar ett UPN i din lokala Active Directory-instans. Om din e-postadress till exempel är meganb@contoso.onmicrosoft.comkan du mappa den till meganb@contoso.comoch det värdet skickas vidare till gatewayen.

Du kan mappa användarnamn för Analysis Services på två olika sätt:

- Manuell användarmappning i Power BI

- Active Directory-sökningsmappning, som använder lokal AD-egenskapsökning för att mappa om Microsoft Entra UPN till lokala AD-användare.

Manuell mappning med hjälp av lokal AD-egenskapsökning är möjlig, men det är tidskrävande och svårt att underhålla, särskilt när mönstermatchning inte räcker. Domännamn eller användarnamn kan till exempel skilja sig mellan Microsoft Entra-ID och lokal AD. Därför rekommenderas inte manuell mappning med den andra metoden.

I följande avsnitt beskrivs de två mappningsmetoderna.

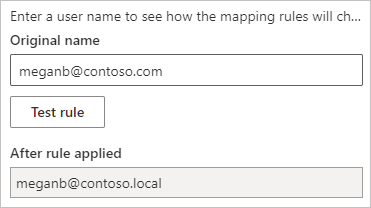

Manuell användarmappning i Power BI

Du kan konfigurera anpassade UPN-regler i Power BI för Analysis Services-datakällor. Anpassade regler hjälper om ditt Power BI-tjänst inloggningsnamn inte matchar ditt lokala katalog-UPN. Om du till exempel loggar in på Power BI med meganb@contoso.com men din lokala katalog UPN är meganb@contoso.localkan du konfigurera en mappningsregel för att skicka meganb@contoso.local till Analysis Services.

Viktigt!

Mappningen fungerar för den specifika datakälla som konfigureras. Det är inte en global inställning. Om du har flera Analysis Services-datakällor måste du mappa användarna för varje datakälla.

Följ dessa steg för att utföra manuell UPN-mappning:

Under Power BI-kugghjulsikonen väljer du Hantera gatewayer och anslutningar.

Välj datakällan och välj sedan Inställningar på den översta menyn.

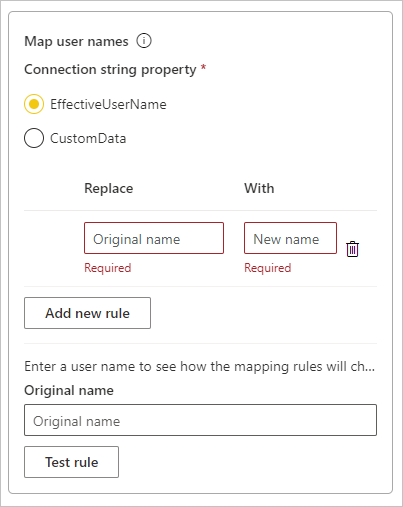

På skärmen Inställningar i rutan Mappa användarnamn kontrollerar du att EffectiveUserName är markerat och väljer sedan Lägg till ny regel.

Under Mappa användarnamn för varje användarnamn som ska mappas anger du värden för Ursprungligt namn och Nytt namn och väljer sedan Lägg till ny regel. Värdet Ersätt är inloggningsadressen för Power BI och värdet Med är det värde som ska ersättas med. Ersättningen skickas

EffectiveUserNametill egenskapen för Analysis Services-anslutningen.

Kommentar

Se till att inte ändra användare som du inte tänker ändra. Om du till exempel ersätter det ursprungliga namnet

contoso.compå med ett Nytt namn på@contoso.localersätts alla användarinloggningar som innehåller@contoso.commed@contoso.local. Om du ersätter ett ursprungligt namn påmeganb@contoso.commed ett Nytt namn påmeganb@contoso.localskickas inloggningenv-meganb@contoso.comtill somv-meganb@contoso.local.Du kan välja ett objekt i listan och ordna om det genom att dra och släppa, eller ta bort en post genom att välja papperskorgsikonen.

Använda ett jokertecken

Du kan använda ett * jokertecken för strängen Ersätt (ursprungligt namn). Du kan bara använda jokertecknet på egen hand och inte med någon annan strängdel. Använd ett jokertecken om du vill ersätta alla användare med ett enda värde för att skicka till datakällan. Den här metoden är användbar när du vill att alla användare i en organisation ska använda samma användare i din lokala miljö.

Testa mappningsregeln

Om du vill verifiera namnbytet anger du ett värde för Ursprungligt namn och väljer Testregel.

Kommentar

De sparade reglerna fungerar direkt i webbläsaren. Det tar några minuter innan Power BI-tjänst börjar använda de sparade reglerna.

Active Directory-sökningsmappning

I det här avsnittet beskrivs hur du gör en lokal Active Directory egenskapssökning för att mappa om Microsoft Entra UPN till AD-användare. Granska först hur den här ommappningen fungerar.

Varje fråga från en Power BI Microsoft Entra-användare till en lokal SSAS-server skickar en UPN-sträng som firstName.lastName@contoso.com.

Sökningsmappning i en lokal datagateway med konfigurerbar anpassad användarmappning följer dessa steg:

- Sök i Active Directory. Du kan använda automatisk eller konfigurerbar.

- Leta upp attributet för Active Directory-användaren, till exempel e-post, från Power BI-tjänst. Attributet baseras på en inkommande UPN-sträng som

firstName.lastName@contoso.com. - Om Active Directory-sökningen misslyckas försöker den skicka upn till SSAS som

EffectiveUserName. - Om Active Directory-sökningen lyckas hämtar den

UserPrincipalNameactive directory-användarens. - Mappningen skickar e-postmeddelandet

UserPrincipalName, till exempelAlias@corp.on-prem.contoso, till SSAS somEffectiveUserName.

Kommentar

Alla manuella UPN-användarmappningar som definierats i power BI-datakällans gatewaykonfiguration tillämpas innan DU skickar UPN-strängen till den lokala datagatewayen.

För att Active Directory-sökningen ska fungera korrekt vid körning måste du ändra den lokala datagatewaytjänsten så att den körs med ett domänkonto i stället för ett lokalt tjänstkonto.

Se till att ladda ned och installera den senaste gatewayen.

I den lokala datagatewayappen på datorn går du till Tjänstinställningar>Ändra tjänstkonto. Kontrollera att du har återställningsnyckeln för gatewayen eftersom du måste återställa den på samma dator om du inte vill skapa en ny gateway. Du måste starta om gatewaytjänsten för att ändringen ska börja gälla.

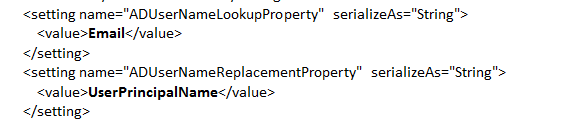

Gå till gatewayens installationsmapp, C:\Program Files\On-premises data gateway, som administratör för att säkerställa att du har skrivbehörighet. Öppna filen Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll.config.

ADUserNameLookupPropertyRedigera värdena ochADUserNameReplacementPropertyenligt AD-attributkonfigurationerna för dina AD-användare. Värdena i följande bild är exempel. Dessa konfigurationer är skiftlägeskänsliga, så se till att de matchar värdena i AD.

Om filen inte innehåller något värde för konfigurationen

ADServerPathanvänder gatewayen den globala standardkatalogen. Du kan ange flera värden förADServerPath. Värdena måste avgränsas med semikolon, som i följande exempel:<setting name="ADServerPath" serializeAs="String"> <value> GC://serverpath1; GC://serverpath2;GC://serverpath3</value> </setting>Gatewayen parsar värdena för

ADServerPathfrån vänster till höger tills den hittar en matchning. Om gatewayen inte hittar någon matchning använder den det ursprungliga UPN:t. Kontrollera att kontot som kör gatewaytjänsten, PBIEgwService, har frågebehörighet till alla AD-servrar som du anger iADServerPath.Gatewayen stöder två typer av

ADServerPath:- För WinNT:

<value="WinNT://usa.domain.corp.contoso.com,computer"/> - För global katalog (GC):

<value> GC://USA.domain.com </value>

- För WinNT:

Starta om den lokala datagatewaytjänsten för att konfigurationsändringen ska börja gälla.

Autentisering till en live Analysis Services-datakälla

Varje gång en användare interagerar med Analysis Services skickas det effektiva användarnamnet till gatewayen och sedan till den lokala Analysis Services-servern. UPN, som vanligtvis är den e-postadress som du använder för att logga in i molnet, skickas till Analysis Services som den effektiva användaren i anslutningsegenskapen EffectiveUserName .

När datauppsättningen är i importläge skickar gatewayen EffectiveUserName för UPN för datamängdsägaren. Det innebär att UPN för datamängdsägaren skickas till Analysis Services som den effektiva användaren i anslutningsegenskapen EffectiveUserName .

Den här e-postadressen ska matcha ett definierat UPN i den lokala Active Directory-domänen. UPN är en egenskap för ett AD-konto. Ett Windows-konto måste finnas i en Analysis Services-roll för att ha åtkomst till servern. Om ingen matchning hittas i Active Directory lyckas inte inloggningen.

Säkerhet på roll- och radnivå

Analysis Services kan också tillhandahålla filtrering baserat på Active Directory-kontot. Filtreringen kan använda rollbaserad säkerhet eller säkerhet på radnivå. En användares möjlighet att fråga och visa modelldata beror på de roller som deras Windows-användarkonto tillhör och på dynamisk säkerhet på radnivå om det är konfigurerat.

Rollbaserad säkerhet. Modeller ger säkerhet baserat på användarroller. Du kan definiera roller för ett visst modellprojekt under redigering i SQL Server Data Tools Business Intelligence-verktyg. När en modell har distribuerats kan du definiera roller med hjälp av SQL Server Management Studio. Roller innehåller medlemmar som tilldelats efter Windows-användarnamn eller efter Windows-grupp.

Roller definierar de behörigheter som användare måste köra frågor mot eller vidta åtgärder för modellen. De flesta användare tillhör en roll med läsbehörighet. Andra roller ger administratörer behörighet att bearbeta objekt, hantera databasfunktioner och hantera andra roller.

Säkerhet på radnivå. Modeller kan ge dynamisk säkerhet på radnivå. All definierad säkerhet på radnivå är specifik för Analysis Services. För rollbaserad säkerhet måste varje användare ha minst en roll, men ingen tabellmodell kräver dynamisk säkerhet på radnivå.

På hög nivå definierar dynamisk säkerhet en användares läsåtkomst till data, särskilt rader i vissa tabeller. På liknande sätt som roller förlitar sig dynamisk säkerhet på radnivå på en användares Windows-användarnamn.

Implementering av roll och dynamisk säkerhet på radnivå i modeller ligger utanför omfånget för den här artikeln. Mer information finns i Roller i tabellmodeller och säkerhetsroller (Analysis Services – flerdimensionella data). För den mest djupgående förståelsen av säkerhet för tabellmodeller laddar du ned white paper om att skydda tabell-BI-semantikmodellen .

Microsoft Entra-autentisering

Microsofts molntjänster använder Microsoft Entra-ID för att autentisera användare. Microsoft Entra ID är klientorganisationen som innehåller användarnamn och säkerhetsgrupper. Vanligtvis är e-postadressen som en användare loggar in med samma som UPN för kontot.

Roller i den lokala Active Directory-instansen

För att Analysis Services ska kunna avgöra om en användare tillhör en roll med behörighet att läsa data måste servern konvertera det effektiva användarnamn som skickas från Microsoft Entra-ID:t till gatewayen och vidare till Analysis Services-servern. Analysis Services-servern skickar det effektiva användarnamnet till en Windows Active Directory-domänkontrollant (DC). Active Directory DC verifierar sedan att det effektiva användarnamnet är ett giltigt UPN på ett lokalt konto. Domänkontrollanten returnerar användarens Windows-användarnamn tillbaka till Analysis Services-servern.

Du kan inte använda EffectiveUserName på en icke-domänansluten Analysis Services-server. Analysis Services-servern måste vara ansluten till en domän för att undvika inloggningsfel.

Identifiera ditt UPN

Du kanske inte vet vad ditt UPN är och du kanske inte är domänadministratör. Du kan använda följande kommando från din arbetsstation för att ta reda på UPN för ditt konto:

whoami /upn

Resultatet ser ut ungefär som en e-postadress, men är det UPN som finns på ditt domänkonto. Om du använder en Analysis Services-datakälla för liveanslutningar och detta UPN inte matchar den e-postadress som du använder för att logga in på Power BI, kan du behöva mappa ditt användarnamn.

Synkronisera en lokal AD med Microsoft Entra-ID

Om du planerar att använda Analysis Services live-anslutningar måste dina lokala AD-konton matcha Microsoft Entra-ID. UPN måste matcha mellan kontona.

Molntjänster använder endast konton i Microsoft Entra-ID. Om du lägger till ett konto i din lokala AD-instans som inte finns i Microsoft Entra-ID kan du inte använda kontot. Det finns flera sätt att matcha dina lokala AD-konton med Microsoft Entra-ID:

Lägg till konton manuellt i Microsoft Entra-ID.

Skapa ett konto på Azure Portal, eller inom Administrationscenter för Microsoft 365, med ett kontonamn som matchar UPN för det lokala AD-kontot.

Använd Microsoft Entra Connect Sync för att synkronisera lokala konton med din Microsoft Entra-klientorganisation.

Microsoft Entra Connect ser till att UPN matchar mellan Microsoft Entra ID och din lokala AD-instans. Microsoft Entra Connect-verktyget innehåller alternativ för katalogsynkronisering och konfiguration av autentisering. Alternativen är synkronisering av lösenordshash, direktautentisering och federation. Om du inte är administratör eller lokal domänadministratör kontaktar du IT-administratören för att få hjälp med konfigurationen.

Kommentar

Om du synkroniserar konton med Microsoft Entra Connect Sync skapas nya konton i din Microsoft Entra-klientorganisation.

Använda datakällan

När du har lagt till SSAS-datakällan är den tillgänglig att använda med antingen live-anslutningar eller via schemalagd uppdatering.

Kommentar

Server- och databasnamnet måste matcha mellan Power BI Desktop och datakällan i den lokala datagatewayen.

Länken mellan din datauppsättning och datakällan i gatewayen baseras på ditt servernamn och databasnamn. Dessa namn måste matcha. Om du till exempel anger en IP-adress för servernamnet i Power BI Desktop måste du använda IP-adressen för datakällan i gatewaykonfigurationen. Om du använder SERVER\INSTANCE i Power BI Desktop måste du också använda SERVER\INSTANCE i den datakälla som konfigurerats för gatewayen. Det här kravet gäller för både live-anslutningar och schemalagd uppdatering.

Använda datakällan med liveanslutningar

Du kan använda en live-anslutning mot tabell- eller flerdimensionella instanser. Du väljer en live-anslutning i Power BI Desktop när du först ansluter till data. Kontrollera att server- och databasnamnet matchar mellan Power BI Desktop och den konfigurerade datakällan för gatewayen. För att kunna publicera liveanslutningsdatauppsättningar måste användarna också visas under Användare i listan över datakällor.

När du har publicerat rapporter, antingen från Power BI Desktop eller genom att hämta data i Power BI-tjänst, bör dataanslutningen börja fungera. Det kan ta flera minuter efter att du har skapat datakällan i gatewayen innan du kan använda anslutningen.

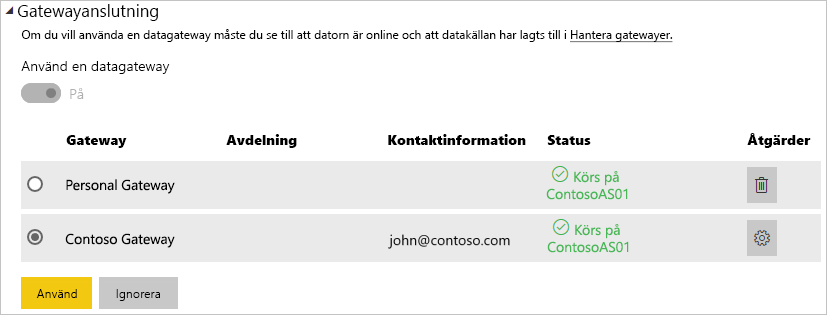

Använda datakällan med schemalagd uppdatering

Om du visas på fliken Användare i datakällan som konfigurerats i gatewayen och server- och databasnamnet matchar visas gatewayen som ett alternativ att använda med schemalagd uppdatering.

Begränsningar i Analysis Services live-anslutningar

Formatering och översättningsfunktioner på cellnivå stöds inte.

Åtgärder och namngivna uppsättningar exponeras inte för Power BI. Du kan fortfarande ansluta till flerdimensionella kuber som innehåller åtgärder eller namngivna uppsättningar för att skapa visuella objekt och rapporter.

SKU-krav

| Serverversion | Nödvändig SKU |

|---|---|

| 2014 | Business Intelligence och Enterprise SKU |

| 2016 | Standard-SKU eller högre |

| 2017 | Standard-SKU eller högre |

| 2019 | Standard-SKU eller högre |

| 2022 | Standard-SKU eller högre |

Relaterat innehåll

Har du fler frågor? Prova Power BI Community.