Övergång till reglerat samarbete med Microsoft Entra B2B-samarbete

Att förstå samarbete hjälper till att skydda extern åtkomst till dina resurser. Använd informationen i den här artikeln för att flytta externt samarbete till Microsoft Entra B2B-samarbete.

- Se översikt över B2B-samarbete

- Läs mer om: Externa identiteter i Microsoft Entra-ID

Innan du börjar

Den här artikeln är nummer 5 i en serie med 10 artiklar. Vi rekommenderar att du granskar artiklarna i ordning. Gå till avsnittet Nästa steg för att se hela serien.

Kontrollera samarbete

Du kan begränsa de organisationer som användarna samarbetar med (inkommande och utgående) och vem i organisationen som kan bjuda in gäster. De flesta organisationer tillåter affärsenheter att besluta om samarbete och delegera godkännande och tillsyn. Organisationer inom myndigheter, utbildning och ekonomi tillåter till exempel ofta inte öppet samarbete. Du kan använda Microsoft Entra-funktioner för att styra samarbete.

Om du vill styra åtkomsten till din klientorganisation distribuerar du en eller flera av följande lösningar:

- Inställningar för externt samarbete – begränsa de e-postdomäner som inbjudningar går till

- Inställningar för åtkomst mellan klientorganisationer – styr programåtkomsten för gäster efter användare, grupp eller klientorganisation (inkommande). Kontrollera extern Microsoft Entra-klientorganisation och programåtkomst för användare (utgående).

- Anslut organisationer – avgöra vilka organisationer som kan begära åtkomstpaket i Berättigandehantering

Fastställa samarbetspartners

Dokumentera de organisationer som du samarbetar med och organisationsanvändardomäner om det behövs. Domänbaserade begränsningar kan vara opraktiska. En samarbetspartner kan ha flera domäner och en partner kan lägga till domäner. Till exempel kan en partner med flera affärsenheter, med separata domäner, lägga till fler domäner när de konfigurerar synkronisering.

Om användarna använder Microsoft Entra B2B kan du identifiera de externa Microsoft Entra-klienter som de samarbetar med, med inloggningsloggarna, PowerShell eller en arbetsbok. Läs mer:

Du kan aktivera framtida samarbete med:

- Externa organisationer – mest inkluderande

- Externa organisationer, men inte nekade organisationer

- Specifika externa organisationer – mest restriktiva

Kommentar

Om dina samarbetsinställningar är mycket restriktiva kan användarna gå utanför samarbetsramverket. Vi rekommenderar att du aktiverar ett brett samarbete som dina säkerhetskrav tillåter.

Gränser för en domän kan förhindra auktoriserat samarbete med organisationer som har andra, orelaterade domäner. Den första kontaktpunkten med Contoso kan till exempel vara en USA-baserad medarbetare med e-post som har en .com domän. Men om du endast tillåter domänen .com kan du utelämna kanadensiska anställda som har domänen .ca .

Du kan tillåta specifika samarbetspartners för en delmängd användare. Ett universitet kan till exempel begränsa studentkonton från att komma åt externa klienter, men kan tillåta lärare att samarbeta med externa organisationer.

Tillåtlista och blockeringslista med inställningar för externt samarbete

Du kan använda en lista över tillåtna eller blockerade listor för organisationer. Du kan använda en allowlist, eller en blockeringslista, inte båda.

- Allowlist – begränsa samarbete till en lista över domäner. Andra domäner finns på blocklistan.

- Blocklist – tillåt samarbete med domäner som inte finns på blocklistan

Läs mer: Tillåt eller blockera inbjudningar till B2B-användare från specifika organisationer

Viktigt!

Tillåtna listor och blocklistor gäller inte för användare i din katalog. Som standard gäller de inte för OneDrive för företag och SharePoint-tillåtna listor eller blocklistor. Dessa listor är separata. Du kan dock aktivera SharePoint-OneDrive B2B-integrering.

Vissa organisationer har en blockeringslista över domäner med dålig aktör från en hanterad säkerhetsprovider. Om organisationen till exempel gör affärer med Contoso och använder en .com domän kan en orelaterad organisation använda domänen .org och försöka utföra ett nätfiskeangrepp.

Åtkomstinställningar mellan klientorganisationer

Du kan styra inkommande och utgående åtkomst med hjälp av åtkomstinställningar mellan klientorganisationer. Dessutom kan du lita på multifaktorautentisering, en kompatibel enhet och Microsoft Entra hybridanslutna enhetsanspråk (HAAJD) från externa Microsoft Entra-klienter. När du konfigurerar en organisationsprincip gäller den för Microsoft Entra-klientorganisationen och gäller för användare i den klientorganisationen, oavsett domänsuffix.

Du kan aktivera samarbete mellan Microsoft-moln, till exempel Microsoft Azure som drivs av 21Vianet eller Azure Government. Ta reda på om dina samarbetspartners finns i ett annat Microsoft-moln.

Läs mer:

- Microsoft Azure drivs av 21Vianet

- Utvecklarguide för Azure Government

- Konfigurera Microsoft Cloud-inställningar för B2B-samarbete (förhandsversion).

Du kan tillåta inkommande åtkomst till specifika klienter (allowlist) och ange standardprincipen för att blockera åtkomst. Skapa sedan organisationsprinciper som tillåter åtkomst efter användare, grupp eller program.

Du kan blockera åtkomst till klienter (blocklista). Ange standardprincipen till Tillåt och skapa sedan organisationsprinciper som blockerar åtkomst till vissa klienter.

Kommentar

Inställningar för åtkomst mellan klientorganisationer hindrar inte användare från att skicka inbjudningar eller hindrar dem från att lösas in. Den styr dock programåtkomsten och om en token utfärdas till gästanvändaren. Om gästen kan lösa in en inbjudan blockerar principen programåtkomst.

Om du vill styra externa organisationers åtkomst kan du konfigurera principer för utgående åtkomst på samma sätt som inkommande åtkomst: allowlist och blocklist. Konfigurera standardprinciper och organisationsspecifika principer.

Läs mer: Konfigurera åtkomstinställningar mellan klientorganisationer för B2B-samarbete

Kommentar

Åtkomstinställningar mellan klientorganisationer gäller för Microsoft Entra-klienter. Om du vill styra åtkomsten för partner som inte använder Microsoft Entra-ID använder du inställningar för externt samarbete.

Berättigandehantering och anslutna organisationer

Använd berättigandehantering för att säkerställa automatisk styrning av gästlivscykeln. Skapa åtkomstpaket och publicera dem till externa användare eller till anslutna organisationer, som stöder Microsoft Entra-klienter och andra domäner. När du skapar ett åtkomstpaket begränsar du åtkomsten till anslutna organisationer.

Läs mer: Vad är berättigandehantering?

Kontrollera extern användaråtkomst

Om du vill börja samarbeta kan du bjuda in eller aktivera en partner för att få åtkomst till resurser. Användare får åtkomst genom att:

- Inlösen av Microsoft Entra B2B-samarbetsinbjudan

- Registrering med självbetjäning

- Begära åtkomst till ett åtkomstpaket i berättigandehantering

När du aktiverar Microsoft Entra B2B kan du bjuda in gästanvändare med länkar och e-postinbjudningar. Självbetjäningsregistrering och publicering av åtkomstpaket till My Access-portalen kräver mer konfiguration.

Kommentar

Registrering via självbetjäning framtvingar ingen tillåtna lista eller blockeringslista i inställningar för externt samarbete. Använd i stället åtkomstinställningar mellan klientorganisationer. Du kan integrera tillåtna listor och blocklistor med självbetjäningsregistrering med hjälp av anpassade API-anslutningsappar. Se Lägga till en API-anslutningsapp i ett användarflöde.

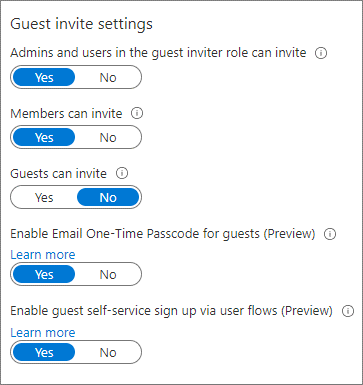

Inbjudningar till gästanvändare

Avgör vem som kan bjuda in gästanvändare att komma åt resurser.

- Mest restriktiv: Tillåt endast administratörer och användare med rollen Gästinbjudare

- Se Konfigurera inställningar för externt samarbete

- Om säkerhetskrav tillåter tillåter du att alla Medlemsanvändartyper bjuder in gäster

- Ta reda på om GästanvändareTyp kan bjuda in gäster

Gäst är standardanvändarkontot för Microsoft Entra B2B

Information om externa användare

Använd Microsoft Entra-berättigandehantering för att konfigurera frågor som externa användare besvarar. Frågorna verkar godkännare för att hjälpa dem att fatta ett beslut. Du kan konfigurera uppsättningar med frågor för varje åtkomstpaketprincip, så att godkännare har relevant information för åtkomst som de godkänner. Fråga till exempel leverantörerna om deras leverantörskontraktnummer.

Om du använder en självbetjäningsportal använder du API-anslutningsappar för att samla in användarattribut under registreringen. Använd attributen för att tilldela åtkomst. Du kan skapa anpassade attribut i Azure-portalen och använda dem i användarflödena för självbetjäningsregistrering. Läs och skriv dessa attribut med hjälp av Microsoft Graph API.

Läs mer:

- Använda API-anslutningsappar för att anpassa och utöka självbetjäningsregistrering

- Hantera Azure AD B2C med Microsoft Graph

Felsöka inlösning av inbjudningar till Microsoft Entra-användare

Inbjudna gästanvändare från en samarbetspartner kan ha problem med att lösa in en inbjudan. Se följande lista för åtgärder.

- Användardomänen finns inte på en tillåtna lista

- Partnerns begränsningar för hemklientorganisation förhindrar externt samarbete

- Användaren finns inte i microsoft entra-partnerklientorganisationen. Användare på contoso.com finns till exempel i Active Directory.

- De kan lösa in inbjudningar med e-postlösenordet (OTP)

- Se inlösen av Microsoft Entra B2B-samarbetsinbjudan

Extern användaråtkomst

I allmänhet finns det resurser som du kan dela med externa användare och vissa kan du inte. Du kan styra vilka externa användare som får åtkomst.

Läs mer: Hantera extern åtkomst med Berättigandehantering

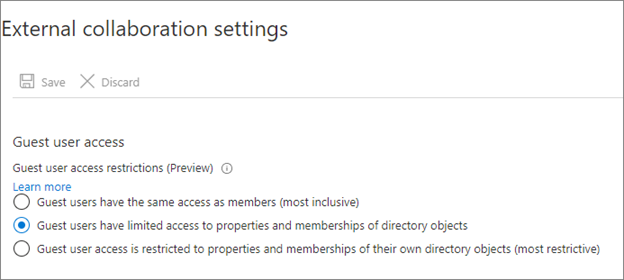

Som standard ser gästanvändare information och attribut om klientmedlemmar och andra partner, inklusive gruppmedlemskap. Överväg att begränsa den externa användaråtkomsten till den här informationen.

Vi rekommenderar följande begränsningar för gästanvändare:

- Begränsa gäståtkomst till webbläsargrupper och andra egenskaper i katalogen

- Använd inställningar för externt samarbete för att hindra gäster från att läsa grupper som de inte är medlemmar i

- Blockera åtkomst till appar med endast anställda

- Skapa en princip för villkorlig åtkomst för att blockera åtkomst till Microsoft Entra-integrerade program för icke-gästanvändare

- Blockera åtkomst till Azure-portalen

- Du kan göra nödvändiga undantag

- Skapa en princip för villkorsstyrd åtkomst med alla gästanvändare och externa användare. Implementera en princip för att blockera åtkomst.

Läs mer: Villkorlig åtkomst: Molnappar, åtgärder och autentiseringskontext

Ta bort användare som inte behöver åtkomst

Upprätta en process för att granska och ta bort användare som inte behöver åtkomst. Inkludera externa användare i din klientorganisation som gäster och användare med medlemskonton.

Vissa organisationer lägger till externa användare som medlemmar (leverantörer, partner och entreprenörer). Tilldela ett attribut eller användarnamn:

- Leverantörer – v-alias@contoso.com

- Partner - p-alias@contoso.com

- Entreprenörer - c-alias@contoso.com

Utvärdera externa användare med medlemskonton för att fastställa åtkomst. Du kan ha gästanvändare som inte bjudits in via berättigandehantering eller Microsoft Entra B2B.

Så här hittar du dessa användare:

- Använda Microsoft Entra ID-styrning för att granska och ta bort externa användare som inte längre har resursåtkomst

- Använda ett PowerShell-exempelskript på access-reviews-samples/ExternalIdentityUse/

Överföra aktuella externa användare till Microsoft Entra B2B

Om du inte använder Microsoft Entra B2B har du förmodligen användare som inte är anställda i din klientorganisation. Vi rekommenderar att du övergår dessa konton till externa Microsoft Entra B2B-användarkonton och sedan ändrar deras UserType till Gäst. Använd Microsoft Entra ID och Microsoft 365 för att hantera externa användare.

Inkludera eller exkludera:

- Gästanvändare i principer för villkorsstyrd åtkomst

- Gästanvändare i åtkomstpaket och åtkomstgranskningar

- Extern åtkomst till Microsoft Teams, SharePoint och andra resurser

Du kan överföra dessa interna användare samtidigt som du behåller aktuell åtkomst, användarens huvudnamn (UPN) och gruppmedlemskap.

Läs mer: Bjud in externa användare till B2B-samarbete

Inaktivera samarbetsmetoder

För att slutföra övergången till styrt samarbete inaktiverar du oönskade samarbetsmetoder. Avvecklingen baseras på den kontrollnivå som ska utövas på samarbete och säkerhetsstatusen. Se Fastställa din säkerhetsstatus för extern åtkomst.

Inbjudan till Microsoft Teams

Som standard tillåter Teams extern åtkomst. Organisationen kan kommunicera med externa domäner. Om du vill begränsa eller tillåta domäner för Teams använder du administrationscentret för Teams.

Dela via SharePoint och OneDrive

Delning via SharePoint och OneDrive lägger till användare som inte ingår i rättighetshanteringsprocessen.

- Skydda extern åtkomst till Microsoft Teams, SharePoint och OneDrive för företag

- Blockera Användning av OneDrive från Office

E-postdokument och känslighetsetiketter

Användare skickar dokument till externa användare via e-post. Du kan använda känslighetsetiketter för att begränsa och kryptera åtkomsten till dokument.

Läs mer om känslighetsetiketter.

Ej sanktionerade samarbetsverktyg

Vissa användare använder sannolikt Google Docs, Dropbox, Slack eller Zoom. Du kan blockera användningen av dessa verktyg från ett företagsnätverk, på brandväggsnivå och med Hantering av mobilprogram för organisationshanterade enheter. Den här åtgärden blockerar dock sanktionerade instanser och blockerar inte åtkomst från ohanterade enheter. Blockera verktyg som du inte vill använda och skapa principer utan osanktionerad användning.

Mer information om hur du styr program finns i:

Nästa steg

Använd följande artikelserie för att lära dig mer om hur du skyddar extern åtkomst till resurser. Vi rekommenderar att du följer den angivna ordningen.

Fastställa din säkerhetsstatus för extern åtkomst med Microsoft Entra-ID

Identifiera det aktuella tillståndet för externt samarbete i din organisation

Skydda extern åtkomst med grupper i Microsoft Entra ID och Microsoft 365

Övergång till styrt samarbete med Microsoft Entra B2B-samarbete (du är här)

Hantera extern åtkomst med Microsoft Entra-berättigandehantering

Hantera extern åtkomst till resurser med principer för villkorlig åtkomst

Kontrollera extern åtkomst till resurser i Microsoft Entra-ID med känslighetsetiketter

Konvertera lokala gästkonton till Microsoft Entra B2B-gästkonton