Identifiera det aktuella tillståndet för externt samarbete i din organisation

Innan du lär dig mer om det aktuella tillståndet för ditt externa samarbete ska du fastställa en säkerhetsstatus. Överväg centraliserad kontra delegerad kontroll, även styrnings-, regel- och efterlevnadsmål.

Läs mer: Fastställa din säkerhetsstatus för extern åtkomst med Microsoft Entra-ID

Användare i din organisation samarbetar troligen med användare från andra organisationer. Samarbete sker med produktivitetsprogram som Microsoft 365, via e-post eller delning av resurser med externa användare. Dessa scenarier omfattar användare:

- Initiera externt samarbete

- Samarbeta med externa användare och organisationer

- Bevilja åtkomst till externa användare

Innan du börjar

Den här artikeln är nummer 2 i en serie med 10 artiklar. Vi rekommenderar att du granskar artiklarna i ordning. Gå till avsnittet Nästa steg för att se hela serien.

Avgöra vem som initierar externt samarbete

I allmänhet känner användare som söker externt samarbete till vilka program som ska användas och när åtkomsten upphör. Bestäm därför användare med delegerade behörigheter för att bjuda in externa användare, skapa åtkomstpaket och slutföra åtkomstgranskningar.

Så här hittar du samarbetande användare:

- Microsoft 365 Granskningsloggaktiviteter – sök efter händelser och identifiera aktiviteter som granskas i Microsoft 365

- Granska och rapportera en B2B-samarbetsanvändare – verifiera gästanvändarens åtkomst och se poster för system- och användaraktiviteter

Räkna upp gästanvändare och organisationer

Externa användare kan vara Microsoft Entra B2B-användare med partnerhanterade autentiseringsuppgifter eller externa användare med lokalt etablerade autentiseringsuppgifter. Normalt är dessa användare gästanvändartypen. Mer information om hur du bjuder in gäster och delar resurser finns i översikten över B2B-samarbete.

Du kan räkna upp gästanvändare med:

Använd följande verktyg för att identifiera Microsoft Entra B2B-samarbete, externa Microsoft Entra-klienter och användare som har åtkomst till program:

- PowerShell-modul, Hämta MsIdCrossTenantAccessActivity

- Aktivitetsarbetsbok för åtkomst mellan klientorganisationer

Identifiera e-postdomäner och egenskapen companyName

Du kan fastställa externa organisationer med domännamn för externa e-postadresser för användare. Den här identifieringen kanske inte är möjlig med konsumentidentitetsprovidrar. Vi rekommenderar att du skriver attributet companyName för att identifiera externa organisationer.

Använda allowlist, blocklist och berättigandehantering

Använd listan över tillåtna eller blockerade för att göra det möjligt för din organisation att samarbeta med eller blockera organisationer på klientorganisationsnivå. Kontrollera B2B-inbjudningar och inlösen oavsett källa (till exempel Microsoft Teams, SharePoint eller Azure-portalen).

Se Tillåt eller blockera inbjudningar till B2B-användare från specifika organisationer

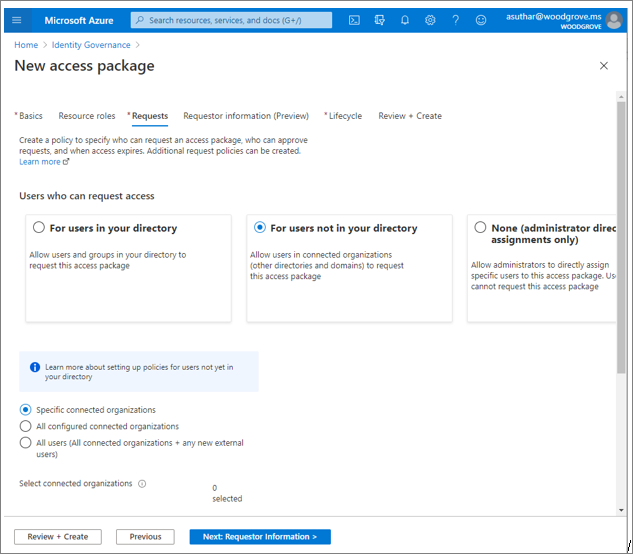

Om du använder berättigandehantering kan du begränsa åtkomstpaket till en delmängd av partner med alternativet Specifika anslutna organisationer under Nya åtkomstpaket i Identitetsstyrning.

Fastställa extern användaråtkomst

Med en inventering av externa användare och organisationer fastställer du åtkomsten för att bevilja användarna. Du kan använda Microsoft Graph API för att fastställa Microsoft Entra-gruppmedlemskap eller programtilldelning.

Räkna upp programbehörigheter

Undersök åtkomsten till dina känsliga appar för att få information om extern åtkomst. Se Bevilja eller återkalla API-behörigheter programmatiskt.

Identifiera informell delning

Om dina e-post- och nätverksplaner är aktiverade kan du undersöka innehållsdelning via e-post eller obehöriga saaS-appar (programvara som en tjänst).

- Identifiera, förhindra och övervaka oavsiktlig delning

- Läs mer om dataförlustskydd (DLP)

- Identifiera obehöriga appar

Nästa steg

Använd följande artikelserie för att lära dig mer om hur du skyddar extern åtkomst till resurser. Vi rekommenderar att du följer den angivna ordningen.

Fastställa din säkerhetsstatus för extern åtkomst med Microsoft Entra-ID

Identifiera det aktuella tillståndet för externt samarbete i din organisation (du är här)

Skydda extern åtkomst med grupper i Microsoft Entra ID och Microsoft 365

Övergång till reglerat samarbete med Microsoft Entra B2B-samarbete

Hantera extern åtkomst med Microsoft Entra-berättigandehantering

Hantera extern åtkomst till resurser med principer för villkorlig åtkomst

Kontrollera extern åtkomst till resurser i Microsoft Entra-ID med känslighetsetiketter

Konvertera lokala gästkonton till Microsoft Entra B2B-gästkonton