Använda Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst

Den här artikeln innehåller en översikt över hur du använder Microsoft Defender for Cloud Apps appkontroll för att skapa åtkomst- och sessionsprinciper. Appkontrollen för villkorsstyrd åtkomst ger övervakning i realtid och kontroll över användaråtkomst till molnappar.

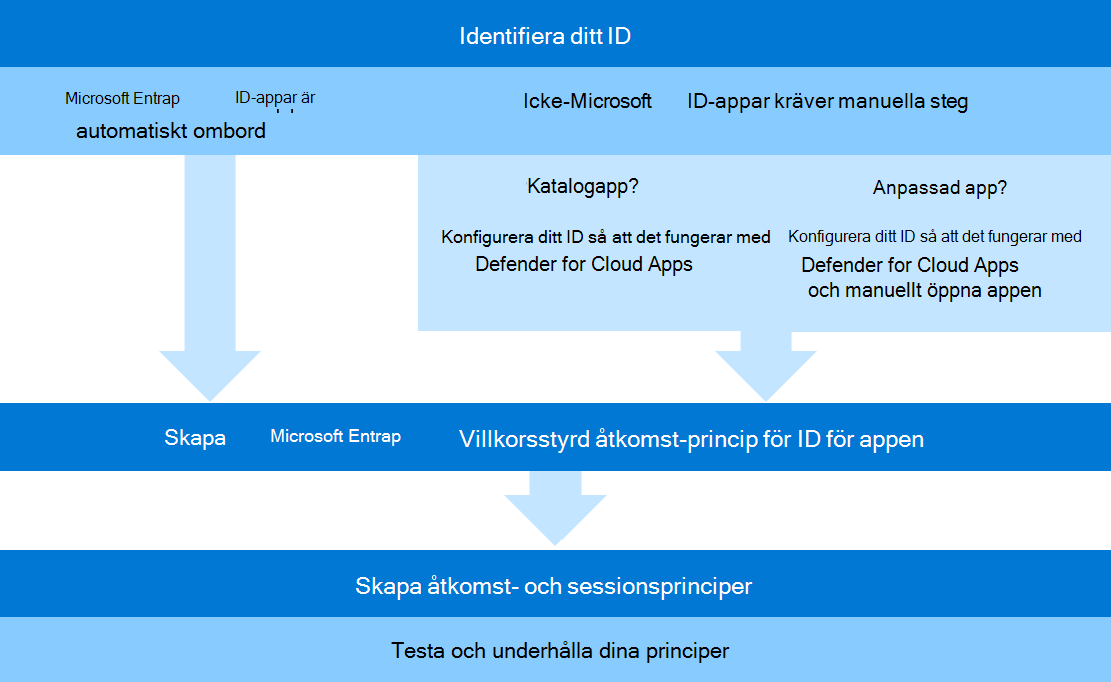

Användningsflöde för appkontroll för villkorsstyrd åtkomst (förhandsversion)

Följande bild visar den övergripande processen för att konfigurera och implementera appkontroll för villkorsstyrd åtkomst:

Vilken identitetsprovider använder du?

Innan du börjar använda appkontrollen för villkorsstyrd åtkomst bör du förstå om dina appar hanteras av Microsoft Entra eller någon annan identitetsprovider (IdP).

Microsoft Entra appar registreras automatiskt för appkontroll för villkorsstyrd åtkomst och är omedelbart tillgängliga för dig att använda i dina villkor för åtkomst- och sessionsprinciper (förhandsversion). Kan registreras manuellt innan du kan välja dem i dina villkor för åtkomst- och sessionsprinciper.

Appar som använder icke-Microsoft-IP-adresser måste registreras manuellt innan du kan välja dem i dina villkor för åtkomst- och sessionsprinciper.

Om du arbetar med en katalogapp från en icke-Microsoft-IdP konfigurerar du integreringen mellan din IdP och Defender for Cloud Apps för att registrera alla katalogappar. Mer information finns i Publicera icke-Microsoft IdP-katalogappar för appkontroll för villkorsstyrd åtkomst.

Om du arbetar med anpassade appar måste du både konfigurera integreringen mellan din IdP och Defender for Cloud Apps och även registrera varje anpassad app. Mer information finns i Publicera anpassade IdP-appar som inte kommer från Microsoft för appkontroll för villkorsstyrd åtkomst.

Exempelprocedurer

Följande artiklar innehåller exempelprocesser för att konfigurera en IdP som inte kommer från Microsoft för att fungera med Defender for Cloud Apps:

- PingOne som din IdP

- Active Directory Federation Services (AD FS) (AD FS) som din IdP

- Okta som din IdP

Förutsättningar:

- Se till att brandväggskonfigurationerna tillåter trafik från alla IP-adresser som anges i Nätverkskrav.

- Bekräfta att programmet har en fullständig certifikatkedja. Ofullständiga eller partiella certifikatkedjor kan leda till oväntat beteende i program när de övervakas med appkontrollprinciper för villkorsstyrd åtkomst.

Skapa en Microsoft Entra ID princip för villkorsstyrd åtkomst

För att din åtkomst- eller sessionsprincip ska fungera måste du också ha Microsoft Entra ID princip för villkorsstyrd åtkomst, vilket skapar behörigheter för att styra trafik.

Vi inbäddade ett exempel på den här processen i dokumentationen för att skapa åtkomst - och sessionsprinciper .

Mer information finns i Principer för villkorsstyrd åtkomst och Skapa en princip för villkorsstyrd åtkomst.

Skapa dina åtkomst- och sessionsprinciper

När du har bekräftat att dina appar har registrerats, antingen automatiskt eftersom de är Microsoft Entra ID appar eller manuellt, och du har en Microsoft Entra ID princip för villkorsstyrd åtkomst redo, kan du fortsätta med att skapa åtkomst- och sessionsprinciper för alla scenarier du behöver.

Mer information finns i:

Testa dina principer

Se till att testa dina principer och uppdatera eventuella villkor eller inställningar efter behov. Mer information finns i:

Relaterat innehåll

Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.