Distribuera appkontroll för villkorsstyrd åtkomst för alla webbappar med Okta som identitetsprovider (IdP)

Du kan konfigurera sessionskontroller i Microsoft Defender for Cloud Apps så att de fungerar med alla webbappar och andra IdP:er som inte kommer från Microsoft. Den här artikeln beskriver hur du dirigerar appsessioner från Okta till Defender for Cloud Apps för sessionskontroller i realtid.

I den här artikeln använder vi Salesforce-appen som ett exempel på en webbapp som konfigureras för att använda Defender for Cloud Apps sessionskontroller.

Förhandskrav

Din organisation måste ha följande licenser för att använda appkontrollen för villkorsstyrd åtkomst:

- En förkonfigurerad Okta-klientorganisation.

- Microsoft Defender for Cloud Apps

En befintlig okta-konfiguration för enkel inloggning för appen med hjälp av SAML 2.0-autentiseringsprotokollet

Så här konfigurerar du sessionskontroller för din app med Okta som IdP

Använd följande steg för att dirigera dina webbappsessioner från Okta till Defender for Cloud Apps.

Obs!

Du kan konfigurera appens SAML-information om enkel inloggning som tillhandahålls av Okta med någon av följande metoder:

- Alternativ 1: Ladda upp appens SAML-metadatafil.

- Alternativ 2: Tillhandahålla appens SAML-data manuellt.

I följande steg använder vi alternativ 2.

Steg 1: Hämta appens SAML-inställningar för enkel inloggning

Steg 2: Konfigurera Defender for Cloud Apps med din apps SAML-information

Steg 3: Skapa ett nytt anpassat Okta-program och en appkonfiguration för enkel inloggning

Steg 4: Konfigurera Defender for Cloud Apps med Okta-appens information

Steg 5: Slutför konfigurationen av det anpassade Okta-programmet

Steg 6: Hämta appändringarna i Defender for Cloud Apps

Steg 7: Slutför appändringarna

Steg 8: Slutför konfigurationen i Defender for Cloud Apps

Steg 1: Hämta appens SAML-inställningar för enkel inloggning

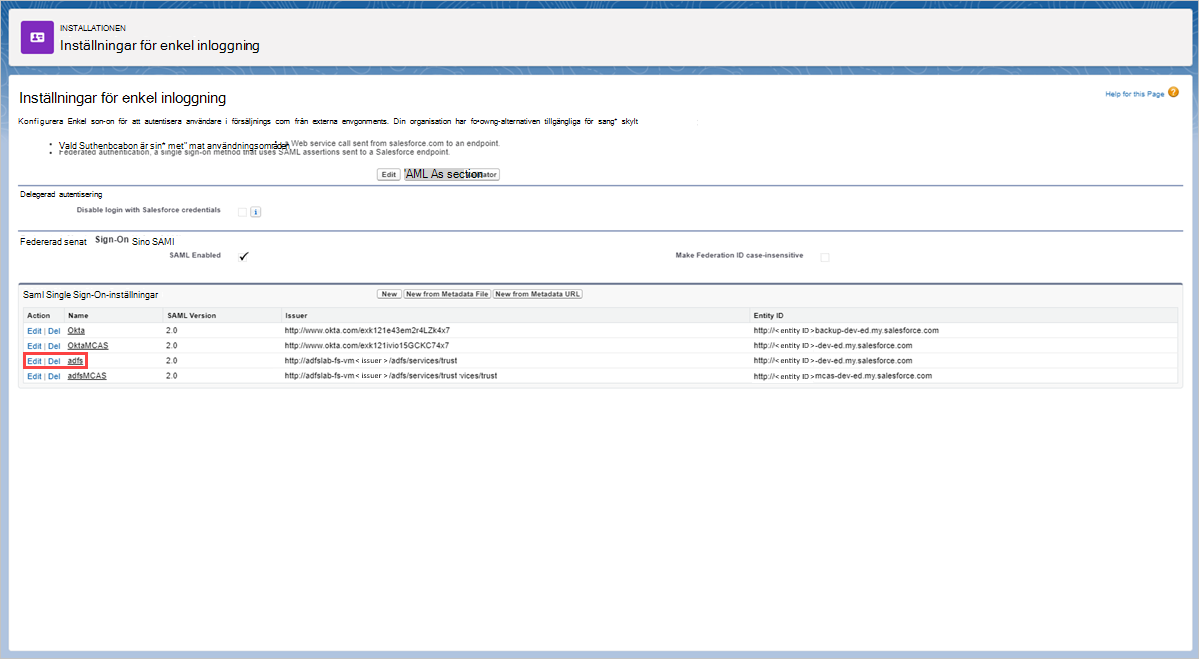

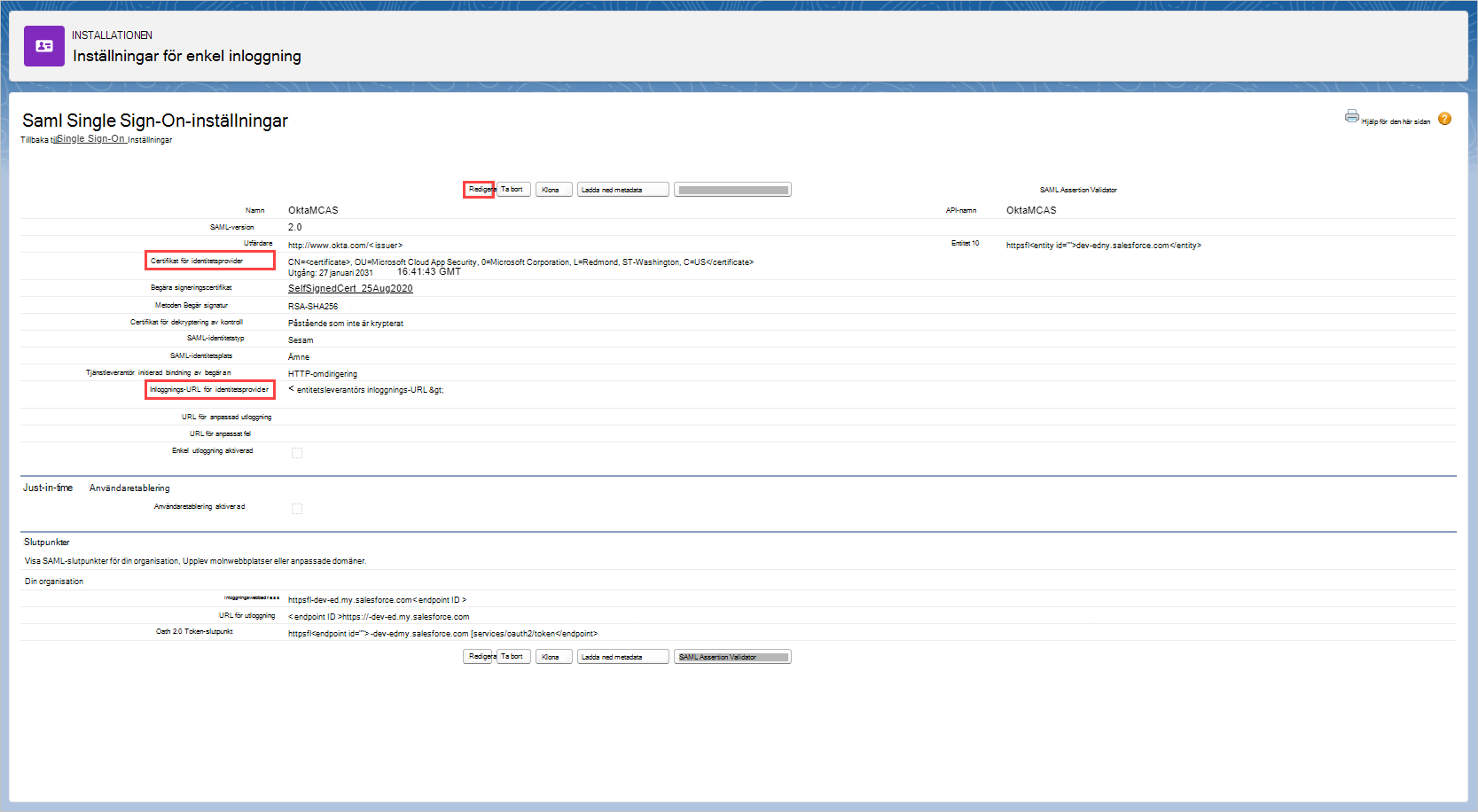

I Salesforce bläddrar du till Konfigurationsinställningar>>Identitet>– enskild Sign-On Inställningar.

Under Single Sign-On Settings (Inställningar för enstaka Sign-On) klickar du på namnet på din befintliga Okta-konfiguration.

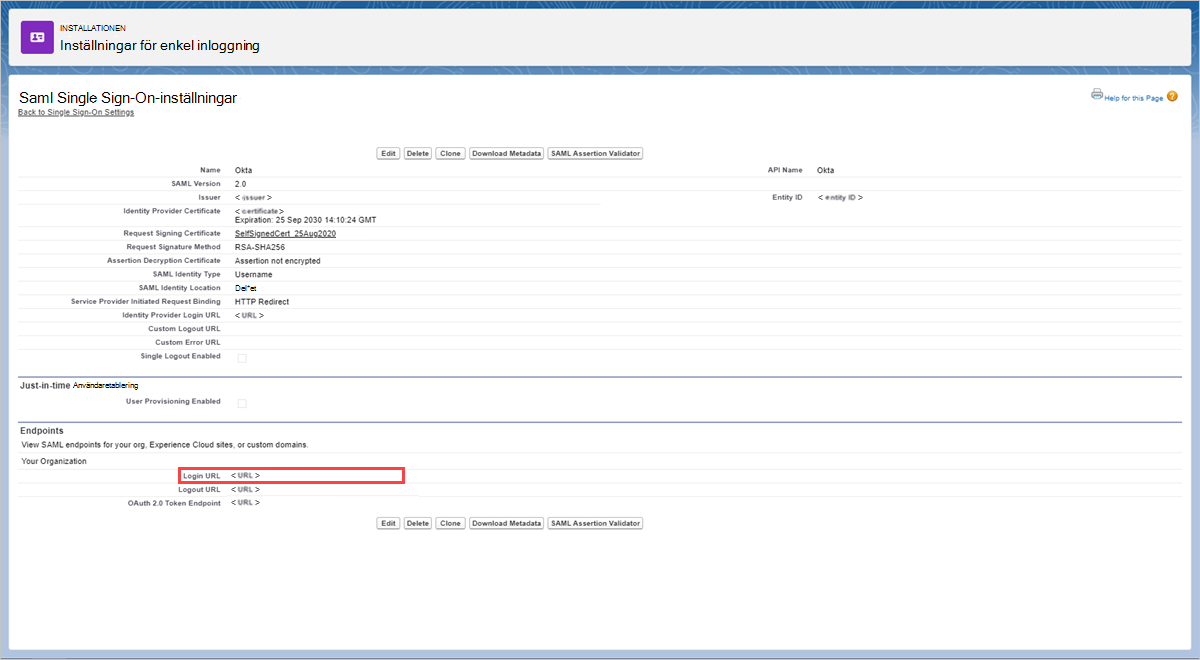

På sidan SAML Single Sign-On Setting (SAML Single Sign-On Setting) antecknar du Salesforce-inloggnings-URL:en. Du behöver detta senare när du konfigurerar Defender for Cloud Apps.

Obs!

Om din app tillhandahåller ett SAML-certifikat laddar du ned certifikatfilen.

Steg 2: Konfigurera Defender for Cloud Apps med din apps SAML-information

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under Anslutna appar väljer du appkontrollappar för villkorsstyrd åtkomst.

Välj +Lägg till. I popup-fönstret väljer du den app som du vill distribuera och väljer sedan Starta guiden.

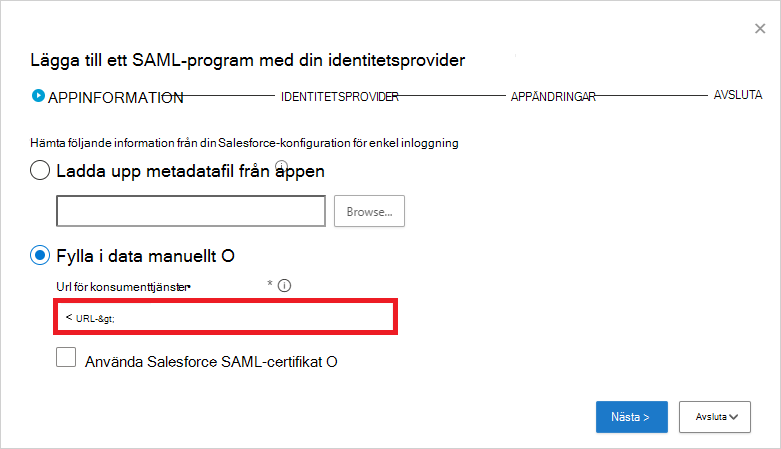

På sidan APPINFORMATION väljer du Fyll i data manuellt. I URL:en för konsumenttjänsten för försäkran anger du den Salesforce-inloggnings-URL som du antecknade tidigare och klickar sedan på Nästa.

Obs!

Om din app tillhandahåller ett SAML-certifikat väljer du Använd <app_name> SAML-certifikat och laddar upp certifikatfilen.

Steg 3: Skapa ett nytt okta-anpassat program och appkonfiguration med en enda Sign-On

Obs!

För att begränsa slutanvändarnas stilleståndstid och bevara den befintliga fungerande konfigurationen rekommenderar vi att du skapar ett nytt anpassat program och en enda Sign-On konfiguration. Om detta inte är möjligt hoppar du över relevanta steg. Om den app som du konfigurerar till exempel inte stöder att skapa flera konfigurationer med en enda Sign-On hoppar du över steget för att skapa ny enkel inloggning.

I Okta-Admin-konsolen, under Program, visar du egenskaperna för din befintliga konfiguration för din app och noterar inställningarna.

Klicka på Lägg till program och sedan på Skapa ny app. Förutom värdet för målgrupps-URI (SP-entitets-ID) som måste vara ett unikt namn konfigurerar du det nya programmet med de inställningar som du antecknade tidigare. Du behöver det här programmet senare när du konfigurerar Defender for Cloud Apps.

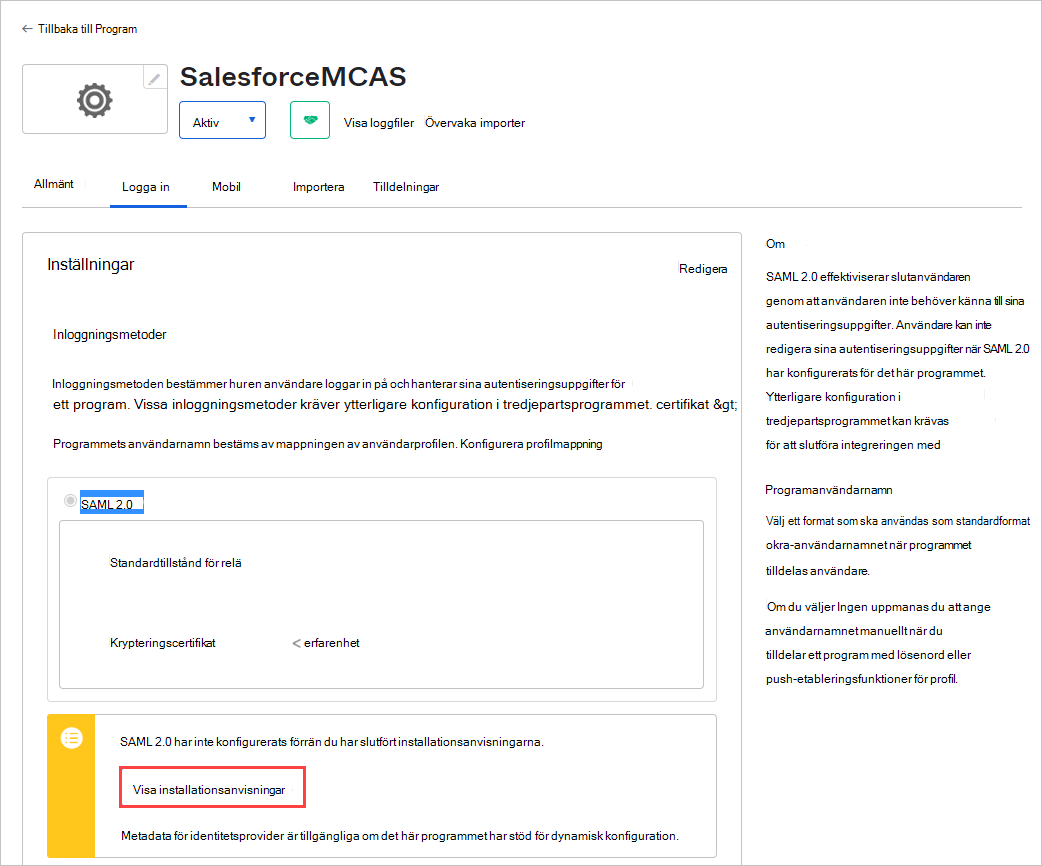

Gå till Program, visa din befintliga Okta-konfiguration och välj Visa installationsanvisningar på fliken Logga in.

Anteckna URL:en för identitetsprovidern enkel Sign-On och ladda ned identitetsproviderns signeringscertifikat (X.509). Du behöver det senare.

När du är tillbaka i Salesforce, på den befintliga sidan inställningar för enkel inloggning med Okta, antecknar du alla inställningar.

Skapa en ny SAML-konfiguration för enkel inloggning. Förutom värdet entitets-ID som måste matcha det anpassade programmets målgrupps-URI (SP-entitets-ID) konfigurerar du enkel inloggning med de inställningar som du antecknade tidigare. Du behöver detta senare när du konfigurerar Defender for Cloud Apps.

När du har sparat det nya programmet går du till sidan Tilldelningar och tilldelar Personer eller Grupper som kräver åtkomst till programmet.

Steg 4: Konfigurera Defender for Cloud Apps med Okta-appens information

Gå tillbaka till sidan Defender for Cloud Apps IDENTITY PROVIDER och klicka på Nästa för att fortsätta.

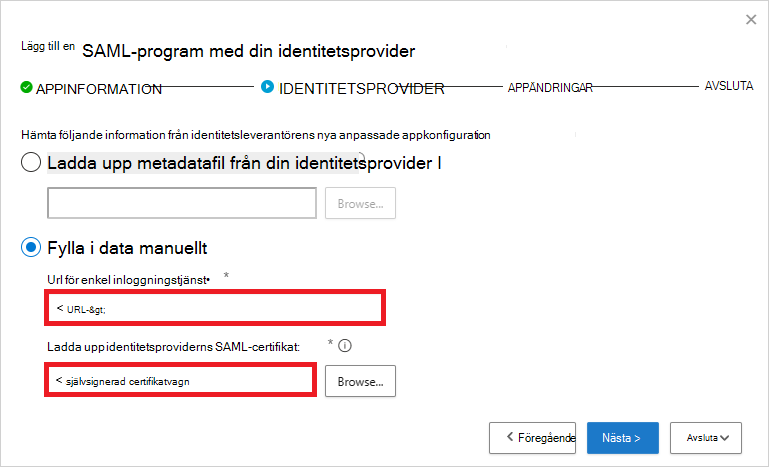

På nästa sida väljer du Fyll i data manuellt, gör följande och klickar sedan på Nästa.

- För url:en för tjänsten enkel inloggning anger du den Salesforce-inloggnings-URL som du antecknade tidigare.

- Välj Ladda upp identitetsproviderns SAML-certifikat och ladda upp certifikatfilen som du laddade ned tidigare.

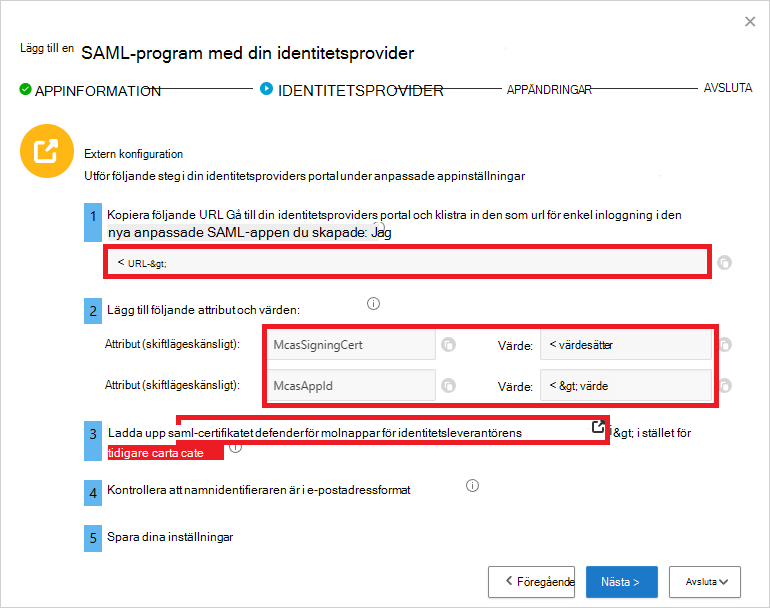

På nästa sida antecknar du följande information och klickar sedan på Nästa. Du behöver informationen senare.

- Defender for Cloud Apps url för enkel inloggning

- Defender for Cloud Apps attribut och värden

Obs!

Om du ser ett alternativ för att ladda upp Defender for Cloud Apps SAML-certifikat för identitetsprovidern klickar du på klicka för att ladda ned certifikatfilen. Du behöver det senare.

Steg 5: Slutför konfigurationen av det anpassade Okta-programmet

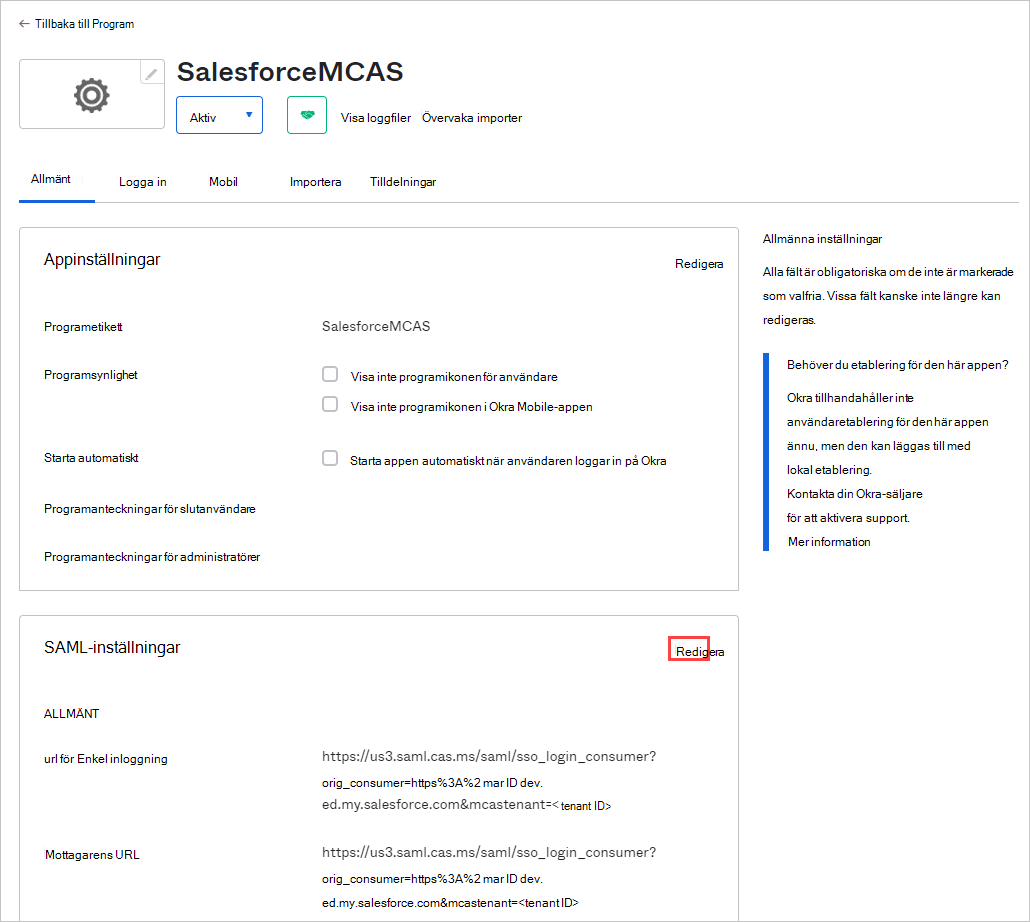

Tillbaka i Okta-Admin-konsolen, under Program, väljer du det anpassade program som du skapade tidigare och klickar sedan på Redigera under Allmänna>SAML-inställningar.

I fältet Enkel inloggning URL ersätter du URL:en med den Defender for Cloud Apps url för enkel inloggning som du antecknade tidigare och sparar sedan inställningarna.

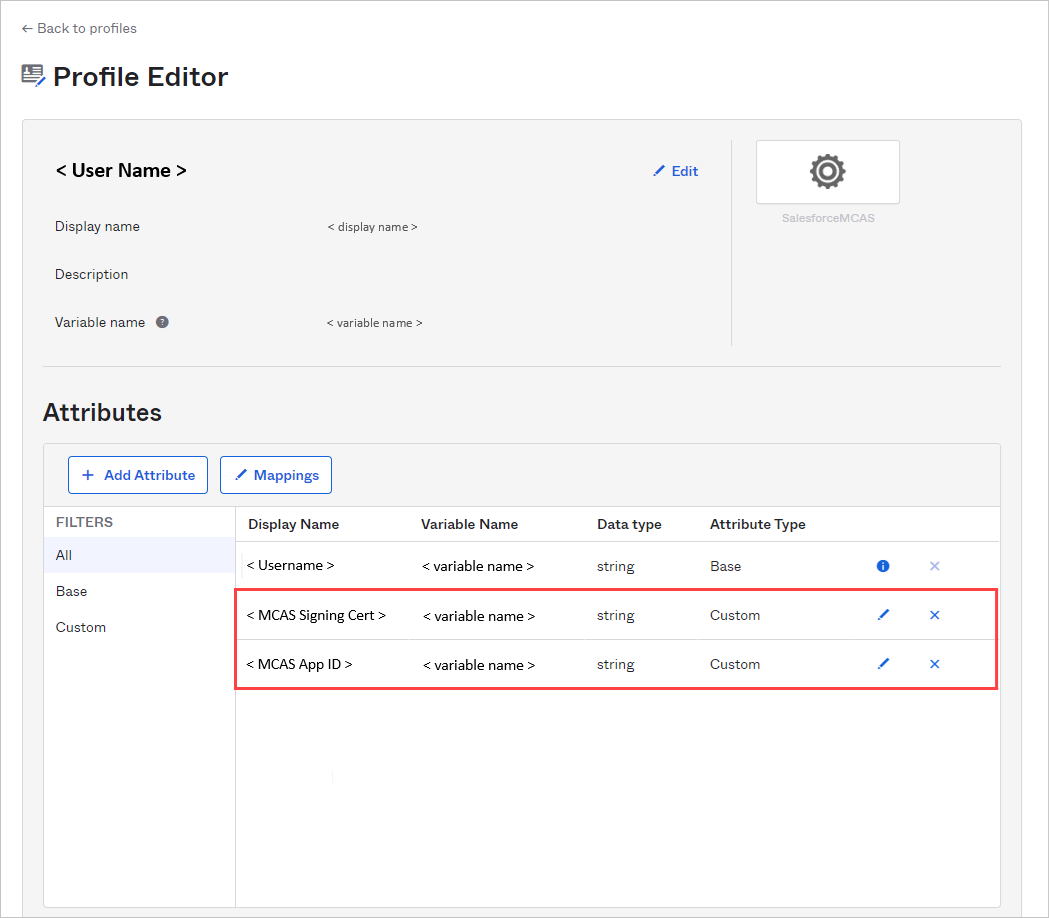

Under Katalog väljer du Profil Editor, väljer det anpassade program som du skapade tidigare och klickar sedan på Profil. Lägg till attribut med hjälp av följande information.

Visningsnamn Variabelnamn Datatyp Attributtyp McasSigningCert McasSigningCert sträng Anpassat McasAppId McasAppId sträng Anpassat

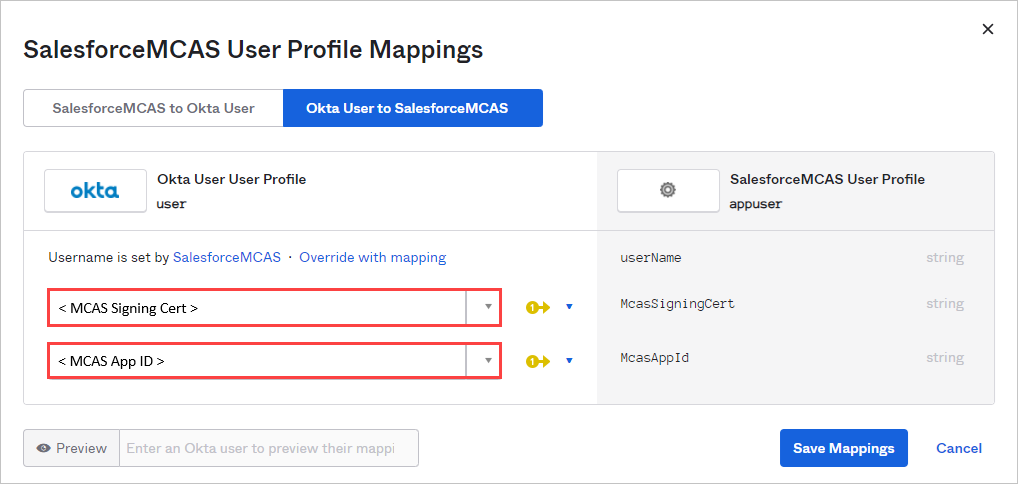

På sidan Profil Editor väljer du det anpassade program som du skapade tidigare, klickar på Mappningar och väljer sedan Okta-användare till {custom_app_name}. Mappa attributen McasSigningCert och McasAppId till de Defender for Cloud Apps attributvärden som du antecknade tidigare.

Obs!

- Kontrollera att du omger värdena med dubbla citattecken (")

- Okta begränsar attributen till 1 024 tecken. Du kan minska den här begränsningen genom att lägga till attributen med hjälp av profilen Editor enligt beskrivningen.

Spara dina inställningar.

Steg 6: Hämta appändringarna i Defender for Cloud Apps

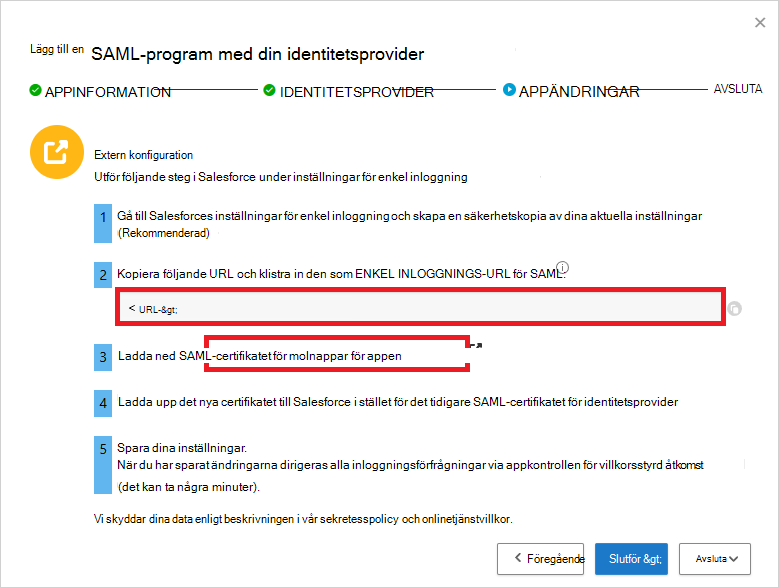

Gå tillbaka till sidan Defender for Cloud Apps APPÄNDRINGAR, gör följande, men klicka inte på Slutför. Du behöver informationen senare.

- Kopiera url:en för enkel inloggning med Defender for Cloud Apps SAML

- Ladda ned saml-certifikatet för Defender for Cloud Apps

Steg 7: Slutför appändringarna

I Salesforce bläddrar du till Konfigurera>inställningar>Identitet>– enskild Sign-On Inställningar och gör följande:

[Rekommenderas] Skapa en säkerhetskopia av dina aktuella inställningar.

Ersätt fältet Inloggnings-URL för identitetsprovider med den Defender for Cloud Apps URL för enkel inloggning med SAML som du antecknade tidigare.

Ladda upp det Defender for Cloud Apps SAML-certifikat som du laddade ned tidigare.

Klicka på Spara.

Obs!

- När du har sparat inställningarna dirigeras alla associerade inloggningsbegäranden till den här appen via appkontrollen för villkorsstyrd åtkomst.

- SAML-certifikatet för Defender for Cloud Apps är giltigt i ett år. När det upphör att gälla måste ett nytt certifikat genereras.

Steg 8: Slutför konfigurationen i Defender for Cloud Apps

- Gå tillbaka till sidan Defender for Cloud Apps APPÄNDRINGAR och klicka på Slutför. När du har slutfört guiden dirigeras alla associerade inloggningsbegäranden till den här appen via appkontrollen för villkorsstyrd åtkomst.

Relaterat innehåll

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.