Konfigurera OpenVPN Connect 3.x-klienten för P2S-certifikatautentiseringsanslutningar – Windows

Om din punkt-till-plats-VPN-gateway (P2S) har konfigurerats för att använda OpenVPN och certifikatautentisering kan du ansluta till ditt virtuella nätverk med hjälp av OpenVPN-klienten. Den här artikeln beskriver hur du konfigurerar OpenVPN Connect-klienten 3.x och ansluter till ditt virtuella nätverk. Det finns vissa konfigurationsskillnader mellan OpenVPN 2.x-klienten och OpenVPN Connect 3.x-klienten. Den här artikeln fokuserar på OpenVPN Connect 3.x-klienten.

Innan du börjar

Innan du påbörjar klientkonfigurationsstegen kontrollerar du att du har rätt konfigurationsartikel för VPN-klienten. Följande tabell visar de konfigurationsartiklar som är tillgängliga för VPN Gateway punkt-till-plats VPN-klienter. Stegen skiljer sig åt beroende på autentiseringstyp, tunneltyp och klientoperativsystem.

| Autentiseringsmetod | Tunneltyp | Klientens operativsystem | VPN-klient |

|---|---|---|---|

| Certifikat | |||

| IKEv2, SSTP | Windows | Intern VPN-klient | |

| IKEv2 | macOS | Intern VPN-klient | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN-klient OpenVPN-klientversion 2.x OpenVPN-klientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-klient | |

| OpenVPN | iOS | OpenVPN-klient | |

| OpenVPN | Linux |

Azure VPN-klient OpenVPN-klient |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-klient | |

| OpenVPN | macOS | Azure VPN-klient | |

| OpenVPN | Linux | Azure VPN-klient |

Kommentar

OpenVPN-klienten hanteras oberoende av varandra och inte under Microsofts kontroll. Det innebär att Microsoft inte övervakar sina kod-, bygg-, översikts- eller juridiska aspekter. Om kunder stöter på buggar eller problem med OpenVPN-klienten bör de kontakta OpenVPN Inc.-supporten direkt. Riktlinjerna i den här artikeln tillhandahålls som de är och har inte verifierats av OpenVPN Inc. De är avsedda att hjälpa kunder som redan är bekanta med klienten och vill använda den för att ansluta till Azure VPN Gateway i en punkt-till-plats-VPN-konfiguration.

Förutsättningar

Den här artikeln förutsätter att du redan har utfört följande krav:

- Du skapade och konfigurerade vpn-gatewayen för punkt-till-plats-certifikatautentisering och OpenVPN-tunneltypen. Se Konfigurera serverinställningar för P2S VPN Gateway-anslutningar – certifikatautentisering för steg.

- Du genererade och laddade ned VPN-klientkonfigurationsfilerna. Se Generera konfigurationsfiler för VPN-klientprofil för steg.

- Du kan antingen generera klientcertifikat eller hämta lämpliga klientcertifikat som krävs för autentisering.

Anslutningskrav

För att ansluta till Azure med OpenVPN Connect 3.x-klienten med certifikatautentisering kräver varje anslutande klientdator följande:

- OpenVPN Connect-klientprogramvaran måste installeras och konfigureras på varje klientdator.

- Klientdatorn måste ha ett klientcertifikat som är installerat lokalt.

- Om certifikatkedjan innehåller ett mellanliggande certifikat läser du avsnittet Mellanliggande certifikat först för att kontrollera att konfigurationen av P2S VPN-gatewayen har konfigurerats för att stödja den här certifikatkedjan. Certifikatautentiseringsbeteendet för 3.x-klienter skiljer sig från tidigare versioner, där du kan ange mellanliggande certifikat i klientprofilen.

Arbetsflöde

Arbetsflödet för den här artikeln är:

- Generera och installera klientcertifikat om du inte redan har gjort det.

- Visa konfigurationsfilerna för VPN-klientprofilen som finns i konfigurationspaketet för VPN-klientprofilen som du genererade.

- Konfigurera OpenVPN Connect-klienten.

- Anslut till Azure.

Generera och installera klientcertifikat

För certifikatautentisering måste ett klientcertifikat installeras på varje klientdator. Det klientcertifikat som du vill använda måste exporteras med den privata nyckeln och måste innehålla alla certifikat i certifieringssökvägen. För vissa konfigurationer måste du också installera rotcertifikatinformation.

I många fall kan du installera klientcertifikatet direkt på klientdatorn genom att dubbelklicka. För vissa OpenVPN-klientkonfigurationer kan du dock behöva extrahera information från klientcertifikatet för att slutföra konfigurationen.

- Information om hur du arbetar med certifikat finns i Punkt-till-plats: Generera certifikat.

- Om du vill visa ett installerat klientcertifikat öppnar du Hantera användarcertifikat. Klientcertifikatet är installerat i Aktuell användare\Personliga\Certifikat.

Installera klientcertifikatet

Varje dator behöver ett klientcertifikat för att kunna autentiseras. Om klientcertifikatet inte redan är installerat på den lokala datorn kan du installera det med hjälp av följande steg:

- Leta upp klientcertifikatet. Mer information om klientcertifikat finns i Installera klientcertifikat.

- Installera klientcertifikatet. Vanligtvis kan du installera ett certifikat genom att dubbelklicka på certifikatfilen och ange ett lösenord (om det behövs).

- Du använder även klientcertifikatet senare i den här övningen för att konfigurera inställningarna för OpenVPN Connect-klientprofilen.

Visa konfigurationsfiler

Konfigurationspaketet för VPN-klientprofilen innehåller specifika mappar. Filerna i mapparna innehåller de inställningar som krävs för att konfigurera VPN-klientprofilen på klientdatorn. Filerna och inställningarna som de innehåller är specifika för VPN-gatewayen och typen av autentisering och tunnel som vpn-gatewayen är konfigurerad att använda.

Leta upp och packa upp konfigurationspaketet för VPN-klientprofilen som du genererade. För certifikatautentisering och OpenVPN bör du se mappen OpenVPN . Om du inte ser mappen kontrollerar du följande:

- Kontrollera att VPN-gatewayen har konfigurerats för att använda tunneltypen OpenVPN.

- Om du använder Microsoft Entra-ID-autentisering kanske du inte har någon OpenVPN-mapp. Se konfigurationsartikeln för Microsoft Entra-ID i stället.

Konfigurera klienten

Ladda ned och installera OpenVPN-klientversionen 3.x från den officiella OpenVPN-webbplatsen.

Leta upp konfigurationspaketet för VPN-klientprofilen som du genererade och laddade ned till datorn. Extrahera paketet. Gå till mappen OpenVPN och öppna konfigurationsfilen vpnconfig.ovpn med anteckningar.

Leta sedan upp det underordnade certifikatet som du skapade. Om du inte har certifikatet använder du någon av följande länkar för steg för att exportera certifikatet. Du använder certifikatinformationen i nästa steg.

Extrahera den privata nyckeln och base64-tumavtrycket från .pfx från det underordnade certifikatet. Det finns flera olika sätt att göra detta på. Att använda OpenSSL på datorn är ett sätt. Filen profileinfo.txt innehåller den privata nyckeln och tumavtrycket för certifikatutfärdare och klientcertifikat. Se till att använda tumavtrycket för klientcertifikatet.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Växla till filen vpnconfig.ovpn som du öppnade i Anteckningar. Fyll i avsnittet mellan

<cert>och</cert>, hämta värdena för$CLIENT_CERTIFICATE, och$ROOT_CERTIFICATEsom du ser i följande exempel.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Öppna profileinfo.txt från föregående steg i Anteckningar. Du kan identifiera varje certifikat genom att titta på

subject=raden. Om ditt underordnade certifikat till exempel kallas P2SChildCert kommer klientcertifikatet att vara eftersubject=CN = P2SChildCertattributet. - För varje certifikat i kedjan kopierar du texten (inklusive och mellan) "-----BEGIN CERTIFICATE-----" och "-----END CERTIFICATE-----".

- Öppna profileinfo.txt från föregående steg i Anteckningar. Du kan identifiera varje certifikat genom att titta på

Öppna profileinfo.txt i Anteckningar. Om du vill hämta den privata nyckeln väljer du texten (inklusive och mellan) "-----BEGIN PRIVATE KEY-----" och "-----END PRIVATE KEY-----" och kopierar den.

Gå tillbaka till filen vpnconfig.ovpn i Anteckningar och leta reda på det här avsnittet. Klistra in den privata nyckeln som ersätter allt mellan och

<key></key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Kommentera ut raden "log openvpn.log". Om den inte kommenteras ut rapporterar OpenVPN-klienten att loggen inte längre är ett alternativ som stöds. Se exemplet på användarprofil för ett exempel på hur du kommenterar ut loggraden. När du har kommenterat ut loggraden kan du fortfarande komma åt loggar via OpenVPN-klientgränssnittet. Om du vill komma åt klickar du på loggikonen i det övre högra hörnet i klientgränssnittet. Microsoft rekommenderar att kunder kontrollerar OpenVPN Connect-dokumentationen för loggfilens plats eftersom loggning styrs av OpenVPN-klienten.

Ändra inga andra fält. Använd den ifyllda konfigurationen i klientindata för att ansluta till VPN.

Importera filen vpnconfig.ovpn i OpenVPN-klienten.

Högerklicka på OpenVPN-ikonen i systemfältet och klicka på Anslut.

Exempel på användarprofil

I följande exempel visas en konfigurationsfil för användarprofiler för 3.x OpenVPN Connect-klienter. I det här exemplet visas loggfilen som har kommenterats ut och alternativet "ping-restart 0" har lagts till för att förhindra periodiska återanslutningar på grund av att ingen trafik skickas till klienten.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

Mellanliggande certifikat

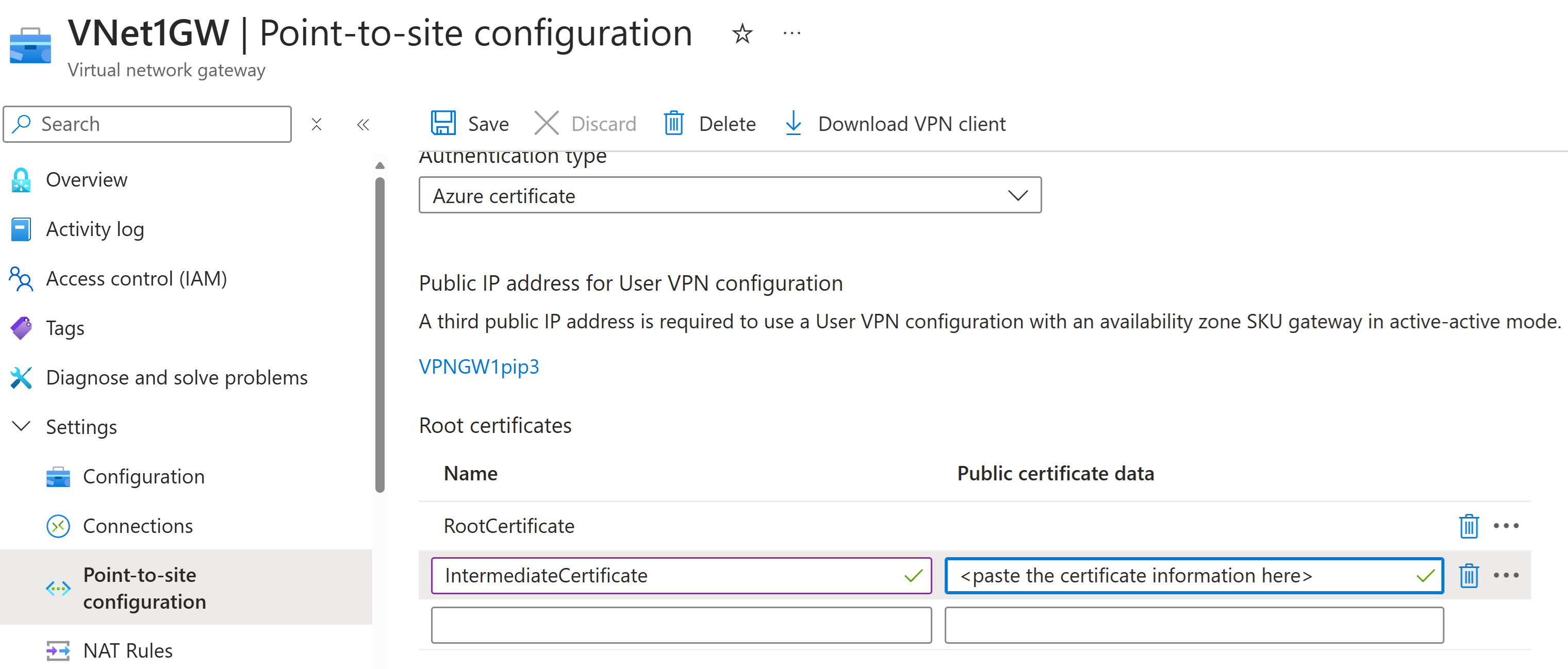

Om certifikatkedjan innehåller mellanliggande certifikat måste du ladda upp mellanliggande certifikat till Azure VPN-gatewayen. Det här är den bästa metoden att använda, oavsett vilken VPN-klient du väljer att ansluta från. I tidigare versioner kan du ange mellanliggande certifikat i användarprofilen. Detta stöds inte längre i OpenVPN Connect-klientversion 3.x.

När du arbetar med mellanliggande certifikat måste det mellanliggande certifikatet laddas upp efter rotcertifikatet.

Återansluter

Om du upplever periodiska återanslutningar på grund av att ingen trafik skickas till klienten kan du lägga till alternativet "ping-restart 0" i profilen för att förhindra att frånkopplingar orsakar återanslutningar. Detta beskrivs i OpenVPN Connect-dokumentationen på följande sätt: --ping-restart n Similar to --ping-exit, but trigger a SIGUSR1 restart after n seconds pass without reception of a ping or other packet from remote.

Se exemplet på användarprofil för ett exempel på hur du lägger till det här alternativet.

Nästa steg

Följ upp med eventuella ytterligare server- eller anslutningsinställningar. Se Konfigurationssteg för punkt-till-plats.