Skapa en VPN-anslutning för P2S-användare med Azure Virtual WAN – Microsoft Entra ID-autentisering

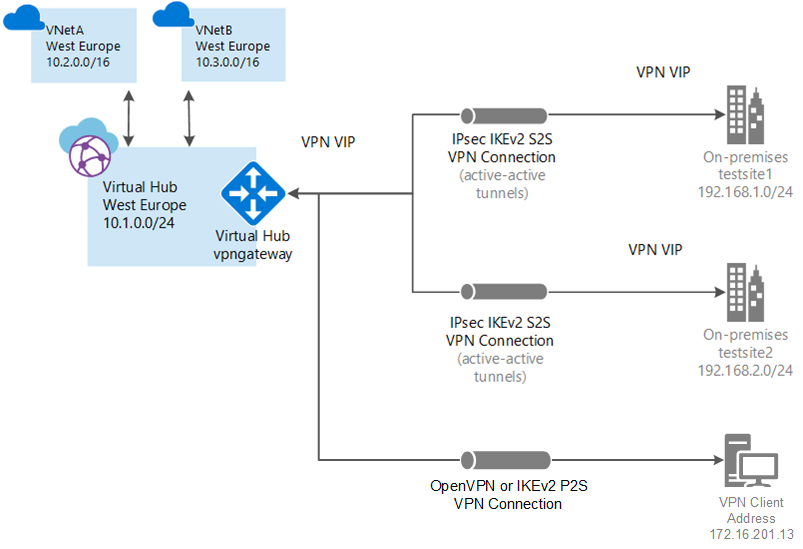

Den här artikeln visar hur du använder Virtual WAN för att ansluta till dina resurser i Azure. I den här artikeln skapar du en punkt-till-plats-anslutning för användar-VPN till Virtual WAN som använder Microsoft Entra IDauthentication. Microsoft Entra ID-autentisering är endast tillgängligt för gatewayer som använder OpenVPN-protokollet.

Viktigt!

Vi rekommenderar att du använder den nya Microsoft-registrerade azure VPN-klientappens ID i stället. Stegen i den här artikeln gäller det ursprungliga sättet att konfigurera din P2S-gateway för Microsoft Entra-ID-autentisering. Den nya artikeln ger en mer effektiv upplevelse och är det rekommenderade sättet att konfigurera din P2S-gateway. Dessutom stöds fler VPN-klienter med den nya metoden.

Virtual WAN stöder nu ett nytt Microsoft-registrerat app-ID och motsvarande målgruppsvärden för de senaste versionerna av Azure VPN-klienten. När du konfigurerar en VPN-gateway för P2S-användare med hjälp av de nya målgruppsvärdena hoppar du över den manuella registreringsprocessen för Azure VPN-klientappen för din Microsoft Entra-klientorganisation. App-ID:t har redan skapats och din klientorganisation kan automatiskt använda det utan några extra registreringssteg. Den här processen är säkrare än att registrera Azure VPN-klienten manuellt eftersom du inte behöver auktorisera appen eller tilldela behörigheter via den Global administratör rollen.

Tidigare var du skyldig att manuellt registrera (integrera) Azure VPN-klientappen med din Microsoft Entra-klientorganisation. När du registrerar klientappen skapas ett app-ID som representerar identiteten för Azure VPN-klientprogrammet och kräver auktorisering med hjälp av rollen Global administratör. Mer information om skillnaden mellan olika typer av programobjekt finns i How and why applications are added to Microsoft Entra ID (Hur och varför program läggs till i Microsoft Entra-ID).

När det är möjligt rekommenderar vi att du konfigurerar nya VPN-gatewayer för P2S-användare med hjälp av det Microsoft-registrerade Azure VPN-klientapp-ID:t och motsvarande målgruppsvärden i stället för att manuellt registrera Azure VPN-klientappen med din klientorganisation. Om du har konfigurerat en VPN-gateway för P2S-användare som använder Microsoft Entra-ID-autentisering kan du uppdatera gatewayen och klienterna för att dra nytta av det nya Microsoft-registrerade app-ID:t. Du måste uppdatera P2S-gatewayen med det nya målgruppsvärdet om du vill att Linux-klienter ska ansluta. Azure VPN-klienten för Linux är inte bakåtkompatibel med de äldre målgruppsvärdena.

Överväganden

En VPN-gateway för P2S-användare kan bara stödja ett målgruppsvärde. Det kan inte ha stöd för flera målgruppsvärden samtidigt.

Azure VPN-klienten för Linux är inte bakåtkompatibel med P2S-gatewayer som konfigurerats för att använda de äldre målgruppsvärdena som överensstämmer med den manuellt registrerade appen. Azure VPN-klienten för Linux stöder dock anpassade målgruppsvärden.

-

Det är möjligt att Azure VPN-klienten för Linux kan fungera på andra Linux-distributioner och versioner, men Azure VPN-klienten för Linux stöds endast i följande versioner:

- Ubuntu 20.04

- Ubuntu 22.04

De senaste versionerna av Azure VPN-klienterna för macOS och Windows är bakåtkompatibla med P2S-gatewayer som konfigurerats för att använda de äldre målgruppsvärdena som överensstämmer med den manuellt registrerade appen. Dessa klienter stöder också anpassade målgruppsvärden.

Värden för Azure VPN-klientmålgrupp

I följande tabell visas de versioner av Azure VPN-klienten som stöds för varje app-ID och motsvarande tillgängliga målgruppsvärden.

| Program-ID | Målgruppsvärden som stöds | Klienter som stöds |

|---|---|---|

| Microsoft-registrerad | Målgruppsvärdet c632b3df-fb67-4d84-bdcf-b95ad541b5c8 gäller för:– Offentlig Azure – Azure Government – Azure Tyskland – Microsoft Azure drivs av 21Vianet |

-Linux -Windows - macOS |

| Manuellt registrerad | – Offentlig i Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Tyskland: 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure drivs av 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Anpassat | <custom-app-id> |

-Linux -Windows - macOS |

Kommentar

Microsoft Entra ID-autentisering stöds endast för OpenVPN-protokollanslutningar® och kräver Azure VPN-klienten.

I den här artikeln kan du se hur du:

- Skapa ett virtuellt WAN

- Skapa en VPN-konfiguration för användare

- Ladda ned en VIRTUELL WAN-användar-VPN-profil

- Skapa en virtuell hubb

- Redigera en hubb för att lägga till P2S-gateway

- Ansluta ett virtuellt nätverk till en virtuell hubb

- Ladda ned och tillämpa vpn-klientkonfigurationen för användare

- Visa virtuellt WAN

Innan du börjar

Kontrollera att du har uppfyllt följande villkor innan du påbörjar konfigurationen:

Du har ett virtuellt nätverk som du vill ansluta till. Kontrollera att inget av undernäten i dina lokala nätverk överlappar de virtuella nätverk som du vill ansluta till. Information om hur du skapar ett virtuellt nätverk i Azure Portal finns i Snabbstart.

Det virtuella nätverket har inga virtuella nätverksgatewayer. Om ditt virtuella nätverk har en gateway (antingen VPN eller ExpressRoute) måste du ta bort alla gatewayer. Den här konfigurationen kräver att virtuella nätverk är anslutna i stället till virtual WAN-hubbgatewayen.

Hämta ett IP-adressintervall för din hubbregion. Hubben är ett virtuellt nätverk som skapas och används av Virtual WAN. Adressintervallet som du anger för hubben kan inte överlappa något av dina befintliga virtuella nätverk som du ansluter till. Det kan inte heller överlappa dina adressintervall som du ansluter till lokalt. Om du inte känner till IP-adressintervallen som finns i din lokala nätverkskonfiguration kan du samordna med någon som kan ange den informationen åt dig.

Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto.

Skapa ett virtuellt WAN

Öppna en webbläsare, navigera till Azure Portal och logga in med ditt Azure-konto.

I portalen i fältet Sök efter resurser skriver du Virtual WAN i sökrutan och väljer Retur.

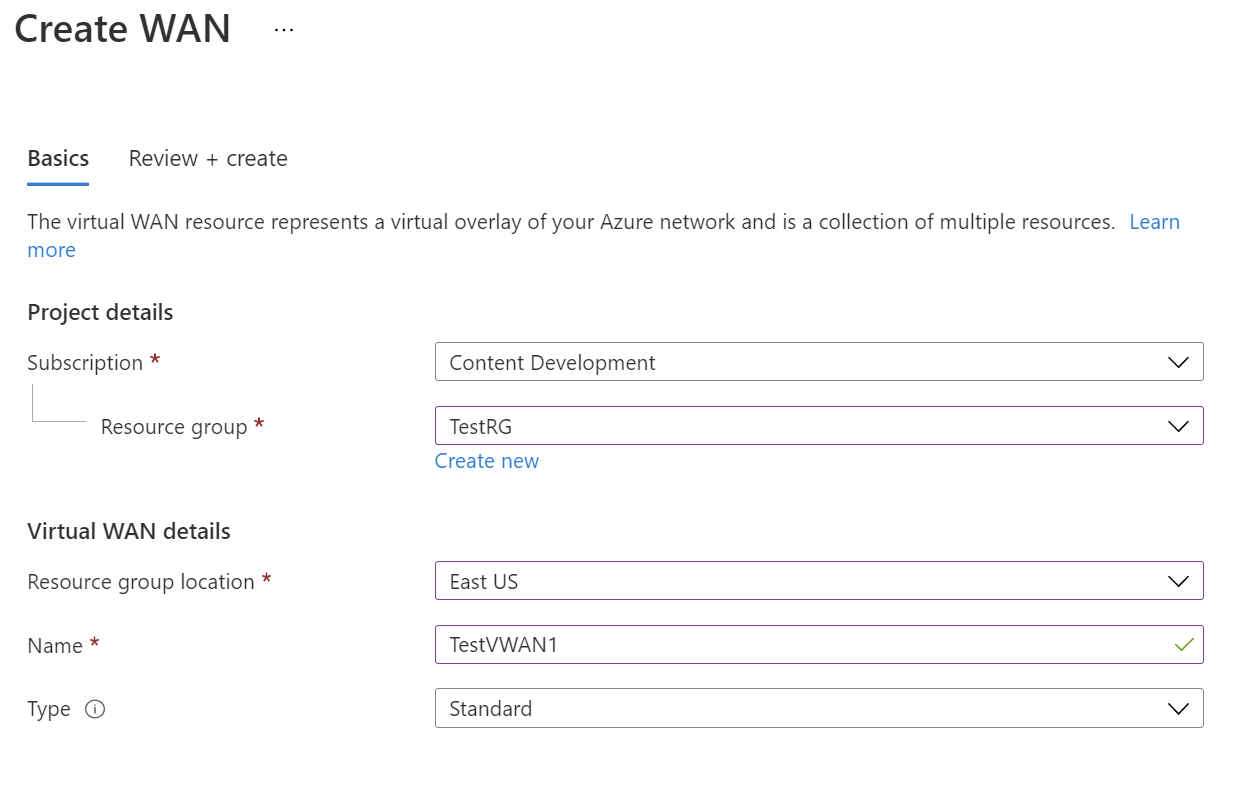

Välj Virtuella WAN:er i resultatet. På sidan Virtuella WAN:er väljer du + Skapa för att öppna sidan Skapa WAN .

På sidan Skapa WAN fyller du i fälten på fliken Grundläggande . Ändra exempelvärdena så att de gäller för din miljö.

- Prenumeration: Välj den prenumeration som du vill använda.

- Resursgrupp: Skapa ny eller använd befintlig.

- Plats för resursgrupp: Välj en resursplats i listrutan. Ett WAN är en global resurs och finns inte i en viss region. Du måste dock välja en region för att kunna hantera och hitta den WAN-resurs som du skapar.

- Namn: Ange det namn som du vill anropa ditt virtuella WAN.

- Typ: Basic eller Standard. Välj Standard. Om du väljer Grundläggande förstår du att grundläggande virtuella WAN:er bara kan innehålla Basic-hubbar. Grundläggande hubbar kan bara användas för plats-till-plats-anslutningar.

När du har fyllt i fälten väljer du Granska +Skapa längst ned på sidan.

När valideringen har slutförts klickar du på Skapa för att skapa det virtuella WAN-nätverket.

Skapa en VPN-konfiguration för användare

En VPN-konfiguration för användare definierar parametrarna för att ansluta fjärrklienter. Det är viktigt att skapa VPN-konfigurationen för användare innan du konfigurerar din virtuella hubb med P2S-inställningar, eftersom du måste ange den VPN-konfiguration för användare som du vill använda.

Gå till sidan Virtual WAN ->User VPN configurations (Vpn-konfigurationer för användare) och klicka på +Skapa vpn-konfiguration för användare.

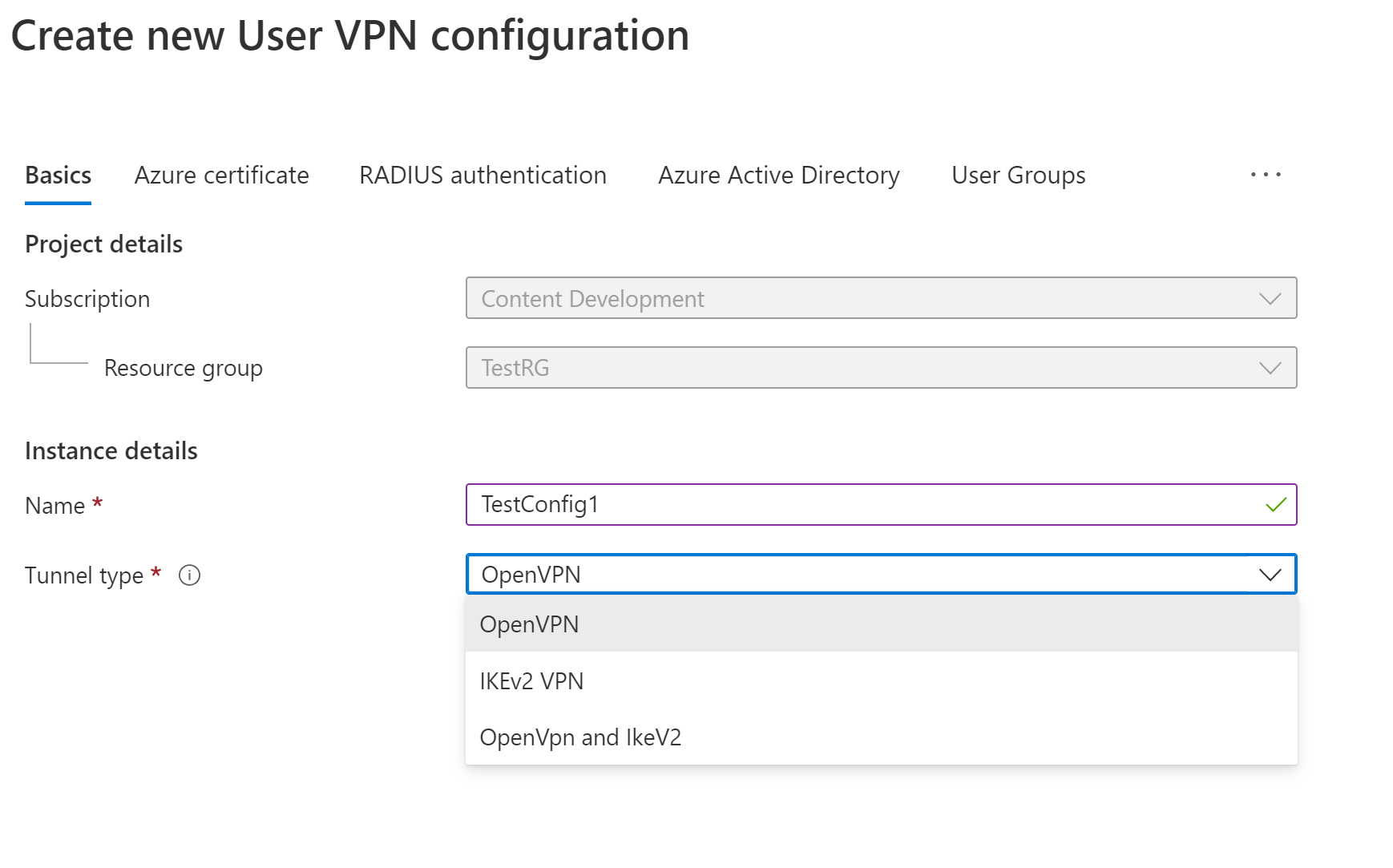

På sidan Grundläggande anger du parametrarna.

- Konfigurationsnamn – Ange det namn som du vill anropa vpn-konfigurationen för användare.

- Tunneltyp – Välj OpenVPN på den nedrullningsbara menyn.

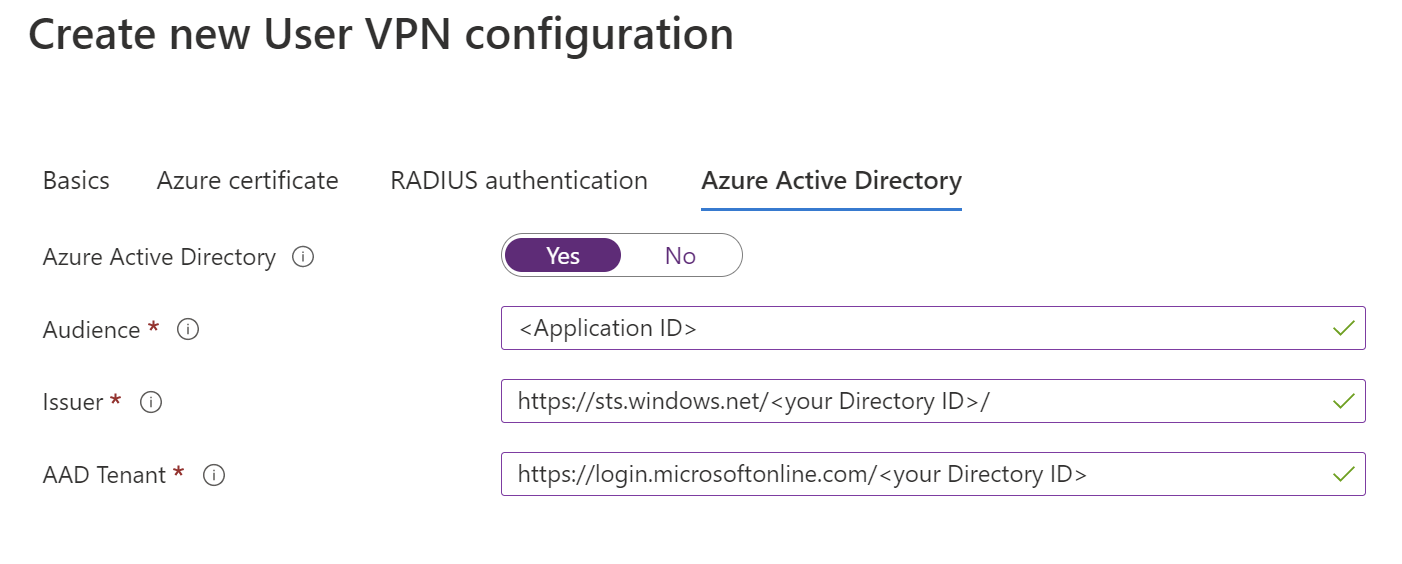

Klicka på Microsoft Entra-ID för att öppna sidan. Den här sidan kan också fortfarande vara märkt Azure Active Directory.

Växla Microsoft Entra-ID till Ja och ange följande värden baserat på din klientinformation. Du kan visa nödvändiga värden på sidan Microsoft Entra-ID för Företagsprogram i portalen.

Autentiseringsmetod – Välj Microsoft Entra-ID.

Målgrupp – Ange program-ID för Azure VPN Client Enterprise-programmet som är registrerat i din Microsoft Entra-klientorganisation. Värden finns i: Azure VPN Client Audience-värden

Utfärdare -

https://sts.windows.net/<your Directory ID>/Microsoft Entra-klientorganisation: TenantID för Microsoft Entra-klientorganisationen. Kontrollera att det inte finns någon

/i slutet av Microsoft Entra-klientorganisationens URL.- Ange

https://login.microsoftonline.com/<your Directory Tenant ID>för Azure Public AD - Ange

https://login.microsoftonline.us/<your Directory Tenant ID>för Azure Government AD - Ange

https://login-us.microsoftonline.de/<your Directory Tenant ID>för Azure Germany AD - Ange

https://login.chinacloudapi.cn/<your Directory Tenant ID>för China 21Vianet AD

- Ange

Klicka på Skapa för att skapa vpn-konfigurationen för användare. Du väljer den här konfigurationen senare i övningen.

Skapa en tom hubb

I den här övningen skapar vi en tom virtuell hubb i det här steget och i nästa avsnitt lägger du till en P2S-gateway i den här hubben. Du kan dock kombinera de här stegen och skapa hubben med P2S-gatewayinställningarna samtidigt. Resultatet är detsamma i båda riktningarna. När du har konfigurerat inställningarna klickar du på Granska + skapa för att verifiera och sedan på Skapa.

Gå till det virtuella WAN som du skapade. På den virtuella WAN-sidan till vänster väljer du Hubbar under Anslutningen.

På sidan Hubbar väljer du +Ny hubb för att öppna sidan Skapa virtuell hubb .

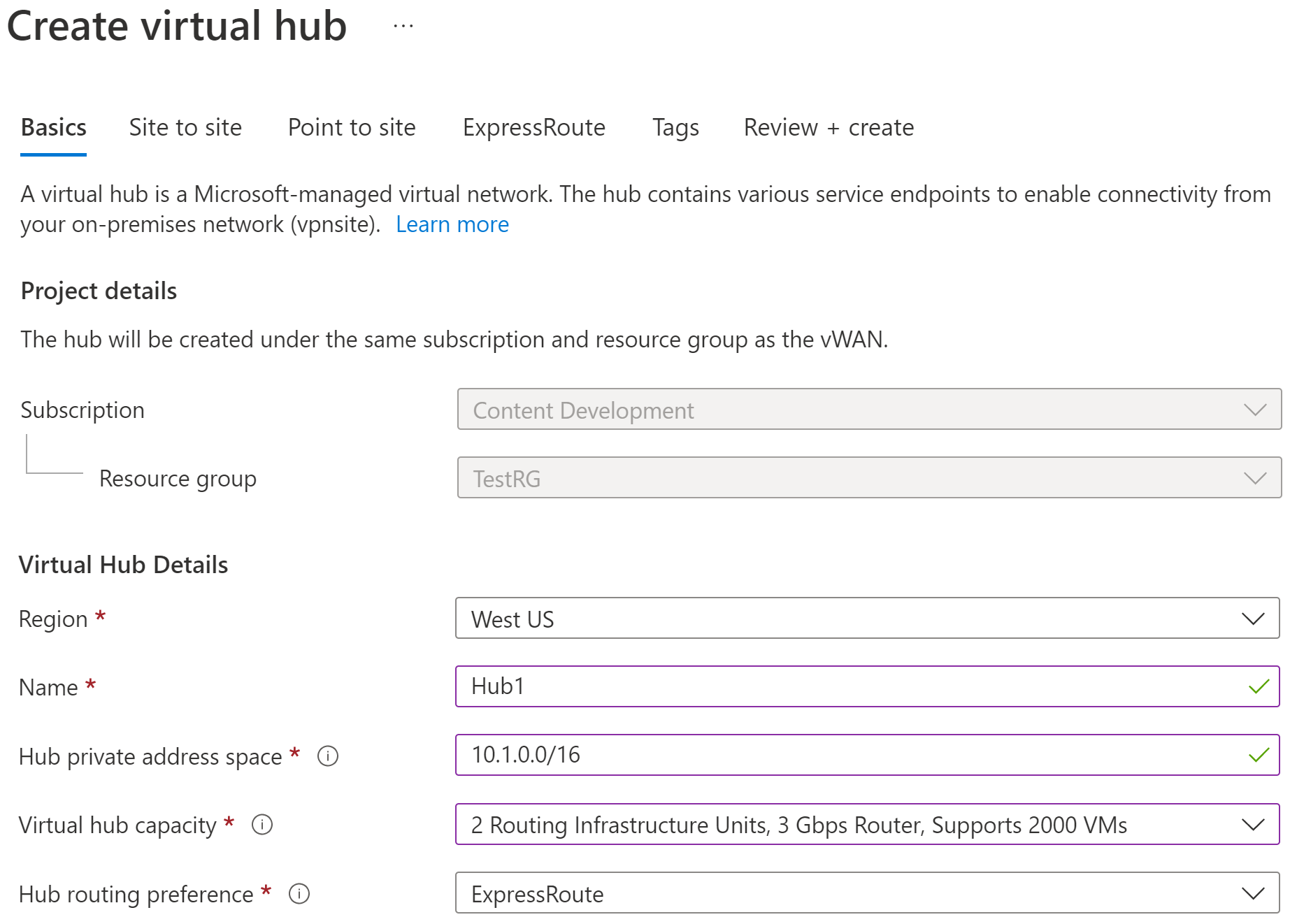

På fliken Skapa virtuell hubb slutför du följande fält:

- Region: Välj den region där du vill distribuera den virtuella hubben.

- Namn: Namnet som du vill att den virtuella hubben ska vara känd för.

- Navets privata adressutrymme: Hubbens adressintervall i CIDR-notation. Det minsta adressutrymmet är /24 för att skapa en hubb.

- Kapacitet för virtuell hubb: Välj från listrutan. Mer information finns i Inställningar för virtuell hubb.

- Inställningar för hubbdirigering: Lämna inställningen som standard, ExpressRoute om du inte har ett specifikt behov av att ändra det här fältet. Mer information finns i Inställningar för routning av virtuell hubb.

Lägga till en P2S-gateway till en hubb

Det här avsnittet visar hur du lägger till en gateway till en redan befintlig virtuell hubb. Det här steget kan ta upp till 30 minuter för hubben att slutföra uppdateringen.

Gå till sidan Hubbar under det virtuella WAN-nätverket.

Klicka på namnet på den hubb som du vill redigera för att öppna sidan för hubben.

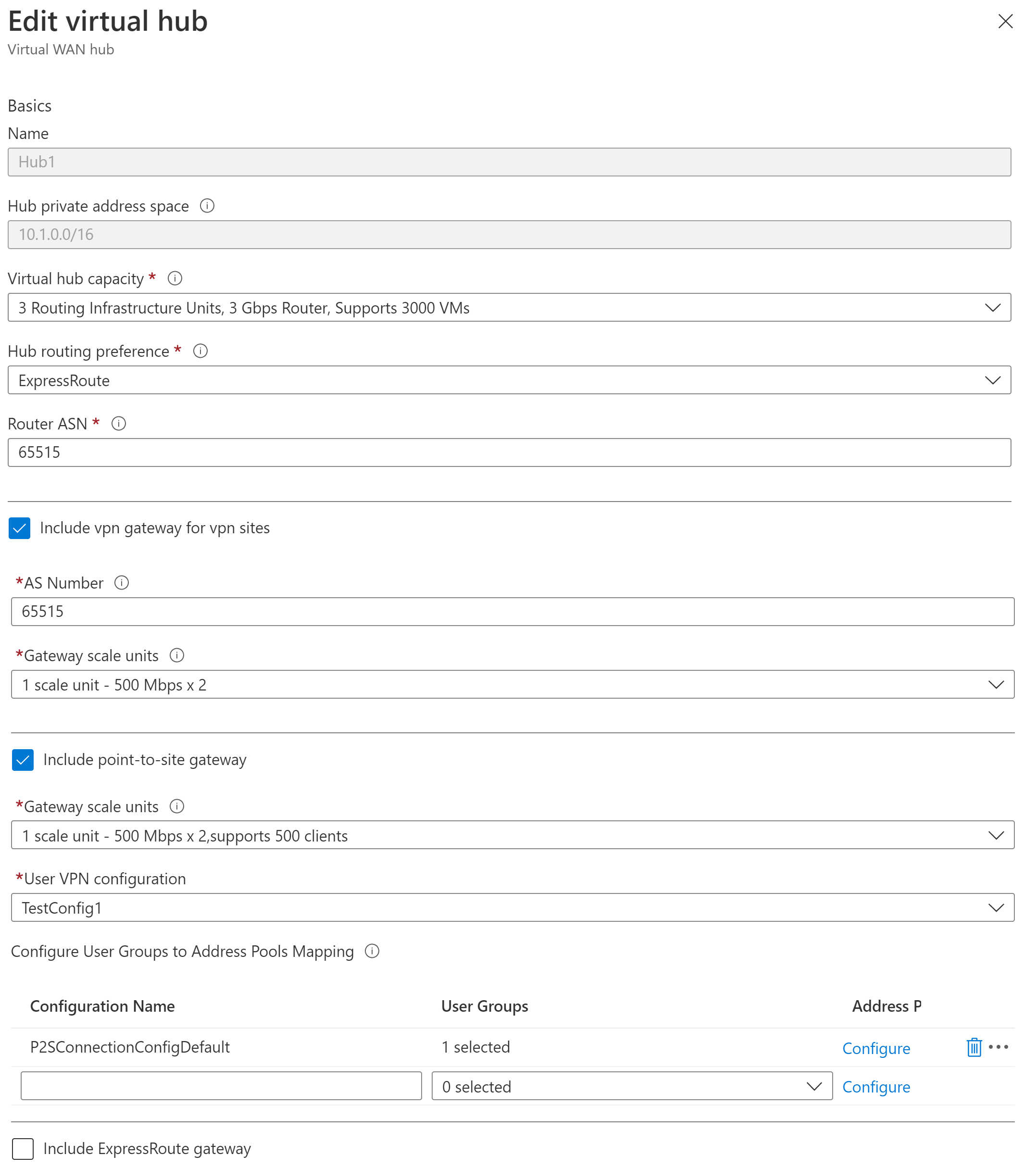

Klicka på Redigera virtuell hubb överst på sidan för att öppna sidan Redigera virtuell hubb .

På sidan Redigera virtuell hubb markerar du kryssrutorna för Inkludera VPN-gateway för VPN-webbplatser och Inkludera punkt-till-plats-gateway för att visa inställningarna. Konfigurera sedan värdena.

- Gatewayskalningsenheter: Välj gatewayskalningsenheter. Skalningsenheter representerar den aggregerade kapaciteten för vpn-gatewayen för användare. Om du väljer 40 eller fler gatewayskalningsenheter planerar du klientadresspoolen i enlighet med detta. Information om hur den här inställningen påverkar klientadresspoolen finns i Om klientadresspooler. Information om gatewayskalningsenheter finns i Vanliga frågor och svar.

- Vpn-konfiguration för användare: Välj den konfiguration som du skapade tidigare.

- Mappning av användargrupper till adresspooler: Information om den här inställningen finns i Konfigurera användargrupper och IP-adresspooler för P2S-användar-VPN (förhandsversion).

När du har konfigurerat inställningarna klickar du på Bekräfta för att uppdatera hubben. Det kan ta upp till 30 minuter att uppdatera en hubb.

Ansluta virtuellt nätverk till hubb

I det här avsnittet skapar du en anslutning mellan din virtuella hubb och ditt virtuella nätverk.

I Azure Portal går du till ditt virtuella WAN i den vänstra rutan och väljer Virtuella nätverksanslutningar.

På sidan Virtuella nätverksanslutningar väljer du + Lägg till anslutning.

På sidan Lägg till anslutning konfigurerar du anslutningsinställningarna. Information om routningsinställningar finns i Om routning.

- Anslutningsnamn: Namnge anslutningen.

- Hubbar: Välj den hubb som du vill associera med den här anslutningen.

- Prenumeration: Verifiera prenumerationen.

- Resursgrupp: Välj den resursgrupp som innehåller det virtuella nätverk som du vill ansluta till.

- Virtuellt nätverk: Välj det virtuella nätverk som du vill ansluta till den här hubben. Det virtuella nätverk som du väljer kan inte ha en redan befintlig virtuell nätverksgateway.

- Sprid till ingen: Detta är inställt på Nej som standard. Om du ändrar växlingen till Ja blir konfigurationsalternativen för Spridning till Routningstabeller och Spridning till etiketter otillgängliga för konfiguration.

- Associera routningstabell: I listrutan kan du välja en routningstabell som du vill associera.

- Sprid till etiketter: Etiketter är en logisk grupp med routningstabeller. För den här inställningen väljer du i listrutan.

- Statiska vägar: Konfigurera statiska vägar om det behövs. Konfigurera statiska vägar för virtuella nätverksinstallationer (om tillämpligt). Virtual WAN har stöd för en enda IP-adress för nästa hopp för statisk väg i en virtuell nätverksanslutning. Om du till exempel har en separat virtuell installation för inkommande och utgående trafikflöden är det bäst att ha de virtuella enheterna i separata virtuella nätverk och koppla de virtuella nätverken till den virtuella hubben.

- Kringgå Nästa hopp-IP för arbetsbelastningar i det här virtuella nätverket: Med den här inställningen kan du distribuera NVA:er och andra arbetsbelastningar till samma virtuella nätverk utan att tvinga all trafik via NVA. Den här inställningen kan bara konfigureras när du konfigurerar en ny anslutning. Om du vill använda den här inställningen för en anslutning som du redan har skapat tar du bort anslutningen och lägger sedan till en ny anslutning.

- Sprid statisk väg: Den här inställningen distribueras för närvarande. Med den här inställningen kan du sprida statiska vägar som definierats i avsnittet Statiska vägar för att dirigera tabeller som anges i Sprid till routningstabeller. Dessutom sprids vägar till routningstabeller med etiketter som har angetts som Sprid till etiketter. Dessa vägar kan spridas mellan hubbar, förutom standardvägen 0/0.

När du har slutfört de inställningar som du vill konfigurera klickar du på Skapa för att skapa anslutningen.

Ladda ned användar-VPN-profil

Alla nödvändiga konfigurationsinställningar för VPN-klienterna finns i en ZIP-fil för VPN-klientkonfiguration. Inställningarna i zip-filen hjälper dig att enkelt konfigurera VPN-klienterna. De VPN-klientkonfigurationsfiler som du genererar är specifika för VPN-konfigurationen för din gateway. Du kan ladda ned globala profiler (WAN-nivå) eller en profil för en specifik hubb. Mer information och ytterligare instruktioner finns i Ladda ned globala profiler och hubbprofiler. Följande steg beskriver hur du laddar ned en global WAN-nivåprofil.

Om du vill generera ett VPN-klientkonfigurationspaket på WAN-nivå går du till det virtuella WAN-nätverket (inte den virtuella hubben).

I den vänstra rutan väljer du Vpn-konfigurationer för användare.

Välj den konfiguration som du vill ladda ned profilen för. Om du har flera hubbar tilldelade till samma profil expanderar du profilen för att visa hubbarna och väljer sedan en av de hubbar som använder profilen.

Välj Ladda ned VPN-profil för virtuella WAN-användare.

På nedladdningssidan väljer du EAPTLS och sedan Generera och ladda ned profil. Ett profilpaket (zip-fil) som innehåller klientkonfigurationsinställningarna genereras och laddas ned till datorn. Innehållet i paketet beror på autentiserings- och tunnelvalen för din konfiguration.

Konfigurera VPN-klienter för användare

Varje dator som ansluter måste ha en klient installerad. Du konfigurerar varje klient med hjälp av vpn-användarklientprofilfilerna som du laddade ned i föregående steg. Använd artikeln som gäller det operativsystem som du vill ansluta till.

| Autentiseringsmetod | Tunneltyp | Klientens operativsystem | VPN-klient |

|---|---|---|---|

| Certifikat | |||

| IKEv2, SSTP | Windows | Intern VPN-klient | |

| IKEv2 | macOS | Intern VPN-klient | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN-klient OpenVPN-klientversion 2.x OpenVPN-klientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-klient | |

| OpenVPN | iOS | OpenVPN-klient | |

| OpenVPN | Linux |

Azure VPN-klient OpenVPN-klient |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-klient | |

| OpenVPN | macOS | Azure VPN-klient | |

| OpenVPN | Linux | Azure VPN-klient |

Visa virtuellt WAN

- Navigera till det virtuella WAN-nätverket.

- Varje punkt på kartan på sidan Översikt motsvarar en hubb.

- I avsnittet om hubbar och anslutningar kan du visa hubbstatus, plats, region, VPN-anslutningsstatus och byte in och ut.

Rensa resurser

När du inte längre behöver de resurser som du skapade tar du bort dem. Vissa virtual WAN-resurser måste tas bort i en viss ordning på grund av beroenden. Borttagningen kan ta ungefär 30 minuter att slutföra.

Öppna det virtuella WAN som du skapade.

Välj en virtuell hubb som är associerad med det virtuella WAN:et för att öppna hubbsidan.

Ta bort alla gateway-entiteter som följer nedanstående ordning för varje gatewaytyp. Det kan ta 30 minuter att slutföra.

VPN:

- Koppla från VPN-webbplatser

- Ta bort VPN-anslutningar

- Ta bort VPN-gatewayer

ExpressRoute:

- Ta bort ExpressRoute-anslutningar

- Ta bort ExpressRoute-gatewayer

Upprepa för alla hubbar som är associerade med det virtuella WAN-nätverket.

Du kan antingen ta bort hubbarna i det här läget eller ta bort hubbarna senare när du tar bort resursgruppen.

Gå till resursgruppen i Azure Portal.

Välj Ta bort resursgrupp. Detta tar bort de andra resurserna i resursgruppen, inklusive hubbarna och det virtuella WAN-nätverket.

Nästa steg

Vanliga frågor och svar om Virtual WAN finns i Vanliga frågor och svar om Virtual WAN.