Använda hotindikatorer i analysregler

Använd dina analysregler med dina hotindikatorer för att automatiskt generera aviseringar baserat på hotinformationen som du har integrerat.

Förutsättningar

- Hotindikatorer. Dessa indikatorer kan vara från hotinformationsflöden, plattformar för hotinformation, massimport från en flat fil eller manuella indata.

- Datakällor. Händelser från dina dataanslutningar måste flöda till din Microsoft Sentinel-arbetsyta.

- En analysregel i formatet

TI map.... Det måste använda det här formatet så att det kan mappa de hotindikatorer som du har med de händelser som du har matat in.

Konfigurera en regel för att generera säkerhetsaviseringar

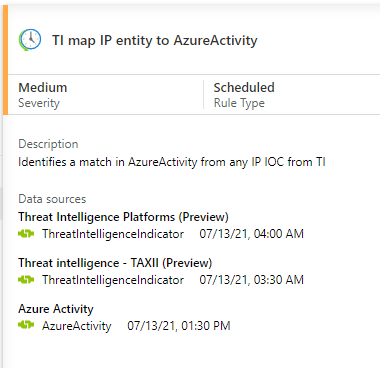

I följande exempel visas hur du aktiverar och konfigurerar en regel för att generera säkerhetsaviseringar med hjälp av hotindikatorerna som du har importerat till Microsoft Sentinel. I det här exemplet använder du regelmallen SOM kallas TI map IP-entitet till AzureActivity. Den här regeln matchar alla hotindikatorer av IP-adresstyp med alla dina Azure-aktivitetshändelser. När en matchning hittas genereras en avisering tillsammans med en motsvarande incident för undersökning av ditt säkerhetsåtgärdsteam.

Den här specifika analysregeln kräver Azure Activity Data Connector (för att importera händelser på Azure-prenumerationsnivå). Det kräver också en eller båda av hotinformationsdataanslutningarna (för att importera hotindikatorer). Den här regeln utlöser också importerade indikatorer eller manuellt skapade indikatorer.

Välj den arbetsyta som du importerade hotindikatorer till med hjälp av dataanslutningarna Hotinformation och Azure-aktivitetsdata med hjälp av Azure Activity-dataanslutningen.

På Microsoft Sentinel-menyn går du till avsnittet Konfiguration och väljer Analys.

Välj fliken Regelmallar för att se listan över tillgängliga analysregelmallar.

Leta reda på regeln med titeln TI map IP entity to AzureActivity (IP-entitet för mappning till AzureActivity) och se till att du har anslutit alla nödvändiga datakällor.

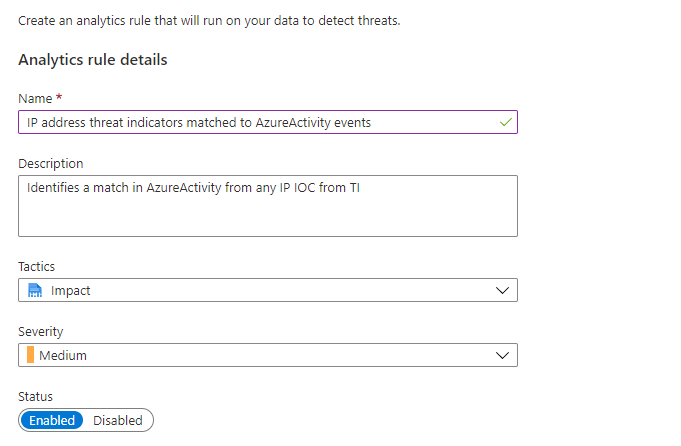

Välj TI-mappnings-IP-entiteten till AzureActivity-regeln . Välj sedan Skapa regel för att öppna en regelkonfigurationsguide. Konfigurera inställningarna i guiden och välj sedan Nästa: Ange regellogik >.

Regellogikdelen i guiden fylls i med följande objekt:

- Frågan som används i regeln.

- Entitetsmappningar som talar om för Microsoft Sentinel hur entiteter som konton, IP-adresser och URL:er identifieras. Incidenter och undersökningar kan sedan förstå hur du arbetar med data i säkerhetsaviseringar som har genererats av den här regeln.

- Schemat för att köra den här regeln.

- Antalet frågeresultat som behövs innan en säkerhetsavisering genereras.

Standardinställningarna i mallen är:

- Kör en gång i timmen.

- Matcha eventuella hotindikatorer för IP-adresser från

ThreatIntelligenceIndicatortabellen med ip-adresser som hittats under den senaste timmen av händelser frånAzureActivitytabellen. - Generera en säkerhetsavisering om frågeresultatet är större än noll för att indikera att matchningar hittades.

- Kontrollera att regeln är aktiverad.

Du kan lämna standardinställningarna eller ändra dem så att de uppfyller dina krav. Du kan definiera incidentgenereringsinställningar på fliken Incidentinställningar . Mer information finns i Skapa anpassade analysregler för att identifiera hot. När du är klar väljer du fliken Automatiserat svar .

Konfigurera all automatisering som du vill utlösa när en säkerhetsavisering genereras från den här analysregeln. Automation i Microsoft Sentinel använder kombinationer av automatiseringsregler och spelböcker som drivs av Azure Logic Apps. Mer information finns i Självstudie: Använda spelböcker med automatiseringsregler i Microsoft Sentinel. När du är klar väljer du Nästa: Granska > för att fortsätta.

När du ser ett meddelande om att regelverifieringen har godkänts väljer du Skapa.

Granska dina regler

Hitta dina aktiverade regler på fliken Aktiva regler i avsnittet Analys i Microsoft Sentinel. Redigera, aktivera, inaktivera, duplicera eller ta bort den aktiva regeln därifrån. Den nya regeln körs omedelbart vid aktivering och körs sedan enligt det definierade schemat.

Enligt standardinställningarna genererar alla resultat som hittas en säkerhetsavisering varje gång regeln körs enligt schemat. Information om hur du ser säkerhetsaviseringar i Microsoft Sentinel i avsnittet Loggar i Microsoft Sentinel finns i tabellen under Microsoft Sentinel-gruppenSecurityAlert.

I Microsoft Sentinel genererar aviseringarna som genereras från analysregler även säkerhetsincidenter. På Microsoft Sentinel-menyn går du till Hothantering och väljer Incidenter. Incidenter är vad dina säkerhetsåtgärdsteam sorterar och undersöker för att fastställa lämpliga svarsåtgärder. Mer information finns i Självstudie: Undersöka incidenter med Microsoft Sentinel.

Kommentar

Eftersom analysregler begränsar sökningar efter mer än 14 dagar uppdaterar Microsoft Sentinel indikatorer var 12:e dag för att se till att de är tillgängliga för matchande ändamål via analysreglerna.

Relaterat innehåll

I den här artikeln har du lärt dig hur du använder indikatorer för hotinformation för att identifiera hot. Mer information om hotinformation i Microsoft Sentinel finns i följande artiklar:

- Arbeta med hotindikatorer i Microsoft Sentinel.

- Anslut Microsoft Sentinel till STIX/TAXII-hotinformationsflöden.

- Ansluta plattformar för hotinformation till Microsoft Sentinel.

- Se vilka TIP-plattformar, TAXII-feeds och berikningar som enkelt kan integreras med Microsoft Sentinel.