Utföra molnimplementeringen på ett säkert sätt

När du implementerar din molnegendom och migrerar arbetsbelastningar i är det viktigt att upprätta robusta säkerhetsmekanismer och metoder. Den här metoden säkerställer att dina arbetsbelastningar är säkra från början och förhindrar behovet av att åtgärda säkerhetsbrister när arbetsbelastningarna är i produktion. Prioritera säkerheten under implementeringsfasen för att säkerställa att arbetsbelastningar skapas konsekvent och enligt bästa praxis. Etablerade säkerhetsrutiner förbereder även IT-team för molnåtgärder genom väl utformade principer och procedurer.

Oavsett om du migrerar arbetsbelastningar till molnet eller skapar en helt ny molnegendom kan du använda vägledningen i den här artikeln. Implementeringsramverket för molnimplementering innehåller scenarierna Migrate, Modernize, Innovate och Relocate. Oavsett vilken väg du tar under implementeringsfasen av molnresan är det viktigt att du överväger rekommendationerna i den här artikeln när du etablerar de grundläggande elementen i din molnegendom och skapar eller migrerar arbetsbelastningar.

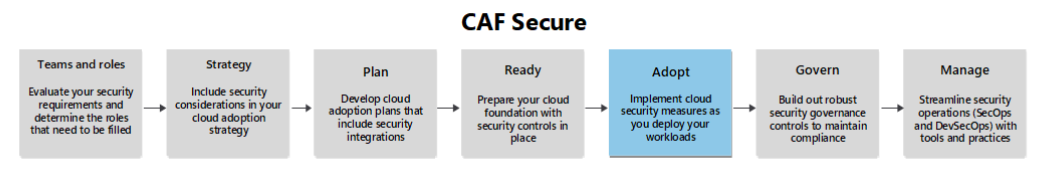

Den här artikeln är en stödguide till metoden Adopt . Den innehåller områden för säkerhetsoptimering som du bör tänka på när du går igenom den fasen i din resa.

Modernisering av säkerhetsstatus

Tänk på följande rekommendationer när du arbetar för att modernisera din säkerhetsstatus som en del av fasen Adopt:

Säkerhetsbaslinjer: Definiera säkerhetsbaslinjer som innehåller tillgänglighetskrav för att upprätta en tydlig och robust grund för utveckling. Om du vill spara tid och minska risken för mänskliga fel när du analyserar dina miljöer använder du ett analysverktyg för säkerhetsbaslinje utanför hyllan.

Implementera automatisering: Använd automatiseringsverktyg för att hantera rutinuppgifter för att minska risken för mänskliga fel och förbättra konsekvensen. Dra nytta av molntjänster som kan automatisera redundans- och återställningsprocedurer. Uppgifter som du kan överväga att automatisera är:

- Distributioner och hantering av infrastruktur

- Livscykelaktiviteter för programvaruutveckling

- Testning

- Övervakning och avisering

- Skalning

Nolltillit åtkomst- och auktoriseringskontroller: Implementera starka åtkomstkontroller och identitetshanteringssystem för att säkerställa att endast behörig personal har åtkomst till kritiska system och data. Den här metoden minskar risken för skadliga aktiviteter som kan störa tjänster. Standardisera strikt framtvingade rollbaserade åtkomstkontroller (RBAC) och kräva multifaktorautentisering för att förhindra obehörig åtkomst som kan störa tjänstens tillgänglighet. Mer information finns i Skydda identitet med Nolltillit.

Institutionalisering av ändringshantering

Effektiva metoder för införande och ändringshantering (ACM) är avgörande för att säkerställa ett framgångsrikt genomförande och institutionalisering av åtkomstkontroller. Några av metodtipsen och metoderna är:

Prosci ADKAR-modell: Den här modellen fokuserar på fem viktiga byggstenar för lyckad förändring. Dessa komponenter är Awareness, Desire, Knowledge, Ability och Reinforcement. Genom att ta itu med varje element kan organisationer se till att anställda förstår behovet av åtkomstkontroller, motiveras att stödja ändringen, ha nödvändiga kunskaper och färdigheter och få kontinuerlig förstärkning för att upprätthålla ändringen.

Kotters 8-stegs ändringsmodell: Den här modellen beskriver åtta steg för inledande ändring. Dessa steg omfattar att skapa en känsla av brådska, bilda en kraftfull koalition, utveckla en vision och strategi, kommunicera visionen, ge anställda möjlighet till breda åtgärder, generera kortsiktiga vinster, konsolidera vinster och förankra nya metoder i kulturen. Genom att följa dessa steg kan organisationer effektivt hantera införandet av åtkomstkontroller.

Lewins ändringshanteringsmodell: Den här modellen har tre steg, som är Unfreeze, Change och Refreeze. I fasen Avfrysning förbereder sig organisationer för förändring genom att identifiera behovet av åtkomstkontroller och skapa en känsla av brådska. I ändringsfasen implementeras nya processer och metoder. I refreeze-fasen stelnas de nya metoderna och integreras i organisationskulturen.

Microsofts ramverk för implementering och ändringshantering: Det här ramverket tillhandahåller en strukturerad metod för att driva implementering och förändring genom att definiera framgångskriterier, engagera intressenter och förbereda organisationen. Detta ramverk mäter också framgång för att säkerställa genomförandets effektivitet. Den betonar vikten av kommunikation, utbildning och stöd för att se till att åtkomstkontrollerna antas och institutionaliseras på ett effektivt sätt.

Organisationer kan se till att åtkomstkontroller implementeras och omfamnas av anställda genom att införliva dessa ACM-metoder och metodtips. Den här metoden resulterar i en säkrare och mer kompatibel företagsmiljö.

Azure-underlättande

Upprätta en säkerhetsbaslinje: Microsoft Secure Score kan hjälpa dig att upprätta baslinjer med konkreta rekommendationer för förbättringar. Den tillhandahålls som en del av Microsoft Defender XDR-paketet och kan analysera säkerheten för många Microsoft- och icke-Microsoft-produkter.

Automatisering av infrastrukturdistribution: Azure Resource Manager-mallar (ARM-mallar) och Bicep är Azure-inbyggda verktyg för att distribuera infrastruktur som kod (IaC) med deklarativ syntax. ARM-mallar skrivs i JSON, medan Bicep är ett domänspecifikt språk. Du kan enkelt integrera både i Azure Pipelines - eller GitHub Actions-pipelines för kontinuerlig integrering och kontinuerlig leverans (CI/CD).

Terraform är ett annat deklarativt IaC-verktyg som stöds fullt ut i Azure. Du kan använda Terraform för att distribuera och hantera infrastruktur, och du kan integrera den i din CI/CD-pipeline.

Du kan använda Microsoft Defender för molnet för att identifiera felkonfigurationer i IaC.

Azure-distributionsmiljöer: Distributionsmiljöer gör det möjligt för utvecklingsteam att snabbt skapa konsekvent appinfrastruktur med hjälp av projektbaserade mallar. Dessa mallar minimerar installationstiden och maximerar säkerhet, efterlevnad och kostnadseffektivitet. En distributionsmiljö är en samling Azure-resurser som distribueras i fördefinierade prenumerationer. Administratörer av utvecklingsinfrastruktur kan tillämpa företagssäkerhetsprinciper och tillhandahålla en kuraterad uppsättning fördefinierade IaC-mallar.

Administratörer för utvecklingsinfrastruktur definierar distributionsmiljöer som katalogobjekt. Katalogobjekt finns på en GitHub- eller Azure DevOps-lagringsplats som kallas katalog. Ett katalogobjekt består av en IaC-mall och en manifest.yml fil.

Du kan skripta skapandet av distributionsmiljöer och programmatiskt hantera miljöerna. Detaljerad, arbetsbelastningsfokuserad vägledning finns i Azure Well-Architected Frameworks IaC-metod.

Rutinmässig uppgiftsautomatisering:

Azure Functions: Azure Functions är ett serverlöst verktyg som du kan använda för att automatisera uppgifter med hjälp av önskat utvecklingsspråk. Functions tillhandahåller en omfattande uppsättning händelsedrivna utlösare och bindningar som ansluter dina funktioner till andra tjänster. Du behöver inte skriva extra kod.

Azure Automation: PowerShell och Python är populära programmeringsspråk för att automatisera operativa uppgifter. Använd dessa språk för att utföra åtgärder som att starta om tjänster, överföra loggar mellan datalager och skala infrastruktur för att möta efterfrågan. Du kan uttrycka dessa åtgärder i kod och köra dem på begäran. Individuellt saknar dessa språk en plattform för centraliserad hantering, versionskontroll eller spårningskörningshistorik. Språken saknar också en inbyggd mekanism för att svara på händelser som övervakningsdrivna aviseringar. För att tillhandahålla dessa funktioner behöver du en automationsplattform. Automation tillhandahåller en Azure-värdbaserad plattform för att vara värd för och köra PowerShell- och Python-kod i molnmiljöer och lokala miljöer, inklusive Azure- och icke-Azure-system. PowerShell- och Python-kod lagras i en Automation-runbook. Använd Automation för att göra följande:

Utlösa runbooks på begäran, enligt ett schema eller via en webhook.

Körningshistorik och loggning.

Integrera ett hemlighetsarkiv.

Integrera källkontroll.

Azure Update Manager: Update Manager är en enhetlig tjänst som du kan använda för att hantera och styra uppdateringar för virtuella datorer. Du kan övervaka windows- och Linux-uppdateringsefterlevnad i din arbetsbelastning. Du kan även använda uppdateringshanterare för att göra uppdateringar i realtid eller schemalägga dem inom en definierad underhållsperiod. Använd Update Manager för att:

Övervaka efterlevnaden för hela din maskinpark.

Schemalägg återkommande uppdateringar.

Distribuera kritiska uppdateringar.

Azure Logic Apps och Microsoft Power Automate: När du skapar anpassad digital processautomation (DPA) för att hantera arbetsbelastningsuppgifter som godkännandeflöden eller skapa ChatOps-integreringar bör du överväga att använda Logic Apps eller Power Automate. Du kan skapa arbetsflöden från inbyggda anslutningsappar och mallar. Logic Apps och Power Automate bygger på samma underliggande teknik och passar bra för utlösarbaserade eller tidsbaserade uppgifter.

Automatisk skalning: Många Azure-tekniker har inbyggda funktioner för automatisk skalning. Du kan också programmera andra tjänster att automatiskt skala med hjälp av API:er. Mer information finns i Autoskalning.

Azure Monitor-åtgärdsgrupper: Om du vill köra självåterställningsåtgärder automatiskt när en avisering utlöses använder du Azure Monitor-åtgärdsgrupper. Du kan definiera dessa åtgärder med hjälp av en runbook, en Azure-funktion eller en webhook.

Incidentberedskap och implementering av åtgärder

När du har upprättat din landningszon eller annan plattformsdesign med säker nätverkssegmentering och väl utformad prenumeration och resursorganisation kan du börja implementera med fokus på incidentberedskap och svar. Under den här fasen säkerställer utvecklingen av dina beredskaps- och svarsmekanismer, inklusive din incidenthanteringsplan, att din molnegendom och driftspraxis överensstämmer med affärsmålen. Denna anpassning är avgörande för att upprätthålla effektiviteten och uppnå strategiska mål. Implementeringsfasen bör hantera incidentberedskap och åtgärder ur två perspektiv. Dessa perspektiv är hotberedskap och riskreducering samt infrastruktur- och programsäkerhet.

Hotberedskap och hotreducering

Hotidentifiering: Implementera avancerade övervakningsverktyg och metoder för att identifiera hot i realtid. Den här implementeringen omfattar konfiguration av aviseringssystem för ovanliga aktiviteter och integrering av XDR-lösningar (extended detection and response) samt SIEM-lösningar (säkerhetsinformation och händelsehantering). Mer information finns i Nolltillit skydd mot hot och XDR.

Sårbarhetshantering: Identifiera och minska säkerhetsrisker regelbundet genom uppdateringshantering och säkerhetsuppdateringar för att säkerställa att system och program skyddas mot kända hot.

Incidenthantering: Utveckla och underhålla en incidenthanteringsplan som innehåller identifierings-, analys- och reparationssteg för att snabbt åtgärda och återställa från säkerhetsincidenter. Mer information om arbetsbelastningsfokuserad vägledning finns i Rekommendationer för svar på säkerhetsincidenter. Automatisera åtgärdsaktiviteter så mycket som möjligt för att göra dessa aktiviteter mer effektiva och mindre utsatta för mänskliga fel. Om du till exempel identifierar en SQL-inmatning kan du ha en runbook eller ett arbetsflöde som automatiskt låser alla anslutningar till SQL för att innehålla incidenten.

Infrastruktur- och programsäkerhet

Säkra distributionspipelines: Skapa CI/CD-pipelines med integrerade säkerhetskontroller för att säkerställa att programmen utvecklas, testas och distribueras på ett säkert sätt. Den här lösningen omfattar statisk kodanalys, sårbarhetsgenomsökning och efterlevnadskontroller. Mer information finns i Nolltillit vägledning för utvecklare.

IaC-distributioner: Distribuera all infrastruktur via kod, utan undantag. Minska risken för felkonfigurerad infrastruktur och obehöriga distributioner genom att ge den här standarden mandat. Samlokalisera alla IaC-tillgångar med programkodtillgångar och tillämpa samma säkra distributionsmetoder som programdistributioner.

Azure-underlättande

Automatisering av hotidentifiering och svar: Automatisera hotidentifiering och svar med den automatiserade undersöknings- och svarsfunktionen i Microsoft Defender XDR.

IaC-distributionssäkerhet: Använd distributionsstackar för att hantera Azure-resurser som en enda sammanhängande enhet. Förhindra att användare utför obehöriga ändringar med hjälp av neka-inställningar.

Anta principen om konfidentialitet

Efter att den övergripande strategin och implementeringsplanen för antagandet av CIA Triad-principen om konfidentialitet redan har införts är nästa steg att fokusera på ACM. Det här steget omfattar att säkerställa att kryptering och säkra åtkomstkontroller implementeras effektivt och institutionaliseras i företagsmolnmiljön. I implementeringsfasen implementeras åtgärder för dataförlustskydd (DLP) för att skydda känsliga data under överföring och vilande data. Implementeringen omfattar distribution av krypteringslösningar, konfiguration av åtkomstkontroller och utbildning av alla anställda om vikten av datasekretess och efterlevnad av DLP-principer.

Implementera kryptering och säkra åtkomstkontroller

För att skydda känslig information från obehörig åtkomst är det viktigt att du implementerar robust kryptering och säkra åtkomstkontroller. Kryptering säkerställer att data är olästa för obehöriga användare, medan åtkomstkontroller reglerar vem som kan komma åt specifika data och resurser. Förstå krypteringsfunktionerna för de molntjänster som du distribuerar och aktivera lämpliga krypteringsmekanismer för att uppfylla dina affärskrav.

Införliva och anta tillhörande standarder

För att säkerställa en konsekvent implementering av krypterings- och åtkomstkontroller är det viktigt att utveckla och anta associerade standarder. Organisationer bör upprätta tydliga riktlinjer och metodtips för att använda krypterings- och åtkomstkontroller och se till att dessa standarder kommuniceras till alla anställda. En standard kan till exempel ange att alla känsliga data måste krypteras med hjälp av AES-256-kryptering, och att åtkomsten till dessa data endast måste begränsas till behörig personal. Organisationer kan se till att krypterings- och åtkomstkontroller tillämpas konsekvent i hela företaget genom att införliva dessa standarder i sina principer och procedurer. Genom att tillhandahålla regelbunden utbildning och stöd förstärks dessa metoder ytterligare bland de anställda. Andra exempel är:

Stark kryptering: Aktivera kryptering i datalager när det är möjligt och överväg att hantera dina egna nycklar. Molnleverantören kan erbjuda kryptering i vila för lagringen som datalagret finns på och ge dig möjlighet att aktivera databaskryptering som transparent datakryptering i Azure SQL Database. Använd det extra krypteringsskiktet när det är möjligt.

Åtkomstkontroller: Använd RBAC, kontroller för villkorlig åtkomst, just-in-time-åtkomst och just-enough-access till alla datalager. Standardisera praxisen att granska behörigheter regelbundet. Begränsa skrivåtkomsten till konfigurationssystem, vilket endast tillåter ändringar via ett särskilt automationskonto. Det här kontot tillämpar ändringar efter noggranna granskningsprocesser, vanligtvis som en del av Azure Pipelines.

Standardimplementering: Organisationen kan utveckla en standard som kräver att alla e-postmeddelanden som innehåller känslig information krypteras med hjälp av Microsoft Purview Information Protection. Det här kravet säkerställer att känsliga data skyddas under överföringen och endast är tillgängliga för behöriga mottagare.

Azure-underlättande

SIEM- och SOAR-lösningar: Microsoft Sentinel är ett skalbart, molnbaserat SIEM som levererar en intelligent och omfattande lösning för SIEM och säkerhetsorkestrering, automatisering och svar (SOAR). Microsoft Sentinel tillhandahåller hotidentifiering, undersökning, svar och proaktiv jakt med en översikt över ditt företag på hög nivå.

Azure-kryptering: Azure tillhandahåller kryptering för tjänster som Azure SQL Database, Azure Cosmos DB och Azure Data Lake. De krypteringsmodeller som stöds omfattar kryptering på serversidan med tjänsthanterade nycklar, kundhanterade nycklar i Azure Key Vault och kundhanterade nycklar på kundkontrollerad maskinvara. Krypteringsmodeller på klientsidan stöder datakryptering av ett program innan det skickas till Azure. Mer information finns i Översikt över Azure-kryptering.

Hantering av åtkomstkontroll: Microsoft Entra ID, som tidigare kallades Azure Active Directory, innehåller omfattande funktioner för identitets- och åtkomsthantering. Den stöder multifaktorautentisering, principer för villkorlig åtkomst och enkel inloggning för att säkerställa att endast behöriga användare kan komma åt känsliga data.

Microsoft Entra ID Protection använder avancerad maskininlärning för att identifiera inloggningsrisker och ovanligt användarbeteende för att blockera, utmana, begränsa eller bevilja åtkomst. Det hjälper till att förhindra identitetsintrång, skyddar mot stöld av autentiseringsuppgifter och ger insikter om din identitetssäkerhetsstatus.

Microsoft Defender for Identity är en molnbaserad lösning för hotidentifiering av säkerhetsidentiteter som hjälper dig att skydda din identitetsövervakning i hela organisationen. Det kan hjälpa dig att bättre identifiera, identifiera och undersöka avancerade hot som riktas mot din organisation genom automatiserade mekanismer för hotidentifiering och svar.

Konfidentiell databehandling i Azure: Den här tjänsten skyddar data medan den bearbetas. Den använder maskinvarubaserade betrodda körningsmiljöer för att isolera och skydda data som används, vilket säkerställer att inte ens molnadministratörer kan komma åt data.

Anta integritetsprincipen

I fasen Adopt omvandlas planering och design till verkliga implementeringar. För att säkerställa data och systemintegritet skapar du dina system enligt de standarder som du utvecklade i tidigare faser. Dessutom kan du utbilda ingenjörer, administratörer och operatörer i relevanta protokoll och procedurer.

Implementering av dataintegritet

Dataklassificering: Implementera ditt dataklassificeringsramverk genom automatisering när det är möjligt och manuellt vid behov. Använd färdiga verktyg för att automatisera din dataklassificering och identifiera känslig information. Etikettera dokument och containrar manuellt för att säkerställa korrekt klassificering. Kurera datauppsättningar för analys genom att dra nytta av kunskapen hos kunniga användare för att upprätta känslighet.

Dataverifiering och validering: Dra nytta av inbyggda verifierings- och valideringsfunktioner i de tjänster som du distribuerar. Azure Data Factory har till exempel inbyggda funktioner för att verifiera datakonsekvens när du flyttar data från en källa till ett mållager. Överväg att använda metoder som:

Använd funktionerna CHECKSUM och BINARY_CHECKSUM i SQL för att säkerställa att data inte är skadade under överföring.

Lagra hashvärden i tabeller och skapa underoutiner som ändrar hashvärdena när det senast ändrade datumet ändras.

Övervakning och avisering: Övervaka dina datalager för ändringar med detaljerad information om ändringshistorik för att hjälpa till med granskningar. Konfigurera aviseringar för att säkerställa att du har rätt synlighet och kan vidta effektiva åtgärder om det finns incidenter som kan påverka dataintegriteten.

Säkerhetskopieringsprinciper: Tillämpa säkerhetskopieringsprinciper på alla lämpliga system. Förstå säkerhetskopieringsfunktionerna för plattform som en tjänst och programvara som en tjänst. Azure SQL Database innehåller till exempel automatiska säkerhetskopieringar och du kan konfigurera kvarhållningsprincipen efter behov.

Dela designstandarder: Publicera och dela programdesignstandarder som innehåller dataintegritetsmekanismer i hela organisationen. Designstandarder bör omfatta icke-funktionella krav, till exempel att internt spåra konfigurations- och dataändringar på programnivå och registrera den här historiken i dataschemat. Den här metoden kräver att dataschemat behåller information om datahistorik och konfigurationshistorik som en del av datalagringen, förutom vanliga loggningsmekanismer för att stärka integritetsövervakningen.

Systemintegritetsimplementering

Säkerhetsövervakning: Använd en robust övervakningslösning för att automatiskt registrera alla resurser i din molnegendom och se till att aviseringar är aktiverade och konfigurerade för att meddela lämpliga team när incidenter inträffar.

Automatiserad konfigurationshantering: Distribuera och konfigurera ett konfigurationshanteringssystem som automatiskt registrerar nya system och hanterar dina konfigurationer kontinuerligt.

Automatiserad korrigeringshantering: Distribuera och konfigurera ett korrigeringshanteringssystem som automatiskt registrerar nya system och hanterar korrigeringar enligt dina principer. Föredrar inbyggda verktyg till din molnplattform.

Azure-underlättande

Dataklassificering och etikettering: Microsoft Purview är en robust uppsättning lösningar som kan hjälpa din organisation att styra, skydda och hantera data, oavsett var de finns. Den erbjuder manuell och automatisk dataklassificering och känslighetsetiketter.

Konfigurationshantering: Azure Arc är en centraliserad och enhetlig infrastrukturstyrnings- och hanteringsplattform som du kan använda för att hantera konfigurationer för molnbaserade och lokala system. Genom att använda Azure Arc kan du utöka dina säkerhetsbaslinjer från Azure Policy, dina Defender för molnet-principer och utvärderingar av säkerhetspoäng samt logga och övervaka alla dina resurser på ett och samma ställe.

Korrigeringshantering: Azure Update Manager är en enhetlig uppdateringshanteringslösning för Windows- och Linux-datorer som du kan använda för Azure, lokala miljöer och miljöer med flera moln. Den har inbyggt stöd för Azure Policy - och Azure Arc-hanterade datorer.

Anta principen om tillgänglighet

När de motståndskraftiga designmönstren har definierats kan din organisation gå vidare till implementeringsfasen. Detaljerad vägledning om arbetsbelastningstillgänglighet finns i well-architected Frameworks tillförlitlighetspelare och dokumentationen om Azure-tillförlitlighet. I samband med molnimplementering ligger fokus på att upprätta och kodifiera operativa metoder som stöder tillgänglighet.

Upprätta operativa metoder för att stödja tillgänglighet

För att upprätthålla en molnegendom med hög tillgänglighet måste team som driver molnsystemen följa standardiserade, mogna metoder. Dessa metoder bör omfatta:

Driftkontinuitet: Organisationer måste planera för kontinuerliga åtgärder även under attackförhållanden. Den här metoden omfattar att upprätta processer för snabb återställning och underhålla kritiska tjänster på en degraderad nivå tills fullständig återställning är möjlig.

Robust och kontinuerlig observerbarhet: En organisations förmåga att identifiera säkerhetsincidenter när de inträffar gör att de snabbt kan initiera sina incidenthanteringsplaner. Den här strategin hjälper till att minimera affärseffekterna så mycket som möjligt. Incidentidentifiering är endast möjligt via ett väl utformat övervaknings- och aviseringssystem, som följer metodtipsen för hotidentifiering. Mer information finns i guiden för observerbarhet och säkerhetsövervakning och hotidentifiering.

Proaktivt underhåll: Standardisera och framtvinga systemuppdateringar via principer. Schemalägg regelbundna underhållsperioder för att tillämpa uppdateringar och korrigeringar på system utan att störa tjänster. Utför regelbundna hälsokontroller och underhållsaktiviteter för att säkerställa att alla komponenter fungerar optimalt.

Standardiserade styrningsprinciper: Framtvinga alla säkerhetsstandarder via verktygsstödda principer. Använd ett verktyg för principhantering för att säkerställa att alla dina system är kompatibla med dina affärskrav som standard och att dina principer är lätta att granska.

Beredskap för haveriberedskap: Utveckla och regelbundet testa planer för haveriberedskap för dina arbetsbelastningar för att säkerställa att de kan återställas om en katastrof inträffar. Mer information finns i Haveriberedskap. Automatisera återställningsaktiviteter så mycket som möjligt. Du kan till exempel använda funktioner för automatisk redundans i tjänster som Azure SQL Database.

Serviceavtal: Serviceavtal som molnplattformen tillhandahåller för sina tjänster hjälper dig att förstå den garanterade drifttiden för komponenterna i dina arbetsbelastningar. Använd dessa serviceavtal som grund för att sedan utveckla dina egna målmått för de serviceavtal som du tillhandahåller dina kunder. Microsoft publicerar serviceavtalen för alla molntjänster på serviceavtal för onlinetjänster.

Efterlevnadskrav: Följ föreskrifter som GDPR (General Data Protection Regulation) och HIPAA för att säkerställa att systemen utformas och underhålls enligt höga standarder, inklusive standarder som är relaterade till tillgänglighet. Inkompatibilitet kan leda till rättsliga åtgärder och böter som kan störa verksamheten. Efterlevnad är ofta inte begränsat till systemkonfiguration. De flesta efterlevnadsramverk kräver också standarder för riskhantering och incidenthantering. Se till att dina driftsstandarder uppfyller ramverkskraven och att personalen utbildas regelbundet.

Azure-underlättande

Princip- och efterlevnadshantering:

Azure Policy är en lösning för principhantering som hjälper till att genomdriva organisationens standarder och utvärdera efterlevnad i stor skala. Om du vill automatisera principtillämpningen för många Azure-tjänster kan du dra nytta av inbyggda principdefinitioner.

Defender för molnet tillhandahåller säkerhetsprinciper som kan automatisera efterlevnaden av dina säkerhetsstandarder.

Driftkontinuitet och haveriberedskap: Många Azure-tjänster har inbyggda återställningsfunktioner som du kan införliva i dina planer för driftkontinuitet och haveriberedskap. Mer information finns i tillförlitlighetsguider för Azure-tjänster.

Anta säkerhetsförstrygghet

Tänk på följande rekommendationer för att se till att de säkerhetsmekanismer och metoder som du inför som en del av molnimplementeringen kan upprätthållas och förbättras kontinuerligt när du fortsätter din resa:

Skapa en säkerhetsgranskningsnämnd: Skapa en säkerhetsgranskningsnämnd som kontinuerligt granskar projekt och kräver säkerhetskontroller. Granska dina processer regelbundet för att hitta förbättringsområden. Utveckla processer för att säkerställa att säkerheten alltid är högsta i åtanke för alla.

Implementera en hantering av säkerhetsrisker lösning: Använd en hantering av säkerhetsrisker lösning för att övervaka säkerhetsriskpoängen och ha en process definierad för att agera på den högsta riskpoängen till lägsta för att minimera risken. Spåra de senaste vanliga säkerhetsriskerna och exponeringsriskerna. Ha en princip för att tillämpa dessa åtgärder regelbundet för reparation.

Härda produktionsinfrastruktur: Skydda din molnegendom genom att stärka infrastrukturen. Om du vill stärka infrastrukturen enligt branschens bästa praxis följer du benchmarking-vägledningen , till exempel CIS-riktmärken (Center for Internet Security).

Använd MITRE ATT&CK-kunskapsbas: Använd MITRE ATT&CK-kunskapsbas för att utveckla hotmodeller och metoder för vanliga verkliga angreppstaktiker och -tekniker.

Skift vänster: Använd åtskilda miljöer med olika åtkomstnivåer för förproduktion jämfört med produktion. Den här metoden hjälper dig att flytta åt vänster, vilket ger säkerhetsproblem i alla utvecklingsfaser och ger flexibilitet i lägre miljöer.

Azure-underlättande

Sårbarhetshantering: Microsoft Defender – hantering av säkerhetsrisker är en omfattande riskbaserad hantering av säkerhetsrisker lösning som du kan använda för att identifiera, utvärdera, åtgärda och spåra alla dina största sårbarheter i dina mest kritiska tillgångar, allt i en enda lösning.