Рекомендации по политике для защиты чатов, групп и файлов Teams

В этой статье описывается, как реализовать рекомендуемые политики управления удостоверениями и доступа к устройствам в рамках концепции "ноль доверия", чтобы обеспечить защиту чатов, групп и содержимого в Microsoft Teams (например, файлов и календарей). Это руководство основывается на общих политиках доступа к удостоверению личности и устройствамс дополнительными сведениями, специфичными для Teams. Поскольку Teams интегрируется с другими продуктами, см. рекомендации по политике для защиты сайтов и файлов SharePoint и для защиты электронной почты.

Эти рекомендации основаны на трех различных уровнях безопасности и защиты, которые можно применить на основе детализации ваших потребностей: начального уровня, корпоративного уровняи специализированного уровня безопасности. Эти политики применяются на основе детализации ваших потребностей. Для получения дополнительной информации см. введение к рекомендуемым политикам безопасности и конфигурациям .

Конкретные рекомендации для Teams включены в эту статью, чтобы охватывать сценарии проверки подлинности, включая пользователей за пределами организации. Следуйте этим рекомендациям для полноценного обеспечения безопасности.

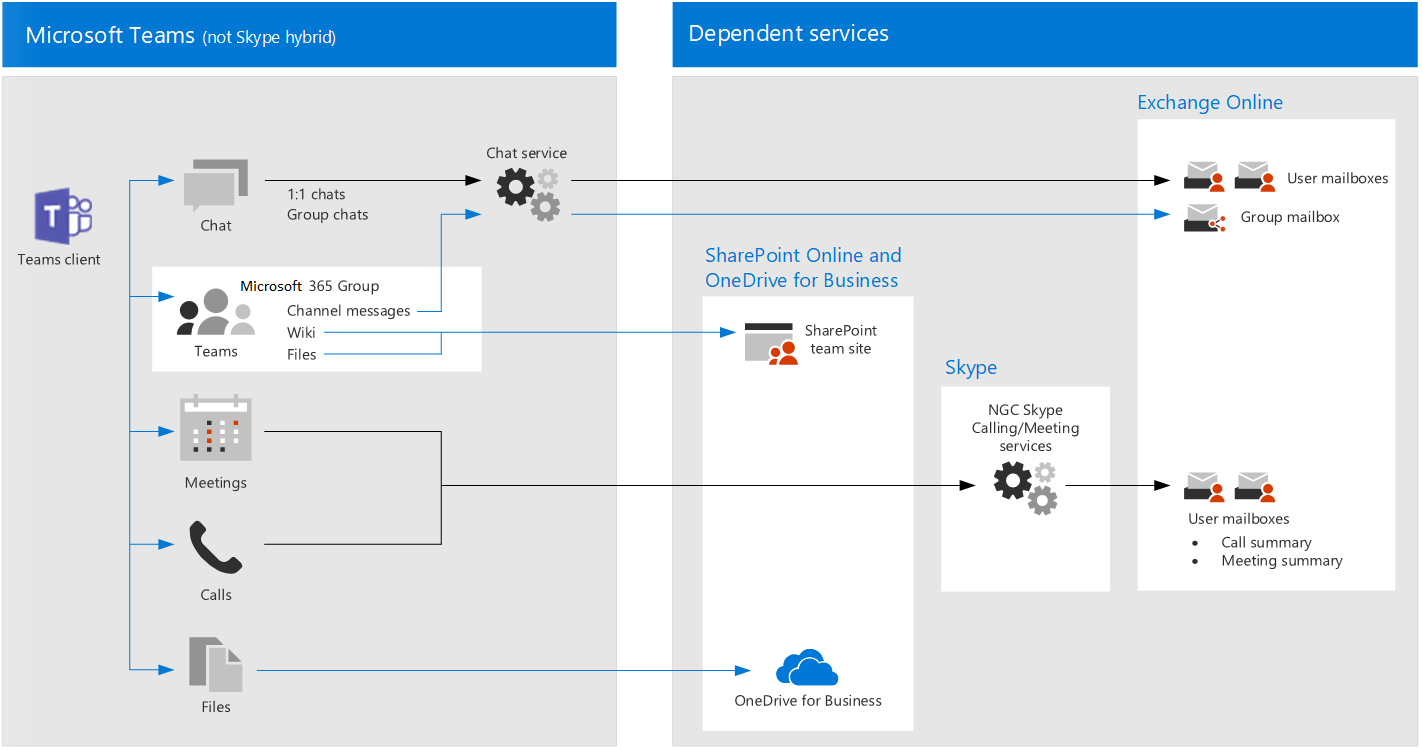

Начало работы с Teams до других зависимых служб.

Вам не нужно включить зависимые службы для начала работы с Microsoft Teams. Эти службы будут "просто работать". Однако необходимо подготовиться к управлению следующими элементами, связанными со службами:

- Почтовые ящики Exchange Online

- Группы Microsoft 365

- OneDrive

- Сайты групп SharePoint

- Передача потокового видео и планов Planner (если эти службы включены)

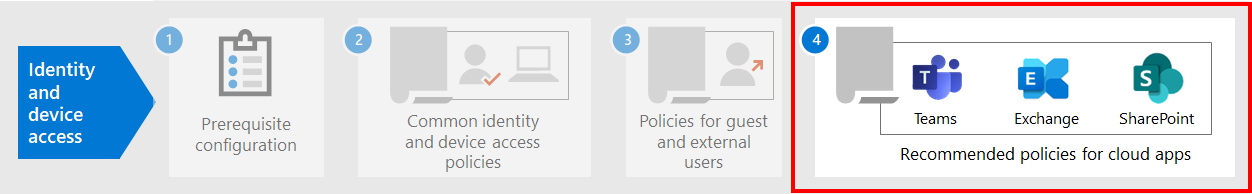

Обновление общих политик для включения Teams в их состав

Для защиты чатов, групп и содержимого в Teams на следующей схеме показано, какие политики следует обновить из общих политик идентификации и доступа к устройствам. В каждой политике, требующей обновления, обязательно включите Teams и зависимые службы в назначение облачных приложений.

Зависимые службы, которые необходимо включить, описаны в следующем списке:

- Microsoft Teams

- SharePoint и OneDrive

- Exchange Online (почтовые ящики)

- Microsoft Stream (записи собраний)

- Планировщик Майкрософт (задачи планировщика и данные плана)

Просмотрите политики, перечисленные в следующей таблице, и внесите рекомендуемые дополнения для Microsoft Teams или убедитесь, что эти параметры уже включены. Каждая политика ссылается на связанные инструкции по настройке в разделе Общие политики удостоверения и доступа к устройствам.

| Уровень защиты | Политики | Дополнительные сведения о внедрении Teams |

|---|---|---|

| Начальная точка | Требовать многофакторную проверку подлинности (MFA), если риск входа средний или высокий | Убедитесь, что Teams и зависимые службы включены в список приложений. Teams имеет правила гостевого доступа и внешнего доступа, которые описаны далее в этой статье. |

| Блокировать клиенты, не поддерживающие современную проверку подлинности | Включите Teams и зависимые службы в назначение облачных приложений. | |

| пользователи с высоким риском должны изменить пароль | Заставить пользователей Teams изменить пароль при входе в систему в случае обнаружения высокого уровня риска активности для их учетной записи. Убедитесь, что Teams и зависимые службы включены в список приложений. | |

| Применение политик защиты данных APP | Убедитесь, что Teams и зависимые службы включены в список приложений. Обновите политику для каждой платформы (iOS/iPadOS, Android и Windows). | |

| Предприятие | Требовать многофакторную проверку подлинности, если риск входа низкий, среднийили высокий | Teams имеет правила гостевого доступа и внешнего доступа, которые описаны далее в этой статье. Включите Teams и зависимые службы в эту политику. |

| Определение политик соответствия устройств | В эту политику следует включить команды и зависимые службы. | |

| Требовать совместимых компьютеров и мобильных устройств | Включите Teams и зависимые службы в эту политику. | |

| Специализированная безопасность | всегда требуется MFA | Включите Teams и зависимые службы в эту политику. |

Архитектура сервисов, от которых зависит Teams

Для справки, вот следующая схема, на которой показаны службы, на которые полагается Teams. Дополнительную информацию смотрите в Microsoft Teams и связанных с ними служб производительности в Microsoft 365 для ИТ-архитекторов.

Гостевой и внешний доступ для Teams

Microsoft Teams определяет следующие типы доступа для пользователей за пределами организации:

гостевой доступ: использует учетную запись Microsoft Entra B2B для каждого пользователя, который можно добавить в качестве члена команды. Гостевой доступ позволяет получать доступ к ресурсам Teams и взаимодействию с внутренними пользователями в групповых беседах, чатах и собраниях.

Дополнительные сведения о гостевом доступе и его реализации см. в гостевой доступ в Microsoft Teams.

внешний доступ: пользователи за пределами организации, у которых нет учетных записей Microsoft Entra B2B. Внешний доступ может включать приглашения и участие в звонках, чатах и собраниях, но не включает членство в команде или доступ к ресурсам команды. Внешний доступ — это способ для пользователей Teams во внешнем домене для поиска, звонка, чата и настройки собраний в Teams с пользователями в организации.

Администраторы Teams могут использовать пользовательские политики для настройки внешнего доступа для организации, групп пользователей или отдельных пользователей. Дополнительные сведения см. в статье ИТ-администраторы — управление внешними собраниями и чатом с людьми и организациями с использованием удостоверений Microsoft.

Пользователи внешнего доступа имеют меньше доступа и функциональных возможностей, чем пользователи гостевого доступа. Например, пользователи внешнего доступа могут общаться с внутренними пользователями с Teams, но не могут получить доступ к каналам группы, файлам или другим ресурсам.

Политики условного доступа применяются только к пользователям гостевого доступа в Teams, так как существуют соответствующие учетные записи Microsoft Entra B2B. Внешний доступ не использует учетные записи Microsoft Entra B2B и поэтому не может использовать политики условного доступа.

Для получения рекомендаций по политикам, допускающим доступ с учетной записью Microsoft Entra B2B, см. Политики для разрешения доступа гостям и внешним B2B учетным записям.

Правила Teams

Помимо описанных ранее распространенных политик существуют политики, относящиеся к Teams, которые необходимо настроить для управления определенными функциями в Teams.

Политики команд и каналов

Политики доступны для управления тем, что пользователи могут и не могут делать в командах и каналах в Teams. Хотя глобальные команды доступны, вы, скорее всего, создадите небольшие и более конкретные команды и каналы для удовлетворения ваших бизнес-потребностей.

Мы рекомендуем изменить глобальную политику по умолчанию или создать пользовательские политики, как описано в следующих статье: Управление политиками каналов в Microsoft Teams.

Политики обмена сообщениями

Вы также можете управлять сообщениями (также известным как чат) с помощью глобальной политики по умолчанию или пользовательских политик. Этот подход помогает пользователям общаться способами, которые соответствуют вашей организации. Дополнительные сведения см. в статье Управление политиками обмена сообщениями в Teams.

Политики собраний

Собрания позволяют небольшим и большим группам людей официально объединяться и предоставлять доступ к соответствующему содержимому. Настройка правильных политик организации для собраний является важной. Дополнительные сведения см. в собраниях.

Политики разрешений приложения

Вы также можете использовать приложения в Teams, например в каналах или в личных чатах. Политики, определяющие, какие приложения можно использовать и где можно использовать приложения, являются важными для полнофункциональные среды, которая также безопасна.

Дополнительные сведения о политиках разрешений приложений см. в статье Использование политик разрешений приложений для управления доступом пользователей к приложениям.

Дальнейшие действия

Настройка политик условного доступа для следующих условий: