Рекомендации по политике для защиты электронной почты

В этой статье описывается, как защитить облачные сервисы электронной почты и почтовые клиенты, реализовав рекомендуемые политики идентификации в соответствии с моделью Zero Trust и доступа к устройствам. Для этой защиты требуются клиенты электронной почты и устройства, поддерживающие современную проверку подлинности и условный доступ. Это руководство основывается на общих политик удостоверений и политик доступа к устройствам, а также содержит дополнительные рекомендации.

Эти рекомендации основаны на трех различных уровнях безопасности и защиты, которые можно применить на основе детализации ваших потребностей: базовый уровень, корпоративный уровеньи специализированный уровень безопасности. Дополнительные сведения об этих уровнях безопасности и рекомендуемых клиентских операционных системах см. в введении к рекомендуемым политикам безопасности и конфигурациям.

Эти рекомендации требуют использования современных клиентов электронной почты на мобильных устройствах. Outlook для iOS и Android поддерживает лучшие функции Microsoft 365. Возможности безопасности в Outlook для iOS и Android поддерживают мобильное использование и работают вместе с другими функциями облачной безопасности Майкрософт. Для получения дополнительной информации см. FAQ по Outlook для iOS и Android.

Обновление распространенных политик для включения электронной почты

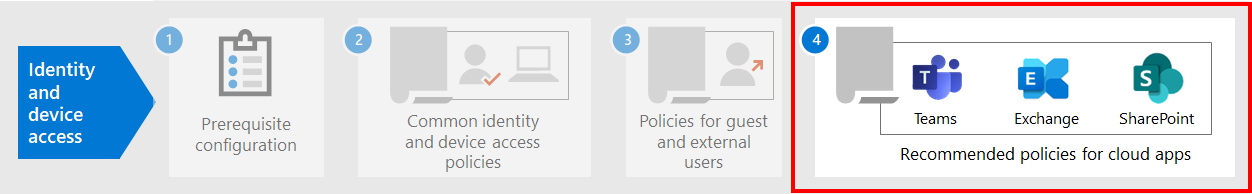

Для защиты электронной почты на следующей схеме показано, какие политики следует обновить из общих политик идентификации и доступа к устройствам.

Обратите внимание на добавление новой политики для Exchange Online для блокировки клиентов ActiveSync. Эта политика обязывает использовать Outlook для iOS и Android на мобильных устройствах.

Если вы включили Exchange Online и Outlook в область действия политик при их настройке, необходимо только создать новую политику для блокировки клиентов ActiveSync. Просмотрите политики, перечисленные в следующей таблице, и внесите рекомендуемые дополнения для электронной почты или убедитесь, что эти параметры уже включены. Каждая политика ссылается на связанные инструкции по настройке в общих политик удостоверений и политик доступа к устройствам.

| Уровень защиты | Политики | Дополнительные сведения |

|---|---|---|

| Начальная точка | Требовать MFA, если риск входа средний или высокий | Включите Exchange Online в назначение облачных приложений. |

| Блокировать клиенты, не поддерживающие современную проверку подлинности | Включите Exchange Online в назначение облачных приложений. | |

| Применение политик защиты данных APP | Убедитесь, что Outlook включен в список приложений. Обязательно обновите политику для каждой платформы (iOS, Android, Windows). | |

| Требовать утвержденные приложения или политики защиты приложений | Включите Exchange Online в список облачных приложений. | |

| Проверка автоматической пересылки электронной почты внешним получателям отключена | По умолчанию политика исходящей нежелательной почты по умолчанию блокирует автоматическую пересылку внешней электронной почты, но администраторы могут изменить этот параметр. | |

| Блокировать клиентов Exchange ActiveSync | Добавьте эту новую политику. | |

| Корпоративная | Требовать многофакторную проверку подлинности, если риск входа низкий, среднийили высокий | Включите Exchange Online в назначение облачных приложений. |

| Требовать совместимости компьютеров и мобильных устройств | Включите Exchange Online в список облачных приложений. | |

| Специализированная безопасность | Включите Exchange Online в назначение облачных приложений. |

Проверка отключения автоматического перенаправления электронной почты внешним получателям

По умолчанию политики исходящей нежелательной почты в Exchange Online Protection (EOP) блокируют автоматическую пересылку электронной почты внешним получателям по правилам папки "Входящие" или по пересылке почтовых ящиков (также известной как smtp пересылки). Дополнительные сведения см. в статье Управление автоматической внешней пересылкой электронной почты в Microsoft 365.

Во всех политиках исходящей нежелательной почты убедитесь, что значение правил автоматической пересылки автоматическим или отключена пересылка (оба значения блокируют автоматическую пересылку внешней электронной почты). Политика по умолчанию применяется ко всем пользователям, а администраторы могут создавать пользовательские политики, которые применяются к определенным группам пользователей. Дополнительные сведения см. в статье Настройка политик исходящей нежелательной почты в EOP.

Блокировать клиенты Exchange ActiveSync

Exchange ActiveSync синхронизирует данные электронной почты и календаря на настольных и мобильных устройствах.

Для мобильных устройств следующие клиенты блокируются на основе политики условного доступа, созданной в Требовать утвержденные приложения или политики защиты приложений:

- Клиенты ActiveSync, использующие обычную проверку подлинности.

- Клиенты ActiveSync, поддерживающие современную проверку подлинности, но не политики защиты приложений Intune.

- Устройства, поддерживающие политики защиты приложений Intune, но не определенные в политике.

Чтобы заблокировать подключения ActiveSync, использующие базовую проверку подлинности на других типах устройств (например, пк), выполните действия, описанные в разделе Блокировать Exchange ActiveSync на всех устройствах.

Ограничение доступа к вложениям электронной почты в Outlook в Интернете и новому Outlook для Windows

Вы можете ограничить пользователей на неуправляемых устройствах скачивание вложений электронной почты в Outlook в Интернете (прежнее название — Outlook Web App или OWA) и в новом Outlook для Windows. Пользователи могут просматривать и изменять эти файлы с помощью Office Online без утечки и хранения файлов на устройстве. Вы также можете запретить пользователям даже видеть вложения в Outlook в Интернете и новый Outlook для Windows на неуправляемых устройствах.

Эти ограничения применяются с помощью политик веб-почтовых ящиков Outlook в Exchange Online. Каждая организация Microsoft 365 с почтовыми ящиками Exchange Online имеет встроенную политику почтовых ящиков Outlook в Интернете с именем OwaMailboxPolicy-Default. По умолчанию эта политика применяется ко всем пользователям. Администраторы также могут создавать пользовательские политики, которые применяются к определенным группам пользователей.

Ниже приведены шаги по ограничению доступа к вложениям электронной почты:

Чтобы просмотреть доступные политики почтовых ящиков Outlook в Интернете, выполните следующую команду:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyЧтобы разрешить просмотр, но не скачивание вложений, замените <PolicyName> именем затронутой политики, а затем выполните следующую команду:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyНапример:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyЧтобы заблокировать просмотр вложений, замените <PolicyName> именем затронутой политики, а затем выполните следующую команду:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedНапример:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedНа странице Условного доступа | Обзора в Центре администрирования Microsoft Entra в https://entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/ConditionalAccessBlade/~/Overview, создайте новую политику условного доступа со следующими параметрами:

"Назначения" раздел:

- Пользователи. Выберите соответствующих пользователей и группы для добавления на вкладку "Включить" и исключения на вкладку "Исключить".

- Целевые ресурсы: Выберите, что эта политика применяется к>ресурсам (ранее облачным приложениям),>вкладка "Включить" >"Выбрать ресурсы">"Выбрать>" и выбрать Office 365 Exchange Online.

элементы управления доступом раздел: сеанса> выберите Использовать ограничения, применяемые приложением.

Разделе "Включить политику": выберите в.

Обязательное использование Outlook для iOS и Android на мобильных устройствах

Чтобы требовать доступ к корпоративным данным Outlook для iOS и Android, вам нужна политика условного доступа, предназначенная для этих потенциальных пользователей.

Выполните шаги для настройки этой политики в Управление доступом к совместной работе в сообщении, используя Outlook для iOS и Android.

Настройка шифрования сообщений

С помощью шифрования сообщений Microsoft Purview, использующего функции защиты в Azure Information Protection, ваша организация может легко предоставлять доступ к защищенной электронной почте любому пользователю на любом устройстве. Пользователи могут отправлять и получать защищенные сообщения с другими организациями, используюющими Microsoft 365, Outlook.com, Gmail и другие службы электронной почты.

Дополнительные сведения см. в настройке шифрования сообщений.

Дальнейшие действия

Настройка политик условного доступа для следующих условий: