Политики для предоставления гостевого доступа и доступа внешних пользователей B2B

В этой статье рассматривается настройка рекомендуемых политик удостоверений и доступа к устройствам Zero Trust, чтобы разрешить доступ гостям и внешним пользователям с учетной записью Microsoft Entra Business-to-Business (B2B). Это руководство основывается на общих политиках управления идентичностью и доступом к устройствам.

Эти рекомендации предназначены для применения к начальной точке уровня защиты. Но вы также можете настроить рекомендации на основе конкретных потребностей в корпоративных и специализированной защиты безопасности.

Предоставление возможности учетным записям B2B аутентифицироваться в организации Microsoft Entra не дает этим учетным записям доступ ко всей вашей среде. Пользователи B2B и их учетные записи имеют доступ к службам и ресурсам (например, файлам), назначенным политикой условного доступа.

Обновление общих политик для разрешения и защиты гостей и доступа внешних пользователей

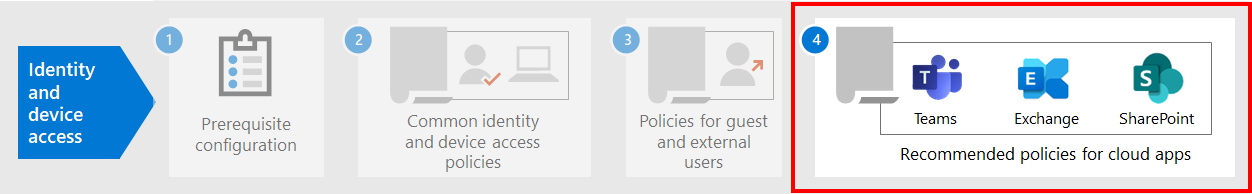

На этой схеме показаны политики для добавления или обновления общих политик идентификации и доступа к устройствам для гостевого и внешнего пользователя B2B:

В следующей таблице перечислены политики, которые необходимо создать и обновить. Общие политики ссылаются на ассоциированные инструкции по настройке в Общие политики идентификации и доступа к устройствам.

| Уровень защиты | Политики | Дополнительные сведения |

|---|---|---|

| Стартовая точка | Требовать MFA всегда для гостей и внешних пользователей | Создайте эту политику и настройте следующие параметры:

|

| Требовать MFA, если риск входа средний или высокий | Измените эту политику, чтобы исключить гостей и внешних пользователей. |

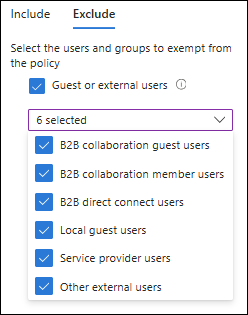

Чтобы исключить гостей и внешних пользователей из политик условного доступа, перейдите в раздел Назначения>пользователей>исключить>Выбрать пользователей и группы: выберите гостевых или внешних пользователей, а затем выберите все доступные типы пользователей:

- гостевые пользователи B2B-сотрудничества

- пользователей участников совместной работы B2B

- пользователи B2B с прямым подключением

- локальные гостевые пользователи

- пользователи провайдера услуг

- другие внешние пользователи

Дополнительные сведения

Гости и внешний доступ пользователей с помощью Microsoft Teams

Microsoft Teams определяет следующих пользователей:

- гостевой доступ использует учетную запись Microsoft Entra B2B, которую можно добавить в качестве члена команды и получить доступ к коммуникациям и ресурсам команды.

- внешний доступ предназначен для внешнего пользователя, у которого нет учетной записи B2B. Доступ к внешним пользователям включает приглашения, звонки, чаты и собрания, но не включает членство в команде и доступ к ресурсам команды.

Дополнительные сведения см. в статье Сравнение внешнего доступа и гостевого доступа в Teams.

Дополнительные сведения об обеспечении безопасности удостоверений и политик доступа к устройствам для Teams см. рекомендации по политике защиты чатов, групп и файлов Teams.

Требовать MFA всегда для гостевых и внешних пользователей

Эта политика требует от гостей регистрации для MFA в вашей организации независимо от того, зарегистрированы ли они для MFA в своей домашней организации. Гости и внешние пользователи в организации должны использовать MFA для каждого запроса на доступ к ресурсам.

Исключение гостей и внешних пользователей из MFA на основе рисков

Хотя организации могут применять политики на основе рисков для пользователей B2B с помощью защиты Microsoft Entra ID, существуют ограничения в каталоге ресурсов, так как их удостоверение личности существует в их домашнем каталоге. Из-за этих ограничений рекомендуется исключить гостей из политик MFA на основе рисков и требовать, чтобы эти пользователи всегда использовали MFA.

Дополнительные сведения см. в разделе Ограничения защиты идентификаторов для пользователей службы совместной работы B2B.

Исключение гостей и внешних пользователей из управления устройствами

Только одна организация может управлять устройством. Если вы не исключаете гостей и внешних пользователей из политик, требующих соответствия устройств, эти политики блокируют этих пользователей.

Следующий шаг

Настройка политик условного доступа для следующих условий: