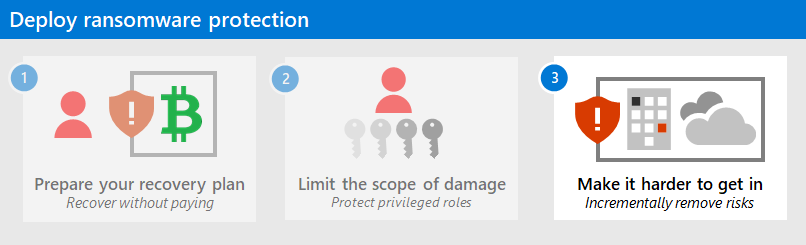

Ограничение влияния атак программ-шантажистов

Следующий шаг, чтобы ограничить влияние атак программ-шантажистов, заключается в защите привилегированных ролей - тип заданий, в которых люди обрабатывают много привилегированных сведений в организации.

Этот этап предотвращения программ-шантажистов направлен на предотвращение доступа субъектов угроз к вашим системам.

Чем больше доступа к киберпреступникам имеет ваша организация и устройства, тем выше потенциальный ущерб вашим данным и системам.

Внимание

Ознакомьтесь с серией защиты от программ-шантажистов и затрудните вашу организацию к кибератакам.

Создание стратегии привилегированного доступа программы-шантажистов

Необходимо применить тщательную и комплексную стратегию, чтобы снизить риск компрометации привилегированного доступа.

Любой другой элемент управления безопасностью, который вы применяете, легко может быть недопустим субъектом угроз с привилегированным доступом в вашей среде. Злоумышленники могут получить доступ с помощью социальной инженерии и даже использовать ИИ для создания и отображения вредоносного кода и URL-адресов. Субъекты угроз-шантажистов используют привилегированный доступ в качестве быстрого пути для управления всеми критически важными ресурсами в организации для атак и последующего вымогательства.

Кто отвечает в программе или проекте

В этой таблице описывается стратегия привилегированного доступа, чтобы предотвратить программ-шантажистов с точки зрения иерархии управления спонсорами, программами или проектами, чтобы обеспечить результаты.

| Lead | Ответственный за реализацию | Отчетность |

|---|---|---|

| Начальник управления информационной безопасностью или директор по информационным технологиям | Поддержка руководства | |

| Руководитель программы | Достижение результатов и совместная работа между командами | |

| ИТ-специалисты и архитекторы системы безопасности | Назначение приоритета компонентам, интегрированным в архитектуры | |

| Управление удостоверениями и ключами | Реализация изменений удостоверений | |

| Команда по повышению производительности или взаимодействию с пользователями из центрального ИТ-отдела | Реализация изменений на устройствах и в клиенте Office 365 | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Обновление любых инструкций по использованию паролей | |

Контрольный список стратегии привилегированного доступа программ-шантажистов

Создайте многоэтапную стратегию, используя руководство с контрольным списком, размещенное по адресу https://aka.ms/SPA.

| Выполнено | Задача | Description |

|---|---|---|

| Обеспечение комплексной безопасности сеанса. | Явным образом проверяет доверие пользователей и устройств перед разрешением доступа к административным интерфейсам (с помощью условного доступа Microsoft Entra). | |

| Защищайте и отслеживайте системы идентификации. | Предотвращает атаки с повышением привилегий, включая атаки на каталоги, систему управления удостоверениями, учетные записи администраторов и группы, а также конфигурацию предоставления согласия. | |

| Устранение вероятности обхода с перемещением внутри периметра. | Гарантирует, что компрометация одного устройства не сразу же приводит к получению контроля над многими или всеми другими устройствами. Для этого используются пароли локальных учетных записей, пароли учетных записей служб или другие секреты. | |

| Обеспечение быстрого реагирования на угрозы. | Ограничивает доступ злоумышленника и время, проводимое им в вашей среде. Дополнительные сведения см. в разделе Обнаружение и реагирование. | |

Результаты и временная шкала реализации

Попробуйте достичь этих результатов в течение 30–90 дней:

Для использования защищенных рабочих станций требуется 100 % администраторов.

100 % локальных рабочих станций или паролей сервера случайные

Развертываются 100 % устранения рисков эскалации привилегий.

Обнаружение и ответ программ-шантажистов

В вашей организации следует реализовать средства обнаружения распространенных атак на конечные точки, электронную почту и удостоверения с возможностью реагирования на такие атаки и исправления их последствий. На счету каждая минута.

Чтобы ограничить время субъекта угроз, необходимо быстро устранить распространенные точки входа атак, чтобы ограничить время субъекта угроз для бокового обхода вашей организации.

Кто отвечает в программе или проекте

В этой таблице описано улучшение возможностей обнаружения программ-шантажистов и реагирования на их действия в контексте иерархии в области спонсирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Отчетность |

|---|---|---|

| Начальник управления информационной безопасностью или директор по информационным технологиям | Поддержка руководства | |

| Руководитель программы из команды по обеспечению безопасности | Достижение результатов и совместная работа между командами | |

| Команда по работе с инфраструктурой из центрального ИТ-отдела | Реализация клиентских и серверных агентов или функций | |

| Операции безопасности | Интеграция новых средств в операции обеспечения безопасности | |

| Команда по повышению производительности или взаимодействию с пользователями из центрального ИТ-отдела | Включение функций Defender для конечной точки, Defender для Office 365, Defender для удостоверений и приложений Defender для облака | |

| Команда по идентификации из центрального ИТ-отдела | Реализация безопасности Microsoft Entra и Defender для удостоверений | |

| Архитекторы безопасности | Рекомендации по настройке, стандартам и инструментарию | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

Контрольный список обнаружения программ-шантажистов и ответов

Применяйте эти рекомендации для улучшения процесса обнаружения и реагирования.

| Выполнено | Задача | Description |

|---|---|---|

| Приоритет распространенных точек входа: — Используйте интегрированные средства расширенного обнаружения и ответа (XDR), такие как XDR в Microsoft Defender, чтобы обеспечить высокое качество оповещений и свести к минимуму трение и вручную во время реагирования. — выполняйте мониторинг на предмет попыток атак методом перебора, таких как Распыление пароля. |

В качестве точек входа операторы программ-шантажистов (и других программ) предпочитают использовать конечные точки, электронную почту, удостоверения и RDP. | |

| Мониторинг для злоумышленника, отключающего безопасность (это часто является частью цепочки атак), например: — очистка журнала событий, особенно журнала событий безопасности и рабочих журналов PowerShell; — отключение средств безопасности и элементов управления. |

Субъекты угроз нацелены на средства обнаружения безопасности, чтобы продолжить атаку более безопасно. | |

| Не игнорируйте стандартные вредоносные программы. | Субъекты угроз-шантажистов регулярно покупают доступ к целевым организациям с темных рынков. | |

| Привлеките к процессам внешних специалистов, чтобы обеспечить экспертные знания, например Microsoft Detection and Response Team (DART). | Для обнаружения и восстановления опыт имеет огромное значение. | |

| Используйте Defender для конечной точки , чтобы быстро изолировать затронутые устройства. | Интеграция с Windows 11 и 10 упрощает эту задачу. | |

Следующий шаг

Продолжайте этап 3 , чтобы сделать его трудным для субъекта угроз, чтобы попасть в вашу среду, постепенно удаляя риски.

Дополнительные ресурсы о программах-шантажистах

Основная информация от корпорации Майкрософт:

- Растущая угроза атак программ-шантажистов, запись блога Microsoft On the Issues от 20 июля 2021 г.

- Программ-шантажистов, управляемых человеком

- Быстрая защита от программ-шантажистов и вымогательства

- Отчет Майкрософт о цифровой защите за 2021 г. (см. стр. 10–19)

- Программ-шантажистов: постоянный и постоянный отчет аналитики угроз на портале Microsoft Defender

- Подход и примеры использования программ-шантажистов Майкрософт (DART)

Microsoft 365:

- Развертывание средств защиты от программ-шантажистов для арендатора Microsoft 365

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- Восстановление после атаки с использованием программ-шантажистов

- Защита от вредоносных программ и программ-шантажистов

- Защита компьютера Windows 10 от программ-шантажистов

- Противодействие программам-шантажистам в SharePoint Online

- Отчеты аналитики угроз для программ-шантажистов на портале Microsoft Defender

XDR в Microsoft Defender:

Microsoft Azure:

- Защита Azure от атак программ-шантажистов

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- План резервного копирования и восстановления для защиты от программ-шантажистов

- Защита от программа-шантажистов с помощью Microsoft Azure Backup (видео длительностью 26 минут)

- Восстановление от системного компрометации удостоверений

- Расширенное многоступенчатое обнаружение атак в Microsoft Sentinel

- Обнаружение Fusion для программ-шантажистов в Microsoft Sentinel

приложения Microsoft Defender для облака:

Записи блога группы безопасности Майкрософт по устранению рисков программ-шантажистов:

Защита от атак программ-шантажистов с помощью Microsoft Copilot для безопасности (март 2024 г.)

Три шага для предотвращения атак программ-шантажистов и восстановления после них (сентябрь 2021 г.)

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 1 (сентябрь 2021 г.)

Основные шаги по обнаружению и реагированию группы майкрософт (DART) проводят расследования инцидентов программ-шантажистов.

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 2 (сентябрь 2021 г.)

Рекомендации и рекомендации.

-

См. раздел Программы-шантажисты.

-

Включает анализ цепочки реальных атак.

Ответ программы-шантажистов— платить или не платить? (декабря 2019 г.)

Norsk Hydro прозрачно реагирует на атаку с использованием программ-шантажистов (декабрь 2019 г.)