Развертывание защиты от программ-шантажистов в клиенте Microsoft 365

Программа-шантажист — это тип вредоносного программного обеспечения, используемого для совершения атак с целью вымогательства. Эта программа уничтожает или шифрует файлы и папки, блокируя доступ к критически важным данным. Обычные программы-шантажисты, как правило, распространяются как вирус, который заражает устройства. Для восстановления нормальной работы зараженных устройств обычно требуется лишь удалить вредоносную программу. Программа-шантажист, управляемая человеком, является результатом активной атаки киберпреступников, которые проникают в локальную или облачную ИТ-инфраструктуру организации, повышают свои привилегии и внедряют программы-шантажисты в хранилища критически важных данных.

После завершения атаки злоумышленник требует от жертвы деньги в обмен на восстановление удаленных файлов, предоставление ключей расшифровки зашифрованных файлов или обещание не разглашать конфиденциальные данные в теневом или общедоступном Интернете. Программы-шантажисты, управляемые человеком, также можно использовать для отключения критически важных устройств и процессов, например устройств и процессов, необходимых для промышленного производства. Эти действия останавливают работу предприятия до тех пор, пока не будет выплачен выкуп и устранен ущерб, или пока предприятие не устранит ущерб самостоятельно.

Атака программы-шантажиста, управляемой человеком, может иметь катастрофические последствия для предприятий всех размеров, и ее трудно нейтрализовать. Чтобы обеспечить защиту предприятия от будущих атак, необходимо полностью вытеснить злоумышленника из ИТ-системы организации. В отличие от обычных программ-шантажистов программы-шантажисты, управляемые человеком, могут продолжать угрожать работе предприятия даже после выплаты выкупа.

Примечание.

Атака на клиент Microsoft 365 с помощью программы-шантажиста предполагает, что злоумышленник имеет действительные данные учетной записи клиента и доступ ко всем файлам и ресурсам, разрешенным для этой учетной записи. Злоумышленнику, не имеющему действительных данных учетной записи, придется расшифровывать неактивные данные, зашифрованные по умолчанию с помощью современных средств шифрования Microsoft 365. Дополнительные сведения см. в статье Общие сведения о шифровании и управлении ключами.

Дополнительные сведения о защите продуктов Майкрософт от программ-шантажистов см. в этих дополнительных ресурсах по программам-шантажистам.

Безопасность в облаке — результат сотрудничества

Безопасность облачных служб (Майкрософт) достигается путем сотрудничества между вами и корпорацией Майкрософт.

- Облачные службы Майкрософт являются безопасными и защищенными. Корпорация Майкрософт предоставляет вам средства управления безопасностью и возможности для защиты данных и приложений.

- Вы являетесь владельцем данных и удостоверений и несете ответственность за их защиту. Вы также отвечаете за обеспечение безопасности локальных ресурсов и облачных компонентов, которыми управляете.

Объединив возможности и обязанности, мы сможем обеспечить наилучшую защиту от атак программ-шантажистов.

Защита от атак программ-шантажистов и восстановление после этих атак с помощью Microsoft 365

Злоумышленник, проникший в клиент Microsoft 365 с помощью программы-шантажиста, может потребовать от организации выкуп в обмен на отмену указанных ниже действий.

- Удаление файлов и сообщений электронной почты.

- Шифрование локальных файлов.

- Копирование файлов в хранилище за пределами клиента (кража данных).

Однако интернет-службы Microsoft 365 имеют множество встроенных возможностей и элементов управления для защиты данных клиентов от атак программ-шантажистов. В разделах ниже приводятся общие сведения об этих возможностях и элементах управления. Дополнительные сведения о том, как корпорация Майкрософт защищает данные клиентов, см. в статье Защита от вредоносных программ и программ-шантажистов в Microsoft 365.

Примечание.

Атака на клиент Microsoft 365 с помощью программы-шантажиста предполагает, что злоумышленник имеет действительные данные учетной записи клиента и доступ ко всем файлам и ресурсам, разрешенным для этой учетной записи. Злоумышленнику, не имеющему действительных данных учетной записи, придется расшифровывать неактивные данные, зашифрованные по умолчанию с помощью современных средств шифрования Microsoft 365. Дополнительные сведения см. в статье Общие сведения о шифровании и управлении ключами.

Удаление файлов и сообщений электронной почты

Для защиты файлов в SharePoint и OneDrive для бизнеса используются такие средства, как:

Управление версиями

По умолчанию в Microsoft 365 хранится не менее 500 версий файла. При необходимости можно настроить Microsoft 365 для сохранения большего количества версий.

Чтобы минимизировать нагрузку на сотрудников службы безопасности и службы поддержки, обучите пользователей, чтобы они могли восстанавливать предыдущие версии файлов.

Корзина

Если программа-шантажист создаст новую зашифрованную копию файла и удалит старый файл, у клиентов будет 93 дня, чтобы восстановить этот файл из корзины. По истечении 93 дней открывается 14-дневное окно, в течение которого Майкрософт все еще может восстановить данные.

Чтобы минимизировать нагрузку на сотрудников службы безопасности и службы поддержки, обучите пользователей, чтобы они могли восстанавливать файлы из корзины.

-

Комплексное решение для самостоятельного восстановления файлов SharePoint и OneDrive, которое позволяет администраторам и конечным пользователям восстанавливать файлы для любого момента времени в течение последних 30 дней.

Чтобы минимизировать нагрузку на сотрудников службы безопасности и службы поддержки, обучите пользователей восстановлению файлов.

В случае массовой атаки корпорация Майкрософт может выполнить откат файлов OneDrive и SharePoint к предыдущему моменту времени на срок до 14 дней.

Для защиты сообщений электронной почты используются такие средства, как:

Восстановление отдельных элементов и хранение сообщений почтового ящика позволяют восстанавливать элементы в почтовом ящике после их непреднамеренного или злонамеренного удаления. По умолчанию можно откатывать сообщения почтового ящика в течение 14 дней после их удаления с возможностью настройки до 30 дней.

Политики хранения позволяют хранить неизменяемые копии сообщений электронной почты в течение настраиваемого периода времени.

Шифрование локальных файлов

Как описано выше, файлы в SharePoint и OneDrive для бизнеса защищены от вредоносного шифрования с помощью таких средств, как:

- Управление версиями.

- Корзина.

- Архивная библиотека.

Дополнительные сведения см. в статье Защита данных от повреждений в Microsoft 365.

Копирование файлов в хранилище за пределами клиента

Вы можете помешать злоумышленнику, использующему программу-шантажиста, копировать файлы в хранилище за пределами клиента с помощью таких средств, как:

Политики защиты от потери данных (DLP) Microsoft Purview

Позволяют выявлять, создавать оповещения и блокировать рискованное, непреднамеренное или нежелательное предоставление общего доступа к данным, содержащим такие сведения, как:

Личные сведения, например персональные данные, для соблюдения региональных правил обеспечения конфиденциальности.

Конфиденциальные сведения об организации на основе меток конфиденциальности.

Microsoft Defender for Cloud Apps

Позволяет блокировать попытки скачивания конфиденциальной информации, например файлов.

Политики сеансов можно также использовать в управлении условным доступом приложений Microsoft Defender для облака для мониторинга потока информации между пользователем и приложением в режиме реального времени.

Общие сведения о решении

Эти шаги решения позволяют развертывать функции Microsoft 365 для защиты и снижения вредных последствий для конфигураций и текущих операций, чтобы свести к минимуму возможность злоумышленника-шантажиста использовать критически важные данные на клиенте Microsoft 365 для вымогательства.

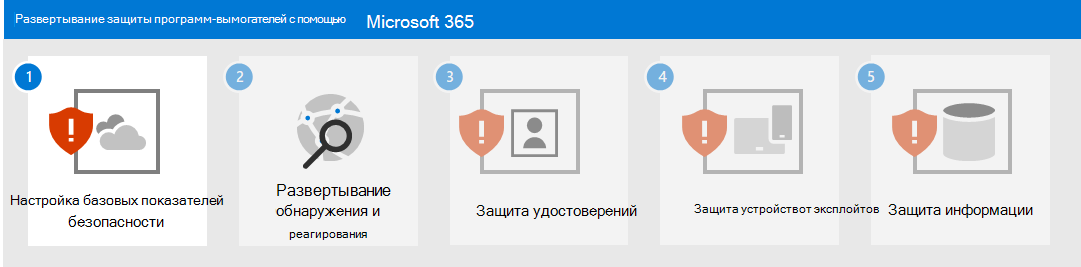

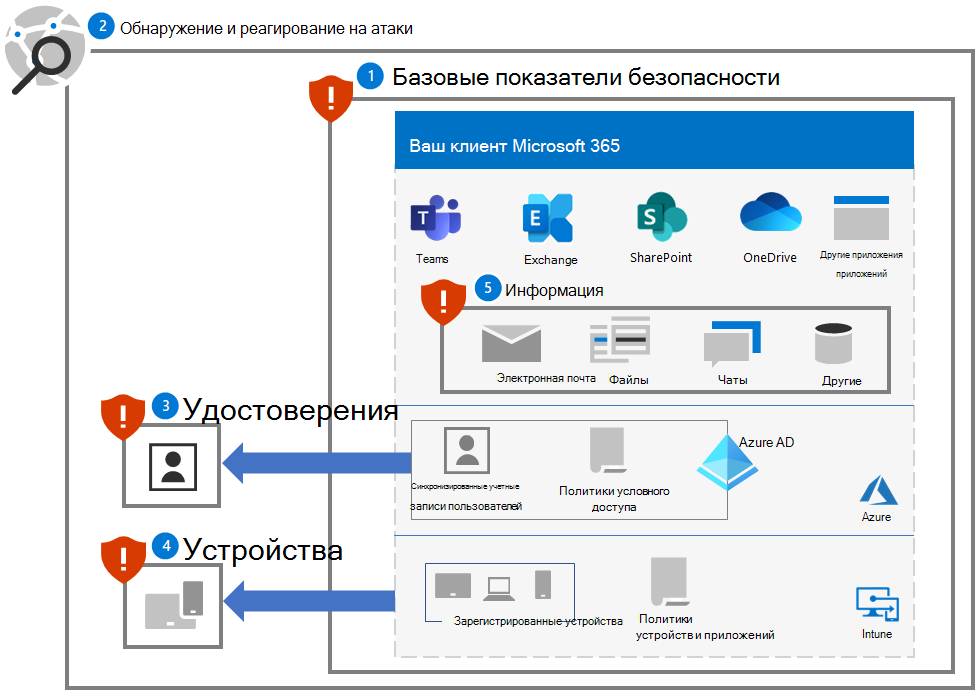

Это решение включает следующие этапы:

- Настройка базовой конфигурации безопасности

- Развертывание средства обнаружения и нейтрализации атак

- Защита удостоверений

- Защита устройств

- Защита информации

Ниже изображены пять этапов развертывания решения для клиента Microsoft 365.

В этом решении используются принципы Никому не доверяй:

- Прямая проверка: всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных.

- Использование доступа с минимальными привилегиями: ограничьте доступ пользователей в соответствии с принципом "только в нужное время и только нужный доступ" (JIT/JEA), а также с помощью адаптивных политик на основе рисков и средств защиты данных.

- Предполагаемое нарушение: минимизируйте радиус поражения и возможность доступа к сегменту. Проверьте сквозное шифрование и используйте аналитику, чтобы получить представление о ситуации, выявить угрозы и улучшить защиту.

В отличие от обычного доступа к интрасети, который доверяет всему, что стоит за брандмауэром организации, модель "Никому не доверяй" рассматривает каждый вход и доступ так, как будто он происходит из неконтролируемой сети, будь то за брандмауэром организации или в Интернете. Модель "Никому не доверяй" требует защиты для сети, инфраструктуры, удостоверений, конечных точек, приложений и данных.

Возможности и функции Microsoft 365

Чтобы защитить клиент Microsoft 365 от атак программ-шантажистов, используйте его возможности и функции для выполнения следующих действий решения.

1. Базовая конфигурация безопасности

| Возможность или функция | Описание | Позволяет... | Лицензирование |

|---|---|---|---|

| Оценка безопасности (Майкрософт) | Определяет состояние безопасности клиента Microsoft 365 | Оценить конфигурацию безопасности и предлагает улучшения. | Microsoft 365 E3 или Microsoft 365 E5 |

| Правила сокращения направлений атак | Повышает защищенность организации от кибератак с помощью различных параметров конфигурации | Блокировать подозрительную активность и уязвимый контент. | Microsoft 365 E3 или Microsoft 365 E5 |

| Параметры электронной почты Exchange | Включает службы, повышающие защищенность организации от атак по электронной почте | Блокировать первоначальный доступа к клиенту, получаемый с помощью фишинга и других атак по электронной почте. | Microsoft 365 E3 или Microsoft 365 E5 |

| Параметры Microsoft Windows, Microsoft Edge и приложений Microsoft 365 для предприятий | Предоставляет стандартные конфигурации безопасности, которые широко известны и хорошо протестированы | Предотвращать атаки с помощью Windows, Microsoft Edge и приложений Microsoft 365 для предприятий. | Microsoft 365 E3 или Microsoft 365 E5 |

2. Обнаружение и нейтрализация

| Возможность или функция | Описание | Позволяет выявлять и реагировать на... | Лицензирование |

|---|---|---|---|

| Microsoft Defender XDR | Объединяет сигналы и возможности в единое решение Позволяет специалистам по безопасности объединить сигналы угрозы и определить ее полный масштаб и влияние Автоматизирует действия по предотвращению или прекращению атаки и автоматическому устранению ошибок в затронутых почтовых ящиках, конечных точках и удостоверениях пользователей |

Инциденты, которые представляют собой объединение оповещений и данных, составляющих атаку. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

| Microsoft Defender для удостоверений | Определяет, обнаруживает и исследует современные угрозы, скомпрометированные удостоверения и внутренние вредоносные действия, направленные против организации, с помощью облачного интерфейса безопасности с использованием сигналов локальных доменных служб Active Directory (AD DS) | Попытки компрометации данных учетных записей AD DS. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

| Microsoft Defender для Office 365 | Защищает организацию от злонамеренных угроз, связанных с сообщениями электронной почты, ссылками (URL-адресами) и средствами для совместной работы Защищает от вредоносных программ, фишинга, спуфинга и других типов атак |

Фишинговые атаки. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

| Microsoft Defender для конечной точки | Позволяет обнаруживать и устранять современные угрозы в конечных точках (устройствах) | Попытки установки вредоносных программ и компрометации устройств. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

| Защита Microsoft Entra ID | Автоматизирует обнаружение, устранение и исследование рисков, связанных с идентификацией | Компрометация учетных данных для учетных записей Microsoft Entra и повышение привилегий. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

| Defender for Cloud Apps | Брокер безопасного доступа в облако для обнаружения, исследования и управления во всех облачных службах Майкрософт и сторонних поставщиков. | Попытки горизонтального перемещения и кражи данных. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

3. Удостоверения

| Возможность или функция | Описание | Позволяет предотвратить... | Лицензирование |

|---|---|---|---|

| Защита паролем Microsoft Entra | Блокирует пароли и пользовательские записи из общего списка. | Определение пароля облачной или локальной учетной записи пользователя. | Microsoft 365 E3 или Microsoft 365 E5 |

| MFA, внедренная с помощью политик условного доступа | Требует применение MFA на основе свойств входа с помощью политик условного доступа. | Попытки компрометации учетных данных и получения к ним доступа. | Microsoft 365 E3 или Microsoft 365 E5 |

| MFA, внедренная с помощью политик условного доступа на основе риска | Требовать многофакторную проверку подлинности на основе риска входа пользователей с Защита Microsoft Entra ID. | Попытки компрометации учетных данных и получения к ним доступа. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

4. Устройства

Для управления устройствами и приложениями:

| Возможность или функция | Описание | Позволяет предотвратить... | Лицензирование |

|---|---|---|---|

| Microsoft Intune | Управляет устройствами и приложениями, которые на них запущены. | Попытки компрометации устройств или приложений и попытки получения к ним доступа. | Microsoft 365 E3 или E5 |

Для устройств Windows 11 или 10:

| Возможность или функция | Описание | Позволяет... | Лицензирование |

|---|---|---|---|

| Брандмауэр в Microsoft Defender | Предоставляет брандмауэр на основе узла. | Предотвращать атаки, совершаемые через нежелательный входящий трафик. | Microsoft 365 E3 или Microsoft 365 E5 |

| Антивирусная программа в Microsoft Defender | Обеспечивает защиту устройств (конечных точек) от вредоносных программ с помощью машинного обучения, анализа больших данных, углубленного исследования устойчивости к угрозам и облачной инфраструктуры Майкрософт. | Предотвращать попытки установки и запуска вредоносных программ. | Microsoft 365 E3 или Microsoft 365 E5 |

| Фильтр SmartScreen в Microsoft Defender | Защищает от фишинговых или вредоносных веб-сайтов и приложений, а также от скачивания потенциально вредоносных файлов. | Блокировать угрозы или предупреждать о них при проверке сайтов, скачиваний, приложений и файлов. | Microsoft 365 E3 или Microsoft 365 E5 |

| Microsoft Defender для конечной точки | Позволяет предотвращать, выявлять и исследовать современные угрозы на устройствах (конечных точках), а также реагировать на них. | Защитить сеть от взлома. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

5. Информация

| Возможность или функция | Описание | Позволяет... | Лицензирование |

|---|---|---|---|

| Контролируемый доступ к папкам | Защищает данные путем проверки наличия приложения в списке известных надежных приложений | Предотвратить изменение или шифрование файлов с помощью программ-шантажистов. | Microsoft 365 E3 или Microsoft 365 E5 |

| Защита информации Microsoft Purview | Позволяет применять метки конфиденциальности к данным, за которые можно потребовать выкуп | Предотвратить использование украденных данных. | Microsoft 365 E3 или Microsoft 365 E5 |

| Защита от потери данных (DLP) | Защищает конфиденциальные данные и снижает риск их потери, запрещая пользователям обмениваться этими данными ненадлежащим образом | Предотвратить кражу данных. | Microsoft 365 E3 или Microsoft 365 E5 |

| Defender for Cloud Apps | Брокер безопасного доступа в облако, обеспечивающий обнаружение и исследование угроз, а также управление ими | Обнаруживать горизонтальное перемещение и предотвращать кражу данных. | Microsoft 365 E5 или Microsoft 365 E3 с надстройкой "Безопасность Microsoft 365 E5" |

Последствия для пользователей и управление изменениями

Развертывание дополнительных функций безопасности и внедрение требований и политик безопасности для клиента Microsoft 365 может затронуть пользователей.

Например, вы можете внедрить новую политику безопасности, которая будет требовать, чтобы пользователи создавали новые группы для определенных целей со списком учетных записей пользователей, являющихся участниками этой группы, вместо того, чтобы просто создать группу для всех пользователей в организации. Это позволит предотвратить проникновение злоумышленника, использующего программу-шантажиста, в группы, недоступные для взломанной учетной записи, и не позволит ему использовать ресурсы этой группы в ходе следующей атаки.

Это базовое решение определяет случаи, когда новые конфигурации или рекомендуемые политики безопасности затрагивают пользователей, чтобы вы могли внести необходимые изменения.

Дальнейшие действия

Выполните указанные ниже действия, чтобы развернуть комплексную защиту для клиента Microsoft 365.

- Настройка базовой конфигурации безопасности

- Развертывание средства обнаружения и нейтрализации атак

- Защита удостоверений

- Защита устройств

- Защита информации

Ресурсы для получения дополнительных сведений о программах-шантажистах

Основные сведения от корпорации Майкрософт:

- Растущая угроза программ-шантажистов, запись блога Microsoft On the Issues от 20 июля 2021 г.

- Программы-шантажисты, управляемые человеком

- Быстрое развертывание программ-шантажистов

- Отчет Майкрософт о состоянии цифровой защиты за 2021 г. (см. страницы 10–19)

- Программа-шантажист: широко распространенное и текущее аналитический отчет об угрозах на портале Microsoft Defender

- Опыт группы обнаружения атак программ-шантажистов и реагирования на них Корпорации Майкрософт (DART): Подходы и рекомендуемые практики и пример

Microsoft 365:

- Максимальное повышение устойчивости к программам-шантажистам с помощью Azure и Microsoft 365

- Сборники схем реагирования на инциденты-шантажисты

- Защита от вредоносных программ и программ-шантажистов

- Защита компьютеров с Windows 10 от программ-шантажистов

- Защита от программ-шантажистов в SharePoint Online

- Отчеты аналитики угроз для программ-шантажистов на портале Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Средства защиты Azure от атак программ-шантажистов

- Максимальное повышение устойчивости к программам-шантажистам с помощью Azure и Microsoft 365

- Планирование резервного копирования и восстановления для защиты от программ-шантажистов

- Защита от программ-шантажистов с помощью Microsoft Azure Backup (26-минутное видео)

- Восстановление после компрометации системных удостоверений

- Обнаружение современных многоэтапных атак в Microsoft Sentinel

- Обнаружение программ-шантажистов Fusion в Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Записи блога группы Microsoft Security:

Руководство по борьбе с управляемыми людьми программами-вымогателями: часть 1 (сентябрь 2021 г.)

Основные шаги по расследованию инцидентов, связанных с программами-вымогателями, которые проводит группа обнаружения и реагирования корпорации Майкрософт (DART).

Руководство по борьбе с управляемыми людьми программами-вымогателями: часть 2 (сентябрь 2021 г.)

Рекомендации и лучшие методики.

-

См. раздел Программы-шантажисты.

-

Включает анализ цепочки фактических атак.

Ответ программы-шантажиста — платить или не платить? (декабрь 2019 г.)

Norsk Hydro отвечает на атаку программы-шантажиста прозрачностью (декабрь 2019 г.)