Что такое программа-шантажист?

На практике атака программы-шантажистов блокирует доступ к вашим данным до выплаты выкупа.

На самом деле программа-шантажист — это тип вредоносных программ или фишинговая атака кибербезопасности, которая уничтожает или шифрует файлы и папки на компьютере, сервере или устройстве.

После блокировки или шифрования устройств злоумышленники могут вымогать деньги от владельца бизнеса или устройства в обмен на ключ для разблокировки зашифрованных данных. Но даже при оплате киберкриминалы никогда не могут дать ключ владельцу бизнеса или устройств и остановить доступ навсегда.

Microsoft Security Copilot использует ИИ для устранения атак программ-шантажистов. Дополнительные решения Майкрософт для программ-шантажистов см . в нашей библиотеке решений для программ-шантажистов.

Как работают атаки программ-шантажистов?

Программы-шантажисты могут быть автоматизированы или включать человеческие руки на клавиатуру — атаку, управляемую человеком, например, в недавних атаках с помощью программы-шантажистов LockBit.

Атаки программ-шантажистов, управляемых человеком, включают следующие этапы:

Первоначальный компромисс - субъект угроз впервые получает доступ к системе или среде после периода разведывательной разведки для выявления слабых мест в обороне.

Сохраняемость и уклонение от обороны . Субъект угроз устанавливает колонтитул в системе или среде с помощью внутреннего или другого механизма, который работает в скрытии, чтобы избежать обнаружения группами реагирования на инциденты.

Боковое перемещение — субъект угроз использует начальную точку входа для миграции в другие системы, подключенные к скомпрометированному устройству или сетевой среде.

Доступ к учетным данным . Субъект угроз использует поддельную страницу входа для сбора учетных данных пользователя или системы.

Кража данных — субъект угроз украл финансовые или другие данные от скомпрометированных пользователей или систем.

Влияние — затронутый пользователь или организация могут понести материальный или репутационный ущерб.

Распространенные вредоносные программы, используемые в кампаниях по программе-шантажистов

Qakbot — использует фишинг для распространения вредоносных ссылок, вредоносных вложений и удаления вредоносных полезных данных, таких как Cobalt Strike Beacon

Ryuk — шифрование данных обычно предназначено для Windows

Trickbot — предназначено для приложений Майкрософт, таких как Excel и Word. Trickbot обычно поставляется с помощью кампаний электронной почты, которые использовали текущие события или финансовые приманки пользователей, чтобы открыть вредоносные вложения файлов или щелкнуть ссылки на веб-сайты, на которые размещаются вредоносные файлы. С 2022 года корпорация Майкрософт по устранению рисков, использующих эту вредоносную программу, по-видимому, нарушила свою полезность.

Распространенные субъекты угроз, связанные с кампаниями по программ-шантажистов

- LockBit — финансовая мотивированная кампания по программе-шантажистам как услуга (RaaS) и наиболее плодовитый субъект угроз-шантажистов в период времени 2023-24

- Black Basta — получает доступ через фишинговые письма и использует PowerShell для запуска полезных данных шифрования.

Как корпорация Майкрософт может помочь с атакой на программ-шантажистов.

Для устранения атак программ-шантажистов, реагирование на инциденты Майкрософт может использовать и развертывать Microsoft Defender для удостоверений — облачное решение для обеспечения безопасности, которое помогает обнаруживать и реагировать на угрозы, связанные с удостоверениями. В начале реагирования на инциденты мониторинг удостоверений поддерживает группу операций безопасности организации для восстановления контроля. Ответ на инциденты Майкрософт использует Defender для идентификации для идентификации области инцидентов и затронутых учетных записей, защиты критической инфраструктуры и вытеснения субъекта угроз. Затем группа реагирования предоставляет Microsoft Defender для конечной точки для отслеживания движений субъекта угроз и нарушения своих попыток использования скомпрометированных учетных записей для повторного входа в среду. После размещения инцидента и регистрации и полного административного контроля над средой, Microsoft Incident Response сотрудничает с клиентом, чтобы предотвратить будущие кибератаки.

Атаки автоматических программ-шантажистов

Атаки программ-шантажистов по сырьевым товарам часто автоматизированы . Эти кибератаки могут распространяться как вирус, заражать устройства с помощью таких методов, как фишинг электронной почты и доставка вредоносных программ, и требовать исправления вредоносных программ.

Таким образом, вы можете защитить вашу электронную систему с помощью Microsoft Defender для Office 365, которая защищает от вредоносных программ и фишинговой доставки. Microsoft Defender для конечной точки работает вместе с Defender для Office 365 для автоматического обнаружения и блокировки подозрительных действий на устройствах, а XDR в Microsoft Defender обнаруживает вредоносные программы и фишинговые попытки.

Атаки программ-шантажистов, управляемых человеком

Программ-шантажистов , управляемых человеком, является результатом активной атаки злоумышленниками, которые проникают в локальную или облачную ИТ-инфраструктуру организации, повышают свои привилегии и развертывают программ-шантажистов в критически важных данных.

Эти "практические" атаки обычно предназначены для организаций, а не одного устройства.

Управление человеком также означает, что существует субъект человеческой угрозы, используя свои аналитические сведения о распространенных системах и неправильной настройке безопасности. Они стремятся ввести организацию, перейти к сети и адаптироваться к окружающей среде и ее слабостям.

Знаки этих атак программ-шантажистов, управляемых человеком, обычно включают кражу учетных данных и боковое перемещение с повышением привилегий в украденных учетных записях.

Действия могут происходить во время периодов обслуживания и связаны с пробелами в конфигурации безопасности, обнаруженными киберкриминальными. Цель заключается в развертывании полезных данных программы-шантажистов независимо от того, какие ресурсы большого влияния на бизнес выбирают субъекты угроз.

Внимание

Эти атаки могут быть катастрофическими для бизнес-операций и трудно очистить, требуя полного вытеснения злоумышленника для защиты от будущих атак. В отличие от сырьевых программ-шантажистов, которые обычно требуют исправления вредоносных программ, программы-шантажисты, управляемые человеком, будут продолжать угрожать вашим бизнес-операциям после первоначальной встречи.

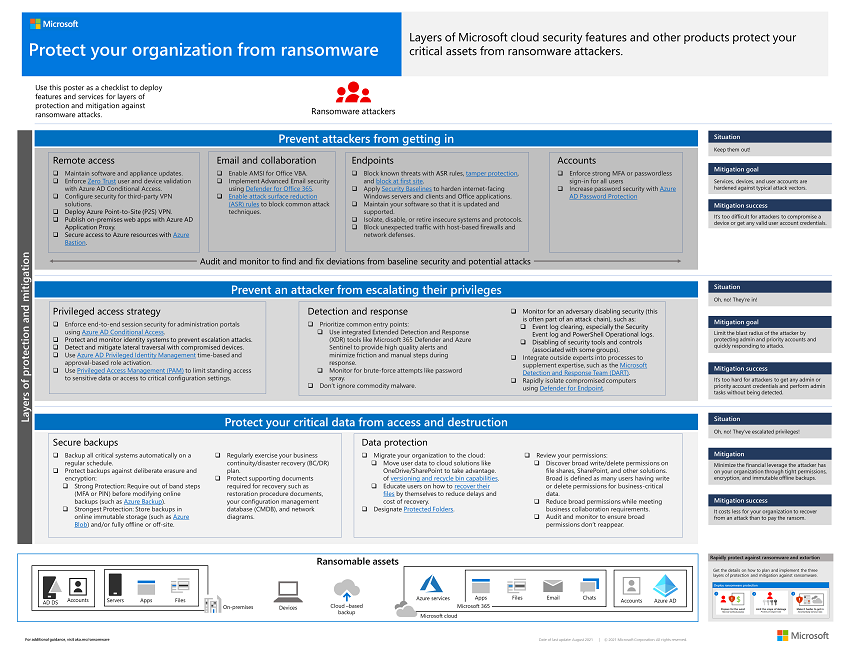

Защита от программ-шантажистов для вашей организации

Во-первых, предотвращение фишинга и доставки вредоносных программ с помощью Microsoft Defender для Office 365 для защиты от вредоносных программ и фишинговой доставки, Microsoft Defender для конечной точки для автоматического обнаружения и блокировки подозрительных действий на ваших устройствах и XDR в Microsoft Defender для обнаружения вредоносных программ и фишинговых попыток ранних попыток.

Чтобы получить исчерпывающее представление об атаках с использованием программ-шантажистов и вымогательстве, и о том, как защитить свою организацию, ознакомьтесь с презентацией PowerPoint План проекта по устранению рисков использования программ-шантажистов, управляемых человеком.

Следуйте подходу Microsoft Incident Response к предотвращению и устранению рисков программ-шантажистов.

Оцените ситуацию, проанализировав подозрительное действие, которое предупредило вашу команду об атаке.

Какое время и дата вы впервые узнали об инциденте? Какие журналы доступны и есть ли какие-либо признаки того, что субъект в настоящее время обращается к системам?

Определите затронутые бизнес-приложения и получите все затронутые системы в сети. Требует ли затронутое приложение удостоверения, которое могло быть скомпрометировано?

Доступны ли резервные копии приложения, конфигурации и данных, которые регулярно проверяются с помощью упражнения восстановления?

Определите процесс восстановления компрометации (CR), чтобы удалить субъект угроз из среды.

Ниже приведена сводка по плану проекта по устранению рисков программы-шантажистов Майкрософт:

Сводка рекомендаций в плане проекта по устранению рисков программ-шантажистов, управляемых человеком

- Ставки при использовании программ-шантажистов и вымогательстве высоки.

- Однако атаки имеют слабые места, которые могут снизить вероятность атаки.

- Существует три шага по настройке инфраструктуры для использования слабых мест атак.

Три шага по использованию уязвимостей атак см. в статье "Защита организации от программ-шантажистов и вымогательство ", чтобы быстро настроить ИТ-инфраструктуру для оптимальной защиты:

- Подготовьте организацию к восстановлению после атаки без необходимости платить выкуп.

- Ограничить область повреждения атаки программы-шантажистов путем защиты привилегированных ролей.

- Усложните доступ к среде субъекту угроз путем постепенного удаления рисков.

Скачайте плакат "Защита организации от программ-шантажистов" для обзора трех этапов защиты от атак программ-шантажистов.

Дополнительные ресурсы защиты от программ-шантажистов

Основная информация от корпорации Майкрософт:

2024 Отчет о цифровой защите Microsoft Microsoft 365:

Развертывание средств защиты от программ-шантажистов для арендатора Microsoft 365

XDR в Microsoft Defender:

приложения Microsoft Defender для облака:

Microsoft Azure:

Microsoft Copilot для безопасности:

Стратегии устранения рисков программ-шантажистов OpenAI в собственных словах ChatGPT включают:

Обучение курирования данных

Уровни безопасности и фильтры

Эмпирическое тестирование и красная команда

Непрерывный мониторинг

Исследования по выравниванию и безопасности

Отчеты и отзывы сообщества

Партнерские отношения и политики

Дополнительные сведения см. в официальной документации OpenAI по их подходу к обеспечению безопасности и неправильному использованию искусственного интеллекта.

Ресурсы по устранению рисков программ-шантажистов Майкрософт:

См. последний список статей по программ-шантажистов в блоге майкрософт по безопасности.