Без пароля для учащихся

С ростом угроз безопасности очень важно, чтобы школы начали думать о способах использования функций безопасности, которые обычно избегаются для учащихся.

В этой статье описывается способ использования учетных данных без пароля в учебных заведениях.

Требования:

- Лицензия или пакет, включающий Entra P1.

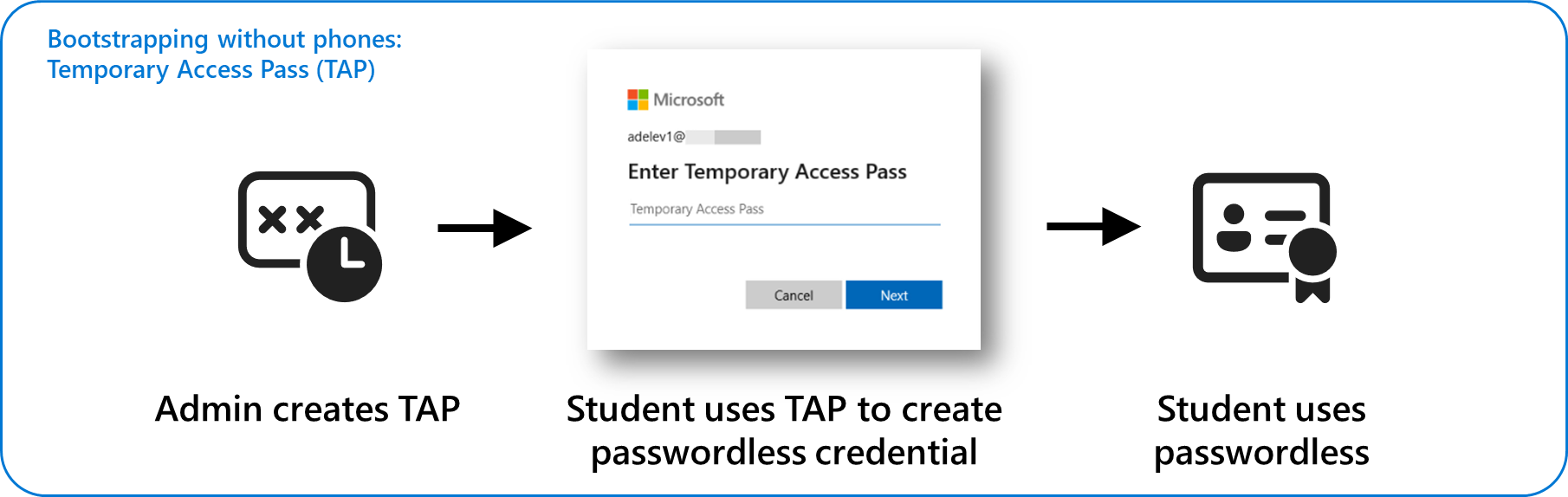

Распространение учетных данных, устойчивых к фишингу без пароля, среди учащихся было сложной задачей из-за требования многофакторной проверки подлинности (MFA) для установки (иногда называемой начальной загрузкой). Временный пропуск доступа (TAP) предоставляет пользователям бесплатный телефон для настройки учетных данных, включая учетные данные без пароля, привязанные к устройству.

Временный пропуск доступа — это ограниченный по времени секретный код, который можно настроить для одного или нескольких пользователей. Пользователи могут входить с помощью TAP для подключения других методов проверки подлинности без пароля, таких как Microsoft Authenticator, FIDO2, Windows Hello для бизнеса, единый вход платформы (SSO) с безопасным анклавом и ключи доступа.

Администраторы могут создавать TAP-запросы и распространять их среди учащихся. Учащиеся могут использовать TAP для создания учетных данных без пароля. Затем учащиеся могут использовать учетные данные passworldess для входа на устройство.

Каждая операционная система имеет разную реализацию учетных данных без пароля, привязанных к устройству:

| Операционная система | Технология аппаратных ключей | Подходит для | Требования к оборудованию | Биометрические данные |

|---|---|---|---|---|

| Windows | Windows Hello для бизнеса | Устройства 1:1 | Доверенный платформенный модуль (TPM) | Windows Hello |

| macOS | Единый вход платформы с безопасным анклавом (предварительная версия) | Устройства 1:1 | Безопасный анклав | TouchID |

| iOS | Ключи доступа с помощью Microsoft Authenticator (предварительная версия) | Устройства 1:1 | iOS 16+ | FaceID |

| Android | Ключи доступа с помощью Microsoft Authenticator (предварительная версия) | Устройства 1:1 | Android 14 и более поздних версий | Изготовитель оборудования |

| Windows, macOS | Ключи безопасности FIDO2 | 1:1 или общие устройства | Ключ безопасности FIDO2 | Разное |

| Ключи доступа (синхронизированные) — будут доступны позже в 2024 г. | н/д | Не привязано к оборудованию — защита зависит от поставщика ключей доступа. | н/д | Разное |

Эти технологии обеспечивают устойчивость к фишингу проверки подлинности, так как они используют комбинацию аппаратно привязанного закрытого ключа, физического владения этим устройством. ПИН-код или пароль локального устройства, используемый для разблокировки или освобождения закрытого ключа конкретного устройства. Закрытый ключ никогда не покидает устройство и не передается по сети. Идентификатор Microsoft Entra имеет только соответствующий открытый ключ, используемый для проверки данных, подписанных закрытым ключом, привязанным к оборудованию. ПИН-код или локальный пароль относится к конкретному устройству и не может использоваться для входа в службы или другие устройства (если пользователь не использует тот же ПИН-код).

Совет

Для оптимальной работы без пароля на устройствах 1:1 для учащихся и устройств K-12 корпорация Майкрософт рекомендует TAP+ Windows Hello (или другую технологию ключей, привязанную к оборудованию). Для общих устройств корпорация Майкрософт рекомендует ключи безопасности FIDO2.

Дополнительные сведения о входе без пароля и Идентификаторе Microsoft Entra см. в статье Вход без пароля Microsoft Entra.

Пользовательский интерфейс без пароля

Эти действия демонстрируют взаимодействие с пользователем во время Autopilot в следующих условиях:

- У пользователя есть временный проход доступа.

- Для этого устройства включена функция Windows Hello для бизнеса.

Если устройство уже подготовлено, взаимодействие выполняется так же, как и в шаге 2, когда пользователь входит на устройство с включенной windows Hello для бизнеса.

- Войдите с помощью рабочей или учебной учетной записи и используйте временный пропуск доступа для запуска Autopilot.

- После завершения подготовки пользователю будет предложено настроить Windows Hello для бизнеса.

- Пользователю будет предложено ввести временный пропуск доступа.

- Пользователь создает ПИН-код и настраивает биометрические учетные данные, если это поддерживается устройством.

- Теперь пользователь может войти с помощью ПИН-кода или биометрии.

Взаимодействие с пользователем, когда у пользователя нет TAP или срок действия TAP истек

Если у пользователя нет временного прохода доступа при переходе через Autopilot, ему будет предложено зарегистрироваться для многофакторной проверки подлинности:

Если пользователю назначен временный проход доступа и предложено повторить попытку или перезагрузить компьютер, пользователям будет предложено использовать временный проход доступа.

Планирование без пароля

Основной проблемой подготовки учетных данных без пароля для учащихся является распространение TAP.

Варианты:

- Создание TAP, когда пароли предоставляются учащимся в первый раз или предоставление только TAP и отсутствие пароля для принудительного применения без пароля.

- Создание и распространение TAP при получении учащимися новых устройств.

- Включите параметры проверки подлинности без пароля и попросите учащихся настроить их и обратиться в ИТ-службу, чтобы запросить TAP при его настройке.

- Делегирование доступа к созданию TAP локальным ИТ-службам или преподавателям.

Вы можете использовать методы проверки подлинности в Entra, чтобы контролировать, какие пользователи могут использовать определенные типы методов проверки подлинности. Например, вы можете разрешить преподавателям и сотрудникам использовать Microsoft Authenticator, но только учащиеся могут использовать временный пропуск доступа.

| Атрибуты целевого пользователя | Типичные пользователи | Authentication Methods |

|---|---|---|

| Может использовать устройства iOS или Android в дополнение к основному устройству | Сотрудники, студенты университетов, учащиеся школ, где разрешены мобильные устройства | ✔️ Ключи доступа✔️ временного доступа✔️ Microsoft Authenticator ✔️ FIDO2 |

| Нет доступа к мобильному устройству | Студенты K-12 | ✔️ Ключи доступа для временного доступа ✔️ FIDO2 ✔️ |

Дополнительные сведения о методах проверки подлинности, доступных в Entra, см. в разделе Методы проверки подлинности.

Настройка методов проверки подлинности

Настройка Entra для использования политик методов проверки подлинности

Методы проверки подлинности можно настроить после переноса параметров политики многофакторной проверки подлинности и самостоятельного сброса пароля в функциональные возможности методов проверки подлинности. Дополнительные сведения см . в статье Перенос параметров политики MFA и самостоятельного сброса пароля в политику методов проверки подлинности для Идентификатора Microsoft Entra.

Настройка методов проверки подлинности в соответствии с вашими требованиями

Используйте методы проверки подлинности, чтобы выбрать необходимую конфигурацию для групп пользователей. Дополнительные сведения см. в разделе Методы проверки подлинности. Например:

- Измените целевые группы для методов телефонов, SMS и Microsoft Authenticator, чтобы включить сотрудников и исключить учащихся.

- Измените целевую группу Временный пропуск доступа, чтобы включить учащихся.

Выдача временного доступа

Администраторы могут выдавать временные пропуска доступа и распространять их пользователям. Дополнительные сведения см. в разделе Создание временного прохода доступа.

Настройка устройств

Настройте метод входа без пароля для каждой операционной системы в соответствии с вашими требованиями.

Для устройств, управляемых Intune, существует два метода настройки Windows Hello для бизнеса:

- На уровне клиента. Политики Windows Hello для бизнеса на уровне клиента в разделе Устройства>Windows>Регистрация > Windows Windows Hello для бизнеса. Школы обычно отключают Windows Hello для бизнеса, чтобы избежать запроса на настройку многофакторной проверки подлинности во время входа.

- Целевой объект с помощью политик. Целевые политики имеют приоритет над политикой на уровне клиента, что позволяет настраивать параметры для групп или для поэтапного развертывания.

Дополнительные сведения см. в разделе Настройка Windows Hello для бизнеса.

Для настройки единого входа к локальным ресурсам с учетными данными Windows Hello для бизнеса необходимо выполнить дополнительные действия. Дополнительные сведения см. в статье Настройка единого входа для устройств, присоединенных к Microsoft Entra.

Настройка интерфейса Windows Hello для бизнеса

Эти параметры являются необязательными, но их можно использовать для настройки интерфейса Windows Hello для бизнеса.

DisablePostLogonProvisioning — по умолчанию windows Hello для бизнеса требуется подготовка во время входа. Если этот параметр включен, запрос на вход отключен. Пользователи могут настроить Windows Hello для бизнеса в приложении параметров.

Конфигурация Значение OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningТип данных: Логический Значение: Верно EnablePasswordlessExperience . Когда политика включена в Windows 11, некоторые сценарии проверки подлинности Windows не предлагают пользователям возможность использовать пароль, помогая организациям и подготавливая пользователей к постепенному переходу от паролей. Дополнительные сведения см. в статье Интерфейс Windows без пароля.

Конфигурация Значение OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceТип данных: Integer Значение: 1

Инструкции по созданию настраиваемой политики см. в статье Добавление настраиваемых параметров для устройств с Windows 10/11 в Microsoft Intune.

Мониторинг проверки подлинности passworldess

Entra включает отчеты для мониторинга методов проверки подлинности. Дополнительные сведения см. в разделе Действия методов проверки подлинности.

Используйте отчеты, чтобы просмотреть ход развертывания и определить, когда пользователи используют учетные данные без pasword.

Обеспечение надежности проверки подлинности с помощью условного доступа

Доступ к службам, использующим Microsoft Entra ID для проверки подлинности, можно ограничить в зависимости от надежности метода проверки подлинности, в том числе с помощью условного доступа.

Например, чтобы требовать от учащихся доступа к службам, использующим Microsoft Entra ID для проверки подлинности, используйте управляемое устройство с учетными данными без пароля, настройте политику условного доступа со следующими параметрами:

| Конфигурация | Значение |

|---|---|

| Название | Учащиеся |

| Target (Целевое значение) | Все учащиеся |

| Предоставить | Устройство с жалобами: да Проверка подлинности: устойчивость к фишингу |

Дополнительные сведения о надежности проверки подлинности в политиках условного доступа см. в статье Общие сведения о надежности проверки подлинности Microsoft Entra.

Инструкции по настройке политик условного доступа см. в статье Что такое условный доступ в идентификаторе Microsoft Entra?

Совет

В сценариях, когда устройства совместно используются несколькими пользователями, альтернативным вариантом проверки подлинности без пароля являются ключи безопасности FIDO 2. Общие устройства можно исключить из политик условного доступа на основе расположения, однако это не рекомендуется.

Управление учетными данными без пароля

На учетные данные без пароля не влияют изменения паролей, сбросы или политики. Если устройство скомпрометировано или украдено, следует выполнить процедуры, необходимые вашей команде безопасности. Ниже приведены некоторые примеры действий.

- Не предпринимать никаких действий до тех пор, пока не будет расследовано компрометация.

- Активация удаленной очистки скомпрометированного устройства.

- Отключение учетных данных или учетной записи пользователя.

Если устройство скомпрометировано, вы можете удалить связанные учетные данные без пароля из идентификатора Microsoft Entra, чтобы предотвратить несанкционированное использование.

Чтобы удалить метод проверки подлинности, связанный с учетной записью пользователя, удалите ключ из метода проверки подлинности пользователя. Связанное устройство можно определить в столбце Сведения .

- Войдите в Центр администрирования Microsoft Entra и найдите пользователя, ключ доступа которого необходимо удалить.

- Выберите Методы> проверки подлинности рядом с соответствующим методом проверки подлинности и выберите "..." а затем выберите Удалить.

Дальнейшие действия

Дополнительные сведения о регистрации устройств в Intune см. по следующим причинам: