Перенос параметров политики MFA и SSPR в политику методов проверки подлинности для Microsoft Entra ID

Вы можете перенести параметры устаревшей политики Microsoft Entra ID, которые отдельно управляют многофакторной аутентификацией (MFA) и самостоятельным сбросом пароля (SSPR), в единую систему управления с помощью политики методов аутентификации.

Для автоматизации миграции можно использовать руководство по миграции методов проверки подлинности в Центре администрирования Microsoft Entra. В руководстве представлен мастер, который помогает проводить аудит текущих настроек политики по MFA и SSPR. Затем он объединяет эти параметры в политике методов проверки подлинности, где их можно управлять вместе.

Вы также можете перенести параметры политики вручную по собственному расписанию. Процесс миграции полностью обратим. Вы можете продолжать использовать политики MFA и SSPR на уровне клиента при настройке методов проверки подлинности для пользователей и групп в политике методов проверки подлинности.

Дополнительные сведения о том, как эти политики работают вместе во время миграции, см. в разделе "Управление методами проверки подлинности для идентификатора Microsoft Entra".

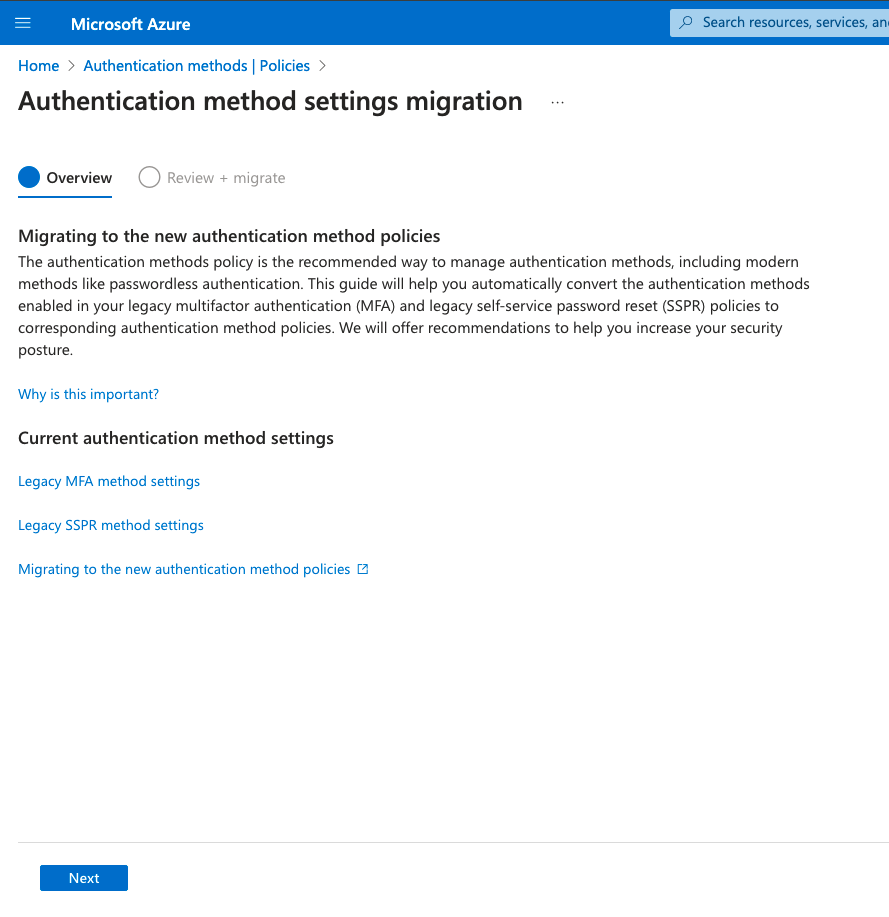

Руководство по автоматической миграции

Руководство по автоматической миграции позволяет вам перенести управление методами аутентификации всего за несколько щелчков мыши. Из Центра администрирования Microsoft Entra можно перейти к Защита>, Методы аутентификации>, Политики.

Первая страница мастера настройки объясняет, что это такое и как он работает. Он также предоставляет ссылки на каждую из устаревших политик для вашего ознакомления.

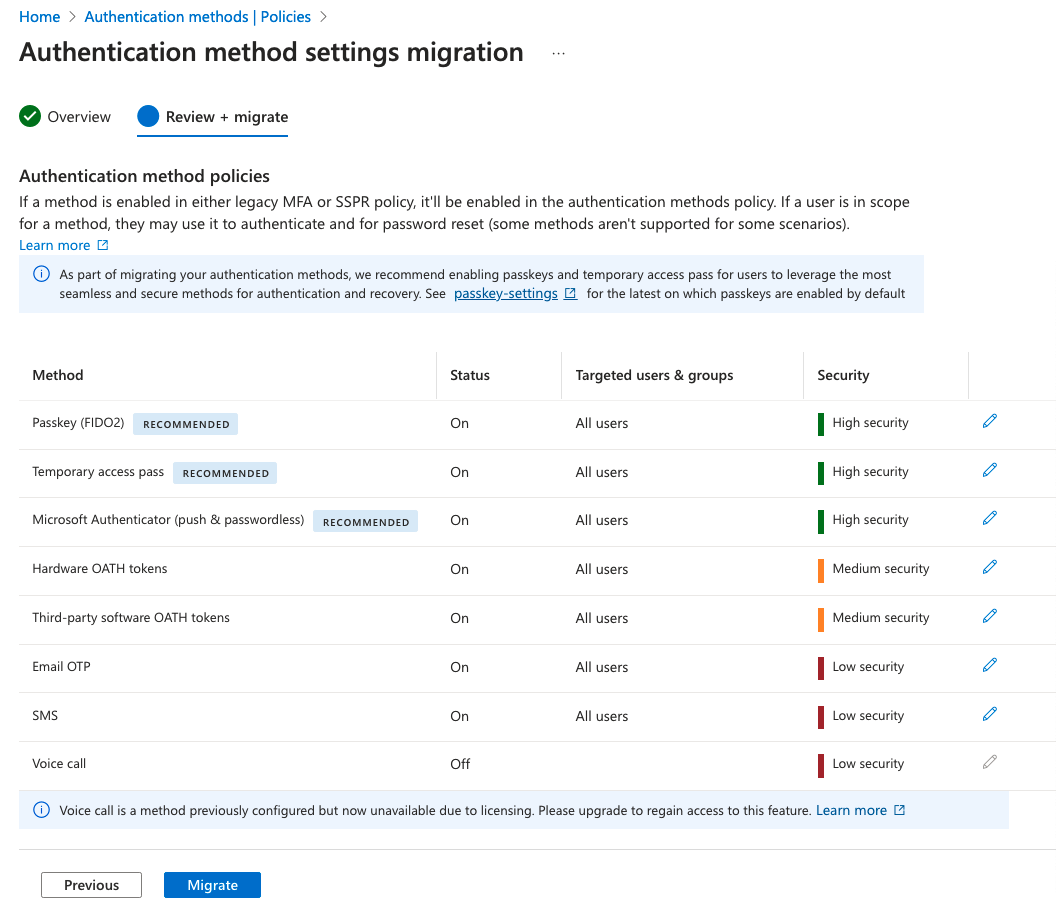

Затем мастер настраивает политику метода проверки подлинности на основе того, что в настоящее время ваша организация включила в устаревших политиках MFA и SSPR. Если метод включен в любой устаревшей политике, рекомендуется также включить его в политике метода проверки подлинности. С помощью этой конфигурации пользователи могут продолжать вход и сбрасывать пароль с помощью того же метода, который использовался ранее.

Кроме того, мы рекомендуем включить новейшие современные, безопасные методы, такие как ключи доступа, временный проход доступа и Microsoft Authenticator, чтобы повысить уровень безопасности организаций. Чтобы изменить рекомендуемую конфигурацию, щелкните значок карандаша рядом с каждым методом.

После настройки выберите "Миграция" и подтвердите миграцию. Политика методов проверки подлинности обновляется в соответствии с конфигурацией, указанной в мастере. Методы проверки подлинности в устаревших политиках MFA и SSPR становятся неактивными и больше не действуют.

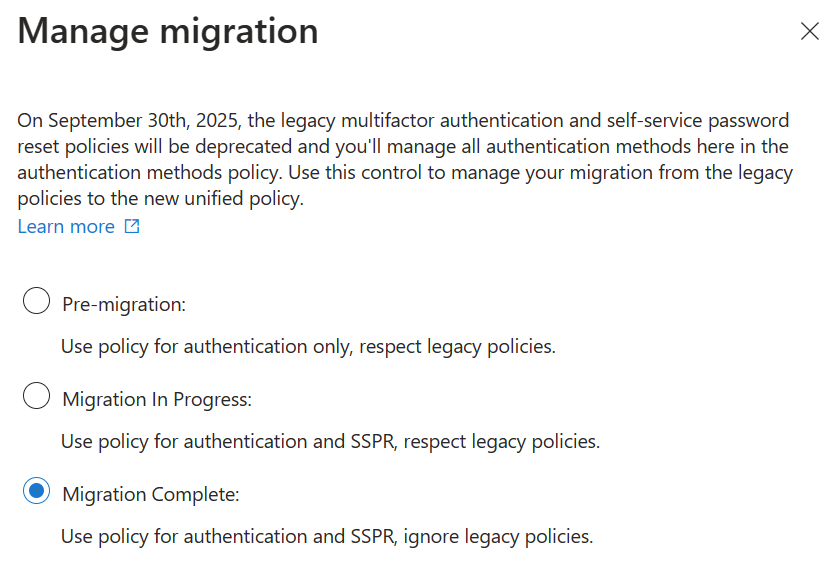

Ваш статус миграции обновлён до Миграция завершена. Это состояние можно изменить на In Progress в любое время, чтобы повторно включить методы в устаревших политиках при необходимости.

Миграция вручную

Начните с аудита существующих параметров политики для каждого метода проверки подлинности, доступного для пользователей. Если вы откатываетесь назад во время миграции, вам может понадобиться запись настроек метода проверки подлинности из каждой из этих политик:

- Политика MFA

- Политика SSPR (при использовании)

- Политика методов проверки подлинности (при использовании)

Если вы еще не используете SSPR и еще не используете политику методов проверки подлинности, необходимо получить параметры только из политики MFA.

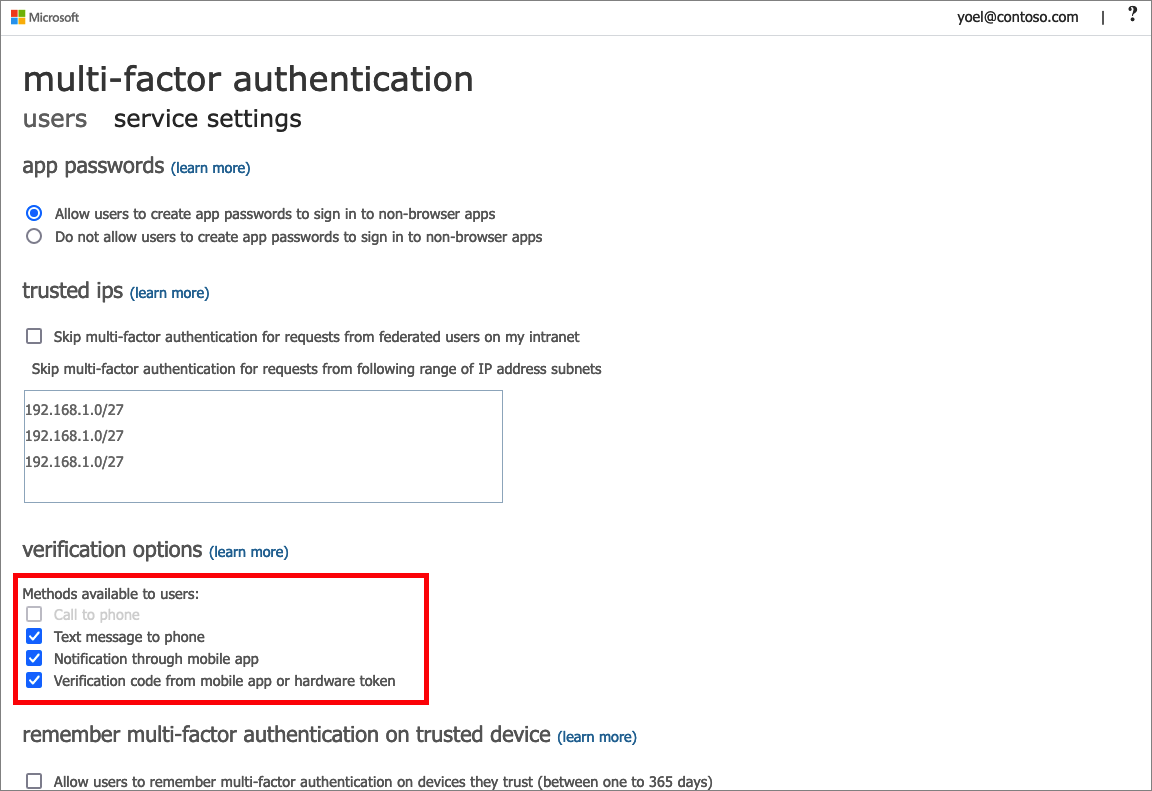

Просмотр устаревшей политики MFA

Сначала задокументируйте методы, доступные в устаревшей политике MFA.

- Войдите в Центр администрирования Microsoft Entra как минимум в качестве Администратора политики проверки подлинности.

- Перейдите к Identity>Users>Все пользователи>MFA для каждого пользователя>настроек службы, чтобы просмотреть настройки.

Эти параметры применяются на уровне арендатора, поэтому нет необходимости в сведениях о пользователях или группах.

Для каждого метода обратите внимание, включён ли он для арендатора. В следующей таблице перечислены методы, доступные в устаревшей политике MFA и соответствующих методах в политике методов проверки подлинности.

| Политика многофакторной проверки подлинности | Политика методов аутентификации |

|---|---|

| Звонок на телефон | голосовые звонки; |

| Текстовое сообщение на телефон | SMS |

| Уведомление в мобильном приложении | Microsoft Authenticator |

| Код проверки из мобильного приложения или токен оборудования | Токены OATH стороннего программного обеспечения Аппаратные токены OATH Microsoft Authenticator |

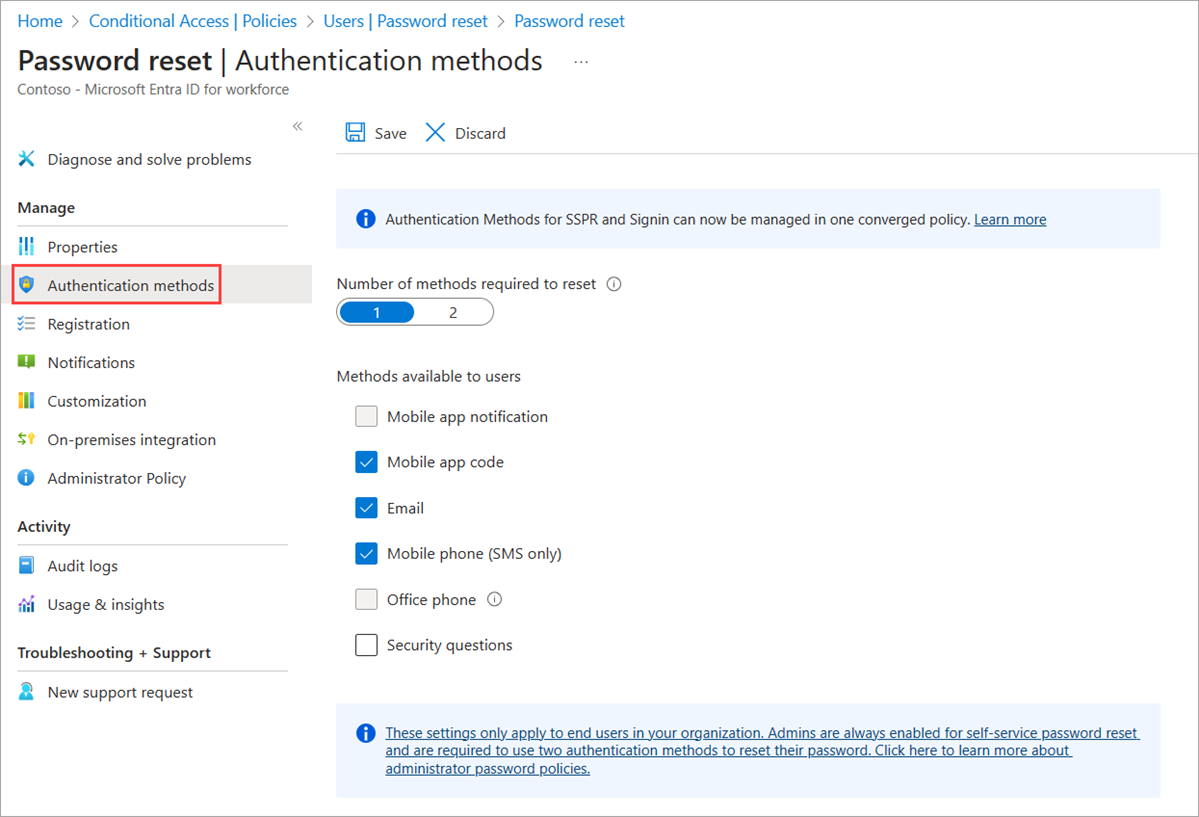

Просмотрите устаревшую политику SSPR

Чтобы получить методы проверки подлинности, доступные в устаревшей политике SSPR, перейдите в раздел Identity>Users>All users>Password reset>методы проверки подлинности. В следующей таблице перечислены доступные методы в устаревшей политике SSPR и соответствующих методах в политике методов проверки подлинности.

Запишите, какие пользователи находятся в области SSPR (все пользователи, одна определенная группа или нет пользователей) и методы проверки подлинности, которые они могут использовать. Хотя вопросы безопасности еще не доступны для управления в политике методов проверки подлинности, убедитесь, что они записаны для использования в будущем, когда станет возможным их управление. Эти сведения можно найти, перейдя в Identity>Users>All users>Password reset>Properties.

| Методы проверки подлинности SSPR | Политика метода аутентификации |

|---|---|

| Уведомление мобильного приложения | Microsoft Authenticator |

| Код мобильного приложения | Microsoft Authenticator Программные OATH-токены |

| Эл. почта | Отправка OTP по электронной почте |

| Мобильный телефон | голосовые звонки; SMS |

| Рабочий телефон | голосовые звонки; |

| Вопросы безопасности | Пока недоступно; скопировать вопросы для последующего использования |

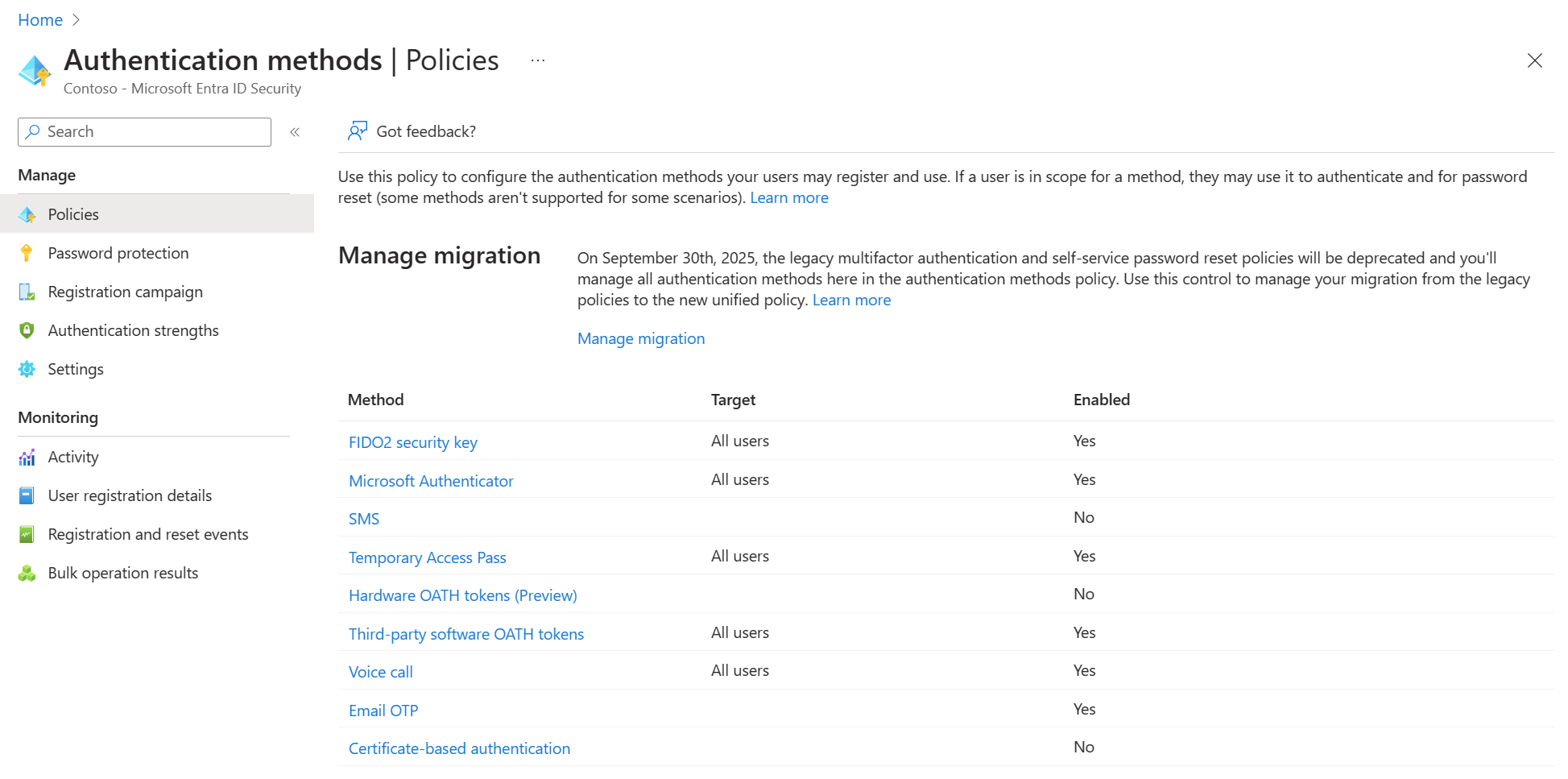

Политика методов аутентификации

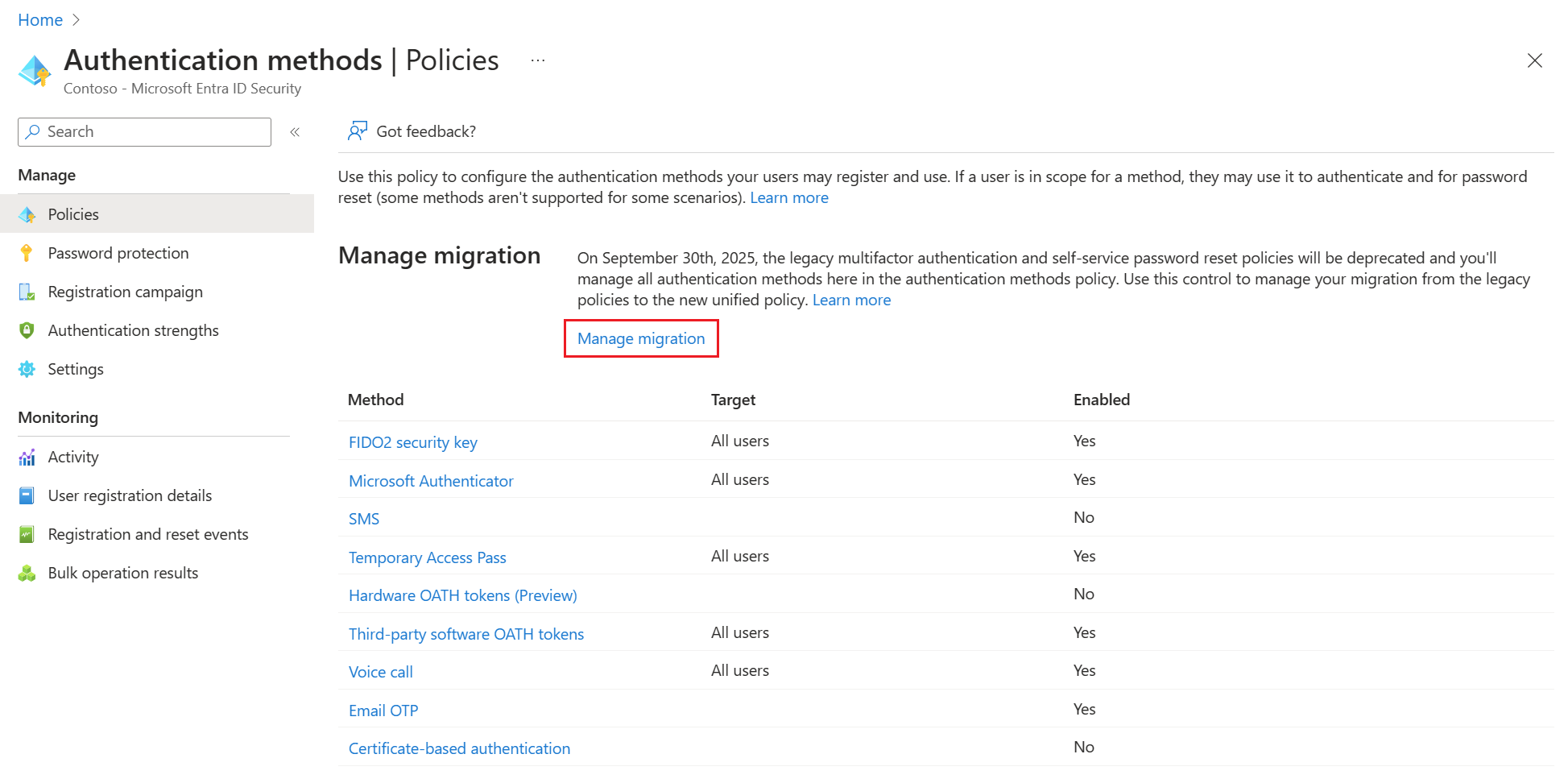

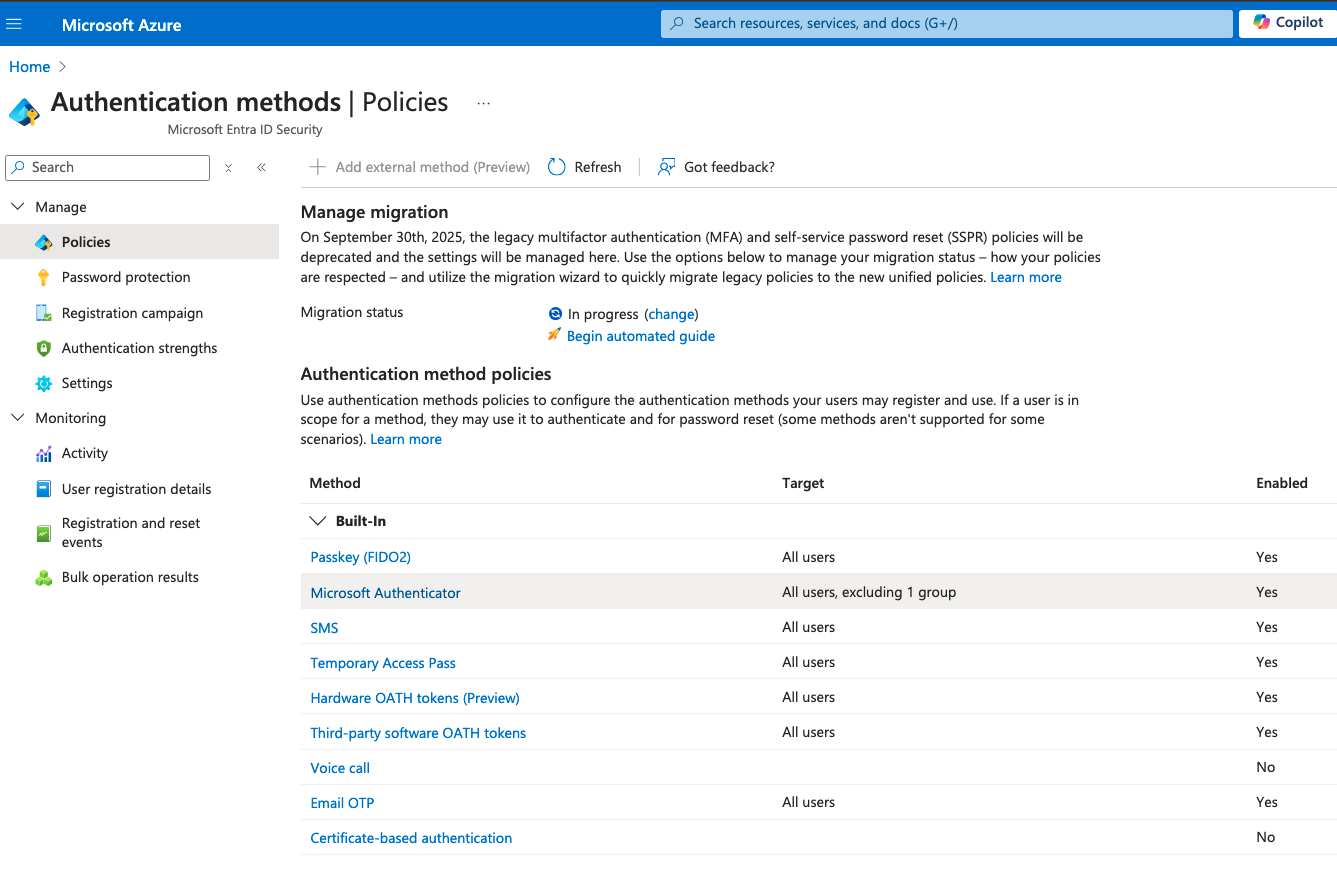

Чтобы проверить настройки в политике методов проверки подлинности, войдите в центр администрирования Microsoft Entra как минимум в роли Администратора политики проверки подлинности и перейдите в раздел Защита, Методы проверки подлинности, Политики. Новый клиент имеет все методы off по умолчанию, что упрощает миграцию, так как устаревшие параметры политики не нужно объединять с существующими параметрами.

- Войдите в Центр администрирования Microsoft Entra как минимум в роли Администратора политики проверки подлинности.

- Переход к Защите>Методы проверки подлинности>

Политика методов проверки подлинности имеет другие методы, недоступные в устаревших политиках, таких как ключ безопасности FIDO2, временный проход доступа и проверка подлинности на основе сертификата Microsoft Entra. Эти методы не относятся к области миграции, и вам не нужно вносить изменения в них, если вы уже настроили их.

Если вы включили другие методы в политике методов проверки подлинности, запишите пользователей и группы, которые могут или не могут использовать эти методы. Запишите параметры конфигурации, которые управляют способом использования метода. Например, можно настроить Microsoft Authenticator для предоставления информации о местоположении в push-уведомлениях. Запишите, какие пользователи и группы включены для аналогичных параметров конфигурации, связанных с каждым методом.

Начало миграции

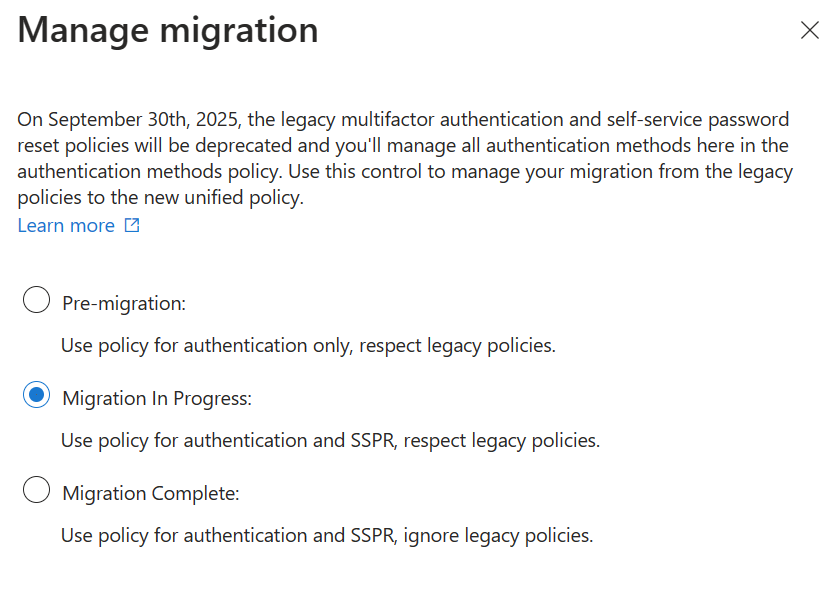

После записи доступных методов проверки подлинности из политик, которые вы сейчас используете, можно запустить миграцию. Откройте политику методов проверки подлинности, выберите Управление миграцией и выберите Миграция в процессе.

Этот параметр можно задать перед внесением изменений, так как она применяет новую политику к сценариям входа и сброса пароля.

Следующим шагом является обновление политики методов аутентификации, чтобы она соответствовала результатам вашего аудита. Вам следует просмотреть каждый метод поочередно. Если ваш клиент использует только устаревшую политику MFA и не использует SSPR, обновление будет простым – вы можете включить каждый метод для всех пользователей и точно соответствовать вашей существующей политике.

Если клиент использует MFA и SSPR, необходимо рассмотреть каждый метод:

- Если метод включен в обеих устаревших политиках, включите его для всех пользователей в политике методов проверки подлинности.

- Если метод отключен в обеих устаревших политиках, оставьте его для всех пользователей в политике методов проверки подлинности.

- Если метод включен только в одной политике, необходимо решить, должна ли она быть доступна во всех ситуациях.

Когда правила совпадают, вы можете легко адаптировать их к текущему состоянию. Где есть несоответствие, вам потребуется решить, следует ли включить или отключить метод полностью. Например, предположим, что уведомление через мобильное приложение включено, чтобы разрешить push-уведомления для MFA. В устаревшей политике SSPR метод уведомления мобильного приложения не включен. В этом случае устаревшие политики разрешают push-уведомления для MFA, но не SSPR.

В политике методов проверки подлинности вам потребуется выбрать, следует ли включить Microsoft Authenticator для SSPR и MFA или отключить его (рекомендуется включить Microsoft Authenticator ).

Обратите внимание, что в политике методов проверки подлинности есть возможность включить методы для групп пользователей в дополнение ко всем пользователям, а также исключить группы пользователей из возможности использовать заданный метод. Это означает, что у вас есть много гибкости для управления тем, какие методы могут использовать пользователи. Например, вы можете включить Microsoft Authenticator для всех пользователей и ограничить sms и голосовой вызов 1 группой пользователей из 20 пользователей, которым требуются эти методы.

При обновлении каждого метода в политике методов проверки подлинности некоторые методы имеют настраиваемые параметры, позволяющие управлять способом использования этого метода. Например, если включить голосовые звонки в качестве метода проверки подлинности, можно разрешить как офисные, так и мобильные телефоны или только мобильные телефоны. Пройдите процесс настройки каждого метода проверки подлинности из вашего аудита.

От вас не требуется обеспечивать соответствие существующей политике! Это хороший способ просмотреть включенные методы и выбрать новую политику, обеспечивающую максимальную безопасность и удобство использования для вашего арендатора. Обратите внимание, что отключение методов для пользователей, которые уже используют их, может потребовать регистрации новых методов проверки подлинности, до выполнения которой они не смогут использовать ранее зарегистрированные методы.

В следующих разделах рассматриваются конкретные рекомендации по миграции для каждого метода.

Отправка одноразового секретного кода по электронной почте

Существует два элемента управления для однократного секретного кода электронной почты:

В разделе Включение и Целевые: пользователи арендатора могут включить использование OTP по электронной почте для сброса пароля в разделе Сброс пароля с определенными группами, которые включены или исключены (или для всех пользователей арендатора).

В разделе Настройка: отдельный элемент управления Разрешить внешним пользователям использовать OTP по электронной почте позволяет B2B пользователям применять OTP по электронной почте для входа. Если этот параметр включен, метод проверки подлинности OTP электронной почты не может быть отключен.

Microsoft Authenticator

Если уведомление через мобильное приложение включено в устаревшей политике MFA, включите Microsoft Authenticator для всех пользователей в политике методов проверки подлинности. Задайте для режима проверки подлинности значение Any , чтобы разрешить push-уведомления или проверку подлинности без пароля.

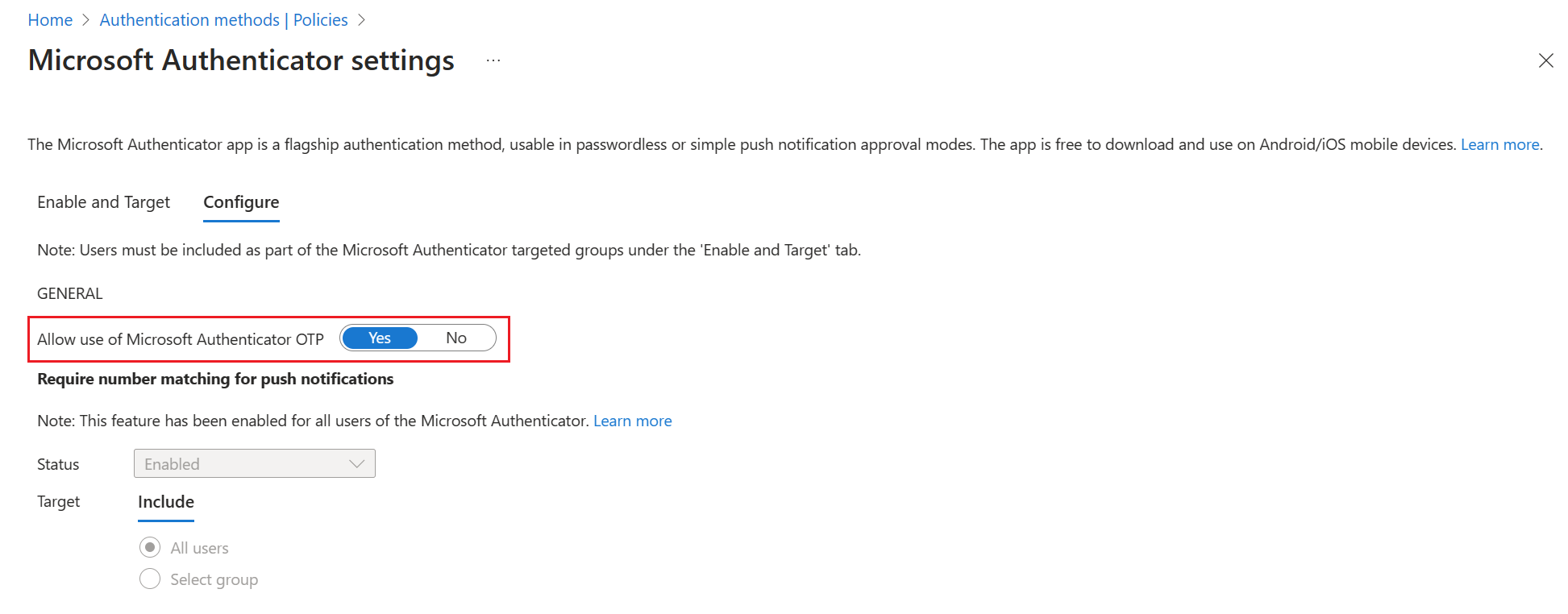

Если код проверки из мобильного приложения или аппаратного маркера включен в устаревшей политике MFA, установите для параметра Allow use of Microsoft Authenticator OTP значение "Да".

Примечание.

Если пользователи регистрируют Microsoft Authenticator только для кода OTP с помощью я хочу использовать другое приложение для проверки подлинности, необходимо включить политику на маркеры OATH стороннего программного обеспечения.

SMS и голосовые звонки

Устаревшая политика MFA имеет отдельные элементы управления для SMS и телефонных звонков. Но есть также элемент управления мобильным телефоном, который включает мобильные телефоны как для SMS, так и для голосовых звонков. А другой элемент управления для телефона Office включает телефон в офисе только для голосового звонка.

Политика методов проверки подлинности содержит элементы управления для SMS и голосовых вызовов, соответствующие устаревшей политике MFA. Если ваш арендатор использует SSPR и включен Мобильный телефон, вам нужно включить как SMS, так и голосовые звонки в политике методов проверки подлинности. Если клиент использует SSPR и телефон Office, вы хотите включить голосовые звонки в политике методов проверки подлинности и убедиться, что параметр телефона Office включен.

Примечание.

Параметр "Использовать для входа" по умолчанию включен в параметрах SMS . Этот параметр позволяет вход с помощью SMS. Если для пользователей включен вход с помощью SMS, они исключаются из межтенантной синхронизации. Если вы используете синхронизацию между клиентами или не хотите включить вход SMS, отключите вход SMS для целевых пользователей.

Токены OATH

Элементы управления токеном OATH в устаревших политиках MFA и SSPR были одними элементами управления, которые включили использование трех различных типов токенов OATH: приложения Microsoft Authenticator, приложений генератора кода OATH TOTP стороннего программного обеспечения и аппаратных токенов OATH.

Политика методов проверки подлинности обеспечивает тонкое управление с отдельными настройками для каждого типа токена OATH. Использование OTP из Microsoft Authenticator контролируется параметром разрешения использования OTP из Microsoft Authenticator в разделе Microsoft Authenticator политики. Сторонние приложения управляются разделом политики токенов OATH стороннего программного обеспечения. Аппаратные токены OATH контролируются разделом Hardware OATH tokens политики.

Вопросы безопасности

В ближайшее время появится контроль за вопросами безопасности. Если вы используете вопросы безопасности и не хотите отключать их, убедитесь, что они включены в устаревшей политике SSPR до тех пор, пока новый элемент управления не будет доступен. Вы можете завершить миграцию, как описано в следующем разделе с включенными вопросами безопасности.

Завершение миграции

После обновления политики методов проверки подлинности перейдите к устаревшим политикам MFA и SSPR и удалите каждый метод проверки подлинности по одному. Протестируйте и подтвердите изменения для каждого метода.

Если вы определили, что MFA и SSPR работают должным образом и вам больше не нужны устаревшие политики MFA и SSPR, можно изменить процесс миграции на Миграция завершена. В этом режиме Microsoft Entra следует только политике методов проверки подлинности. Изменения в наследственные политики не могут быть внесены, если установлено значение Миграция завершена, за исключением вопросов безопасности в политике SSPR. Если вам нужно вернуться к устаревшим политикам по какой-либо причине, вы можете в любое время вернуть состояние миграции обратно в процесс миграции.