Комплексное руководство по началу работы с конечными точками macOS

С помощью Microsoft Intune вы можете управлять конечными точками macOS, принадлежащими вашей организации или учебному заведении, и защищать их. Когда вы или ваша организация управляете устройствами, вы можете развертывать приложения, необходимые конечным пользователям, настраивать нужные функции устройств и использовать политики, помогающие защитить устройства & организации от угроз.

Эта статья относится к:

- Устройства macOS, принадлежащие вашей организации

Эта статья представляет собой комплексное руководство, помогая приступить к работе с конечными точками macOS. В нем основное внимание уделяется следующим вопросам:

- Конечные точки, управляемые с помощью Apple Business Manager или Apple School Manager

- Устройства, зарегистрированные в Intune с помощью автоматической регистрации устройств с сопоставлением пользователей. Сходство пользователей обычно используется для устройств с одним основным пользователем.

В этой статье описаны комплексные действия по созданию конечных точек macOS и управлению ими с помощью Microsoft Intune.

Как пользоваться руководством

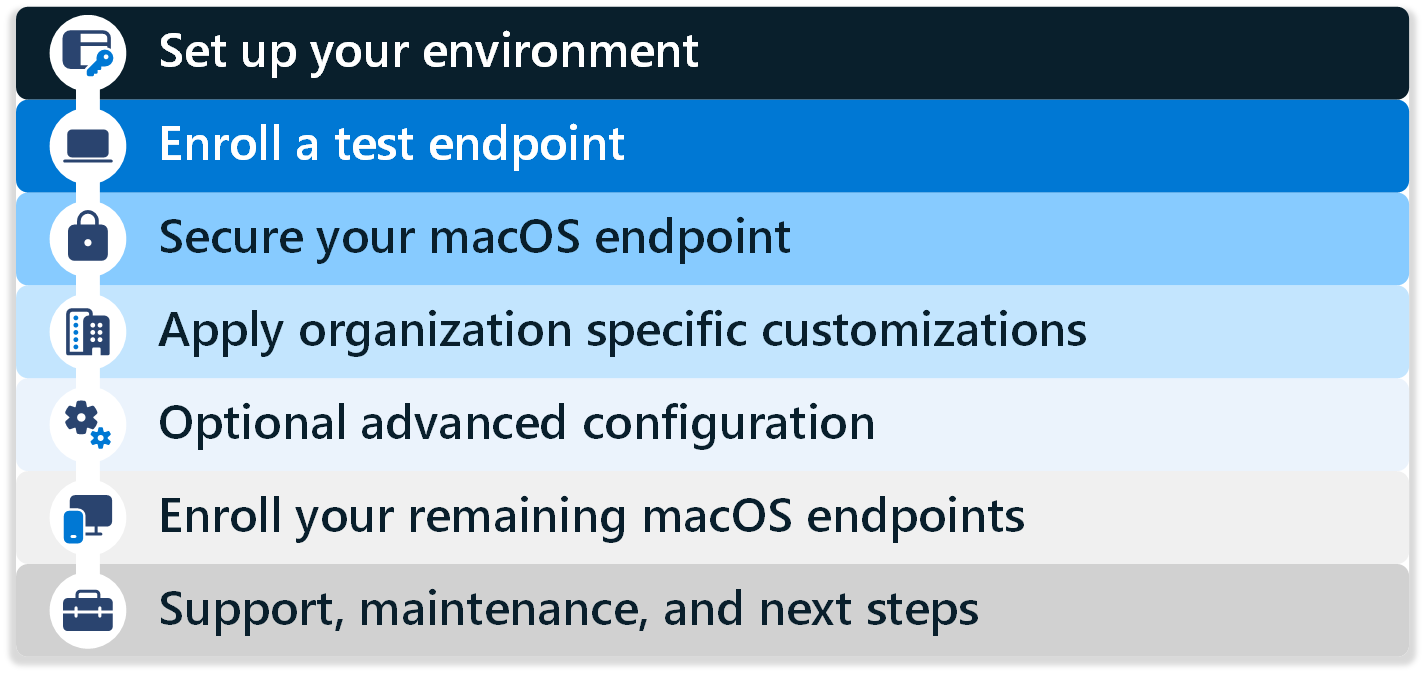

Это руководство состоит из семи этапов. Каждый этап содержит набор шагов, которые помогут создать конфигурацию и развертывание конечной точки macOS. Каждый этап основан на предыдущем этапе.

Выполните этапы и шаги по порядку. Этапы включают:

- Этап 1. Настройка среды

- Этап 2. Регистрация тестовой конечной точки

- Этап 3. Защита конечной точки macOS

- Этап 4. Применение настроек организации

- Этап 5. Дополнительная расширенная конфигурация

- Этап 6. Регистрация оставшихся конечных точек macOS

- Этап 7. Поддержка, обслуживание и дальнейшие действия

В конце этого руководства у вас есть конечная точка macOS, зарегистрированная в Intune и готовая к проверке в своих сценариях.

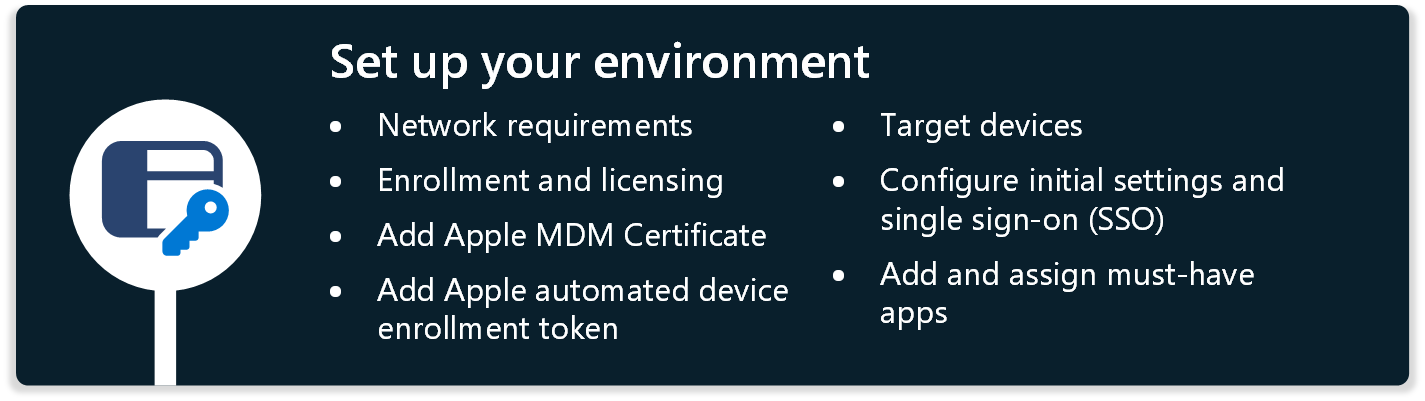

Этап 1. Настройка среды

Перед созданием первой конечной точки macOS необходимо настроить некоторые требования и компоненты конфигурации.

На этом этапе вы проверка требования, интегрировать Intune с Apple Business Manager (или Apple School Manager), настроить некоторые функции и добавить некоторые приложения в Intune.

Шаг 1. Требования к сети.

✅ Настройка сети

Для успешной подготовки и развертывания конечной точки macOS конечная точка требует доступа к нескольким общедоступным службам Интернета.

Начните тестирование по открытой сети. Или в сети организации предоставьте доступ ко всем конечным точкам, перечисленным в разделе Сетевые конечные точки для Microsoft Intune. Затем вы можете использовать сеть организации для тестирования конфигурации.

Если для беспроводной сети требуются сертификаты, во время тестирования можно начать с подключения Ethernet. Подключение Ethernet дает некоторое время, чтобы определить оптимальный подход для беспроводных подключений, необходимых устройствам.

Предостережение

Проверка SSL может привести к сбою доступа к службам Майкрософт и Apple. Дополнительные сведения о требованиях Apple см. в статье Использование продуктов Apple в корпоративных сетях.

Шаг 2. Регистрация и лицензирование

✅ Создание новой группы, настройка ограничений регистрации и назначение лицензий

Чтобы подготовить конечные точки к регистрации, необходимо убедиться, что нужные конечные точки являются целевыми и что конечные точки лицензированы правильно.

Это означает следующее:

Создание группы

Создайте новую Microsoft Entra тестовую группу, например Intune пользователи MDM. Затем добавьте в эту группу учетные записи тестовых пользователей. Чтобы ограничить число пользователей, которые могут регистрировать устройства во время настройки конфигурации, нацелите конфигурации на эту группу.

Чтобы создать группу Microsoft Entra, используйте Центр администрирования Intune. При создании группы в Intune вы создаете группу Entra. Вы не видите фирменную символику Entra, но это то, что вы используете.

Дополнительные сведения см. в статье Создание группы для управления пользователями в Intune.

Ограничения регистрации

Ограничения регистрации позволяют управлять типами устройств, которые могут регистрироваться в Intune управления. Чтобы обеспечить успешное выполнение этого руководства, убедитесь, что регистрация macOS (MDM) разрешена, что является конфигурацией по умолчанию. Назначьте это ограничение регистрации созданной группе.

При необходимости вы также можете запретить регистрацию определенных устройств.

Сведения о настройке ограничений регистрации см. в статье Настройка ограничений регистрации в Microsoft Intune.

Лицензирование

Пользователям, регистрировающим устройства macOS, требуется лицензия Microsoft Intune или Microsoft Intune для образовательных учреждений. Сведения о назначении лицензий см. в статье Назначение лицензий Microsoft Intune. Назначьте лицензии для созданных тестовых учетных записей.

Примечание.

Оба типа лицензий обычно входят в состав пакетов лицензирования, таких как Microsoft 365 E3 (или A3) и более новые. Дополнительные сведения см. в статье Сравнение планов Microsoft 365 корпоративный.

Шаг 3. Добавление сертификата Apple MDM

✅ Добавление push-сертификата с управляемым идентификатором Apple

Для управления устройствами macOS apple требуется, чтобы клиент Intune был настроен с помощью push-сертификата MDM. Если в настоящее время вы управляете устройствами iOS/iPadOS в том же клиенте, то этот шаг будет выполнен.

Убедитесь, что вы используете управляемый идентификатор Apple Id с экземпляром Apple Business Manager (или Apple School Manager).

Не используйте личный идентификатор Apple ID. Управление сертификатом службы push-уведомлений Apple имеет решающее значение на протяжении всего срока существования решения для управления устройствами. Доступ с личным идентификатором Apple ID может стать недоступным, так как сотрудники со временем меняются.

Сведения о настройке push-сертификата Apple MDM см. в статье Получение сертификата Apple MDM Push для Intune.

Шаг 4. Добавление токена автоматической регистрации устройств Apple

✅ Связывание маркера Apple для автоматической регистрации устройств

Чтобы управлять устройствами, зарегистрированными с помощью Apple Business Manager (или Apple School Manager), необходимо настроить маркер MDM и связать маркер с Intune.

Этот маркер необходим для автоматической регистрации устройств (ADE) в Intune. Токен:

- Позволяет Intune синхронизировать сведения об устройстве ADE из учетной записи Apple Business Manager (или Apple School Manager).

- Позволяет Intune отправлять профили регистрации в Apple.

- Позволяет Intune назначать устройства этим профилям.

Если в настоящее время вы управляете устройствами iOS/iPadOS в том же клиенте с помощью ADE, некоторые из этих действий могут быть выполнены.

Сведения о настройке Apple Business Manager с помощью Intune см. в статье Регистрация устройств macOS — Apple Business Manager или Apple School Manager.

Ниже приведены общие действия по настройке Apple Business Manager (или Apple School Manager) с помощью Intune:

- Подключите Intune к Apple Business Manager (или Apple School Manager).

- В Intune создайте профили ADE для маркера Apple Business Manager.

- В Apple Business Manager назначьте устройства Intune MDM.

- В Intune назначьте профили ADE устройствам macOS.

Шаг 5. Целевые устройства

✅ Целевые группы с помощью групп пользователей, Intune фильтров или динамических групп

Устройства macOS с сходством пользователей можно использовать для профилей и приложений, использующих группы пользователей или устройств. Существует два распространенных варианта динамического целевого использования устройств организациями:

Вариант 1. Группы всех устройств с фильтром назначений для enrollmentProfileName

Для критически важных приложений и политик, которые должны применяться сразу после регистрации (параметры безопасности, ограничения, Корпоративный портал приложение), вы можете назначить политики встроенной группе Intune Все устройства. Создайте фильтр назначений с помощью профиля регистрации, созданного на шаге 4. Добавление маркера автоматической регистрации устройств Apple.

Политики и приложения, предназначенные для группы "Все устройства" , применяются быстрее после регистрации, чем динамические группы. Не все профили конфигурации (например, сценарии macOS) поддерживают фильтры.

Дополнительные сведения о фильтрах назначения см. в статье Создание фильтров в Microsoft Intune.

Вариант 2. Microsoft Entra динамическую группу на основе enrollmentProfileName

Чтобы ограничить конфигурации из этого руководства тестируемыми устройствами, импортируемыми с помощью Apple Business Manager, создайте динамическую группу Microsoft Entra. Затем вы можете нацелить все конфигурации и приложения на эту группу.

Откройте Центр администрирования Microsoft Intune.

Выберите Группы>Создать группу и введите следующие сведения:

- Тип группы: выберите Безопасность.

- Имя группы: введите конечные точки macOS.

- Тип членства: выберите Динамическое устройство.

Для динамических элементов устройства выберите Добавить динамический запрос и введите следующие свойства:

- Свойство: выберите enrollmentProfileName.

- Оператор: выберите равно.

- Значение. Введите имя профиля регистрации.

Нажмите ОК>Сохранить>Создать.

При создании приложений и политик вы можете нацелить политики на новую динамическую группу Microsoft Entra.

Примечание.

После внесения изменений на заполнение динамических групп может потребоваться несколько минут. В крупных организациях это может занять больше времени. После создания новой группы подождите несколько минут, прежде чем проверка, является ли устройство членом группы.

Дополнительные сведения о динамических группах для устройств см. в статье Правила динамического членства для групп в Microsoft Entra ID: Правила для устройств.

Шаг 6. Настройка начальных параметров и единого входа

✅ Оптимизация взаимодействия с первым запуском

Используя Intune, вы можете оптимизировать первый запуск, используя встроенные параметры в профиле регистрации ADE. В частности, при создании профиля регистрации вы можете:

- Предварительная настройка сведений о пользователе в помощнике по настройке.

- Используйте функцию окончательной конфигурации Await . Эта функция не позволяет конечным пользователям получать доступ к ограниченному содержимому или изменять параметры до тех пор, пока не будут применены политики конфигурации устройств Intune.

Дополнительные сведения об этой функции и регистрации ADE см. в статье Автоматическая регистрация Mac с помощью Apple Business Manager или Apple School Manager.

✅ Сокращение запросов на вход в приложение с помощью единого входа

В Intune можно настроить параметры, уменьшающие количество запросов на вход, получаемых конечными пользователями при использовании приложений, включая приложения Microsoft 365. Эта конфигурация имеет две части:

Часть 1. Использование подключаемого модуля единого входа Microsoft Enterprise для предоставления единого входа для приложений и веб-сайтов, использующих Microsoft Entra ID для проверки подлинности, включая приложения Microsoft 365.

Существует два варианта настройки единого входа для Mac: подключаемый модуль единого входа Enterprise и единый вход на платформе.

Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple предоставляет единый вход (SSO) для Microsoft Entra учетных записей в macOS во всех приложениях, поддерживающих функцию корпоративного единого входа Apple.

Чтобы создать эти политики, в Центре администрирования Intune перейдите по следующим разделам:

Приборы > Управление конфигурацией > устройств>. Создание > параметров политики > каталог > проверки подлинности > Расширяемый Единый вход (SSO): добавьте и настройте следующие параметры:

Имя Конфигурация Идентификатор расширения com.microsoft.CompanyPortalMac.ssoextensionИдентификатор группы UBF8T346G9Тип Перенаправление URL-адреса https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comНастройте следующие необязательные параметры:

Key Тип Значение AppPrefixAllowList String com.apple.,com.microsoftbrowser_sso_interaction_enabled Integer 1 disable_explicit_app_prompt Integer 1

Дополнительные сведения о подключаемом модуле единого входа Enterprise, включая создание политики, см. в статье Настройка подключаемого модуля единого входа macOS Enterprise с помощью Intune.

Часть 2. Использование каталога параметров Intune позволяет настроить следующие параметры, которые сокращают количество запросов на вход, включая автоматическое обновление Майкрософт (MAU) и Microsoft Office.

Приборы > Управление устройствами > Конфигурация > Создание > параметров политики > Каталог > автоматического обновления (MAU) Майкрософт: добавьте и настройте следующие параметры:

Политика автоматического подтверждения сбора данных. Выберите Подтвердить — отправить обязательные и необязательные данные.

Дополнительные сведения об этом параметре см. в разделе Использование параметров управления конфиденциальностью для Office для Mac

Включение автоматического обновления. Выберите True.

Этот параметр приводит к включению автоматического обновления Майкрософт. Дополнительные сведения о автоматическом обновлении Майкрософт, которое обновляет Приложения Microsoft 365 и Корпоративный портал, см. в статье Развертывание обновлений для Office для Mac.

Приборы > Управление устройствами. Создание параметров политики > Каталог > Microsoft Office > Microsoft Office: добавьте и настройте следующие параметры:>>>

-

Адрес Email активации Office: введите

{{userprincipalname}}. - Включить автоматический вход: выберите True.

Эти параметры упрощают процесс входа при первом открытии приложений Office. Дополнительные сведения об этих параметрах см. в статье Настройка параметров набора для Office для Mac.

-

Адрес Email активации Office: введите

Дополнительные сведения о каталоге параметров, в том числе о создании политики, см. в статье Использование каталога параметров для настройки параметров в Microsoft Intune.

Шаг 7. Добавление и назначение необходимых приложений

✅ Добавление минимального набора приложений в Intune

В вашей организации могут быть некоторые приложения, которые должны иметь устройства macOS. Вашей организации может потребоваться установить эти приложения на всех устройствах, управляемых Intune.

На этом шаге добавьте эти приложения в Intune и назначьте их группе.

Ниже перечислены некоторые необходимые приложения.

Приложение "Корпоративный портал"

Корпорация Майкрософт рекомендует развернуть приложение Корпоративный портал Intune на всех устройствах в качестве обязательного приложения. Приложение Корпоративный портал — это центр самообслуживания для пользователей. В приложении Корпоративный портал пользователи могут устанавливать приложения, синхронизировать свое устройство с Intune, проверка состояние соответствия требованиям и многое другое.

Приложение Корпоративный портал также требуется для расширения единого входа, которое вы настраиваете на шаге 6. Настройка начальных параметров и единого входа (SSO) (в этой статье).

Чтобы развернуть приложение Корпоративный портал в качестве обязательного приложения, перейдите в раздел Добавление приложения Корпоративный портал для macOS.

Приложения Microsoft 365

Приложения Microsoft 365, такие как Word, Excel, OneDrive и Outlook, можно легко развернуть на устройствах с помощью встроенного профиля приложений Microsoft 365 для macOS в Intune.

Чтобы развернуть Приложения Microsoft 365, перейдите по следующим разделу:

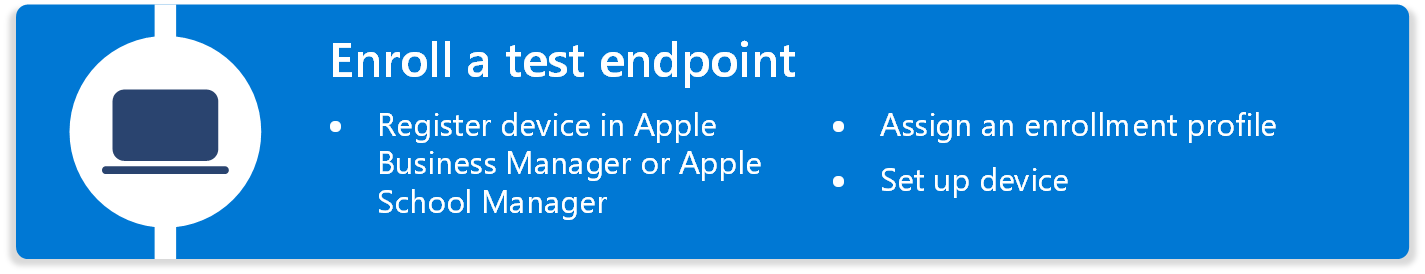

Этап 2. Регистрация тестовой конечной точки

На следующем этапе в Intune регистрируется тестовое устройство macOS. На этом этапе вы ознакомится с начальными шагами, чтобы подготовиться к регистрации всех устройств macOS в Intune.

Чтобы зарегистрировать первую конечную точку macOS организации, убедитесь, что устройство macOS:

Ниже приведены общие шаги по регистрации первой конечной точки macOS с помощью Intune:

Очистка или сброс конечной точки macOS. Этот шаг необходим для существующих устройств. Если вы регистрируете уже настроенное устройство macOS, оно считается личным устройством. Поэтому перед регистрацией устройства в Intune необходимо стереть или сбросить его.

Для новых устройств, которые не настроены, этот шаг можно пропустить. Если вы не уверены, настроено ли устройство, сбросьте его.

Перейдите к помощнику по настройке.

Откройте приложение Корпоративный портал и войдите с помощью учетной записи организации (

user@contoso.com).

Когда пользователь входит в систему, применяется политика регистрации. По завершении конечная точка macOS регистрируется в Intune.

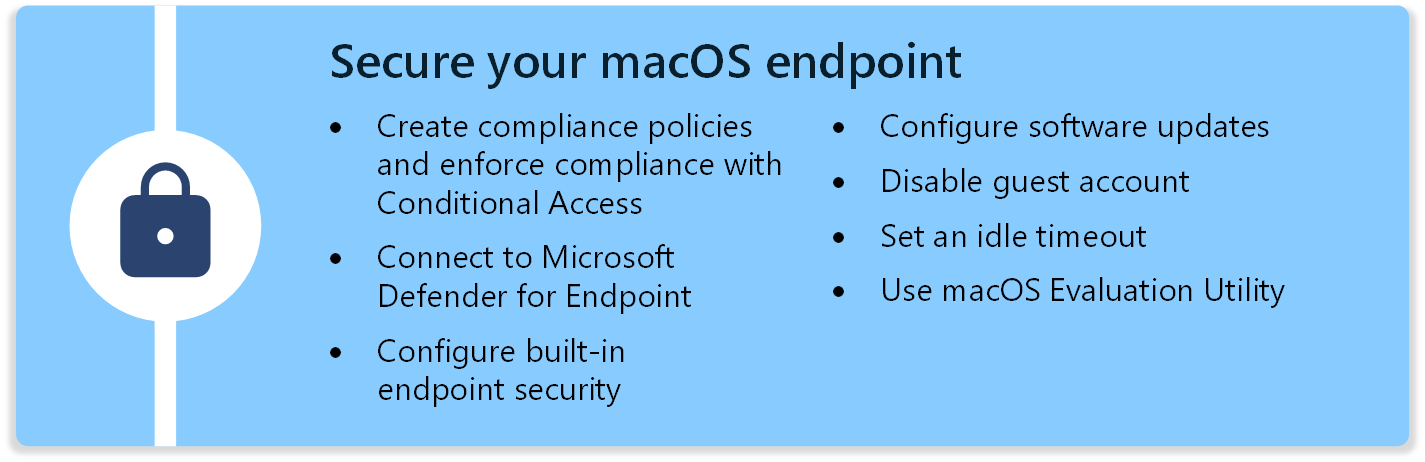

Этап 3. Защита конечных точек macOS

На этом этапе вы настроите параметры безопасности и функции, которые помогают защитить конечные точки, включая обновление устройств.

В этом разделе рассматриваются различные функции безопасности конечных точек в Microsoft Intune, в том числе:

- Политики соответствия требованиям и условного доступа

- Microsoft Defender для конечной точки

- Безопасность конечной точки FileVault, брандмауэра и привратника

- Обновления программного обеспечения

- Учетная запись гостя

- Вход в режим простоя

- Служебная программа оценки Mac

Политики соответствия требованиям и условного доступа

✅ Создание политик соответствия требованиям и обеспечение соответствия с помощью условного доступа

Политики соответствия требованиям проверяют настроенные параметры устройства и могут исправлять некоторые параметры, которые не соответствуют требованиям. Например, можно создать политики соответствия требованиям, которые проверка сложность пароля, состояние взлома, уровни угроз, состояние регистрации и многое другое.

Если существуют параметры конфигурации, конфликтующие между политиками соответствия и другими политиками, приоритет имеет политика соответствия. Дополнительные сведения см. в статье Соответствие и политики конфигурации устройств, которые конфликтуют.

Условный доступ можно использовать для принудительного применения создаваемых политик соответствия. При объединении конечные пользователи могут быть обязаны зарегистрировать свои устройства и соблюдать минимальный стандарт безопасности перед доступом к ресурсам организации. Если устройство не соответствует требованиям, вы можете заблокировать доступ к ресурсам, таким как электронная почта, или потребовать от пользователя зарегистрировать свое устройство и устранить проблему.

Примечание.

Чтобы убедиться, что вы используете правильные элементы управления устройствами, обратитесь к команде, которая управляет политиками условного доступа Entra.

Вы можете создать политики соответствия требованиям и условного доступа в Центре администрирования Intune.

Дополнительные сведения см. в статьях:

- Использование политик соответствия, позволяющих установить правила для устройств, управляемых с помощью Intune

- Условный доступ и Intune

- Как требовать совместимое устройство или многофакторную проверку подлинности

- Что такое условный доступ в Microsoft Entra ID?

Microsoft Defender для конечной точки

✅ Использование Microsoft Defender для конечной точки для защиты от угроз

Microsoft Defender для конечной точки — это мобильное решение для защиты от угроз, которое помогает защитить устройства от угроз безопасности.

В Intune вы можете подключиться к службе Microsoft Defender для конечной точки, создать политики Intune с помощью параметров Microsoft Defender для конечной точки, а затем развернуть политики на своих устройствах.

Дополнительные сведения см. в статьях:

- Настройка Microsoft Defender для конечной точки в Intune

- Развертывание Microsoft Defender для конечной точки в macOS с помощью Microsoft Intune

Встроенная безопасность конечных точек

✅ Шифрование устройств с помощью шифрования дисков FileVault

FileVault — это функция шифрования всего диска, которая помогает предотвратить несанкционированный доступ. Параметры FileVault встроены в каталог параметров Intune и доступны в виде политик соответствия.

Таким образом, вы можете настроить FileVault, проверка для соответствия требованиям, и развернуть политики на своих устройствах.

Чтобы создать эти политики, в Центре администрирования Intune перейдите по следующим разделам:

- Управление устройствами >> . Конфигурация > создание > параметров политики > , каталог > полного шифрования диска

- Устройства > Управление устройствами > Соответствие требованиям > Создание политики > Безопасность > системы Требуется шифрование хранилища данных на устройстве

Дополнительные сведения о FileVault см. по следующему разделу:

- Шифрование устройств macOS с помощью шифрования дисков FileVault с использованием Intune

- Использование FileVault для шифрования загрузочного диска на компьютере Mac (откроется веб-сайт Apple)

✅ Настройка брандмауэра

Брандмауэр является брандмауэром приложения и помогает предотвратить входящие атаки. Параметры брандмауэра встроены в каталог параметров Intune и доступны в виде политик соответствия.

Таким образом, вы можете настроить брандмауэр, проверка для соответствия требованиям, и развернуть политики на своих устройствах.

Чтобы создать эти политики, в Центре администрирования Intune перейдите по следующим разделам:

Приборы > Управление устройствами>. Создание >> каталога параметров политики>:

- Сетевой > брандмауэр

- Параметры безопасности >

Управление устройствами > , соответствие требованиям >> . Создание политики > Брандмауэр безопасности > системы

Дополнительные сведения о брандмауэре macOS см. по следующим причинам:

- Политика брандмауэра для безопасности конечных точек в Intune

- Изменение параметров брандмауэра на Компьютере Mac (откроется веб-сайт Apple)

✅ Настройка привратника

Привратник гарантирует, что на устройстве работает только доверенное программное обеспечение. Параметры Привратника встроены в каталог параметров Intune и доступны в виде политик соответствия.

Таким образом, вы можете настроить Gatekeeper, проверка для соответствия требованиям, и развернуть политики на своих устройствах.

Чтобы создать эти политики, в Центре администрирования Intune перейдите по следующим разделам:

Приборы > Управление устройствами > Конфигурация > Создание >новых параметров политики> каталог > Системная политика > Управление системной политикой:

- Разрешить идентифицированного разработчика: выберите True.

- Включить оценку. Выберите True.

Приборы > Управление устройствами > Конфигурация > Создание > параметров новой политики> каталог Системная > политика > Системная политика Управляется:

- Отключить переопределение: выберите True.

Управление устройствами >> соответствие требованиям > Создание политики > Системный привратник безопасности >

Дополнительные сведения о Привратнике см. по следующим причинам:

- Используйте каталог параметров для настройки параметров в Microsoft Intune

- Защита привратника и среды выполнения в macOS (открывается веб-сайт Apple)

Обновления программного обеспечения

✅ Настройка Обновления программного обеспечения

На устройствах обновления программного обеспечения являются критически важными, и необходимо определить способ установки обновлений. У вас есть несколько вариантов.

При настройке этих параметров вы принудительно применяете и ограничиваете поведение в узле "Обновление программного обеспечения" приложения >"Параметры" на устройстве.

Вариант 1 — устройства macOS 14.0 и более новых версий (рекомендуется) — на устройствах macOS 14.0 и более новых версий используйте каталог параметров Intune для создания политики управляемых обновлений программного обеспечения. Эта функция использует декларативное управление устройствами Apple (DDM) и является рекомендуемым подходом для обновления устройств macOS.

В частности, в Центре администрирования Intune настройте следующие параметры:

Управление устройствами >>. Конфигурация > Создание > параметров политики>, каталог > декларативный Управление устройствами > обновление программного обеспечения

Необязательный параметр. В разделе Управление устройствами >> Конфигурация > Создание > параметров политики > Ограничения каталога >можно использовать следующие параметры, чтобы отложить, как долго после выпуска обновления пользователи могут устанавливать обновления вручную. В этих параметрах используются параметры MDM Apple:

- Принудительное обновление программного обеспечения— дополнительная задержка отложенной установки ОС: 0–30

- Принудительное обновление программного обеспечения— основная задержка отложенной установки ОС: 0–30

- Задержка отложенной установки принудительного обновления программного обеспечения, отличного от ОС: 0–30

Параметры каталога > параметров Декларативный Управление устройствами > обновления программного обеспечения имеют приоритет над параметрами Ограничения каталога > параметров. Дополнительные сведения см. в разделе Приоритет параметров в политике обновлений macOS.

Вариант 2 — macOS 13.0 и более ранних версий (рекомендуется) — на устройствах macOS 13.0 и более ранних версий можно использовать сочетание каталога параметров Intune и политики обновления программного обеспечения Intune. Эти функции используют параметры MDM Apple.

В частности, в центре администрирования Intune можно настроить следующие параметры:

Устройства > Управление обновлениями > Apple обновления политики обновлений > macOS

Управление устройствами >>. Конфигурация > Создание > параметров политики > каталог > обновления программного обеспечения

Некоторые параметры в обоих типах политик (обновления программного обеспечения и каталог параметров) могут перекрываться. Поэтому обратите внимание на то, что вы настраиваете в каждой политике. Параметры в политике обновлений macOS имеют приоритет над параметрами обновления программного обеспечения каталога > параметров. Дополнительные сведения см. в разделе Приоритет параметров в политике обновлений macOS.

Вариант 3 (не рекомендуется) — пользователи вручную устанавливают обновления. Этот подход зависит от конечных пользователей при выборе времени установки обновлений. Кроме того, они могут установить обновление, которое ваша организация не одобряет.

Дополнительные сведения о планировании стратегии обновления macOS см. в статье Руководство по планированию обновлений программного обеспечения для управляемых устройств macOS в Microsoft Intune.

Учетная запись гостя

✅ Отключение гостевой учетной записи

Следует отключить гостевую учетную запись в конечных точках macOS. Гостевую учетную запись можно отключить с помощью каталога параметров Intune:

-

Приборы > Управление устройствами Конфигурация Создание > новой политики > Параметры каталога > Учетные записи Учетные >> записи:>

- Отключить учетную запись гостя. Выберите True.

Время ожидания простоя

✅ Установка времени ожидания простоя

С помощью каталога параметров Intune вы управляете периодом времени после простоя, когда macOS запрашивает пароль:

Приборы > Управление конфигурацией > устройств > Создание > новой политики > параметров каталога > Конфигурация > системы Экранная заставка:

- Запрос пароля: выберите True.

-

Время простоя Windows: введите примерно

3005 минут. -

Запрос задержки пароля: введите что-то вроде

5. - Имя модуля. Введите имя модуля скринсейвера, например Flurry.

Приборы > Управление устройствами Конфигурация Создание > новой политики > параметров каталога > Взаимодействие с пользователем > Экранная заставка>:>

-

Время простоя: введите примерно

3005 минут. - Имя модуля. Введите имя модуля скринсейвера, например Flurry.

-

Время простоя: введите примерно

Для настольных и ноутбуков существуют параметры, которые помогут сэкономить энергию:

Приборы > Управление конфигурацией > устройств > Создание > параметров новой политики > каталог > Конфигурация системы > Экономия энергии:

- Таймер в спящем режиме рабочего стола Power > Display

- Таймер дисплея питания > ноутбука

- Таймер ожидания дисплея питания > ноутбука

Совет

Чтобы найти имя модуля скринсейвера, задайте скринсейвер, откройте приложение Терминала и выполните следующую команду:

defaults -currentHost read com.apple.screensaver

Служебная программа оценки macOS

✅ Использование программы оценки macOS

Служебная программа оценки Mac подтверждает, что на компьютере Mac есть конфигурация и параметры, рекомендованные Apple. Чтобы получить доступ к программе оценки Mac, войдите в раздел AppleSeed for IT (откроется веб-сайт Apple) > Ресурсы.

Этап 4. Применение настроек организации

На этом этапе вы применяете параметры и приложения для конкретной организации, а также просматриваете локальную конфигурацию.

Этот этап помогает настроить все функции, характерные для вашей организации. Обратите внимание на различные компоненты macOS. Разделы для каждой из следующих областей:

- Приложения

- Конфигурация устройства для док-станции, уведомлений, файлов настроек & настраиваемых политик и обои

- Имя устройства

- Сертификаты

- Wi-Fi

Приложения

✅ Добавление дополнительных приложений в Intune

На этапе 1 . Настройка среды вы добавили некоторые приложения, которые должны быть на устройствах. На этом шаге добавьте другие приложения, которые могут улучшить взаимодействие с конечными пользователями или повысить производительность.

Бизнес-приложения (LOB)

В Intune можно развернуть бизнес-приложения с помощью следующих параметров:

-

Добавьте пакет приложения (

.pkg) в Intune и используйте сценарий оболочки для развертывания приложения. Эта функция использует расширение управления Intune. Он может развертывать неподписанные пакеты и пакеты без полезных данных и поддерживает скрипты до и после. -

Добавьте образ диска приложения (

.dmg) в Intune и используйте политику Intune для развертывания приложения. - Приложения, лицензированные по плану apple Volume Purchase Plan (VPP), и используют политику Intune для развертывания приложения

-

Добавьте пакет приложения (

.pkg) в Intune и используйте политику Intune для развертывания приложения.

-

Добавьте пакет приложения (

Microsoft Edge

Вы можете развернуть Microsoft Edge в конечных точках macOS с помощью встроенного типа развертывания. Дополнительные сведения см. в статье Добавление Microsoft Edge на устройства macOS с помощью Microsoft Intune.

Вы также можете настроить параметры Microsoft Edge с помощью каталога параметров Intune:

- Устройства > Управление устройствами > . Конфигурация > Создание > параметров политики > каталога > Microsoft Edge

Microsoft OneDrive

На этапе 1 . Настройка среды вы добавили приложения Microsoft 365, в том числе Microsoft OneDrive. Таким образом, если вы ранее добавили Microsoft OneDrive, вам не нужно добавлять его снова. Если вы не добавили его ранее, вы также можете развернуть Microsoft OneDrive отдельно с помощью скачаемого пакета приложения (

.pkg).Вы также можете настроить параметры Microsoft OneDrive с помощью каталога параметров Intune. Например, к вашей организации могут применяться следующие параметры:

Приборы > Управление устройствами Конфигурация Создание > параметров политики > каталог > Microsoft Office > Microsoft OneDrive>:>

- Автоматическое и автоматическое включение функции резервного копирования папок (перемещение известных папок): введите <идентификатор> клиента Microsoft Entra.

- Включить файлы по запросу: выберите True.

- Открыть при входе: выберите True.

Приборы > Управление устройствами Конфигурация Создание > параметров политики > каталог > Управление приложениями > NS Управление расширениями>:>

-

Разрешенные расширения: введите

com.microsoft.OneDrive.FinderSync.

Если вы развертываете версию OneDrive VPP, введите

com.microsoft.OneDrive-Mac.FinderSync.Во время настройки Microsoft OneDrive конечным пользователям предлагается разрешить значки синхронизации, включив расширение синхронизации Finder Sync. Существует пример скрипта, который может настроить расширение finder для пользователя. Дополнительные сведения о скрипте см. на сайте GitHub — примеры оболочки Microsoft Intune.

-

Разрешенные расширения: введите

Конфигурация устройств

Каталог параметров упрощает создание политики и просмотр всех доступных параметров. На разных этапах и шагах в этом руководстве вы используете каталог параметров Intune для настройки функций и параметров устройства.

Например, мы использовали каталог параметров для настройки следующих областей функций:

- Параметры браузера Microsoft Edge

- Функция автоматического обновления (Майкрософт)

- Microsoft Office

- Обновления программного обеспечения

- Взаимодействие с пользователем

С помощью каталога параметров можно настроить множество параметров устройства, в том числе:

✅ Док

- Устройства > Управление устройствами > . Конфигурация > создание > новой политики > параметров каталога > пользовательский интерфейс > док-станция

Вы также можете добавлять или удалять элементы с док-станции с помощью примера оболочки док-станции GitHub Microsoft Intune или программ командной строки партнеров, таких как GitHub - DockUtil.

✅ Запросы уведомлений

Устройства > Управление устройствами>. Настройка > создание > параметров политики>, каталог > уведомлений взаимодействия с пользователем >>

Необходимо ввести идентификатор пакета для каждого приложения, для которого вы хотите управлять уведомлениями.

Дополнительные сведения см . в разделе Параметры полезных данных MDM Notifications для устройств Apple (откроется веб-сайт Apple).

✅ Файлы предпочтений и настраиваемые политики

Файлы параметров определяют свойства или параметры приложения, которые необходимо предварительно настроить. В каталоге параметров Intune есть много встроенных параметров для приложений, таких как Microsoft Edge и Microsoft Office. Таким образом, файл настроек может не понадобиться.

Корпорация Майкрософт рекомендует использовать встроенные параметры в каталоге параметров. Если в каталоге параметров нет нужных параметров, добавьте файл настроек в Intune.

Дополнительные сведения см. в статье Добавление файла списка свойств на устройства macOS с помощью Microsoft Intune

Пользовательские профили предназначены для добавления параметров и функций устройств, которые не встроены в Intune.

Корпорация Майкрософт рекомендует использовать встроенные параметры в каталоге параметров. Если в каталоге параметров нет нужных параметров, используйте пользовательский профиль.

Дополнительные сведения см. в разделе Настраиваемые профили.

✅ Обои

Вы можете применить обои в macOS с помощью примера скрипта и каталога параметров:

-

Приборы > Управление устройствами Конфигурация Создание > новой политики > параметров каталога > Взаимодействие с пользователем > Рабочий > стол:>

- Переопределить путь к рисунку<: "Введите путь к изображению>".

Файл образа должен существовать в конечной точке macOS. Чтобы скачать рисунок из веб-расположения, можно использовать пример скрипта на сайте GitHub — Microsoft Intune пример оболочки обоих изображений. Вы также можете использовать средство пакета приложения, чтобы скопировать файл, а затем развернуть его с помощью функции неуправляемого развертывания PKG .

Имя устройства

✅ Переименование устройств

С помощью скрипта оболочки можно переименовать устройства, чтобы включить определенную информацию, например серийный номер устройства в сочетании с кодом страны или региона.

Дополнительные сведения см. в статье GitHub — скрипты Microsoft Shell для переименования устройств Mac.

Сертификаты

✅ Добавление сертификатов для проверки подлинности на основе сертификатов

Если вы используете проверку подлинности на основе сертификатов для работы без пароля, вы можете использовать Intune для добавления и развертывания сертификатов.

Дополнительные сведения см. в разделе Типы сертификатов, доступных в Microsoft Intune.

Wi-Fi

✅ Предварительная настройка Wi-Fi подключения

С помощью Intune можно создать Wi-Fi подключение, содержащее сведения о сети, а затем развернуть его на устройствах macOS. Если устройства подключаются к организации по Wi-Fi, создайте политику подключения Wi-Fi.

Дополнительные сведения см. в статье Настройка параметров Wi-Fi для устройств macOS в Microsoft Intune.

Этап 5. Кэширование (необязательно)

Существуют некоторые функции кэширования, которые можно использовать для снижения пропускной способности сети.

✅ Использование кэширования содержимого

Если в вашей сети имеется большое количество устройств macOS или iOS/iPadOS, вы можете развернуть кэш содержимого Apple, чтобы снизить пропускную способность Интернета. Кэш содержимого Apple может кэшировать содержимое, размещенное в службах Apple, таких как программное обеспечение Обновления и приложения VPP.

Дополнительные сведения см. в разделе Введение в кэширование содержимого (откроется веб-сайт Apple).

✅ Автоматическое исправление локального кэша

Многие приложения Майкрософт в macOS обновляются с помощью приложения автоматического обновления Майкрософт. Это приложение может ссылаться на другой URL-адрес содержимого.

Для настройки локального кэша для автоматического обновления Майкрософт можно использовать Администратор GitHub — Microsoft AutoUpdate.

Дополнительные сведения см. в статье GitHub — Microsoft AutoUpdate Cache Администратор.

Этап 6. Регистрация оставшихся конечных точек macOS

На данный момент вы создали свою конфигурацию и добавили приложения. Теперь вы можете зарегистрировать все конечные точки macOS с помощью политики автоматической регистрации устройств с помощью Microsoft Intune.

✅ Создание политики автоматической регистрации устройств

Политика регистрации назначается новой группе. Когда устройства получают политику регистрации, начинается процесс регистрации и приложение & политики конфигурации, которые вы создали.

Дополнительные сведения об автоматической регистрации устройств и о начале работы см. в статье Автоматическая регистрация Компьютеров Mac с помощью Apple Business Manager или Apple School Manager.

Этап 7. Поддержка, обслуживание и дальнейшие действия

Последний этап — поддержка и обслуживание устройств macOS. Этот этап включает использование Intune функций, таких как удаленная справка, мониторинг сертификатов Apple и многое другое.

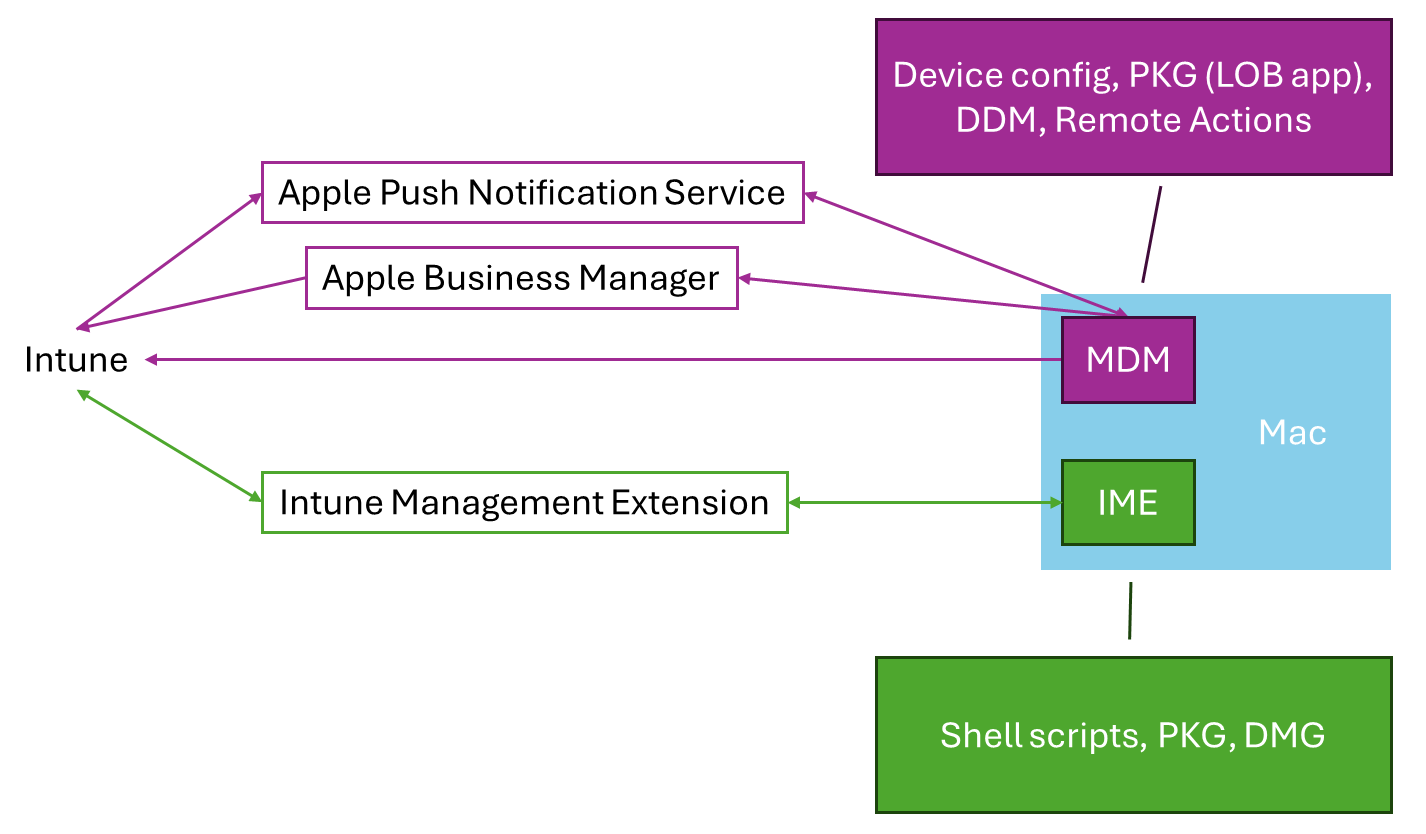

Intune управляет устройствами macOS с помощью встроенных возможностей MDM операционной системы и агента расширения управления Intune (IME).

Эти два компонента предоставляют отдельные функции и взаимодействуют с устройством macOS по разным каналам. Регистрация осуществляется с помощью Apple Business Manager, MDM — через службу push-уведомлений Apple, а IME напрямую взаимодействует с Intune.

Дополнительные сведения о расширении управления Intune см. в статье Общие сведения об агенте управления Microsoft Intune для macOS.

Обслуживание регистрации macOS

✅ Обновление сертификатов Apple и синхронизация маркеров ADE

Чтобы устройства Mac поддерживали свое подключение к Intune и продолжали регистрацию, необходимо периодически проверка в консоли несколько важных областей и принять необходимые меры:

Срок действия сертификата службы push-уведомлений Apple

Сертификат службы push-уведомлений Apple должен обновляться ежегодно. По истечении срока действия этого сертификата Intune не сможет управлять устройствами, зарегистрированными с помощью этого сертификата. Убедитесь, что этот сертификат продлевается каждый год.

Дополнительные сведения см. в статье Получение push-сертификата Apple MDM для Intune.

Срок действия сертификата автоматической регистрации устройств Apple

При настройке подключения между Apple Business Manager (или Apple School Manager) и Intune используется сертификат. Этот сертификат необходимо продлевать ежегодно. Если этот сертификат не продлевается, изменения из Apple Business Manager (или Apple School Manager) не смогут синхронизироваться с Intune.

Дополнительные сведения см. в статье Регистрация устройств macOS — Apple Business Manager или Apple School Manager.

Состояние синхронизации автоматической регистрации устройств Apple

Apple приостанавливает синхронизацию токенов ADE при изменении условий в Apple Business Manager (или Apple School Manager). Они могут измениться после выпуска основной ОС, но это может произойти в любое время.

Необходимо отслеживать состояние синхронизации на наличие проблем, требующих внимания.

Дополнительные сведения см. в разделе Синхронизация управляемых устройств.

Удаленная помощь

✅ Включение удаленной справки

Удаленная помощь — это облачное решение для безопасных подключений к службе технической поддержки, использующих элементы управления доступом на основе ролей. При подключении сотрудники службы поддержки могут удаленно подключаться к устройствам конечных пользователей.

Дополнительные сведения см. в статьях:

- Использование Удаленная помощь в macOS для оказания помощи пользователям, прошедшим проверку подлинности

- Управление доступом на основе ролей (RBAC) в Microsoft Intune

Настраиваемые атрибуты

✅ Использование пользовательских свойств для получения сведений о отчетах

В Intune можно использовать скрипты оболочки для сбора пользовательских свойств с управляемых устройств macOS. Эта функция — отличный способ получения сведений о настраиваемых отчетах.

Дополнительные сведения см. в статье Использование сценариев оболочки на устройствах macOS в Microsoft Intune.

Настройка Apple Business Manager для автоматической подготовки пользователей

✅ Использование учетных записей пользователей Entra для администрирования ABM и управляемых идентификаторов Apple

Microsoft Entra ID можно настроить для автоматической подготовки и отзыва пользователей в Apple Business Manager (ABM) с помощью службы подготовки Microsoft Entra.

Дополнительные сведения см. в статье Руководство по настройке Apple Business Manager для автоматической подготовки пользователей.