Руководство по обнаружению и защите конфиденциальной информации в организации

В идеальном мире все ваши сотрудники понимают важность защиты информации и работают в рамках ваших политик. В реальном мире вполне вероятно, что занятый партнер, который часто работает с бухгалтерской информацией, непреднамеренно отправит конфиденциальный документ в репозиторий Box с неправильными разрешениями. Через неделю вы понимаете, что конфиденциальная информация вашего предприятия была утечка в ваш конкурс.

Чтобы предотвратить это, Microsoft Defender for Cloud Apps предоставляет широкий набор возможностей защиты от потери данных, охватывающих различные точки утечки данных, существующие в организациях.

В этом руководстве вы узнаете, как использовать Defender for Cloud Apps для обнаружения потенциально предоставляемых конфиденциальных данных и применения элементов управления для предотвращения их раскрытия:

Обнаружение и защита конфиденциальной информации в организации

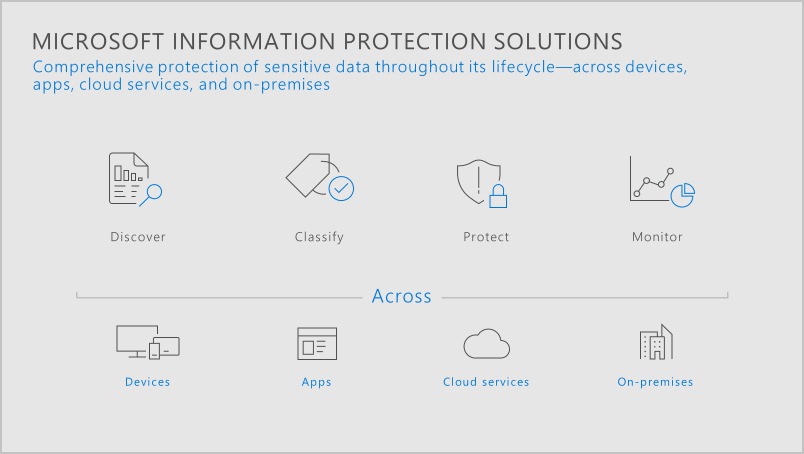

Наш подход к защите информации можно разделить на следующие этапы, которые позволяют защитить данные в течение всего жизненного цикла в нескольких расположениях и устройствах.

Этап 1. Обнаружение данных

Подключение приложений. Первым шагом в обнаружении данных, используемых в вашей организации, является подключение облачных приложений, используемых в вашей организации, к Defender for Cloud Apps. После подключения Defender for Cloud Apps могут сканировать данные, добавлять классификации и применять политики и элементы управления. В зависимости от способа подключения приложений зависит, как и когда применяются проверки и элементы управления. Вы можете подключить приложения одним из следующих способов:

Использование соединителя приложений. Наши соединители приложений используют API, предоставляемые поставщиками приложений. Они обеспечивают большую видимость и контроль над приложениями, используемыми в вашей организации. Сканирование выполняется периодически (каждые 12 часов) и в режиме реального времени (активируется при каждом обнаружении изменения). Дополнительные сведения и инструкции по добавлению приложений см. в разделе Подключение приложений.

Использование управления условным доступом к приложениям. Наше решение для управления условным доступом использует архитектуру обратного прокси-сервера, которая уникально интегрирована с Microsoft Entra условным доступом и позволяет применять элементы управления к любому приложению.

Пользователи Microsoft Edge получают преимущества прямой защиты в браузере. Управление условным доступом к приложениям применяется в других браузерах с использованием архитектуры обратного прокси-сервера. Дополнительные сведения см. в разделах Защита приложений с помощью Microsoft Defender for Cloud Apps управления условным доступом и защита в браузере с помощью Microsoft Edge для бизнеса (предварительная версия).

Исследование. После подключения приложения к Defender for Cloud Apps с помощью соединителя API Defender for Cloud Apps сканирует все файлы, которые оно использует. На портале Microsoft Defender в разделе Облачные приложения перейдите в раздел Файлы, чтобы получить общие сведения о файлах, к которым предоставлен доступ облачных приложений, их специальных возможностях и состоянии. Дополнительные сведения см. в разделе Исследование файлов.

Этап 2. Классификация конфиденциальной информации

Определите, какие сведения являются конфиденциальными. Прежде чем искать конфиденциальную информацию в файлах, сначала необходимо определить, какие данные считаются конфиденциальными для вашей организации. В рамках нашей службы классификации данных мы предлагаем более 100 встроенных типов конфиденциальной информации, или вы можете создать собственный в соответствии с политикой вашей компании. Defender for Cloud Apps изначально интегрирована с Защита информации Microsoft Purview, и в обеих службах доступны одни и те же конфиденциальные типы и метки. Поэтому, если вы хотите определить конфиденциальную информацию, перейдите на портал Защита информации Microsoft Purview, чтобы создать их, и после определения они будут доступны в Defender for Cloud Apps. Вы также можете использовать расширенные типы классификаций, такие как отпечатки пальцев или точное сопоставление данных (EDM).

Для тех из вас, кто уже проделал тяжелую работу по выявлению конфиденциальной информации и применению соответствующих меток конфиденциальности, вы можете использовать эти метки в политиках без необходимости повторного сканирования содержимого.

Включение интеграции Microsoft Information Protection

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Information Protection перейдите на страницу Microsoft Information Protection. Выберите Автоматически проверять новые файлы на наличие меток конфиденциальности Microsoft Information Protection и предупреждений проверки содержимого.

Дополнительные сведения см. в разделе интеграция Защита информации Microsoft Purview.

Создание политик для идентификации конфиденциальной информации в файлах. Как только вы узнаете о типах информации, которую вы хотите защитить, пришло время создать политики для их обнаружения. Начните с создания следующих политик:

Политика файлов

Используйте политику этого типа для сканирования содержимого файлов, хранящихся в облачных приложениях, подключенных к API, практически в реальном времени и неактивных данных. Файлы сканируются с помощью одного из поддерживаемых методов проверки, включая Защита информации Microsoft Purview зашифрованное содержимое, благодаря встроенной интеграции с Defender for Cloud Apps.На портале Microsoft Defender в разделе Облачные приложения выберите Политики ->Управление политиками.

Выберите Создать политику, а затем выберите Политика файлов.

В разделе Метод проверки выберите и настройте одну из следующих служб классификации:

- Службы классификации данных. Использует решения о классификации, принятые в Microsoft 365, Защита информации Microsoft Purview и Defender for Cloud Apps, чтобы обеспечить единый интерфейс маркировки. Это предпочтительный метод проверки содержимого, так как он обеспечивает согласованное и унифицированное взаимодействие с продуктами Майкрософт.

Для файлов с высоким уровнем конфиденциальности выберите Создать оповещение для каждого соответствующего файла и выберите нужные оповещения, чтобы получать информацию о наличии файлов с незащищенной конфиденциальной информацией в вашей организации.

Нажмите Создать.

Политика сеансов

Используйте политику этого типа для сканирования и защиты файлов в режиме реального времени при доступе к:- Предотвращать кражу данных: блокировать скачивание, вырезание, копирование и печать конфиденциальных документов на, например, неуправляемые устройства.

- Защита файлов при скачивании. Требуется, чтобы документы были помечены и защищены с помощью Защита информации Microsoft Purview. Это действие гарантирует, что документ защищен, а доступ пользователей ограничен в потенциально опасном сеансе.

- Запретить отправку файлов без меток. Требуется, чтобы у файла была правильная метка и защита, прежде чем конфиденциальный файл будет отправлен, распространен и использован другими пользователями. С помощью этого действия вы можете обеспечить блокировку отправки файлов без меток с конфиденциальным содержимым до тех пор, пока пользователь не классифицирует содержимое.

На портале Microsoft Defender в разделе Облачные приложения выберите Политики ->Управление политиками.

Выберите Создать политику, а затем — Политика сеанса.

В разделе Тип элемента управления сеансом выберите один из параметров с параметром DLP.

В разделе Метод проверки выберите и настройте одну из следующих служб классификации:

- Службы классификации данных. Использует решения о классификации, принятые в Microsoft 365, Защита информации Microsoft Purview и Defender for Cloud Apps, чтобы обеспечить единый интерфейс маркировки. Это предпочтительный метод проверки содержимого, так как он обеспечивает согласованное и унифицированное взаимодействие с продуктами Майкрософт.

Для файлов с высоким уровнем конфиденциальности выберите Создать оповещение и выберите нужные оповещения, чтобы получать информацию о наличии файлов с незащищенной конфиденциальной информацией в вашей организации.

Нажмите Создать.

Необходимо создать столько политик, сколько требуется для обнаружения конфиденциальных данных в соответствии с политикой вашей компании.

Этап 3. Защита данных

Таким образом, теперь вы можете обнаруживать файлы с конфиденциальной информацией, но вы действительно хотите защитить эту информацию от потенциальных угроз. Когда вы узнаете об инциденте, вы можете вручную исправить ситуацию или использовать одно из действий автоматического управления, предоставляемых Defender for Cloud Apps для защиты файлов. Действия включают, помимо прочего, Защита информации Microsoft Purview собственные элементы управления, действия, предоставляемые API, и мониторинг в режиме реального времени. Тип управления, который можно применить, зависит от типа настраиваемой политики, как показано ниже.

Действия по управлению политикой файлов. Использует API поставщика облачных приложений и собственные интеграции для защиты файлов, в том числе:

- Активация оповещений и отправка Уведомления по электронной почте об инциденте

- Управление метками, применяемыми к файлу, для применения собственных элементов управления Защита информации Microsoft Purview

- Изменение общего доступа к файлу

- Поместить файл в карантин

- Удаление определенных разрешений для файлов или папок в Microsoft 365

- Перемещение файла в папку корзины

Элементы управления политикой сеансов. Использует возможности обратного прокси-сервера для защиты файлов, например:

- Активация оповещений и отправка Уведомления по электронной почте об инциденте

- Явно разрешает скачивание или отправку файлов и отслеживает все связанные действия.

- Явно заблокировать скачивание или отправку файлов. Используйте этот параметр, чтобы защитить конфиденциальные файлы вашей организации от кражи или несанкционированного доступа с любого устройства, включая неуправляемые устройства.

- Автоматическое применение метки конфиденциальности к файлам, которые соответствуют фильтрам файлов политики. Используйте этот параметр, чтобы защитить скачивание конфиденциальных файлов.

Дополнительные сведения см. в статье Создание политик сеансов Microsoft Defender for Cloud Apps.

Этап 4. Мониторинг данных и создание отчетов

Все ваши политики применяются для проверки и защиты данных. Теперь вы захотите ежедневно проверка панель мониторинга, чтобы узнать, какие новые оповещения были активированы. Это хорошее место, чтобы следить за работоспособностью облачной среды. Панель мониторинга помогает почувствовать, что происходит, и при необходимости запустить расследование.

Один из наиболее эффективных способов мониторинга инцидентов с конфиденциальными файлами — перейти на страницу Политики и проверить соответствие настроенным политикам. Кроме того, если вы настроили оповещения, следует также рассмотреть возможность регулярного мониторинга оповещений файлов, задавая на страницу Оповещения , указывая категорию DLP и проверяя, какие политики, связанные с файлами, активируются. Просмотр этих инцидентов поможет вам настроить политики, чтобы сосредоточиться на угрозах, представляющих интерес для вашей организации.

В заключение, управление конфиденциальной информацией таким образом гарантирует максимальную защиту данных, сохраненных в облаке, от вредоносного кражи и проникновения. Кроме того, если файл является общим или утерян, доступ к нему могут получить только авторизованные пользователи.

См. также

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.