Защита в браузере с помощью Microsoft Edge для бизнеса (предварительная версия)

Defender for Cloud Apps пользователи, которые используют Microsoft Edge для бизнеса и подчиняются политикам сеансов, защищены непосредственно в браузере. Защита в браузере снижает потребность в прокси-сервере, повышая безопасность и производительность.

Защищенные пользователи обеспечивают бесперебойную работу с облачными приложениями, без задержек или проблем с совместимостью приложений, а также с более высоким уровнем защиты.

Требования к защите в браузере

Чтобы использовать защиту в браузере, пользователи должны быть в рабочем профиле браузера.

Профили Microsoft Edge позволяют пользователям разделить данные браузера на отдельные профили, где данные, принадлежащие каждому профилю, хранятся отдельно от других профилей. Например, если у пользователей разные профили для личного просмотра и работы, их личные избранное и журнал не синхронизируются с рабочим профилем.

Если у пользователей есть отдельные профили, их рабочий браузер (Microsoft Edge для бизнеса) и личный браузер (Microsoft Edge) имеют отдельные кэши и расположения хранилища, а информация остается отдельной.

Чтобы использовать защиту в браузере, пользователи также должны иметь следующие требования к окружающей среде:

| Требования | Описание |

|---|---|

| Операционные системы | Windows 10 или 11, macOS |

| Платформа удостоверений | Microsoft Entra ID |

| версии Microsoft Edge для бизнеса | Последние две стабильные версии. Например, если новейшая версия Microsoft Edge — 126, защита в браузере работает для версий 126 и 125. Дополнительные сведения см. в разделе Выпуски Microsoft Edge. |

| Поддерживаемые политики сеансов |

Пользователи, обслуживаемые несколькими политиками, включая по крайней мере одну политику, которая не поддерживается Microsoft Edge для бизнеса. Их сеансы всегда обслуживаются обратным прокси-сервером. Политики, определенные на портале Microsoft Entra ID, также всегда обслуживаются обратным прокси-сервером. |

Все остальные сценарии обслуживаются автоматически с помощью стандартной технологии обратного прокси-сервера, включая сеансы пользователей из браузеров, которые не поддерживают защиту в браузере, или для политик, не поддерживаемых защитой в браузере.

Например, эти сценарии обслуживаются обратным прокси-сервером:

- Пользователи Google Chrome.

- Пользователи Microsoft Edge, которые ограничены политикой загрузки файлов защиты.

- Пользователи Microsoft Edge на устройствах Android.

- Пользователи в приложениях, использующих метод проверки подлинности OKTA.

- Пользователи Microsoft Edge в режиме InPrivate.

- Пользователи Microsoft Edge с более ранними версиями браузера.

- Гостевые пользователи B2B.

- Область сеанса ограничена политикой условного доступа, определенной на портале Microsoft Entra ID.

Взаимодействие с пользователем с защитой в браузере

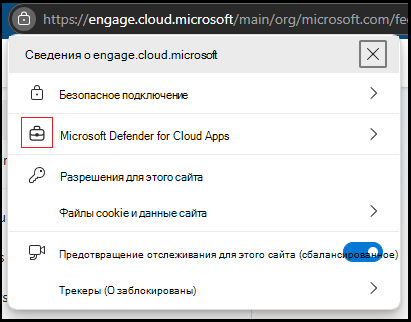

Чтобы убедиться, что защита в браузере активна, пользователям необходимо щелкнуть значок "блокировка" в адресной строке браузера и найти символ "чемодан" в появившемся виде. Символ указывает, что сеанс защищен Defender for Cloud Apps. Например:

Кроме того, суффикс .mcas.ms не отображается в адресной строке браузера с защитой в браузере, как это делается при стандартном элементе управления условным доступом к приложениям, а средства разработчика отключены с защитой в браузере.

Принудительное применение рабочего профиля для защиты в браузере

Чтобы получить доступ к рабочему ресурсу в contoso.com с защитой в браузере, пользователи должны войти с помощью своего username@contoso.com профиля. Если пользователи пытаются получить доступ к рабочему ресурсу за пределами рабочего профиля, им будет предложено переключиться на рабочий профиль или создать его, если он не существует. Пользователи также могут продолжить работу с текущим профилем, и в этом случае они обслуживаются архитектурой обратного прокси-сервера.

Если пользователь решает создать новый рабочий профиль, ей будет предложено разрешить моей организации управлять устройством . В таких случаях пользователям не нужно выбирать этот параметр, чтобы создать рабочий профиль или воспользоваться защитой в браузере.

Дополнительные сведения см. в разделах Microsoft Edge для бизнеса и Добавление новых профилей в Microsoft Edge.

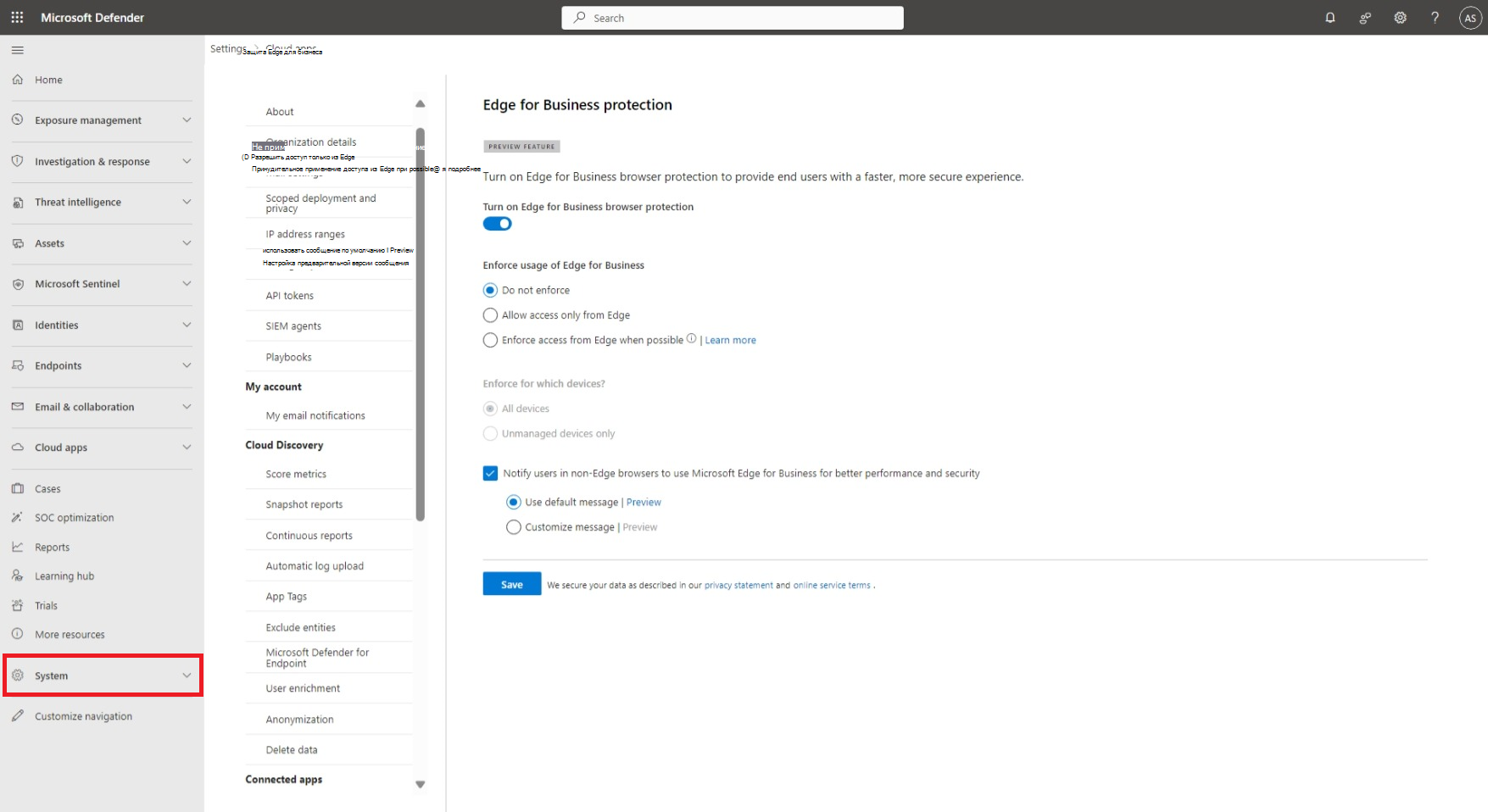

Настройка параметров защиты в браузере

Защита в браузере с помощью Microsoft Edge для бизнеса включена по умолчанию. Администраторы могут отключить и включить интеграцию, а также настроить запрос для пользователей, не относящихся к Microsoft Edge, для перехода на Microsoft Edge для повышения производительности и безопасности.

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите в разделПараметры>системы>Облачные приложения>Условный доступ к разделу > Защита пограничных приложений для бизнеса. Или, чтобы перейти непосредственно на страницу защиты Edge для бизнеса , используйте https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

На странице Защита Edge для бизнеса настройте следующие параметры при необходимости:

Включите защиту браузера Edge для бизнеса. Значение по умолчанию — Включено, но вы можете переключить параметр в положение Выкл.

Уведомляйте пользователей в браузерах, отличных от пограничных браузеров, чтобы они использовали Microsoft Edge для бизнеса для повышения производительности и безопасности. Если выбрать поле проверка, выберите одно из следующих значений:

- Использовать сообщение по умолчанию (по умолчанию)

- Настроить сообщение. Введите пользовательский текст в появившемся поле.

Используйте ссылку Предварительный просмотр , чтобы просмотреть уведомление.

Завершив работу на странице Защита Edge для бизнеса , нажмите кнопку Сохранить.

Работа с Microsoft Purview и предотвращением потери данных конечной точки

Если один и тот же контекст и действие настроены как для политик Defender for Cloud Apps, так и для политики защиты от потери данных (DLP) Конечной точки Microsoft Purview, применяется политика защиты от потери данных конечной точки.

Например, у вас есть политика защиты от потери данных конечной точки, которая блокирует отправку файлов в Salesforce, а также политика Defender for Cloud Apps, которая отслеживает отправку файлов в Salesforce. В этом сценарии применяется политика защиты от потери данных в конечной точке.

Дополнительные сведения см. в статье Сведения о защите от потери данных.

Применение защиты браузера Microsoft Edge при доступе к бизнес-приложениям

Администраторам, которые понимают возможности защиты браузера Microsoft Edge, может потребоваться, чтобы пользователи использовали Microsoft Edge при доступе к корпоративным ресурсам. Основной причиной является безопасность, так как барьер для обхода элементов управления сеансами с помощью Microsoft Edge гораздо выше, чем при использовании технологии обратного прокси-сервера.

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите в разделПараметры>системы>Облачные приложения>Условный доступ к разделу > Защита пограничных приложений для бизнеса. Или, чтобы перейти непосредственно на страницу защиты Edge для бизнеса , используйте https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

На странице Защита Edge для бизнеса , если включена функция Включить защиту браузера Edge для бизнеса , доступно принудительное использование Edge для бизнеса со следующими значениями:

Не применять ( по умолчанию)

Разрешить доступ только из Edge. Доступ к бизнес-приложению (ограничивается политиками сеанса) доступен только через браузер Microsoft Edge.

Принудительное применение доступа из Edge по возможности. Пользователи должны использовать Microsoft Edge для доступа к приложению, если это разрешено контекстом. В противном случае для доступа к защищенному приложению они могут использовать другой браузер.

Например, на пользователя распространяется политика, которая не соответствует возможностям защиты в браузере (например, Защита файла при скачивании) или операционная система несовместима (например, Android).

В этом сценарии, так как пользователь не имеет контроля над контекстом, он может выбрать другой браузер.

Если применимые политики разрешают его и операционная система совместима (Windows 10, 11, macOS), пользователь должен использовать Microsoft Edge.

Если выбрать параметр Разрешить доступ только из Microsoft Edge или Применить доступ из Microsoft Edge, когда это возможно, параметр Принудительно для каких устройств? будет доступен со следующими значениями:

- Все устройства (по умолчанию)

- Только неуправляемые устройства

Завершив работу на странице Защита Edge для бизнеса , нажмите кнопку Сохранить.

Связанные материалы

Дополнительные сведения см. в разделе управление приложениями Microsoft Defender for Cloud Apps условным доступом.