Начало работы с Microsoft Defender for Cloud Apps

В этом кратком руководстве описывается, как начать работу с Microsoft Defender for Cloud Apps на портале Microsoft Defender.

Defender for Cloud Apps поможет вам использовать преимущества облачных приложений, сохраняя при этом контроль над корпоративными ресурсами. Defender for Cloud Apps улучшает видимость облачной активности и помогает повысить защиту корпоративных данных.

Совет

В дополнение к этой статье рекомендуется использовать руководство по автоматической настройке Microsoft Defender for Cloud Apps при входе в Центр администрирования Microsoft 365. В этом руководстве вы настроите интерфейс в зависимости от среды. Чтобы ознакомиться с рекомендациями без входа и активации функций автоматической установки, перейдите на портал настройки Microsoft 365.

Предварительные условия

Чтобы настроить Defender for Cloud Apps, необходимо быть администратором безопасности в Microsoft Entra ID или Microsoft 365.

Пользователи с ролями администратора имеют одинаковые разрешения администратора во всех облачных приложениях, на которые подписана ваша организация, независимо от того, где вы назначили роль. Дополнительные сведения см. в разделах Назначение ролей администратора и Назначение ролей администратора в Microsoft Entra ID.

Microsoft Defender for Cloud Apps — это средство безопасности, поэтому не требует лицензий на microsoft 365 productivity suite. Сведения о Cloud App Security Microsoft 365 (Microsoft Defender for Cloud Apps только для Microsoft 365) см. в статье Различия между Microsoft Defender for Cloud Apps и Microsoft 365 Cloud App Security?.

Microsoft Defender for Cloud Apps зависит от следующих Microsoft Entra ID приложений для правильной работы. Не отключайте эти приложения в Microsoft Entra ID:

- Microsoft Defender for Cloud Apps — API (идентификатор: 972bb84a-1d27-4bd3-8306-6b8e57679e8c)

- Microsoft Defender for Cloud Apps — взаимодействие с клиентами (идентификатор: 9ba4f733-be8f-4112-9c4a-e3b417c44e7d)

- Microsoft Defender for Cloud Apps — Information Protection (id: ac6dbf5e-1087-4434-beb2-0ebf7bd1b883)

- Microsoft Defender for Cloud Apps — сервер MIP (идентификатор: 0858ddce-8fca-4479-929b-4504feeed95e)

Доступ к Defender for Cloud Apps

Получите лицензию на Defender for Cloud Apps для каждого пользователя, которого вы хотите защитить с помощью Defender for Cloud Apps. Дополнительные сведения см. в таблице лицензий Microsoft 365.

Пробная Defender for Cloud Apps доступна в составе Microsoft 365 E5 пробной версии, и вы можете приобрести лицензии в Центр администрирования Microsoft 365 >Marketplace. Дополнительные сведения см. в статье Опробовать или купить Microsoft 365 или Получить поддержку Microsoft 365 для бизнеса.

Примечание.

Microsoft Defender for Cloud Apps — это средство безопасности, поэтому не требует лицензий на microsoft 365 productivity suite. Дополнительные сведения см. в статье Различия между Microsoft Defender for Cloud Apps и Microsoft 365 Cloud App Security?.

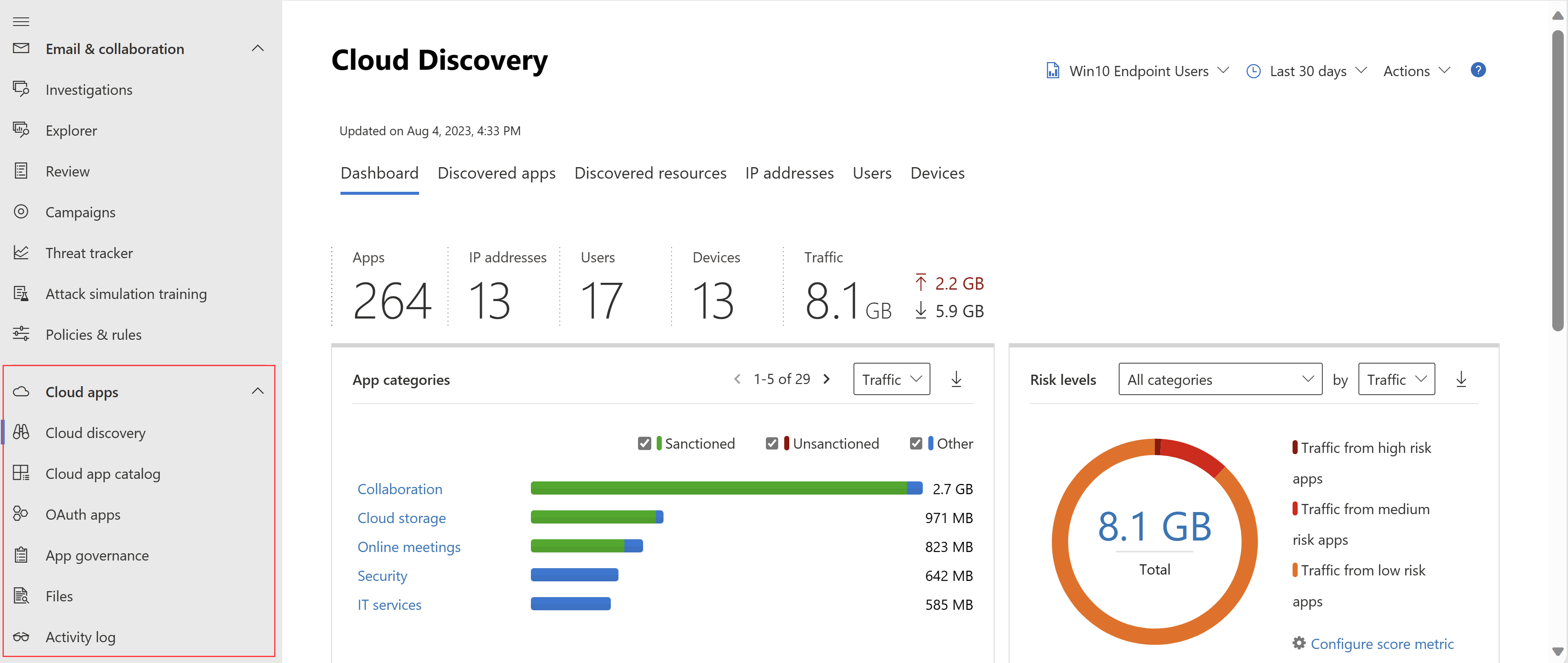

Получите доступ к Defender for Cloud Apps на портале Microsoft Defender в разделе Облачные приложения. Например:

Шаг 1. Настройка действий мгновенной видимости, защиты и управления для приложений

Практическое руководство.Настройка действий мгновенной видимости, защиты и управления для приложений

Требуемая задача: подключение приложений

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Подключенные приложения выберите Соединители приложений.

- Выберите +Подключить приложение , чтобы добавить приложение, а затем выберите приложение.

- Выполните действия по настройке, чтобы подключить приложение.

Зачем подключать приложение? После подключения приложения вы можете получить более подробную видимость, чтобы исследовать действия, файлы и учетные записи для приложений в облачной среде.

Шаг 2. Защита конфиденциальной информации с помощью политик защиты от потери данных

Практическое руководство.Защита конфиденциальной информации с помощью политик защиты от потери данных

Рекомендуемая задача: включение мониторинга файлов и создание политик файлов

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Information Protection выберите Файлы.

- Выберите Включить мониторинг файлов , а затем нажмите кнопку Сохранить.

- Если вы используете метки конфиденциальности из Защита информации Microsoft Purview, в разделе Information Protection выберите Microsoft Information Protection.

- Выберите необходимые параметры и нажмите кнопку Сохранить.

- На шаге 3 создайте политики файлов в соответствии с требованиями организации.

Совет

Вы можете просматривать файлы из подключенных приложений, перейдя в разделФайлыоблачных приложений> на портале Microsoft Defender.

Рекомендации по миграции

Мы рекомендуем использовать Defender for Cloud Apps защиту конфиденциальной информации параллельно с текущим решением Cloud Access Security Broker (CASB). Начните с подключения приложений, которые вы хотите защитить, чтобы Microsoft Defender for Cloud Apps. Так как соединители API используют внеполосное подключение, конфликт не возникнет. Затем последовательно переносите политики из текущего решения CASB в Defender for Cloud Apps.

Примечание.

Для сторонних приложений убедитесь, что текущая нагрузка не превышает максимально допустимое число вызовов API приложения.

Шаг 3. Управление облачными приложениями с помощью политик

Практическое руководство.Управление облачными приложениями с помощью политик

Требуемая задача: создание политик

Создание политик

- На портале Microsoft Defender в разделе Облачные приложения выберите Политики ->Шаблоны политик.

- Выберите шаблон политики в списке, а затем щелкните + значок, чтобы создать политику.

- Настройте политику (выберите фильтры, действия и другие параметры), а затем нажмите кнопку Создать.

- В разделе Облачные приложения выберите Политики ->Управление политиками, чтобы выбрать политику и просмотреть соответствующие совпадения (действия, файлы, оповещения).

Совет

Чтобы охватить все сценарии безопасности облачной среды, создайте политику для каждой категории риска.

Как политики могут помочь вашей организации?

Политики можно использовать для мониторинга тенденций, просмотра угроз безопасности и создания настраиваемых отчетов и оповещений. С помощью политик можно создавать действия управления, а также настраивать средства защиты от потери данных и управления общим доступом к файлам.

Шаг 4. Настройка облачного обнаружения

Практическое руководство.Настройка облачного обнаружения

Требуемая задача: включение Defender for Cloud Apps для просмотра использования облачных приложений

Выполните интеграцию с Microsoft Defender для конечной точки, чтобы автоматически включить Defender for Cloud Apps для мониторинга своих устройств с Windows 10 и Windows 11 внутри и за пределами корпорации.

Если вы используете Zscaler, интегрируйте его с Defender for Cloud Apps.

Чтобы обеспечить полный охват, создайте непрерывный отчет об обнаружении облака.

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Cloud Discovery выберите Автоматическая отправка журнала.

- На вкладке Источники данных добавьте свои источники.

- На вкладке Сборщики журналов настройте сборщик журналов.

Рекомендации по миграции

Мы рекомендуем использовать обнаружение Defender for Cloud Apps параллельно с текущим решением CASB. Начните с настройки автоматической отправки журналов брандмауэра в сборщики журналов Defender for Cloud Apps. Если вы используете Defender для конечной точки, в Microsoft Defender XDR убедитесь, что вы включили параметр пересылки сигналов в Defender for Cloud Apps. Настройка обнаружения в облаке не будет конфликтовать с коллекцией журналов текущего решения CASB.

Создание отчета об обнаружении облака snapshot

- На портале Microsoft Defender в разделе Облачные приложения выберите Обнаружение облаков.

- В правом верхнем углу выберите Действия -Создать>отчет Cloud Discovery snapshot.

Зачем настраивать отчеты об обнаружении облака?

Наличие сведений о теневых ИТ в организации имеет решающее значение. После анализа журналов можно с легкостью определить, какие облачные приложения используются, какими людьми и на каких устройствах.

Шаг 5. Персонализация работы

Практическое руководство.Персонализация интерфейса

Рекомендуемая задача: добавление сведений об организации

Чтобы войти в параметры электронной почты

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Система выберите Параметры почты.

- В разделе Email идентификатор отправителя введите адреса электронной почты и отображаемое имя.

- В разделе Email конструктора отправьте шаблон электронной почты своей организации.

Чтобы настроить уведомления администратора

- На портале Microsoft Defender выберите Параметры. Затем выберите Microsoft Defender XDR.

- Выберите Email уведомления.

- Настройте методы, которые необходимо задать для системных уведомлений.

Чтобы настроить метрики оценки

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Cloud Discovery выберите Оценка метрик.

- Настройте важность различных значений риска.

- Выберите Сохранить.

Теперь оценки риска, присваиваемые обнаруженным приложениям, настроены точно в соответствии с потребностями и приоритетами этой организации.

Зачем персонализировать среду?

Некоторые функции работают лучше всего, когда они настроены в соответствии с вашими потребностями. Предоставьте пользователям более удобный интерфейс с помощью собственных шаблонов электронной почты. Определите, какие уведомления вы получаете, и настройте метрику оценки риска в соответствии с предпочтениями вашей организации.

Шаг 6. Упорядочение данных в соответствии с вашими потребностями

Практическое руководство.Работа с диапазонами IP-адресов и тегами

Рекомендуемая задача: настройка важных параметров

Чтобы создать теги IP-адресов

На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

В разделе Система выберите Диапазоны IP-адресов.

Выберите + Добавить диапазон IP-адресов , чтобы добавить диапазон IP-адресов.

Введите имя диапазона IP-адресов, диапазоны IP-адресов, категорию и теги.

Выберите пункт Создать.

Теперь вы можете использовать IP-теги при создании политик, а также при фильтрации и создании непрерывных отчетов.

Для создания непрерывных отчетов

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Cloud Discovery выберите Непрерывные отчеты.

- Выберите Создать отчет.

- Выполните действия по настройке.

- Выберите пункт Создать.

Теперь вы можете просматривать обнаруженные данные на основе собственных предпочтений, таких как подразделения или диапазоны IP-адресов.

Чтобы добавить домены

- На портале Microsoft Defender выберите Параметры. Затем выберите Облачные приложения.

- В разделе Система выберите Сведения об организации.

- Добавьте внутренние домены вашей организации.

- Выберите Сохранить.

Зачем настраивать эти параметры?

Эти параметры помогают лучше управлять функциями в консоли. С помощью IP-тегов проще создавать политики, которые соответствуют вашим потребностям, точно фильтровать данные и многое другое. Используйте представления данных для группировки данных по логическим категориям.

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.