Рекомендации по автоматическому маркировке на основе служб для обеспечения соответствия австралийского правительства требованиям PSPF

В этой статье приводятся рекомендации для австралийских государственных организаций по конфигурациям, которые помогают защитить конфиденциальную информацию путем использования политик автоматической маркировки конфиденциальности на основе служб. Его цель — помочь государственным организациям улучшить состояние информационной безопасности, особенно в случаях, когда информация передается между правительственными организациями. Рекомендации в этой статье были написаны в соответствии с требованиями, изложенными в Рамках политики защиты безопасности (PSPF) (в частности, Политика PSPF 8 Приложение F: Австралийский государственный Email стандарт маркировки) и Руководство по информационной безопасности (ISM).

В предыдущей статье Обзор автоматической маркировки содержатся дополнительные высокоуровневые сведения о том, где использование автоматической маркировки подходит в современной рабочей среде для государственных организаций и как это помогает снизить риски безопасности данных.

Возможность автоматического применения меток на основе служб обеспечивает следующие возможности:

-

Сканирование сообщений электронной почты на наличие конфиденциального содержимого и применение к ним меток во время транспортировки: австралийские правительственные организации могут использовать эту возможность для:

- Помеченное меткой сообщение электронной почты, полученное от других платформы политики безопасности (PSPF) или эквивалентных организаций с поддержкой.

- Маркировка сообщений электронной почты, полученных от организаций, не поддерживающих PSPF, путем обнаружения конфиденциальной информации или других идентификаторов.

-

Сканирование существующих элементов в расположениях SharePoint (SharePoint, OneDrive/Teams) на наличие защитной маркировки или конфиденциального содержимого и применение к ним меток. Австралийские государственные организации могут использовать эту возможность для выполнения следующих задач:

- Пометка существующих неактивных данных Microsoft 365.

- Миграция из устаревших средств классификации или таксономий.

Маркировка электронной почты во время транспортировки

Эта статья является расширением концепций, описанных в стратегиях маркировки электронной почты , где обсуждаются методы применения маркировки к электронной почте.

Политики автоматической маркировки на основе служб, настроенные для службы Exchange проверка для маркировки по электронной почте и применения соответствующих меток. Входящие сообщения электронной почты могут иметь маркировку или метки конфиденциальности, уже примененные организациями-отправителями, но по умолчанию они не будут применять какие-либо из ваших организаций на основе меток. Преобразование внешних меток или меток во внутренние метки гарантирует применение защиты от потери данных (DLP) и других соответствующих элементов управления.

В контексте австралийского правительства определение характеристик электронной почты обычно включает:

- X-Protective-Маркировка x-headers

- Маркировка темы

- Текстовые колонтитулы

конфигурация политики на основе Email

Политики автоматического применения меток на основе служб настраиваются на портале Microsoft Purview в разделе политики автоматическоймаркировки Information Protection >Политики>.

Политики автоматической маркировки похожи на создаваемые политики защиты от потери данных , но в отличие от рекомендаций по защите от потери данных, для каждой метки требуется одна политика автоматической маркировки, которую мы хотим применить для конфигурации на основе электронной почты.

Политики автоматического маркировки, проверяющие наличие маркировки PSPF, создаются на основе пользовательского шаблона политики и именуются на основе действия. Например, Email Метка входящих НЕОФИЦИАЛЬНЫХ. Политики также должны применяться к службе Exchange только для обеспечения того, чтобы необходимые параметры, такие как тема, содержали доступные интерфейсу.

Чтобы достичь высокого уровня зрелости PSPF, необходимо реализовать политики автоматической маркировки, чтобы выполнить следующие действия:

- Автоматическая метка на основе x-заголовков, применяемых к входящим сообщениям электронной почты.

- Автоматическая метка на основе маркировки темы, применяемой к входящим сообщениям электронной почты.

- Автоматическая метка на основе типов конфиденциальной информации (SIT), присутствующих в тексте входящего сообщения электронной почты (необязательно).

Для каждой метки требуется одна политика автоматической маркировки, потенциально с несколькими правилами в ней (по одному для каждого из описанных выше сценариев). Параметры автоматической замены существующих меток не требуются.

Проверка правил для X-заголовков

Правила, созданные для проверка электронной почты X-Protect-Marking x-header, должны называться соответствующим образом, например "проверка для официального x-заголовка".

Им требуется условие соответствия заголовка шаблонам с именем заголовка "x-protect-маркировка" и значением регулярного выражения (RegEx), которое может соответствовать заголовку x-protect-маркировки во входящих сообщениях электронной почты. Например, синтаксис для идентификации элементов, помеченных как "OFFICIAL: конфиденциальность личных данных", имеет следующий вид:

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

В этом выражении [-: ] соответствует дефису, двоеточию или пробелу, что обеспечивает некоторую гибкость в применении заголовков, отмечая, что PSPF задает двоеточие.

Шаблон (?:,)? позволяет сопоставлять элементы независимо от того, включены ли запятые между классификацией безопасности и IMM.

Правила проверки маркировки субъектов

Политики автоматической маркировки должны включать второе правило, которое проверяет наличие меток на основе темы. Эти правила должны называться соответствующим образом, например "Проверка официальной темы".

Для правил требуется условие соответствия темы шаблонам со значением соответствующего регулярного выражения. Например:

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

В предыдущем примере escape-символ требуется, чтобы квадратные скобки обрабатывались как часть темы сообщения электронной почты, \ а не как часть регулярного выражения.

Этот синтаксис не включает закрывающая скобка (\]). Причины этого рассматриваются в подходах к нескольким маркерам управления информацией (IMM).

Проверка правил для SIT

При определении конфиденциальной информации мы рекомендовали набор SIT для идентификации защитной маркировки. Эти SIT также можно использовать в политиках автоматической маркировки, применяемых к электронной почте. SIT предоставляют третий метод определения классификаций входящих сообщений электронной почты, а также помогает исправить удаление X-заголовков.

Правила логики требуют, чтобы содержимое содержалотип конфиденциальной информации, а затем выбрано значение SIT, соответствующее классификации.

Совет

Правила на основе SIT могут генерировать больше ложных срабатываний, чем подходы на основе X-заголовка или темы. Правительственные организации, не знакомые с этим, могут рассмотреть возможность ttarting только с X-заголовками и тематическими правилами, а затем шаг к добавлению правил на основе SIT, когда удобно.

Примерами ложноположительных срабатываний являются обсуждения классификаций и созданных службой оповещений, которые ссылаются на содержимое элементов, например оповещения DLP. По этой причине правила автоматической маркировки на основе SIT должны пройти дополнительное тестирование или длительный период мониторинга до полной реализации, чтобы отфильтровать ложноположительные результаты и применить исключения. Примеры исключений включают домен "microsoft.com", из которого отправляются оповещения на основе службы.

Включение правил на основе SIT имеет значительные преимущества. Рассмотрите обоснование изменения меток и риск того, что пользователи злонамеренно понизить метку, примененную к беседе по электронной почте. Если сообщение электронной почты PROTECTED понижается до ЗНАЧЕНИЯ "НЕОФИЦИАЛЬНЫЙ", но мы можем обнаружить "[SEC=PROTECTED]" в тексте беседы по электронной почте, мы можем автоматически повторно применить метку PROTECTED. Это возвращает его в область защищенных политик защиты от потери данных клиента и других элементов управления. Бывают ситуации, когда элементы намеренно реклассифицируются в более низкое состояние, например выпуск краткого сводки по бюджету, на которое было наложено эмбарго до определенного времени, поэтому конфигурация SIT должна рассмотреть эти варианты использования в правительственной организации.

Правила на основе SIT также могут помочь в адаптации небольших государственных организаций, которые создают электронную почту, но имеют более низкую зрелость соответствия требованиям. В таких организациях могут отсутствовать более сложные методы маркировки, такие как X-заголовки.

Подходы для нескольких IMM

Маркеры управления информацией (IMM) создаются на основе австралийского стандарта правительственных метаданных (AGRkMS) и являются необязательным способом идентификации информации, на которую распространяются ограничения, не связанные с безопасностью. Как показано при использовании нескольких IMM, AGRkMS определяет значение IMM или "тип прав", которое записывается как одно свойство. Некоторые австралийские правительственные организации расширили свое использование IMM путем классификации таксономий, которые позволяют применять несколько IMM (например, "Защита личной конфиденциальности законодательной тайны").

Использование нескольких IMM может усложнить конфигурации защиты от потери данных и автоматической маркировки, так как регулярные выражения, проверяющие маркировку, применяемую к входящим элементам, должны быть более сложными. Существует также риск того, что сообщение электронной почты, помеченное несколькими мгновенными сообщениями, при отправке во внешние организации, может быть неправильно интерпретировано, получая шлюзы электронной почты. Это повышает риск потери информации. По этим причинам в примерах, включенных в таксономию меток конфиденциальности и стратегии маркировки электронной почты , применяются только отдельные IMM в рамках правил AGRkMS.

Организации, использующие только отдельные IMM

Чтобы в организациях, использующих только отдельные IMM, можно было использовать сообщения электронной почты, полученные от внешних организаций с несколькими примененными мгновенными сообщениями, закрывающие квадратные скобки ('\]) были опущены из правил автоматической маркировки на основе темы. Это позволяет нам маркировать электронную почту на основе первого IMM, примененного к его теме. Такой подход обеспечивает защиту элементов с помощью элементов управления на основе меток независимо от того, соответствует ли таксономия меток другим государственным организациям, которые могут отправлять вам сообщения электронной почты.

С точки зрения подходов, основанных на x-заголовках, те, кто применяет несколько IMM к X-заголовкам X-Protective-Маркировка, скорее всего, будут делать это с помощью следующего подхода:

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

Если в синтаксис X-Protective-Маркировка отсутствуют закрывающие скобки, элемент будет помечен на основе первой IMM, присутствующей в маркировке. Затем элемент будет защищен с помощью первых элементов управления IMM, а визуальная маркировка для второй IMM будет по-прежнему на месте элемента.

Организации, применяющие несколько IMM

Для тех, кто решил расширить таксономию меток и другие конфигурации для размещения нескольких IMM за пределами правил AGRkMS, они должны убедиться, что их правила автоматической маркировки учитывают любые возможные конфликты. Например, при проверке правила для "SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy" необходимо исключить любые значения со второй примененной IMM, так как в противном случае элементы могут быть неправильно помечены только одной IMM.

Исключения можно применить либо путем добавления исключений в правила автоматической маркировки. Например:

За исключением случаев, когда заголовок соответствует шаблонам:

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

Или, кроме того, можно использовать исключения в регулярных выражениях правила:

Заголовок соответствует шаблонам:

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

Для правил на основе SIT синтаксис, включенный в пример синтаксиса SIT для обнаружения защитной маркировки , поддерживает только отдельные IMM. Эти SIT необходимо будет изменить, чтобы исключить ложноположительные срабатывания, а другие SIT необходимо будет добавить для согласования с дополнительными метками.

Информация об автоматическом присвоении меток от иностранных правительств

Многие правительственные организации Австралии имеют дело с помеченной или секретной информацией от иностранных правительств. Некоторые из этих иностранных классификаций имеют эквивалентность в таксономии классификации PSPF, которая определена в политике PSPF 7: управление безопасностью для международного совместного использования. Организации, взаимодействующие с иностранными правительствами, могут использовать подходы, описанные в этом руководстве, для перевода иностранной маркировки в эквивалент PSPF.

Работа с маркировкой законодательной секретности

Законотворческая тайна не должна применяться к элементам без указания конкретных законодательных требований к секретности, которые применяются к информации:

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8 C.4 — маркеры управления информацией | Законодательный режим секретности IMM используется для привлечения внимания к применимости одного или нескольких конкретных положений о конфиденциальности. Министерство внутренних дел рекомендует, чтобы получатель был проинформирован о конкретном положении путем включения предупреждающего уведомления, размещенного в верхней или нижней части каждой страницы документа или в тексте сообщения электронной почты, в котором четко указаны конкретные положения о конфиденциальности, в соответствии с которыми распространяется информация. |

Корпорация Майкрософт рекомендует использовать законодательные метки секретности с помощью метки, согласованной непосредственно с соответствующим законодательством. Например, рассмотрим структуру меток:

OFFICIAL Sensitive

- OFFICIAL Sensitive

- ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны

- Официальный пример закона о конфиденциальности законодательных секретов

При такой структуре меток пользователи, работающие с информацией, относящейся к "Примеру закона", будут применять метку "ОФИЦИАЛЬНЫЙ конфиденциальный пример закона о законодательной тайне" к соответствующей информации. Визуальная маркировка этой метки также должна указывать на соответствующее действие. Например, они могут применять верхние и нижние колонтитулы "OFFICIAL: деликатная законодательная тайна (пример закона)".

Примечание.

Метка "ОФИЦИАЛЬНЫЙ конфиденциальный пример закона о законодательной тайне" может иметь отображаемое имя метки сокращено до "OFFICIAL Sensitive Example Act" для улучшения взаимодействия пользователя с метками. Однако визуальная маркировка метки должна включать все элементы, чтобы поддерживать подходы к автоматической маркировке.

Метка и маркировка указывают на классификацию предметов безопасности, на то, что она относится к законодательным требованиям к секретности и конкретному законодательству, на которое ссылается ссылка. Маркировка, примененная в этом порядке, также позволит внешним организациям, получающим информацию, но не имеющим настроенной метки "Пример закона", идентифицировать и обрабатывать информацию в соответствии с их законодательной меткой секретности. Рассмотрение "Примера закона" как законодательной тайны позволяет применять защиту к заключенной информации.

Правительственная организация, создающая информацию, может потребовать выделить следующее:

- Их информация, относящаяся к "Примеру закона",

- Информация, относящаяся к другому законодательству; и

- Информация, созданная извне, связанная с законодательством, с которыми работают другие отделы.

Чтобы реализовать это, администратор разделяет правила автоматической маркировки на два и использует SIT для идентификации информации, относящейся к "Примеру закона":

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка OS LS | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy И Группа NOT Содержимое содержит: тип конфиденциальной информации Пример ключевого слова ACT SIT, содержащего: (Example Act) |

ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны |

| Проверка темы ОС LS | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND Group NOT Содержимое содержит: Тип конфиденциальной информации: Пример ключевого слова ACT SIT, содержащего: (Example Act) |

ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны |

| Проверьте наличие x-заголовка в примере действия ос. | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy И Содержимое содержит: тип конфиденциальной информации Пример ключевого слова ACT SIT, содержащего: (Example Act) |

ОФИЦИАЛЬНЫЙ конфиденциальный пример закона |

| Проверка темы примера закона об ОС | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy И Содержимое содержит: Тип конфиденциальной информации: Пример ключевого слова ACT SIT, содержащего: (Example Act) |

ОФИЦИАЛЬНЫЙ конфиденциальный пример закона |

Пример конфигурации автоматической маркировки на основе электронной почты

Приведенные здесь примеры политик автоматической маркировки автоматически применяют метки конфиденциальности к входящим сообщениям электронной почты на основе маркировки, применяемой внешними государственными организациями.

В следующем примере политики не должны быть полной конфигурацией автоматической маркировки организации, так как следует рассмотреть другие сценарии, например перечисленные в списке существующие неактивные элементы .

Имя политики: Пометка входящих Email UNOFFICIAL

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверьте наличие x-заголовка UNOFFICIAL | Заголовок соответствует шаблону:X-Protective-Marking : SEC=UNOFFICIAL |

НЕОФИЦИАЛЬНЫЙ |

| Проверьте, нет ли темы UNOFFICIAL | Шаблон соответствия темы:\[SEC=UNOFFICIAL\] |

НЕОФИЦИАЛЬНЫЙ |

Имя политики: Пометка входящих официальных Email

Эта политика должна обеспечить, чтобы элементы, помеченные как OFFICIAL, не были неправильно помечены как официальные конфиденциальные. Для достижения этой цели используется операнд not RegEx (?!) для x-заголовков и закрывающих скобок (\]) в темах электронной почты:

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка наличия x-заголовка OFFICIAL | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

ОФИЦИАЛЬНЫЙ |

| Проверка на тему OFFICIAL | Шаблон соответствия темы:\[SEC=OFFICIAL\] |

ОФИЦИАЛЬНЫЙ |

Имя политики: Метка входящего официального конфиденциального Email

Эта политика должна гарантировать, что элементы, помеченные дополнительными мгновенными сообщениями (личная конфиденциальность и т. д.) или предостережения, не помечены как официальные конфиденциальные. Для этого он ищет мгновенные сообщения или предупреждения, примененные к x-заголовку и закрывающим скобкам (\]) в теме.

В этом примере проверяется наличие предостережения для NATIONAL CABINET, так как это единственное предупреждение, определенное для использования в сочетании с OFFICIAL Sensitive в этой рекомендуемой конфигурации. Если ваша организация использует другие предостережения в своей таксономии, предупреждение также должно быть учтено в выражении, чтобы гарантировать, что к полученным элементам применена правильная метка.

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка ОС | Заголовок соответствует шаблону:X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

OFFICIAL Sensitive |

| Проверка темы ОС | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive\] |

OFFICIAL Sensitive |

Имя политики: Метка входящих официальных конфиденциальных персональных Email конфиденциальности

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка OS PP | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

ОФИЦИАЛЬНАЯ конфиденциальность конфиденциальности |

| Проверка темы OS PP | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

ОФИЦИАЛЬНАЯ конфиденциальность конфиденциальности |

Имя политики: Метка входящих официальных конфиденциальных юридических привилегий Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка ОС LP | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

ОФИЦИАЛЬНЫЙ конфиденциальный юридический привилегии |

| Проверка темы ОС LP | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

ОФИЦИАЛЬНЫЙ конфиденциальный юридический привилегии |

Имя политики: Метка входящих официальных конфиденциальных законодательных секретов

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка OS LS | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны |

| Проверка темы ОС LS | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны |

Имя политики: Метка входящих ОФИЦИАЛЬНЫЙ КОНФИДЕНЦИАЛЬНЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка ОС NC | Заголовок соответствует шаблону:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

ОФИЦИАЛЬНЫЙ КОНФИДЕНЦИАЛЬНЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

| Проверка темы ОС NC | Шаблон соответствия темы:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

ОФИЦИАЛЬНЫЙ КОНФИДЕНЦИАЛЬНЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

Имя политики: Метка входящих защищенных Email

Эта политика гарантирует, что элементы, помеченные дополнительными мгновенными сообщениями или предупреждениями, не будут неправильно помечены как ЗАЩИЩЕННЫЕ. Для этого он ищет мгновенные сообщения или предупреждения, примененные к x-заголовку и закрывающим скобкам (\]) в теме.

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка защищенного x-заголовка | Заголовок соответствует шаблону:X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

ЗАЩИЩЕННЫЙ |

| Проверка защищенного субъекта | Шаблон соответствия темы:\[SEC=PROTECTED\] |

ЗАЩИЩЕННЫЙ |

Имя политики: Метка входящей защищенной личной конфиденциальности Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка PROTECTED PP | Шаблон соответствия темы:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

Защищенная личная конфиденциальность |

| Проверка защищенного субъекта PP | Заголовок соответствует шаблону:\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

Защищенная личная конфиденциальность |

Имя политики: Метка входящих защищенных юридических привилегий Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверьте наличие x-заголовка PROTECTED LP | Заголовок соответствует шаблону:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Защищенные юридические привилегии |

| Проверка защищенного субъекта LP | Шаблон соответствия темы:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Защищенные юридические привилегии |

Имя политики: Метка входящей защищенной законодательной тайны Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка x-заголовка PROTECTED LS | Заголовок соответствует шаблону:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

ЗАЩИЩЕННАЯ законодательная тайна |

| Проверка защищенного субъекта LS | Шаблон соответствия темы:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

ЗАЩИЩЕННАЯ законодательная тайна |

Имя политики: Метка входящих защищенных кабинетов Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка наличия X-заголовка P C | Заголовок соответствует шаблону:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

ЗАЩИЩЕННЫЙ ШКАФ |

| Проверка темы PROTECTED C | Шаблон соответствия темы:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

ЗАЩИЩЕННЫЙ ШКАФ |

Имя политики: Метка входящего защищенного национального кабинета Email

| Имя правила | Условие | Метка для применения |

|---|---|---|

| Проверка X-заголовка P NC | Заголовок соответствует шаблону:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

ЗАЩИЩЕННЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

| Проверка темы P NC | Шаблон соответствия темы:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

ЗАЩИЩЕННЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

Автоматические метки на основе SIT создаются в соответствии с рекомендациями в правилах проверки для SIT.

Маркировка существующих неактивных элементов

Политики автоматического присвоения меток можно настроить для проверки элементов, находящихся в расположениях OneDrive и SharePoint (включая базовые сайты групп Teams) на наличие защитной маркировки или конфиденциальной информации. Политики могут быть ориентированы на отдельные расположения OneDrive определенных пользователей, набор сайтов SharePoint или всю службу.

Политики можно настроить для поиска каждого из методов идентификации информации, которые были введены при идентификации конфиденциальной информации. В том числе:

- Предварительно созданные SIT, например созданные корпорацией Майкрософт для идентификации информации, относящейся к Австралийскому закону о конфиденциальности или Австралийскому закону о медицинских записях.

- Пользовательские sit, которые могут быть созданы для идентификации информации, определенной для государственных организаций, таких как идентификаторы разрешений, номер запроса на свободу информации (FOI) и т. д.

- Точное соответствие данных sit, которые были созданы на основе фактического экспорта информации.

- Любое сочетание предварительно созданных, пользовательских и (или) точно совпадающих sit данных, которые могут точно идентифицировать конфиденциальную информацию.

Существуют также недавно выпущенные возможности контекстного предиката, которые можно настроить для идентификации элементов на основе свойства документа, расширения файла или имени документа. Эти предикаты полезны для организаций, желающих рассмотреть классификации, которые были применены с помощью сторонних средств классификации, которые обычно применяют свойства документа к элементам. Дополнительные сведения о контекстном предикате см. в статье о том, как Защита информации Microsoft Purview обнаруживает и защищает наиболее конфиденциальные данные.

Основной вариант использования этих возможностей — убедиться, что к существующей информации применена правильная метка. Это гарантирует, что:

- Устаревшая информация, в том числе отправленная из локальных расположений, защищена с помощью элементов управления на основе меток Microsoft Purview.

- К файлам, помеченным с помощью исторических классификаций или с помощью сторонних средств, применяется метка, поэтому они защищены элементами управления на основе меток.

Настройка политики на основе SharePoint

Политики автоматической маркировки на основе SharePoint настраиваются в Портал соответствия требованиям Microsoft Purview в разделе политики автоматической маркировки политик Information Protection >>.

Политики должны быть ориентированы на службы на основе SharePoint. Так как политика требуется для каждой метки конфиденциальности, которая применяется автоматически, политики должны называться соответствующим образом. Например, "SPO — метка ОФИЦИАЛЬНЫЕ конфиденциальные элементы PP".

Политики могут использовать настраиваемые sit, созданные для идентификации помеченных элементов. Например, sit, включающий следующее выражение реестра, идентифицирует официальные метки конфиденциальности конфиденциальности, применяемые текстовыми визуальными знаками, которые применяются в верхней и нижней части документов, или маркировкой темы электронной почты:

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

В примере синтаксиса SIT для обнаружения защитной маркировки представлен полный набор SIT, согласующихся с стандартными австралийскими правительственными маркировками.

Политика автоматической маркировки содержит правило с условиями содержимого, типами конфиденциальной информации*, за которыми следует SIT, согласующийся с защитной маркировкой.

После создания эта политика выполняется в режиме имитации, что позволяет администраторам проверять конфигурацию перед любым автоматическим применением меток.

После включения политика работает в фоновом режиме, применяя метки до 25 000 office-документов в день.

Примеры политик автоматической маркировки на основе SharePoint

Следующие сценарии и примеры конфигураций снижают информационные риски, гарантируя, что все элементы находятся в область соответствующих средств управления безопасностью данных.

Автоматическое добавление меток после развертывания меток конфиденциальности

После развертывания меток конфиденциальности в организации к всем документам, созданным с этой точки, будут применены метки конфиденциальности. Это связано с обязательной конфигурацией маркировки . Однако элементы, созданные до этого момента, подвергаются риску. Для решения этой проблемы организации могут развернуть набор политик автоматического маркировки, которые ищут маркировку, применяемую к документам. Если определена маркировка, которая соответствует метке конфиденциальности, политика завершает это действие маркировки.

Эти примеры политики автоматической маркировки используют sit, определенные в примере синтаксиса SIT, для обнаружения защитной маркировки. Политики автоматической маркировки должны включать условие содержимого содержитконфиденциальные сведения типа, а затем включить SIT, согласующийся с меткой политик:

| Имя политики | СИДЕТЬ | Метка конфиденциальности |

|---|---|---|

| SPO — пометка элементов UNOFFICIAL | НЕОФИЦИАЛЬНЫЙ REGEX SIT | НЕОФИЦИАЛЬНЫЙ |

| SPO — метка официальных элементов | OFFICIAL Regex SIT | ОФИЦИАЛЬНЫЙ |

| SPO — пометка официальных конфиденциальных элементов | OFFICIAL Sensitive Regex SIT | OFFICIAL Sensitive |

| SPO — пометка официальных конфиденциальных элементов PP | ОФИЦИАЛЬНЫЙ regex конфиденциальности персональных данных REGEX SIT | ОФИЦИАЛЬНАЯ конфиденциальность конфиденциальности |

| SPO — пометка официальных конфиденциальных элементов LP | OFFICIAL Sensitive Legal Privilege Regex SIT | ОФИЦИАЛЬНЫЙ конфиденциальный юридический привилегии |

| SPO — пометка официальных конфиденциальных элементов LS | ОФИЦИАЛЬНЫЙ конфиденциальный законодательный секретный regex SIT | ОФИЦИАЛЬНАЯ конфиденциальность законодательной тайны |

| SPO — пометка официальных конфиденциальных элементов NC | ОФИЦИАЛЬНЫЙ конфиденциальный НАЦИОНАЛЬНЫЙ КАБИНЕТ regex SIT | ОФИЦИАЛЬНЫЙ КОНФИДЕНЦИАЛЬНЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

| SPO — метка защищенных элементов | ЗАЩИЩЕННЫЙ REGEX SIT | ЗАЩИЩЕННЫЙ |

| SPO — защищенные элементы PP | PROTECTED Personal Privacy Regex SIT | Защищенная личная конфиденциальность |

| SPO — метка защищенных элементов LP | PROTECTED Legal Privilege Regex SIT | Защищенные юридические привилегии |

| SPO — защищенные элементы LS | Защищенный законодательный тайна Regex SIT | ЗАЩИЩЕННАЯ законодательная тайна |

| SPO — метка защищенных элементов NC | ЗАЩИЩЕННЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ REGEX SIT | ЗАЩИЩЕННЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

| SPO — метка защищенных элементов C | ЗАЩИЩЕННЫЙ REGEX SIT | ЗАЩИЩЕННЫЙ ШКАФ |

Автоматическое присвоение меток элементам с историческими классификациями

Как упоминалось в рекомендациях, основанных на исторических маркировках, требования австралийского правительства к маркировке иногда меняются. В 2018 году были упрощены требования PSPF, которые включали объединение нескольких маркеров ограничения распространения (DLM) в единую маркировку OFFICIAL: Sensitive. Приложение E к политике PSPF 8 содержит полный список исторических классификаций и маркировки, а также их текущие требования к обработке. Некоторые из этих исторических модулей DLL имеют эквивалентную маркировку в текущей платформе. Другие требования к обработке по-прежнему применяются. Метки могут быть полезны для того, чтобы помочь организациям обеспечить соответствие требованиям к обработке.

Существует два возможных подхода к этому.

- Примените современный эквивалент исторической метки.

- Прозрачно реализуйте метку журнала. Включите DLP и другие политики для защиты информации, но не публикуйте метку для пользователей.

Для реализации первого из этих подходов необходимо разработать стратегию сопоставления, которая сопоставляет исторические данные с текущими маркировками организации. Это согласование может быть сложным, так как не все маркировки имеют текущий эквивалент, и некоторые из них потребуют от государственных организаций принимать решения о том, должны ли существующие элементы применять к ним IMM. Следующая таблица приведена только в качестве примера.

| Историческая маркировка | Метка конфиденциальности |

|---|---|

| Только для официального использования (FOUO) | OFFICIAL Sensitive |

| Конфиденциальные данные. | OFFICIAL Sensitive |

| Конфиденциальный: юридический | ОФИЦИАЛЬНЫЙ конфиденциальный юридический привилегии |

| Конфиденциальный: персональный | ОФИЦИАЛЬНАЯ конфиденциальность конфиденциальности |

| Конфиденциальный: кабинет | ЗАЩИЩЕННЫЙ ШКАФ |

После того как организации определяют сопоставление, необходимо создать sit для идентификации исторических меток. Для маркировки, такой как "Только для официального использования (FOUO)", это так же просто, как создание ключевое слово SIT, включая этот термин. Однако этот подход может быть не уместным для менее описательной маркировки, такой как "Чувствительный", что, скорее всего, приведет к многочисленным ложным срабатываниям.

Государственные организации должны оценивать устаревшие данные, чтобы определить, есть ли какие-либо другие характеристики, которые можно использовать для более точной идентификации исторических маркировк, таких как отказы от ответственности, свойства документов или другие маркеры, которые могут присутствовать на исторических элементах.

После анализа устаревших данных, создания sit для идентификации помеченных элементов и развертывания политики автоматической маркировки администраторы могут выполнить имитацию, чтобы определить точность приложения меток и ожидаемые сроки завершения. Автоматическое присвоение приложению меток устаревшим файлам может выполняться в фоновом режиме, отслеживаемом администраторами организации Microsoft 365.

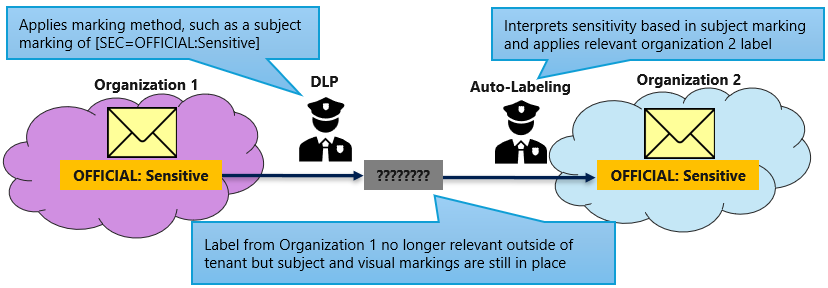

Автоматическое маркировка после изменения механизма правительства

Изменения механизма государственного управления (MoG) обычно связаны с перемещением обязанностей и ресурсов между правительственными организациями. При переходе функции из одной организации в другую часто требуется передача информации, связанной с этой функцией. Так как метки конфиденциальности актуальны только в одной среде Microsoft 365, при передаче элементов во вторую организацию примененная метка не переносится. Защитная маркировка по-прежнему применяется, но такие элементы управления, как защита от потери данных на основе меток и оповещение о неуместном месте, скорее всего, будут скольжения. Чтобы устранить эту проблему, политики автоматической маркировки можно запустить по содержимому, полученному из внешних источников, чтобы обеспечить применение правильных меток на основе существующей защитной маркировки элемента.

Конфигурация для этого такая же, как описано в разделе Автоматическое добавление меток после развертывания меток конфиденциальности. Единственным исключением является то, что политики предназначены для определенных расположений, в которых хранятся полученные элементы.