Развертывание меток конфиденциальности с помощью политик меток для обеспечения соответствия австралийского правительства PSPF

В этой статье содержатся рекомендации по настройке политики меток конфиденциальности Microsoft Purview для австралийских организаций для государственных организаций. Его цель — продемонстрировать, как можно настроить политики меток для оптимального соответствия требованиям, изложенным в разделе Защита политики безопасности (PSPF) и Руководстве по информационной безопасности (ISM).

Чтобы пользователи выбирали метки конфиденциальности для приложений к элементам, их необходимо опубликовать с помощью политик меток. Политики меток настраиваются на портале Microsoft Purview в меню защиты информации .

Пошаговые инструкции по созданию метки конфиденциальности см. в статье Создание метки конфиденциальности.

Организациям с более детализированными требованиями требуются дополнительные политики. Например, организация, которая хочет опубликовать метку PROTECTED и связанные с ней вложенные метки для подмножества пользователей, требует другой политики для этого. Можно создать политику с именем protected label policy , для которой выбраны только метки PROTECTED. Затем политику можно опубликовать в группе защищенных пользователей .

Важно!

Ограничение возможности применения метки не препятствует доступу к информации, к которым применена метка. Чтобы применить ограничение доступа вместе с политикой меток, необходимо применить конфигурацию, включая защиту от потери данных (DLP),контекст проверки подлинности и шифрование меток .

Параметры политики меток

Политики меток конфиденциальности содержат различные параметры политики, которые управляют поведением клиентов, поддерживающих метки конфиденциальности. Эти параметры важны для того, чтобы австралийские правительственные организации могли выполнять некоторые ключевые требования.

Метка по умолчанию

Параметр Метка по умолчанию сообщает Microsoft 365, что выбранная метка автоматически применяется к элементам по умолчанию. В соответствии с требованиями PSPF и ISM австралийского правительства для параметров метки по умолчанию устанавливается значение None.

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8, требование 2 (основное требование) (версия 2018.6) | Оценка конфиденциальной и конфиденциальной информации, секретной информации: ... Чтобы решить, какую классификацию безопасности следует применить, инициатор должен: и. Оцените ценность, важность или конфиденциальность официальной информации, учитывая потенциальный ущерб правительству, национальным интересам, организациям или отдельным лицам, который может возникнуть, если конфиденциальность информации была скомпрометирована... ii. Установите классификацию безопасности на самом низком разумном уровне. |

| ISM-0271 (июнь 2024 г.) | Средства маркировки не вставляются автоматически в сообщения электронной почты. |

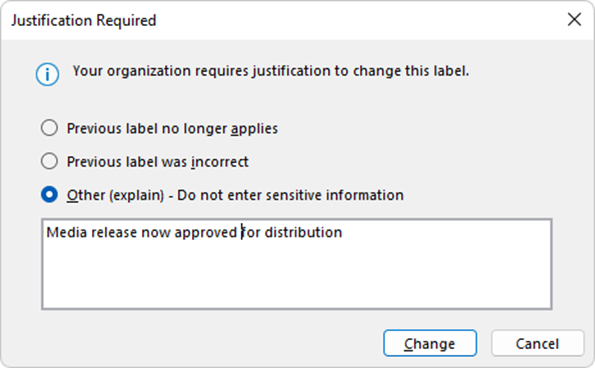

Обоснование изменения меток

Для австралийских государственных организаций корпорация Майкрософт рекомендует включить обоснование изменения меток во всех политиках меток.

Для большинства организаций конфиденциальность информации может меняться со временем, например, информация, на которую распространяется эмбарго, пресс-релизы и линии хранения. Обоснование изменения меток активируется в случае, если пользователь пытается удалить или понизить примененную метку. Этот параметр политики требует, чтобы пользователи указали причину изменения:

Все изменения меток и ответы на их обоснование записываются в журнал аудита и могут просматриваться администраторами в Обозреватель действий Microsoft Purview.

Оповещения об изменении меток

Изменения меток можно легко настроить для оповещения в Microsoft Sentinel и других системах управления информационной безопасностью и событиями безопасности (SIEM).

Оповещения о маркировке в государственных учреждениях для всех изменений могут вызвать ненужный "шум", который может скрыть оповещения, требующие дальнейшего изучения. В следующем примере показана эта конфигурация в параметре для государственных организаций.

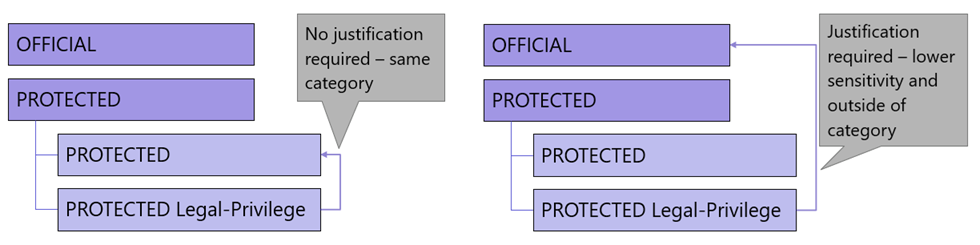

Обоснование изменения меток не активируется автоматически для изменений между вложенными метками. При использовании таксономии меток, аналогичной конфигурации, приведенной в этой статье, пользователи могут добавлять или удалять маркер управления сведениями (IMM) без необходимости обосновать это действие. Однако эти изменения меток записываются в журнал аудита.

Правительственные организации должны рассмотреть требования к хранению для обоснования изменений и настроить политики хранения журналов аудита в соответствии с ними. Дополнительные сведения о журнале аудита и параметрах хранения журнала можно найти в журнале аудита.

Рекомендации по реклассификации

Обоснование изменения меток — это функция, в которой доступные варианты отличаются от намерения государственных требований. PSPF указывает, что инициатор определяет сущность, которая изначально сгенерировала или получила информацию, должна нести ответственность за управление ее рассекречиванием или реклассификацией:

| Требование | Detail (Сведения) |

|---|---|

| Требование 3 политики PSPF 8. Деклассификация (версия 2018.6) | Инициатор должен по-прежнему отвечать за контроль за очисткой, реклассификацией или рассекречиванием информации. Сущность не должна удалять или изменять классификацию информации без утверждения инициатора. |

Кроме того, в ISM-1089 говорится следующее:

| Требование | Detail (Сведения) |

|---|---|

| ISM-1089 (март 2023 г.) | Средства защитной маркировки не позволяют пользователям, отвечающим или пересылающим сообщения электронной почты, выбирать защитные маркировки ниже, чем ранее. |

Подход, используемый в Microsoft Purview, является методом "доверяй, но проверяй", который позволяет пользователям с разрешением изменять элементы и настраивать метку, применяемую к этим элементам. Обоснование изменения меток обеспечивает мониторинг и ответственность за любые изменения.

Те, кто рассматривает требования к реклассификации PSPF в соответствии с подходом Корпорации Майкрософт "доверие, но проверка", должны знать о следующих доступных вариантах.

Подход на основе политик

Корпорация Майкрософт рекомендует австралийским государственным организациям возглавить свои собственные средства управления на основе политики организации в качестве основного метода выполнения требований к рассекречению. Кроме того, корпорация Майкрософт рекомендует усилить элементы управления на основе политик с помощью мониторинга и оповещений для обнаружения недопустимых шаблонов. Это связано с тем, что конфигурация предотвращает изменение элементов. Результат "блокировки" метки влияет на пользователей и администраторов, особенно при изменении. Например, "блокировка" метки на элементе, совместно используемом организацией, может потребовать использования шифрования, что может повлиять на другие службы, такие как системы управления записями. Эти разрешения также может потребоваться привязать к домену пользователя, на что могут повлиять изменения механизма государственного управления (MoG).

Когда государственные организации рассматривают доступные варианты, возможно, стоит помнить, что PSPF включает как шкалу зрелости, так и категории основных и вспомогательных требований. Организации должны принимать собственные решения относительно важности этого вспомогательного требования для достижения своих целей PSPF и взвесить требование с:

- юзабилити

- потенциальное влияние на пользователей

- влияние на общую зрелость PSPF

- потенциал MoG

Подход на основе защиты от потери данных

В этом подходе используются дополнительные возможности Microsoft 365, которые накладываются на многоуровневые возможности Microsoft Purview для снижения рисков, связанных с кражей информации. Примером этого является то, что защита от потери данных используется для блокировки конфиденциальной информации от ухода из организации. Элементы могут быть определены как конфиденциальные в первую очередь на основе примененной метки, а также на основе информации, которую они содержат. Реализация второго уровня защиты от потери данных, который фокусируется на содержимом, а не только на метке, снижает способность злоумышленника извлекать информацию после снижения или удаления метки. Дополнительные сведения об этом многоуровневом подходе см. в статье Предотвращение недопустимого распространения конфиденциальной информации и ограничение распространения конфиденциальной информации. Эти возможности также могут быть расширены на устройства с помощью защиты от потери данных конечных точек и в других облачных приложениях через Defender for Cloud Apps.

Организации могут использовать DLP для идентификации и деклассификации адресов. Примером этого является использование типа конфиденциальной информации (SIT) для идентификации "SEC=OFFICIAL:Sensitive" в маркировке темы, но беседа по электронной почте помечена как OFFICIAL. В тексте бесед более высокая маркировка конфиденциальности определяется защитой от потери данных, поэтому беседу можно заблокировать или направить в группы безопасности для дальнейших действий. Пример подхода, который оценивает маркировку, применяемую к элементам, а не метку конфиденциальности, можно увидеть в статье Управление электронной почтой помеченных сведений с помощью защиты от потери данных.

Подход, основанный на пользовательских рисках

Организации могут расширить элементы управления защитой от потери данных, сопоставляя сведения о защите от потери данных с рядом пользовательских сигналов, которые могут указывать на шаблоны вредоносного поведения. Эта возможность доступна через Управление внутренними рисками Microsoft Purview (IRM).

IRM оповещает администраторов пользователей, которые неоднократно пытаются использовать информацию как «рискованные» и позволяют группам безопасности вмешиваться. Это средство позволяет принимать веб-каналы данных отдела кадров и сопоставлять действия по краже данных с сигналами отдела кадров, например датой окончания контракта. Эта возможность сигнализирует администраторам о том, что пользователи со злонамеренными намерениями могут быть идентифицированы и устранены в кратчайшие сроки, что устраняет риск злонамеренного рассекречивания и кражи.

Чтобы еще больше использовать это, в IRM можно включить функции адаптивной защиты , которые могут автоматически ограничивать доступ пользователей, рискованных пользователей, и возможность выфильтровывать помеченные сведения после события риска. Это может помочь защитить информацию, немедленно реализуя элементы управления, а не ждать, пока команды безопасности будут реагировать на оповещения.

Если информация защищена многоуровневым подходом, жесткие ограничения реклассификации требуются только для тех записей, которые указаны в Законе об архивах с блокировкой меток для указанных архивов Закона Содружества.

Предотвращение изменений реклассификации

Существует два варианта предотвращения реклассификации, полезной для разных требований к варианту использования.

Подход на основе шифрования

Другим вариантом предотвращения изменения меток является использование шифрования на основе меток вместе с разрешениями, которые ограничивают возможность пользователя изменять свойства элементов. Разрешения совладельца разрешают изменение свойств, включая примененную метку, в то время как разрешения совместного редактирования позволяют изменять элементы, но не их свойства. Такая конфигурация должна быть подкреплена структурой группы для поддержки выделения таких разрешений тем, кому они требуются. В этой конфигурации также необходимо учитывать другие аспекты шифрования меток, которые рассматриваются в шифровании меток конфиденциальности.

Дополнительные сведения о необходимых разрешениях Azure Rights Management для этой поддержки см. в статье Настройка прав на использование для Azure Information Protection (AIP).

Применение меток "lock"

Статьи 24 и 26 Закона об архивах запрещают утилизацию или изменение некоторых типов документов Содружества. Изменения меток являются метаданными записи и могут представлять собой изменение этой записи. Чтобы запретить изменение меток, организации могут реализовать метки хранения, которые используют функции Управление записями Microsoft Purview для "блокировки" элементов в состоянии. После блокировки элементы и связанные с ними метки конфиденциальности нельзя изменить, что предотвращает реклассификацию. Настройка Microsoft 365 таким образом помогает организациям соответствовать требованиям PSPF и Архивного закона для этих типов записей Содружества.

Дополнительные сведения о предотвращении изменений элементов с помощью меток записей см. в разделе Объявление записей с помощью меток хранения.

Обязательное применение метки

Политики меток позволяют требовать от пользователей выбирать метки для документов и сообщений электронной почты. Этот параметр предлагает пользователям выбрать метку каждый раз, когда они:

- Сохранение нового элемента (файла или электронной почты),

- Попытка отправить сообщение электронной почты без метки или

- Изменение элемента, к которому еще не применена метка.

Этот параметр гарантирует, что все элементы имеют защитную маркировку и другие связанные элементы управления.

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8, требование 1 (основное требование) — идентификация запасов информации (версия 2018.6) | Инициатор должен определить, является ли создаваемая информация официальной (предназначенной для использования в качестве официальной записи) и является ли эта информация конфиденциальной или секретной. |

| Политика PSPF 8, требование 2 (основное требование) — оценка конфиденциальности и классификации безопасности хранения информации (версия 2018.6) | Чтобы решить, какую классификацию безопасности следует применить, инициатор должен: и. оценить ценность, важность или конфиденциальность официальной информации, учитывая потенциальный ущерб правительству, национальным интересам, организациям или отдельным лицам, который может возникнуть, если конфиденциальность информации была скомпрометирована... ii. установите классификацию безопасности на самом низком разумном уровне. |

Совет

Хотя параметр обязательной маркировки гарантирует, что к элементам применены метки, рекомендуется использовать клиентские рекомендации по автоматической маркировке меток, а также настроить и включить, чтобы помочь пользователям в точном приложении меток. Дополнительные сведения об этой возможности см. в статье Автоматическая маркировка на основе клиента .

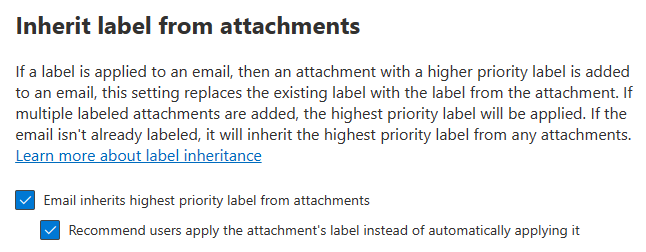

Наследование меток

Параметр наследования меток позволяет электронной почте наследовать конфиденциальность вложений. Это вступает в силу, если элемент с более высокой чувствительностью присоединяется к сообщению электронной почты с более низкой меткой конфиденциальности. Этот параметр позволяет гарантировать, что элементы с высоким уровнем конфиденциальности не раскрываются ненадлежащим образом с помощью сообщений электронной почты с более низкой конфиденциальностью.

Как и во всех процессах автоматической маркировки, автоматизация не переопределяет примененную вручную метку. Чтобы получить максимальную выгоду, австралийские правительственные организации должны выбрать оба варианта. Выбор обоих параметров позволяет только что созданным элементам наследовать чувствительность вложений. В ситуациях, когда пользователь уже применил метку, вступает в силу второй вариант, и рекомендуется увеличить конфиденциальность сообщения электронной почты, чтобы она соответствовала.

Этот параметр соответствует следующим требованиям:

| Требование | Detail (Сведения) |

|---|---|

| ISM-0270 (июнь 2024 г.) | Защитная маркировка применяется к сообщениям электронной почты и отражает наивысшую чувствительность или классификацию темы, текста и вложений. |

| ISM-0271 (июнь 2024 г.) | Средства маркировки не вставляются автоматически в сообщения электронной почты. |

Наследование меток помогает обеспечить следующее:

- Любые элементы управления потоком обработки почты или DLP, привязанные к метке электронной почты (например, те, которые обсуждаются при предотвращении распространения секретной информации по электронной почте), применяются на основе вложений сообщения.

- Если наследуемая метка включает в себя какие-либо дополнительные элементы управления, такие как шифрование меток, в сообщении электронной почты применяются эти элементы управления (как описано в разделе Шифрование меток конфиденциальности).

Настраиваемая страница справки

Параметр настраиваемой страницы справки позволяет организациям предоставлять ссылку с помощью параметра "Подробнее", отображаемого в нижней части меню метки. Пользователь направляется на URL-адрес сайта, предоставляющий информацию о том, как правильно применять метки конфиденциальности и информировать пользователей о своих обязательствах по маркировке или классификации.

Наряду с подсказками метки, веб-сайт "узнать больше" будет использоваться сотрудниками при определении того, какая метка наиболее подходит для элемента. Это согласуется с требованием 2 Политики PSPF 8, так как оно помогает пользователям в оценке конфиденциальной и конфиденциальной информации.

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8, требование 2 (основное требование): оценка конфиденциальной информации (версия 2018.6) | Чтобы решить, какую классификацию безопасности следует применить, инициатор должен: и. оценить ценность, важность или конфиденциальность официальной информации, учитывая потенциальный ущерб правительству, национальным интересам, организациям или отдельным лицам, который может возникнуть, если конфиденциальность информации была скомпрометирована... ii. установите классификацию безопасности на самом низком разумном уровне. |

Организации обычно используют интрасеть сотрудников или аналогичное расположение для публикации содержимого, соответствующего требованиям и процессам классификации. Этот же сайт может быть подходящим целевым объектом для этой ссылки "Подробнее". Существуют и другие способы использования такого сайта, которые далее рассматриваются в разделе Оповещение о том, что данные не на месте.

Упорядочение политик

Как упоминалось в начале этой статьи, можно настроить несколько политик меток для развертывания различных наборов меток или различных параметров политики для группы пользователей. В таких сценариях, как и в случае с метками, важно упорядочивание политик. Пользователи в область нескольких политик получают все метки, назначенные им с помощью различных политик, но они будут получать только параметры из политики с наивысшим порядком.

Примеры политик меток

В следующем примере метки показана типичная конфигурация политики для австралийских государственных организаций. Приведенная ниже защищенная политика предназначена для демонстрации того, как набор меток может быть опубликован только для подмножества пользователей и не будет требоваться для каждой организации:

| Имя политики | Порядок | Метки опубликованы | Опубликовано в |

|---|---|---|---|

| Политика всех пользователей | 0 | -НЕОФИЦИАЛЬНЫЙ -ОФИЦИАЛЬНЫЙ - OFFICIAL: конфиденциальный - OFFICIAL: Конфиденциальность персональных данных - OFFICIAL: конфиденциальные юридические привилегии - OFFICIAL: конфиденциальность законодательной тайны - OFFICIAL: Деликатный НАЦИОНАЛЬНЫЙ КАБИНЕТ |

Все пользователи |

| Проверка политики | 1 | Все | Тестовые учетные записи пользователей |

| Защищенная политика | 2 | -ЗАЩИЩЕННЫЙ — ЗАЩИЩЕННЫЕ Personal-Privacy — ЗАЩИЩЕННЫЕ Legal-Privilege — ЗАЩИЩЕННЫЕ Legislative-Secrecy - ЗАЩИЩЕННЫЙ ШКАФ - ЗАЩИЩЕННЫЙ НАЦИОНАЛЬНЫЙ КАБИНЕТ |

Группа Microsoft 365 "Защищенные пользователи" |

Эти политики можно настроить с помощью следующих параметров, которые лучше всего соответствуют требованиям австралийского правительства:

| Параметр политики | Setting |

|---|---|

| Пользователи должны предоставить обоснование для удаления метки или снижения ее классификации. | ВКЛ |

| Требовать от пользователей применения метки к своим сообщениям электронной почты и документам. | ВКЛ |

| Требовать от пользователей применения метки к содержимому Power BI. | ВКЛ |

| Предоставьте пользователям ссылку на настраиваемую страницу справки. | Вставка URL-адреса сайта справки на основе интрасети |

| Метка по умолчанию для документов. | Нет |

| Метка по умолчанию для сообщений электронной почты. | Нет |

| Наследовать метку от вложений. — Email наследует метку с наивысшим приоритетом от вложений. — рекомендуется применять метку вложения вместо автоматического применения. |

ВКЛ ВКЛ |

| Метка по умолчанию для собраний и событий календаря. | Нет |

| Требовать от пользователей применения метки к своим собраниям и событиям календаря. | ВКЛ |

| Метка по умолчанию для сайтов и групп. | Нет |

| Требовать от пользователей применения метки к группам или сайтам. | ВКЛ |

| Метка по умолчанию для Power BI. | Нет |

Изменения политики меток

Сотрудники, ответственные за управление изменениями в конфигурации политики меток или меток, должны помнить, что для развертывания изменений для пользователей и синхронизации изменений с клиентскими устройствами требуется не более 24 часов. Это должно учитываться в окнах тестирования и технических изменений.

Совет

Если конфигурация должна быть быстро проверена пользователями, эти пользователи могут выйти из своего Приложения Microsoft 365 Outlook или клиента Office, а затем снова войти в систему. При входе клиента он получит новую копию выделенных политик, что ускоряет процесс развертывания метки или политики.