Предотвращение неправильного распространения секретной информации для австралийского правительства в соответствии с PSPF

В этой статье приводятся рекомендации для австралийских государственных организаций по настройке, чтобы снизить риск неуместного раскрытия конфиденциальной информации через службы Microsoft 365. Его цель — помочь организациям улучшить состояние информационной безопасности. Советы, приведенные в этой статье, соответствуют требованиям, изложенным в разделе Защита политики безопасности (PSPF) и Руководстве по информационной безопасности (ISM).

Платформа политики защиты безопасности (PSPF) охватывает не только X-заголовки x-маркировки и целый ряд других требований и элементов управления. В этой статье рассматриваются требования, связанные с ограничением раскрытия секретной или иной конфиденциальной информации, необходимой в политике PSPF 9: Доступ к информации.

В этой статье содержатся советы и рассматриваются конфигурации, относящиеся к:

- Exchange Online сценариях электронной почты,

- Обмен сообщениями в чате и каналах Microsoft Teams,

- Сценарии совместного использования через SharePoint и OneDrive;

- Отправка в службы облачного хранилища и

- Скачивание или печать на управляемых устройствах.

Предотвращение распространения секретной информации по электронной почте

Политики защиты от потери данных (DLP) в этом разделе предназначены только для службы обмена , чтобы включить необходимые условия политики, например домен получателя, который недоступен, если выбраны другие службы.

В соответствии с требованиями PSPF политики защиты от потери данных также требуют использования пользовательского шаблона политики. Наряду с политиками защиты от потери данных необходимо включить наследование меток для вложений электронной почты, как описано в разделе Наследование меток. Наследование меток гарантирует, что, если конфиденциальность сообщения ниже, чем у вложения, запускается рекомендация с запросом на повышение уровня метки сообщения, чтобы он соответствовал вложению. Рекомендация и утверждение агентством пользователя приводит сообщение электронной почты в область любых политик, применяющихся к классификации вложений с более высокой конфиденциальности.

Примечание.

Существуют функции предварительной версии, которые обеспечивают конфиденциальность сообщений электронной почты и вложений, которые должны учитываться политиками защиты от потери данных. Рекомендуется использовать эти функции. Дополнительные сведения см. в разделе Портал соответствия требованиям Microsoft Purview: защита от потери данных— сообщение/вложение содержит предикаты EXO.

Предотвращение распространения секретной информации по электронной почте в несанкционированных организациях

Требование 1 политики PSPF 9 гласит, что сведения, классифицированные по безопасности, должны быть раскрыты только утвержденным организациям:

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 9. Требование 1. Формализованные соглашения об обмене информацией и ресурсами (версия 2018.6) | При раскрытии секретной информации или ресурсов безопасности лицу или организации за пределами правительства организации должны иметь соглашение или соглашение, например контракт или дело, регулирующее использование и защиту информации. |

Примечание.

Согласно политике PSPF 8 (версия 2018.6), official: Sensitive был изменен с маркера ограничения распространения (DLM) на классификацию безопасности. Это должно повлиять на подход организации к обмену конфиденциальной информацией OFFICIAL: .

Чтобы выполнить требования PSPF, государственные организации должны иметь:

- Бизнес-процессы для выявления, заключения и проверки официальных соглашений с организациями, которые обмениваются секретной информацией по безопасности.

- Процессы технических изменений для изменения конфигурации, чтобы разрешить или запретить пользователям отправлять сведения о безопасности во внешние организации.

Организации имеют различные требования к информационной безопасности для каждой классификации или подмножества безопасности (например, маркер управления информацией (IMM) или предупреждение). Необходимо создать отдельные политики или правила для удовлетворения требований для каждой классификации или подмножества.

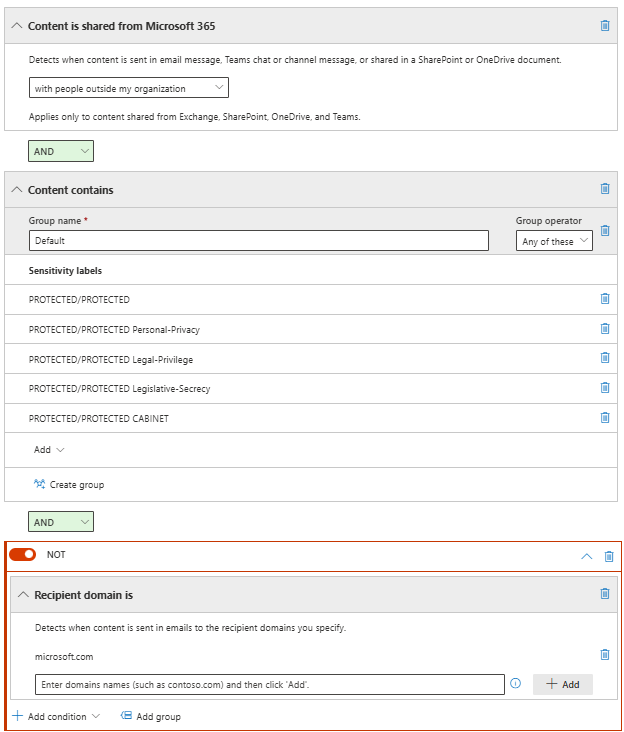

Чтобы создать правило защиты от потери данных для предотвращения распространения конфиденциальной информации по электронной почте между неутвержденными организациями:

- Создание условия содержимого предоставляется в Microsoft 365пользователям за пределами моей организации.

- Создайте второе условие содержимого, содержащееметку конфиденциальности и выбранные соответствующие метки (например, метку PROTECTED и связанные вложенные метки).

- Создайте вторую группу условий, связанную с помощью операнда AND .

- Для второй группы задано значение NOT.

- Вторая группа содержит условие домена получателя вместе со списком доменов, которые утверждены для получения выбранных классификаций безопасности.

- Создайте действие, которое блокирует или перенаправляет электронную почту получателям, которые не из одного из настроенных доменов получателей.

Пример правила защиты от потери данных: блокировка защищенной электронной почты для неутвержденных организаций

Следующее правило ограничивает отправку защищенного сообщения электронной почты организациям, которые не указаны как утвержденные для получения информации. В то время как пользователь создает электронное письмо с примененной меткой PROTECTED, если пользователь добавляет получателя из неутвержденной организации, отображается подсказка политики защиты от потери данных, чтобы предупредить пользователя. Сообщение электронной почты блокируется, если пользователь игнорирует подсказку политики и пытается отправить ее.

| Условия | Действие |

|---|---|

| Содержимое предоставляется из Microsoft 365. с людьми за пределами моей организации AND Содержимое содержит метки конфиденциальности: - Все защищенные метки AND Group NOT Домен получателя: - Список доменов, утвержденных для получения защищенной электронной почты |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех Настройте подсказку политики: "Получатель этого сообщения электронной почты из организации, которая не авторизована на получение защищенной информации. Это сообщение электронной почты блокируется, если неавторизованные получатели не будут удалены из поля в . Если это неправильно, обратитесь в службу поддержки, чтобы обсудить свое требование". Настройте соответствующие параметры серьезности инцидентов и параметров уведомлений. |

Совет

Австралийским государственным организациям следует рассмотреть возможность настройки правил защиты от потери данных, ограничивающих электронную почту неутвержденными организациями для защищенных и ОФИЦИАЛЬНЫХ: конфиденциальных сообщений электронной почты.

Разрешение распространения секретной информации по электронной почте авторизованным гостям

С учетом необходимости знать, государственные организации должны интегрировать подход на основе домена с гостевым доступом и несколько уровней гостевого доступа в зависимости от примененной метки и гостевой группы или домена.

Авторизованное гостевое разрешение достигается с помощью:

Создание групп, обслуживаемых вручную (например, защищенных гостей), в которых содержатся гости из утвержденных внешних организаций, у которых была проверена проверка состояния разрешения; или

Создание динамических групп, настроенных для включения гостевых учетных записей из указанных доменов. Этого можно добиться за счет использования динамических запросов, оценивая имена участников-пользователей (UPN). Например:

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Дополнительные сведения о динамическом членстве в группах см. в разделе Правила динамического членства для групп в Microsoft Entra ID.

Преимущества ограничения возможности получения защищенной информации подмножеством доменов и гостевых учетных записей демонстрируются в следующих сценариях на основе электронной почты.

| Гостевой сценарий | Только элемент управления на основе домена | Управление доменом и гостевым доступом |

|---|---|---|

| Гость из неутвержденного домена |

Риск снижен Не удается получить сведения, классифицированные по безопасности1 |

Риск снижен Не удается получить сведения, классифицированные по безопасности1 |

| Гость из домена, утвержденный для сведений, классифицированных по безопасности |

Риск присутствует Все пользователи домена, способные получать сведения, классифицированные по безопасности, независимо от необходимости знать |

Риск снижен Не удается получить сведения, классифицированные по безопасности2 |

| Гость из неутвержденного домена |

Риск снижен Не удается получить сведения, классифицированные по безопасности1 |

Риск снижен Не удается получить сведения, классифицированные по безопасности2 |

| Гость из утвержденного домена |

Риск присутствует Все пользователи домена, способные получать сведения, классифицированные по безопасности, независимо от необходимости знать |

Риск снижен Не удается получить сведения, классифицированные по безопасности2 |

| Гость из утвержденного домена и часть группы защищенных гостей |

Риск присутствует Все пользователи домена, способные получать сведения, классифицированные по безопасности, независимо от необходимости знать |

Риск снижен Получать конфиденциальную информацию могут только пользователи домена, добавленные в качестве защищенных гостей . |

Примечание.

1 Были соблюдены конфигурации, описанные в предотвращении распространения секретной информации по электронной почте между несанкционированными организациями .

2 Предоставление получения секретной информации ограничено утвержденными гостями в дополнение к элементам управления на основе домена.

Организациям, использующим такую конфигурацию, требуются бизнес-процессы для поддержки обслуживания членства в гостевых группах. Организации также необходимо добавить свои защищенные группы гостей в качестве исключений в правила защиты от потери данных, ограничивающие распространение классифицированной электронной почты.

Ниже приведены правила защиты от потери данных, разрешающих распространение конфиденциальной информации по электронной почте между авторизованными гостями:

- Создание условия содержимого предоставляется в Microsoft 365пользователям за пределами моей организации.

- Создайте второе условие содержимого, содержащееметку конфиденциальности и выбранные соответствующие метки (например, метку PROTECTED и связанные вложенные метки).

- Создайте вторую группу условий, связанную с помощью операнда AND .

- Для второй группы задано значение NOT.

- Он содержит условие получателя является членом, защищенных гостей.

- Создайте действие, которое блокирует или перенаправляет сообщения электронной почты получателям, которые не входят в выбранную группу.

Пример правила защиты от потери данных: блокировка защищенной электронной почты для неутвержденных гостей

Следующее правило основывается на приведенном выше примере, чтобы разрешить отправку защищенной электронной почты пользователям, которые находятся как из утвержденных доменов , так и из защищенных групп гостей .

| Условия | Действие |

|---|---|

| Содержимое предоставляется из Microsoft 365: с людьми за пределами моей организации AND Содержимое содержит метки конфиденциальности: - Все защищенные метки AND Group NOT Домен получателя: - Список доменов, утвержденных для получения защищенной электронной почты AND Group NOT Получатель является членом: - Защищенные гости |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех Настройте соответствующую подсказку политики: "Получатель этого сообщения электронной почты не авторизован на получение защищенной информации. Это сообщение электронной почты блокируется, если неавторизованные получатели не будут удалены из поля в . Если это неправильно, обратитесь в службу поддержки, чтобы обсудить свои требования". Настройте соответствующие параметры серьезности инцидентов и параметров уведомлений. |

Предотвращение распространения секретной информации по электронной почте среди несанкционированных пользователей

Требование 3 политики PSPF 9 касается уровней разрешений, необходимых для доступа к конфиденциальной информации:

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 9. Требование 3. Непрерывное обеспечение безопасности доступа к конфиденциальной информации и ресурсам | Сущности должны обеспечить, чтобы пользователи, которым требуется постоянный доступ к секретной информации или ресурсам безопасности, были очищены до соответствующего уровня. |

В правительственных организациях, в которых есть среды со смешанными типами пользователей с очисткой безопасности, некоторые пользователи не имеют необходимых разрешений для доступа к типам информации, хранимой организацией (или не имеют необходимости знать). Эти организации требуют элементов управления, чтобы запретить пользователям, которые не должны иметь доступ к секретной информации безопасности, и получать ее по электронной почте. Такая конфигурация достигается с помощью защиты от потери данных.

Правила защиты от потери данных, ограничивающие электронную почту неявными пользователями, требуют метода определения, каким внутренним пользователям разрешено получать секретную информацию. Как и в предыдущем примере, для этого используется группа (например, группа защищенных пользователей ). Эта группа динамична: членство поддерживается на основе атрибутов, согласующихся с разрешениями безопасности каждого пользователя. Это можно получить из систем управления персоналом или удостоверений. Кроме того, условия шаблона соответствия атрибутов AD получателя можно настроить непосредственно в политике защиты от потери данных.

Правило защиты от потери данных, включенное в новую политику или добавленное в политику, показанную в предыдущем разделе. Правило содержит:

- Условия содержимого передаются из Microsoft 365людям в моей организации.

- Условие Содержимого содержит любые из этих меток конфиденциальности с выбранными соответствующими метками (например, все защищенные метки).

- Вторая группа условий, связанная с помощью операнда AND . Для второй группы задано значение NOT. Он содержит условие получателя является членом защищенныхпользователей.

- Политика, для которой требуется действие, которое блокирует или перенаправляет электронную почту получателям, которые не входят в выбранную группу.

Пример правила защиты от потери данных. Блокировка защищенной электронной почты для внутренних пользователей, не являющихся пользователями

Это правило запрещает пользователям, не входящим в группу защищенных пользователей , получать сообщения электронной почты с примененными метками PROTECTED.

| Условия | Действие |

|---|---|

| Доступ к содержимому осуществляется из Microsoft 365 Только с людьми в моей организации AND Содержимое содержит метку конфиденциальности: - Все защищенные метки AND Group NOT Получатель является членом: - Защищенные пользователи |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех Настройте соответствующую подсказку политики, например: "Указанный пользователь не утвержден для доступа к защищенным элементам". Настройте соответствующие параметры серьезности инцидентов и параметров уведомлений. |

В результате, если автоматическая маркировка настроена в соответствии с примером конфигурации автоматической маркировки на основе электронной почты, помеченные сообщения электронной почты, полученные от внешних организаций, помечаются по квитанции, а затем блокируются для неявных пользователей. Для использования автоматической маркировки требуется лицензия E5 или эквивалентная лицензия. Тем не менее организации, которые решили не использовать возможности автоматической маркировки, по-прежнему могут соответствовать требованию 3 политики PSPF 9, оценивая маркировку, а не метки конфиденциальности.

Примечание.

Организациям рекомендуется использовать автоматическую маркировку для реализации правил, оценивающих маркировку, так как они могут предотвратить кражу в ситуациях, когда элементы были помечены неискренно или метка была злонамеренно понижена, как описано в рекомендациях по реклассификации.

Следующее правило проверяет наличие защищенной маркировки, применяемой к x-заголовкам или темам, и блокирует сообщение электронной почты, если получатель не входит в группу защищенного пользователя .

| Условия | Действие |

|---|---|

| Содержимое предоставляется из Microsoft 365: только с людьми в моей организации AND Group NOT Получатель является членом: - Защищенные пользователи AND GROUP Заголовок соответствует шаблону: X-Protective-Marking : SEC=PROTECTED ИЛИ Шаблон соответствия темы: \[SEC=PROTECTED |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех Настройте соответствующую подсказку политики, например: "Указанный пользователь не утвержден для доступа к защищенным элементам". Настройте соответствующие параметры серьезности инцидентов и параметров уведомлений. |

Предотвращение отправки неавторизованных пользователей по электронной почте секретной информации

Важно предотвратить получение несанкционированных пользователей секретной информации, уже в пределах клиента. Однако рассмотрим ситуацию, когда пользователь получает доступ к защищенному файлу с помощью локального хранилища, USB или другого метода на основе nonemail. Затем пользователь вложит элемент в сообщение электронной почты и отправляет его. Проверка того, что пользователь имеет право на отправку секретной информации безопасности, снижает риск утечки данных.

Правила защиты от потери данных, которые необходимо проверка, если пользователь имеет право на доступ к секретной информации, прежде чем он сможет ее отправить:

- Создание условия содержимого содержит любые из этих меток конфиденциальности с выбранными соответствующими метками (например, все защищенные метки).

- Создайте вторую группу условий, связанную с помощью операнда AND .

- Для второй группы задано значение NOT.

- Он содержит условие отправителя является членом защищенныхпользователей.

- Политике требуется действие, которое блокирует или перенаправляет сообщения электронной почты получателям, которые не входят в выбранную группу.

Примеры правил защиты от потери данных, ограничивающих распространение электронной почты с классификацией безопасности несанкционированными пользователями

Следующие правила защиты от потери данных гарантируют, что только пользователи, которым разрешен доступ к защищенным данным, смогут отправлять их. Эти правила гарантируют, что в случае события безопасности (например, случайного или злонамеренного превышения общего доступа, недопустимых разрешений или конфигураций безопасности) неявные пользователи, получающие доступ к классифицированным элементам, не смогут усугубить утечку данных путем дальнейшего распространения секретной информации безопасности.

| Правило | Условия | Действие |

|---|---|---|

| Ограничение внутренней отправки защищенной электронной почты | Содержимое предоставляется из Microsoft 365: Только с людьми в моей организации AND Содержимое содержит метку конфиденциальности: - Все защищенные метки AND Group NOT Отправитель является членом: - Защищенные пользователи |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех При необходимости настройте подсказки политики. Настройка соответствующей серьезности инцидентов и оповещений |

| Ограничение внешней отправки защищенной электронной почты | Содержимое предоставляется из Microsoft 365: Только с людьми за пределами моей организации AND Содержимое содержит метку конфиденциальности: - Все защищенные метки AND Group NOT Отправитель является членом: Защищенные пользователи |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировать всех При необходимости настройте подсказки политики. Настройка соответствующей серьезности инцидентов и оповещений |

Предотвращение распространения классифицированных элементов безопасности через чат Teams

Сведения об использовании microsoft Purview DLP для защиты Microsoft Teams см. в разделах Защита от потери и Microsoft Teams.

Действия совместного доступа к файлам в Teams работают по ссылкам для общего доступа, поэтому элементы с метками можно защитить с помощью параметров политики защиты от потери данных, которые обсуждаются при предотвращении совместного доступа к конфиденциальной информации безопасности.

К чату Teams не может применяться метка конфиденциальности. Таким образом, политики защиты от потери данных на основе классификации не применяются напрямую. Однако политики, определяющие конфиденциальную информацию и маркировку безопасности, обсуждаются в разделе Ограничение внешнего чата через DLP.

Предотвращение совместного использования сведений, классифицированных по безопасности

Примечание.

Схема ASD для Secure Cloud содержит рекомендации по настройке общего доступа SharePoint. Советы ASD рекомендуют ограничить все ссылки для общего доступа только для пользователей в вашей организации. Установка для всех общих данных только внутреннего доступа является хорошим состоянием по умолчанию для организаций, работающих на уровне PROTECTED.

Некоторые организации должны изменить конфигурацию общего доступа, чтобы удовлетворить сложные варианты использования, такие как безопасная совместная работа с другими организациями. Предоставленные советы, такие как, включенные в управление высокой внешней совместной работой и другие соответствующие разделы схемы ASD для Secure Cloud , были выполнены, после чего это можно сделать с низким уровнем риска и может легко привести к конфигурации, которая лучше подходит для информационной безопасности, чем традиционные подходы к вложениям файлов электронной почты.

Каждая организация имеет конфигурацию общего доступа по умолчанию, которая является настроенной конфигурацией общего доступа SharePoint. Это позволяет настроить список доменов, утвержденных для получения ссылок общего доступа. Такая конфигурация согласована с требованием 1 политики PSPF 9 — формализованными соглашениями об обмене информацией и ресурсами.

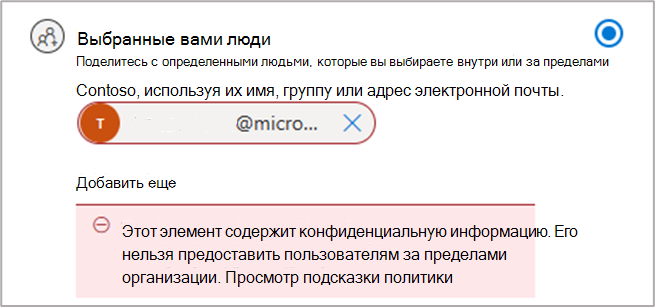

Параметры группы меток и сайта могут дополнительно ограничить общий доступ к элементам из помеченных расположений, как описано в конфигурации общего доступа к меткам. Если этот параметр настроен, элемент, классифицированный по безопасности, например защищенный документ, имеет ограниченные параметры общего доступа из расположений PROTECTED. Конфигурации в примерах конфигурации групп и сайтов ограничивают общий доступ из таких расположений только для внутренних получателей.

В дополнение к ограничениям общего доступа на основе расположения организации должны реализовать политики защиты от потери данных, чтобы блокировать или предупреждать и отговорить пользователей от внешнего общего доступа к элементам, которые не подходют для внешнего распространения. Следующий пример политики применяется к защищенным документам, предотвращая их общий доступ к внешним пользователям:

| Условия | Действие |

|---|---|

| Содержимое предоставляется из Microsoft 365: Только с людьми за пределами моей организации AND Содержимое содержит метку конфиденциальности: - Все защищенные метки |

Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365: - Запретить пользователям получать электронную почту или доступ к ней - Блокировка только людей за пределами организации Настройте соответствующую подсказку политики, например: "Защищенные элементы не подходили для совместного использования с внешними получателями". Настройка соответствующей серьезности инцидентов и оповещений |

Совет

Так как политики защиты от потери данных на основе SharePoint относятся к расположению, а не к пользователям, исключения не применяются для каждого пользователя или группы. Однако политики, применяющиеся к OneDrive, могут быть ограничены определенными пользователями.

Советы по политике защиты от потери данных можно настроить для предоставления пользователям полезных отзывов. Файлы, соответствующие подсказке политики, хранящиеся в расположениях на основе SharePoint, выигрывают от маркировки значков в библиотеках документов. Так как пример политики защиты от потери данных содержит подсказку политики, а политика накладывает ограничения на доступ, значок, показывающий круг с дефисом в нем, отображается в библиотеке документов, чтобы напомнить пользователям о том, что на элемент распространяются ограничения:

![]()

Когда пользователь игнорирует подсказку политики и пытается поделиться защищенным элементом извне, в диалоговом окне общего доступа отображается подсказка политики:

Если пользователь пытается обойти политику защиты от потери данных, например отправив по электронной почте более разрешительный тип ссылки внешнему пользователю, например ссылку на любой пользователь, политика защиты от потери данных по-прежнему активирует, создает отчеты и, если настроено, отправляет пользователю уведомление о защите от потери данных.

Другие сценарии совместного использования

В этом разделе рассматриваются другие сценарии совместного использования, которые государственные организации сокажут применимыми.

Что делать, если участник безопасного расположения, например команда PROTECTED, использует элемент некорректно?

Подход майкрософт к доверию, но проверка позволяет всем пользователям в команде предоставлять общий доступ к содержимому в соответствии с политикой общего доступа расположения. Если требуются дополнительные ограничения, возможны следующие варианты:

Группы меток конфиденциальности и конфигурация сайтов используются для применения политик условного доступа для помеченных расположений. Контекст проверки подлинности также проверяет, является ли пользователь частью группы авторизованных пользователей, прежде чем разрешить доступ к содержимому в расположении с метками.

Помеченные расположения могут быть дополнительно ограничены. Использование PowerShell для настройки метки

MemberShareNoneпозволяет владельцам сайта или группы управлять распределением информации из расположений с примененной меткой. Дополнительные сведения об ограничениях общего доступа к участникам см. в разделе Общий доступ к участникам.Информационные барьерыНеявные элементы управления группами Microsoft 365 можно использовать для блокирования общего доступа к элементам, не являющихся членами группы. Эта возможность подходит для ситуаций, когда необходимо предотвратить взаимодействие и совместную работу между группами пользователей.

Что делать, если пользователь перемещает защищенный элемент в другое место, где общий доступ является более разрешительным?

Если пользователь пытается обойти управление доступом и доступом путем перемещения защищенного элемента в расположение с более низкой конфиденциальностью, например в другую команду, где общий доступ является более разрешительным, то:

- Будет активировано оповещение "Данные не на месте", предупреждающее пользователя о действии.

- Группы безопасности оповещают в конфигурации мониторинга данных, не на месте оповещений.

Конфигурация общего доступа к SharePoint используется для настройки списка доменов, которыми пользователи могут предоставлять общий доступ. После настройки пользователи не смогут предоставлять общий доступ к элементам за пределами утвержденных организаций.

Расположение OneDrive может иметь более разрешительную политику общего доступа, чем к помеченному расположению. Чтобы снизить риски, связанные с общим доступом пользователей из OneDrive для обхода элементов управления на основе расположения, политики защиты от потери данных настраиваются таким образом, чтобы ограничить общий доступ к элементам с определенными метками из OneDrive. Политики также применяются к группам пользователей, чтобы разрешить гостям делиться помеченными элементами только доверенными пользователями из расположений OneDrive.

Важно!

Пользователь, которому разрешен доступ к защищенным элементам, может поделиться такими элементами из OneDrive в соответствии с глобальной конфигурацией общего доступа OneDrive организации и конфигурацией общего доступа OneDrive, примененной к его учетной записи.

Что делать, если вредоносный инсайдер неоднократно пытается предоставить общий доступ к действиям для удаления секретной информации по безопасности?

Мотивированный злоумышленник, скорее всего, выполнит многочисленные попытки обойти элементы управления безопасностью данных, представленные в этой статье. Возможность управления внутренними рисками (IRM) корпорации Майкрософт используется для определения профиля риска пользователя на основе его действий. IRM позволяет группам безопасности отслеживать подозрительные последовательности пользователей, например:

- Скачивание сведений из расположений Microsoft 365 с определенными метками, а затем копирование их на USB-порт.

- Снижение или удаление метки, а затем предоставление общего доступа к ней внешнему пользователю.

- Скрытие информации, которая была определена как конфиденциальная, а затем эксфильтруйте ее через облачную службу.

IRM интегрируется с политиками защиты от потери данных Microsoft Purview с помощью функции адаптивной защиты. Это определяет пользователей, которые считаются рискованными из-за того, что они постоянно активируют настроенные политики, а также автоматически накладывает на них дополнительные ограничения, чтобы снизить риск до тех пор, пока команды безопасности не смогут исследовать.

Совет

Для конфиденциальных данных следует использовать элементы управления шифрованием (как описано в шифровании меток конфиденциальности). Шифрование меток помогает гарантировать, что только авторизованные пользователи, как внутренние, так и внешние, могут получать доступ к классифицированным элементам безопасности независимо от их расположения.

Предотвращение отправки классифицированных элементов безопасности в неуправляемые расположения

Defender for Cloud Apps помогает обеспечить безопасность использования облачных служб в организации. Это делается путем предоставления детальной видимости действий пользователей и конфиденциальной информации и контроля над ней.

Defender for Cloud Apps политики настраиваются в консоли Microsoft 365 Defender в менюПолитикиоблачных приложений>. Администраторы могут создавать политики, предназначенные для файлов с защищенными метками и предотвращающие их общий доступ к неутвержденным доменам. Эта конфигурация соответствует требованию 1 политики PSPF 9, в котором говорится, что элементы, классифицированные по безопасности, должны предоставляться только официально утвержденным организациям.

Дополнительные сведения об интеграции между Defender for Cloud Apps и Защита информации Microsoft Purview см. в разделе интеграция Защита информации Microsoft Purview.

Запретить скачивание или печать элементов, классифицированных по безопасности

В этом разделе рассматривается риск того, что элементы или сведения, классифицированные по безопасности, могут быть скопированы в расположения вне контроля клиента Microsoft 365. Например:

- Пользователь копирует защищенный элемент на незашифрованный USB-накопитель, который затем теряется или украден.

- Защищенные элементы копируются в локальную сетевую папку или расположение, что не подходит для хранения защищенных элементов.

- Сведения, содержащиеся в защищенных элементах, копируются и вставываются в новый элемент без примененных элементов управления, что позволяет кража информации.

Защита от потери данных конечных точек (DLP) используется для устранения этих рисков. Сведения о процедурах подключения для защиты от потери данных в конечной точке см. в статье Начало работы с DLP конечной точки.

Государственным организациям необходимо ограничить использование только браузеров с поддержкой защиты от потери данных Microsoft 365. Chromium с учетом защиты от потери данных, и Google Chrome можно настроить защиту от потери данных с помощью надстройки браузера. Дополнительные сведения о расширении Microsoft Purview Chrome см. в статье Начало работы с расширением Microsoft Purview Chrome.

Чтобы нацеливать на устройства с помощью конечной точки DLP, создайте политику защиты от потери данных, которая ограничивается расположением устройств .

Как и в других примерах защиты от потери данных, политики можно настроить с помощью содержимого, содержащегометку конфиденциальности в качестве условий. В разделе Действия политики можно выбрать Аудит, Блокировать с переопределением или Блокировать следующие действия:

- Отправка элемента в домен облачной службы с ограниченным доступом (например, Google Drive) (как правило, блокировать в государственных организациях)

- Копирование из элемента в буфер обмена

- Копирование элемента на съемный USB-порт (как правило , блокировать с переопределением в государственных организациях)

- Копирование в общую сетевую папку

- Копирование или перемещение с помощью не разрешенного приложения Bluetooth (как правило, блокировать в государственных организациях)

- Копирование или перемещение с помощью протокола удаленного рабочего стола (обычно блокируются в организациях для государственных организаций)

Примечание.

EndPoint DLP позволяет организациям настраивать ряд параметров, включая приложения, исключения путей, разрешенные браузеры, разрешенные принтеры и разрешенные USB-устройства. Эти параметры можно использовать с политиками для определения ситуаций, в которых разрешено использование помеченных элементов.