Периметр безопасности сети для База данных SQL Azure и Azure Synapse Analytics

Область применения: База данных SQL Azure

Azure Synapse Analytics (только выделенные пулы SQL)

Периметр безопасности сети (предварительная версия) защищает как входящий, так и исходящий сетевой трафик между База данных SQL Azure и другими ресурсами Платформы как услуга (PaaS), например служба хранилища Azure и Azure Key Vault. Все попытки взаимодействовать с ресурсами Azure, не находящиеся внутри периметра, блокируются.

Внимание

- Эта статья применима к Базе данных Azure SQL и выделенному пулу SQL (ранее — SQL DW) в Azure Synapse Analytics. Эти параметры применяются ко всем базам данных SQL и выделенного SQL пула (ранее SQL DW), связанным с сервером. Для простоты термин "база данных" относится как к базам данных в Azure SQL Database, так и к базам данных в Azure Synapse Analytics. Аналогичным образом, сервером обозначается логический экземпляр SQL Server, который размещает Базу данных SQL Azure и выделенный пул SQL (ранее, SQL DW) в Azure Synapse Analytics. Эта статья не применима к Управляемому экземпляру SQL Azure или выделенным пулам SQL в рабочих областях Azure Synapse Analytics.

Привязка базы данных SQL к сетевому периметру безопасности в портале Azure

Найдите периметр безопасности сети в строке поиска портал Azure, а затем нажмите кнопку "Создать" и создайте ресурс.

Укажите имя и регион и выберите подписку.

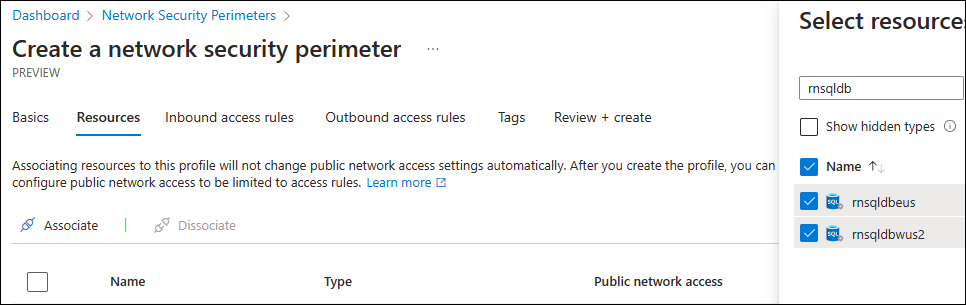

В разделе "Ресурсы" нажмите кнопку "Связать" и перейдите к База данных SQL, которую вы хотите добавить.

Перейдите к остальной части процесса создания без ввода каких-либо правил доступа для входящего трафика или правил исходящего доступа.

Использование базы данных SQL с сетевым периметром безопасности

По умолчанию периметр безопасности сети использует обучающий режим, который можно использовать для регистрации всего трафика в базу данных SQL. Сетевой трафик можно регистрировать в рабочей области Log Analytics или в учетной записи хранилища Azure с помощью функции "Диагностическое логирование для периметра безопасности сети Azure". Наконец, периметр безопасности сети можно переключить в режим принудительного применения . В принудительном режиме при отказе в доступе отображается следующая ошибка:

Error 42118

Login failed because the network security perimeter denied inbound access.