Краткое руководство. Создание периметра безопасности сети в Azure CLI

Начало работы с периметром безопасности сети путем создания периметра безопасности сети для хранилища ключей Azure с помощью Azure CLI. Периметр безопасности сети позволяет ресурсам Azure PaaS (PaaS)взаимодействовать в пределах явной доверенной границы. Затем создайте и обновите связь ресурсов PaaS в профиле периметра безопасности сети. Затем вы создаете и обновляете правила доступа к периметру безопасности сети. По завершении удалите все ресурсы, созданные в этом кратком руководстве.

Внимание

Периметр безопасности сети доступен в общедоступной предварительной версии и доступен во всех регионах общедоступного облака Azure. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

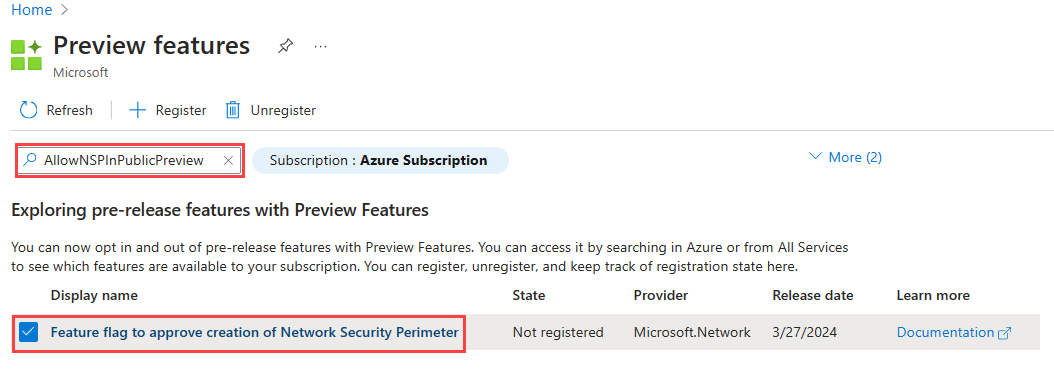

Требуется регистрация общедоступной предварительной версии периметра безопасности сети Azure. Чтобы зарегистрировать, добавьте

AllowNSPInPublicPreviewфлаг компонента в подписку.

Дополнительные сведения о добавлении флагов функций см. в статье "Настройка предварительных версий функций" в подписке Azure.

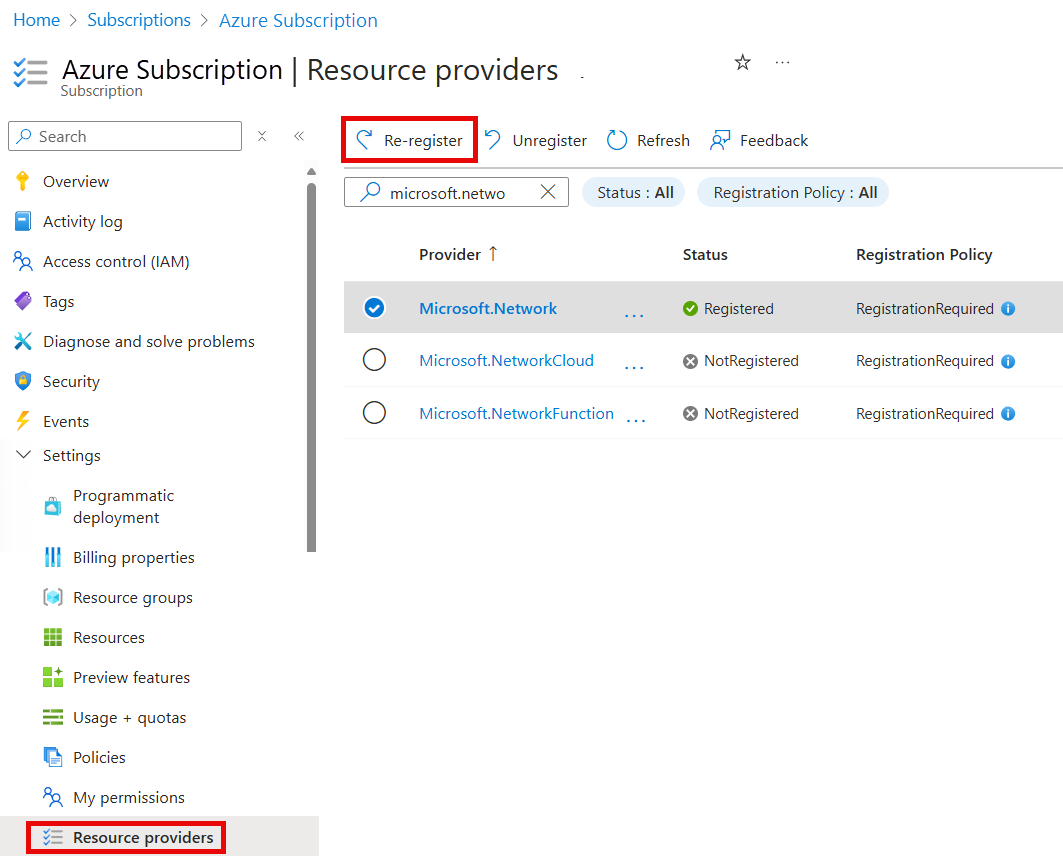

После добавления флага компонента необходимо повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов в подписке.Чтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов в портал Azure, выберите подписку и выберите поставщиков ресурсов.Microsoft.NetworkНайдите и выберите "Повторно зарегистрировать".

Чтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов, используйте следующую команду Azure PowerShell:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkЧтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов, используйте следующую команду Azure CLI:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Дополнительные сведения о повторной регистрации поставщиков ресурсов см. в статье "Поставщики и типы ресурсов Azure".

- Последняя версия Azure CLI или azure Cloud Shell на портале.

- Для этой статьи требуется версия 2.38.0 или более поздняя версия Azure CLI. Если вы используете Azure Cloud Shell, последняя версия уже установлена.

- После обновления до последней версии Azure CLI импортируйте команды периметра безопасности сети с помощью

az extension add --name nsp.

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см . в кратком руководстве по Bash в Azure Cloud Shell.

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других возможностях, доступных при входе, см. в статье Вход с помощью Azure CLI.

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений с Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

Подключитесь к учетной записи Azure и выберите подписку

Чтобы приступить к работе, подключитесь к Azure Cloud Shell или используйте локальную среду CLI.

При использовании Azure Cloud Shell войдите и выберите подписку.

Если вы установили CLI локально, выполните вход с помощью следующей команды:

# Sign in to your Azure account az loginПосле того как в оболочке выберите активную подписку локально с помощью следующей команды:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Создание группы ресурсов и хранилища ключей

Прежде чем создать периметр безопасности сети, необходимо создать группу ресурсов и ресурс хранилища ключей с az group create и az keyvault create.

В этом примере создается группа ресурсов с именем группы ресурсов в расположении WestCentralUS и хранилище ключей с именем key-vault-YYYYDDMM в группе ресурсов со следующими командами:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Создание периметра безопасности сети

На этом шаге создайте периметр безопасности сети с помощью команды az network perimeter create .

Примечание.

Не помещайте личные или конфиденциальные данные в правила периметра безопасности сети или другую конфигурацию периметра безопасности сети.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Создание и обновление связей ресурсов PaaS с новым профилем

На этом шаге вы создадите новый профиль и свяжите ресурс PaaS с профилем Azure Key Vault с профилем az network периметра create и az network perimeter association create commands.

Примечание.

--private-link-resource Для значений и --profile параметров замените <PaaSArmId> значения <networkSecurityPerimeterProfileId> и значения для хранилища ключей и идентификатора профиля соответственно.

Создайте новый профиль для периметра безопасности сети с помощью следующей команды:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterСвяжите azure Key Vault (ресурс PaaS) с профилем периметра безопасности сети с помощью следующих команд.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Обновите связь, изменив режим доступа, чтобы применитькоманду az network perimeter association create , как показано ниже.

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Управление правилами доступа к периметру безопасности сети

На этом шаге вы создаете, обновляете и удаляете правила доступа к периметру сети с префиксами общедоступного IP-адреса с помощью команды создания access-rule профиля сетевого периметра.

Создайте правило входящего доступа с префиксом общедоступного IP-адреса для профиля, созданного с помощью следующей команды:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Обновите правило входящего доступа с помощью другого префикса общедоступного IP-адреса с помощью следующей команды:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Если необходимо удалить правило доступа, используйте команду az network perimeter profile access-rule delete :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Примечание.

Если управляемое удостоверение не назначено ресурсу, поддерживающему его, исходящий доступ к другим ресурсам в том же периметре будет отказано. Правила для входящих подключений на основе подписки, предназначенные для разрешения доступа к этому ресурсу, не вступают в силу.

Удаление всех ресурсов

Чтобы удалить периметр безопасности сети и другие ресурсы в этом кратком руководстве, используйте следующие команды az network периметра :

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Примечание.

Удаление связи ресурсов из периметра безопасности сети приводит к возврату управления доступом к существующей конфигурации брандмауэра ресурсов. Это может привести к тому, что доступ разрешен или запрещен в конфигурации брандмауэра ресурсов. Если для PublicNetworkAccess задано значение SecuredByPerimeter и связь удалена, ресурс введет заблокированное состояние. Дополнительные сведения см. в разделе "Переход на периметр безопасности сети" в Azure.