Tutorial: instalar e configurar um ponto de extremidade do Windows nativo da nuvem com o Microsoft Intune

Dica

Ao ler sobre pontos finais nativos da cloud, verá os seguintes termos:

- Ponto de extremidade: um ponto de extremidade é um dispositivo, como um celular, tablet, laptop ou computador desktop. "Pontos de extremidade" e "dispositivos" são usados de forma intercambiável.

- Pontos de extremidade gerenciados: pontos de extremidade que recebem políticas da organização usando uma solução MDM ou Objetos de Política de grupo. Esses dispositivos normalmente são de propriedade da organização, mas também podem ser BYOD ou dispositivos de propriedade pessoal.

- Pontos finais nativos da cloud: pontos finais que estão associados ao Microsoft Entra. Eles não estão ingressados no AD local.

- Carga de trabalho: qualquer programa, serviço ou processo.

Este guia orientará você pelas etapas de criação de uma configuração de pontos de extremidade nativos de nuvem do Windows para sua organização. Para obter uma descrição geral dos pontos finais nativos da cloud e os seus benefícios, veja O que são pontos finais nativos da cloud.

Esse recurso aplica-se a:

- Pontos de extremidade nativos de nuvem do Windows

Dica

Se você quiser uma solução padronizada e recomendada pela Microsoft para criar em cima dela, talvez se interesse pelo Windows na configuração de nuvem. Para obter um Cenário Orientado do Intune, veja Windows 10/11 na configuração da cloud.

A tabela seguinte descreve a principal diferença entre este guia e o Windows na configuração da cloud:

| Solução | Objetivo |

|---|---|

| Tutorial: Introdução aos pontos finais do Windows nativos da cloud (este guia) | Orienta você através da criação de sua própria configuração para seu ambiente, com base nas configurações recomendadas pela Microsoft e ajuda a iniciar os testes. |

| Windows na configuração de nuvem | Uma experiência de cenário orientada que cria e aplica uma configuração pré-criada com base nas melhores práticas da Microsoft para trabalhadores de primeira linha, remotos e outros com necessidades mais focadas. |

Você pode usar este guia em conjunto com o Windows na configuração de nuvem para personalizar ainda mais a experiência pré-criada.

Como iniciar

Use as cinco fases ordenadas neste guia, que se baseiam umas nas outras, para ajudar no preparo da configuração do ponto de extremidade nativo de nuvem do Windows. Ao concluir essas fases em ordem, você verá um progresso tangível e estará pronto para provisionar novos dispositivos.

Fases:

- Fase 1 – Configurar o seu ambiente

- Fase 2 – Criar o seu primeiro ponto final do Windows nativo da cloud

- Fase 3 – Proteger o ponto final do Windows nativo da cloud

- Fase 4 – Aplicar as suas definições e aplicações personalizadas

- Fase 5 – Implementar em escala com o Windows Autopilot

No final deste guia, você terá um ponto de extremidade do Windows nativo da nuvem pronto para iniciar os testes em seu ambiente. Antes de começar, poderá querer consultar o Guia de planeamento da associação ao Microsoft Entra em Como planear a implementação da sua associação ao Microsoft Entra.

Fase 1 – Configurar seu ambiente

Antes de criar seu primeiro ponto de extremidade nativo de nuvem do Windows, há alguns requisitos e configurações importantes que precisam ser verificados. Esta fase orientará você na verificação dos requisitos, na configuração do Windows Autopilot e na criação de algumas configurações e aplicativos.

Etapa 1 – Requisitos de rede

Seu ponto de extremidade do Windows nativo de nuvem precisará de acesso a vários serviços da Internet. Inicie o teste em uma rede aberta. Ou use sua rede corporativa depois de fornecer acesso a todos os pontos de extremidade listados em Requisitos de rede do Windows Autopilot.

Se sua rede sem fio exigir certificados, você poderá começar com uma conexão Ethernet durante o teste enquanto determina a melhor abordagem para conexões sem fio para provisionamento de dispositivos.

Etapa 2 – Registro e Licenciamento

Antes de poder aderir ao Microsoft Entra e inscrever-se no Intune, tem de verificar algumas coisas. Pode criar um novo grupo do Microsoft Entra, como o nome Utilizadores de MDM do Intune. Em seguida, adicione contas de usuário de teste específicas e direcione cada uma das configurações a seguir nesse grupo para limitar quem pode registrar dispositivos enquanto você define sua configuração. Para criar um grupo do Microsoft Entra, aceda a Gerir grupos do Microsoft Entra e associação a grupos.

Restrições de inscrição As restrições de inscrição permitem-lhe controlar os tipos de dispositivos que podem ser inscritos na gestão com o Intune. Para que este guia seja bem-sucedido, verifique se o registro (MDM) do Windows está permitido; o que é a configuração padrão.

Para obter informações sobre como configurar as Restrições de Registro, confira Definir restrições de registro no Microsoft Intune.

Definições de MDM do Dispositivo Microsoft Entra Quando associa um dispositivo Windows ao Microsoft Entra, o Microsoft Entra pode ser configurado para indicar aos seus dispositivos para se inscreverem automaticamente numa MDM. Essa configuração é necessária para que o Windows Autopilot funcione.

Para verificar se as definições de MDM do Dispositivo Microsoft Entra estão corretamente ativadas, aceda a Início Rápido – Configurar a inscrição automática no Intune.

Imagem corporativa da empresa Microsoft Entra Adicionar o seu logótipo e imagens empresariais ao Microsoft Entra garante que os utilizadores veem um aspeto e funcionalidade familiares e consistentes quando iniciam sessão no Microsoft 365. Essa configuração é necessária para que o Windows Autopilot funcione.

Para obter informações sobre como configurar a imagem corporativa personalizada no Microsoft Entra, aceda a Adicionar imagem corporativa à página de início de sessão do Microsoft Entra da sua organização.

Licenciamento Os utilizadores que inscrevem dispositivos Windows a partir da Experiência Inicial (OOBE) no Intune necessitam de duas capacidades principais.

Os usuários precisarão das seguintes licenças:

- Um licença do Microsoft Intune ou do Microsoft Intune para Educação

- Uma licença como uma das opções a seguir que permite o registro automático do MDM:

- Microsoft Entra Premium P1

- Microsoft Intune para educação

Para atribuir licenças, confira Atribuir licenças do Microsoft Intune.

Observação

Ambos os tipos de licenças geralmente são incluídos com pacotes de licenciamento, como o Microsoft 365 E3 (ou A3) e superior. Veja comparações de licenciamento do M365 aqui.

Etapa 3 – Importar seu dispositivo de teste

Para testar o ponto de extremidade nativo de nuvem do Windows, precisamos começar pela preparação de uma máquina virtual ou dispositivo físico para teste. As etapas a seguir coletarão os detalhes do dispositivo e os carregarão no serviço do Windows Autopilot para uso posterior neste artigo.

Observação

Embora as etapas a seguir forneçam uma maneira de importar um dispositivo para teste, os Parceiros e OEMs podem importar dispositivos para o Windows Autopilot em seu nome como parte da compra. Há mais informações sobre o Windows Autopilot na Fase 5.

Instale o Windows (preferencialmente o 20H2 ou posterior) em uma máquina virtual ou reinicie o dispositivo físico para que ele aguarde a tela de configuração da OOBE. Opcionalmente, você pode criar um ponto de verificação para uma máquina virtual.

Conclua as etapas necessárias para se conectar à Internet.

Abra um prompt de comando usando a combinação de teclado Shift+F10.

Verifique se você tem acesso à Internet executando ping de bing.com:

ping bing.com

Alternar para o PowerShell executando o comando:

powershell.exe

Baixe o script Get-WindowsAutopilotInfo executando os comandos a seguir:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Quando solicitado, insira Y para aceitar.

Digite o seguinte comando:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Observação

As Etiquetas de Grupo permitem-lhe criar grupos dinâmicos do Microsoft Entra com base num subconjunto de dispositivos. As Categorias de Grupo podem ser definidas durante a importação de dispositivos ou alteradas posteriormente no centro de administração do Microsoft Intune. Usaremos a Marca de Grupo CloudNative na Etapa 4. Você pode definir o nome da marca como algo diferente para seu teste.

Quando for solicitado a fornecer credenciais, entre com sua conta de Administrador do Intune.

Deixe o computador em experiência inicial até a Fase 2.

Passo 4 – Criar um grupo dinâmico do Microsoft Entra para o dispositivo

Para limitar as configurações deste guia aos dispositivos de teste que importa para o Windows Autopilot, crie um grupo dinâmico do Microsoft Entra. Esse grupo deve incluir automaticamente os dispositivos que importam para o Windows Autopilot e ter a Marca de Grupo CloudNative. Em seguida, você pode direcionar todas as configurações e aplicativos neste grupo.

Selecione Grupos>Novo grupo. Introduza os seguintes detalhes:

- Tipo de grupo: Selecione Segurança.

- Nome do Grupo: introduza Autopilot Cloud-Native Pontos Finais do Windows.

- Tipo de associação: selecione Dispositivo Dinâmico.

Selecione Adicionar consulta dinâmica.

Na seção Sintaxe de Regra, selecione Editar.

Cole o seguinte texto:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Selecione OK>Salvar>Criar.

Dica

Os grupos dinâmicos levam alguns minutos para serem preenchidos após a ocorrência de alterações. Em grandes organizações, pode levar muito mais tempo. Depois de criar um novo grupo, aguarde alguns minutos antes de verificar se o dispositivo já é membro do grupo.

Para obter mais informações sobre grupos dinâmicos para dispositivos, confira Regras para dispositivos.

Etapa 5 – Configurar a Página de Status do Registro

A página de status de registro (ESP) é o mecanismo que um profissional de TI usa para controlar a experiência do usuário final durante o provisionamento do ponto de extremidade. Confira Configurar a Página de Status do Registro. Para limitar o âmbito da página de estado da inscrição, pode criar um novo perfil e direcionar o autopilot Cloud-Native grupo Pontos Finais do Windows criado no passo anterior, Criar grupo dinâmico Microsoft Entra para o dispositivo.

- Para fins de teste, recomendamos as seguintes configurações, mas sinta-se à vontade para ajustá-las conforme necessário:

- Mostrar o progresso da configuração do aplicativo e do perfil – Sim

- Mostrar página somente para dispositivos provisionados pela OOBE (experiência inicial) – Sim (padrão)

Etapa 6 - Criar e atribuir o perfil do Windows Autopilot

Agora podemos criar um perfil do Windows Autopilot e atribuí-lo ao nosso dispositivo de teste. Este perfil indica ao seu dispositivo para aderir ao Microsoft Entra e que definições aplicar durante o OOBE.

Selecione DispositivosInscrição de Dispositivos>>Perfis de Implementação> doWindows>Autopilot>.

Selecione Criar perfil>Computador Windows.

Insira o nome Ponto de Extremidade Nativo de Nuvem do Windows Autopilot e selecione Avançar.

Revise e deixe as configurações padrão; em seguida, selecione Avançar.

Deixe as marcas de escopo e selecione Avançar.

Atribua o perfil ao grupo Microsoft Entra que criou chamado Autopilot Cloud-Native Ponto Final do Windows, selecione Seguinte e, em seguida, selecione Criar.

Etapa 7 - Sincronizar dispositivos do Windows Autopilot

O serviço do Windows Autopilot será sincronizado várias vezes por dia. Você também pode disparar uma sincronização imediatamente para que seu dispositivo esteja pronto para teste. Para sincronizar imediatamente:

Selecione DispositivosInscrição de>Dispositivos>Dispositivos>Windows>Autopilot> Devices.

Selecione Sincronizar.

A sincronização leva vários minutos e continuará em segundo plano. Quando a sincronização for concluída, o status do perfil do dispositivo importado exibirá Atribuído.

Etapa 8 – Definir configurações para uma experiência otimizada do Microsoft 365

Selecionamos algumas configurações a serem configuradas. Essas configurações demonstrarão uma experiência do usuário final otimizada do Microsoft 365 em seu dispositivo nativo de nuvem do Windows. Essas configurações são definidas usando um perfil de catálogo de configurações de dispositivo. Para obter mais informações, confira Criar uma política usando o catálogo de configurações no Microsoft Intune.

Depois de criar o perfil e adicionar suas configurações, atribua o perfil ao grupo Pontos de Extremidades Nativos de Nuvem do Windows Autopilot criado anteriormente.

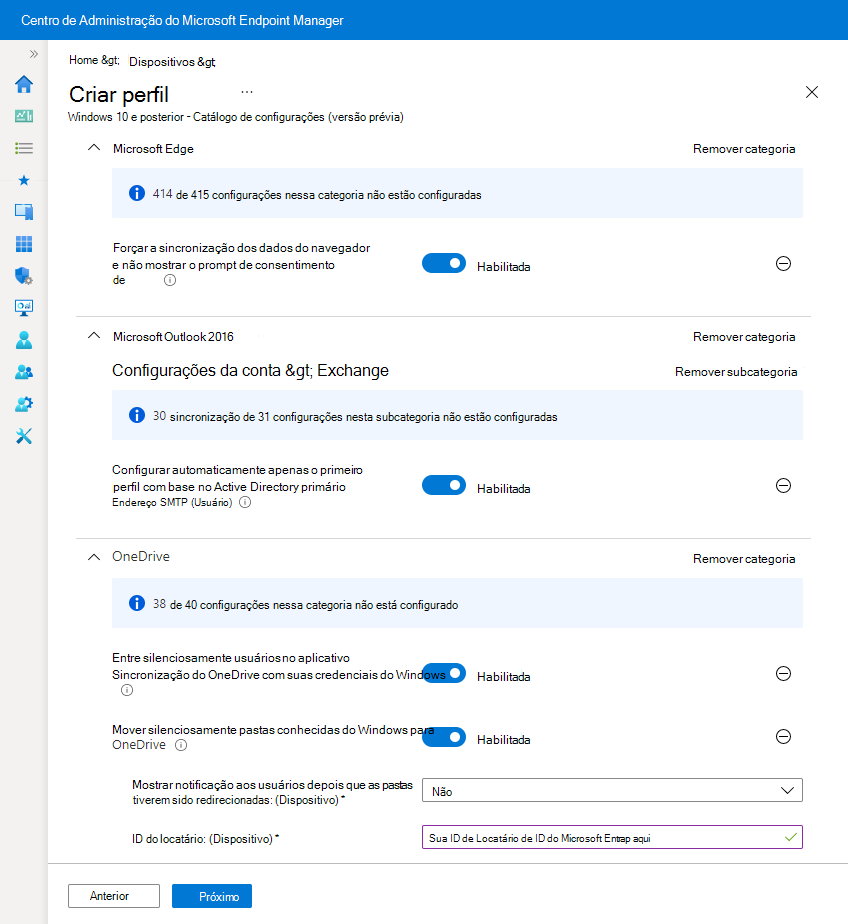

Microsoft Outlook Para melhorar a experiência de primeira execução do Microsoft Outlook, a seguinte definição configura automaticamente um perfil quando o Outlook é aberto pela primeira vez.

- Microsoft Outlook 2016\Account Settings\Exchange (Configuração do usuário)

- Configurar automaticamente apenas o primeiro perfil com base no endereço SMTP principal do Active Directory – Habilitado

- Microsoft Outlook 2016\Account Settings\Exchange (Configuração do usuário)

Microsoft Edge Para melhorar a experiência de primeira execução do Microsoft Edge, as seguintes definições configuram o Microsoft Edge para sincronizar as definições do utilizador e ignorar a experiência de primeira execução.

- Microsoft Edge

- Ocultar a experiência de primeira execução e a tela inicial – Habilitado

- Forçar a sincronização de dados do navegador e não mostrar a solicitação de consentimento de sincronização – Habilitado

- Microsoft Edge

Microsoft OneDrive

Para melhorar a experiência da primeira entrada, as configurações a seguir configuram o Microsoft OneDrive para entrar automaticamente e redirecionar a Área de Trabalho, as Imagens e os Documentos para o OneDrive. O FOD (Arquivos Sob Demanda) também é recomendado. Ele está habilitado por padrão e não está incluído na lista a seguir. Para obter mais informações sobre a configuração recomendada para o aplicativo de sincronização do OneDrive, confira Configuração recomendada do aplicativo de sincronização para o Microsoft OneDrive.

OneDrive

- Conectar silenciosamente usuários ao aplicativo de sincronização do OneDrive com as respectivas credenciais do Windows – Habilitado

- Mover silenciosamente pastas conhecidas do Windows para o OneDrive – Habilitado

Observação

Para obter mais informações, confira Redirecionar Pastas Conhecidas.

A captura de tela a seguir mostra um exemplo de um perfil de catálogo de configurações com cada uma das configurações sugeridas definidas:

Etapa 9 - Criar e atribuir alguns aplicativos

Seu ponto de extremidade nativo de nuvem precisará de alguns aplicativos. Para começar, recomendamos configurar os aplicativos a seguir e direcioná-los no grupo Pontos de Extremidade Nativos de Nuvem do Windows Autopilot criado anteriormente.

As Aplicações do Microsoft 365 (anteriormente Office 365 ProPlus) Do Microsoft 365 Apps, como o Word, Excel e Outlook, podem ser facilmente implementadas em dispositivos com o perfil de aplicação incorporado do Microsoft 365 para Windows no Intune.

- Selecione o designer de configuração para o formato de configurações, em vez de XML.

- Selecione Canal Atual para o canal de atualização.

Para implantar o Microsoft 365 Apps, confira Adicionar o Microsoft 365 Apps a dispositivos do Windows usando o Microsoft Intune

Aplicação Portal da Empresa Recomenda-se implementar a aplicação Portal da Empresa do Intune em todos os dispositivos como uma aplicação necessária. O aplicativo Portal da Empresa é o hub de autoatendimento para os usuários que eles usam para instalar aplicativos de várias fontes, como Intune, Microsoft Store e Configuration Manager. Os usuários também usam o aplicativo Portal da Empresa para sincronizar seus dispositivos com o Intune, verificar o status de conformidade e assim por diante.

Para implantar o Portal da Empresa conforme necessário, consulte Adicionar e atribuir o aplicativo Portal da Empresa do Windows para dispositivos gerenciados pelo Intune.

Aplicação microsoft Store (Whiteboard) Embora o Intune possa implementar uma grande variedade de aplicações, implementamos uma aplicação da loja (Microsoft Whiteboard) para ajudar a manter as coisas simples para este guia. Siga as etapas em Adicionar aplicativos da Microsoft Store ao Microsoft Intune para instalar o Microsoft Whiteboard.

Fase 2 - Criar um ponto de extremidade nativo de nuvem do Windows

Para criar seu primeiro ponto de extremidade nativo de nuvem do Windows, use a mesma máquina virtual ou dispositivo físico do qual você coletou detalhes e carregou o hash de hardware para o serviço do Windows Autopilot na Fase 1 > Etapa 3. Com esse dispositivo, realize o processo do Windows Autopilot.

Retome (ou redefina, se necessário) seu computador Windows para a OOBE (experiência inicial).

Observação

Se for solicitado que você escolha a configuração para pessoal ou para uma organização, o processo do Autopilot não foi acionado. Nessa situação, reinicie o dispositivo e verifique se ele tem acesso à Internet. Se ainda assim não funcionar, tente restaurar o computador ou reinstalar o Windows.

Inicie sessão com as credenciais do Microsoft Entra (UPN ou AzureAD\username).

A página de status de registro mostrará o status da configuração do dispositivo.

Parabéns! Você provisionou seu primeiro ponto de extremidade nativo de nuvem do Windows!

Confira algumas coisas do seu novo ponto de extremidade nativo de nuvem do Windows:

As pastas do OneDrive são redirecionadas. Quando o Outlook é aberto, ele é configurado automaticamente para se conectar ao Office 365.

Abra o aplicativo Portal da Empresa no Menu Iniciar e observe que o Microsoft Whiteboard estará disponível para instalação.

Considere testar o acesso do dispositivo a recursos locais, como compartilhamentos de arquivos, impressoras e sites de intranet.

Observação

Se você ainda não tiver configurado o Windows Hello para Empresas híbrido, poderá ser solicitado que os logons do Windows Hello insiram senhas para acessar recursos locais. Para continuar testando o acesso de logon único, você pode configurar o Windows Hello para Empresas Híbrido ou fazer logon no dispositivo com nome de usuário e senha, em vez do Windows Hello. Para fazer isso, selecione o ícone em forma de chave na tela de logon.

Fase 3 – Proteger seu ponto de extremidade nativo de nuvem do Windows

Essa fase foi projetada para ajudar na criação das configurações de segurança para sua organização. Esta seção chama sua atenção para os vários componentes da Segurança do Ponto de extremidade no Microsoft Intune, incluindo:

- Microsoft Defender Antivírus (MDAV)

- Microsoft Defender Firewall

- Criptografia BitLocker

- LAPS (Solução de Senha de Administrador Local) do Windows

- Linhas de base de segurança

- Windows Update para Empresas

Microsoft Defender Antivírus (MDAV)

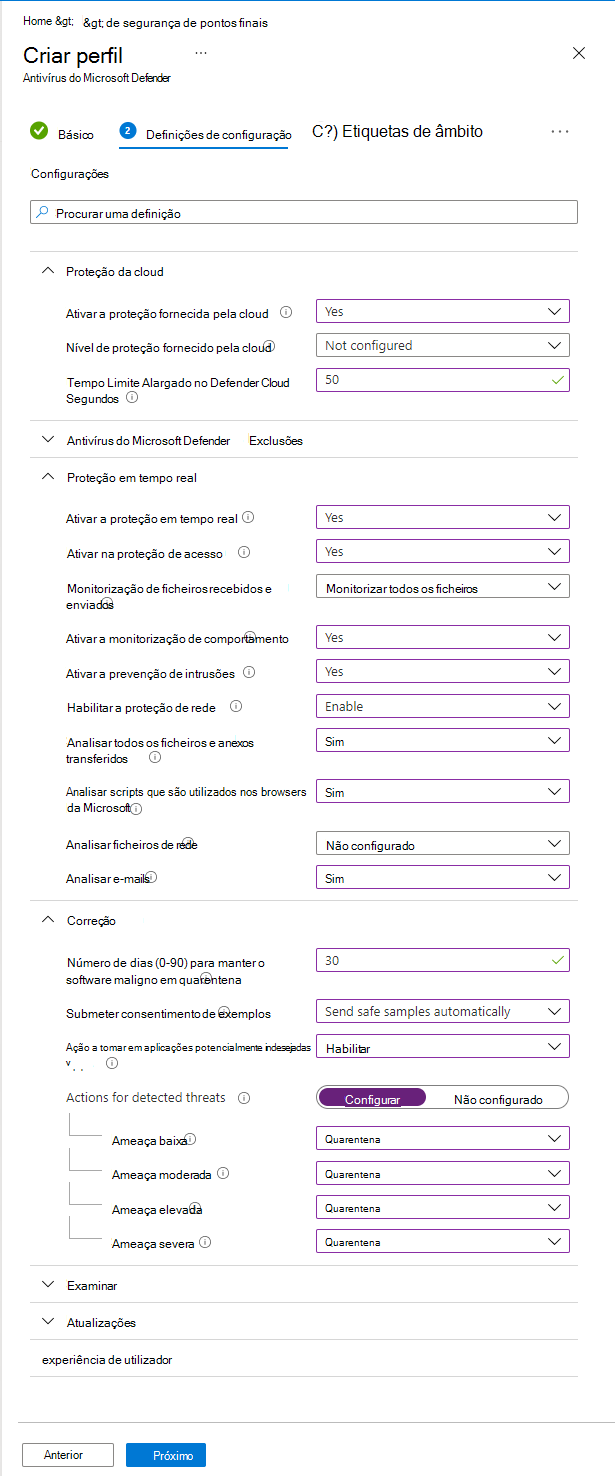

As configurações a seguir são recomendadas como uma configuração mínima para o Microsoft Defender Antivírus, um componente de sistema operacional integrado do Windows. Essas configurações não exigem nenhum contrato de licenciamento específico, como E3 ou E5, e podem ser habilitadas no centro de administração do Microsoft Intune. No centro de administração, acesse Segurança do Ponto de extremidade>Antivírus>Criar Política>Windows e posterior>Tipo de perfil = Microsoft Defender Antivírus.

Proteção da Nuvem:

- Ativar a proteção entregue na nuvem: Sim

- Nível de proteção entregue na nuvem: Não configurado

- Tempo Limite Estendido da Nuvem do Defender em Segundos: 50

Proteção em tempo real:

- Ativar a proteção em tempo real: Sim

- Habilitar a proteção de acesso: Sim

- Monitoramento de arquivos de entrada e saída: Monitorar todos os arquivos

- Ativar o monitoramento de comportamento: Sim

- Ativar a prevenção contra intrusões: Sim

- Habilitar proteção de rede: Habilitar

- Verificar todos os arquivos e anexos baixados: Sim

- Verificar scripts usados em navegadores da Microsoft: Sim

- Verificar arquivos de rede: Não Configurado

- Verificar emails: Sim

Correção:

- Número de dias (0-90) para manter o malware em quarentena: 30

- Enviar exemplos de consentimento: Enviar exemplos seguros automaticamente

- Ação a ser tomada em aplicativos potencialmente indesejados: Habilitar

- Ações para ameaças detectadas: Configurar

- Baixa ameaça: Quarentena

- Ameaça moderada: Quarentena

- Alta ameaça: Quarentena

- Ameaça grave: Quarentena

Configurações definidas no perfil MDAV na Segurança do Ponto de extremidade:

Para obter mais informações sobre a configuração do Windows Defender, incluindo o Microsoft Defender para Ponto de Extremidade para cliente licenciado para E3 e E5, confira:

- Proteção de última geração no Windows, Windows Server 2016 e Windows Server 2019

- Avaliar o Microsoft Defender Antivírus

Microsoft Defender Firewall

Use a Segurança do Ponto de extremidade no Microsoft Intune para configurar o firewall e suas regras. Para obter mais informações, confira a Política de firewall para segurança do ponto de extremidade no Intune.

O Microsoft Defender Firewall pode detectar uma rede confiável usando o CSP NetworkListManager. Além disso, ele pode alternar para o perfil de firewall do domínio em pontos de extremidade que executam as seguintes versões do sistema operacional:

- Windows 11 22H2

- Windows 11 21H2 com atualização cumulativa 2022-12

- Windows 10 20H2 ou superior com atualização cumulativa 2022-12

Usar o perfil de rede do domínio permite separar regras de firewall com base em uma rede confiável, em uma rede privada e em uma rede pública. Essas configurações podem ser aplicadas usando um perfil personalizado do Windows.

Observação

Os pontos finais associados ao Microsoft Entra não podem tirar partido do LDAP para detetar uma ligação de domínio da mesma forma que os pontos finais associados a um domínio. Em vez disso, use o CSP NetworkListManager para especificar um ponto de extremidade TLS que, quando acessível, alternará o ponto de extremidade para o perfil de firewall do domínio.

Criptografia BitLocker

Use a Segurança do Ponto de extremidade no Microsoft Intune para configurar a criptografia com o BitLocker.

- Para obter mais informações sobre como gerenciar o BitLocker, confira Criptografar dispositivos Windows 10/11 com BitLocker no Intune.

- Confira nossa série do blog no BitLocker em Habilitação do BitLocker com o Microsoft Intune.

Essas configurações podem ser habilitadas no centro de administração do Microsoft Intune. No centro de administração, aceda a Endpoint Security>Manage>Disk encryption>Create Policy>Windows e, posteriormente>, Profile = BitLocker.

Quando você define as seguintes configurações do BitLocker, elas habilitam silenciosamente a criptografia de 128 bits para usuários padrão, que é um cenário comum. No entanto, sua organização pode ter requisitos de segurança diferentes, portanto, consulte a documentação do BitLocker para obter configurações adicionais.

BitLocker – Configurações Base:

- Habilitar criptografia de disco total para sistemas operacionais e unidades de dados fixas: Sim

- Exigir criptografia dos cartões de armazenamento (somente para dispositivos móveis): Não configurado

- Ocultar prompt sobre criptografia de terceiros: Sim

- Permitir que os usuários padrão habilitem a criptografia durante o Autopilot: Sim

- Configurar a rotação de palavras-passe de recuperação orientada pelo cliente: Ativar a rotação em dispositivos associados ao Microsoft Entra

BitLocker – Configurações de Unidade Fixa:

- Política de unidade fixa do BitLocker: Configurar

- Recuperação de unidade fixa: Configurar

- Criação de arquivo de chave de recuperação: Bloqueado

- Configurar o pacote de recuperação do BitLocker: Senha e chave

- Exigir que o dispositivo faça backup das informações de recuperação no Azure AD: Sim

- Criação de senha de recuperação: Permitido

- Ocultar opções de recuperação durante a instalação do BitLocker: Não configurado

- Habilitar o BitLocker depois que as informações de recuperação forem armazenadas: Sim

- Bloquear o uso do DRA (agente de recuperação de dados) com base em certificado: Não configurado

- Bloquear o acesso de gravação a unidades de dados fixas não protegidas pelo BitLocker: Não configurado

- Configurar o método de criptografia para unidades de dados fixas: Não configurado

BitLocker – Configurações da Unidade do SO:

- Política de unidade do sistema BitLocker: Configurar

- Autenticação de inicialização necessária: Sim

- Inicialização de TPM compatível: Obrigatório

- PIN de inicialização do TPM compatível: Bloqueio

- Chave de inicialização do TPM compatível: Bloqueio

- Chave de inicialização e PIN do TPM compatíveis: Bloqueio

- Desabilitar o BitLocker nos dispositivos com os quais o TPM é incompatível: Não configurado

- Habilitar a mensagem e a url de recuperação de pré-reinicialização: Não configurado

- Recuperação da unidade do sistema: Configurar

- Criação de arquivo de chave de recuperação: Bloqueado

- Configurar o pacote de recuperação do BitLocker: Senha e chave

- Exigir que o dispositivo faça backup das informações de recuperação no Azure AD: Sim

- Criação de senha de recuperação: Permitido

- Ocultar opções de recuperação durante a instalação do BitLocker: Não configurado

- Habilitar o BitLocker depois que as informações de recuperação forem armazenadas: Sim

- Bloquear o uso do DRA (agente de recuperação de dados) com base em certificado: Não configurado

- Comprimento mínimo do PIN: deixar em branco

- Configurar o método de criptografia para unidades do Sistema Operacional: Não configurado

BitLocker – Configurações da Unidade Removível:

- Política de unidade removível do BitLocker: Configurar

- Configurar o método de criptografia para unidades de dados removíveis: Não configurado

- Bloquear o acesso de gravação a unidades de dados removíveis não protegidas pelo BitLocker: Não configurado

- Bloquear o acesso de gravação a dispositivos configurados em outra organização: Não configurado

LAPS (Solução de Senha de Administrador Local) do Windows

Por padrão, a conta de administrador local interna (SID conhecida S-1-5-500) está desabilitada. Há alguns cenários em que uma conta de administrador local poderá ser benéfica, como solução de problemas, suporte ao usuário final e recuperação de dispositivo. Se você decidir habilitar a conta de administrador interna ou criar uma nova conta de administrador local, será importante proteger a senha dessa conta.

A Solução de Palavra-passe de Administrador Local do Windows (LAPS) é uma das funcionalidades que pode utilizar para armazenar aleatoriamente e de forma segura a palavra-passe no Microsoft Entra. Se você estiver usando o Intune como seu serviço MDM, use as etapas a seguir para habilitar a LAPS do Windows.

Importante

A LAPS do Windows pressupõe que a conta de administrador local padrão esteja habilitada, mesmo que ela seja renomeada ou se você criar outra conta de administrador local. A LAPS do Windows não criará ou habilitará nenhuma conta local para você.

Você precisará criar ou habilitar contas locais separadamente da configuração da LAPS do Windows. Você poderá criar um script dessa tarefa ou usar os CSP (Provedores de Serviços de Configuração), como o CSP de Contas ou o CSP de Política.

Certifique-se de seus dispositivos Windows 10 (20H2 ou posterior) ou Windows 11 tenham a atualização de segurança de abril de 2023 (ou posterior) instalada.

Para obter mais informações, aceda a Atualizações do sistema operativo Microsoft Entra.

Ativar o Windows LAPS no Microsoft Entra:

- Inicie sessão no Microsoft Entra.

- Para a configuração Habilitar a Solução de Senha de Administrador Local (LAPS), selecione Sim>Salvar (topo da página).

Para obter mais informações, aceda a Ativar o Windows LAPS com o Microsoft Entra.

No Intune, crie uma política de segurança de ponto de extremidade:

- Entre no Centro de administração do Microsoft Intune.

- Selecione Segurança de Ponto de extremidade>Proteção de Conta>Criar Política>Windows 10 e posterior>Solução de Senha de Administrador Local (LAPS do Windows)>Criar.

Para obter mais informações, acesse Criar uma política de LAPS no Intune.

Linhas de base de segurança

Você pode usar linhas de base de segurança para aplicar um conjunto de configurações conhecidas para aumentar a segurança de um ponto de extremidade do Windows. Para obter mais informações sobre linhas de base de segurança, confira Configurações de linha de base de segurança do MDM do Windows para o Intune.

As linhas de base podem ser aplicadas usando as configurações sugeridas e personalizadas de acordo com seus requisitos. Algumas configurações nas linhas de base podem causar resultados inesperados ou ser incompatíveis com aplicativos e serviços em execução nos pontos de extremidade do Windows. Como resultado, as linhas de base deverão ser testadas isoladamente. Aplique a linha de base somente a um grupo seletivo de pontos de extremidade de teste sem nenhum outro perfil de configuração ou configuração.

Problemas Conhecidos das Linhas de Base de Segurança

As seguintes configurações na linha de base de segurança do Windows podem causar problemas com o Windows Autopilot ou tentar instalar aplicativos como um usuário padrão:

- Comportamento de solicitação de elevação do Administrador/Opções de Segurança das Políticas Locais (padrão = Solicitar consentimento na área de trabalho segura)

- Comportamento padrão de solicitação de elevação do usuário (padrão = Negar automaticamente solicitações de elevação)

Para obter mais informações, veja Resolução de problemas de conflitos de políticas com o Windows Autopilot.

Windows Update para Empresas

Windows Update para Empresas é a tecnologia de nuvem para controlar como e quando as atualizações serão instaladas em dispositivos. No Intune, o Windows Update para Empresas pode ser configurado usando:

Para obter mais informações, confira:

- Saiba como usar o Windows Update para Empresas no Microsoft Intune

- Module 4.2 – Conceitos básicos do Windows Update para Empresas da série de vídeos do Workshop de Implantação do Intune para Educação

Se você quiser um controle mais granular para Atualizações do Windows e usa o Configuration Manager, considere o cogerenciamento.

Fase 4 – Aplicar personalizações e revisar sua configuração local

Nesta fase, você aplicará configurações específicas da organização, aplicativos e revisará sua configuração local. A fase foi projetada para ajudar você a criar personalizações específicas para sua organização. Preste atenção aos vários componentes do Windows, como você pode examinar as configurações existentes a partir de um ambiente de Política de Grupo do AD local e aplicá-las aos pontos de extremidade nativos de nuvem. Há seções para cada uma das seguintes áreas:

- Microsoft Edge

- layout de Iniciar e da Barra de Tarefas

- Catálogo de configurações

- Restrições do Dispositivo

- Otimização da Entrega

- Administradores Locais

- Política de Grupo para Migração de Configuração do MDM

- Scripts

- Mapeamento de Unidades de Rede e Impressoras

- Aplicativos

Microsoft Edge

Implementação do Microsoft Edge

O Microsoft Edge está incluído em dispositivos que executam:

- Windows 11

- Windows 10 20H2 ou posterior.

- Windows 10 1803 ou posterior, com a atualização de segurança mensal cumulativa de maio de 2021 ou posterior.

Depois que os usuários se conectarem, o Microsoft Edge será atualizado automaticamente. Para disparar uma atualização do Microsoft Edge durante a implantação, você pode executar o seguinte comando:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Para implantar o Microsoft Edge em versões anteriores do Windows, confira Adicionar o Microsoft Edge para Windows ao Microsoft Intune.

Configuração do Microsoft Edge

Dois componentes da experiência do Microsoft Edge, que se aplicam quando os usuários se conectam com suas credenciais do Microsoft 365, podem ser configurados no Centro de administração do Microsoft 365.

O logotipo da página inicial do Microsoft Edge pode ser personalizado configurando a seção Sua organização no Centro de administração do Microsoft 365. Para obter mais informações, confira Personalizar o tema do Microsoft 365 para sua organização.

A experiência padrão da página nova guia no Microsoft Edge inclui informações e notícias personalizadas do Office 365. A maneira como essa página é exibida pode ser personalizada no centro de administração do Microsoft 365 em Configurações>Configurações da organização>Notícias>Página de nova guia do Microsoft Edge.

Também é possível definir outras configurações para o Microsoft Edge usando perfis de catálogo de configurações. Por exemplo, talvez você queira definir configurações de sincronização específicas para sua organização.

-

Microsoft Edge

- Configurar a lista de tipos excluídos da sincronização – senhas

Layout de Iniciar e da Barra de Tarefas

Também é possível personalizar e definir um layout padrão de Iniciar e da barra de tarefas usando o Intune.

Para Windows 10:

- Para obter mais informações sobre a personalização de Iniciar e da barra de tarefas, confira Gerenciar layout de Iniciar e da barra de tarefas do Windows (Windows).

- Para criar um layout de Iniciar e da barra de tarefas, confira Personalizar e exportar layout de Iniciar (Windows).

Depois que o layout for criado, ele poderá ser carregado no Intune ao configurar um perfil de Restrições do Dispositivo. A configuração está na categoria Iniciar.

Para Windows 11:

- Para criar e aplicar um layout do menu Iniciar, confira Personalizar o layout do menu Iniciar no Windows 11.

- Para criar e aplicar um layout da Barra de Tarefas, confira Personalizar a Barra de Tarefas no Windows 11.

Catálogo de configurações

O catálogo de configurações é um local único onde estão listadas todas as configurações do Windows. Esse recurso simplifica a criação de uma política e como você vê todas as configurações disponíveis. Para obter mais informações, confira Criar uma política usando o catálogo de configurações no Microsoft Intune.

Observação

Algumas configurações podem não estar disponíveis no catálogo, mas estão disponíveis em Modelos para perfis de configuração de dispositivo do Intune.

A maioria das configurações que você conhece na política de grupo já estão disponíveis no catálogo de configurações. Para obter mais informações, confira As últimas novidades em paridade de configurações da Política de Grupo no Gerenciamento de Dispositivos Móveis.

Se você pretende aproveitar os modelos ADMX ou o catálogo de configurações (recomendado), certifique-se de atualizar seus dispositivos com a atualização “patch Tuesday” de setembro de 2021 (KB5005565) para Windows 10, versões 2004 e posteriores. Esta atualização mensal inclui KB5005101 que traz mais de 1.400 configurações de política de grupo para o MDM. A não aplicação dessa atualização resultará em uma mensagem "Não Aplicável" juntamente com a configuração no centro de administração do Intune. Embora inicialmente seja aplicável apenas para as versões Enterprise e Edu do Windows, desde maio de 2022 essas configurações adicionais agora também funcionam nas versões Pro do Windows 10/11. Se estiver usando as versões Pro do Windows 10/11, instale o KB5013942 ou posterior no Windows 10 e KB5013943 ou posterior no Windows 11, conforme mencionado na mais recente paridade de configurações do política de grupo no Gerenciamento de dispositivos móveis.

A seguir estão algumas configurações disponíveis no catálogo de configurações que podem ser relevantes para sua organização:

Domínio de inquilino preferencial do Azure Active Directory Esta definição configura o nome de domínio de inquilino preferencial para ser anexado ao nome de utilizador de um utilizador. Um domínio de inquilino preferencial permite que os utilizadores iniciem sessão nos pontos finais do Microsoft Entra apenas com o respetivo nome de utilizador em vez de todo o UPN, desde que o nome de domínio do utilizador corresponda ao domínio de inquilino preferencial. Para usuários com nomes de domínio diferentes, eles podem digitar todo o UPN.

A configuração pode ser encontrada em:

- Autenticação

- Nome de Domínio do Locatário AAD Preferencial - Especifique o nome de domínio, como

contoso.onmicrosoft.com.

- Nome de Domínio do Locatário AAD Preferencial - Especifique o nome de domínio, como

- Autenticação

Destaque do Windows Por predefinição, estão ativadas várias funcionalidades de consumidor do Windows, o que resulta na instalação de aplicações da Loja selecionadas e em sugestões de terceiros no ecrã de bloqueio. Você pode controlar isso usando a seção Experiência do catálogo de configurações.

- Experiência

- Permitir Recursos do Consumidor do Windows – Bloquear

- Permitir Sugestões de Terceiros no Windows Spotlight (usuário) – Bloquear

- Experiência

Microsoft Store Normalmente, as organizações pretendem restringir as aplicações que podem ser instaladas em pontos finais. Use essa configuração se sua organização quiser controlar quais aplicativos podem ser instalados a partir da Microsoft Store. Essa configuração impedirá que os usuários instalem aplicativos, a menos que eles sejam aprovados.

- Microsoft App Store

Exigir Somente Repositório Particular – Somente o Repositório Particular está habilitado

Observação

Essa configuração se aplica ao Windows 10. No Windows 11, essa configuração bloqueia o acesso ao repositório público da Microsoft. Um repositório particular está chegando ao Windows 11. Para obter mais informações, confira:

- Microsoft App Store

Bloquear Jogos As organizações podem preferir que os pontos finais empresariais não possam ser utilizados para jogar jogos. A página Jogos no aplicativo Configurações pode ser ocultada inteiramente usando a configuração a seguir. Para obter informações adicionais sobre a visibilidade da página de configurações, consulte a documentação do CSP e a referência do esquema de URI de ms-settings.

- Settings

- Lista de Visibilidade de Página – hide:gaming-gamebar;gaming-gamedvr;gaming-broadcasting;gaming-gamemode;gaming-trueplay;gaming-xboxnetworking;quietmomentsgame

- Settings

Controlar a Visibilidade do Ícone de Chat na Barra de Tarefas A visibilidade do ícone de Chat na barra de tarefas do Windows 11 pode ser controlada usando o CSP de Política.

- Experiência

- Ícone Configurar Chat - Desabilitado

- Experiência

Controlar em quais locatários o cliente da área de trabalho do Teams pode entrar

Quando esta política está configurada num dispositivo, os utilizadores só podem iniciar sessão com contas alojadas num inquilino do Microsoft Entra que esteja incluído na "Lista de Permissões de Inquilinos" definida nesta política. A "Lista de Permissões de Inquilino" é uma lista separada por vírgulas de IDs de inquilino do Microsoft Entra. Ao especificar esta política e definir um inquilino do Microsoft Entra, também bloqueia o início de sessão no Teams para utilização pessoal. Para obter mais informações, confira Como restringir a entrada em dispositivos de área de trabalho.

- Modelos Administrativos\ Microsoft Teams

- Restringir a entrada no Teams para contas em locatários específicos (Usuário) - Ativado

- Modelos Administrativos\ Microsoft Teams

Restrições do Dispositivo

Os modelos de restrições de Dispositivos do Windows contêm muitas das configurações necessárias para garantir e gerenciar um ponto de extremidade do Windows usando CSPs (Provedores de Serviços de Configuração do Windows). Mais dessas configurações serão disponibilizadas no catálogo de configurações ao longo do tempo. Para obter mais informações, confira Restrições do Dispositivo.

Para criar um perfil que utilize o modelo Restrições de dispositivos, no centro de administração do Microsoft Intune, aceda a Dispositivos>Gerir dispositivos>Configuração>Criar>Nova política> Selecione Windows 10 e posterior para modelos de plataforma >Restrições de dispositivos para o tipo de perfil.

URL da imagem de fundo do ambiente de trabalho (apenas para ambiente de trabalho) Utilize esta definição para definir um padrão de fundo nos SKUs windows Enterprise ou Windows Education. Você hospedará o arquivo online ou referenciará um arquivo que foi copiado localmente. Para definir essa configuração, na guia Definições de configuração no perfil Restrições do Dispositivo, expanda Personalização e configure a URL da imagem em segundo plano da área de trabalho (Somente área de trabalho).

Exigir que os utilizadores se liguem a uma rede durante a configuração do dispositivo Esta definição reduz o risco de um dispositivo ignorar o Windows Autopilot se o computador for reposto. Essa configuração exige que os dispositivos tenham uma conexão de rede durante a fase de experiência inicial. Para definir essa configuração, na guia Definições de configuração no perfil Restrições do dispositivo, expanda Geral e configure Exigir que os usuários se conectem à rede durante a configuração do dispositivo.

Observação

A configuração entra em vigor na próxima vez que o dispositivo for apagado ou redefinido.

Otimização de Entrega

A Otimização de Entrega é usada para reduzir o consumo de largura de banda, compartilhando o trabalho de baixar pacotes com suporte entre vários pontos de extremidade. A Otimização de Entrega é um cache distribuído auto-organizado que permite que os clientes baixem esses pacotes de fontes alternativas, como pares na rede. Essas fontes de par complementam os servidores tradicionais baseados na Internet. Você pode descobrir todas as configurações disponíveis para Otimização de Entrega e quais tipos de downloads têm suporte na Otimização de Entrega para atualizações do Windows.

Para aplicar as configurações de Otimização de Entrega, crie um perfil de Otimização de Entrega do Intune ou um perfil de catálogo de configurações.

Algumas configurações que são comumente usadas pelas organizações são:

- Restringir a seleção de pares – sub-rede. Essa configuração restringe o cache de pares a computadores na mesma sub-rede.

- ID do Grupo. Os clientes de Otimização de Entrega podem ser configurados apenas para compartilhar conteúdo com dispositivos no mesmo grupo. As IDs de grupo podem ser configuradas diretamente ao enviar um GUID por meio de política ou usando opções DHCP em escopos DHCP.

Os clientes que usam o Microsoft Configuration Manager podem implantar servidores de cache conectados que podem ser usados para hospedar conteúdo da Otimização de Entrega. Para obter mais informações, confira Cache Conectado à Microsoft no Configuration Manager.

Administradores Locais

Se existir apenas um grupo de utilizadores que precisa de acesso de administrador local a todos os dispositivos Windows associados ao Microsoft Entra, pode adicioná-los ao Administrador Local do Dispositivo Associado ao Microsoft Entra.

Você pode ter um requisito para que a assistência técnica de TI ou outra equipe de suporte tenha direitos de administrador local em um grupo selecionado de dispositivos. Com o Windows 2004 ou posterior, você pode atender a esse requisito usando os seguintes CSPs (Provedores de Serviços de Configuração).

- O ideal é usar o CSP de Grupos e Usuários Locais, que requer o Windows 10 20H2 ou posterior.

- Se você tiver o Windows 10 20H1 (2004) use o CSP de Grupos Restritos (sem ação de atualização, apenas substituição).

- Versões anteriores do Windows ao Windows 10 20H1 (2004) não podem usar grupos, apenas contas individuais.

Para obter mais informações, aceda a Como gerir o grupo de administradores locais em dispositivos associados ao Microsoft Entra

Política de Grupo para Migração de Configuração do MDM

Há várias opções para criar a configuração do dispositivo ao considerar uma migração da Política de Grupo para o gerenciamento de dispositivos nativos de nuvem:

- Comece do zero e aplique as configurações personalizadas conforme necessário.

- Revise as Políticas de Grupo existentes e aplique as configurações necessárias. Você pode usar ferramentas para ajudar, como a Análise de Política de Grupo.

- Use a Análise de Política de Grupo para criar perfis de Configuração de Dispositivo diretamente para configurações com suporte.

A transição para um ponto de extremidade nativo de nuvem do Windows representa uma oportunidade de revisar os requisitos de computação do usuário final e estabelecer uma nova configuração para o futuro. Sempre que possível, comece com um conjunto mínimo de políticas. Tente evitar o encaminhamento de configurações desnecessárias ou herdadas de um ambiente ingressado no domínio ou de sistemas operacionais mais antigos, como Windows 7 ou Windows XP.

Para começar do zero, revise seus requisitos atuais e implemente um conjunto mínimo de configurações para atender a esses requisitos. Os requisitos podem incluir configurações de segurança obrigatórias ou regulamentares, e configurações para aprimorar a experiência do usuário final. A empresa cria uma lista de requisitos, não o TI. Todas as configurações devem ser documentadas, compreendidas e devem servir a uma finalidade.

Migrar configurações de Políticas de Grupo existentes para MDM (Microsoft Intune) não é a abordagem preferencial. Quando você faz a transição para o Windows nativo da nuvem, a intenção não deve ser a de remover e alterar as configurações de política de grupo existentes. Em vez disso, considere o público-alvo e quais configurações eles exigem. É demorado e provavelmente impraticável examinar cada configuração de política de grupo em seu ambiente para determinar sua relevância e compatibilidade com um dispositivo gerenciado moderno. Evite tentar avaliar cada política de grupo e configurações individuais. Em vez disso, concentre-se em avaliar as políticas comuns que abrangem a maioria dos dispositivos e cenários.

Em vez disso, identifique as configurações de política de grupo obrigatórias e examine essas configurações em relação às configurações de MDM disponíveis. As lacunas representariam bloqueadores que podem impedir que você avance com um dispositivo nativo de nuvem, se não forem resolvidas. Ferramentas como a Análise de Política de Grupo podem ser usadas para analisar as configurações de políticas de grupo e determinar se elas podem ser migradas para políticas de MDM ou não.

Scripts

Você pode usar scripts do PowerShell para as configurações ou personalizações que você precisa configurar fora dos perfis de configuração internas. Para obter mais informações, confira Adicionar scripts do PowerShell a dispositivos Windows no Microsoft Intune.

Mapeamento de Unidades de Rede e Impressoras

Os cenários nativos de nuvem não têm solução interna para unidades de rede mapeadas. Em vez disso, recomendamos que os usuários migrem para o Teams, o SharePoint e o OneDrive for Business. Se necessário, considere o uso de scripts se a migração não for possível.

Para armazenamento pessoal, na Etapa 8 – Definir configurações para uma experiência otimizada do Microsoft 365, configuramos a movimentação de Pasta Conhecida do OneDrive. Para obter mais informações, confira Redirecionar Pastas Conhecidas.

Para o armazenamento de documentos, os usuários também podem se beneficiar da integração do SharePoint com o Explorador de Arquivos, bem como da capacidade de sincronizar bibliotecas localmente, conforme referenciado aqui: Sincronizar arquivos do SharePoint e do Teams com seu computador.

Se você usar modelos de documentos corporativos do Office, que normalmente estão em servidores internos, considere o equivalente baseado em nuvem mais recente que permite que os usuários acessem os modelos de qualquer lugar.

Para soluções de impressão, considere a Impressão Universal. Para obter mais informações, confira:

- O que é a Impressão Universal?

- Anunciando a disponibilidade geral da Impressão Universal

- Tarefas que você pode concluir usando o Catálogo de Configurações no Intune

Aplicativos

O Intune dá suporte à implantação de vários tipos de aplicativos diferentes do Windows.

- Windows Installer (MSI) – Adicionar um aplicativo de linha de negócios do Windows ao Microsoft Intune

- MSIX – Adicionar um aplicativo de linha de negócios do Windows ao Microsoft Intune

- Aplicativos Win32 (MSI, EXE, instaladores de script) – Gerenciamento de aplicativos Win32 no Microsoft Intune

- Aplicativos da Store – Adicionar aplicativos da Microsoft Store para o Microsoft Intune

- Links da Web – Adicionar aplicativos Web ao Microsoft Intune

Se você tiver aplicativos que usam MSI, EXE ou instaladores de scripts, você poderá implantar todas esses aplicativos usando o Gerenciamento de aplicativos Win32 no Microsoft Intune. Encapsular estes instaladores no formato Win32 oferece mais flexibilidade e benefícios que incluem notificações, otimização da entrega, dependências, regras de detecção e suporte para a Página de Status de Registro no Windows Autopilot.

Observação

Para evitar conflitos durante a instalação, recomendamos que você use exclusivamente os aplicativos de linha de negócios do Windows ou os recursos de aplicativos Win32. Se você tiver aplicativos empacotados como .msi ou .exe, eles poderão ser convertidos em aplicativos Win32 (.intunewin) usando a Ferramenta de Preparação de Conteúdo do Microsoft Win32, que está disponível no GitHub.

Fase 5 – Implantar em escala com o Windows Autopilot

Agora que você configurou seu ponto de extremidade Windows nativo da nuvem e o provisionou com o Windows Autopilot, considere como importar mais dispositivos. Considere também como você pode trabalhar com seu parceiro ou fornecedor de hardware para começar a provisionar novos pontos de extremidade a partir da nuvem. Revise os recursos a seguir para determinar a melhor abordagem para sua organização.

Se, por algum motivo, o Windows Autopilot não for a opção certa para você, há outros métodos de registro para o Windows. Para obter mais informações, confira Métodos de registro do Intune para dispositivos Windows.

Siga as diretrizes de pontos de extremidade nativos de nuvem

- Visão geral: o que são pontos de extremidade nativos de nuvem?

- 🡺 Tutorial: introdução aos pontos de extremidade nativos de nuvem do Windows (Você está aqui)

- Conceito: Microsoft Entra associado vs. Híbrido Microsoft Entra associado

- Conceito: pontos de extremidade nativos de nuvem e recursos locais

- Guia de planejamento de alto nível

- Problemas conhecidos e informações importantes

Recursos online úteis

- Cogerenciamento de dispositivos Windows

- Ativação de Assinatura do Windows

- Configurar uma política de conformidade de dispositivos do Intune que possa permitir ou negar o acesso a recursos com base numa política de Acesso Condicional do Microsoft Entra

- Adicionar Aplicativos da Store

- Adicionar Aplicativos Win32

- Usar certificados para autenticação no Intune

- Implantar perfis de rede, incluindo VPN e Wi-Fi

- Implantar Autenticação Multifator

- Linha de base de segurança para o Microsoft Edge