Simule a conectividade de rede remota usando o Azure vWAN

Este artigo explica como simular a conectividade de rede remota usando uma rede virtual remota de área ampla (vWAN). Se você quiser simular a conectividade de rede remota usando um gateway de rede virtual (VNG) do Azure, consulte o artigo Simular conectividade de rede remota usando o Azure VNG.

Pré-requisitos

Para concluir as etapas desse processo, você deve ter os seguintes pré-requisitos em vigor:

- Uma assinatura do Azure e permissão para criar recursos no portal do Azure.

- Uma compreensão básica de redes virtuais de longa distância (vWAN).

- Uma compreensão básica das conexões VPN site a site.

- Um locatário do Microsoft Entra com a função de Administrador de Acesso Seguro Global atribuída.

- Uma compreensão básica das áreas de trabalho virtuais do Azure ou máquinas virtuais do Azure.

Este documento usa os seguintes valores de exemplo, juntamente com os valores nas imagens e etapas. Sinta-se à vontade para definir essas configurações de acordo com suas próprias necessidades.

- Assinatura: Visual Studio Enterprise

- Nome do grupo de recursos: GlobalSecureAccess_Documentation

- Região: Centro-Sul dos EUA

Etapas de alto nível

As etapas para criar uma rede remota usando o Azure vWAN exigem acesso ao portal do Azure e ao centro de administração do Microsoft Entra. Para alternar entre eles facilmente, mantenha o Azure e o Microsoft Entra abertos em guias separadas. Como certos recursos podem levar mais de 30 minutos para serem implantados, reserve pelo menos duas horas para concluir esse processo. Lembrete: Os recursos deixados em execução podem custar dinheiro. Quando o teste é feito ou no final de um projeto, é uma boa ideia remover os recursos de que você não precisa mais.

- Configurar uma vWAN no portal do Azure

- Criar uma vWAN

- Criar um hub virtual com um gatewayVPN site a site O hub virtual leva cerca de 30 minutos para ser implantado.

- Obter informações do gateway VPN

- Criar uma rede remota no centro de administração do Microsoft Entra

- Criar um site VPN usando o gateway da Microsoft

- Criar um site VPN

- Criar uma conexãosite a site A conexão site a site leva cerca de 30 minutos para ser implantada.

- Verifique a conectividade do protocolo de gateway de borda e as rotas aprendidas no portal do Microsoft Azure

- Verifique a conectividade no centro de administração do Microsoft Entra

- Configurar recursos de segurança para teste

- Criar uma rede virtual

- Adicionar uma conexão de rede virtual à vWAN

- Criar uma Área de TrabalhoVirtual do Azure A Área de Trabalho Virtual do Azure leva cerca de 30 minutos para ser implantada. O Bastião demora mais 30 minutos.

- Testar recursos de segurança com a Área de Trabalho Virtual do Azure (AVD)

Configurar uma vWAN no portal do Azure

Há três etapas principais para configurar uma vWAN:

Criar um vWAN

Crie uma vWAN para se conectar aos seus recursos no Azure. Para obter mais informações sobre vWAN, consulte a visão geral da vWAN.

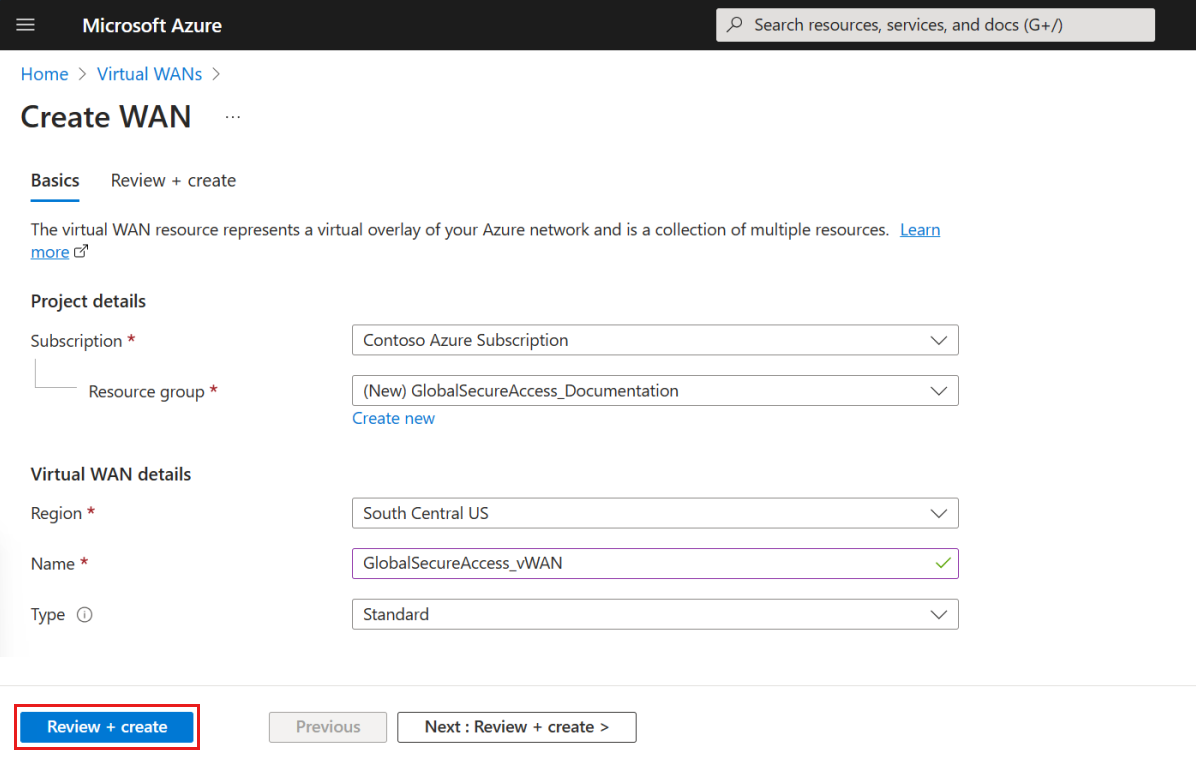

- No portal do Microsoft Azure, na barra de recursos de pesquisa, digite vWAN na caixa de pesquisa e selecione Enter.

- Selecione vWANs nos resultados. Na página vWANs, selecione + Criar para abrir a página Criar WAN .

- Na página Criar WAN, na guia Noções básicas, preencha os campos. Modifique os valores de exemplo a serem aplicados ao seu ambiente.

- Subscrição: selecione a subscrição que pretende utilizar.

- Grupo de recursos: crie novos ou use existentes.

- Local do grupo de recursos: escolha um local de recurso na lista suspensa. Uma WAN é um recurso global e não vive em uma região específica. No entanto, você deve selecionar uma região para gerenciar e localizar o recurso WAN criado.

- Nome: digite o Nome que você deseja chamar de vWAN.

- Tipo: Básico ou Padrão. selecione Standard. Se você selecionar Básico, entenda que as vWANs básicas só podem conter hubs básicos. Os hubs básicos só podem ser usados para conexões site a site.

- Depois de preencher os campos, na parte inferior da página, selecione Rever + criar.

- Quando a validação for aprovada, selecione o botão Criar .

Criar um hub virtual com um gateway VPN

Em seguida, crie um hub virtual com um gateway de rede virtual privada (VPN) site a site:

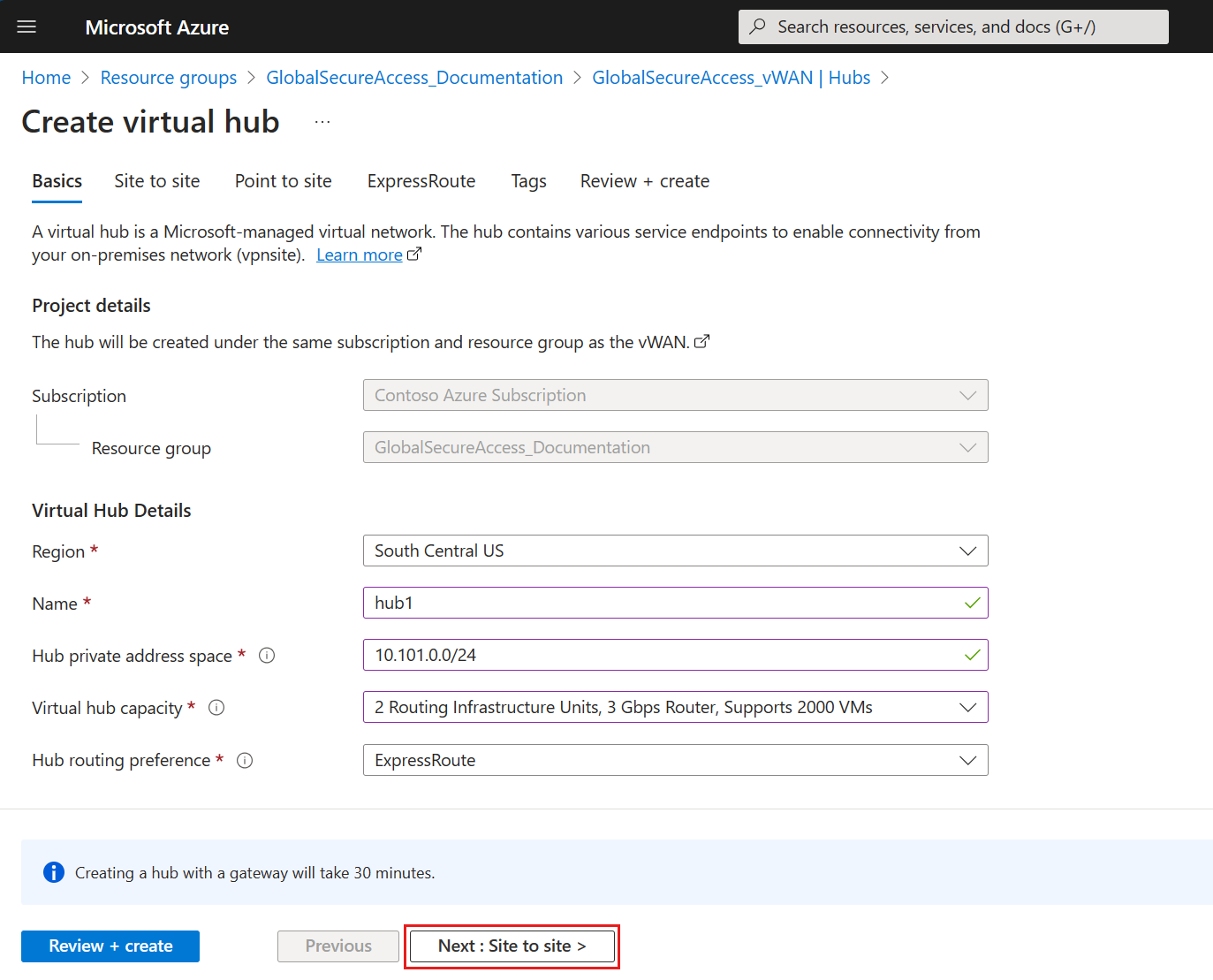

- Na nova vWAN, em Conectividade, selecione Hubs.

- Selecione + Novo Hub.

- Na página Criar hub virtual, na guia Noções básicas, preencha os campos de acordo com seu ambiente.

- Região: selecione a região na qual você deseja implantar o hub virtual.

- Nome: o nome pelo qual você deseja que o hub virtual seja conhecido.

- Espaço de endereçamento privado do hub: para este exemplo, use 10.101.0.0/24. Para criar um hub, o intervalo de endereços deve estar na notação CIDR (Roteamento entre Domínios sem Classe) e ter um espaço de endereço mínimo de /24.

- Capacidade do hub virtual: Para este exemplo, selecione 2 Unidades de Infraestrutura de Roteamento, Roteador de 3 Gbps, Suporta 2000 VMs. Para obter mais informações, consulte Configurações do hub virtual.

- Preferência de roteamento de hub: deixe como padrão. Para obter mais informações, consulte Preferência de roteamento de hub virtual.

- Selecione Avançar : Site a site >.

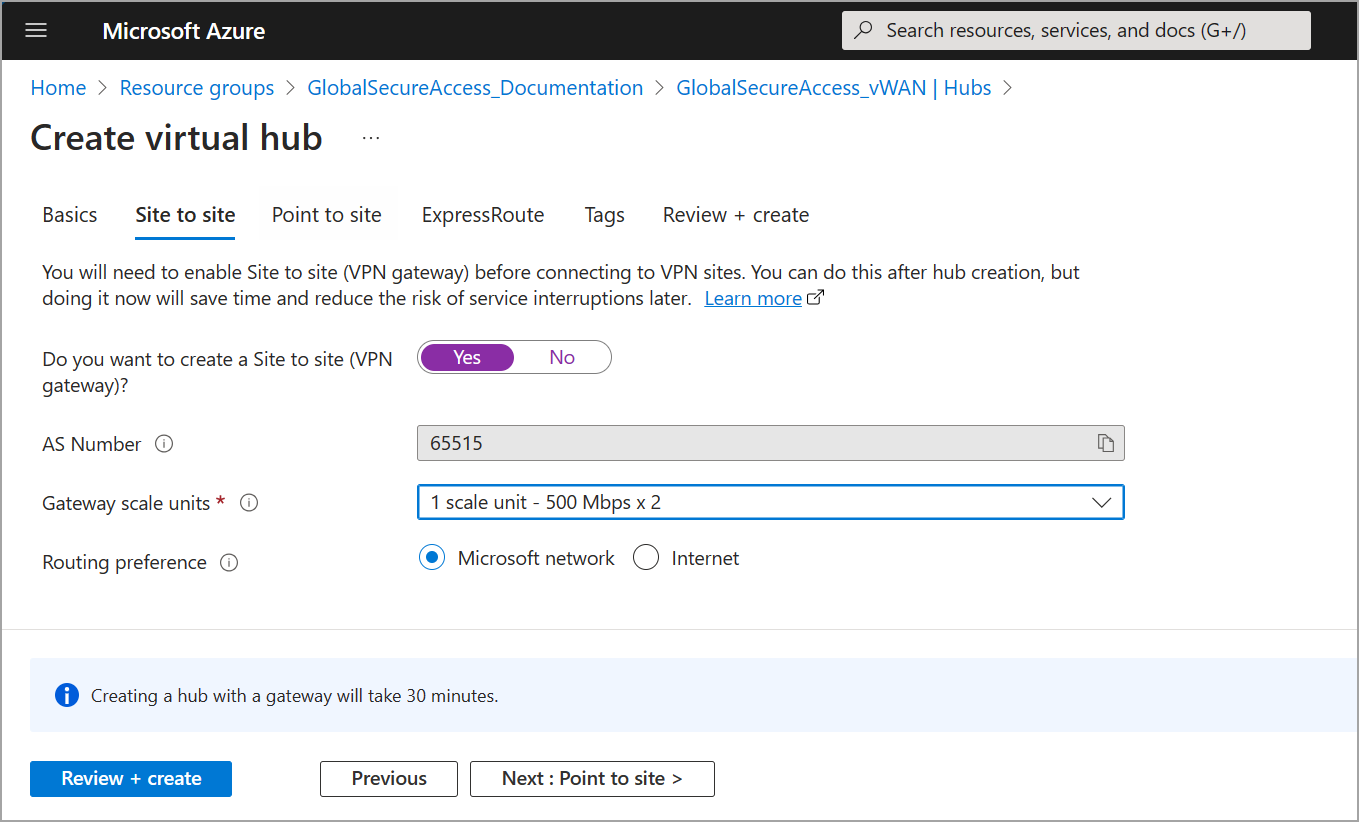

- Na guia Site a site , preencha os seguintes campos:

- Selecione Sim para criar um site a site (gateway VPN).

- Número AS: O campo Número AS não pode ser editado.

- Unidades de escala de gateway: Para este exemplo, selecione 1 unidade de escala - 500 Mbps x 2. Esse valor deve estar alinhado com a taxa de transferência agregada do gateway VPN que está sendo criado no hub virtual.

- Preferência de roteamento: neste exemplo, selecione Microsoft network para saber como rotear seu tráfego entre o Azure e a Internet. Para obter mais informações sobre a preferência de roteamento por meio de uma rede Microsoft ou provedor de serviços de Internet (ISP), consulte o artigo Preferência de roteamento.

- Deixe as opções de guia restantes definidas para seus padrões e selecione Revisar + criar para validar.

- Selecione Criar para criar o hub e o gateway. Este processo pode demorar até 30 minutos.

- Após 30 minutos, Atualize para exibir o hub na página Hubs e selecione Ir para o recurso para navegar até o recurso.

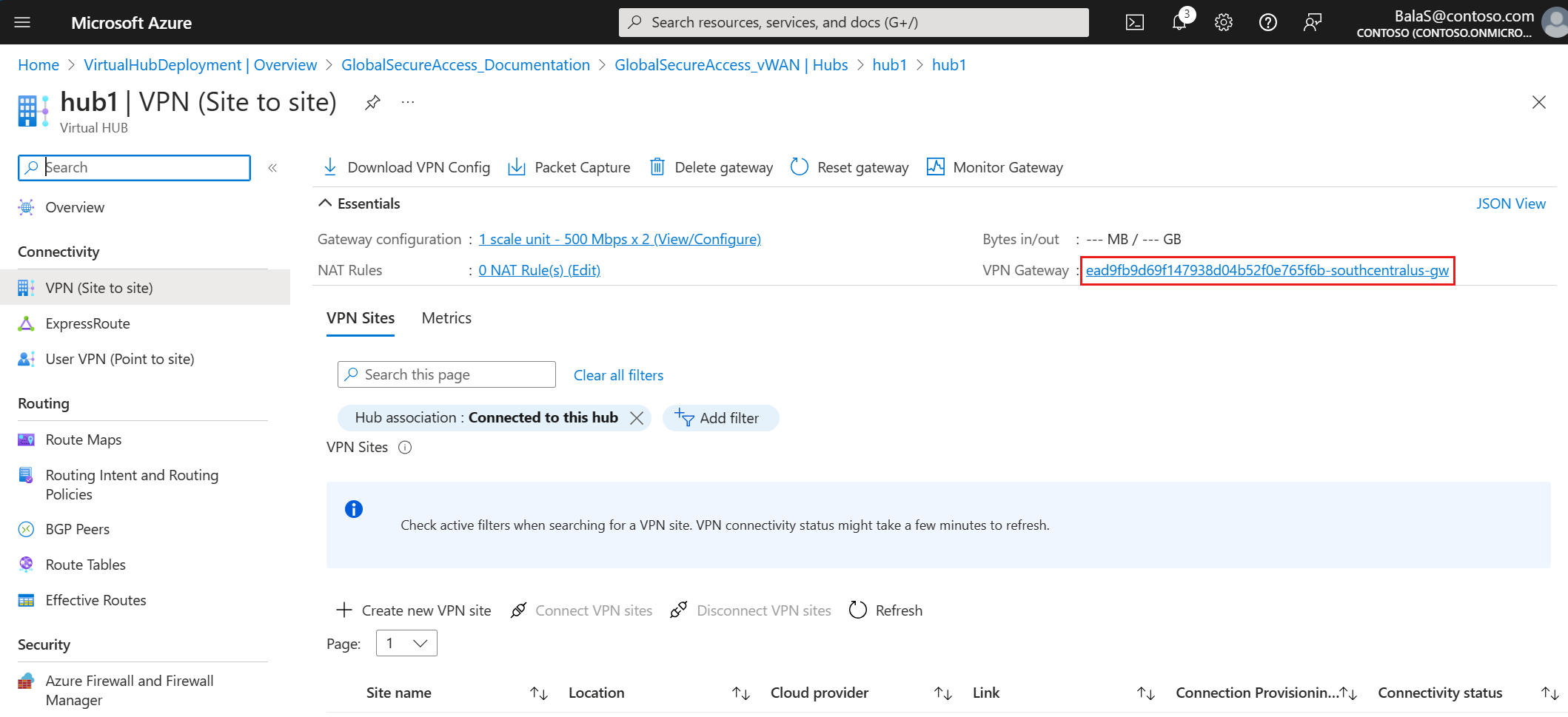

Obter informações do gateway VPN

Para criar uma rede remota no centro de administração do Microsoft Entra, você precisa exibir e registrar as informações do gateway VPN para o hub virtual criado na etapa anterior.

- Na nova vWAN, em Conectividade, selecione Hubs.

- Selecione o hub virtual.

- Selecione VPN (Site a site).

- Na página Hub Virtual, selecione o link Gateway VPN.

- Na página Gateway VPN, selecione Exibição JSON.

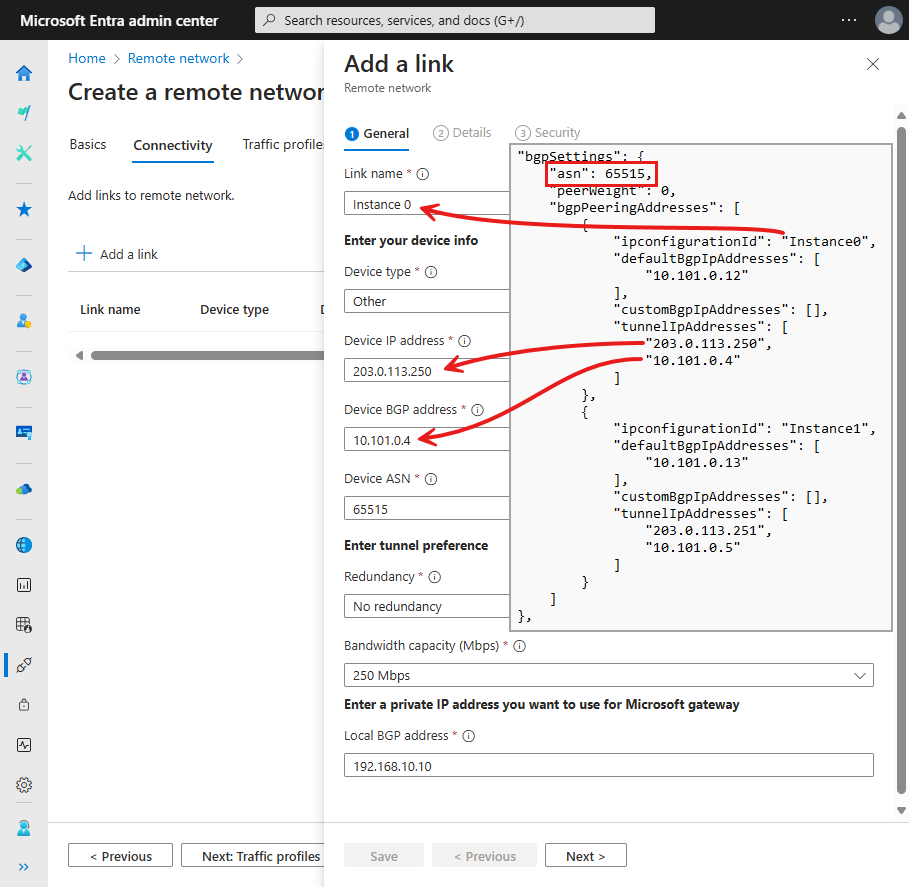

- Copie o texto JSON em um arquivo para referência nas próximas etapas. Anote o número do sistema autônomo (ASN), o endereço IP do dispositivo e o endereço BGP (device border gateway protocol) a ser usado no centro de administração do Microsoft Entra na próxima etapa.

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

Gorjeta

Não é possível alterar o valor ASN.

Criar uma rede remota no centro de administração do Microsoft Entra

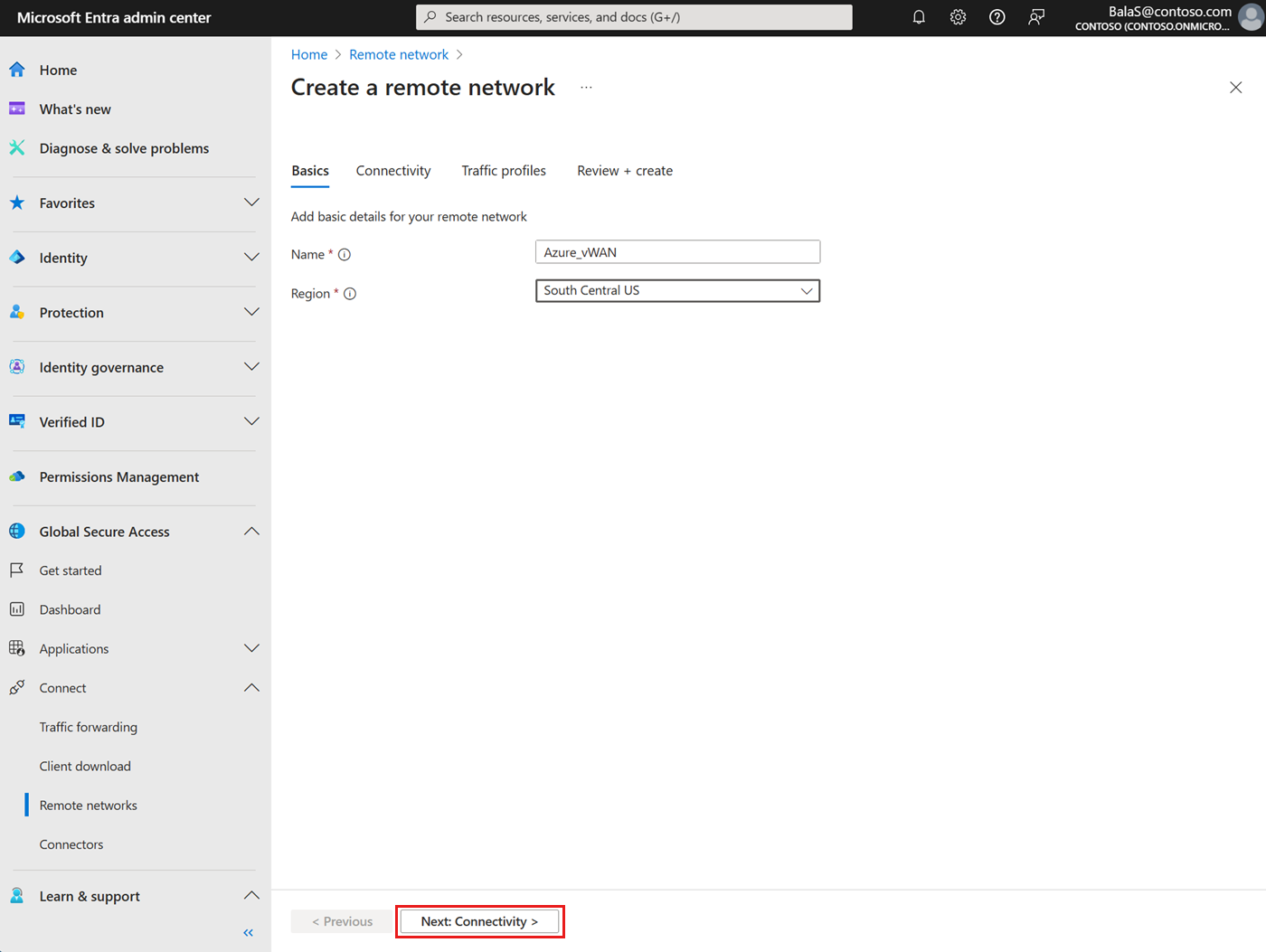

Nesta etapa, use as informações de rede do gateway VPN para criar uma rede remota no centro de administração do Microsoft Entra. O primeiro passo é fornecer o nome e a localização da sua rede remota.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

- Navegue até Global Secure Access>Connect>Remote networks.

- Selecione o botão Criar rede remota e forneça os detalhes.

- Nome: Para este exemplo, use Azure_vWAN.

- Região: Para este exemplo, selecione Centro-Sul dos EUA.

- Selecione Next: Connectivity para prosseguir para a guia Conectividade .

- Na guia Conectividade, adicione links de dispositivo para a rede remota. Crie um link para a Instance0 do gateway VPN e outro link para a Instance1 do gateway VPN:

- Selecione + Adicionar um link.

- Preencha os campos na guia Geral no formulário Adicionar um link, usando a configuração Instance0 do gateway VPN na visualização JSON:

Nome do link: Nome do seu Equipamento de Instalações do Cliente (CPE). Para este exemplo, Instance0.

Tipo de dispositivo: escolha uma opção de dispositivo na lista suspensa. Defina como Outro.

Endereço IP do dispositivo: endereço IP público do seu dispositivo. Para este exemplo, use 203.0.113.250.

Endereço BGP do dispositivo: insira o endereço IP do protocolo BGP (Border Gateway Protocol) do seu CPE. Para este exemplo, use 10.101.0.4.

ASN do dispositivo: Forneça o número do sistema autônomo (ASN) do CPE. Para este exemplo, o ASN é 65515.

Redundância: defina como Sem redundância.

Endereço BGP local redundante de zona: este campo opcional aparece apenas quando você seleciona Redundância de zona.

- Insira um endereço IP BGP que não faça parte da rede local onde o CPE reside e seja diferente do endereço BGP local.

Capacidade de largura de banda (Mbps): especifique a largura de banda do túnel. Para este exemplo, defina como 250 Mbps.

Endereço BGP local: use um endereço IP BGP que não faça parte da rede local onde o CPE reside, como 192.168.10.10.

- Consulte a lista de endereços BGP válida para valores reservados que não podem ser usados.

- Selecione o botão Avançar para visualizar a guia Detalhes . Mantenha as configurações padrão.

- Selecione o botão Avançar para exibir a guia Segurança .

- Insira a chave pré-compartilhada (PSK). A mesma chave secreta deve ser usada no seu CPE.

- Selecione o botão Save.

Para obter mais informações sobre links, consulte o artigo Como gerenciar links de dispositivos de rede remotos.

- Repita as etapas acima para criar um segundo link de dispositivo usando a configuração Instance1 do gateway VPN.

- Selecione + Adicionar um link.

- Preencha os campos na guia Geral no formulário Adicionar um link, usando a configuração Instance1 do gateway VPN na visualização JSON:

- Nome do link: Instância1

- Tipo de dispositivo: Outro

- Endereço IP do dispositivo: 203.0.113.251

- Endereço BGP do dispositivo: 10.101.0.5

- Dispositivo ASN: 65515

- Redundância: Sem redundância

- Capacidade de largura de banda (Mbps): 250 Mbps

- Endereço BGP local: 192.168.10.11

- Selecione o botão Avançar para visualizar a guia Detalhes . Mantenha as configurações padrão.

- Selecione o botão Avançar para exibir a guia Segurança .

- Insira a chave pré-compartilhada (PSK). A mesma chave secreta deve ser usada no seu CPE.

- Selecione o botão Save.

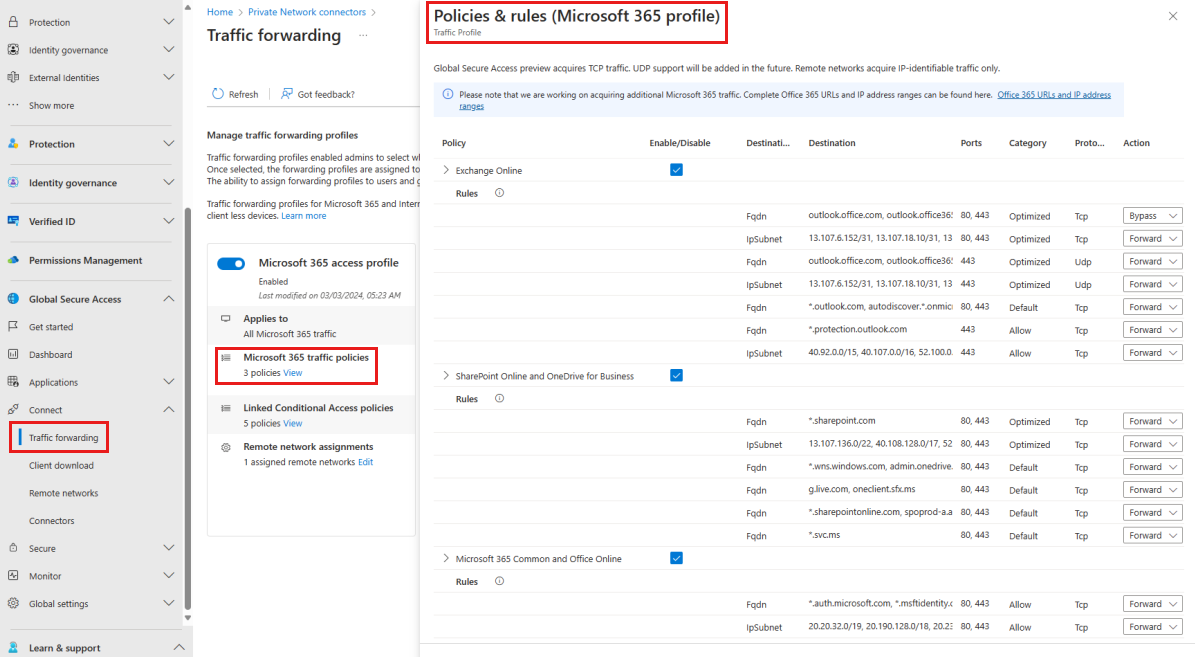

- Vá para a guia Perfis de tráfego para selecionar o perfil de tráfego a ser vinculado à rede remota.

- Selecione o perfil de tráfego do Microsoft 365.

- Selecione Rever + criar.

- Selecione Criar rede remota.

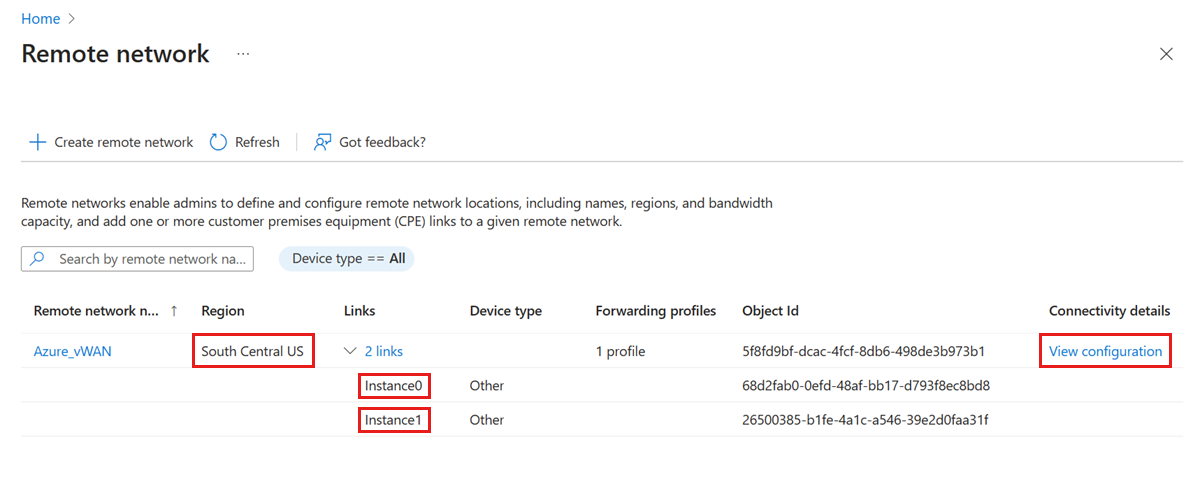

Navegue até a página Rede remota para exibir os detalhes da nova rede remota. Deve haver uma Região e duas Ligações.

- Em Detalhes de conectividade, selecione o link Exibir configuração .

- Copie o texto da configuração de rede remota em um arquivo para referência nas próximas etapas. Anote o endereço Endpoint, ASN e BGP para cada um dos links (Instance0 e Instance1).

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Criar um site VPN usando o gateway da Microsoft

Nesta etapa, crie um site VPN, associe o site VPN ao hub e valide a conexão.

Criar um site VPN

- No portal do Microsoft Azure, entre no hub virtual criado nas etapas anteriores.

- Navegue até VPN de conectividade>(site a site).

- Selecione + Criar novo site VPN.

- Na página Criar site VPN, preencha os campos na guia Noções básicas.

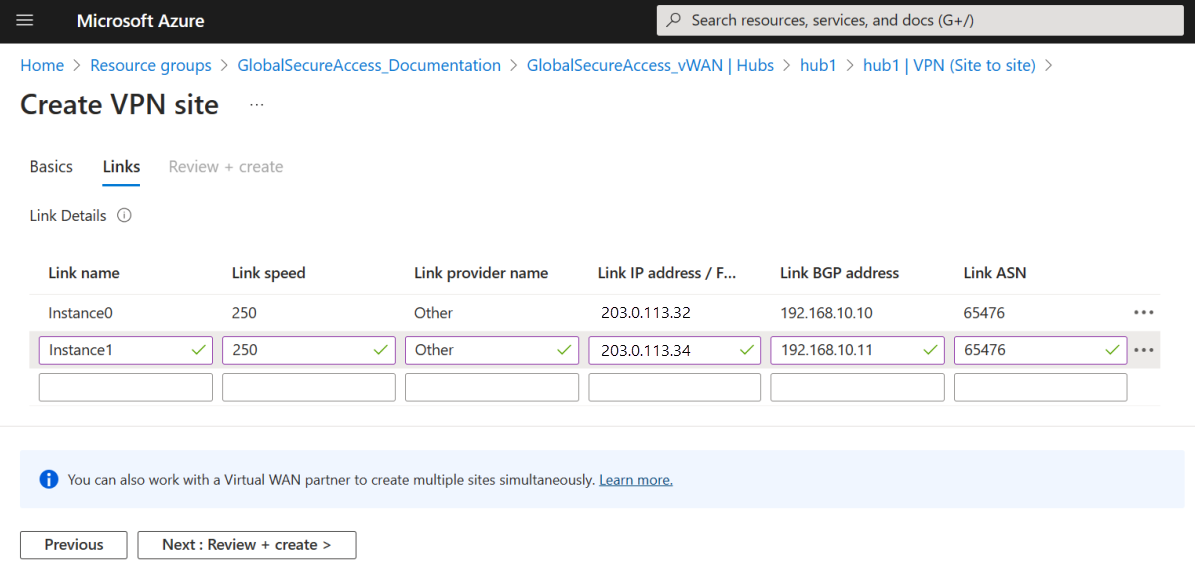

- Vá para a guia Vínculos . Para cada link, insira a configuração do gateway da Microsoft a partir da configuração de rede remota anotada na etapa "exibir detalhes":

- Nome do link: Para este exemplo, Instance0; Instância1.

- Velocidade do link: para este exemplo, 250 para ambos os links.

- Nome do provedor de links: defina como Outro para ambos os links.

- Endereço IP do link / FQDN: Use o endereço do ponto final. Para este exemplo, 203.0.113.32; 203.0.113.34.

- Endereço BGP do link: Use o endereço BGP, 192.168.10.10; 192.168.10.11.

- Link ASN: Use o ASN. Para este exemplo, 65476 para ambos os links.

- Selecione Rever + criar.

- Selecione Criar.

Criar uma ligação site a site

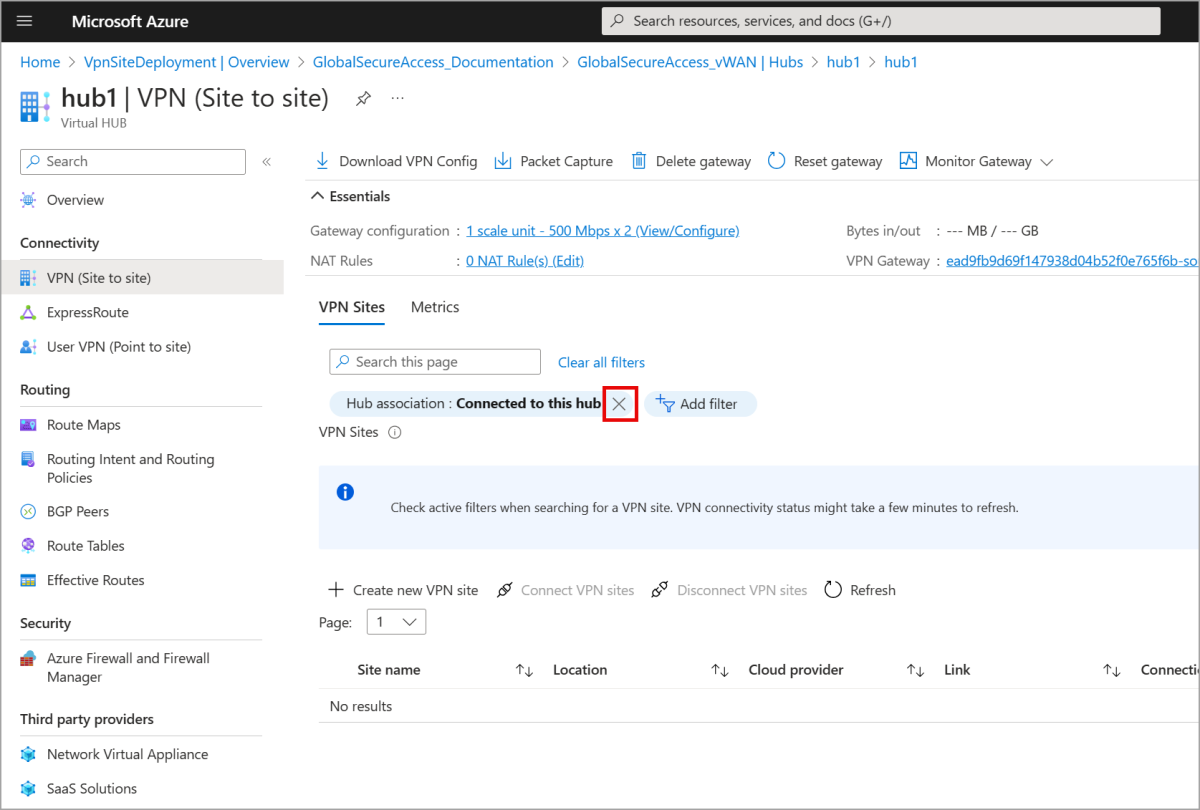

Nesta etapa, associe o site VPN da etapa anterior ao hub. Em seguida, remova a associação de hub padrão:

- Navegue até VPN de conectividade>(site a site).

- Selecione o X para remover a associação de Hub padrão : Conectado a este filtro de hub para que o site VPN apareça na lista de sites VPN disponíveis.

- Selecione o site VPN na lista e selecione Conectar sites VPN.

- No formulário Conectar sites, digite a mesma chave pré-compartilhada (PSK) usada para o centro de administração do Microsoft Entra.

- Selecione Ligar.

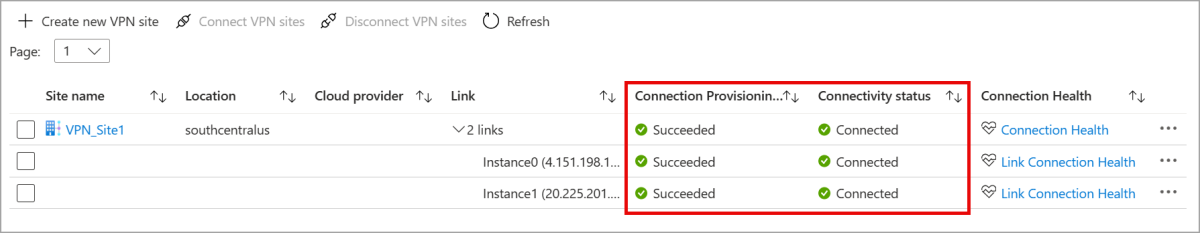

- Após cerca de 30 minutos, o site VPN é atualizado para mostrar ícones de sucesso para o status de provisionamento de conexão e status de conectividade.

Verifique a conectividade BGP e as rotas aprendidas no portal do Microsoft Azure

Nesta etapa, use o Painel BGP para verificar a lista de rotas aprendidas que o gateway site a site está aprendendo.

- Navegue até VPN de conectividade>(site a site).

- Selecione o site VPN criado nas etapas anteriores.

- Selecione Painel BGP.

O painel BGP lista os Peers BGP (gateways VPN e site VPN), que devem ter um Status de Conectado.

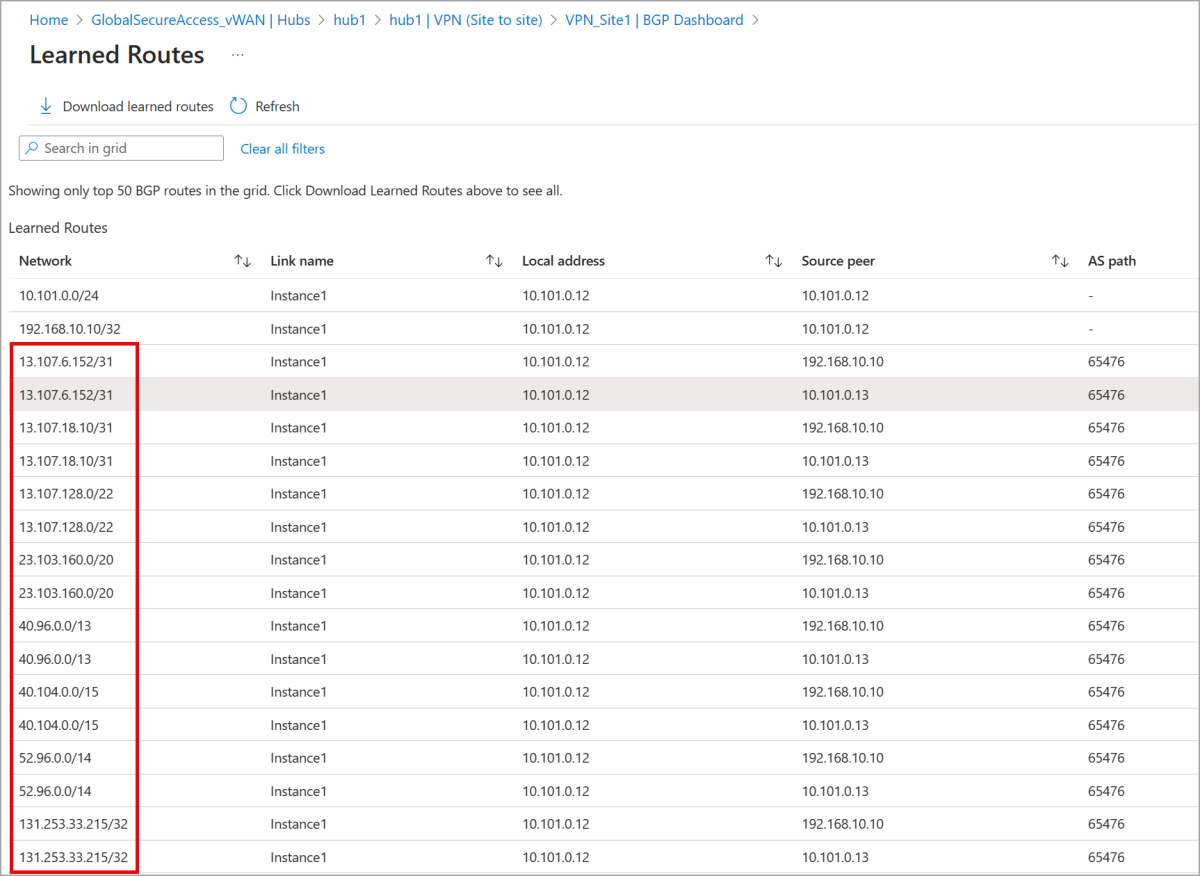

- Para exibir a lista de rotas aprendidas, selecione Rotas que o gateway site a site está aprendendo.

A lista de Rotas Aprendidas mostra que o gateway site a site está aprendendo as rotas do Microsoft 365 listadas no perfil de tráfego do Microsoft 365.

A imagem a seguir mostra as políticas de perfil de tráfego e as regras para o perfil do Microsoft 365, que devem corresponder às rotas aprendidas com o gateway site a site.

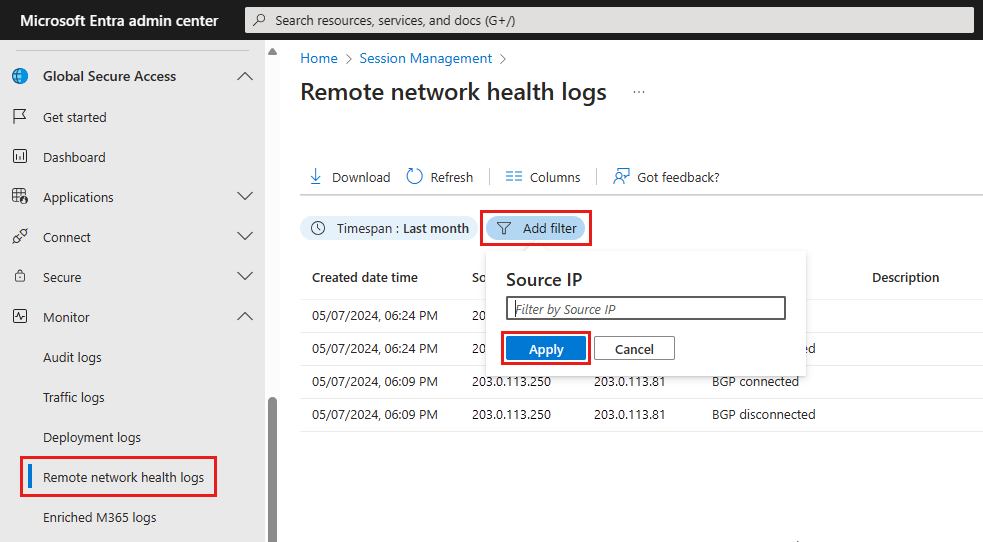

Verifique a conectividade no centro de administração do Microsoft Entra

Exiba os logs de integridade da rede remota para validar a conectividade no centro de administração do Microsoft Entra.

- No Centro de administração do Microsoft Entra, navegue até Logs de integridade da rede remota do Global Secure Access>Monitor.>

- Selecionar Adicionar Filtro.

- Selecione IP de origem e digite o endereço IP de origem para o endereço IP Instance0 ou Instance1 do gateway VPN. Selecione Aplicar.

- A conectividade deve ser "Rede remota viva".

Você também pode validar filtrando por tunnelConnected ou BGPConnected. Para obter mais informações, consulte O que são logs de integridade de rede remota?.

Configurar recursos de segurança para teste

Nesta etapa, nos preparamos para o teste configurando uma rede virtual, adicionando uma conexão de rede virtual à vWAN e criando uma Área de Trabalho Virtual do Azure.

Criar uma rede virtual

Nesta etapa, use o portal do Azure para criar uma rede virtual.

- No portal do Azure, procure e selecione Redes virtuais.

- Na página Redes virtuais, selecione + Criar.

- Preencha a guia Noções básicas, incluindo a Assinatura, o grupo de recursos, o nome da rede virtual e a Região.

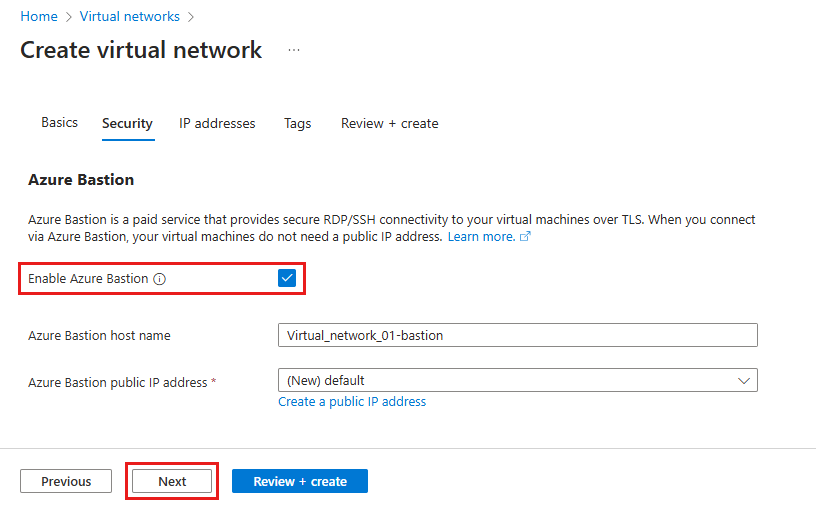

- Selecione Avançar para prosseguir para a guia Segurança .

- Na seção Bastião do Azure, selecione Habilitar Bastião.

- Digite o nome do host do Azure Bastion. Para este exemplo, use Virtual_network_01-bastion.

- Selecione o endereço IP público do Azure Bastion. Para este exemplo, selecione (Novo) padrão.

- Selecione Avançar para prosseguir para a guia Endereços IP. Configure o espaço de endereço da rede virtual com um ou mais intervalos de endereços IPv4 ou IPv6.

Gorjeta

Não use um espaço de endereço sobreposto. Por exemplo, se o hub virtual criado nas etapas anteriores usar o espaço de endereço 10.0.0.0/16, crie essa rede virtual com o espaço de endereço 10.2.0.0/16. 7. Selecione Rever + criar. Quando a validação for aprovada, selecione Criar.

Adicionar uma conexão de rede virtual à vWAN

Nesta etapa, conecte a rede virtual à vWAN.

- Abra a vWAN criada nas etapas anteriores e navegue até Conexões de rede virtual de conectividade>.

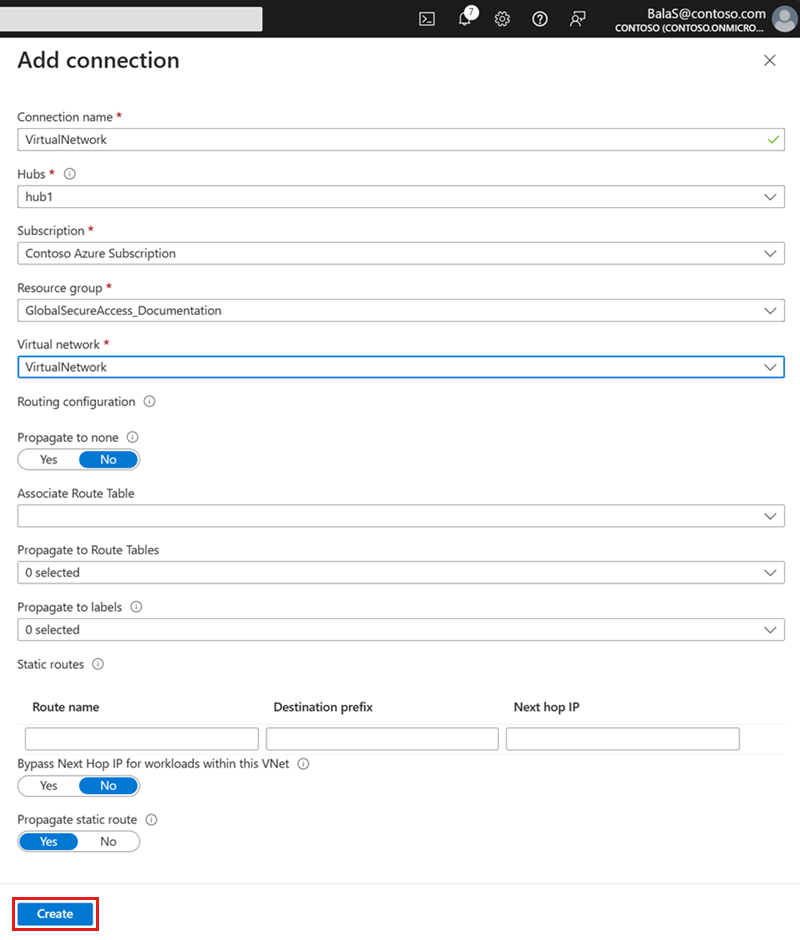

- Selecione + Adicionar ligação.

- Preencha o formulário Adicionar conexão , selecionando os valores do hub virtual e da rede virtual criados nas seções anteriores:

- Nome da conexão: VirtualNetwork

- Hubs: hub1

- Assinatura: Contoso Azure Subscription

- Grupo de recursos: GlobalSecureAccess_Documentation

- Rede virtual: VirtualNetwork

- Deixe os campos restantes definidos com seus valores padrão e selecione Criar.

Criar uma Área de Trabalho Virtual do Azure

Nesta etapa, crie uma área de trabalho virtual e hospede-a com Bastion.

- No portal do Azure, procure e selecione Área de Trabalho Virtual do Azure.

- Na página Área de Trabalho Virtual do Azure, selecione Criar um pool de hosts.

- Preencha a guia Noções básicas com o seguinte:

- O nome do pool de hosts. Para este exemplo, VirtualDesktops.

- O Location do objeto da Área de Trabalho Virtual do Azure. Neste caso, Centro-Sul dos EUA.

- Tipo de grupo de aplicativos preferido: selecione Área de trabalho.

- Tipo de pool de hosts: selecione Pooled.

- Algoritmo de balanceamento de carga: selecione Amplitude primeiro.

- Limite máximo de sessão: selecione 2.

- Selecione Next: Virtual Machines.

- Preencha a guia Next: Virtual Machines com o seguinte:

- Adicionar máquinas virtuais: Sim

- O grupo de recursos desejado. Para este exemplo, GlobalSecureAccess_Documentation.

- Prefixo do nome: avd

- Tipo de máquina virtual: selecione Máquina virtual do Azure.

- Localização da máquina virtual: South Central US.

- Opções de disponibilidade: selecione Sem necessidade de redundância de infraestrutura.

- Tipo de segurança: selecione Máquina virtual de inicialização confiável.

- Ativar inicialização segura: Sim

- Ativar vTPM: Sim

- Imagem: Para este exemplo, selecione Windows 11 Enterprise multi-session + Microsoft 365 apps version 22H2.

- Tamanho da máquina virtual: selecione Standard D2s v3, 2 vCPU's, 8-GB de memória.

- Número de VMs: 1

- Rede virtual: selecione a rede virtual criada na etapa anterior, VirtualNetwork.

- Domínio a aderir: selecione Microsoft Entra ID.

- Insira as credenciais da conta de administrador.

- Deixe outras opções como padrão e selecione Revisar + criar.

- Quando a validação for aprovada, selecione Criar.

- Após cerca de 30 minutos, o pool de hosts será atualizado para mostrar que a implantação foi concluída.

- Navegue até Página Inicial do Microsoft Azure e selecione Máquinas virtuais.

- Selecione a máquina virtual criada nas etapas anteriores.

- Selecione Connect>Connect via Bastion.

- Selecione Implantar bastião. O sistema leva cerca de 30 minutos para implantar o host Bastion.

- Depois que o Bastion for implantado, insira as mesmas credenciais de administrador usadas para criar a Área de Trabalho Virtual do Azure.

- Selecione Ligar. A área de trabalho virtual é iniciada.

Testar recursos de segurança com a Área de Trabalho Virtual do Azure (AVD)

Nesta etapa, usamos o AVD para testar as restrições de acesso à rede virtual.

Testar a restrição do locatário

Antes de testar, habilite as restrições de locatário na rede virtual.

- No Centro de administração do Microsoft Entra, navegue até Gerenciamento de sessão de Configurações>Globais de Acesso>Seguro.

- Defina a opção Ativar marcação para impor restrições de locatário na sua rede como ativada.

- Selecione Guardar.

- Você pode modificar a política de acesso entre locatários navegando até Configurações de acesso entre locatários de identidades>externas>de identidade. Para obter mais informações, consulte o artigo Visão geral do acesso entre locatários.

- Mantenha as configurações padrão, que impedem que os usuários façam login com contas externas em dispositivos gerenciados.

Para testar:

- Entre na máquina virtual da Área de Trabalho Virtual do Azure criada nas etapas anteriores.

- Aceda a www.office.com e inicie sessão com um ID de organização interno. Este teste deve ser aprovado com sucesso.

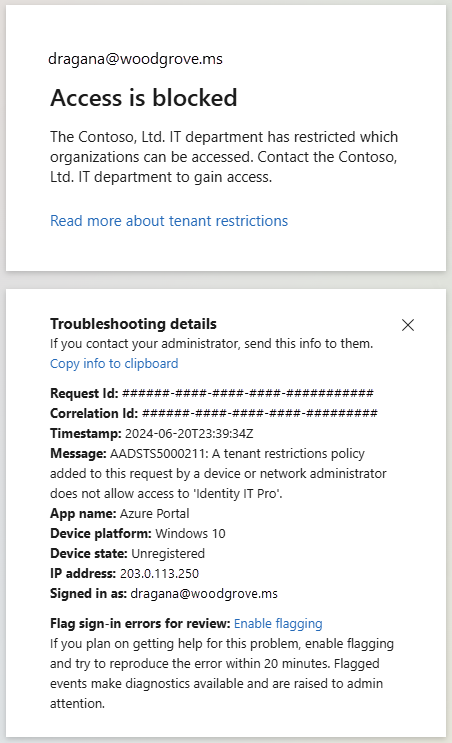

- Repita a etapa anterior, mas com uma conta externa. Este teste deve falhar devido ao acesso bloqueado.

Restauração de IP de origem de teste

Antes de testar, habilite o acesso condicional.

- No Centro de administração do Microsoft Entra, navegue até Gerenciamento de sessão de Configurações>Globais de Acesso>Seguro.

- Selecione a guia Acesso adaptável .

- Defina a opção Ativar sinalização de Acesso Seguro Global em Acesso Condicional como ativada.

- Selecione Guardar. Para obter mais informações, consulte o artigo Restauração de IP de origem.

Para testar (opção 1): Repita o teste de restrição de locatário da seção anterior:

- Entre na máquina virtual da Área de Trabalho Virtual do Azure criada nas etapas anteriores.

- Aceda a www.office.com e inicie sessão com um ID de organização interno. Este teste deve ser aprovado com sucesso.

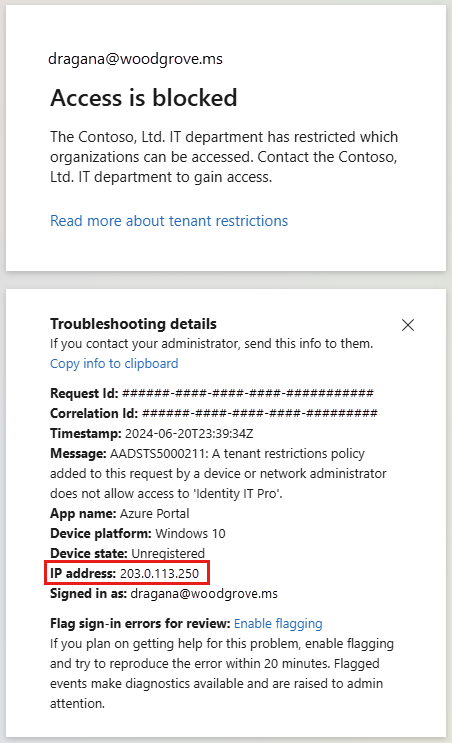

- Repita a etapa anterior, mas com uma conta externa. Esse teste deve falhar porque o endereço IP de origem na mensagem de erro está vindo do endereço IP público do gateway VPN em vez do proxy Microsoft SSE da solicitação para o Microsoft Entra.

Para testar (opção 2):

- No Centro de administração do Microsoft Entra, navegue até Logs de integridade da rede remota do Global Secure Access>Monitor.>

- Selecionar Adicionar Filtro.

- Selecione IP de origem e digite o endereço IP público do gateway VPN. Selecione Aplicar.

O sistema restaura o endereço IP do equipamento das instalações do cliente (CPE) da filial. Como o gateway VPN representa o CPE, os logs de integridade mostram o endereço IP público do gateway VPN, não o endereço IP do proxy.

Remover recursos desnecessários

Quando o teste é feito ou no final de um projeto, é uma boa ideia remover os recursos de que você não precisa mais. Os recursos que deixar em execução podem custar dinheiro. Pode eliminar recursos individualmente ou eliminar o grupo de recursos para eliminar todo o conjunto de recursos.