Simule a conectividade de rede remota usando o Azure VNG

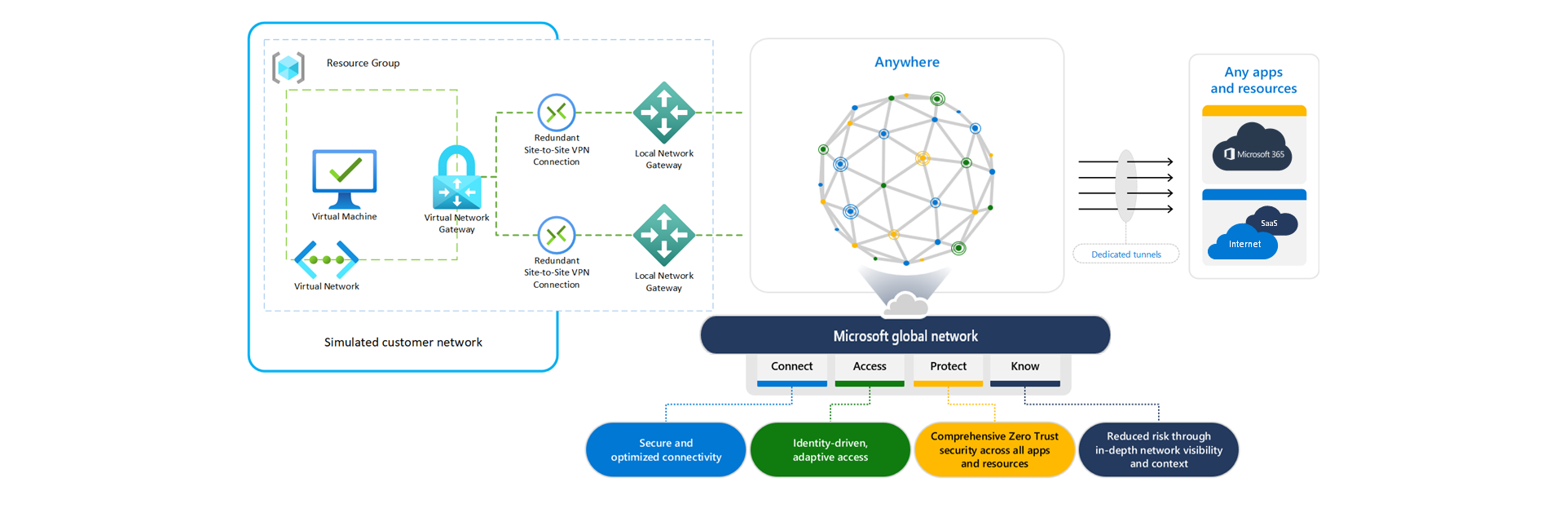

As organizações podem querer estender os recursos do Microsoft Entra Internet Access para redes inteiras, não apenas dispositivos individuais nos quais podem instalar o Global Secure Access Client . Este artigo mostra como estender esses recursos para uma rede virtual do Azure hospedada na nuvem. Princípios semelhantes podem ser aplicados ao equipamento de rede local de um cliente.

Pré-requisitos

Para concluir as etapas desse processo, você deve ter os seguintes pré-requisitos em vigor:

- Uma assinatura do Azure e permissão para criar recursos no portal do Azure.

- Uma compreensão básica das conexões VPN site a site.

- Um locatário do Microsoft Entra com a função de Administrador de Acesso Seguro Global atribuída.

Componentes da rede virtual

A criação dessa funcionalidade no Azure fornece às organizações a capacidade de entender como o Microsoft Entra Internet Access funciona em uma implementação mais ampla. Os recursos que criamos no Azure correspondem a conceitos locais das seguintes maneiras:

| Recurso do Azure | Componente local tradicional |

|---|---|

| Rede virtual | Seu espaço de endereço IP local |

| Gateway de rede virtual | Seu roteador local, às vezes chamado de equipamento de instalações do cliente (CPE) |

| Gateway de rede local | O gateway da Microsoft para o qual seu roteador (gateway de rede virtual do Azure) cria um túnel IPsec |

| Ligação | Túnel VPN IPsec criado entre o gateway de rede virtual e o gateway de rede local |

| Máquina virtual | Dispositivos cliente na sua rede local |

Neste documento, usamos os seguintes valores padrão. Sinta-se à vontade para definir essas configurações de acordo com suas próprias necessidades.

- Assinatura: Visual Studio Enterprise

- Nome do grupo de recursos: Network_Simulation

- Região: East US

Etapas de alto nível

As etapas para simular a conectividade de rede remota com redes virtuais do Azure são concluídas no portal do Azure e no centro de administração do Microsoft Entra. Pode ser útil ter várias abas abertas para que você possa alternar entre elas facilmente.

Antes de criar seus recursos virtuais, você precisa de um grupo de recursos e uma rede virtual para usar nas seções a seguir. Se você já tiver um grupo de recursos de teste e uma rede virtual configurados, poderá começar na etapa #3.

- Criar um grupo de recursos (portal do Azure)

- Criar uma rede virtual (portal do Azure)

- Criar um gateway de rede virtual (portal do Azure)

- Criar uma rede remota com links de dispositivo (Centro de administração do Microsoft Entra)

- Criar gateway de rede local (portal do Azure)

- Criar conexão VPN site a site (S2S) (portal do Azure)

- Verificar a conectividade (ambos)

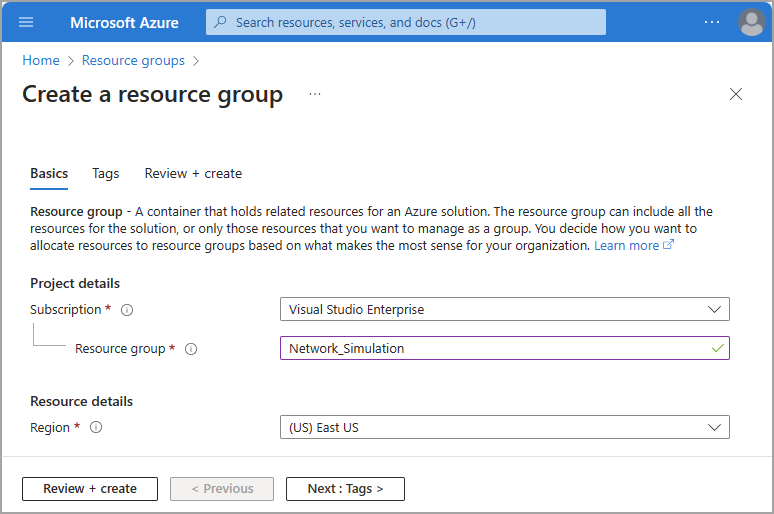

Criar um grupo de recursos

Crie um grupo de recursos para conter todos os recursos necessários.

- Entre no portal do Azure com permissão para criar recursos.

- Navegue até Grupos de recursos.

- Selecione Criar.

- Selecione sua Assinatura, Região e forneça um nome para seu grupo de Recursos.

- Selecione Rever + criar.

- Confirme os seus dados e, em seguida, selecione Criar.

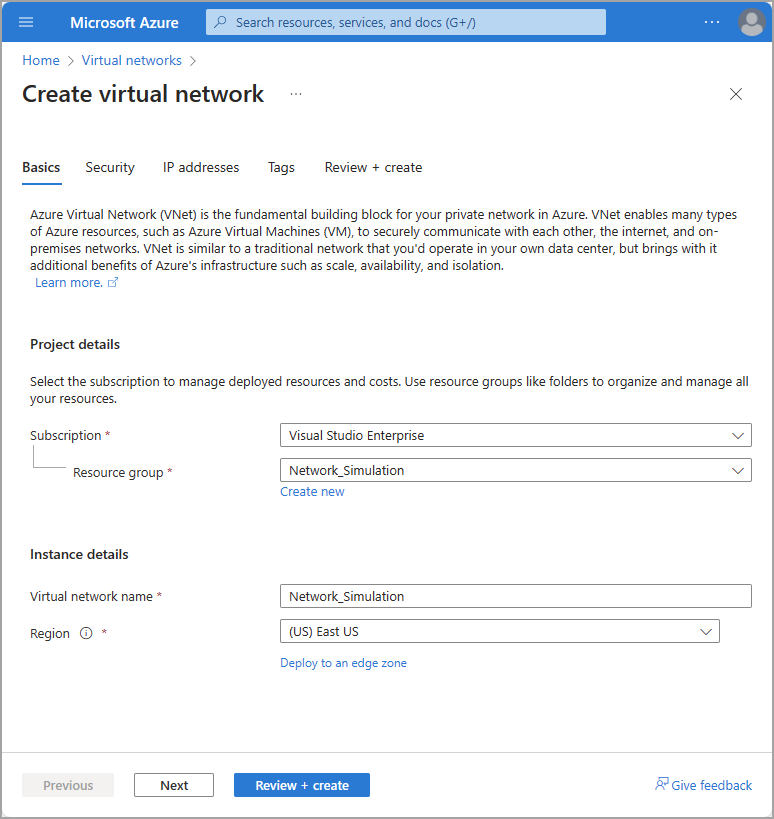

Criar uma rede virtual

Crie uma rede virtual dentro do seu novo grupo de recursos.

- No portal do Azure, navegue até Redes Virtuais.

- Selecione Criar.

- Selecione o grupo de recursos que você acabou de criar.

- Forneça à sua rede um Nome de rede virtual.

- Deixe os valores padrão para os outros campos.

- Selecione Rever + criar.

- Selecione Criar.

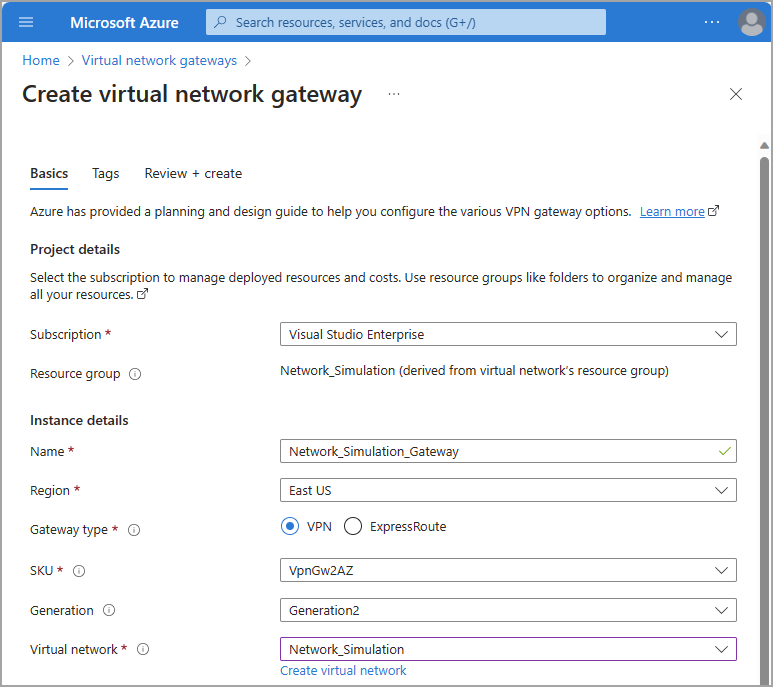

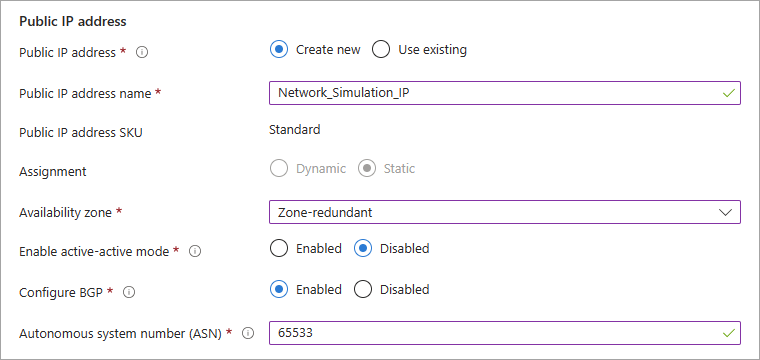

Criar um gateway de rede virtual

Crie um gateway de rede virtual dentro do seu novo grupo de recursos.

No portal do Azure, navegue até Gateways de rede virtual.

Selecione Criar.

Forneça um Nome ao gateway de rede virtual e selecione a região apropriada.

Selecione a rede virtual criada na seção anterior.

Crie um endereço IP público e forneça-lhe um nome descritivo.

- OPCIONAL: Se você quiser um túnel IPsec secundário, na seção SEGUNDO ENDEREÇO IP PÚBLICO, crie outro endereço IP público e dê um nome a ele. Se você criar um segundo túnel IPsec, precisará criar dois links de dispositivo na etapa Criar uma rede remota.

- Defina Ativar modo ativo-ativo como Desativado se não precisar de um segundo endereço IP público.

- O exemplo neste artigo usa um único túnel IPsec.

Selecione uma zona de disponibilidade.

Defina Configurar BGP como Habilitado.

Defina o número do sistema autônomo (ASN) para um valor apropriado. Consulte a lista de valores ASN válidos para valores reservados que não podem ser usados.

Deixe todas as outras configurações para seus padrões ou em branco.

Selecione Rever + criar. Confirme suas configurações.

Selecione Criar.

Nota

O gateway de rede virtual pode levar vários minutos para ser implantado e criado. Você pode iniciar a próxima seção enquanto ela está sendo criada, mas precisa dos endereços IP públicos do gateway de rede virtual para concluir a próxima etapa.

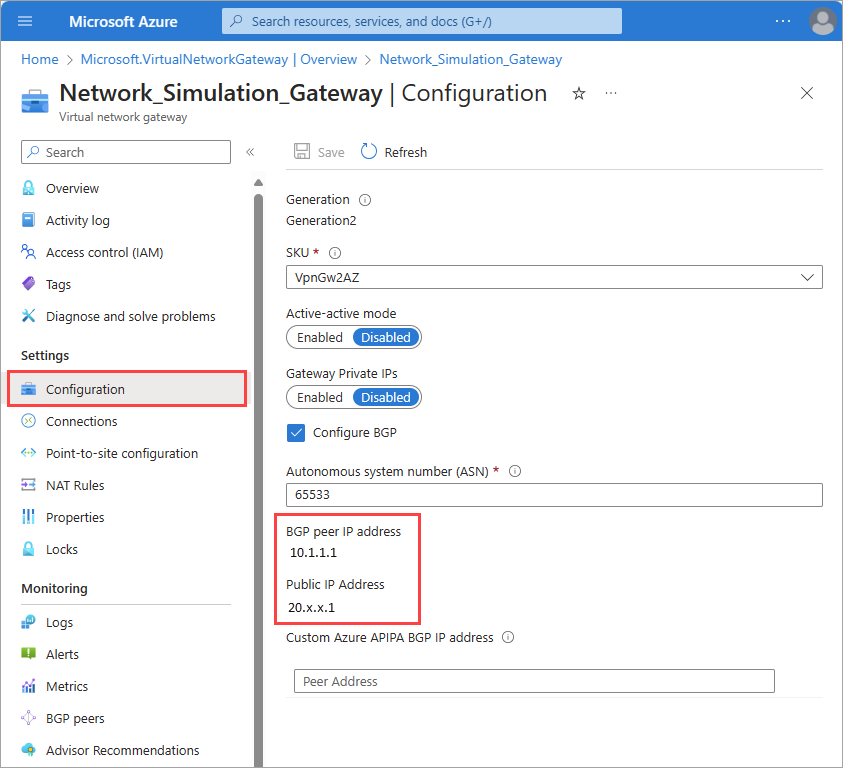

Para exibir esses endereços IP, navegue até a página Configuração do gateway de rede virtual após a implantação.

Criar uma rede remota

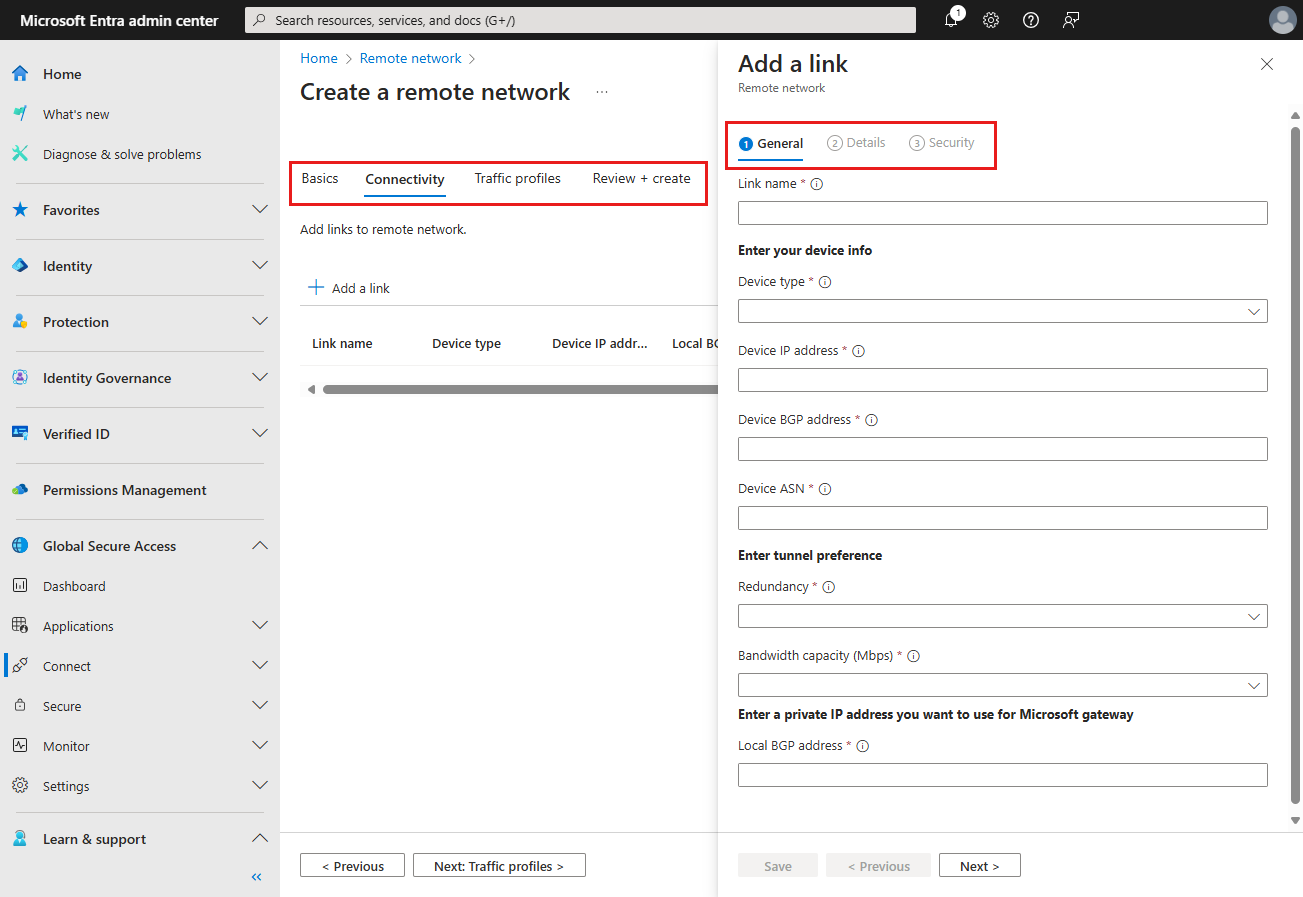

O processo de criação de uma rede remota é concluído no centro de administração do Microsoft Entra. Há dois conjuntos de guias onde você insere as informações.

As etapas a seguir fornecem as informações básicas necessárias para criar uma rede remota com Acesso Seguro Global. Este processo é abordado mais pormenorizadamente em dois artigos separados. Existem vários detalhes que podem ser facilmente misturados, por isso reveja os seguintes artigos para obter mais informações:

Redundância entre zonas

Antes de criar sua rede remota para o Global Secure Access, reserve um momento para analisar as duas opções sobre redundância. As redes remotas podem ser criadas com ou sem redundância. Você pode adicionar redundância de duas maneiras:

- Escolha Redundância de zona ao criar um link de dispositivo no centro de administração do Microsoft Entra.

- Nesse cenário, criamos outro gateway para você em uma zona de disponibilidade diferente dentro da mesma região de datacenter que você escolheu ao criar sua rede remota.

- Nesse cenário, você precisa de apenas um endereço IP público em seu gateway de rede virtual.

- Dois túneis IPSec são criados a partir do mesmo endereço IP público do seu router para gateways Microsoft diferentes em zonas de disponibilidade diferentes.

- Crie um endereço IP público secundário no portal do Azure e crie dois links de dispositivo com endereços IP públicos diferentes no centro de administração do Microsoft Entra.

- Você pode escolher Sem redundância ao adicionar links de dispositivo à sua rede remota no centro de administração do Microsoft Entra.

- Nesse cenário, você precisa de endereços IP públicos primários e secundários em seu gateway de rede virtual.

Criar a rede remota e adicionar links de dispositivo

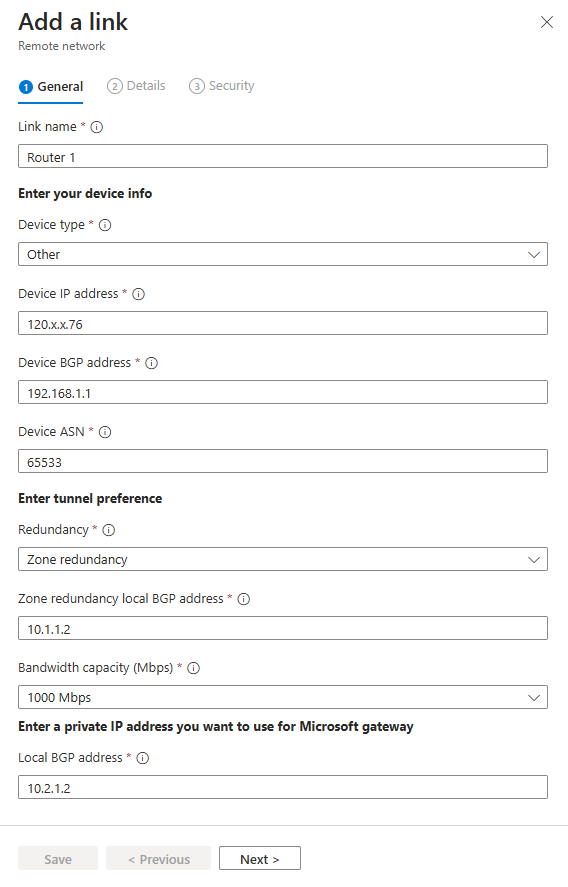

Para este artigo, escolhemos o caminho de redundância de zona.

Gorjeta

O endereço BGP local deve ser um endereço IP privado que esteja fora do espaço de endereço da rede virtual associada ao gateway de rede virtual. Por exemplo, se o espaço de endereço da sua rede virtual for 10.1.0.0/16, então você pode usar 10.2.0.0 como seu endereço BGP local.

Consulte a lista de endereços BGP válida para valores reservados que não podem ser usados.

- Entre no centro de administração do Microsoft Entra como um Administrador de Acesso Seguro Global.

- Navegue até Global Secure Access>Connect>Remote networks.

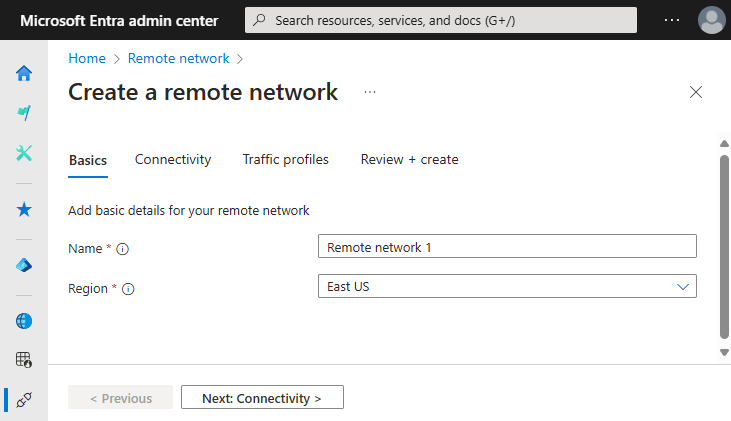

- Selecione o botão Criar rede remota e forneça os seguintes detalhes na guia Noções básicas :

- Nome

- Região

Na guia Conectividade, selecione Adicionar um link.

Na guia Adicionar um link - Geral, insira os seguintes detalhes:

- Nome do link: Nome do seu Equipamento de Instalações do Cliente (CPE).

- Tipo de dispositivo: escolha uma opção de dispositivo na lista suspensa.

- Endereço IP do dispositivo: endereço IP público do seu dispositivo CPE (equipamento das instalações do cliente).

- Endereço BGP do dispositivo: insira o endereço IP BGP do seu CPE.

- Este endereço é inserido como o endereço IP BGP local no CPE.

- ASN do dispositivo: Forneça o número do sistema autônomo (ASN) do CPE.

- Uma conexão habilitada para BGP entre dois gateways de rede requer que eles tenham ASNs diferentes.

- Para obter mais informações, consulte a seção ASNs válidos do artigo Configurações de rede remota.

- Redundância: Selecione Sem redundância ou Redundância de zona para o túnel IPSec.

- Endereço BGP local de redundância de zona: este campo opcional aparece apenas quando você seleciona Redundância de zona.

- Insira um endereço IP BGP que não faça parte da sua rede local onde o CPE reside e seja diferente do endereço BGP do dispositivo.

- Capacidade de largura de banda (Mbps): especifique a largura de banda do túnel. As opções disponíveis são 250, 500, 750 e 1.000 Mbps.

- Endereço BGP local: insira um endereço IP BGP que não faça parte da sua rede local onde o CPE reside.

- Por exemplo, se sua rede local for 10.1.0.0/16, você poderá usar 10.2.0.4 como seu endereço BGP local.

- Este endereço é introduzido como o endereço IP BGP de par no seu CPE.

- Consulte a lista de endereços BGP válida para valores reservados que não podem ser usados.

Na guia Adicionar um link - Detalhes, deixe os valores padrão selecionados, a menos que você tenha feito uma seleção diferente anteriormente, e selecione o botão Avançar.

Na guia Adicionar um link - Segurança, digite a chave pré-compartilhada (PSK) e selecione o botão Salvar. Você retorna ao principal Criar um conjunto de guias de rede remota.

Na guia Perfis de tráfego, selecione o perfil de encaminhamento de tráfego apropriado.

Selecione o botão Rever + Criar .

Se tudo estiver correto, selecione o botão Criar rede remota.

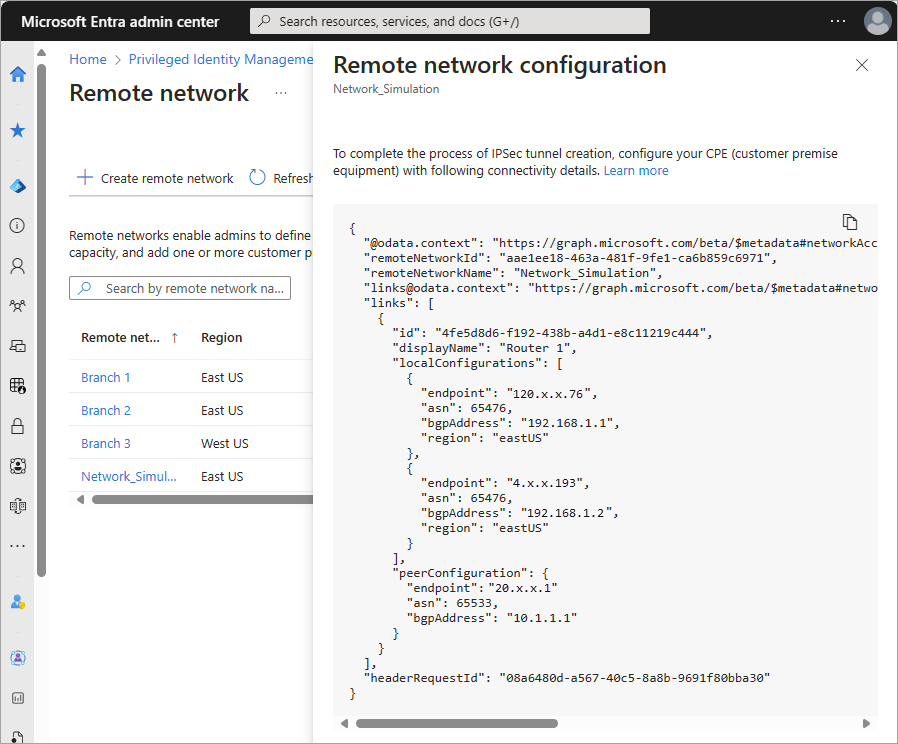

Ver configuração de conectividade

Depois de criar uma rede remota e adicionar um link de dispositivo, os detalhes de configuração estão disponíveis no centro de administração do Microsoft Entra. Você precisa de vários detalhes dessa configuração para concluir a próxima etapa.

Navegue até Global Secure Access>Connect>Remote networks.

Na última coluna à direita da tabela, selecione Exibir configuração para a rede remota que você criou. A configuração é mostrada como um blob JSON.

Localize e salve o endereço

endpointIP público da Microsoft ,asnebgpAddressno painel que se abre.- Esses detalhes são usados para configurar sua conectividade na próxima etapa.

- Para obter mais informações sobre como exibir esses detalhes, consulte Configurar equipamentos de instalações do cliente.

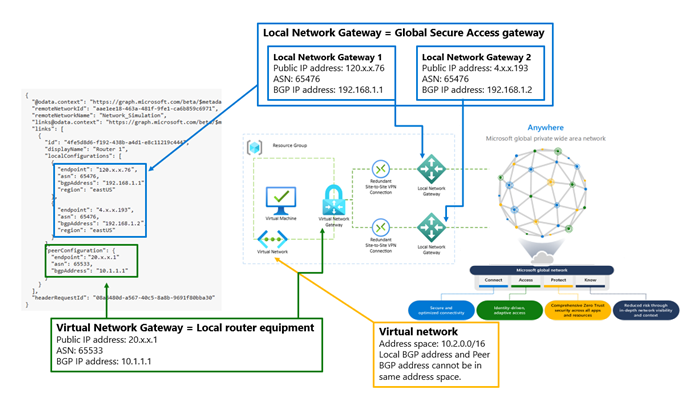

O diagrama a seguir conecta os principais detalhes desses detalhes de configuração à sua função correlacionada na rede remota simulada. Uma descrição em texto do diagrama segue a imagem.

O centro do diagrama representa um grupo de recursos que contém uma máquina virtual conectada a uma rede virtual. Em seguida, um gateway de rede virtual se conecta ao gateway de rede local por meio de uma conexão VPN redundante site a site.

Uma captura de tela dos detalhes de conectividade tem duas seções realçadas. A primeira seção destacada em localConfigurations contém os detalhes do gateway de Acesso Seguro Global, que é seu gateway de rede local.

Gateway de rede local 1

- Endereço IP público/ponto de extremidade: 120.x.x.76

- ASN: 65476

- BGP Endereço IP/bgpAddress: 192.168.1.1

Gateway de rede local 2

- Endereço IP público/ponto de extremidade: 4.x.x.193

- ASN: 65476

- BGP Endereço IP/bgpAddress: 192.168.1.2

A segunda seção destacada em peerConfiguration contém os detalhes do gateway de rede virtual, que é o seu equipamento de roteador local.

Gateway de rede virtual

- Endereço IP público/ponto de extremidade: 20.x.x.1

- ASN: 65533

- Endereço IP BGP/bgpAddress: 10.1.1.1

Outro texto explicativo aponta para a rede virtual que você criou em seu grupo de recursos. O espaço de endereço para a rede virtual é 10.2.0.0/16. O endereço BGP local e o endereço BGP de mesmo nível não podem estar no mesmo espaço de endereço.

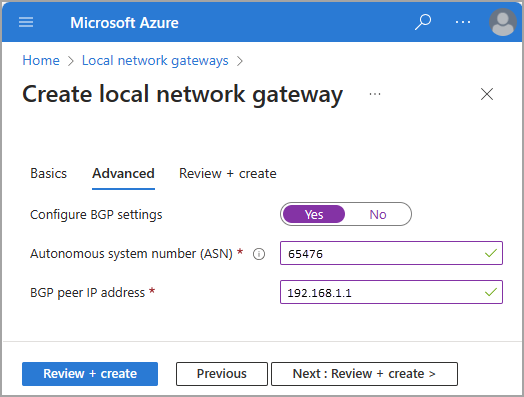

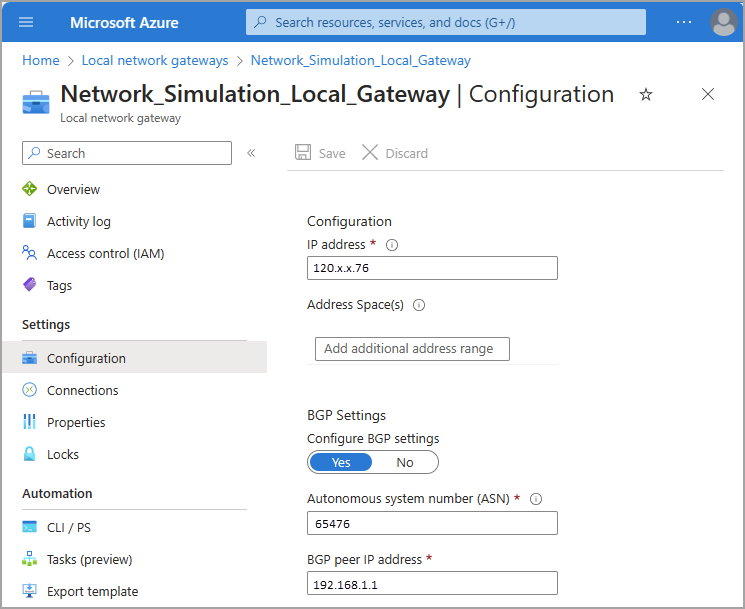

Criar gateway de rede local

Esta etapa é concluída no portal do Azure. Vários detalhes da etapa anterior são necessários para concluir esta etapa.

Se você selecionou Sem redundância ao criar links de dispositivo no centro de administração do Microsoft Entra, precisará criar apenas um gateway de rede local.

Se você selecionou Redundância de zona, precisará criar dois gateways de rede local. Você tem dois conjuntos de links de endpoint, asn e bgpAddress em localConfigurations para os dispositivos. Essas informações são fornecidas em Exibir detalhes de configuração para essa rede remota no centro de administração do Microsoft Entra.

No portal do Azure, navegue até Gateways de rede local.

Selecione Criar.

Selecione o grupo de recursos criado anteriormente.

Selecione a região apropriada.

Forneça um Nome ao gateway de rede local.

Para Ponto de extremidade, selecione Endereço IP e, em seguida, forneça o

endpointendereço IP fornecido no centro de administração do Microsoft Entra.Selecione Next: Avançado.

Defina Configurar BGP como Sim.

Insira o número do sistema autônomo (ASN) na

localConfigurationsseção de Exibir detalhes de configuração .- Consulte a seção Gateway de rede local do gráfico na seção Exibir configuração de conectividade.

Insira o endereço IP do par BGP na

localConfigurationsseção Exibir detalhes de configuração .

Selecione Rever + criar e confirme as suas definições.

Selecione Criar.

Se você usou redundância de zona, repita essas etapas para criar outro gateway de rede local com um segundo conjunto de valores.

Navegue até Configurações para revisar os detalhes do gateway de rede local.

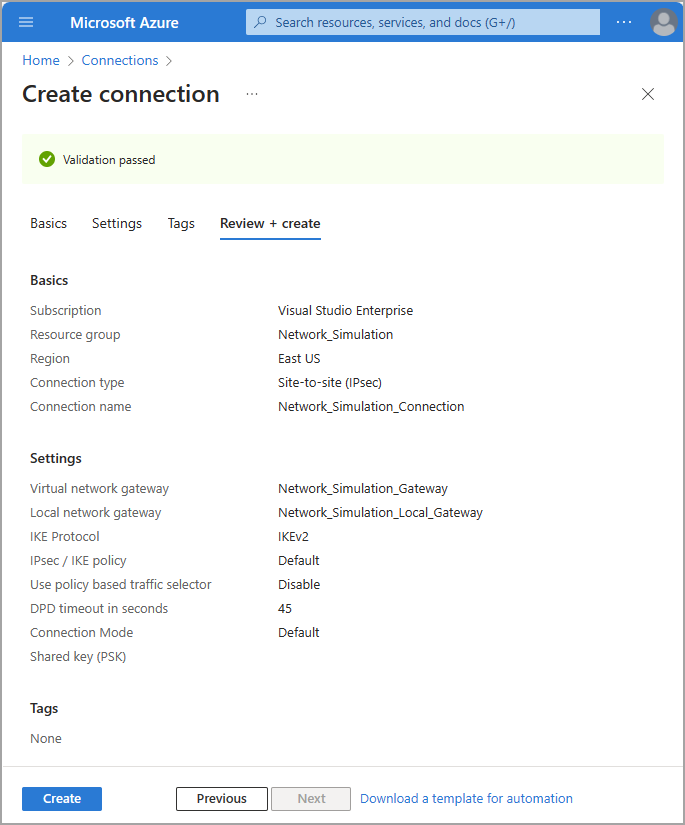

Criar conexão VPN site a site (S2S)

Esta etapa é concluída no portal do Azure. Você precisa criar duas conexões aqui se tiver criado um segundo gateway, um para seus gateways primário e secundário. Para esta etapa, mantenha todas as configurações definidas para o valor padrão, a menos que indicado.

- No portal do Azure, navegue até Conexões.

- Selecione Criar.

- Selecione o grupo de recursos criado anteriormente.

- Em Tipo de conexão, selecione Site a site (IPsec).

- Forneça um Nome para a conexão e selecione a Região apropriada.

- Selecione Next: Settings.

- Selecione o gateway de rede virtual e o gateway de rede local criados anteriormente.

- Insira a mesma chave compartilhada (PSK) que você inseriu ao criar o link do dispositivo na etapa anterior.

- Marque a caixa para Ativar BGP.

- Selecione Rever + criar. Confirme suas configurações.

- Selecione Criar.

Repita estas etapas para criar outra conexão com o segundo gateway de rede local.

Verificar a conectividade

Para verificar a conectividade, você precisa simular o fluxo de tráfego. Um método é criar uma máquina virtual (VM) para iniciar o tráfego.

Simular tráfego com uma máquina virtual

Esta etapa cria uma VM e inicia o tráfego para os serviços da Microsoft. Deixe todas as configurações definidas para o valor padrão, a menos que indicado.

- No portal do Azure, navegue até Máquinas virtuais.

- Selecione Criar>máquina virtual do Azure.

- Selecione o grupo de recursos criado anteriormente.

- Forneça um nome de máquina virtual.

- Selecione a imagem que deseja usar, para este exemplo escolhemos Windows 11 Pro, versão 22H2 - x64 Gen2

- Selecione Executar com o desconto Azure Spot para este teste.

- Forneça um nome de usuário e senha para sua VM.

- Confirme que tem uma licença elegível do Windows 10/11 com direitos de alojamento multiinquilino na parte inferior da página.

- Vá para a guia Rede .

- Selecione a rede virtual criada anteriormente.

- Mover para o separador Gestão

- Marque a caixa Login com ID do Microsoft Entra.

- Selecione Rever + criar. Confirme suas configurações.

- Selecione Criar.

Você pode optar por bloquear o acesso remoto ao grupo de segurança de rede apenas para uma rede ou IP específico.

Verificar o status da conectividade

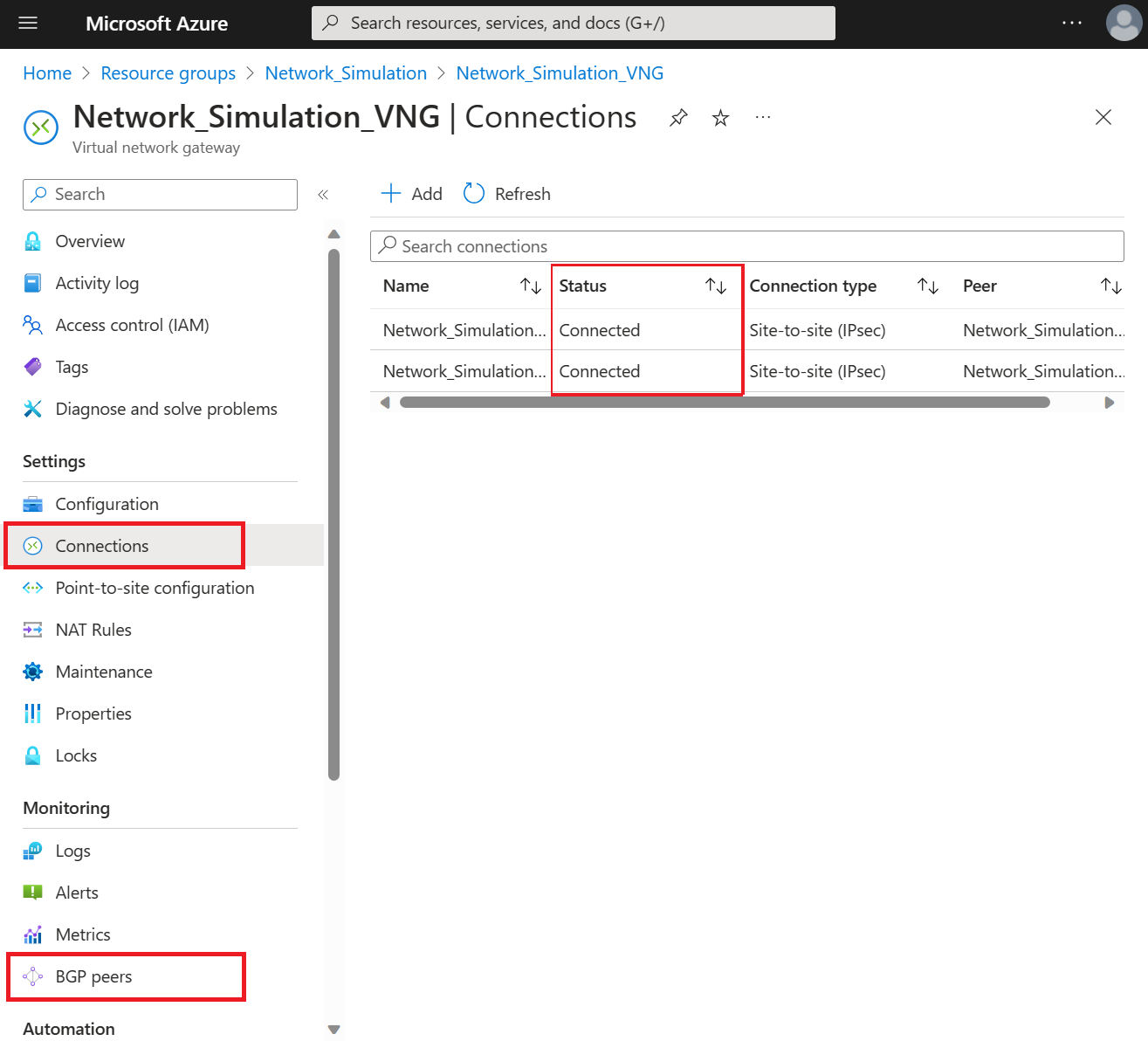

Depois de criar as redes e conexões remotas nas etapas anteriores, pode levar alguns minutos para que a conexão seja estabelecida. No portal do Azure, você pode validar se o túnel VPN está conectado e se o emparelhamento BGP foi bem-sucedido.

- No portal do Azure, navegue até o gateway de rede virtual criado anteriormente e selecione Conexões.

- Cada uma das conexões deve mostrar um Status de Conectado assim que a configuração for aplicada e bem-sucedida.

- Navegue até pares BGP na seção Monitoramento para confirmar se o emparelhamento BGP foi bem-sucedido. Procure os endereços de mesmo nível fornecidos pela Microsoft. Depois que a configuração for aplicada e bem-sucedida, o Status deverá mostrar Conectado.

Você pode usar a máquina virtual criada para validar que o tráfego está fluindo para os serviços da Microsoft. A navegação para recursos no SharePoint ou no Exchange Online deve resultar em tráfego no gateway de rede virtual. Esse tráfego pode ser visto navegando até Métricas no gateway de rede virtual ou configurando a captura de pacotes para gateways VPN.

Gorjeta

Se você estiver usando este artigo para testar o Microsoft Entra Internet Access, limpe todos os recursos relacionados do Azure excluindo o novo grupo de recursos depois de terminar.