Tutorial: Criar uma conexão VPN site a site no portal do Azure

Neste tutorial, você usa o portal do Azure para criar uma conexão de gateway VPN site a site (S2S) entre sua rede local e uma rede virtual. Você também pode criar essa configuração usando o Azure PowerShell ou a CLI do Azure. Essa configuração usa uma chave pré-compartilhada especificada para a conexão entre o gateway de VPN do Azure e seu dispositivo VPN local. Você também pode configurar uma conexão site a site usando autenticação de certificado.

Neste tutorial:

- Crie uma rede virtual.

- Crie um gateway VPN.

- Crie um gateway de rede local.

- Crie uma conexão VPN.

- Verifique a ligação.

- Conecte-se a uma máquina virtual.

Pré-requisitos

Você precisa de uma conta do Azure com uma assinatura ativa. Se não tiver uma, pode criar uma gratuitamente.

Se você não estiver familiarizado com os intervalos de endereços IP localizados em sua configuração de rede local, precisará coordenar com alguém que possa fornecer esses detalhes para você. Ao criar essa configuração, você deve especificar os prefixos de intervalo de endereços IP que o Azure roteia para seu local local. Nenhuma das sub-redes da sua rede local pode sobrepor-se às sub-redes de rede virtual às quais pretende ligar.

Dispositivos VPN:

- Certifique-se de que tem um dispositivo VPN compatível e alguém que o possa configurar. Para obter mais informações sobre dispositivos VPN compatíveis e configuração de dispositivos, consulte Sobre dispositivos VPN.

- Verifique se tem um endereço IP IPv4 público com acesso exterior para o seu dispositivo VPN.

- Verifique se o seu dispositivo VPN suporta gateways de modo ativo-ativo. Este artigo cria um gateway VPN de modo ativo-ativo, que é recomendado para conectividade altamente disponível. O modo ativo-ativo especifica que ambas as instâncias de VM de gateway estão ativas e usam dois endereços IP públicos, um para cada instância de VM de gateway. Você configura seu dispositivo VPN para se conectar ao endereço IP de cada instância de VM de gateway. Se o seu dispositivo VPN não suportar este modo, não o ative para o seu gateway. Para obter mais informações, consulte Projetar conectividade altamente disponível para conexões entre locais e VNet-to-VNet e Sobre gateways VPN de modo ativo-ativo.

Criar uma rede virtual

Nesta seção, você cria uma rede virtual usando os seguintes valores:

- Grupo de recursos: TestRG1

- Nome: VNet1

- Região: (EUA) Leste dos EUA

- Espaço de endereçamento IPv4: 10.1.0.0/16

- Nome da sub-rede: FrontEnd

- Espaço de endereço da sub-rede:

Nota

Ao usar uma rede virtual como parte de uma arquitetura entre locais, certifique-se de coordenar com o administrador de rede local para criar um intervalo de endereços IP que possa ser usado especificamente para essa rede virtual. Se existir um intervalo de endereços duplicados em ambos os lados da ligação VPN, o tráfego não será encaminhado corretamente. Além disso, se você quiser conectar essa rede virtual a outra rede virtual, o espaço de endereço não pode se sobrepor à outra rede virtual. Planeje sua configuração de rede de acordo.

Inicie sessão no portal do Azure.

Em Pesquisar recursos, serviço e documentos (G+/) na parte superior da página do portal, insira rede virtual. Selecione Rede virtual nos resultados da pesquisa do Marketplace para abrir a página Rede virtual.

Na página Rede virtual, selecione Criar para abrir a página Criar rede virtual.

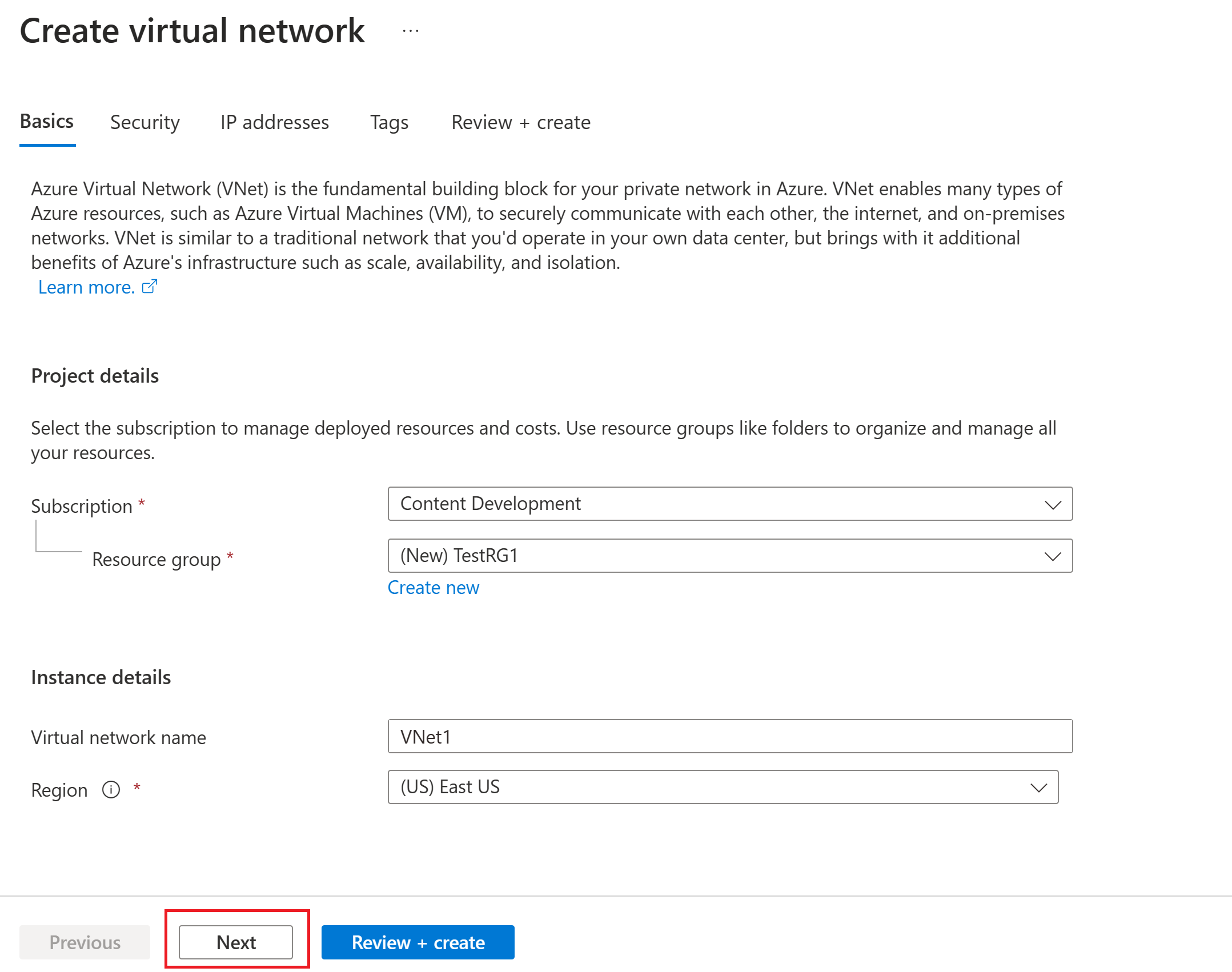

Na guia Noções básicas, defina as configurações de rede virtual para detalhes do projeto e detalhes da instância. Você verá uma marca de seleção verde quando os valores inseridos forem validados. Você pode ajustar os valores mostrados no exemplo de acordo com as configurações necessárias.

- Subscrição: Verifique se a subscrição listada é a correta. Você pode alterar as assinaturas usando a caixa suspensa.

- Grupo de recursos: selecione um grupo de recursos existente ou selecione Criar novo para criar um novo. Para mais informações sobre grupos de recursos, veja Descrição Geral do Azure Resource Manager.

- Nome: Introduza o nome da rede virtual.

- Região: Selecione o local para sua rede virtual. O local determina onde residirão os recursos implantados nessa rede virtual.

Selecione Avançar ou Segurança para ir para a guia Segurança . Para este exercício, deixe os valores padrão para todos os serviços nesta página.

Selecione Endereços IP para ir para a guia Endereços IP . Na guia Endereços IP , defina as configurações.

Espaço de endereçamento IPv4: Por padrão, um espaço de endereço é criado automaticamente. Você pode selecionar o espaço de endereço e ajustá-lo para refletir seus próprios valores. Você também pode adicionar um espaço de endereço diferente e remover o padrão que foi criado automaticamente. Por exemplo, você pode especificar o endereço inicial como 10.1.0.0 e especificar o tamanho do espaço de endereço como /16. Em seguida, selecione Adicionar para adicionar esse espaço de endereço.

+ Adicionar sub-rede: Se você usar o espaço de endereço padrão, uma sub-rede padrão será criada automaticamente. Se você alterar o espaço de endereço, adicione uma nova sub-rede dentro desse espaço de endereço. Selecione + Adicionar sub-rede para abrir a janela Adicionar sub-rede . Configure as seguintes configurações e selecione Adicionar na parte inferior da página para adicionar os valores.

- Nome da sub-rede: você pode usar o padrão ou especificar o nome. Exemplo: FrontEnd.

- Intervalo de endereços da sub-rede: o intervalo de endereços desta sub-rede. Exemplos são 10.1.0.0 e /24.

Reveja a página Endereços IP e remova quaisquer espaços de endereço ou sub-redes de que não necessita.

Selecione Rever + criar para validar as definições de rede virtual.

Depois que as configurações forem validadas, selecione Criar para criar a rede virtual.

Depois de criar sua rede virtual, você pode, opcionalmente, configurar a Proteção contra DDoS do Azure. A Proteção contra DDoS do Azure é simples de habilitar em qualquer rede virtual nova ou existente e não requer alterações de aplicativos ou recursos. Para obter mais informações sobre a Proteção contra DDoS do Azure, consulte O que é a Proteção contra DDoS do Azure?.

Criar uma sub-rede do gateway

O gateway de rede virtual requer uma sub-rede específica chamada GatewaySubnet. A sub-rede do gateway faz parte do intervalo de endereços IP da sua rede virtual e contém os endereços IP que os recursos e serviços do gateway de rede virtual usam.

Quando cria a sub-rede do gateway, especifica o número de endereços IP que a sub-rede contém. O número de endereços IP necessários depende da configuração do gateway VPN que pretende criar. Algumas configurações requerem mais endereços IP do que outras. É melhor especificar /27 ou maior (/26, /25, etc.) para sua sub-rede de gateway.

- Na página da sua rede virtual, no painel esquerdo, selecione Sub-redes para abrir a página Sub-redes.

- Na parte superior da página, selecione + Sub-rede do gateway para abrir o painel Adicionar sub-rede .

- O nome é inserido automaticamente como GatewaySubnet. Ajuste o valor do intervalo de endereços IP, se necessário. Um exemplo é 10.1.255.0/27.

- Não ajuste os outros valores na página. Selecione Salvar na parte inferior da página para salvar a sub-rede.

Importante

Não há suporte para NSGs na sub-rede do gateway. Associar um grupo de segurança de rede a essa sub-rede pode fazer com que seu gateway de rede virtual (gateways VPN e ExpressRoute) pare de funcionar conforme o esperado. Para obter mais informações sobre grupos de segurança de rede, consulte O que é um grupo de segurança de rede?.

Criar um gateway de VPN

Nesta etapa, você cria um gateway de rede virtual (gateway VPN) para sua rede virtual. Criar um gateway, muitas vezes, pode demorar 45 minutos ou mais, dependendo do SKU de gateway selecionado.

Criar um gateway de VPN

Crie um gateway de rede virtual (gateway VPN) usando os seguintes valores:

- Designação: VNet1GW

- Tipo de gateway: VPN

- Referência: VpnGw2AZ

- Geração: Geração 2

- Rede virtual: VNet1

- Intervalo de endereços de sub-rede do gateway: 10.1.255.0/27

- Endereço IP público: Criar novo

- Nome do endereço IP público: VNet1GWpip1

- SKU de endereço IP público: Padrão

- Atribuição: Estática

- Segundo nome do endereço IP público: VNet1GWpip2

- Ativar modo ativo-ativo: Ativado

- Configurar BGP: Desativado

Em Pesquisar recursos, serviços e documentos (G+/), insira gateway de rede virtual. Localize Gateway de rede virtual nos resultados de pesquisa do Marketplace e selecione-o para abrir a página Criar gateway de rede virtual.

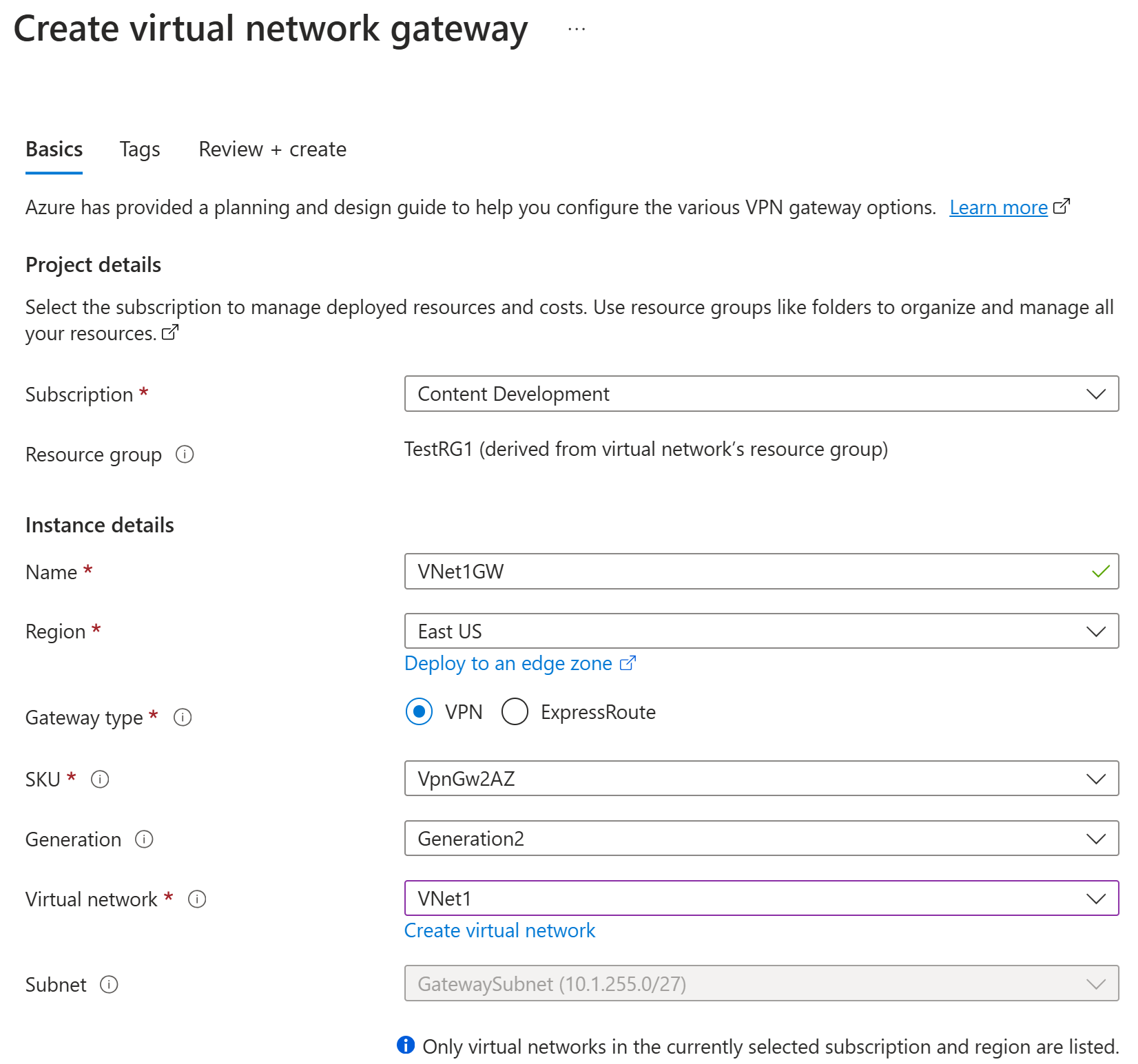

Na guia Noções básicas, preencha os valores para Detalhes do projeto e Detalhes da instância.

Assinatura: selecione a assinatura que deseja usar na lista suspensa.

Grupo de recursos: esse valor é preenchido automaticamente quando você seleciona sua rede virtual nesta página.

Nome: Este é o nome do objeto de gateway que você está criando. Isso é diferente da sub-rede do gateway na qual os recursos do gateway serão implantados.

Região: selecione a região na qual você deseja criar este recurso. A região do gateway deve ser a mesma da rede virtual.

Tipo de gateway: selecione VPN. Os gateways de VPN utilizam o tipo de gateway de rede virtual VPN.

SKU: Na lista suspensa, selecione uma SKU de gateway que ofereça suporte aos recursos que você deseja usar.

- Recomendamos que você selecione uma SKU que termine em AZ quando possível. AZ SKUs suportam zonas de disponibilidade.

- O SKU básico não está disponível no portal. Para configurar um gateway de SKU Básico, você deve usar o PowerShell ou a CLI.

Geração: Selecione Geração2 na lista suspensa.

Rede virtual: na lista suspensa, selecione a rede virtual à qual você deseja adicionar esse gateway. Se não conseguir ver a rede virtual que pretende utilizar, certifique-se de que selecionou a subscrição e a região corretas nas definições anteriores.

Intervalo de endereços de sub-rede do gateway ou Sub-rede: A sub-rede do gateway é necessária para criar um gateway VPN.

Atualmente, esse campo pode mostrar diferentes opções de configurações, dependendo do espaço de endereço da rede virtual e se você já criou uma sub-rede chamada GatewaySubnet para sua rede virtual.

Se você não tiver uma sub-rede de gateway e não vir a opção de criar uma nesta página, volte para sua rede virtual e crie a sub-rede de gateway. Em seguida, retorne a esta página e configure o gateway de VPN.

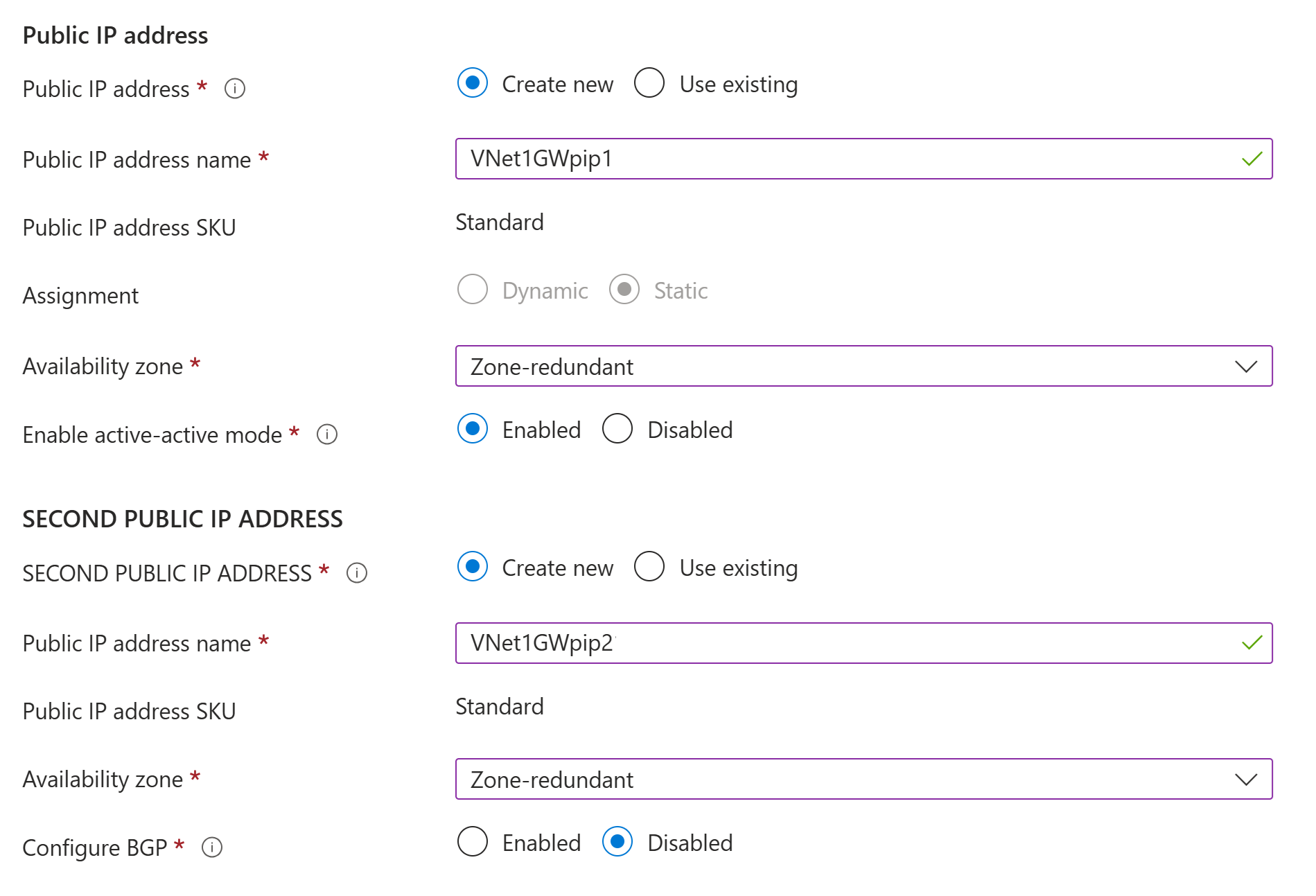

Especifique os valores para Endereço IP público. Essas configurações especificam os objetos de endereço IP público que serão associados ao gateway VPN. Um endereço IP público é atribuído a cada objeto de endereço IP público quando o gateway VPN é criado. A única vez que o endereço IP público atribuído é alterado é quando o gateway é excluído e recriado. Os endereços IP não mudam no redimensionamento, redefinição ou outras manutenções/atualizações internas do seu gateway VPN.

Tipo de endereço IP público: se esta opção aparecer, selecione Padrão.

Endereço IP público: Deixe Criar novo selecionado.

Nome do endereço IP público: na caixa de texto, insira um nome para sua instância de endereço IP público.

SKU de endereço IP público: a configuração é selecionada automaticamente como SKU padrão.

Atribuição: A atribuição é normalmente selecionada automaticamente e deve ser estática.

Zona de disponibilidade: essa configuração está disponível para SKUs de gateway AZ em regiões que oferecem suporte a zonas de disponibilidade. Selecione Zona redundante, a menos que saiba que deseja especificar uma zona.

Ativar modo ativo-ativo: recomendamos que você selecione Habilitado para aproveitar os benefícios de um gateway de modo ativo-ativo. Se você planeja usar esse gateway para uma conexão site a site, leve em consideração o seguinte:

- Verifique o design ativo-ativo que você deseja usar. As conexões com seu dispositivo VPN local devem ser configuradas especificamente para aproveitar o modo ativo-ativo.

- Alguns dispositivos VPN não suportam o modo ativo-ativo. Se você não tiver certeza, verifique com o fornecedor do seu dispositivo VPN. Se estiver a utilizar um dispositivo VPN que não suporte o modo ativo-ativo, pode selecionar Desativado para esta definição.

Segundo endereço IP público: Selecione Criar novo. Isso só estará disponível se você tiver selecionado Habilitado para a configuração Habilitar modo ativo-ativo.

Nome do endereço IP público: na caixa de texto, insira um nome para sua instância de endereço IP público.

SKU de endereço IP público: a configuração é selecionada automaticamente como SKU padrão.

Zona de disponibilidade: selecione Zona redundante, a menos que saiba que deseja especificar uma zona.

Configurar BGP: Selecione Desativado, a menos que sua configuração exija especificamente essa configuração. Se você precisar dessa configuração, o ASN padrão será 65515, embora esse valor possa ser alterado.

Ativar acesso ao Cofre da Chave: selecione Desativado, a menos que sua configuração exija especificamente essa configuração.

Selecione Rever + criar para executar a validação.

Depois que a validação for aprovada, selecione Criar para implantar o gateway de VPN.

Um gateway pode levar 45 minutos ou mais para ser totalmente criado e implantado. Você pode ver o status da implantação na página Visão geral do seu gateway.

Importante

Não há suporte para NSGs na sub-rede do gateway. Associar um grupo de segurança de rede a essa sub-rede pode fazer com que seu gateway de rede virtual (gateways VPN e ExpressRoute) pare de funcionar conforme o esperado. Para obter mais informações sobre grupos de segurança de rede, consulte O que é um grupo de segurança de rede?.

Ver endereço IP público

Para exibir o endereço IP associado a cada instância de VM do gateway de rede virtual, vá para o gateway de rede virtual no portal.

- Vá para a página Propriedades do gateway de rede virtual (não para a página Visão geral). Talvez seja necessário expandir Configurações para ver a página Propriedades na lista.

- Se o seu gateway estiver no modo ativo-passivo, você verá apenas um endereço IP. Se o gateway estiver no modo ativo-ativo, você verá dois endereços IP públicos listados, um para cada instância de VM de gateway. Ao criar uma conexão site a site, você deve especificar cada endereço IP ao configurar seu dispositivo VPN, pois ambas as VMs de gateway estão ativas.

- Para exibir mais informações sobre o objeto de endereço IP, clique no link de endereço IP associado.

Criar um gateway de rede local

O gateway de rede local é um objeto específico implantado no Azure que representa seu local local (o site) para fins de roteamento. Você dá ao site um nome pelo qual o Azure pode se referir a ele e, em seguida, especifica o endereço IP do dispositivo VPN local ao qual você cria uma conexão. Você também especifica os prefixos de endereço IP que são roteados através do gateway VPN para o dispositivo VPN. Os prefixos do endereço que especificar são os que estão localizados na sua rede no local. Se a sua rede no local for alterada ou se precisar de alterar o endereço IP público para o dispositivo VPN, pode atualizar facilmente os valores mais tarde. Você cria um gateway de rede local separado para cada dispositivo VPN ao qual deseja se conectar. Alguns designs de conectividade altamente disponíveis especificam vários dispositivos VPN locais.

Crie um gateway de rede local usando os seguintes valores:

- Designação: Site1

- Grupo de Recursos: TestRG1

- Localização: E.U.A. Leste

Considerações de configuração:

- O Gateway VPN suporta apenas um endereço IPv4 para cada FQDN. Se o nome de domínio for resolvido para vários endereços IP, o Gateway VPN usará o primeiro endereço IP retornado pelos servidores DNS. Para eliminar a incerteza, recomendamos que seu FQDN sempre resolva para um único endereço IPv4. O IPv6 não é suportado.

- O Gateway VPN mantém um cache DNS que é atualizado a cada 5 minutos. O gateway tenta resolver os FQDNs apenas para túneis desconectados. A redefinição do gateway também aciona a resolução FQDN.

- Embora o Gateway VPN ofereça suporte a várias conexões com diferentes gateways de rede local com FQDNs diferentes, todos os FQDNs devem ser resolvidos para endereços IP diferentes.

No portal, vá para Gateways de rede local e abra a página Criar gateway de rede local.

No separador Básico, especifique os valores para o gateway de rede local.

- Subscrição: Verifique se é apresentada a subscrição correta.

- Grupo de recursos: selecione o grupo de recursos que você deseja usar. Você pode criar um novo grupo de recursos ou selecionar um que já tenha criado.

- Região: Selecione a região para este objeto. Talvez você queira selecionar o mesmo local onde sua rede virtual reside, mas não é necessário fazê-lo.

- Nome: Especifique um nome para o seu objeto de gateway de rede local.

-

Ponto de extremidade: selecione o tipo de ponto de extremidade para o dispositivo VPN local como endereço IP ou FQDN (Nome de Domínio Totalmente Qualificado).

- Endereço IP: Se você tiver um endereço IP público estático alocado do seu provedor de serviços de Internet (ISP) para seu dispositivo VPN, selecione a opção Endereço IP. Preencha o endereço IP como mostrado no exemplo. Esse endereço é o endereço IP público do dispositivo VPN ao qual você deseja que o Gateway de VPN do Azure se conecte. Se você não tiver o endereço IP no momento, poderá usar os valores mostrados no exemplo. Mais tarde, você deve voltar e substituir seu endereço IP de espaço reservado pelo endereço IP público do seu dispositivo VPN. Caso contrário, o Azure não poderá se conectar.

- FQDN: Se você tiver um endereço IP público dinâmico que pode mudar após um determinado período de tempo, geralmente determinado pelo seu ISP, você pode usar um nome DNS constante com um serviço DNS dinâmico para apontar para o seu endereço IP público atual do seu dispositivo VPN. Seu gateway de VPN do Azure resolve o FQDN para determinar o endereço IP público ao qual se conectar.

- Espaço de endereço: O espaço de endereço refere-se aos intervalos de endereços para a rede que esta rede local representa. Pode adicionar vários intervalos de espaço de endereços. Certifique-se de que os intervalos que especificar aqui não se sobrepõem aos intervalos de outras redes às quais pretende ligar. O Azure roteia o intervalo de endereços especificado para o endereço IP do dispositivo VPN local. Se pretender ligar ao seu site no local utilize os seus próprios valores, não os valores mostrados no exemplo.

Na guia Avançado, você pode definir as configurações de BGP, se necessário.

Depois de especificar os valores, selecione Rever + criar na parte inferior da página para validar a página.

Clique em Criar para criar o objeto de gateway de rede local.

Configurar o dispositivo VPN

As conexões site a site com uma rede local exigem um dispositivo VPN. Neste passo, configure o seu dispositivo VPN. Ao configurar seu dispositivo VPN, você precisa dos seguintes valores:

- Chave compartilhada: essa chave compartilhada é a mesma que você especifica ao criar sua conexão VPN site a site. Em nossos exemplos, usamos uma chave compartilhada simples. Deve gerar uma chave mais complexa para utilizar.

- Endereços IP públicos de suas instâncias de gateway de rede virtual: obtenha o endereço IP para cada instância de VM. Se o gateway estiver no modo ativo-ativo, você terá um endereço IP para cada instância de VM de gateway. Certifique-se de configurar seu dispositivo com ambos os endereços IP, um para cada VM de gateway ativa. Os gateways de modo de espera ativa têm apenas um endereço IP.

Nota

Para conexões S2S com um gateway VPN de modo ativo-ativo, certifique-se de que os túneis sejam estabelecidos para cada instância de VM de gateway. Se você estabelecer um túnel para apenas uma instância de VM de gateway, a conexão ficará inativa durante a manutenção. Se o seu dispositivo VPN não suportar esta configuração, configure o gateway para o modo de espera ativa.

Dependendo do dispositivo VPN que você tem, você pode ser capaz de baixar um script de configuração de dispositivo VPN. Para mais informações, consulte Transferir os scripts de configuração do dispositivo VPN.

Para obter mais informações sobre configuração, consulte os seguintes links:

- Para obter informações sobre dispositivos VPN compatíveis, consulte Dispositivos VPN.

- Antes de configurar seu dispositivo VPN, verifique se há problemas conhecidos de compatibilidade de dispositivo para o dispositivo VPN que você deseja usar.

- Para obter links para definições de configuração do dispositivo, consulte Dispositivos VPN validados. As ligações para a configuração do dispositivo são fornecidas numa base de melhor esforço. É sempre melhor verificar com o fabricante do dispositivo para obter as mais recentes informações de configuração. A lista mostra as versões que testámos. Se o seu sistema operacional não estiver nessa lista, ainda é possível que a versão seja compatível. Consulte o fabricante do dispositivo para verificar se a versão do SO do seu dispositivo VPN é compatível.

- Para obter uma visão geral da configuração de dispositivos VPN, consulte Visão geral de configurações de dispositivos VPN de terceiros.

- Para obter informações sobre a edição de amostras de configuração do dispositivo, consulte Editing samples (Editar amostras).

- Para requisitos criptográficos, consulte Sobre os requisitos criptográficos e gateways de VPN do Azure.

- Para obter informações sobre parâmetros IPsec/IKE, consulte Sobre dispositivos VPN e parâmetros IPsec/IKE para conexões de gateway VPN site a site. Este link mostra informações sobre a versão IKE, Grupo Diffie-Hellman, método de autenticação, algoritmos de criptografia e hash, tempo de vida da SA, PFS e DPD, além de outras informações de parâmetros que você precisa para concluir sua configuração.

- Para obter as etapas de configuração da política IPsec/IKE, consulte Configurar a política IPsec/IKE para conexões VPN site a site ou VNet-to-VNet.

- Para ligar vários dispositivos VPN baseados em políticas, veja Ligue gateways VPN do Azure a vários dispositivos VPN baseados em políticas no local com o PowerShell.

Criar uma ligação VPN

Crie uma conexão VPN site a site entre seu gateway de rede virtual e seu dispositivo VPN local. Se você estiver usando um gateway de modo ativo-ativo (recomendado), cada instância de VM de gateway terá um endereço IP separado. Para configurar corretamente a conectividade altamente disponível, você deve estabelecer um túnel entre cada instância de VM e seu dispositivo VPN. Ambos os túneis fazem parte da mesma ligação.

Crie uma conexão usando os seguintes valores:

- Nome do gateway de rede local: Site1

- Nome da conexão: VNet1toSite1

- Chave compartilhada: para este exemplo, você usa abc123. Mas você pode usar o que for compatível com seu hardware VPN. O mais importante é que os valores correspondam em ambos os lados da ligação.

No portal, vá para o gateway de rede virtual e abra-o.

Na página do gateway, selecione Ligações.

Na parte superior da página Conexões, selecione + Adicionar para abrir a página Criar conexão.

Na página Criar conexão, na guia Noções básicas, configure os valores para sua conexão:

Em Detalhes do projeto, selecione a assinatura e o grupo de recursos onde seus recursos estão localizados.

Em Detalhes da instância, defina as seguintes configurações:

- Tipo de conexão: Selecione Site a site (IPSec).

- Nome: Atribua um nome à sua ligação.

- Região: Selecione a região para esta ligação.

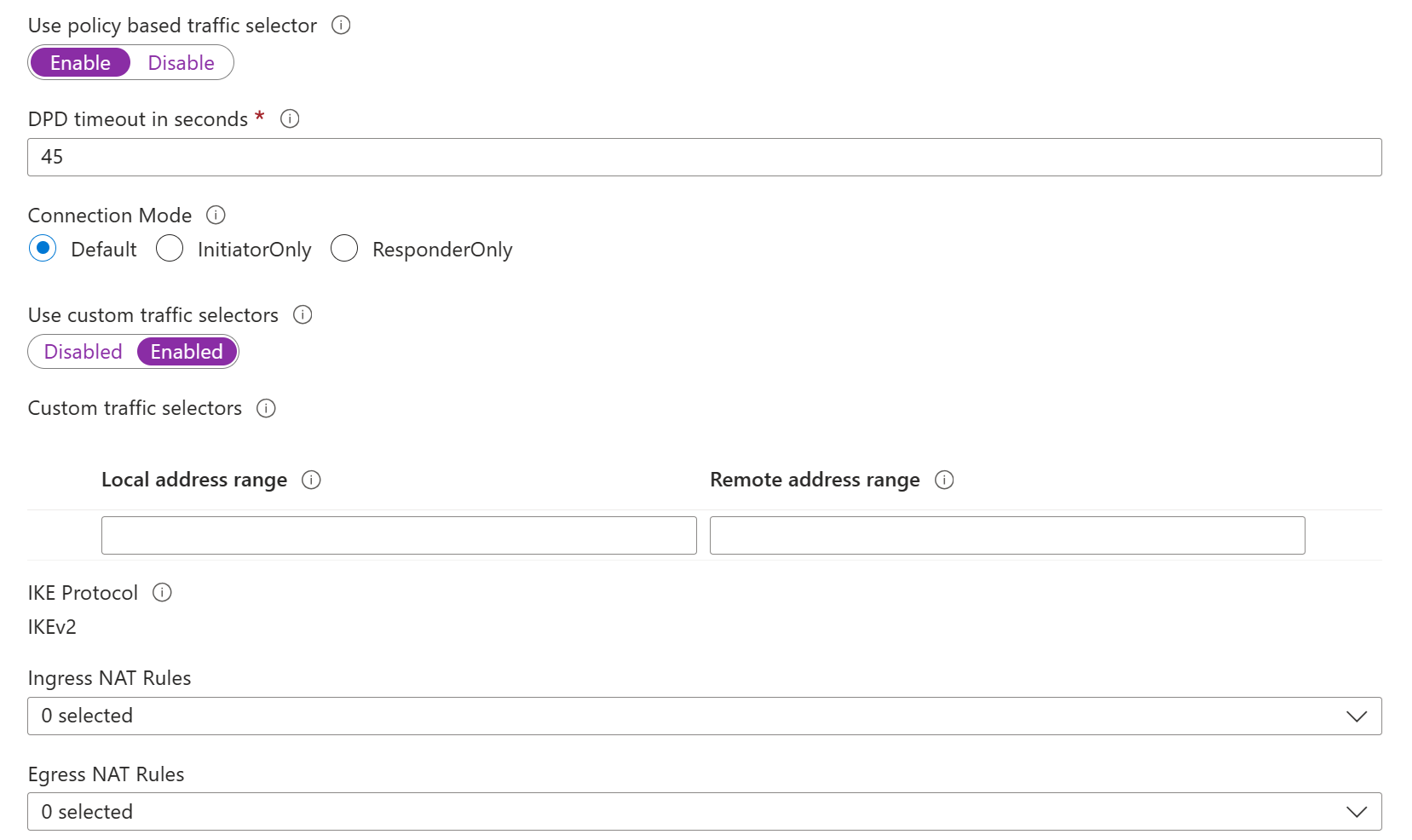

Selecione a guia Configurações e configure os seguintes valores:

- Gateway de rede virtual: selecione o gateway de rede virtual na lista suspensa.

- Gateway de rede local: selecione o gateway de rede local na lista suspensa.

- Chave compartilhada: o valor aqui deve corresponder ao valor que você está usando para seu dispositivo VPN local local. Se esse campo não aparecer na página do portal ou se você quiser atualizar essa chave posteriormente, poderá fazê-lo assim que o objeto de conexão for criado. Vá para o objeto de conexão que você criou (nome de exemplo: VNet1toSite1) e atualize a chave na página Autenticação .

- Protocolo IKE: Selecione IKEv2.

- Usar Endereço IP Privado do Azure: Não selecione.

- Ativar BGP: Não selecione.

- FastPath: Não selecione.

- Política IPsec/IKE: Selecione Padrão.

- Usar seletor de tráfego baseado em política: selecione Desabilitar.

- Tempo limite do DPD em segundos: Selecione 45.

- Modo de conexão: selecione Padrão. Essa configuração é usada para especificar qual gateway pode iniciar a conexão. Para obter mais informações, consulte Configurações do gateway VPN - Modos de conexão.

Para Associações de Regras NAT, deixe Ingresse Egress como 0 selecionado.

Selecione Rever + criar para validar as definições de ligação.

Selecione Criar para criar a ligação.

Após a conclusão da implantação, você poderá exibir a conexão na página Conexões do gateway de rede virtual. O status muda de Desconhecido para Conexão e, em seguida, para Êxito.

Configurar mais definições de ligação (opcional)

Você pode definir mais configurações para sua conexão, se necessário. Caso contrário, ignore esta seção e deixe os padrões no lugar. Para obter mais informações, consulte Configurar políticas de conexão IPsec/IKE personalizadas.

Vá para o gateway de rede virtual e selecione Conexões para abrir a página Conexões .

Selecione o nome da conexão que você deseja configurar para abrir a página Conexão .

No lado esquerdo da página Conexão , selecione Configuração para abrir a página Configuração . Faça as alterações necessárias e selecione Salvar.

Nas capturas de tela a seguir, as configurações são ativadas para que você possa ver as definições de configuração disponíveis no portal. Selecione a captura de ecrã para ver a vista expandida. Ao configurar suas conexões, defina apenas as configurações necessárias. Caso contrário, deixe as configurações padrão no lugar.

Verificar a ligação VPN

No portal do Azure, você pode exibir o status da conexão de um gateway VPN acessando a conexão. As etapas a seguir mostram uma maneira de acessar sua conexão e verificar.

- No menu do portal do Azure, selecione Todos os recursos ou procure e selecione Todos os recursos de qualquer página.

- Selecione seu gateway de rede virtual.

- No painel do gateway de rede virtual, selecione Conexões. Pode ver o estado de cada ligação.

- Selecione o nome da conexão que você deseja verificar para abrir o Essentials. No painel Essentials, você pode exibir mais informações sobre sua conexão. O status é Bem-sucedido e Conectado depois que você faz uma conexão bem-sucedida.

Etapas opcionais

Redefinir um gateway

Repor um gateway de VPN do Azure é útil se perder a conectividade VPN em vários locais num ou mais túneis de VPN site a site. Nesta situação, os dispositivos VPN no local estão todos a funcionar corretamente, mas não podem estabelecer túneis IPsec com os gateways de VPN do Azure. Se você precisar redefinir um gateway ativo-ativo, poderá redefinir ambas as instâncias usando o portal. Você também pode usar o PowerShell ou a CLI para redefinir cada instância de gateway separadamente usando VIPs de instância. Para obter mais informações, consulte Redefinir uma conexão ou um gateway.

- No portal, vá para o gateway de rede virtual que você deseja redefinir.

- Na página Gateway de rede virtual, no painel esquerdo, role e localize Ajuda -> Redefinir.

- Na página Repor, selecione Repor. Depois que o comando é emitido, a instância ativa atual do gateway de VPN do Azure é reinicializada imediatamente. A redefinição do gateway causa uma lacuna na conectividade VPN e pode limitar a análise futura da causa raiz do problema.

Adicionar outra ligação

Um gateway pode ter várias conexões. Se você quiser configurar conexões com vários sites locais a partir do mesmo gateway VPN, os espaços de endereço não podem se sobrepor entre nenhuma das conexões.

- Se você estiver se conectando usando uma VPN site a site e não tiver um gateway de rede local para o site ao qual deseja se conectar, crie outro gateway de rede local e especifique os detalhes do site. Para obter mais informações, consulte Criar um gateway de rede local.

- Para adicionar uma conexão, vá para o gateway VPN e selecione Conexões para abrir a página Conexões .

- Selecione + Adicionar para adicionar sua conexão. Ajuste o tipo de conexão para refletir VNet-to-VNet (se estiver se conectando a outro gateway de rede virtual) ou site a site.

- Especifique a chave compartilhada que você deseja usar e selecione OK para criar a conexão.

Atualizar uma chave compartilhada de conexão

Você pode especificar uma chave compartilhada diferente para sua conexão.

- No portal, vá para a conexão.

- Altere a chave compartilhada na página Autenticação .

- Guardar as suas alterações.

- Atualize seu dispositivo VPN com a nova chave compartilhada conforme necessário.

Redimensionar ou alterar uma SKU de gateway

Você pode redimensionar uma SKU de gateway ou pode alterar a SKU de gateway. Existem regras específicas sobre qual opção está disponível, dependendo do SKU que seu gateway está usando no momento. Para obter mais informações, consulte Redimensionar ou alterar SKUs de gateway.

Mais considerações de configuração

Você pode personalizar as configurações site a site de várias maneiras. Para obter mais informações, consulte os seguintes artigos:

- Para obter informações sobre BGP, consulte a visão geral do BGP e Como configurar o BGP.

- Para obter informações sobre o túnel forçado, veja About forced tunneling (Acerca do túnel forçado).

- Para obter informações sobre conexões ativas-ativas altamente disponíveis, consulte Conectividade altamente disponível entre locais e VNet-to-VNet.

- Para obter informações sobre como limitar o tráfego de rede a recursos em uma rede virtual, consulte Segurança de rede.

- Para obter informações sobre como o Azure roteia o tráfego entre o Azure, o local e os recursos da Internet, consulte Roteamento de tráfego de rede virtual.

Clean up resources (Limpar recursos)

Se você não vai continuar a usar este aplicativo ou ir para o próximo tutorial, exclua esses recursos.

- Digite o nome do seu grupo de recursos na caixa Pesquisar na parte superior do portal e selecione-o nos resultados da pesquisa.

- Selecione Eliminar grupo de recursos.

- Insira seu grupo de recursos para DIGITE O NOME DO GRUPO DE RECURSOS e selecione Excluir.

Próximos passos

Depois de configurar uma conexão site a site, você pode adicionar uma conexão ponto a site ao mesmo gateway.