O que são logs de integridade de rede remota?

As redes remotas, como uma filial, dependem do equipamento das instalações do cliente (CPE) para conectar os usuários nesses locais aos recursos e serviços on-line de que precisam. Os utilizadores esperam que o CPE funcione para que possam fazer o seu trabalho. Para manter todos conectados, você precisa garantir a integridade do túnel IPSec e do anúncio de rota BGP (Border Gateway Protocol). Essas informações de túnel e roteamento de longa duração são as chaves para a integridade da rede remota.

Este artigo descreve vários métodos para acessar e analisar os logs de integridade da rede remota.

- Acessar logs no centro de administração do Microsoft Entra ou na API do Microsoft Graph

- Exportar logs para o Log Analytics ou uma ferramenta de Gerenciamento de Informações e Eventos de Segurança (SIEM)

- Analisar logs usando uma pasta de trabalho do Azure para o Microsoft Entra

- Baixar logs para armazenamento de longo prazo

Pré-requisitos

Para exibir os logs de integridade da rede remota no centro de administração do Microsoft Entra, você precisa:

- Uma das seguintes funções: Administrador de Acesso Seguro Global ou Administrador de Segurança.

- O produto requer licenciamento. Para obter detalhes, consulte a seção de licenciamento de O que é o Acesso Seguro Global. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

- São necessárias funções separadas para aceder aos registos com a API do Microsoft Graph e integrar com o Log Analytics e as Pastas de Trabalho do Azure.

Ver os registos

Para exibir os logs de integridade da rede remota, você pode usar o centro de administração do Microsoft Entra ou a API do Microsoft Graph.

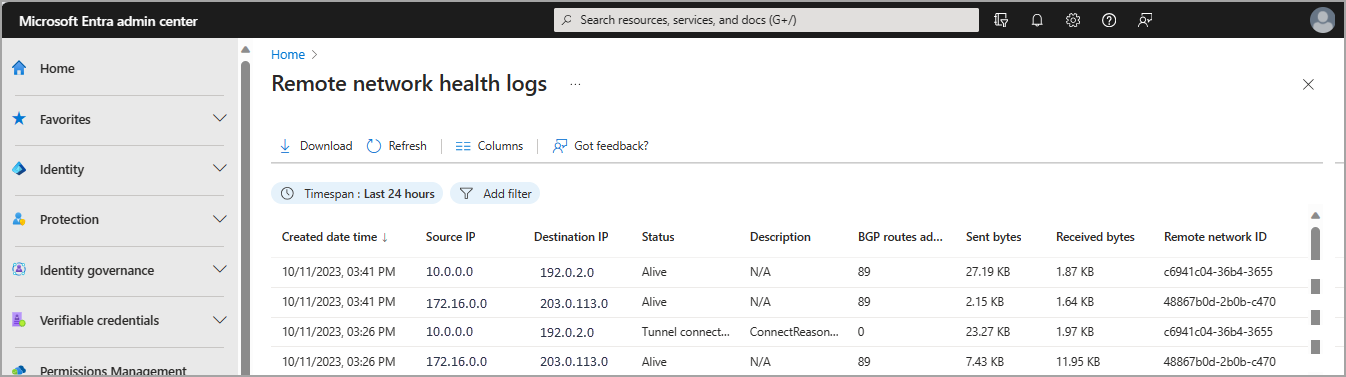

Para exibir os logs de integridade da rede remota no centro de administração do Microsoft Entra:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Seguro Global.

Navegue até Logs de integridade da rede remota do Global Secure Access>Monitor.>

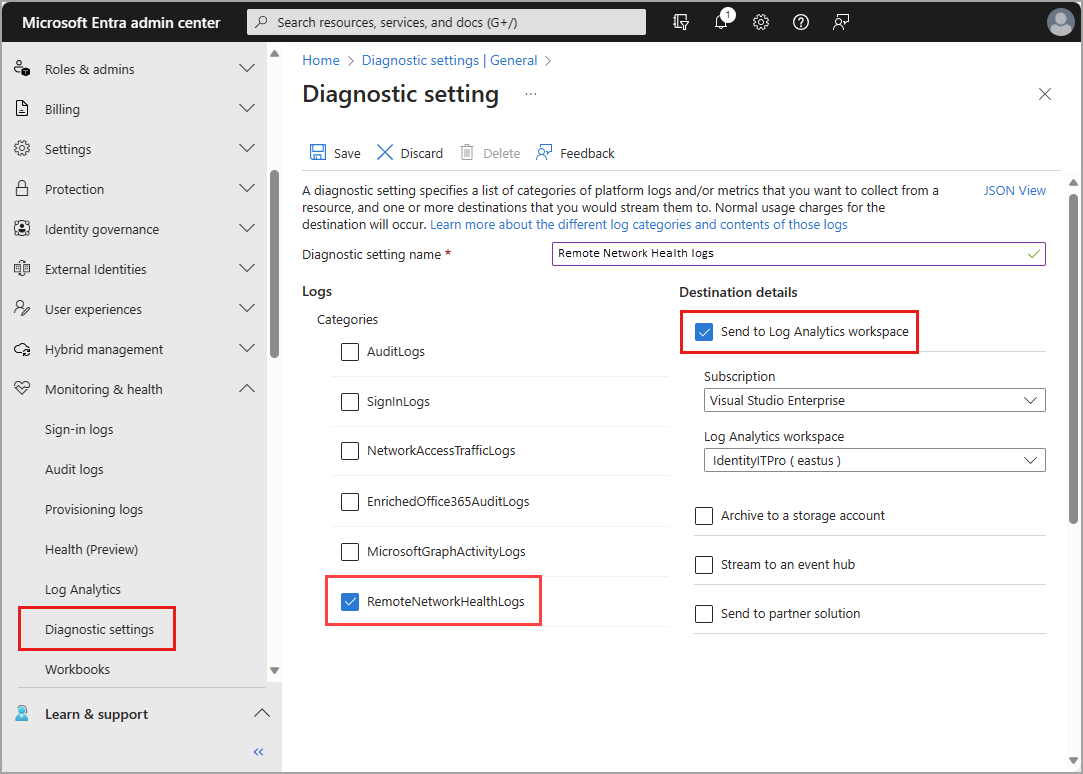

Definir configurações de diagnóstico para exportar logs

A integração de logs com uma ferramenta SIEM como o Log Analytics é configurada por meio de configurações de diagnóstico no Microsoft Entra ID. Esse processo é abordado em detalhes no artigo Configurar configurações de diagnóstico do Microsoft Entra para logs de atividades.

Para definir as configurações de diagnóstico, você precisa:

As etapas básicas para definir as configurações de diagnóstico são as seguintes:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Navegue até Monitoramento de identidade>& configurações de diagnóstico de integridade>.

Todas as configurações de diagnóstico existentes aparecem na tabela. Selecione editar configurações para alterar uma configuração existente ou selecione Adicionar configuração de diagnóstico para criar uma nova configuração.

Forneça um nome.

Selecione o

RemoteNetworkHealthLogs(e quaisquer outros logs) que deseja incluir.

Selecione os destinos para os quais deseja enviar os logs.

Selecione a assinatura e o destino nos menus suspensos exibidos.

Selecione o botão Save.

Nota

Pode levar até três dias para que os logs comecem a aparecer no destino.

Depois que seus logs forem roteados para o Log Analytics, você poderá aproveitar os seguintes recursos:

- Crie regras de alerta para ser notificado sobre coisas como uma falha de túnel BGP.

- Para obter mais informações, consulte Criar uma regra de alerta.

- Visualize os dados com uma Pasta de Trabalho do Azure para Microsoft Entra (abordada na próxima seção).

- Integre logs com o Microsoft Sentinel para análises de segurança e inteligência de ameaças.

- Para obter mais informações, siga o Guia de início rápido do Microsoft Sentinel integrado.

Analisar logs com uma pasta de trabalho

As Pastas de Trabalho do Azure para Microsoft Entra fornecem uma representação visual de seus dados. Depois de definir um espaço de trabalho do Log Analytics e as configurações de diagnóstico para integrar seus logs ao Log Analytics, você pode usar uma pasta de trabalho para analisar os dados por meio dessas ferramentas poderosas.

Confira estes recursos úteis para pastas de trabalho:

- Criar uma pasta de trabalho do Azure

- Como usar pastas de trabalho de identidade

- Criar um alerta de pasta de trabalho

Registos de transferências

Um botão Download está disponível em todos os logs, tanto no Global Secure Access quanto no Microsoft Entra Monitoring and health. Você pode baixar logs como um arquivo JSON ou CSV. Para obter mais informações, consulte Como baixar logs.

Para restringir os resultados dos logs, selecione Adicionar filtro. Pode filtrar por:

- Description

- ID de rede remota

- IP de origem

- IP de destino

- Contagem de rotas BGP anunciadas

A tabela a seguir descreve cada um dos campos nos logs de integridade da rede remota.

| Nome | Descrição |

|---|---|

| Data de criação e hora | Tempo de geração do evento original |

| Endereço IP de origem | O endereço IP do CPE. O par de endereços IP de origem/endereço IP de destino é exclusivo para cada túnel IPsec. |

| Endereço IP de destino | O endereço IP do gateway Microsoft Entra. O par de endereços IP de origem/endereço IP de destino é exclusivo para cada túnel IPsec. |

| Status | Túnel conectado: esse evento é gerado quando um túnel IPsec é estabelecido com êxito. Túnel desconectado: esse evento é gerado quando um túnel IPsec é desconectado. BGP connected: Este evento é gerado quando uma conectividade BGP é estabelecida com êxito. BGP desconectado: este evento é gerado quando uma conectividade BGP fica inativa. Rede remota ativa: Esta estatística periódica é gerada a cada 15 minutos para todos os túneis ativos. |

| Description | Descrição opcional do evento. |

| Contagem de rotas BGP anunciadas | Contagem opcional de rotas BGP anunciadas no túnel IPsec. Esse valor é 0 para eventos Tunnel connected, Tunnel disconnected, BGP connected e BGP disconnected. |

| Bytes enviados | Número opcional de bytes enviados da origem para o destino através de um túnel durante os últimos 15 minutos. Esse valor é 0 para eventos Tunnel connected, Tunnel disconnected, BGP connected e BGP disconnected. |

| Bytes recebidos | Número opcional de bytes recebidos pela origem do destino através de um túnel durante os últimos 15 minutos. Esse valor é 0 para eventos Tunnel connected, Tunnel disconnected, BGP connected e BGP disconnected. |

| ID de rede remota | ID da rede remota à qual o túnel está associado. |