Introdução ao Guia de Implantação da Solução de Borda de Serviço de Segurança da Microsoft para Prova de Conceito

Este Guia de Implantação de Prova de Conceito (PoC) ajuda você a implantar a solução Security Service Edge (SSE) da Microsoft que apresenta o Microsoft Entra Internet Access, o Microsoft Entra Internet Access for Microsoft Traffic e o Microsoft Entra Private Access.

Descrição geral

A solução Security Service Edge centrada em identidade da Microsoft converge controles de acesso de rede, identidade e ponto final para que você possa proteger o acesso a qualquer aplicativo ou recurso, de qualquer local, dispositivo ou identidade. Ele permite e orquestra o gerenciamento de políticas de acesso para funcionários, parceiros de negócios e cargas de trabalho digitais. Você pode monitorar e ajustar continuamente o acesso do usuário em tempo real se as permissões ou o nível de risco forem alterados em seus aplicativos privados, aplicativos SaaS e pontos de extremidade da Microsoft.

Valor do negócio

Com a ascensão contínua de uma força de trabalho híbrida e moderna, é importante reconhecer e adotar novas formas de implementar a segurança. Redes corporativas tradicionais tensas e desafiadas resultam em maiores riscos de segurança e má experiência do usuário. As abordagens legadas apresentam desafios fundamentais:

- Controlos de segurança incoerentes e ineficientes

- Lacunas de segurança de soluções e políticas isoladas

- Maiores complexidades operacionais e custos

- Recursos e competências técnicas limitados

A solução Security Service Edge da Microsoft ajuda a proteger todos os estágios da comunicação digital. Ele aproveita a vasta rede global da Microsoft para minimizar a latência e aumentar a produtividade dos funcionários com acesso rápido e contínuo a aplicativos e recursos.

Baseada nos princípios Zero Trust, esta solução SSE fácil de implantar protege contra ameaças com serviços de segurança abrangentes e fornecidos na nuvem: Acesso à Rede Zero Trust (ZTNA), gateway da Web seguro (SWG), agente de segurança de acesso à nuvem (CASB) e integrações profundas em todo o ecossistema de segurança da Microsoft. Os controles unificados de identidade e acesso à rede ajudam você a gerenciar facilmente políticas de acesso granulares em um só lugar para eliminar lacunas nas defesas e reduzir a complexidade operacional.

A arquitetura unificada Zero Trust e o mecanismo de políticas simplificam o controle de acesso e o gerenciamento de tecnologia para diretório, logon único (SSO), federação, controle de acesso baseado em função (RBAC), proxy. Para impor o acesso aos seus dados, aplique consistentemente uma política centralizada em recursos corporativos, como identidade, dados, rede e infraestrutura e aplicativos na nuvem, no local, Internet das Coisas (IoT) e tecnologia operacional (OT).

- Aplique controles de acesso adaptáveis unificados. Elimine lacunas em suas defesas e proteja o acesso de ponta a ponta estendendo o Acesso Condicional do Microsoft Entra e a avaliação contínua de acesso (CAE) a qualquer aplicativo, recurso ou outro destino de rede.

- Simplifique a segurança de acesso à rede. Minimize o risco de ameaças e fuja da complexidade e do custo das ferramentas tradicionais de segurança de rede autônomas com serviços de segurança abrangentes, simples de implantar e entregues na nuvem.

- Proporcione uma excelente experiência de utilizador em qualquer lugar e aumente a produtividade do trabalho híbrido. Forneça acesso rápido e contínuo através de uma borda de rede segura distribuída globalmente com Pontos de Presença (PoP) mais próximos do usuário. Elimine saltos extras para otimizar o roteamento de tráfego para aplicativos e recursos no local, em nuvens e em qualquer lugar intermediário.

- Tecido integrado. A identidade convergente e os controles de acesso à rede protegem o acesso a todos os aplicativos e recursos.

Recursos da solução Security Service Edge da Microsoft

O Microsoft Entra Internet Access ajuda você a proteger o acesso a todos os aplicativos e recursos da Internet, SaaS e Microsoft, enquanto protege sua organização contra ameaças da Internet, tráfego de rede mal-intencionado e conteúdo inseguro ou não compatível. O Microsoft Entra Internet Access unifica os controles de acesso em uma única política para fechar lacunas de segurança e minimizar o risco de ameaças cibernéticas. Ele simplifica e moderniza a segurança de rede tradicional para proteger usuários, aplicativos e recursos. Os recursos avançados incluem controles de acesso universal, restrição universal de locatário, proteção de token, filtragem de conteúdo da Web, firewall na nuvem, proteção contra ameaças e inspeção TLS (Transport Layer Security).

O Microsoft Entra Internet Access para tráfego da Microsoft apresenta acesso adaptável, controles robustos de exfiltração de dados e proteção contra roubo de tokens. A resiliência por meio de túneis redundantes oferece a melhor segurança e visibilidade granular para os serviços da Microsoft, o aplicativo de produtividade mais adotado do mundo. Escolha o que funciona melhor para sua organização com opções flexíveis de implantação: uma solução SSE completa da Microsoft ou uma implantação lado a lado com outras soluções SSE. Por exemplo, você pode implantar o Microsoft Entra Internet Access para tráfego da Microsoft para obter segurança, visibilidade e acesso otimizado exclusivos para aplicativos da Microsoft, mantendo sua solução SSE existente para outros recursos. O Microsoft Entra Internet Access para tráfego da Microsoft oferece cenários que melhoram a segurança e melhoram a arquitetura Zero Trust e a experiência do usuário final.

- Proteja-se contra a exfiltração de dados implantando restrições de locatário v2 e impondo um local de rede compatível com Acesso Condicional (consulte Cenário PoC de exemplo: proteger contra exfiltração de dados).

- Restaure o endereço IP de origem do IP de saída original para melhorar os logs de segurança, manter a compatibilidade com locais nomeados configurados no Acesso Condicional e manter as deteções de risco relacionadas ao local da Proteção de ID do Microsoft Entra (consulte Cenário PoC de exemplo: restauração do endereço IP de origem).

O Microsoft Entra Private Access ajuda você a proteger o acesso a aplicativos e recursos privados para usuários em qualquer lugar com o ZTNA. Baseado nos princípios do Zero Trust, o Microsoft Entra Private Access remove o risco e a complexidade operacional das redes virtuais privadas (VPN) legadas e, ao mesmo tempo, aumenta a produtividade do usuário. Substitua VPNs legadas por ZTNA para minimizar o risco de confiança implícita e movimento lateral. Ligue de forma rápida e segura utilizadores remotos a partir de qualquer dispositivo e de qualquer rede a aplicações privadas: no local, entre nuvens e entre elas. Elimine o acesso excessivo e interrompa o movimento de ameaças laterais com a descoberta automática de aplicativos, integração fácil, controle de acesso adaptável por aplicativo, segmentação granular de aplicativos e acesso local inteligente.

Prepare-se para o seu projeto de Prova de Conceito

O sucesso do projeto de tecnologia depende do gerenciamento de expectativas, resultados e responsabilidades. Siga as orientações nesta seção para garantir os melhores resultados do seu projeto de Prova de Conceito (PoC).

Identificar as partes interessadas

Ao iniciar seus planos de implantação, inclua seus principais interessados. Identificar e documentar as partes interessadas, funções, responsabilidades. Os títulos e funções podem diferir de uma organização para outra; no entanto, as áreas de propriedade são semelhantes.

| Role | Responsabilidade |

|---|---|

| Patrocinador | Um líder sênior da empresa com autoridade para aprovar e/ou atribuir orçamento e recursos. Ligação entre gestores e equipa executiva. Decisor técnico para implementação de produtos e funcionalidades. |

| Utilizador final | As pessoas para quem você implementou o serviço. Os usuários podem participar de um programa piloto. |

| Gerente de suporte de TI | Fornece informações sobre a capacidade de suporte à mudança proposta. |

| Arquiteto de identidade | Define como a alteração se alinha com a infraestrutura de gerenciamento de identidades. Compreende o ambiente atual. |

| Proprietário do negócio de aplicativos | Possui os aplicativos afetados que podem incluir o gerenciamento de acesso. Fornece informações sobre a experiência do usuário. |

| Proprietário da segurança | Confirma que o plano de alteração atende aos requisitos de segurança. |

| Gerente de conformidade | Garante a conformidade com os requisitos corporativos, industriais e governamentais. |

| Gestor técnico do programa | Supervisiona o projeto, gerencia requisitos, coordena fluxos de trabalho e garante o cumprimento do cronograma e orçamento. Facilita o plano de comunicação e relatórios. |

| Administrador de inquilinos | Proprietários de TI e recursos técnicos responsáveis pelas alterações de locatário do Microsoft Entra durante todas as fases. |

Criar um gráfico RACI

O acrónimo RACI refere-se às principais responsabilidades: Responsável, Responsável, Consultado, Informado. Para o seu projeto e projetos e processos multifuncionais ou departamentais, defina e esclareça funções e responsabilidades em um gráfico RACI.

Planejar comunicações

Comunique-se de forma proativa e regular com seus usuários sobre alterações pendentes e atuais. Informe-os sobre como e quando a experiência mudar. Forneça-lhes um contacto de suporte. Gerencie as comunicações internas e as expectativas dentro de sua equipe e liderança de acordo com seu gráfico RACI.

Estabeleça cronogramas

Defina expectativas realistas e faça planos de contingência para cumprir os principais marcos:

- Prova de Conceito (PoC)

- Data do piloto

- Data de lançamento

- Datas que afetam a entrega

- Dependências

Para a Prova de Conceito neste guia, você precisa de cerca de seis horas. Planeje estas etapas vinculadas às seções correspondentes para obter detalhes:

- Configurar pré-requisitos: 1 hora

- Configurar o produto inicial: 20 minutos

- Configurar rede remota: 1 a 2 horas

- Implantar e testar o Microsoft Entra Internet Access para Microsoft Traffic: 1 hora

- Implantar e testar o Microsoft Entra Private Access: 1 hora

- Fechar PoC: 30 minutos

- Partilhe os seus comentários com a Microsoft: 30 minutos

Obter permissões

Os administradores que interagem com os recursos do Global Secure Access exigem as funções de Administrador de Acesso Seguro Global e Administrador de Aplicativos.

As restrições de locatário universal exigem que a função de Administrador de Acesso Condicional ou Administrador de Segurança crie e interaja com políticas de Acesso Condicional e locais nomeados. Alguns recursos também podem exigir outras funções.

Configurar pré-requisitos

Para implantar e testar com êxito o Security Service Edge da Microsoft, configure os seguintes pré-requisitos:

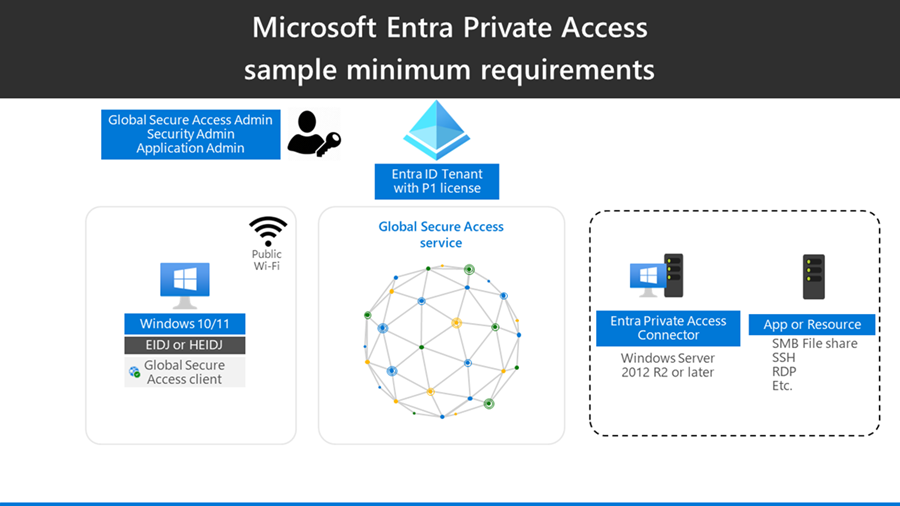

- Inquilino do Microsoft Entra com licença Microsoft Entra ID P1. Você pode comprar licenças ou obter licenças de avaliação.

- Um usuário com pelo menos as funções de Administrador de Acesso Seguro Global e Administrador de Aplicativos para configurar os recursos do Security Service Edge da Microsoft.

- Pelo menos um usuário ou grupo que funcione como o usuário de teste do cliente em seu locatário.

- Um grupo do Microsoft 365 chamado Permitido e outro chamado Bloqueado, ambos contendo seu usuário de teste.

- Um usuário de teste em um locatário estrangeiro para testar restrições de locatário.

- Um dispositivo cliente Windows com a seguinte configuração:

- Windows 10/11 versão 64-bit.

- Microsoft Entra ingressado ou híbrido.

- Conectado à Internet e sem acesso corpnet ou VPN.

- Transfira e instale o Global Secure Access Client no dispositivo cliente. O artigo Global Secure Access Client for Windows ajuda a entender os pré-requisitos e a instalação.

- Para testar o Microsoft Entra Private Access, um servidor Windows que funciona como o servidor de aplicativos com a seguinte configuração:

- Windows Server 2012 R2 ou posterior.

- Um aplicativo de teste que o servidor de aplicativos hospeda. Este guia usa o protocolo RDP (Remote Desktop Protocol) e o acesso a um compartilhamento de arquivos como exemplos.

- Para testar o Microsoft Entra Private Access, um servidor Windows que funciona como o servidor conector com a seguinte configuração:

- Windows Server 2012 R2 ou posterior.

- Conectividade de rede com o serviço Microsoft Entra.

- As portas 80 e 443 estão abertas ao tráfego de saída.

- Permita o acesso aos URLs necessários.

- Estabeleça conectividade entre o servidor conector e o servidor de aplicativos. Confirme se você pode acessar seu aplicativo de teste no servidor de aplicativos (por exemplo, conexão RDP bem-sucedida e acesso ao compartilhamento de arquivos).

O diagrama a seguir ilustra os requisitos mínimos de arquitetura para implantar e testar o Microsoft Entra Private Access.

Configurar o produto inicial

Siga os passos nesta secção para configurar o SSE através do centro de administração do Microsoft Entra e instalar o Global Secure Access Client no seu dispositivo cliente Windows 10/11.

Configurar o Microsoft SSE através do centro de administração do Microsoft Entra

Ative o Microsoft SSE através do centro de administração do Microsoft Entra e faça as configurações iniciais que são requisitos para esta PoC.

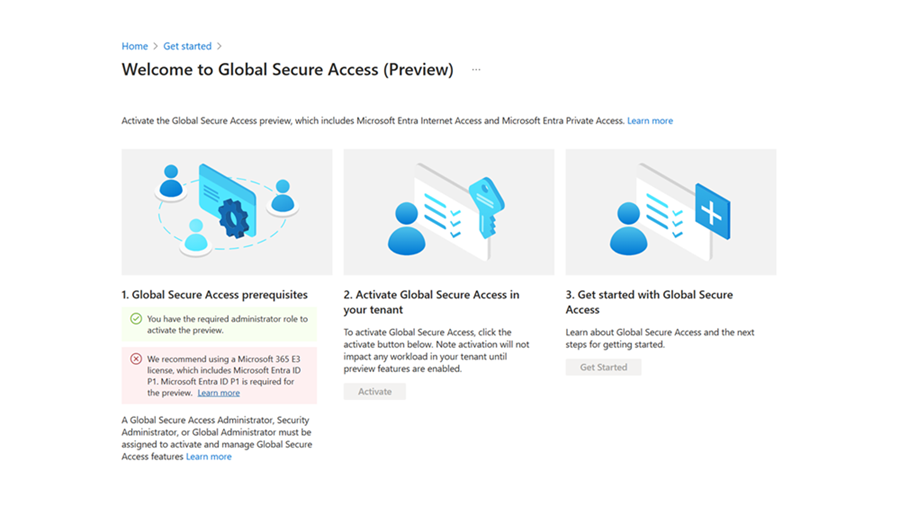

Abra o centro de administração do Microsoft Entra usando uma identidade atribuída à função de Administrador Global de Acesso Seguro.

Vá para Acesso>Seguro Global Introdução>Ative o Acesso Seguro Global no seu inquilino. Selecione Ativar para habilitar os recursos SSE em seu locatário.

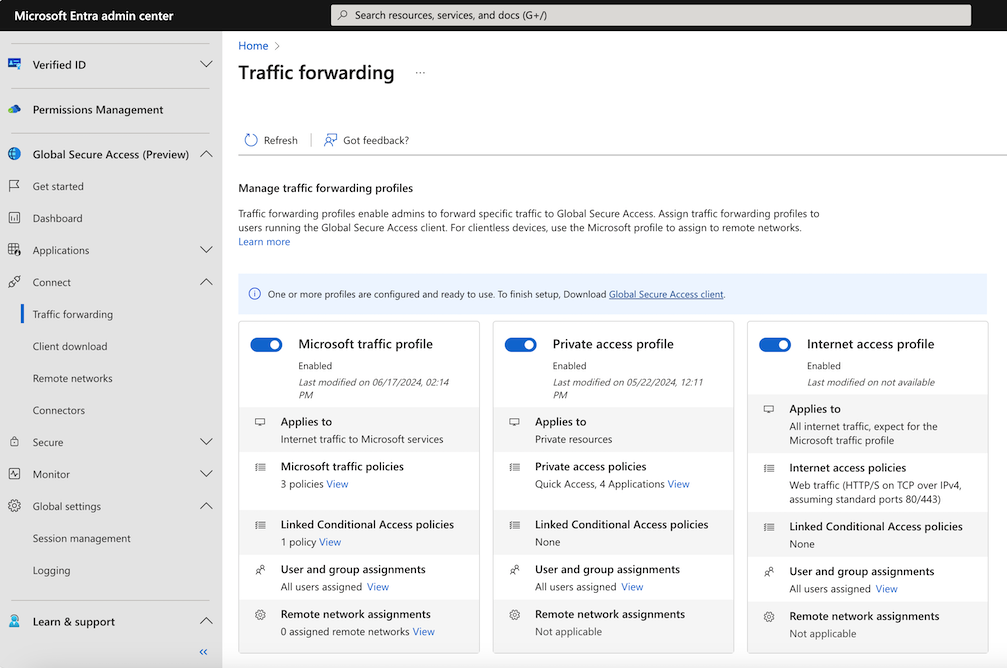

Vá para o encaminhamento de tráfego do Global Secure Access>Connect>. Ative o perfil da Microsoft, o perfil de acesso privado e o perfil de acesso à Internet. O encaminhamento de tráfego permite configurar o tipo de tráfego de rede para túnel por meio dos serviços da Solução de Borda do Serviço de Segurança da Microsoft. Você configura perfis de encaminhamento de tráfego para gerenciar tipos de tráfego. O perfil de tráfego da Microsoft é para o Microsoft Entra Internet Access for Microsoft Traffic. O perfil de acesso privado é para o Microsoft Entra Private Access e o perfil de acesso à Internet é para o Microsoft Entra Internet Access. A solução Security Service Edge da Microsoft captura apenas o tráfego em dispositivos cliente que tenham o Global Secure Access Client instalado.

Nota

Ao habilitar o perfil de encaminhamento do Acesso à Internet, você também deve habilitar o perfil de encaminhamento de tráfego da Microsoft para roteamento ideal do tráfego da Microsoft.

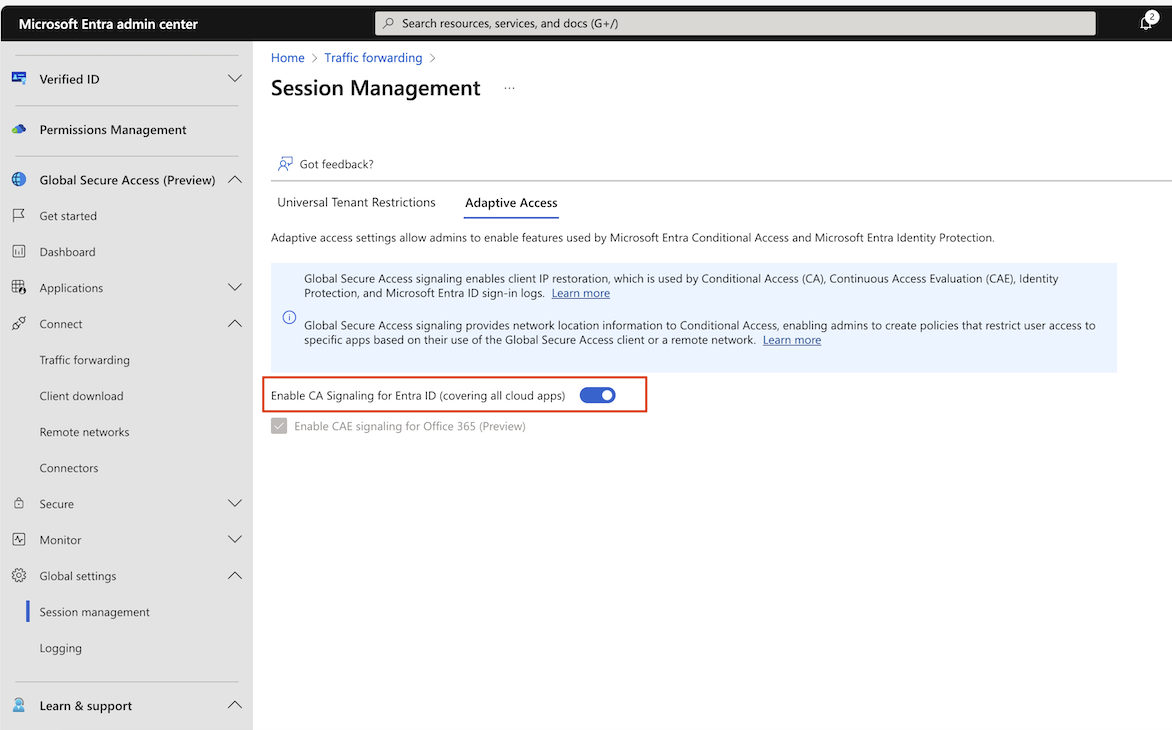

Para habilitar a restauração de IP de origem, vá para Configurações>do Global Secure Access>Connect>Gerenciamento de>sessão Acesso adaptável e ative Habilitar sinalização de acesso seguro global no acesso condicional. A restauração do IP de origem é necessária para as políticas de Acesso Condicional que você configurará como parte desta prova de conceito.

Instale o Global Secure Access Client no seu dispositivo cliente Windows 10/11

O Microsoft Entra Internet Access for Microsoft Traffic e o Microsoft Entra Private Access usam o Global Secure Access Client em dispositivos Windows. Este cliente adquire e encaminha o tráfego de rede para a Security Service Edge Solution da Microsoft.

Certifique-se de que o seu dispositivo Windows é Microsoft Entra associado ou híbrido.

Entre no dispositivo Windows com uma função de usuário do Microsoft Entra que tenha privilégios de administrador local.

Abra o centro de administração do Microsoft Entra usando uma identidade atribuída à função de Administrador Global de Acesso Seguro.

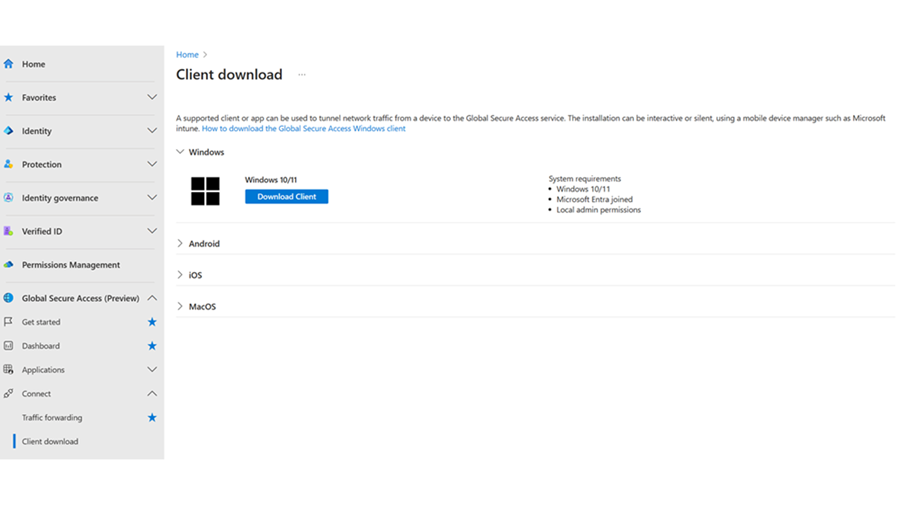

Vá para Download do Cliente Global Secure Access>Connect.> Selecione Baixar cliente e conclua a instalação.

Na barra de tarefas Janela, o Cliente Global Secure Access aparece primeiro como desconectado. Após alguns segundos, ser-lhe-ão solicitadas credenciais. Insira as credenciais do usuário de teste.

Na barra de tarefas Janela, passe o mouse sobre o ícone do Cliente Global Secure Access e verifique o status Conectado .

Na barra de tarefas Janela, clique com o botão direito do rato no Cliente de Acesso Seguro Global.

Selecione Diagnóstico Avançado para visualizar o Diagnóstico de Conexão do Cliente de Acesso Seguro Global. Clique em Verificação de integridade e verifique se todas as verificações mostram o status Sim .

Próximos passos

- Implantar e verificar o Microsoft Entra Internet Access for Microsoft Traffic

- Implantar e verificar o Microsoft Entra Internet Access

- Implantar e verificar o Microsoft Entra Private Access