Avaliação contínua de acesso

A expiração e a atualização de tokens são um mecanismo padrão no setor. Quando um aplicativo cliente como o Outlook se conecta a um serviço como o Exchange Online, as solicitações de API são autorizadas usando tokens de acesso OAuth 2.0. Por padrão, os tokens de acesso são válidos por uma hora, quando expiram o cliente é redirecionado para o Microsoft Entra para atualizá-los. Esse período de atualização oferece uma oportunidade para reavaliar as políticas de acesso do usuário. Por exemplo: podemos optar por não atualizar o token devido a uma política de Acesso Condicional ou porque o usuário está desabilitado no diretório.

Os clientes expressam preocupações sobre o atraso entre quando as condições mudam para um usuário e quando as alterações de política são impostas. A Microsoft experimentou a abordagem do "instrumento contundente" com tempos de vida reduzidos para tokens, mas descobriu que eles prejudicam as experiências dos utilizadores e a sua fiabilidade sem eliminar riscos.

A resposta oportuna a violações de políticas ou problemas de segurança realmente requer uma "conversa" entre o emissor do token Microsoft Entra e a terceira parte confiável (aplicativo habilitado). Esta conversa bidirecional dá-nos duas capacidades importantes. A parte confiável pode ver quando as propriedades mudam, como a localização na rede, e notificar o emissor do token. Ele também fornece ao emissor de token uma maneira de informar à parte confiada para deixar de aceitar tokens para um determinado utilizador devido a violação de conta, desativação ou outras preocupações. O mecanismo para essa conversa é a avaliação de acesso contínuo (CAE), um padrão do setor baseado no Perfil de Avaliação de Acesso Contínuo (CAEP) Open ID. O objetivo da avaliação de eventos críticos é que a resposta seja quase em tempo real, mas latência de até 15 minutos pode ser observada devido ao tempo de propagação do evento; no entanto, a aplicação da política de locais IP é instantânea.

A implementação inicial da avaliação contínua de acesso centra-se no Exchange, Teams e SharePoint Online.

Para preparar seus aplicativos para usar o CAE, consulte Como usar APIs habilitadas para Avaliação de Acesso Contínuo em seus aplicativos.

Principais benefícios

- Rescisão do usuário ou alteração/redefinição de senha: A revogação da sessão do usuário é aplicada quase em tempo real.

- Alteração de local de rede: as políticas de local de Acesso Condicional são aplicadas quase em tempo real.

- A exportação de tokens para uma máquina fora de uma rede confiável pode ser impedida com políticas de local de Acesso Condicional.

Cenários

Há dois cenários que compõem a avaliação de acesso contínuo, a avaliação de eventos críticos e a avaliação da política de Acesso Condicional.

Avaliação de eventos críticos

A avaliação contínua de acesso é implementada permitindo que serviços, como Exchange Online, SharePoint Online e Teams, assinem eventos críticos do Microsoft Entra. Esses eventos podem então ser avaliados e aplicados quase em tempo real. A avaliação de eventos críticos não depende de políticas de Acesso Condicional, por isso está disponível em qualquer locatário. Os seguintes eventos são atualmente avaliados:

- A conta de utilizador é eliminada ou desativada

- A palavra-passe de um utilizador é alterada ou reposta

- A autenticação multifator está habilitada para o usuário

- O administrador revoga explicitamente todos os tokens de atualização de um usuário

- Alto risco de usuário detetado pelo Microsoft Entra ID Protection

Esse processo habilita o cenário em que os usuários perdem o acesso a arquivos, email, calendário ou tarefas organizacionais do SharePoint Online e ao Teams de aplicativos cliente do Microsoft 365 em minutos após um evento crítico.

Nota

O SharePoint Online não oferece suporte a eventos de risco do usuário.

Avaliação da política de Acesso Condicional

O Exchange Online, o SharePoint Online, o Teams e o MS Graph podem sincronizar as principais políticas de Acesso Condicional para avaliação dentro do próprio serviço.

Esse processo habilita o cenário em que os usuários perdem o acesso a arquivos, email, calendário ou tarefas de aplicativos cliente do Microsoft 365 ou do SharePoint Online imediatamente após as alterações de local de rede.

Nota

Nem todas as combinações de aplicativo cliente e provedor de recursos são suportadas. Consulte as tabelas seguintes. A primeira coluna desta tabela refere-se a aplicações web iniciadas via navegador web (ou seja, PowerPoint iniciado em navegador web), enquanto as quatro colunas restantes referem-se a aplicações nativas em execução em cada plataforma descrita. Além disso, as referências ao "Office" englobam o Word, Excel e PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Suportado | Suportado | Suportado | Suportado | Suportado |

| Exchange Online | Suportado | Suportado | Suportado | Suportado | Suportado |

| Aplicações Web do Office | Aplicativos do Office Win32 | Office para iOS | Office para Android | Office para Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Não suportado * | Suportado | Suportado | Suportado | Suportado |

| Exchange Online | Não suportado | Suportado | Suportado | Suportado | Suportado |

| OneDrive na web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Suportado | Não suportado | Suportado | Suportado | Não suportado |

| Versão web do Teams | Equipas Win32 | Teams para iOS | Equipas Android | Teams Mac | |

|---|---|---|---|---|---|

| Serviço de Equipas | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

| SharePoint Online | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

| Exchange Online | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

* Os tempos de vida do token para aplicativos Web do Office são reduzidos para 1 hora quando uma política de Acesso Condicional é definida.

Nota

O Teams é composto por vários serviços e, entre estes, os serviços de chamadas e chat não aderem às políticas de Acesso Condicional baseadas em IP.

A avaliação de acesso contínuo também está disponível para inquilinos do Azure Government (GCC High e DOD) no Exchange Online.

Capacidades do cliente

Contestação de reclamação do lado do cliente

Antes da avaliação contínua de acesso, os clientes reproduziam o token de acesso da sua cache, desde que ele não expirasse. Com o CAE, apresentamos um novo caso em que um provedor de recursos pode rejeitar um token quando ele não expira. Para informar os clientes a ignorar o cache, mesmo que os tokens armazenados em cache não tenham expirado, introduzimos um mecanismo chamado challenge de reivindicação para indicar que o token foi rejeitado e um novo token de acesso precisa ser emitido pelo Microsoft Entra. O CAE requer uma atualização do cliente para entender o desafio de reivindicação. As versões mais recentes dos seguintes aplicativos suportam o desafio de reivindicação:

| Web | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Suportado | Suportado | Suportado | Suportado | Suportado |

| Equipas | Suportado | Suportado | Suportado | Suportado | Suportado |

| Office | Não suportado | Suportado | Suportado | Suportado | Suportado |

| OneDrive | Suportado | Suportado | Suportado | Suportado | Suportado |

Duração do token

Como o risco e a política são avaliados em tempo real, os clientes que negociam sessões consciente de avaliação de acesso contínuo não dependem mais de políticas estáticas de tempo de vida dos tokens de acesso. Essa alteração significa que a política de tempo de vida do token configurável não é respeitada para clientes que negociam sessões conscientes de CAE.

A vida útil do token aumenta para longa duração, até 28 horas, em sessões CAE. Eventos críticos e avaliação de políticas impulsionam a revogação, não apenas um período de tempo arbitrário. Essa alteração aumenta a estabilidade dos aplicativos sem afetar a postura de segurança.

Se você não estiver usando clientes compatíveis com CAE, o tempo de vida do token de acesso padrão permanecerá em 1 hora. O padrão só muda se você configurou o tempo de vida do token de acesso com o recurso de visualização CTL (Tempo de Vida do Token Configurável).

Exemplos de fluxogramas

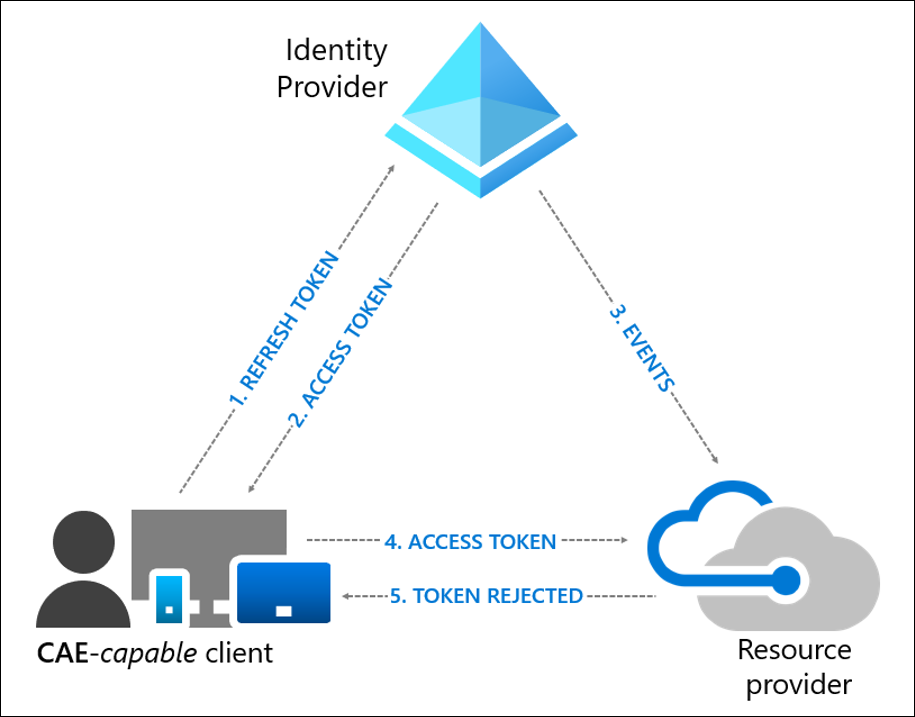

Fluxo de eventos de revogação do usuário

- Um cliente compatível com CAE apresenta credenciais ou um token de atualização ao Microsoft Entra solicitando um token de acesso para algum recurso.

- Um token de acesso é retornado junto com outros artefatos para o cliente.

- Um administrador revoga explicitamente todos os tokens de atualização para o usuário e, em seguida, um evento de revogação é enviado para o provedor de recursos do Microsoft Entra.

- Um token de acesso é apresentado ao provedor de recursos. O provedor de recursos avalia a validade do token e verifica se há algum evento de revogação para o usuário. O provedor de recursos usa essas informações para decidir conceder acesso ao recurso ou não.

- Nesse caso, o provedor de recursos nega o acesso e envia um desafio de reivindicação 401+ de volta ao cliente.

- O cliente compatível com CAE entende o desafio de reivindicação 401+. Ele ignora os caches e volta para a etapa 1, enviando seu token de atualização junto com o desafio de declaração de volta para o Microsoft Entra. Em seguida, o Microsoft Entra reavalia todas as condições e solicita que o usuário se autentique novamente nesse caso.

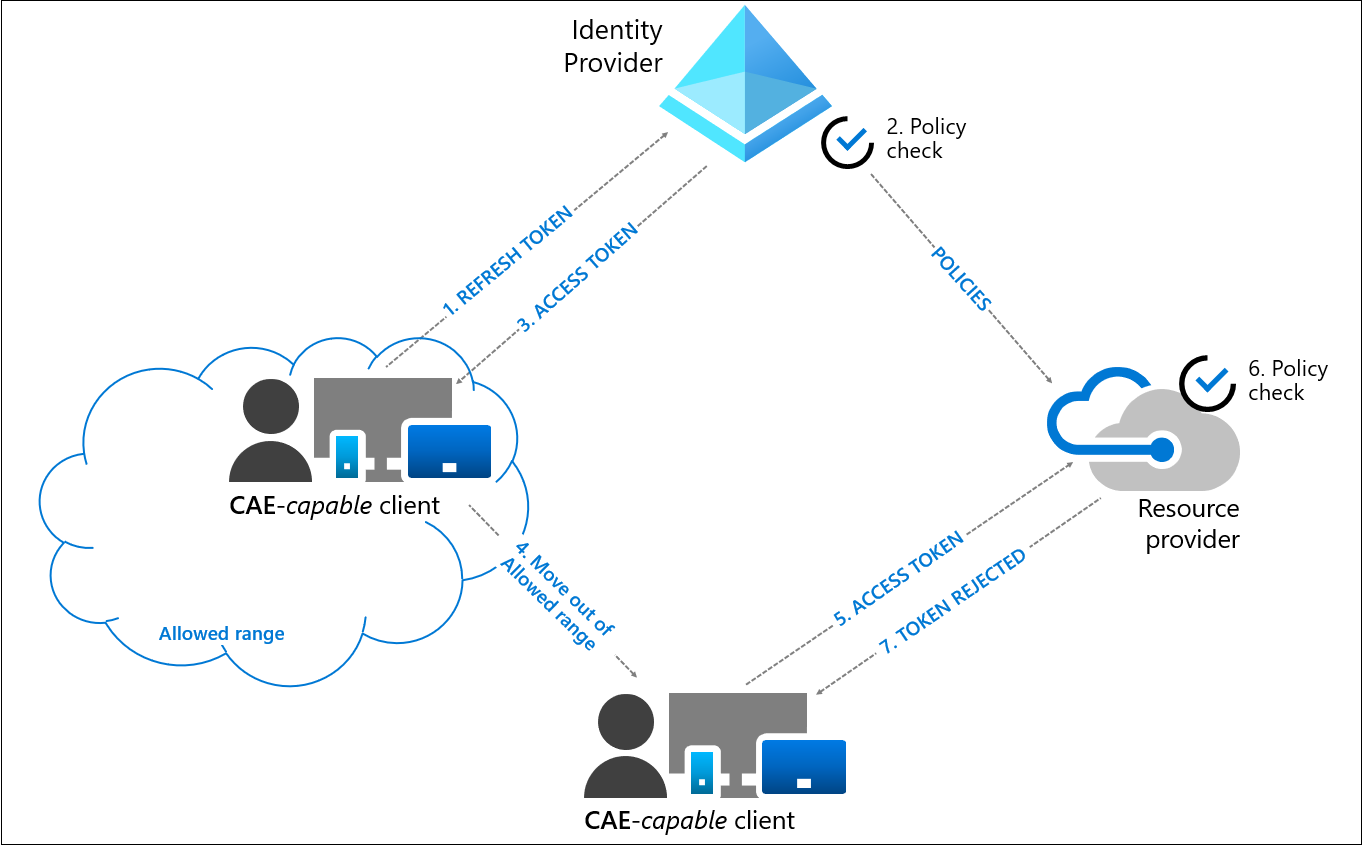

Fluxo de alteração da condição do utilizador

No exemplo a seguir, um Administrador de Acesso Condicional configurou uma política de Acesso Condicional baseada em local para permitir acesso apenas de intervalos de IP específicos:

- Um cliente compatível com CAE apresenta credenciais ou um token de atualização ao Microsoft Entra solicitando um token de acesso para algum recurso.

- O Microsoft Entra avalia todas as políticas de Acesso Condicional para ver se o usuário e o cliente atendem às condições.

- Um token de acesso é retornado junto com outros artefatos para o cliente.

- O usuário sai de um intervalo de IP permitido.

- O cliente apresenta um token de acesso ao provedor de recursos de fora de um intervalo de IP permitido.

- O provedor de recursos avalia a validade do token e verifica a política de local sincronizada do Microsoft Entra.

- Nesse caso, o provedor de recursos nega o acesso e envia um desafio de reivindicação 401+ de volta ao cliente. O cliente enfrenta dificuldades porque não vem de um intervalo de IP permitido.

- O cliente compatível com CAE entende o desafio de reivindicação 401+. Ele ignora os caches e volta para a etapa 1, enviando seu token de atualização junto com o desafio de declaração de volta para o Microsoft Entra. O Microsoft Entra reavalia todas as condições e nega o acesso neste caso.

Exceção para variações de endereço IP e como desativar a exceção

Na etapa 8 acima, quando o Microsoft Entra reavalia as condições, ele nega o acesso porque o novo local detetado pelo Microsoft Entra está fora do intervalo de IP permitido. Nem sempre é assim. Devido a algumas topologias de rede complexas, a solicitação de autenticação pode chegar de um endereço IP de saída permitido, mesmo depois que a solicitação de acesso recebida pelo provedor de recursos chegou de um endereço IP que não é permitido. Nessas condições, o Microsoft Entra interpreta que o cliente continua em um local permitido e deve receber acesso. Portanto, o Microsoft Entra emite um token de uma hora que suspende as verificações de endereço IP no recurso até a expiração do token. O Microsoft Entra continua a impor verificações de endereço IP.

Se você estiver enviando tráfego para recursos que não sejam do Microsoft 365 por meio do Acesso Seguro Global, os provedores de recursos não estão cientes do endereço IP de origem do usuário, pois a restauração do IP de origem não é suportada atualmente para esses recursos. Nesse caso, se o usuário estiver no local IP confiável (como visto pelo Microsoft Entra), o Microsoft Entra emitirá um token de uma hora que suspende as verificações de endereço IP no recurso até a expiração do token. O Microsoft Entra continua a impor verificações de endereço IP corretamente para esses recursos.

Modo padrão vs. modo estrito. A concessão de acesso sob essa exceção (ou seja, um local permitido detetado entre o ID do Microsoft Entra com um local não permitido detetado pelo provedor de recursos) protege a produtividade do usuário mantendo o acesso a recursos críticos. Esta é a imposição de localização padrão. Por outro lado, os administradores que operam em topologias de rede estáveis e desejam remover essa exceção podem usar a Execução de Localização Estrita (Visualização Pública).

Ativar ou desativar o CAE

A configuração CAE foi movida para Acesso Condicional. Os novos clientes da CAE podem aceder e ativar/desativar a CAE diretamente ao criar políticas de Acesso Condicional. No entanto, alguns clientes existentes devem passar pela migração antes de poderem aceder à CAE através do Acesso Condicional.

Migração

Os clientes que definiram as configurações de CAE em Segurança antes devem migrar as configurações para uma nova política de Acesso Condicional.

A tabela a seguir descreve a experiência de migração de cada grupo de clientes com base nas configurações de CAE configuradas anteriormente.

| Configuração CAE existente | A migração é necessária | Auto ativado para CAE | Experiência de migração esperada |

|---|---|---|---|

| Novos arrendatários que não configuraram nada na experiência antiga. | Não | Sim | A configuração CAE antiga está oculta, pois esses clientes provavelmente não viram a experiência antes da disponibilidade geral. |

| Locatários que ativaram de forma explícita para todos os utilizadores com a experiência antiga. | Não | Sim | A configuração CAE antiga está acinzentada. Como esses clientes habilitaram explicitamente essa configuração para todos os usuários, eles não precisam migrar. |

| Locatários que habilitaram explicitamente alguns usuários em seus locatários com a experiência antiga. | Sim | Não | As configurações antigas do CAE estão acinzentadas. Clicar em Migrar inicia o novo assistente de política de Acesso Condicional, que inclui Todos os usuários, excluindo usuários e grupos copiados do CAE. Ele também define o novo controle de sessão de avaliação de acesso contínuo Personalizar como Desativado. |

| Inquilinos que desativaram explicitamente a pré-visualização. | Sim | Não | As configurações antigas do CAE estão acinzentadas. Clicar em Migrar inicia o novo assistente de política de Acesso Condicional, que inclui Todos os utilizadores, e define o novo controlo de sessão Personalizar Avaliação Contínua de Acesso como Desativado. |

Mais informações sobre a avaliação de acesso contínuo como um controle de sessão podem ser encontradas na seção Personalizar avaliação de acesso contínuo.

Limitações

Tempo efetivo de atualização da associação ao grupo e da política

As alterações feitas nas políticas de Acesso Condicional e na associação a grupos feitas pelos administradores podem levar até um dia para serem efetivadas. O atraso é da replicação entre o Microsoft Entra e provedores de recursos como o Exchange Online e o SharePoint Online. Algumas otimizações foram feitas para atualizações de políticas, que reduzem o atraso para duas horas. No entanto, ainda não abrange todos os cenários.

Quando a política de Acesso Condicional ou as alterações de associação a grupos precisam ser aplicadas a determinados usuários imediatamente, você tem duas opções.

- Execute o comando revoke-mgusersign PowerShell para revogar todos os tokens de atualização de um usuário especificado.

- Selecione "Revogar sessão" na página de perfil do usuário para revogar a sessão do usuário e garantir que as políticas atualizadas sejam aplicadas imediatamente.

Variação de endereço IP e redes com endereço IP compartilhado ou IPs de saída desconhecidos

As redes modernas geralmente otimizam a conectividade e os caminhos de rede para aplicativos de forma diferente. Essa otimização frequentemente causa variações do roteamento e dos endereços IP de origem das conexões, conforme visto pelo seu provedor de identidade e provedores de recursos. Você pode observar esse caminho dividido ou variação de endereço IP em várias topologias de rede, incluindo, mas não limitado a:

- Proxies locais e baseados na nuvem.

- Implementações de rede virtual privada (VPN), como tunelamento dividido.

- Implantações de rede de longa distância definida por software (SD-WAN).

- Topologias de rede de saída redundantes ou com balanceamento de carga, como aquelas que usam SNAT.

- Implantações de filiais que permitem conectividade direta com a Internet para aplicativos específicos.

- Redes que suportam clientes IPv6.

- Outras topologias, que lidam com o tráfego de aplicativos ou recursos de forma diferente do tráfego para o provedor de identidade.

Além das variações de IP, os clientes também podem empregar soluções e serviços de rede que:

- Use endereços IP que possam ser compartilhados com outros clientes. Por exemplo, serviços de proxy baseados em nuvem onde os endereços IP de saída são compartilhados entre os clientes.

- Use endereços IP facilmente variados ou indefiníveis. Por exemplo, topologias em que há grandes conjuntos dinâmicos de endereços IP de saída usados, como cenários de grandes empresas ou VPN dividida e tráfego de rede de saída local.

As redes em que os endereços IP de saída podem mudar com frequência ou são partilhados podem afetar o Acesso Condicional do Microsoft Entra e a Avaliação de Acesso Contínuo (CAE). Essa variabilidade pode afetar como esses recursos funcionam e suas configurações recomendadas. O Túnel Dividido também pode causar bloqueios inesperados quando um ambiente é configurado usando as Práticas Recomendadas de VPN de Túnel Dividido. O roteamento de IPs Otimizados por meio de um IP/VPN de confiança pode ser necessário para evitar bloqueios relacionados a insufficient_claims ou a falha na verificação imediata de imposição de IP.

A tabela a seguir resume os comportamentos e recomendações de Acesso Condicional e funcionalidades CAE para diferentes tipos de implantações de rede e provedores de recursos (RP):

| Tipo de rede | Exemplo | IPs vistos pelo Microsoft Entra | IPs vistos por RP | Configuração de Acesso Condicional Aplicável (Local Nomeado Confiável) | Aplicação da CAE | Token de acesso CAE | Recomendações |

|---|---|---|---|---|---|---|---|

| Os IPs de saída são dedicados e enumeráveis tanto para o Microsoft Entra como para todo o tráfego RP. | Todo o tráfego de rede para o Microsoft Entra e RPs é direcionado através de 1.1.1.1 e/ou 2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Eventos críticos Alterações na localização do IP |

Longa vida – até 28 horas | Se os Locais Nomeados de Acesso Condicional estiverem definidos, certifique-se de que eles contenham todos os IPs de saída possíveis (vistos pelo Microsoft Entra e todos os RP) |

| 2. Os IPs de saída são dedicados e enumeráveis para o Microsoft Entra, mas não para o tráfego RP | O tráfego de rede para o Microsoft Entra egressa através de 1.1.1.1. O tráfego RP sai através de x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Eventos críticos | Tempo de vida do token de acesso padrão – 1 hora | Não adicione IPs de saída não dedicados ou não enumeráveis (x.x.x.x) às regras de Acesso Condicional de Local Nomeado Confiável, pois isso pode enfraquecer a segurança |

| 3. Os IPs de saída não são dedicados/compartilhados ou não podem ser enumerados para o tráfego do Microsoft Entra e do RP | O tráfego de rede para o Microsoft Entra sai através do y.y.y.y. O tráfego RP sai através do x.x.x.x. | y.y.y.y | x.x.x.x | N/D - nenhuma política de Acesso Condicional IP ou Locais Confiáveis está configurada | Eventos críticos | Longa vida – até 28 horas | Não adicione IPs de saída não dedicados ou não enumeráveis (x.x.x.x/y.y.y.y) às regras de Acesso Condicional de Local Nomeado Confiável, pois isso pode enfraquecer a segurança |

As redes e os serviços de rede utilizados pelos clientes que se ligam a fornecedores de identidade e recursos continuam a evoluir e a mudar em resposta às tendências modernas. Essas alterações podem afetar as configurações de Acesso Condicional e CAE que dependem dos endereços IP subjacentes. Ao decidir sobre essas configurações, leve em consideração futuras mudanças na tecnologia e mantenha a lista definida de endereços em seu plano.

Políticas de localização suportadas

O CAE só tem visão sobre localizações nomeadas com base em IP. A CAE não tem visibilidade sobre outras condições de localização, como IPs confiáveis configurados no MFA ou locais baseados em país/região. Quando um usuário vem de um IP confiável de MFA, local confiável que inclui IPs confiáveis de MFA ou local de país/região, o CAE não será imposto depois que o usuário for movido para um local diferente. Nesses casos, o Microsoft Entra emite um token de acesso válido por uma hora, sem uma verificação imediata da imposição do IP.

Importante

Se pretender que as suas políticas de localização sejam aplicadas em tempo real por avaliação contínua de acesso, use apenas a condição de local para Acesso Condicional baseada em IP e configure todos os endereços IP, incluindo IPv4 e IPv6, que possam ser vistos pelo seu fornecedor de identidade e fornecedor de recursos. Não use as condições de localização do país/região ou o recurso ips confiável disponível na página de configurações de serviço da autenticação multifator do Microsoft Entra.

Limitações de localização designada

Quando a soma de todos os intervalos de IP especificados nas políticas de localização excede 5.000, a CAE não pode impor o fluxo de alteração de local do usuário em tempo real. Nesse caso, o Microsoft Entra emite um token CAE de uma hora. A CAE continua aplicando todos os outros eventos e políticas além dos eventos de alteração de local do cliente. Com essa mudança, você ainda mantém uma postura de segurança mais forte em comparação com os tokens tradicionais de uma hora, já que outros eventos ainda são avaliados quase em tempo real.

Configurações do Office e do Gerenciador de Contas Web

| Canal de atualização do Office | DisableADALatopWAMOverride | Desativar AADWAM |

|---|---|---|

| Canal Empresarial Semestral | Se definido como habilitado ou 1, o CAE não é suportado. | Se definido como habilitado ou 1, o CAE não é suportado. |

| Canal atual ou Canal Empresarial Mensal |

O CAE é suportado independentemente da configuração | O CAE é suportado independentemente da configuração |

Para obter uma explicação dos canais de atualização do Office, consulte Visão geral dos canais de atualização para aplicativos do Microsoft 365. A recomendação é que as organizações não desativem o Web Account Manager (WAM).

Coautoria em aplicativos do Office

Quando vários usuários estão colaborando em um documento ao mesmo tempo, a CAE pode não revogar seu acesso ao documento imediatamente com base em eventos de alteração de política. Neste caso, o usuário perde o acesso completamente após:

- Fechar o documento

- Fechar a aplicação do Office

- Após 1 hora quando uma política de IP de Acesso Condicional é definida

Para reduzir ainda mais esse tempo, um Administrador do SharePoint pode reduzir o tempo de vida máximo das sessões de coautoria para documentos armazenados no SharePoint Online e no Microsoft OneDrive, configurando uma política de local de rede. Depois que essa configuração é alterada, o tempo de vida máximo das sessões de coautoria é reduzido para 15 minutos e pode ser ajustado usando o comando Set-SPOTenant –IPAddressWACTokenLifetime do SharePoint Online PowerShell.

Ativar depois que um usuário é desativado

Se você habilitar um usuário logo após a desativação, haverá alguma latência antes que a conta seja reconhecida como habilitada nos serviços downstream da Microsoft.

- O SharePoint Online e o Teams normalmente têm um atraso de 15 minutos.

- O Exchange Online normalmente tem um atraso de 35 a 40 minutos.

Notificações push

Uma política de endereço IP não é avaliada antes que as notificações por push sejam lançadas. Esse cenário existe porque as notificações por push são de saída e não têm um endereço IP associado para ser avaliado. Se um usuário selecionar essa notificação por push, por exemplo, um e-mail no Outlook, as políticas de endereço IP CAE ainda serão aplicadas antes que o email possa ser exibido. As notificações por push exibem uma pré-visualização de mensagem, que não está protegida por uma política de endereços IP. Todas as outras verificações CAE são feitas antes do envio da notificação por push. Se um utilizador ou dispositivo tiver o seu acesso removido, a implementação ocorrerá dentro do período estabelecido.

Utilizadores convidados

O CAE não suporta contas de usuário convidado. Os eventos de revogação CAE e as políticas de Acesso Condicional baseadas em IP não são aplicadas instantaneamente.

CAE e frequência de início de sessão

A Frequência de Início de Sessão é respeitada com ou sem CAE.