Guia de implantação da solução Security Service Edge da Microsoft para o Microsoft Entra Prova de conceito de acesso à Internet

A solução Security Service Edge centrada na identidade da Microsoft converge controles de acesso de rede e identidade para que você possa proteger o acesso a qualquer aplicativo ou recurso de qualquer local, dispositivo ou identidade. Ele permite e orquestra o gerenciamento de políticas de acesso para funcionários, parceiros de negócios e cargas de trabalho digitais. Você pode monitorar e ajustar o acesso do usuário continuamente em tempo real se as permissões ou os níveis de risco mudarem para aplicativos privados, aplicativos SaaS e pontos de extremidade da Microsoft.

A proteção de utilizadores empresariais e dispositivos geridos contra tráfego malicioso na Internet e infeção por malware diz respeito a todas as empresas. Use a funcionalidade Microsoft Entra Internet Access Secure Web Gateway para bloquear o tráfego com base em categorias da Web e um nome de domínio totalmente qualificado (FQDN), integrando-se ao Microsoft Entra Conditional Access.

As orientações neste artigo ajudam você a implantar o Microsoft Entra Internet Access como uma prova de conceito em seu ambiente de produção ou teste. Inclui a configuração e configuração da filtragem de conteúdo da Web. Você pode revisar os pré-requisitos na Introdução ao Guia de Implantação da Solução de Borda do Serviço de Segurança da Microsoft, que inclui como definir o escopo de sua configuração e teste para usuários e grupos de teste específicos.

Implantar e testar o Microsoft Entra Internet Access

Conclua as etapas iniciais de configuração do produto . Saiba como habilitar o perfil de encaminhamento de tráfego do Microsoft Entra Internet Access e instalar o Global Secure Access Client em um dispositivo de teste. Para esses cenários de PoC de exemplo, você precisa de um grupo de teste com um usuário de teste como membro.

- Criar uma política de linha de base aplicável a todo o tráfego de acesso à Internet roteado através do serviço

- Bloquear o acesso de um grupo a sites com base na categoria

- Bloquear o acesso de um grupo a sites com base no FQDN

- Permitir que um usuário acesse um site bloqueado

Cenário PoC de exemplo: crie uma política de linha de base aplicável a todo o tráfego de acesso à Internet roteado através do serviço

O Microsoft Internet Access tem recursos para configurar um perfil de segurança com uma prioridade de 65.000 que se aplica a todo o tráfego sem vincular a uma política de Acesso Condicional. Conclua as seguintes tarefas para criar essa política de linha de base para bloquear um FQDN:

- Configure uma regra de bloqueio para uma categoria da Web arriscada criando uma política de filtragem da Web.

- Agrupe e priorize suas políticas de filtragem da Web criando um perfil de segurança com prioridade 65.000.

- Use o usuário de teste para tentar acessar o site bloqueado para confirmar a aplicação da regra.

- Pare o agente e confirme se o usuário de teste pode acessar o site bloqueado anteriormente.

- Visualize a atividade no log de tráfego.

Criar uma política de filtragem da Web

No centro de administração do Microsoft Entra, vá para Políticas>de filtragem de conteúdo da Web segura de Acesso>Seguro>Global Criar política>Configurar filtragem de conteúdo de Acesso Seguro Global.

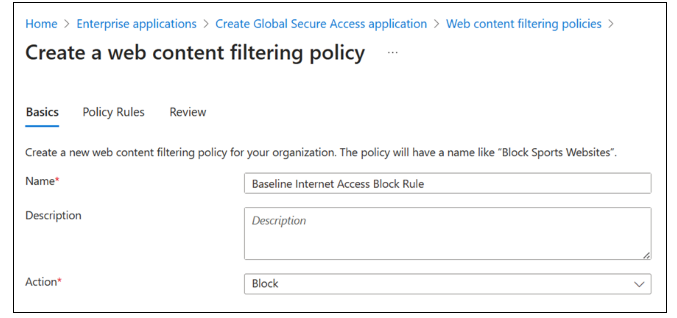

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, forneça os seguintes detalhes.

- Nome: Regra de bloqueio de acesso à Internet de linha de base.

- Descrição: adicione uma descrição.

- Ação: Bloquear.

Selecione Seguinte.

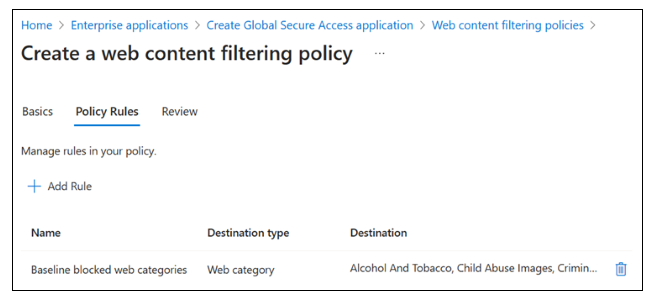

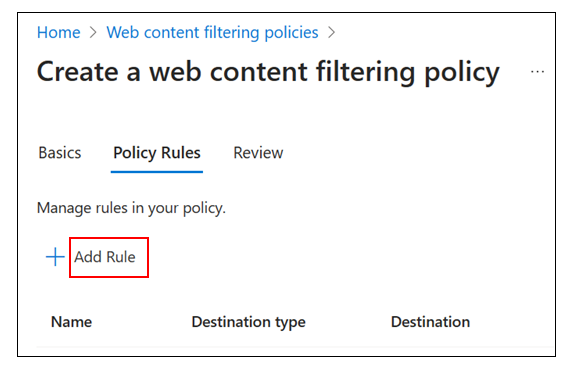

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

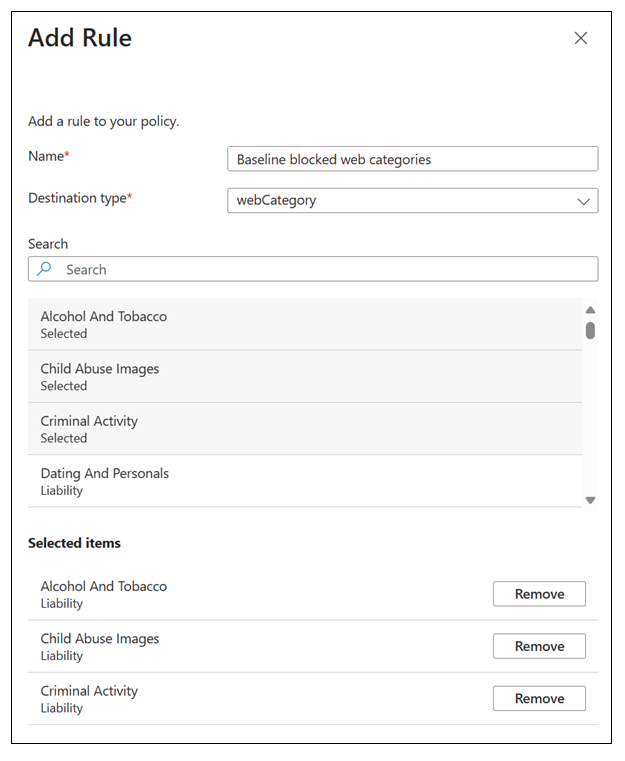

Na caixa de diálogo Adicionar Regra, forneça os seguintes detalhes.

- Nome: categorias da Web bloqueadas da linha de base.

- Tipo de destino: webCategory.

- Pesquisar: Selecione algumas categorias de risco, confirme se estão na lista Itens selecionados.

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, confirme suas seleções.

Selecione Seguinte.

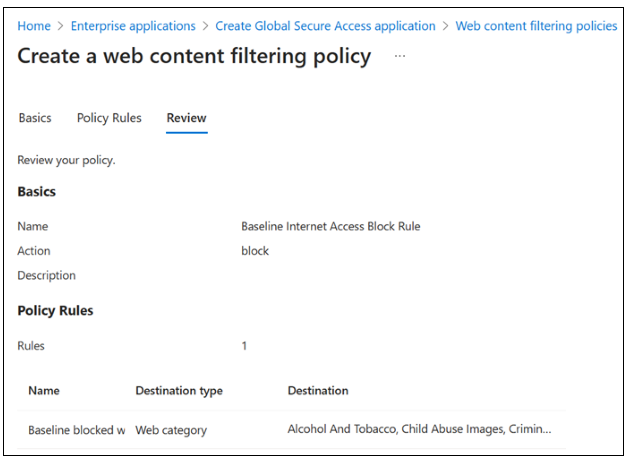

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

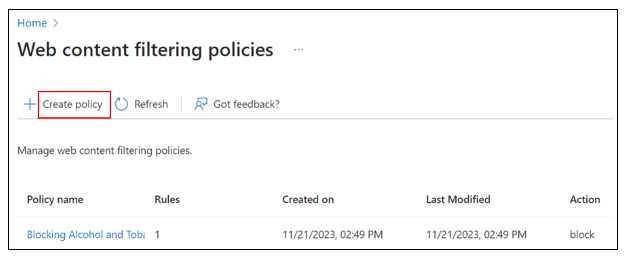

Para confirmar a criação da política, visualize-a na lista Gerenciar políticas de filtragem de conteúdo da Web.

Criar um perfil de política de segurança

No centro de administração do Microsoft Entra, vá para Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

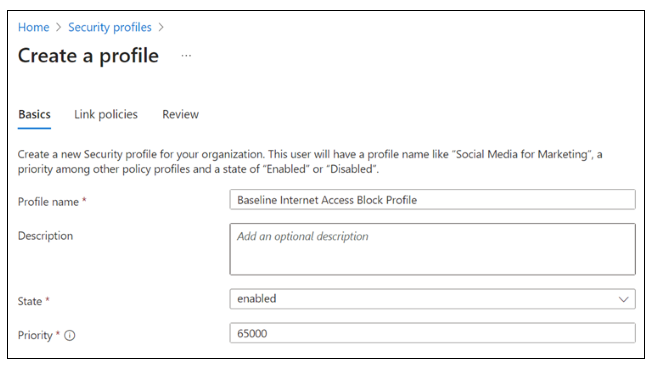

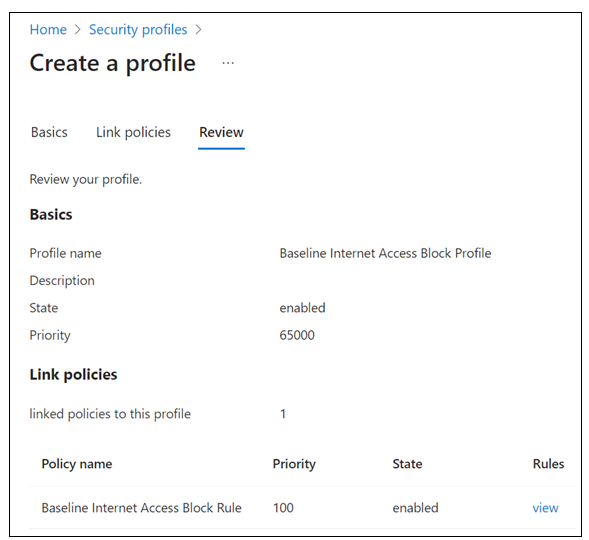

Em Criar um perfil>básico, forneça os seguintes detalhes.

- Nome do perfil: Perfil de Bloco de Acesso à Internet da Linha de Base.

- Descrição: adicione uma descrição.

- Estado: habilitado.

- Prioridade: 65000.

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política. Selecione Política existente.

- Na caixa de diálogo Vincular uma política, selecione Nome da política e selecione Regra de bloqueio de acesso à Internet de linha de base.

- Prioridade: 100.

- Estado: Ativado.

Selecione Adicionar.

Em Criar um perfil>Políticas de ligação, confirme se Linha de base Regra de Bloqueio de Acesso à Internet está na lista.

Selecione Seguinte.

Em Criar uma revisão de perfil>, confirme a configuração do seu perfil.

Selecione Criar um perfil.

Tentativa de acesso a sites bloqueados

Inicie sessão no dispositivo de teste onde instalou o agente de acesso seguro global (GSA).

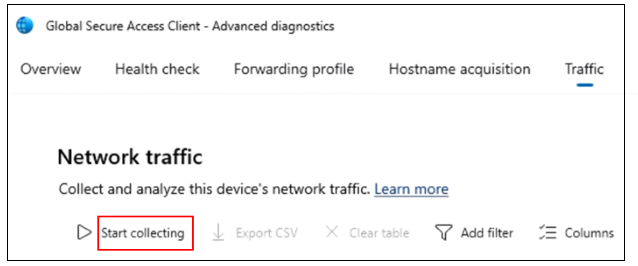

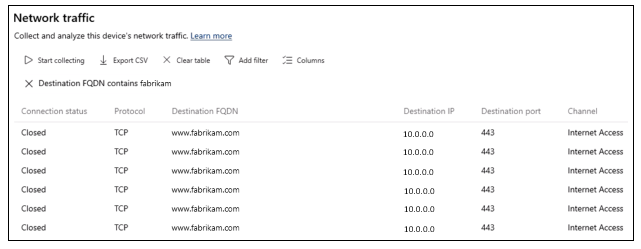

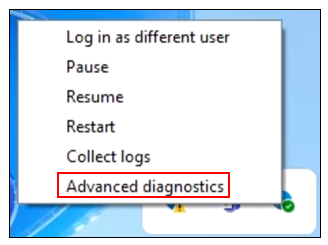

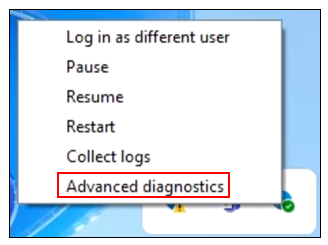

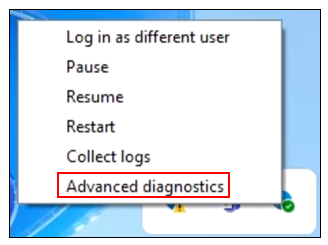

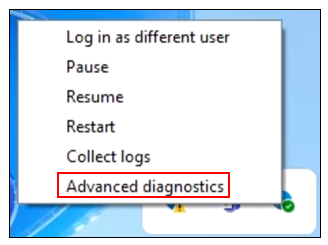

Na bandeja do sistema, clique com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Diagnóstico Avançado.

Na caixa de diálogo Cliente Global de Acesso Seguro - Diagnóstico Avançado , selecione Tráfego.

Em Tráfego de rede, selecione Iniciar coleta.

Para confirmar o acesso bloqueado, tente abrir o FQDN bloqueado. Pode levar até 20 minutos para que a política seja aplicada ao seu dispositivo cliente.

Pare o agente e confirme o acesso restaurado

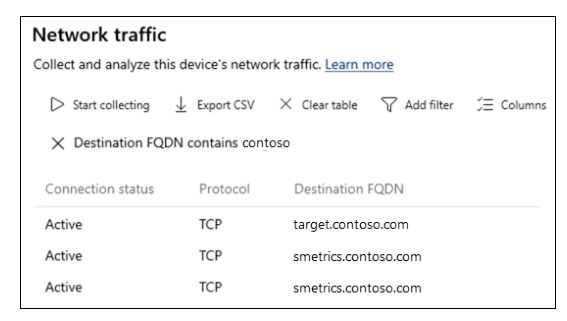

Em Tráfego de rede, selecione Parar coleta.

Desloque-se para observar o tráfego relacionado com a abertura do FQDN e os dados associados.

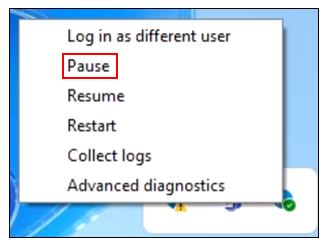

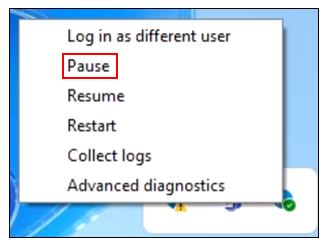

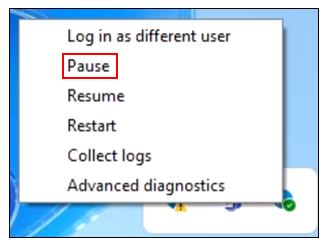

Na bandeja >do sistema do dispositivo > de teste , expanda as opções > clicando com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Pausar.

Depois que a notificação de confirmação aparecer, abra o site bloqueado anteriormente para confirmar o acesso restaurado.

Ver atividade no registo de tráfego

- No Monitor de Acesso>Seguro Global do Centro>de administração do Microsoft Entra, selecione Logs de tráfego. Se necessário, selecione Adicionar filtro. Filtre quando Nome principal do usuário contiver testuser e Ação definida como Bloquear.

- Observe as entradas para o FQDN de destino que mostram o tráfego como bloqueado e, em seguida, permitido. Pode haver um atraso de até 20 minutos para que as entradas apareçam no log.

Cenário PoC de exemplo: Bloquear o acesso de um grupo a sites com base na categoria

Use o Microsoft Entra Internet Access para bloquear ou permitir o acesso a sites da Internet com base na categoria. Essas áreas incluem sites de jogos, álcool e tabaco. Não é necessário gerir manualmente as listas de bloqueios. Conclua as tarefas a seguir para configurar o Microsoft Entra Internet Access para bloquear sites de álcool e tabaco para seu usuário de teste.

- Configure uma regra de bloqueio para sites de categoria. Crie uma política de filtragem da Web.

- Agrupe e priorize suas políticas de filtragem da Web. Crie um perfil de segurança.

- Configure seu grupo de teste, com o usuário de teste, para usar o perfil de segurança. Crie e atribua uma política de Acesso Condicional.

- Confirme o aplicativo da regra usando seu usuário de teste para tentar acessar um site bloqueado.

- Pare o agente e confirme o acesso do usuário de teste ao site bloqueado anteriormente.

- Visualize a atividade no log de tráfego.

Criar uma política de filtragem da Web

No centro de administração do Microsoft Entra, vá para Políticas>de filtragem de conteúdo da Web segura de Acesso>Seguro>Global Criar política>Configurar filtragem de conteúdo de Acesso Seguro Global.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, forneça os seguintes detalhes.

- Nome: Bloqueio de álcool e tabaco.

- Descrição: adicione uma descrição.

- Ação: Bloquear.

Selecione Seguinte.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Na caixa de diálogo Adicionar Regra, forneça os seguintes detalhes.

- Nome: Álcool e tabaco.

- Tipo de destino: webCategory.

- Pesquisa: Álcool.

- Selecione Álcool e Tabaco.

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de Política, selecione Avançar.

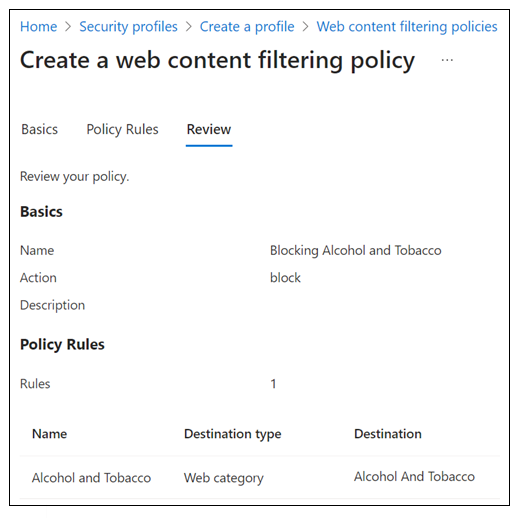

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

Para confirmar a criação da política, visualize-a na lista Gerenciar políticas de filtragem de conteúdo da Web.

Criar um perfil de política de segurança

No centro de administração do Microsoft Entra, vá para Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

Em Criar um perfil>básico, forneça os seguintes detalhes.

- Nome do perfil: Perfil de acesso à Internet.

- Descrição: adicione uma descrição.

- Estado: habilitado.

- Prioridade: 1000.

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política.

Selecione Política existente.

Na caixa de diálogo Vincular uma política, forneça os seguintes detalhes.

- Nome da política: Bloqueio do álcool e do tabaco.

- Prioridade: 1000.

- Estado: Ativado.

Selecione Adicionar.

Em Criar um perfil>Políticas de ligação, confirme Bloquear álcool e tabaco na lista.

Selecione Seguinte.

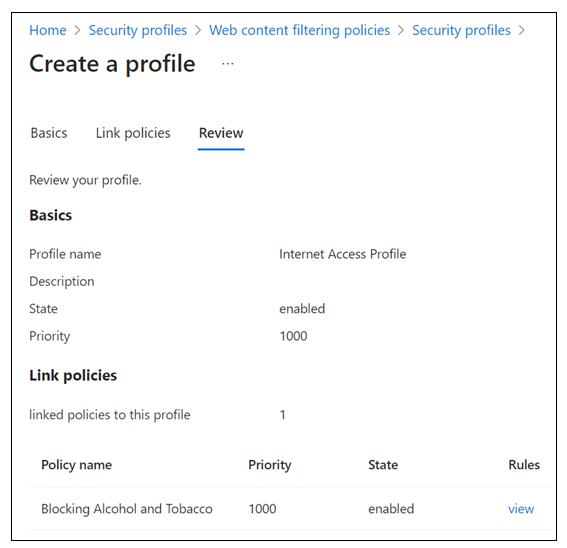

Em Criar uma revisão de perfil>, confirme a configuração do seu perfil.

Selecione Criar um perfil.

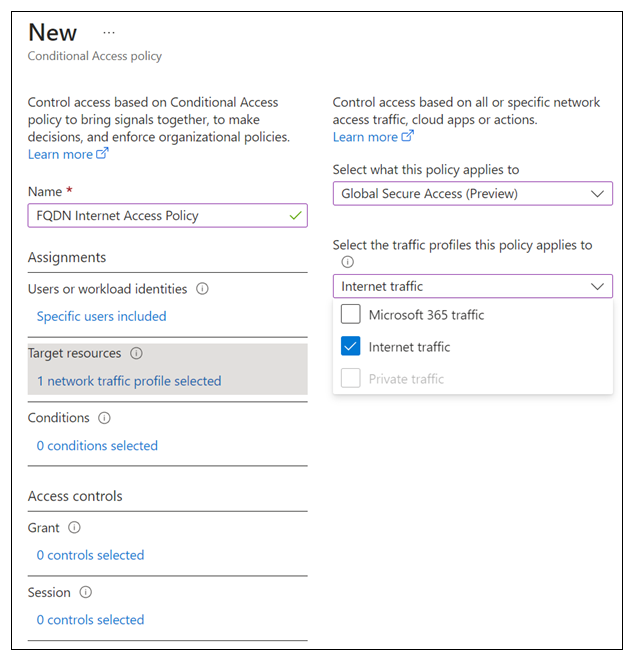

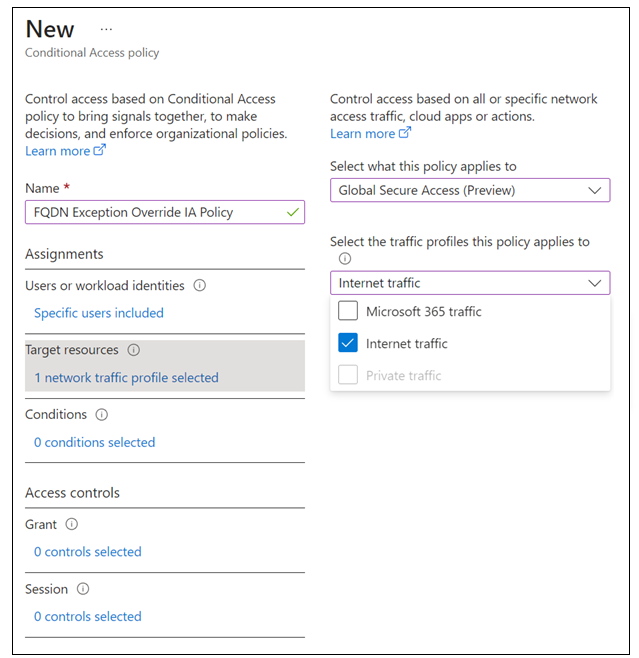

Criar uma política de Acesso Condicional

No centro de administração do Microsoft Entra, vá para Acesso Condicional de Proteção>. Selecione Criar nova política.

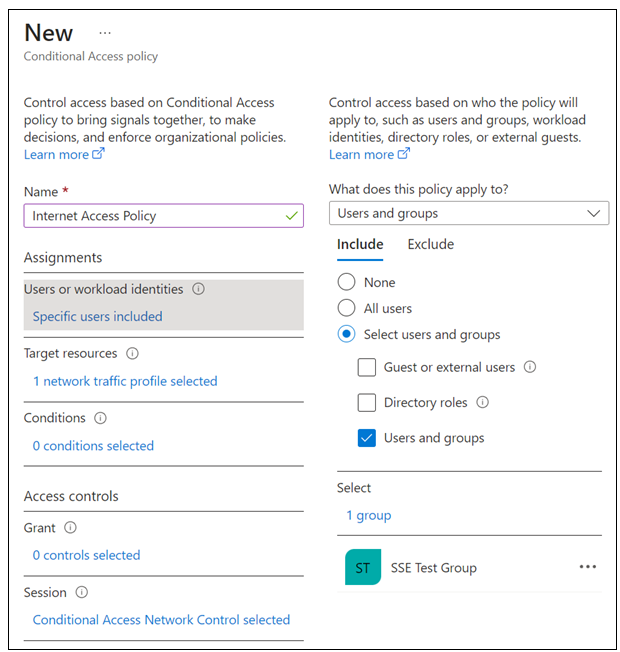

Na caixa de diálogo Nova Política de Acesso Condicional, configure os seguintes detalhes.

- Nome: Política de Acesso à Internet.

- Usuários ou identidades de carga de trabalho: usuários específicos incluídos.

- A que se aplica esta política? Usuários e grupos.

- Incluir>Selecionar usuários e grupos> Selecione Usuários e grupos.

Selecione seu grupo > de teste, clique em Selecionar.

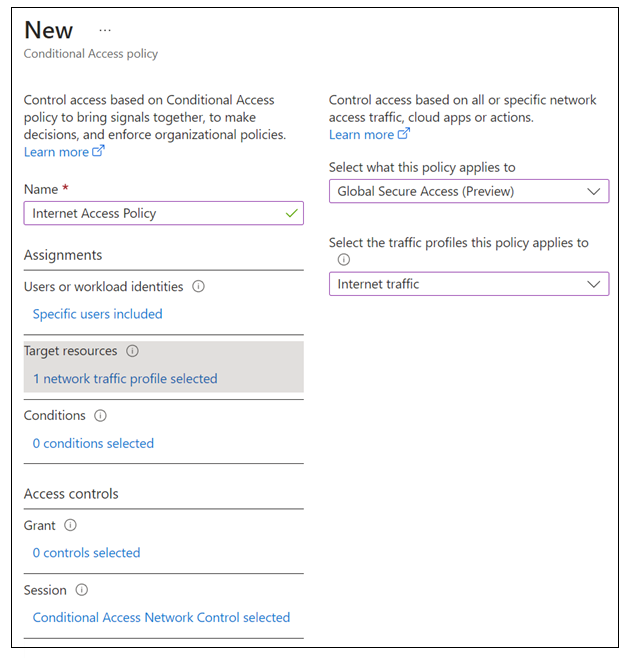

Recursos de destino.

- Selecione o que esta política aplica ao>Acesso Seguro Global.

- Selecione os perfis de tráfego que esta política aplica ao tráfego da> Internet.

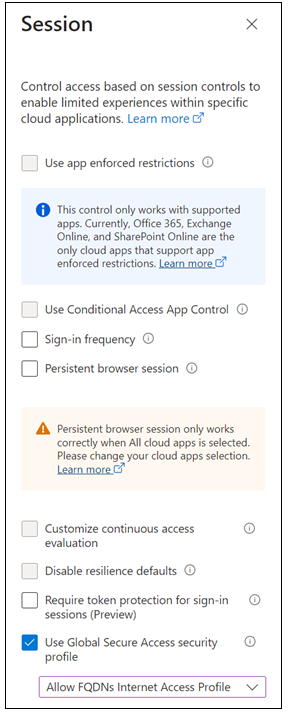

Deixe o controle Grant como padrão para conceder acesso para que seu perfil de segurança definido defina a funcionalidade de bloco.

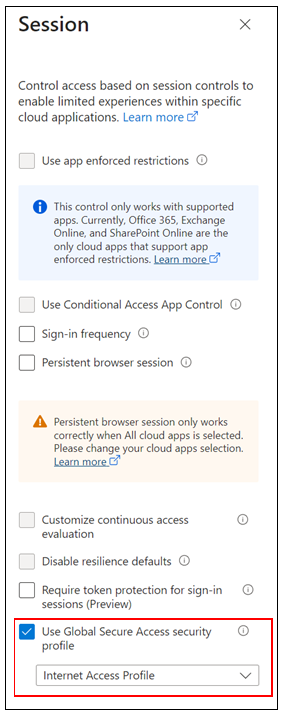

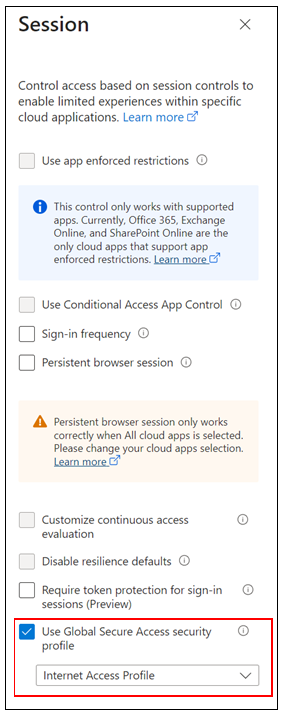

Na caixa de diálogo Sessão, selecione Usar perfil de segurança de Acesso Seguro Global.

Selecione Perfil de acesso à Internet.

Em Visão Geral do>Acesso Condicional Ativar política, selecione Ativado. Selecione Criar.

Tentativa de acesso a sites bloqueados

Inicie sessão no dispositivo de teste onde instalou o agente GSA.

Na bandeja do sistema, clique com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Diagnóstico Avançado.

Na caixa de diálogo Cliente Global de Acesso Seguro - Diagnóstico Avançado , selecione Tráfego.

Em Tráfego de rede, selecione Iniciar coleta.

Tente abrir um site de álcool ou tabaco para confirmar o acesso bloqueado. Você deve ver DeniedTraffic para sites http e uma notificação Can't reach this page para sites https. Pode levar até 20 minutos para que a política seja aplicada ao seu dispositivo cliente.

Pare o agente e confirme o acesso restaurado

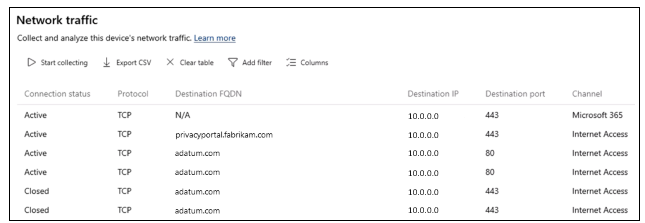

Em Tráfego de rede, selecione Parar coleta.

Desloque-se para observar o tráfego relacionado com a abertura do FQDN e os dados associados. Observe o acesso à Internet nas colunas Canal. As políticas de Acesso Condicional são escritas como declarações para o seu token que têm um tempo de vida de uma hora. Pode levar até uma hora para que novas políticas de Acesso Condicional sejam aplicadas ao seu dispositivo cliente. Como as alterações se propagam pelo Microsoft Entra, pode levar até 20 minutos para que a política de filtragem da Web e as alterações de perfil de segurança sejam aplicadas ao dispositivo cliente.

Na bandeja >do sistema do dispositivo > de teste , expanda as opções > clicando com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Pausar.

Depois que a notificação de confirmação aparecer, abra o site bloqueado anteriormente para confirmar o acesso restaurado. A funcionalidade para aceder ao menu do cliente GSA é controlável administrativamente quando o produto passa para a Disponibilidade Geral.

Ver atividade no registo de tráfego

- No Monitor de Acesso>Seguro Global do Centro>de administração do Microsoft Entra, selecione Logs de tráfego.

- Se necessário, selecione Adicionar filtro. Filtre quando Nome principal do usuário contiver testuser e Ação definida como Bloquear.

- Observe as entradas para o FQDN de destino que mostram o tráfego como bloqueado e, em seguida, permitido. Pode haver um atraso de até 20 minutos para que as entradas apareçam no log.

Cenário PoC de exemplo: bloquear o acesso de um grupo a sites com base no FQDN

Em alguns casos, é necessário bloquear sites específicos em vez de usar categorias amplas da web. Conclua as tarefas a seguir para bloquear o acesso ao site com base no FQDN. Certifique-se de incluir nomes de domínio totalmente qualificados (FQDNs) relevantes em uso pelo site que você deseja bloquear.

- Configure uma regra de bloqueio para um FQDN específico. Crie uma política de filtragem da Web.

- Agrupe e priorize suas políticas de filtragem da Web. Crie um perfil de segurança.

- Configure seu grupo de teste (o usuário é um membro) para usar o perfil de segurança. Crie e atribua uma política de Acesso Condicional.

- Confirme o aplicativo da regra usando seu usuário de teste para tentar acessar um site bloqueado.

- Pare o agente e confirme o acesso do usuário de teste ao site bloqueado anteriormente.

- Visualize a atividade no log de tráfego.

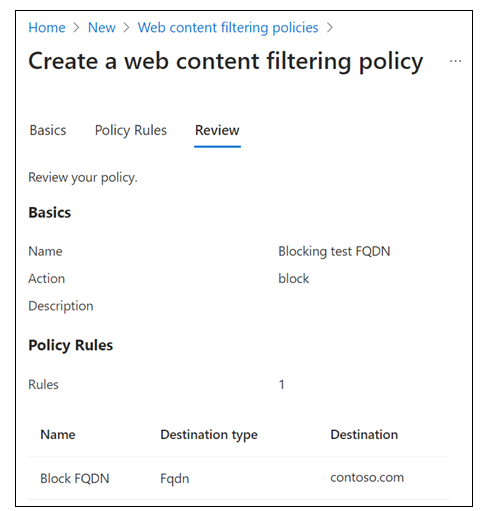

Criar uma política de filtragem da Web

No centro de administração do Microsoft Entra, vá para Políticas>de filtragem de conteúdo da Web segura de Acesso>Seguro>Global Criar política>Configurar filtragem de conteúdo de Acesso Seguro Global.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, forneça os seguintes detalhes.

- Nome: FQDN do teste de bloqueio.

- Descrição: adicione uma descrição.

- Ação: Bloquear.

Selecione Seguinte.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Na caixa de diálogo Adicionar Regra, forneça os seguintes detalhes.

- Nome: insira o nome, como FQDN de teste de bloco.

- Tipo de destino: FQDN.

- Destino: insira o FQDN de teste no formato *.domainname.com ou domainname.com.

Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, confirme suas seleções.

Selecione Seguinte.

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

Para confirmar a criação da política, visualize-a na lista Gerenciar políticas de filtragem de conteúdo da Web.

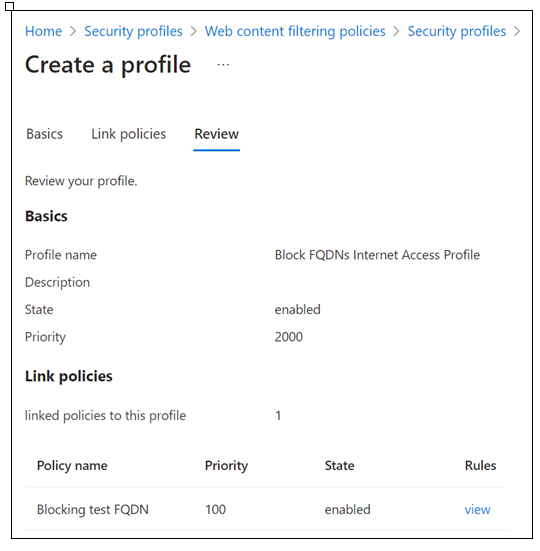

Criar um perfil de política de segurança

No centro de administração do Microsoft Entra, vá para Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

Em Criar um perfil>básico, forneça os seguintes detalhes.

- Nome do perfil: Bloquear FQDNs Perfil de acesso à Internet.

- Descrição: adicione uma descrição.

- Estado: habilitado. *Prioridade: 2000.

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política.

Selecione Política existente.

Na caixa de diálogo Vincular uma política, forneça os seguintes detalhes.

- Nome da política: FQDN de teste de bloqueio.

- Prioridade: 100.

- Estado: Ativado.

Selecione Adicionar.

Na guia Políticas de link, confirme Bloqueando FQDN de teste na lista.

Selecione Seguinte.

Na guia Revisão, confirme a configuração do seu perfil.

Selecione Criar um perfil.

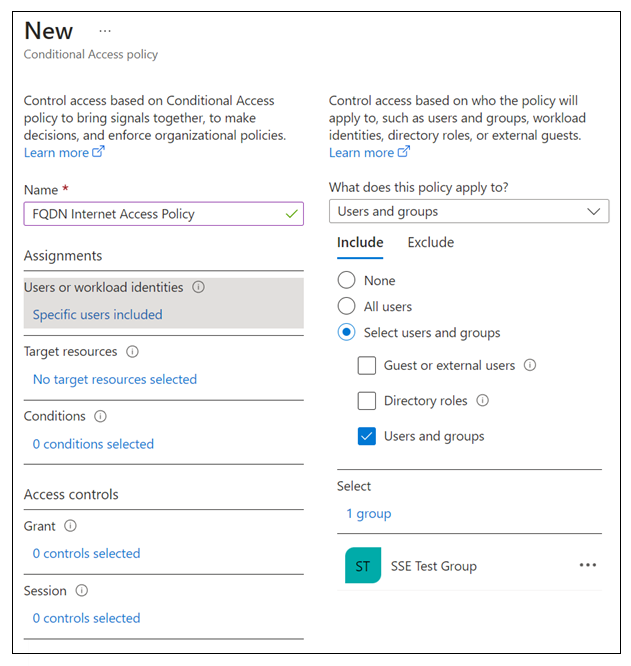

Criar uma política de Acesso Condicional

No centro de administração do Microsoft Entra, vá para Acesso Condicional de Proteção>. Selecione Criar nova política.

Na caixa de diálogo Nova Política de Acesso Condicional, configure o seguinte.

- Nome: FQDN Política de Acesso à Internet.

- Usuários ou identidades de carga de trabalho: usuários específicos incluídos.

- A que se aplica esta política? Usuários e grupos.

- Incluir>Selecionar usuários e grupos> Selecione Usuários e grupos.

- Selecione seu grupo de teste. Clique em Selecionar.

Recursos de destino>Selecione o que esta política aplica ao>Acesso Seguro Global.

Selecione os perfis de tráfego que esta política aplica ao tráfego da> Internet.

Na caixa de diálogo Sessão, selecione Bloquear Perfil de Acesso à Internet de FQDNs. Selecione Perfil de acesso à Internet.

Em Visão Geral do>Acesso Condicional Ativar política, selecione Ativado. Selecione Criar.

Tentativa de acesso a sites bloqueados

Inicie sessão no dispositivo de teste onde instalou o agente GSA.

Na bandeja do sistema, clique com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Diagnóstico Avançado.

Na caixa de diálogo Cliente Global de Acesso Seguro - Diagnóstico Avançado , selecione Tráfego.

Em Tráfego de rede, selecione Iniciar coleta.

Tente abrir o FQDN configurado para confirmar o acesso bloqueado. Você deve ver Acesso negado para sites http e Não é possível acessar esta notificação de página para sites https. Pode levar até 20 minutos para que a política seja aplicada ao seu dispositivo cliente.

Pare o agente e confirme o acesso restaurado

Em Tráfego de rede, selecione Parar coleta.

Desloque-se para observar o tráfego relacionado com a abertura do FQDN e os dados associados.

Na bandeja >do sistema do dispositivo > de teste , expanda as opções > clicando com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Pausar.

Depois que a notificação de confirmação aparecer, abra o site bloqueado anteriormente para confirmar o acesso restaurado.

Ver atividade no registo de tráfego

- No Monitor de Acesso>Seguro Global do Centro>de administração do Microsoft Entra, selecione Logs de tráfego.

- Se necessário, selecione Adicionar filtro. Filtre quando Nome principal do usuário contiver testuser e Ação definida como Bloquear.

- Observe as entradas para o FQDN de destino que mostram o tráfego como bloqueado e, em seguida, permitido. Pode haver um atraso de até 20 minutos para que as entradas apareçam no log.

Cenário PoC de exemplo: permitir que um usuário acesse um site bloqueado

Em alguns casos, você pode ter usuários que exigem acesso a sites bloqueados para grupos nos quais o usuário é membro. Conclua as tarefas a seguir para substituir um bloco configurado para seu grupo de teste, para que o usuário de teste possa acessar o site bloqueado.

- Configure uma regra de permissão para o mesmo FQDN bloqueado no cenário anterior. Crie uma política de filtragem da Web.

- Agrupe e priorize suas políticas de filtragem da Web. Crie um perfil de segurança com uma prioridade mais alta do que a política de bloqueio criada anteriormente.

- Configure o usuário de teste para usar o perfil de segurança. Crie e atribua uma política de Acesso Condicional.

- Confirme o aplicativo da regra usando seu usuário de teste para tentar acessar um site bloqueado.

- Pare o agente e confirme o acesso do usuário de teste ao site bloqueado anteriormente.

- Visualize a atividade no log de tráfego.

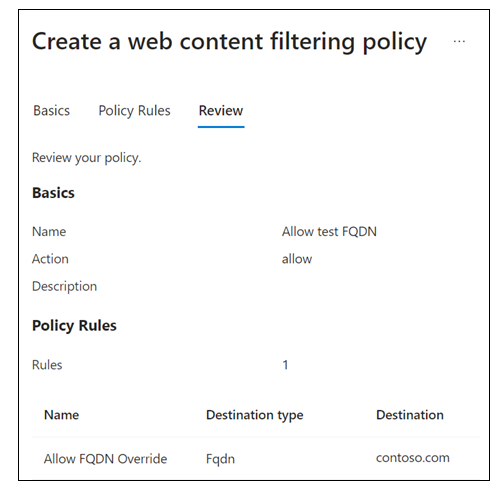

Criar uma política de filtragem da Web

No centro de administração do Microsoft Entra, vá para Políticas>de filtragem de conteúdo da Web segura de Acesso>Seguro>Global Criar política>Configurar filtragem de conteúdo de Acesso Seguro Global.

Em Criar uma política>de filtragem de conteúdo da Web Noções básicas, forneça os seguintes detalhes.

- Nome: Permitir FQDN de teste.

- Descrição: adicione uma descrição.

- Ação: Permitir.

Selecione Seguinte.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, selecione Adicionar regra.

Na caixa de diálogo Adicionar Regra, forneça os seguintes detalhes. Selecione Adicionar.

- Nome: insira um nome, como Permitir substituição de FQDN.

- Tipo de destino: FQDN.

- Destino: insira o FQDN no formato *.domainname.com ou domain.com. Selecione Adicionar.

Em Criar uma política>de filtragem de conteúdo da Web Regras de política, confirme suas seleções.

Selecione Seguinte.

Em Criar uma revisão da política> de filtragem de conteúdo da Web, confirme a configuração da política.

Selecione Criar política.

Para confirmar a criação da política, visualize-a na lista Gerenciar políticas de filtragem de conteúdo da Web.

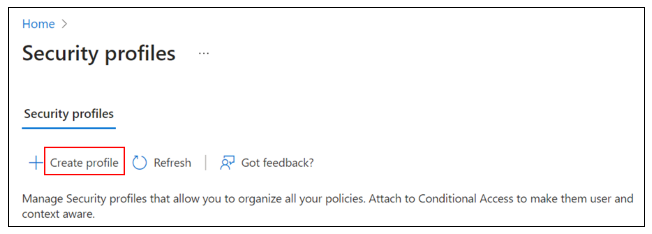

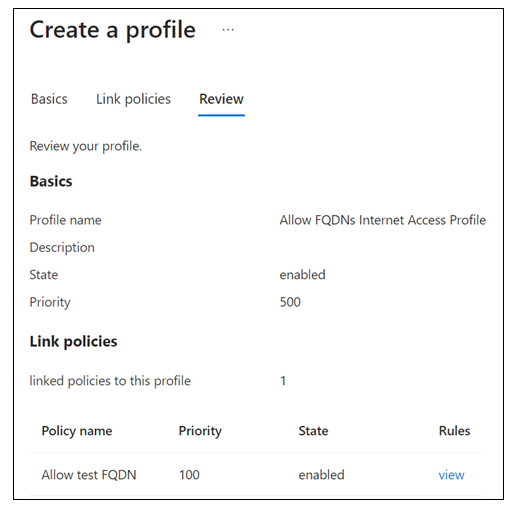

Criar um perfil de política de segurança

No centro de administração do Microsoft Entra, vá para Perfis de Segurança Segura de Acesso>Seguro>Global. Selecione Criar perfil.

](mídia/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)

](mídia/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)Em Criar um perfil>básico, forneça os seguintes detalhes.

- Nome do perfil: Permitir FQDNs perfil de acesso à Internet.

- Descrição: adicione uma descrição.

- Estado: habilitado.

- Prioridade: 500.

Selecione Seguinte.

Em Criar um perfil>Políticas de link, selecione Vincular uma política.

Selecione Política existente.

Na caixa de diálogo Vincular uma política, forneça os seguintes detalhes.

- Nome da política: Permitir FQDN de teste.

- Prioridade: 100.

- Estado: Ativado.

Selecione Adicionar.

Em Criar um perfil>Políticas de link, confirme Permitir FQDN de teste na lista.

Selecione Seguinte.

Na guia Revisão, confirme a configuração do seu perfil.

Selecione Criar um perfil.

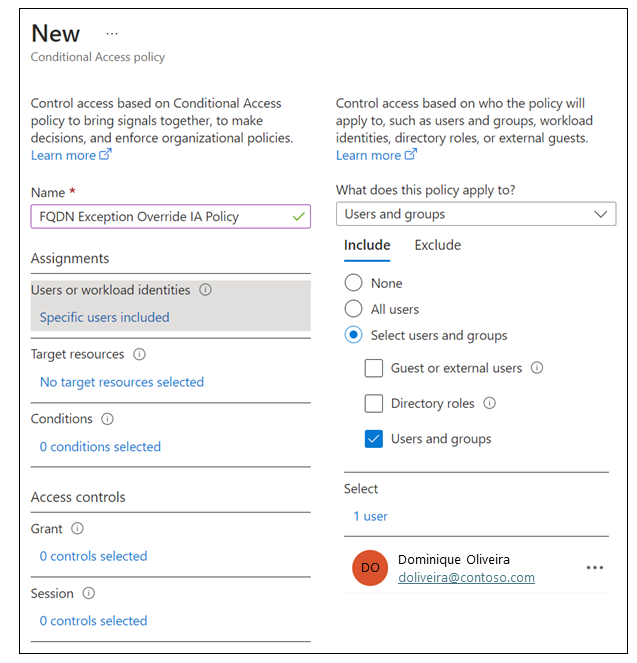

Criar uma política de Acesso Condicional

No centro de administração do Microsoft Entra, vá para Acesso Condicional de Proteção>. Selecione Criar nova política.

Na caixa de diálogo Nova Política de Acesso Condicional, configure o seguinte.

- Nome: FQDN Exception Override IA Policy.

- Usuários ou identidades de carga de trabalho: usuários específicos incluídos.

- A que se aplica esta política? Usuários e grupos.

- Incluir>Selecionar usuários e grupos> Selecione Usuários e grupos.

- Selecione seu grupo de teste. Clique em Selecionar.

Recursos de destino>Selecione o que esta política aplica ao>Acesso Seguro Global.

Selecione os perfis de tráfego que esta política aplica ao tráfego da> Internet.

Sessão selecione Usar perfil de segurança de Acesso Seguro Global, selecione Permitir FQDNs Perfil de Acesso à Internet.> Clique em Selecionar.

Em Visão Geral do>Acesso Condicional Ativar política, selecione Ativado. Selecione Criar.

Tentativa de acesso a sites bloqueados

Inicie sessão no dispositivo de teste onde instalou o agente GSA.

Na bandeja do sistema, clique com o botão direito do mouse em Cliente de Acesso Seguro Global. Selecione Diagnóstico Avançado.

Na caixa de diálogo Cliente Global de Acesso Seguro - Diagnóstico Avançado , selecione Tráfego.

Em Tráfego de rede, selecione Iniciar coleta.

Para confirmar o acesso para esse usuário específico, tente abrir o FQDN que você configurou como uma exceção. Pode levar até 20 minutos para que a política seja aplicada ao seu dispositivo cliente.

Pare o agente e confirme o acesso restaurado

- Em Tráfego de rede, selecione Parar coleta.

- Desloque-se para observar o tráfego relacionado com a abertura do FQDN.

Ver atividade no registo de tráfego

- No Monitor de Acesso>Seguro Global do Centro>de administração do Microsoft Entra, selecione Logs de tráfego. Se necessário, selecione Adicionar filtro. Filtre quando Nome principal do usuário contiver testuser e Ação definida como Bloquear.

- Observe as entradas para o FQDN de destino que mostram o tráfego como bloqueado e, em seguida, permitido. Pode haver um atraso de até 20 minutos para que as entradas apareçam no log.