Encadeamento de infraestruturas

O encadeamento de infraestrutura utiliza as relações entre conjuntos de dados altamente ligados para criar uma investigação. Este processo é o núcleo da análise da infraestrutura de ameaças e permite que as organizações obtenham novas ligações, agrupem atividades de ataques semelhantes e confirmem pressupostos durante a resposta a incidentes.

Pré-requisitos

Veja os seguintes artigos do Defender TI:

Tudo o que precisa é de um ponto de partida

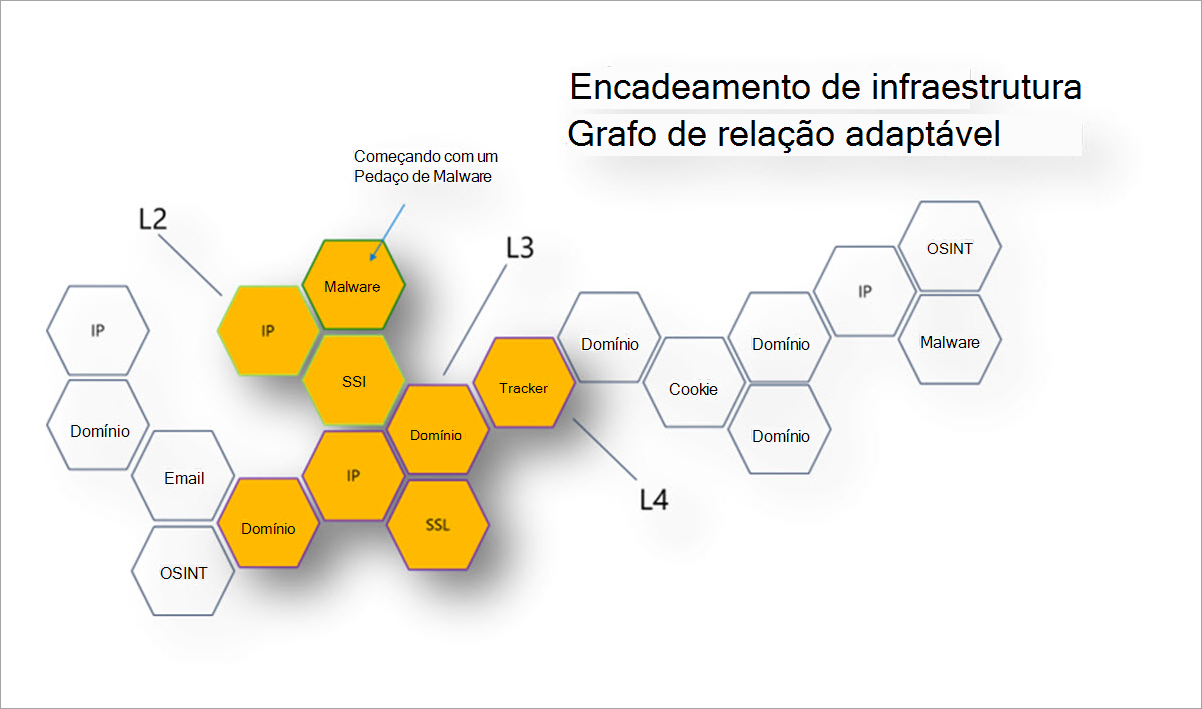

Vemos que as campanhas de ataque empregam uma grande variedade de técnicas de obfuscção, desde a filtragem geográfica simples até táticas complexas, como a impressão digital passiva do SO. Estas técnicas podem potencialmente parar uma investigação de um ponto anterior no tempo nos seus rastos. A imagem anterior destaca o conceito de encadeamento de infraestrutura. Com a nossa capacidade de melhoramento de dados, poderíamos começar com uma parte de software maligno que tenta ligar a um endereço IP (possivelmente um servidor de comandos e controlo). Esse endereço IP pode ter alojado um certificado TLS que tem um nome comum, como um nome de domínio. Esse domínio pode estar ligado a uma página que contém um controlador exclusivo no código, como um NewRelicID ou outro ID analítico que possamos ter observado noutro local. Ou talvez o domínio possa ter sido historicamente ligado a outras infraestruturas que possam esclarecer a nossa investigação. A principal vantagem é que um ponto de dados retirado do contexto pode não ser especialmente útil, mas quando observamos a ligação natural a todos estes outros dados técnicos, podemos começar a juntar uma história.

Perspetiva externa de um adversário

A perspetiva externa de um adversário permite-lhe tirar partido da sua presença web e móvel em expansão contínua que funciona fora da firewall.

Aproximar-se e interagir com as propriedades web e móveis como um utilizador real permite que a tecnologia de pesquisa, análise e machine learning da Microsoft desarmar técnicas de evasão de adversários ao recolher dados de sessão de utilizadores e detetar phishing, malware, aplicações não autorizados, conteúdo indesejado e violação de domínio em escala. Esta abordagem ajuda a fornecer fluxos de trabalho e alertas de ameaças acionáveis com base em eventos sob a forma de informações sobre ameaças, etiquetas de sistema, informações de analistas e classificações de reputação associadas à infraestrutura dos adversários.

À medida que mais dados sobre ameaças ficam disponíveis, são necessárias mais ferramentas, educação e esforço para que os analistas compreendam os conjuntos de dados e as ameaças correspondentes. Informações sobre Ameaças do Microsoft Defender (Defender TI) unifica estes esforços ao fornecer uma única vista para múltiplas origens de dados.