Conjuntos de dados

A Microsoft centraliza vários conjuntos de dados no Informações sobre Ameaças do Microsoft Defender (Defender TI), facilitando a realização de análises de infraestrutura por parte dos clientes e da comunidade da Microsoft. O principal foco da Microsoft é fornecer o máximo de dados possível sobre a infraestrutura de Internet para suportar vários casos de utilização de segurança.

A Microsoft recolhe, analisa e indexa dados da Internet para o ajudar:

- Detetar e responder a ameaças

- Priorizar incidentes

- Identificar proativamente a infraestrutura associada a grupos de ator direcionados para a sua organização

A Microsoft recolhe dados da Internet através da rede passiva de sensores do Sistema de Nomes de Domínio (PDNS), da rede de proxy global de utilizadores virtuais, das análises de portas e de outras origens para software maligno e dados DNS adicionados.

Os dados da Internet são categorizados em dois grupos distintos: tradicional e avançado. Os conjuntos de dados tradicionais incluem:

Os conjuntos de dados avançados incluem:

Os conjuntos de dados avançados são recolhidos a partir da observação do Modelo de Objeto de Documento (DOM) de páginas Web pesquisadas. Além disso, os componentes e controladores também são observados a partir de regras de deteção que são acionadas com base nas respostas de faixa das análises de portas ou detalhes do certificado TLS.

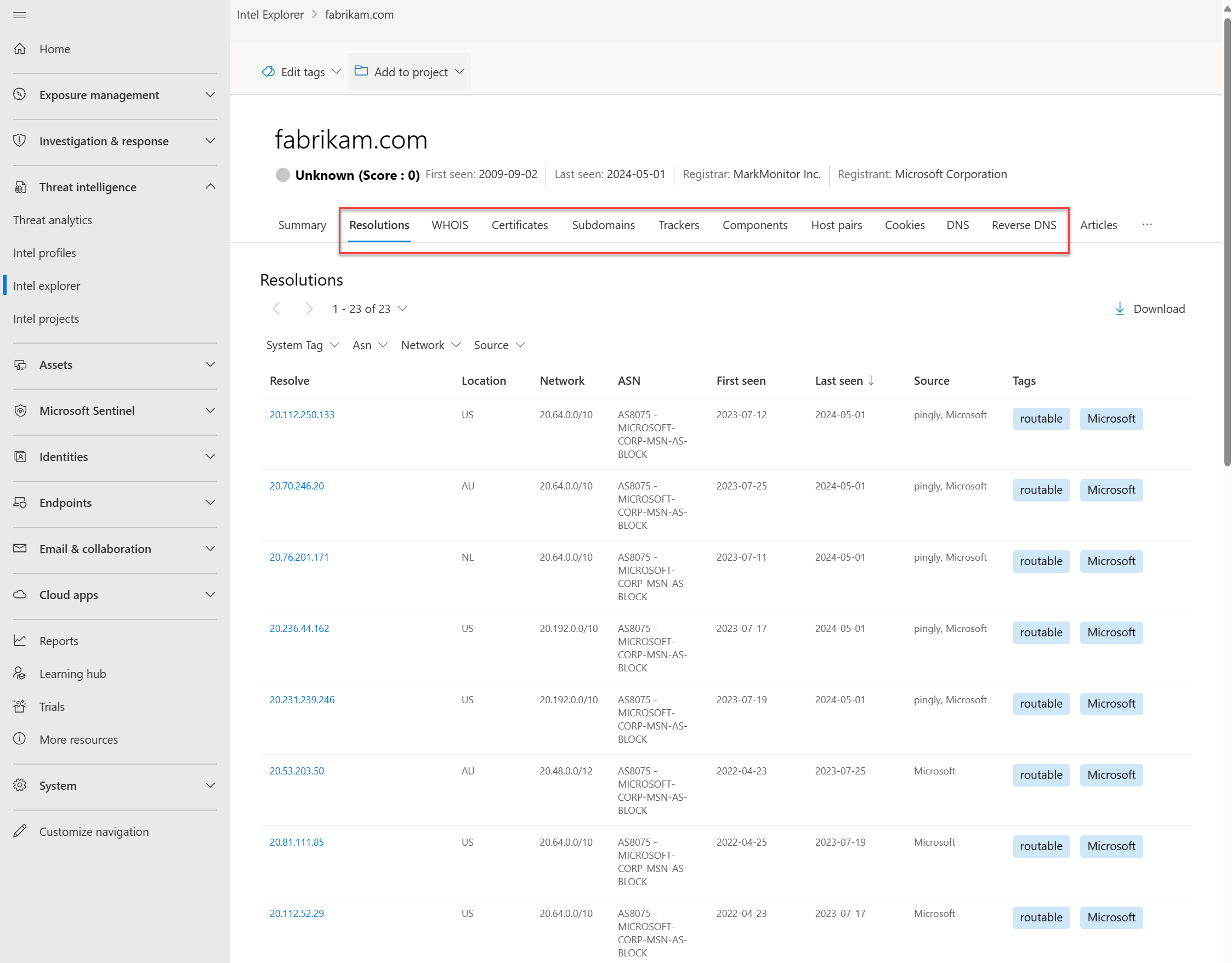

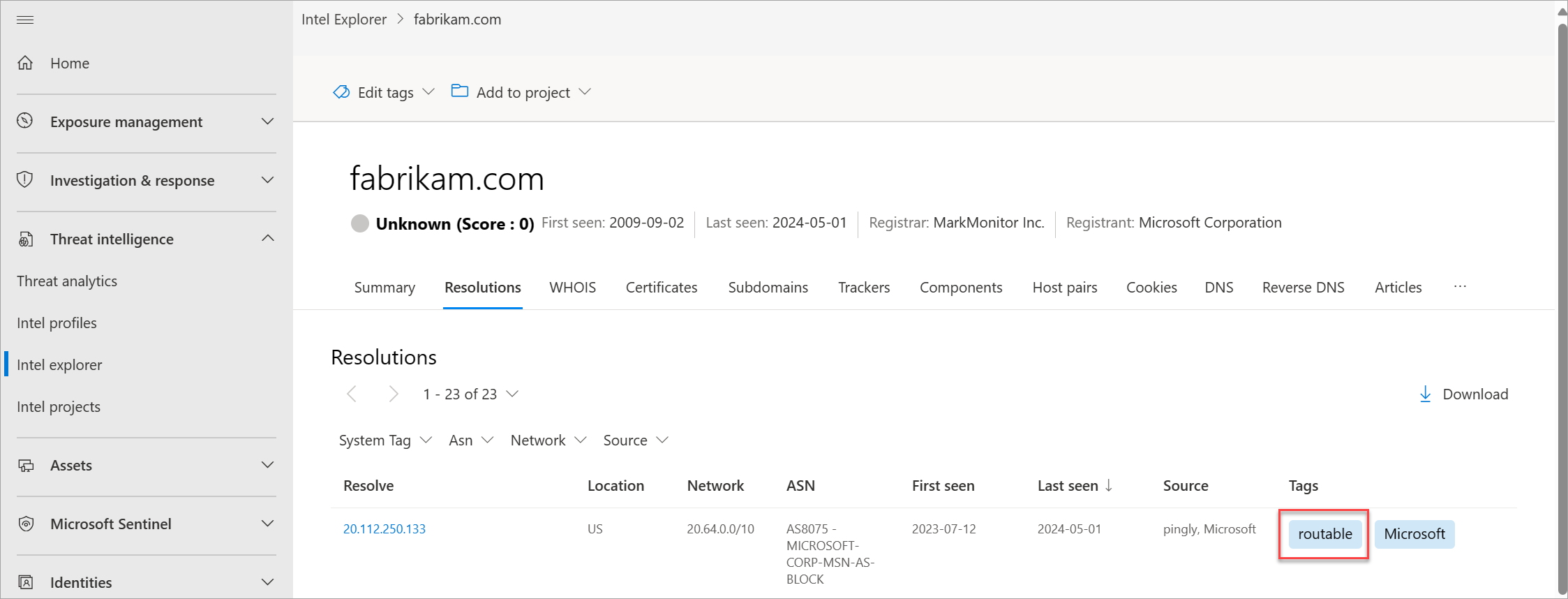

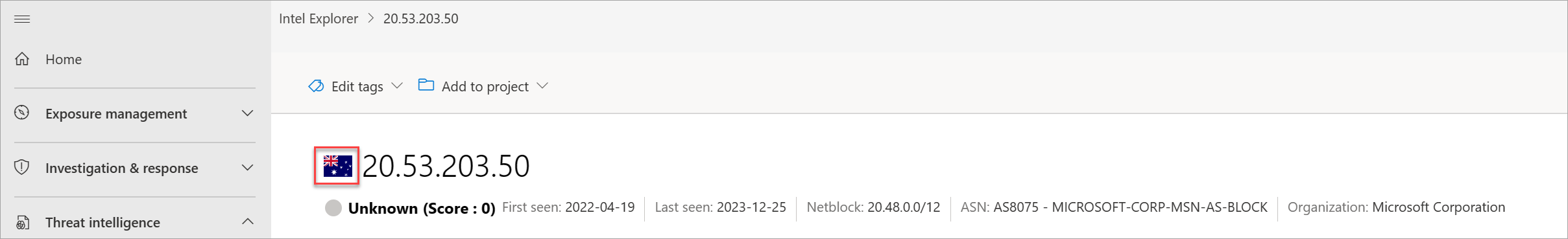

Resoluções

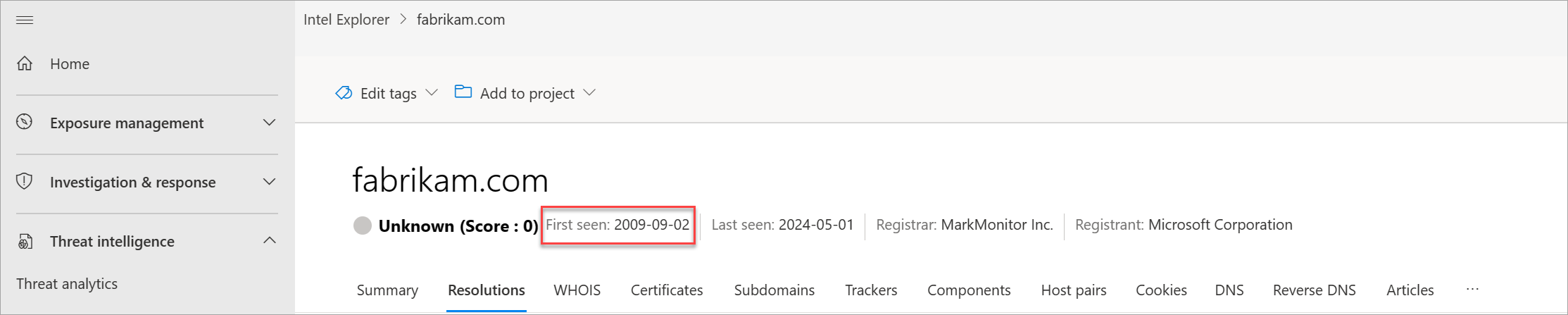

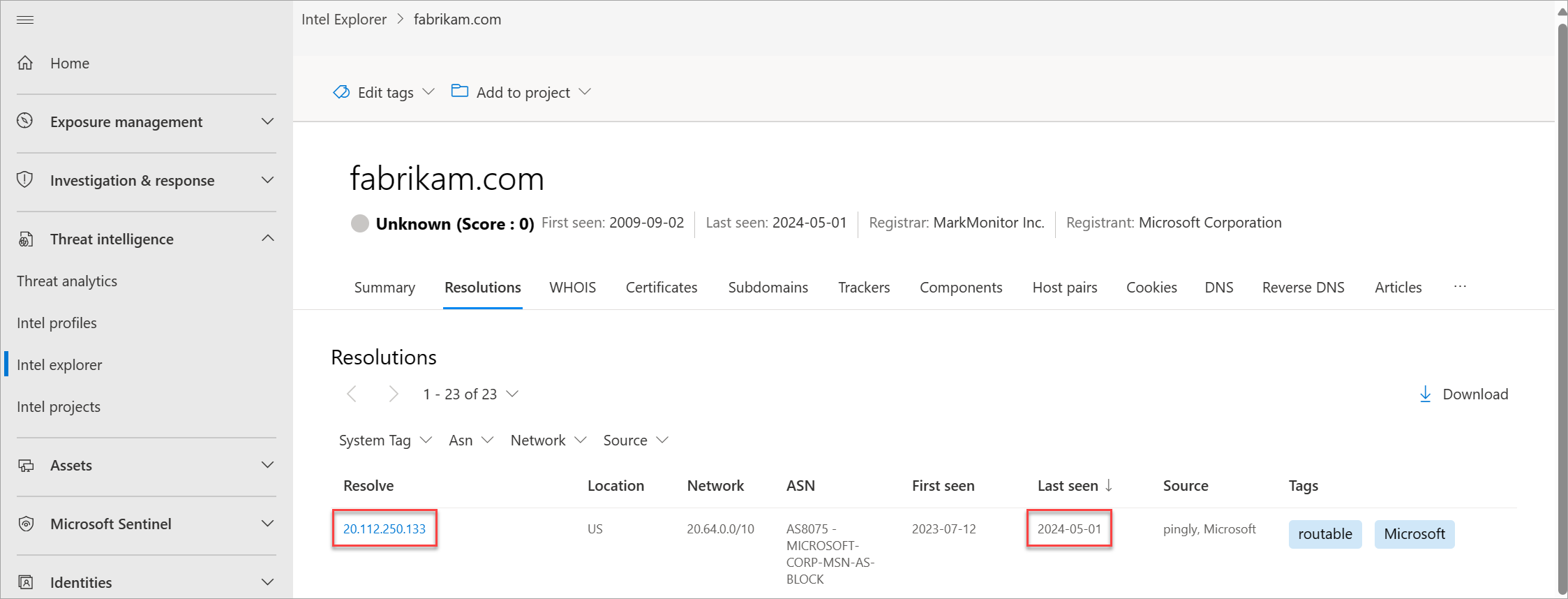

O PDNS é um sistema de registos que armazena dados de resolução de DNS para uma determinada localização, registo e período de tempo. Este conjunto de dados de resolução histórica permite-lhe ver quais os domínios resolvidos para um endereço IP e o contrário. Este conjunto de dados permite uma correlação baseada no tempo com base no domínio ou na sobreposição de IP.

O PDNS pode ativar a identificação de uma infraestrutura de ator de ameaças anteriormente desconhecida ou recém-colocada. A adição proativa de indicadores a listas de bloqueios pode cortar caminhos de comunicação antes de as campanhas serem realizadas. Estão disponíveis dados de resolução de registos no separador Resoluções, que está localizado na página intel explorer no portal Microsoft Defender. Estão disponíveis mais tipos de registos DNS no separador DNS .

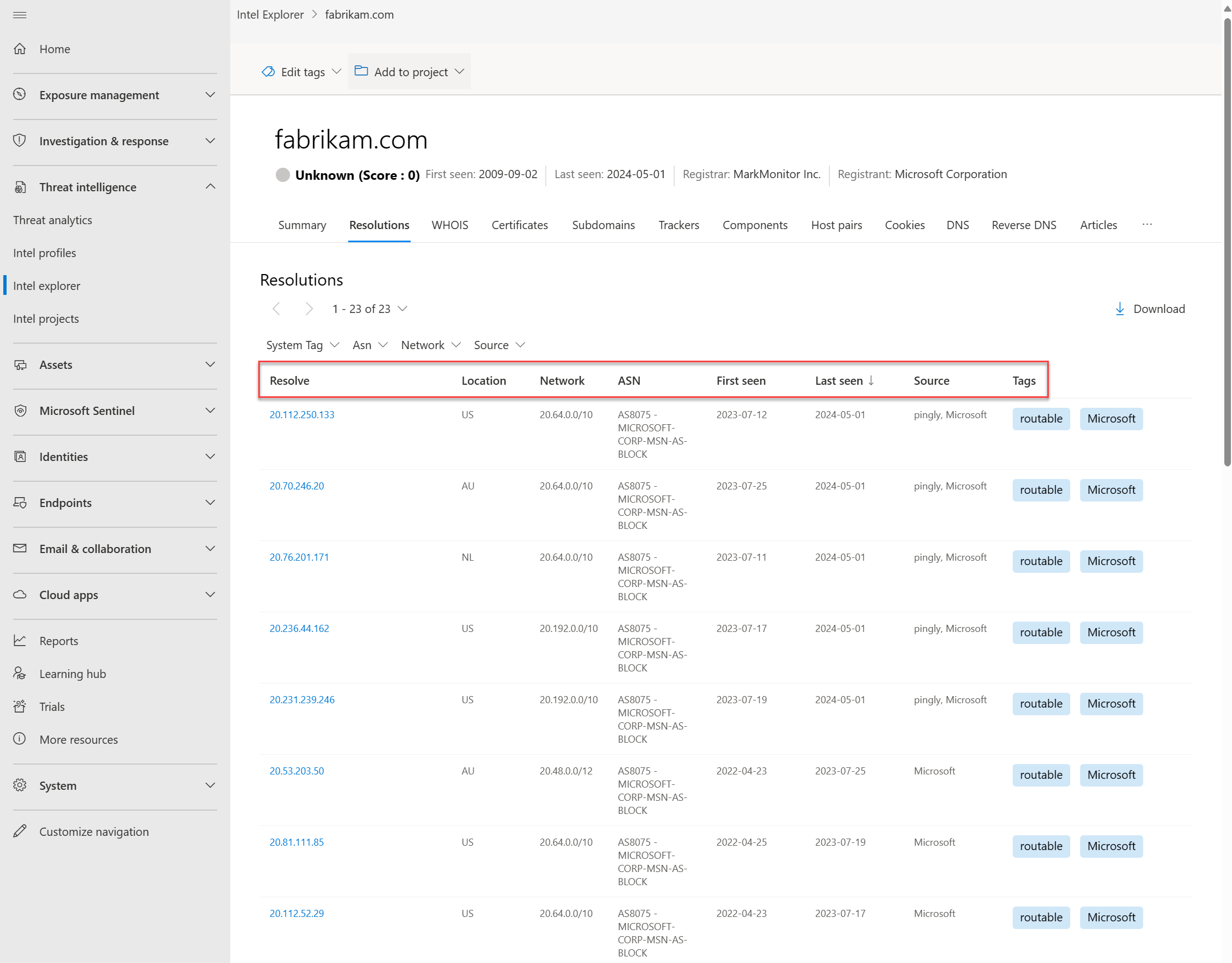

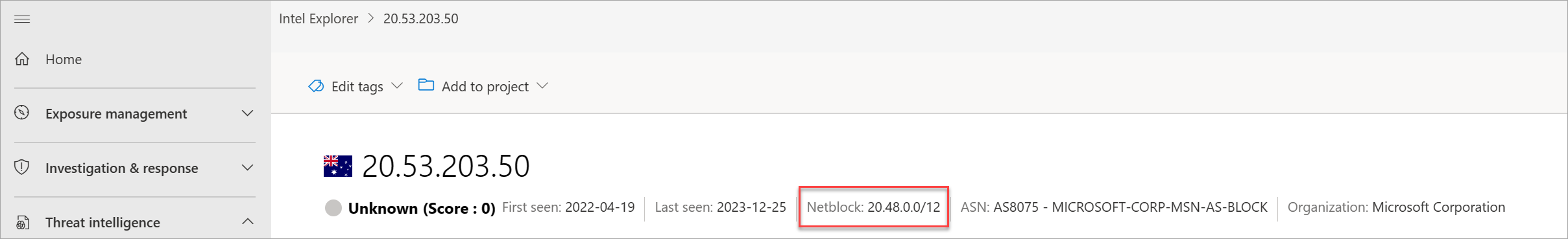

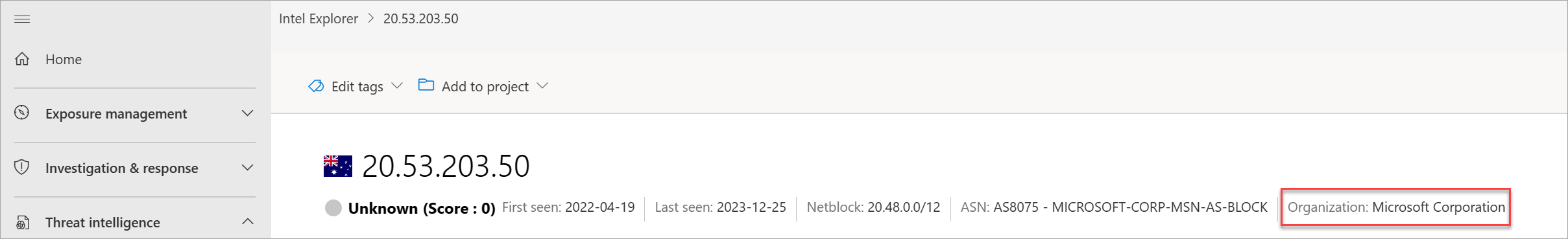

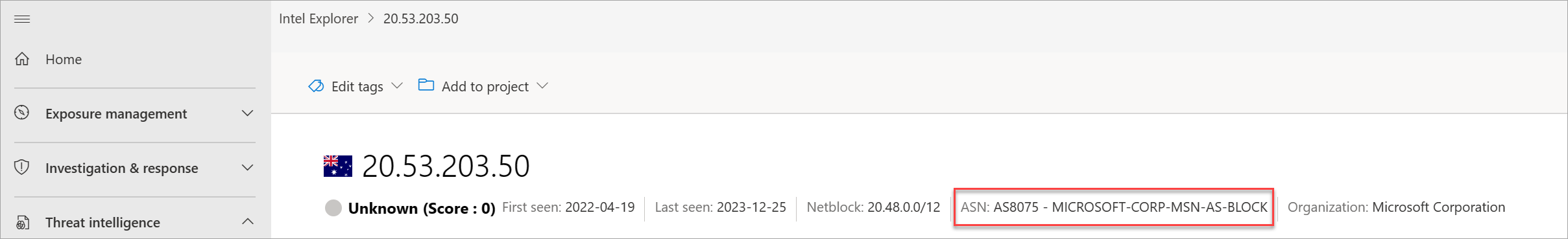

Os nossos dados de resolução PDNS incluem as seguintes informações:

- Resolver: o nome da entidade de resolução (um endereço IP ou domínio)

- Localização: a localização onde o endereço IP está alojado

- Rede: o netblock ou a sub-rede associada ao endereço IP

- ASN: o número de sistema autónomo (ASN) e o nome da organização

- Visto pela primeira vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez esta resolução

- Visto pela última vez: um carimbo de data/hora da data em que a Microsoft observou esta resolução pela última vez

- Origem: a origem que ativou a deteção da relação.

- Etiquetas: Todas as etiquetas aplicadas a este artefacto no Defender TI (Saiba mais)

Perguntas sobre este conjunto de dados podem ajudar a responder:

Domínios:

Quando é que o Defender TI observou pela primeira vez o domínio a resolver para um endereço IP?

Quando foi a última vez que o Defender TI viu o domínio a resolver ativamente para um endereço IP?

Para que endereços ou endereços IP o domínio está atualmente resolvido?

Endereços IP:

O endereço IP é encaminhável?

De que sub-rede faz parte o endereço IP?

Existe um proprietário associado à sub-rede?

De que AS faz parte o endereço IP?

Existe geolocalização?

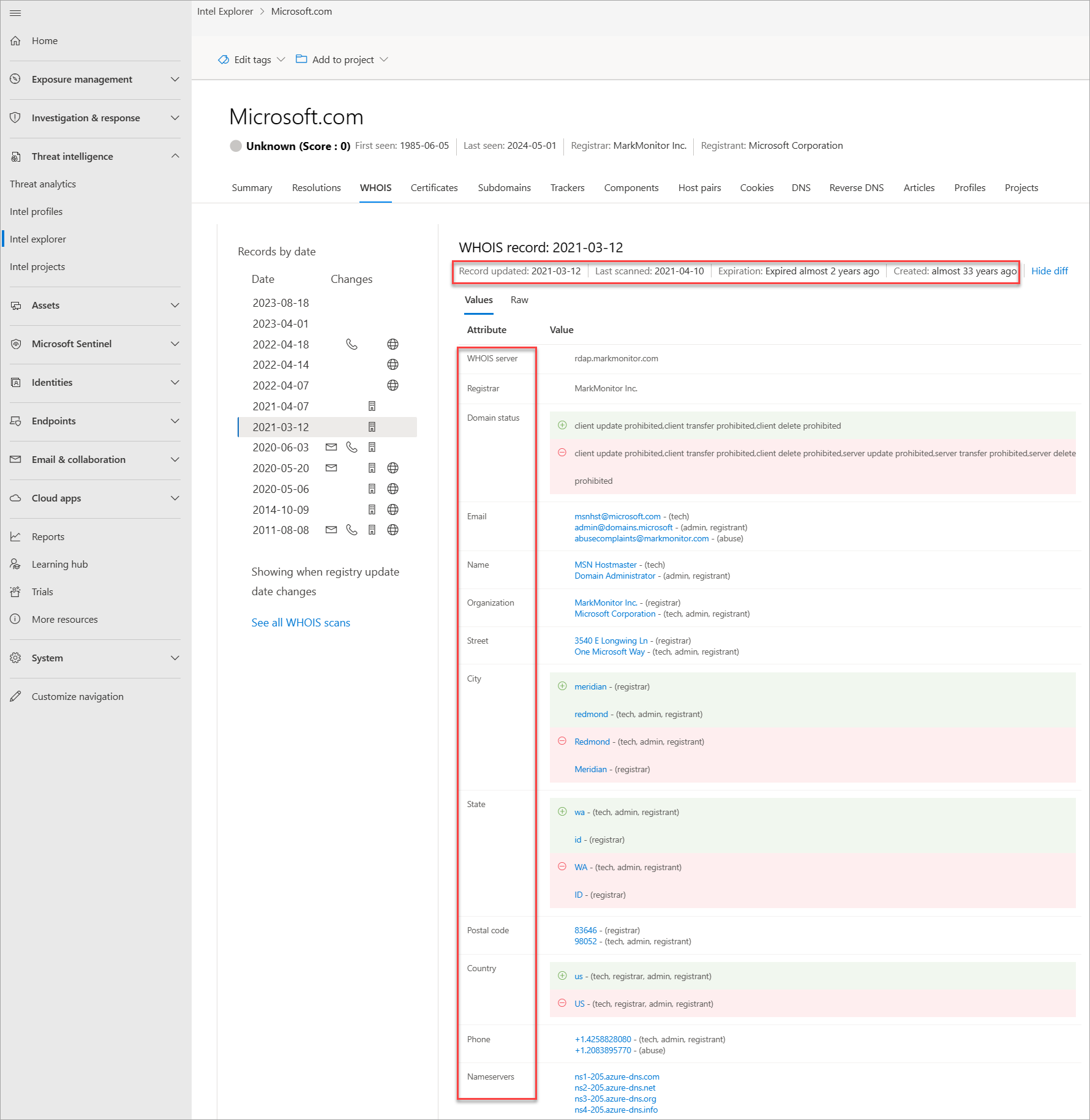

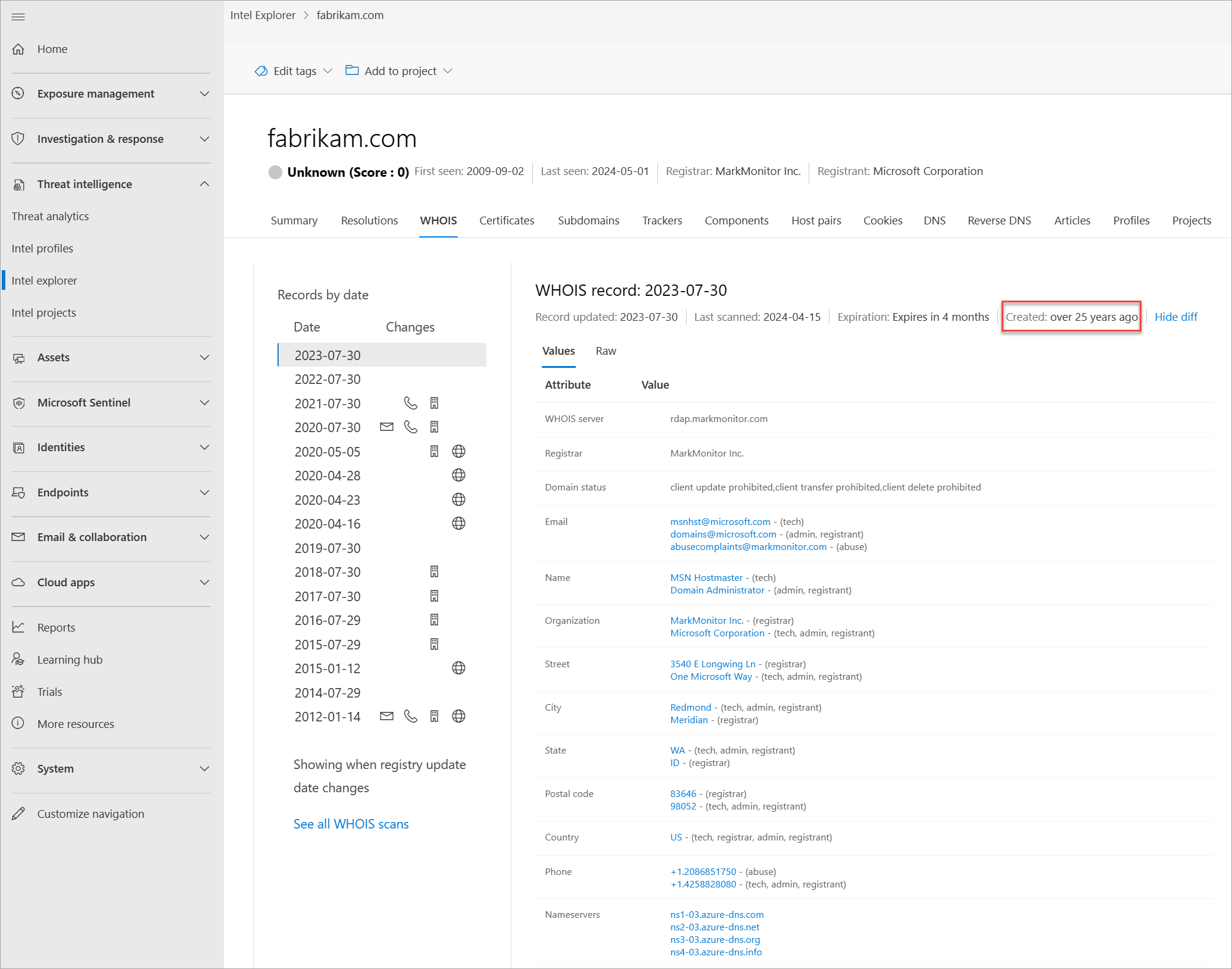

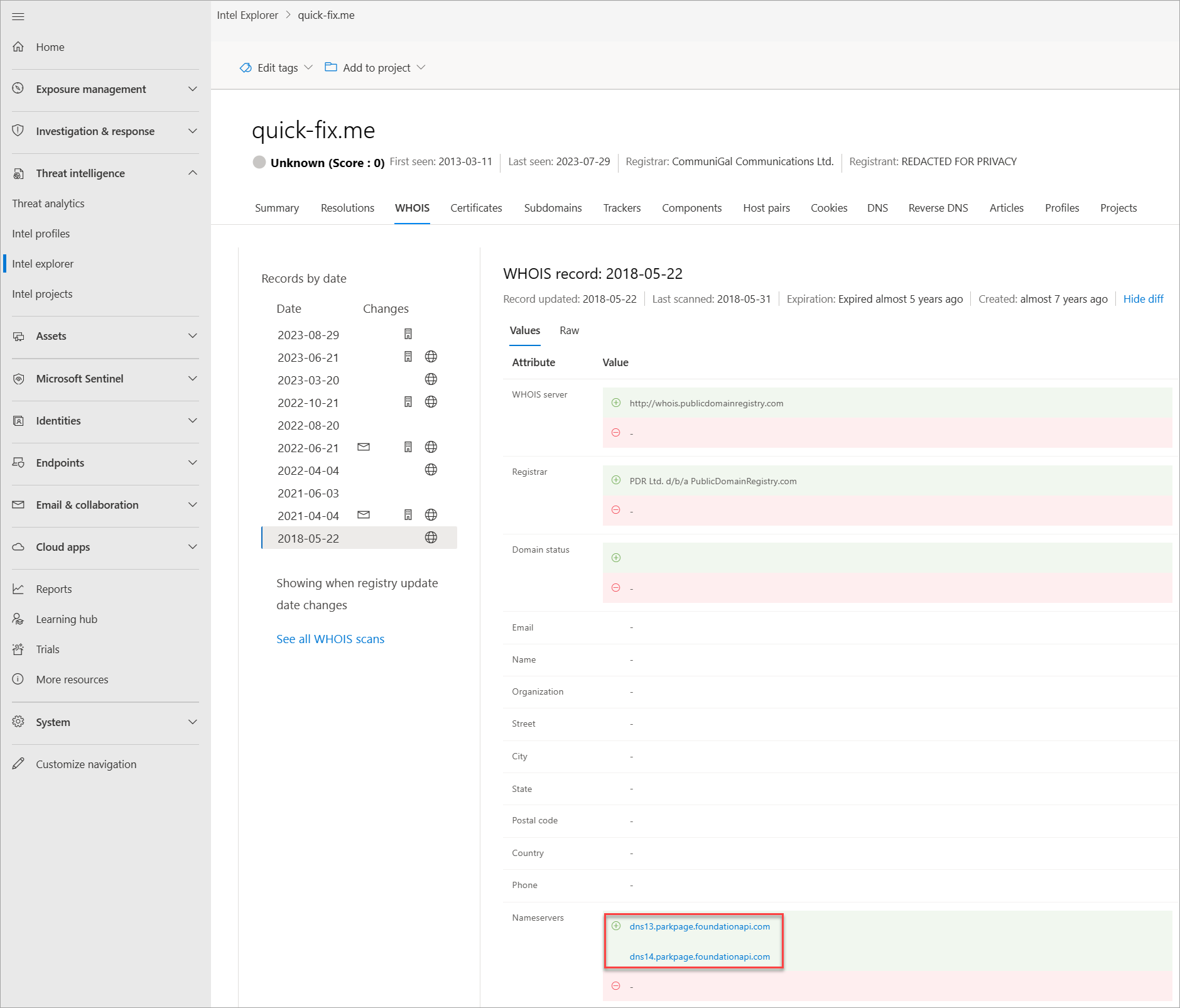

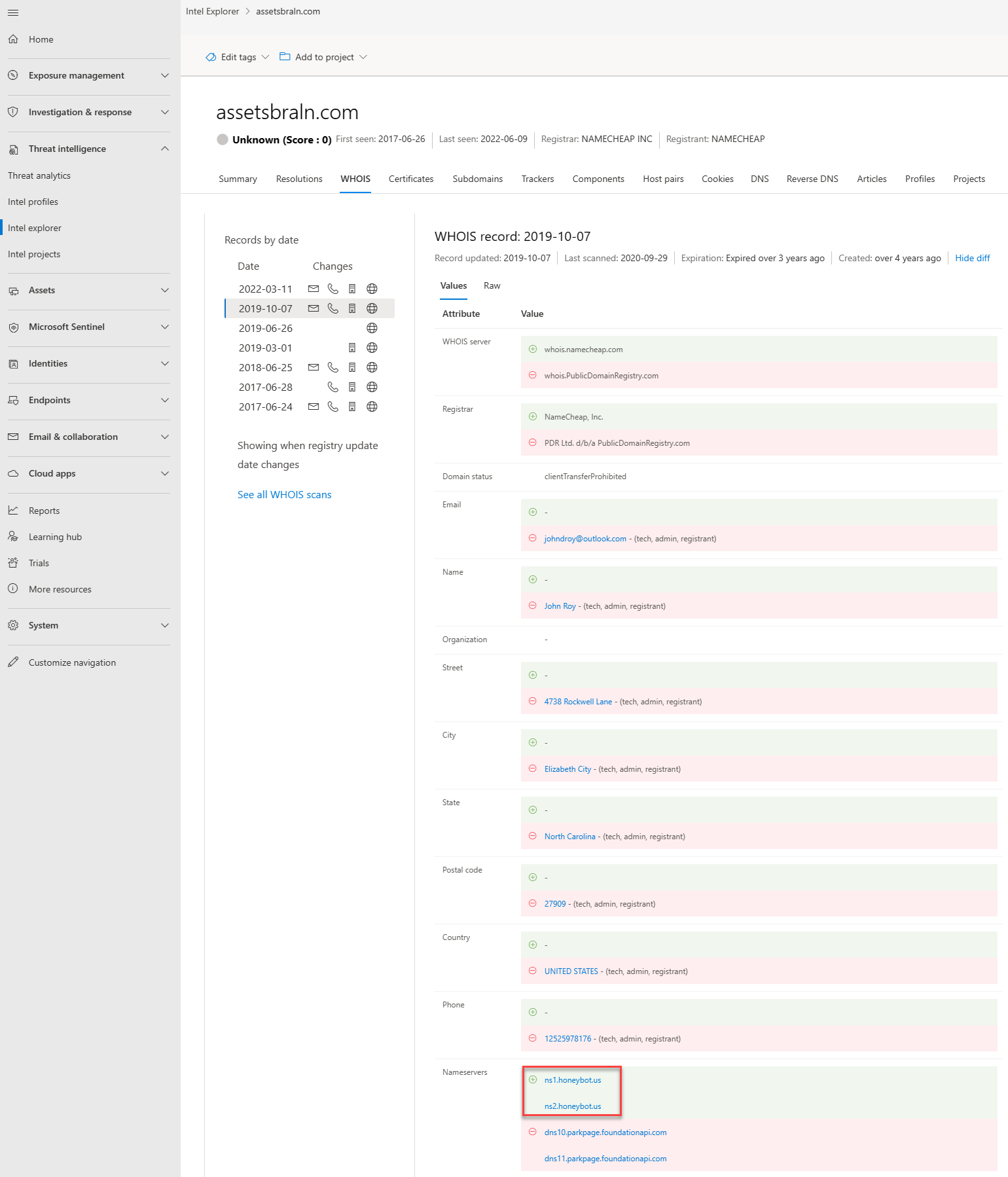

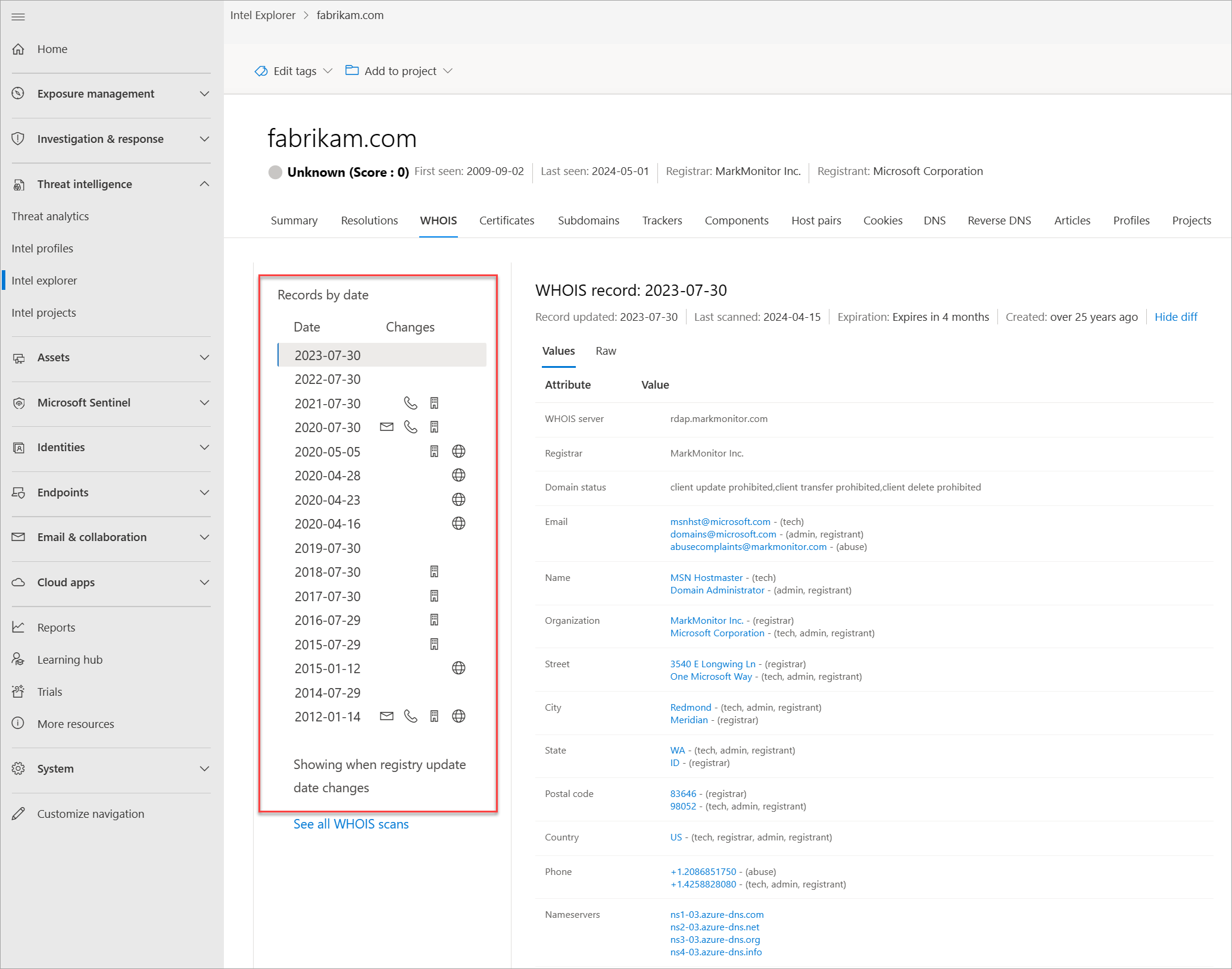

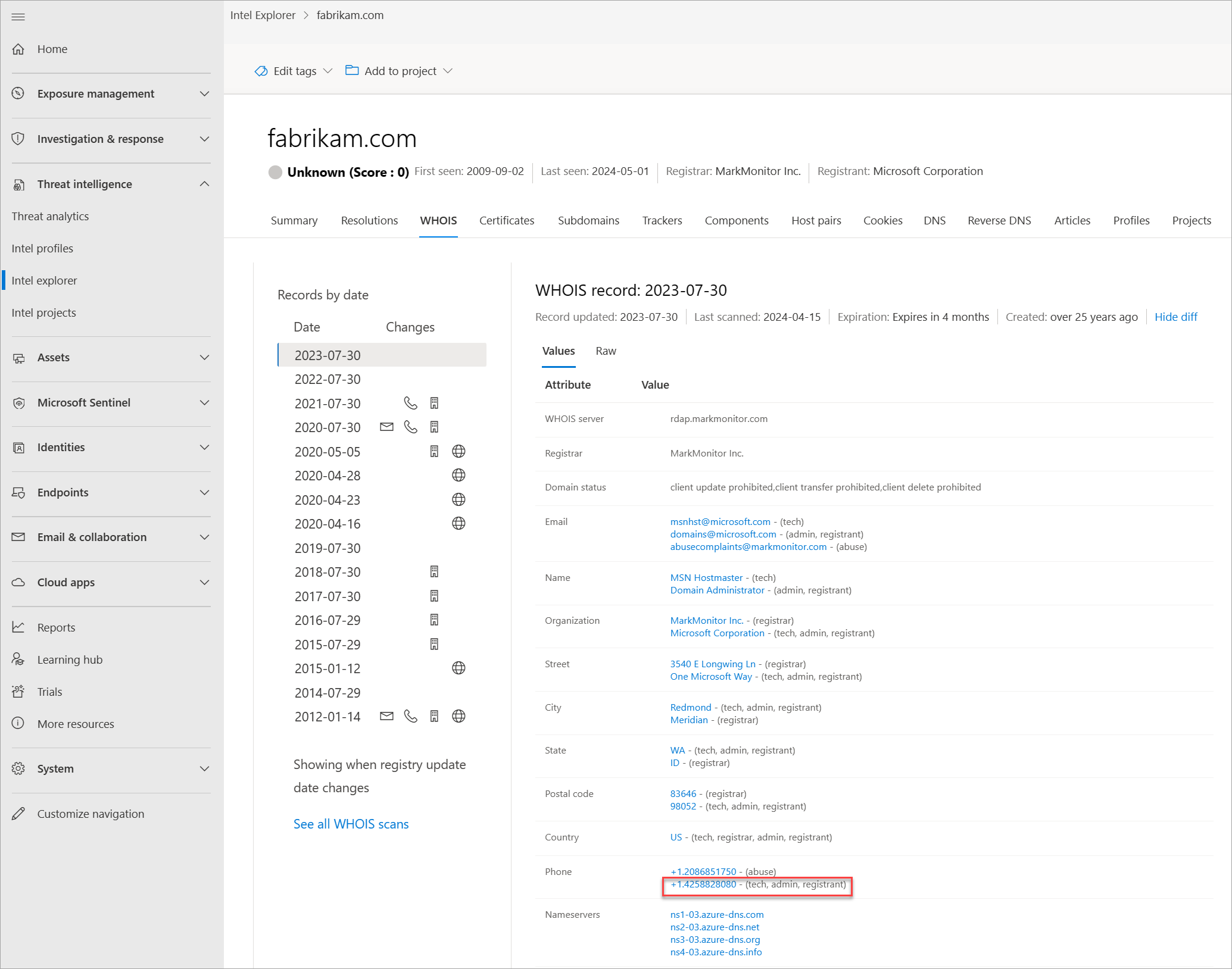

WHOIS

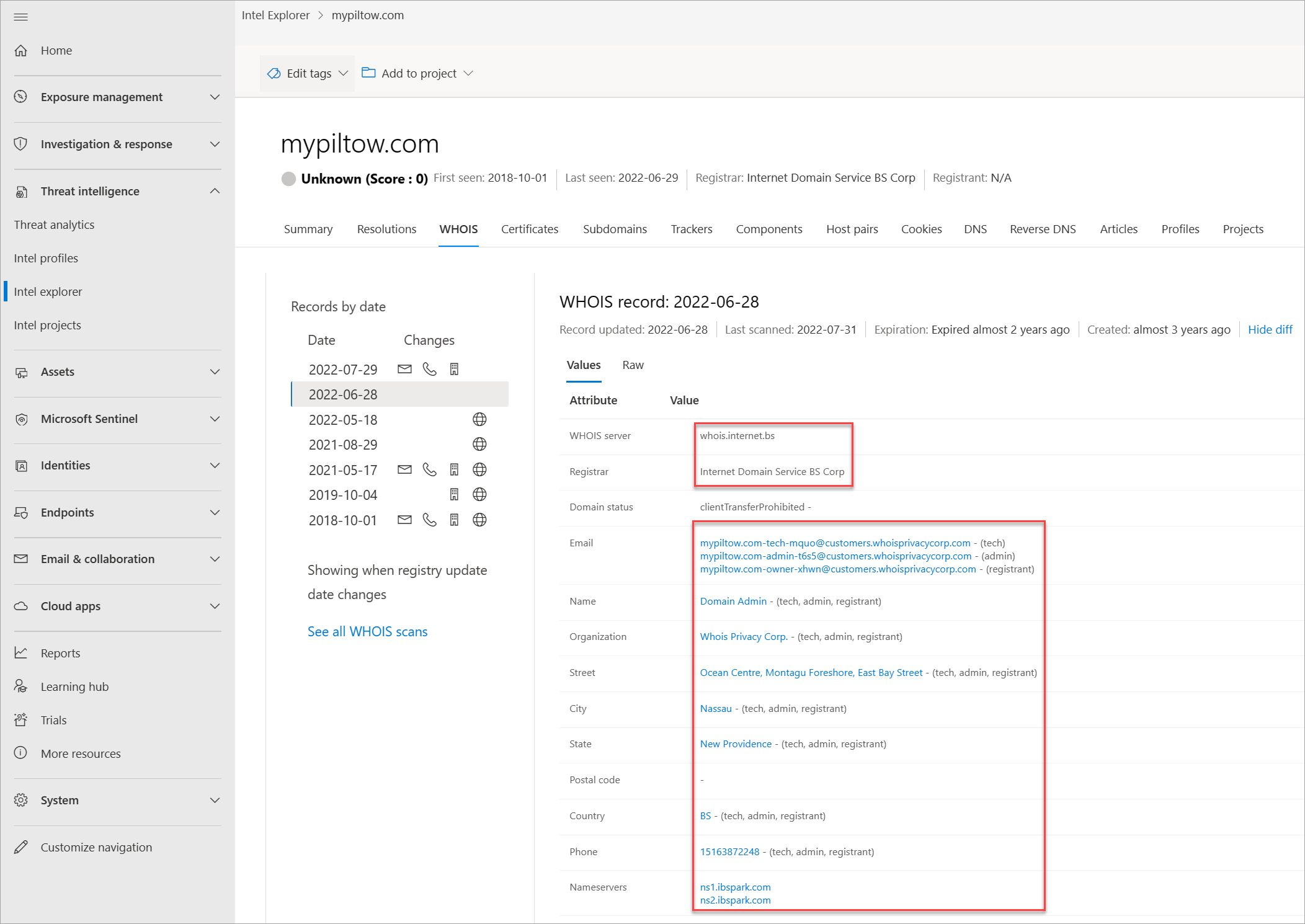

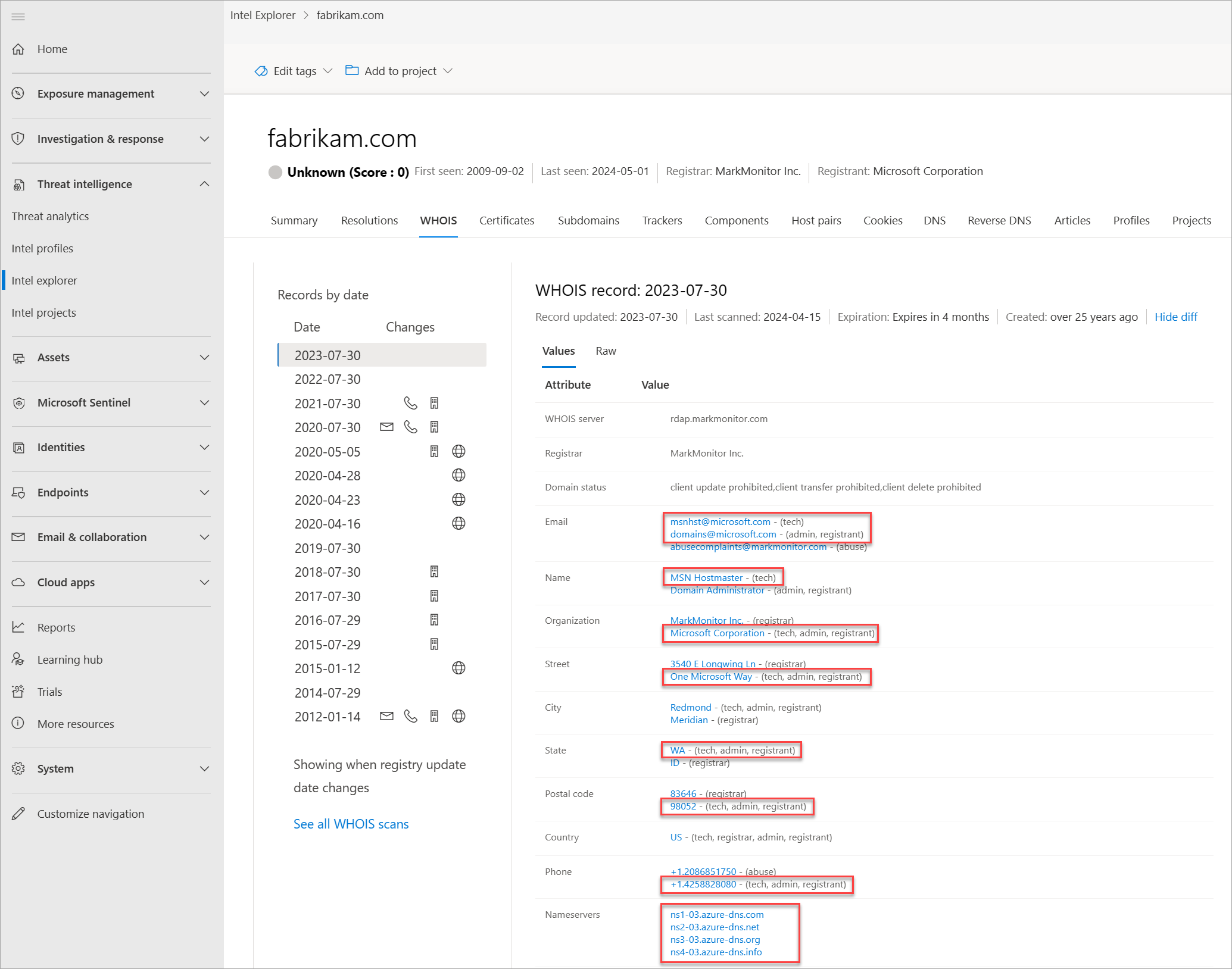

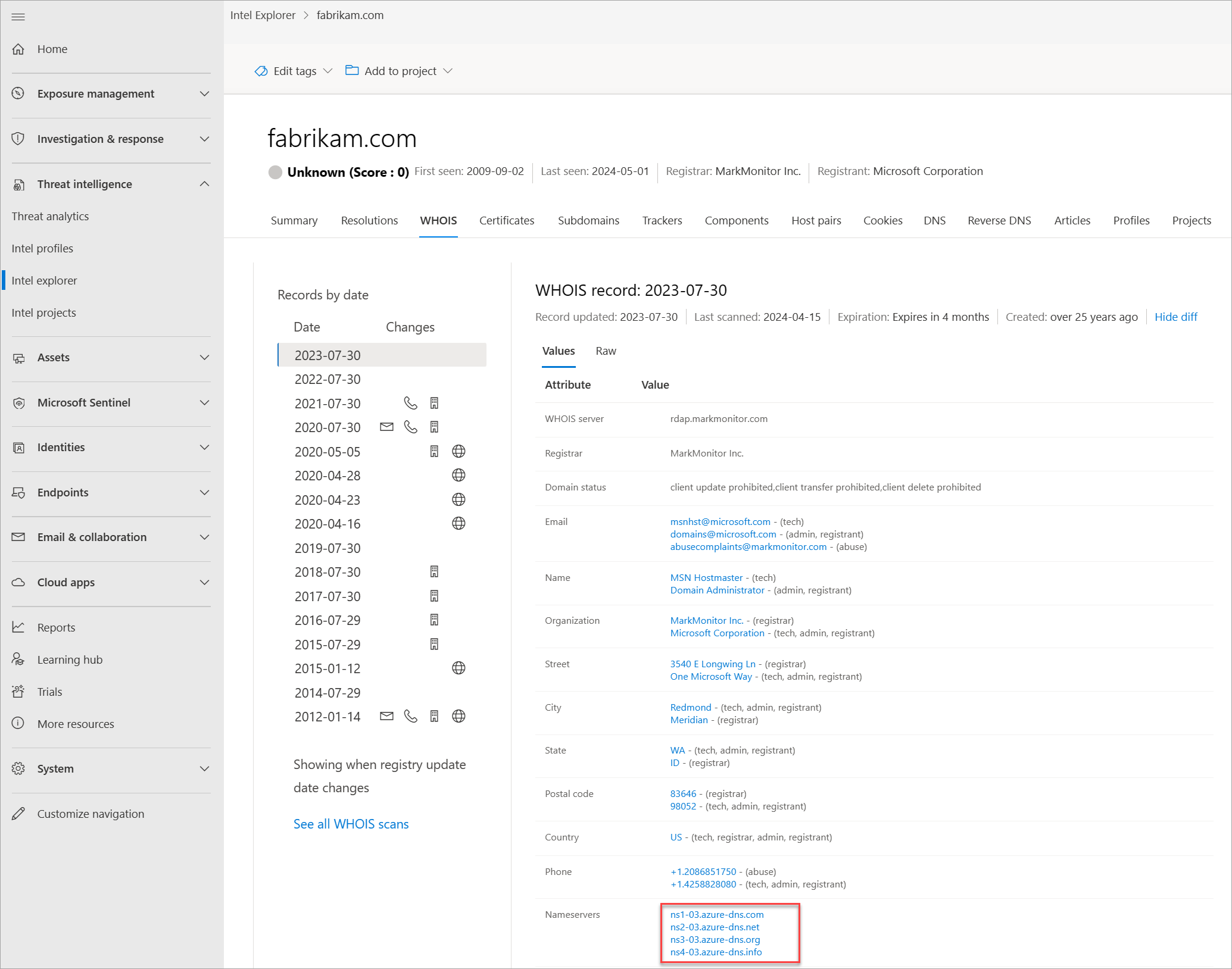

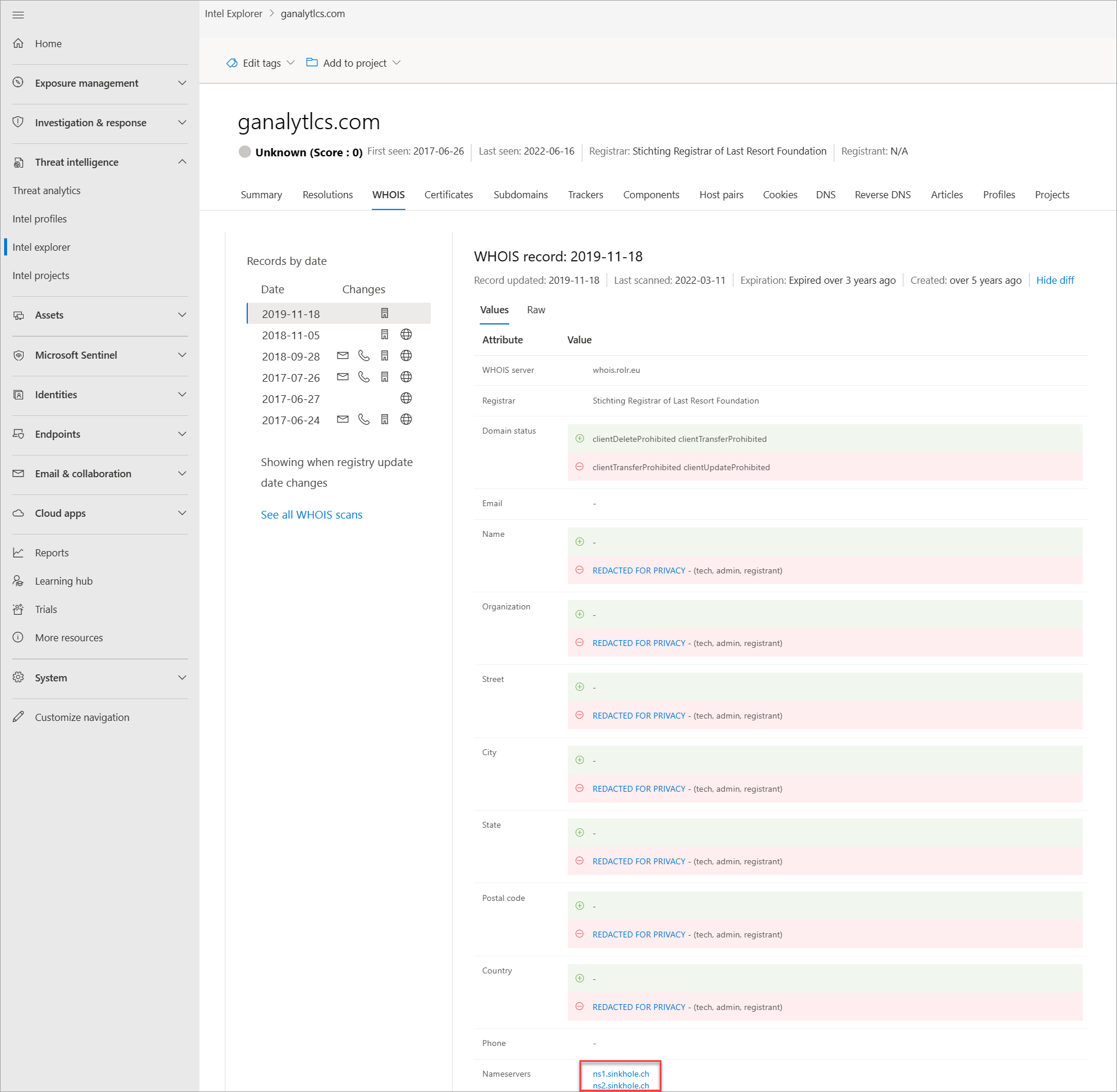

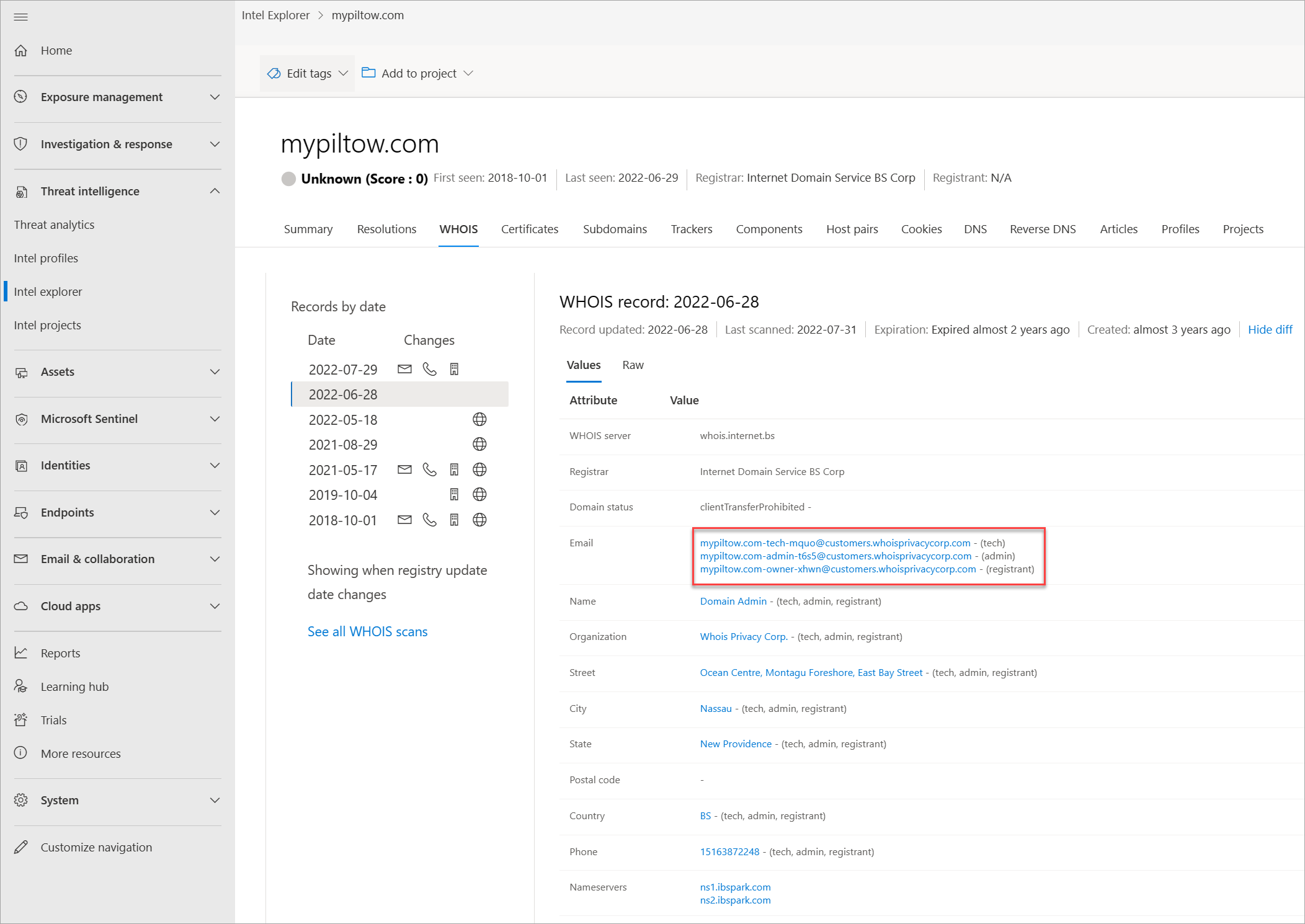

Milhares de vezes por dia, os domínios são comprados e/ou transferidos entre indivíduos e organizações. O processo é fácil, demora apenas alguns minutos e pode ser até 7 $, dependendo do fornecedor da entidade de registo de domínios. Além dos detalhes de pagamento, é necessário fornecer informações adicionais sobre si mesmos. Algumas destas informações são armazenadas como parte de um registo WHOIS que o domínio foi configurado. Esta ação seria considerada um registo de domínio público. No entanto, existem serviços de registo de domínio privado, onde se pode ocultar as suas informações pessoais do registo WHOIS do respetivo domínio. Nestas situações, as informações do proprietário do domínio são seguras e substituídas pelas informações da entidade de registo de domínios. Mais grupos de ator estão a efetuar registos de domínio privado para dificultar a procura de outros domínios por parte dos analistas. O Defender TI fornece vários conjuntos de dados para localizar a infraestrutura partilhada dos atores quando os registos WHOIS não fornecem oportunidades potenciais.

O WHOIS é um protocolo que permite a qualquer pessoa consultar informações sobre um domínio, endereço IP ou sub-rede. Uma das funções mais comuns para a WHOIS na investigação de infraestruturas de ameaças é identificar ou ligar entidades diferentes com base em dados exclusivos partilhados nos registos WHOIS. Se alguma vez comprou um domínio, poderá ter reparado que o conteúdo pedido às entidades de registo nunca é verificado. Na verdade, poderia ter colocado qualquer coisa nos registos (e muitas pessoas o fazem), o que seria então exibido ao mundo.

Cada registo WHOIS tem várias secções diferentes, todas elas podem incluir informações diferentes. As secções frequentemente encontradas incluem a entidade de registo, o registo, o administrador e a técnica, cada uma potencialmente correspondente a um contacto diferente para o registo. Estes dados são duplicados em secções na maioria dos casos, mas pode haver algumas ligeiras discrepâncias, especialmente se um ator cometer um erro. Ao visualizar as informações do WHOIS no Defender TI, verá um registo condensado que elimina a eliminação de dados duplicados e anota a parte do registo de onde provém. Detetámos que este processo acelera bastante o fluxo de trabalho do analista e evita qualquer ignorar os dados. As informações whois do Defender TI são fornecidas pela base de dados WhoisIQ™.

Os nossos dados whois incluem as seguintes informações:

- Registo atualizado: Um carimbo de data/hora que indica o dia em que um registo WHOIS foi atualizado pela última vez

- Última análise: A data em que o sistema defender TI analisou o registo pela última vez

- Expiração: A data de expiração do registo, se disponível

- Criado: A idade do registo whois atual

- Servidor WHOIS: O servidor configurado por uma entidade de registo acreditada da ICANN para adquirir informações atualizadas sobre domínios que estão registados no mesmo

- Entidade de registo: O serviço de registo utilizado para registar o artefacto

- Estado do domínio: O estado atual do domínio; um domínio "ativo" está em direto na Internet

- Email: todos os endereços de e-mail encontrados no registo WHOIS e o tipo de contacto a que cada um está associado (por exemplo, administrador ou tecnologia)

- Nome: O nome de quaisquer contactos no registo e o tipo de contacto a que cada um está associado

- Organização: O nome de qualquer organização no registo e o tipo de contacto a que cada uma está associada

- Rua: Quaisquer endereços de rua associados ao registo e o tipo de contacto correspondente

- Cidade: Qualquer cidade listada num endereço associado ao registo e o tipo de contacto correspondente

- Estado: Todos os estados listados num endereço associado ao registo e o tipo de contacto correspondente

- Código postal: Quaisquer códigos postais listados num endereço associado ao registo e o tipo de contacto correspondente

- País/região: Todos os países ou regiões listados num endereço associado ao registo e o tipo de contacto correspondente

- Telefone: Quaisquer números de telefone listados no registo e o tipo de contacto correspondente

- Servidores de nomes: Todos os servidores de nomes associados à entidade registada

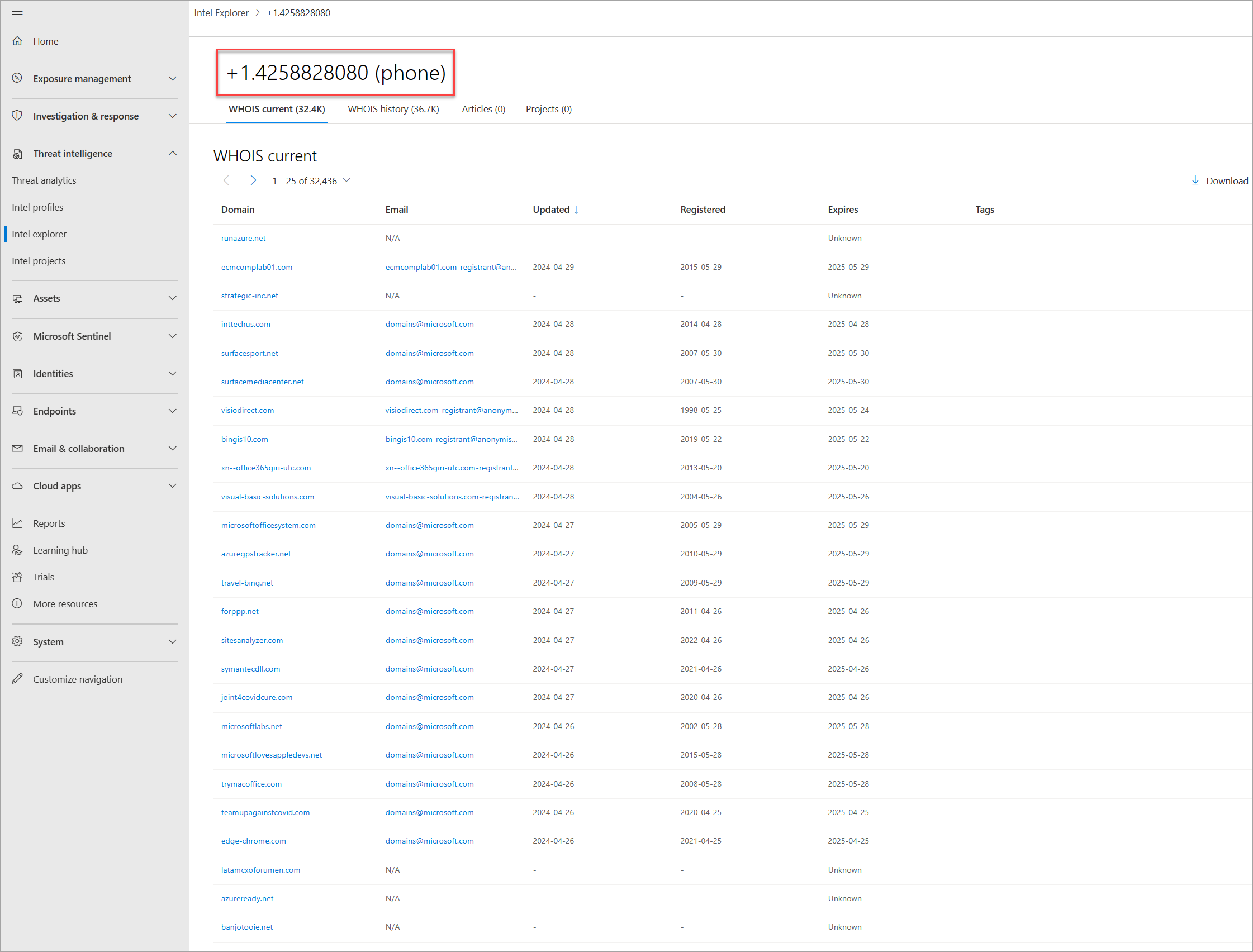

Pesquisas de WHOIS atuais

O repositório whois atual do Defender TI destaca todos os domínios na coleção WHOIS da Microsoft que estão atualmente registados e associados ao atributo whois de interesse. Estes dados realçam o registo e a data de expiração do domínio, juntamente com o endereço de e-mail utilizado para registar o domínio. Estes dados são apresentados no separador Pesquisa WHOIS da plataforma.

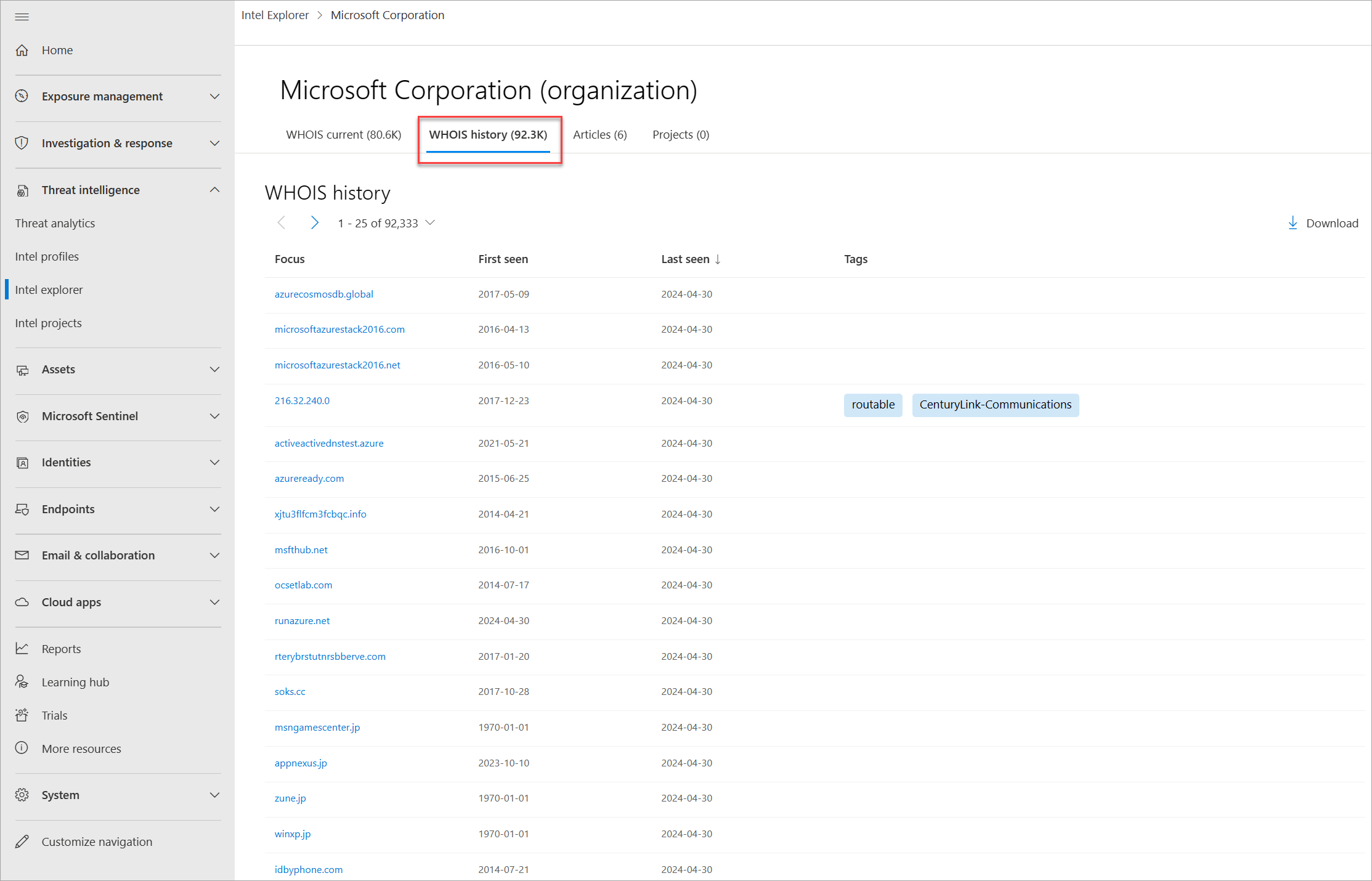

Pesquisas históricas da WHOIS

O repositório de histórico whois do Defender TI fornece aos utilizadores acesso a todas as associações de domínio histórico conhecidas aos atributos WHOIS com base nas observações do sistema. Este conjunto de dados realça todos os domínios associados a um atributo que um utilizador dinamize da apresentação pela primeira vez e da última vez que observámos a associação entre o domínio e o atributo consultado. Estes dados são apresentados num separador separador junto ao separador atual WHOIS .

Perguntas sobre este conjunto de dados podem ajudar a responder:

Qual é a idade do domínio?

As informações parecem estar protegidas pela privacidade?

Algum dos dados parece ser exclusivo?

Que servidores de nomes são utilizados?

Este domínio é um domínio de buraco?

Este domínio é um domínio estacionado?

Este domínio é um domínio honeypot?

Há alguma história?

Existem e-mails falsos de proteção de privacidade?

Existem nomes falsos no registo WHOIS?

Foram identificados outros IOCs relacionados ao procurar valores WHOIS potencialmente partilhados em vários domínios?

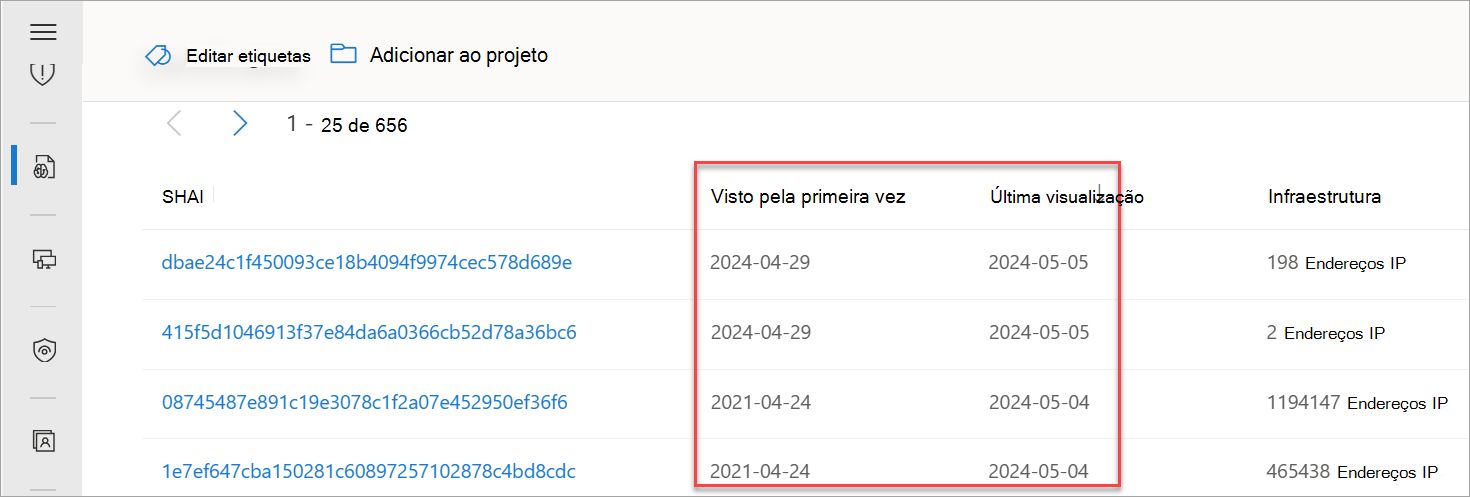

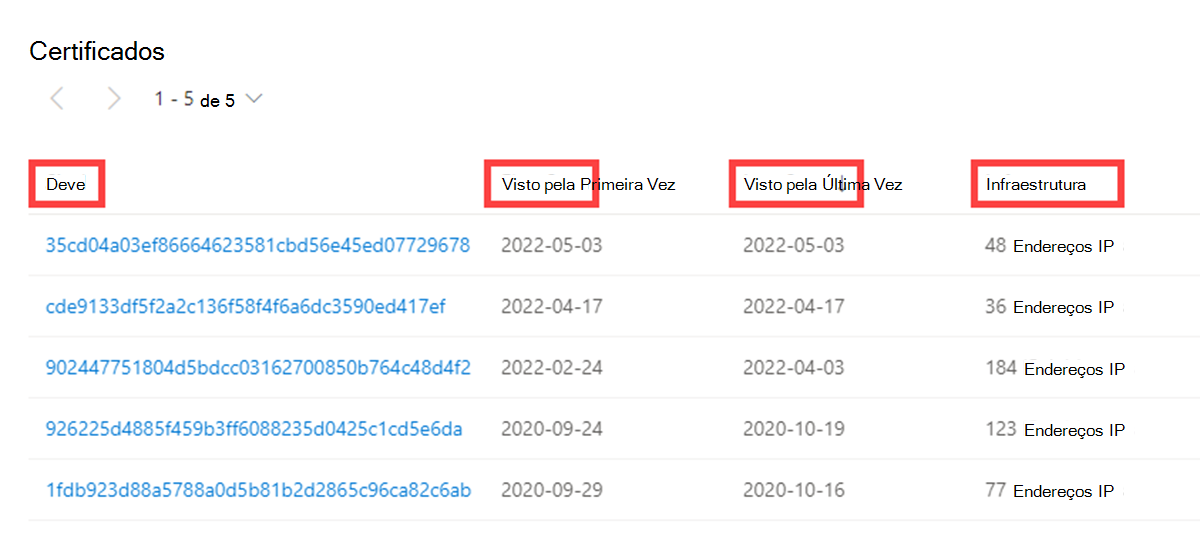

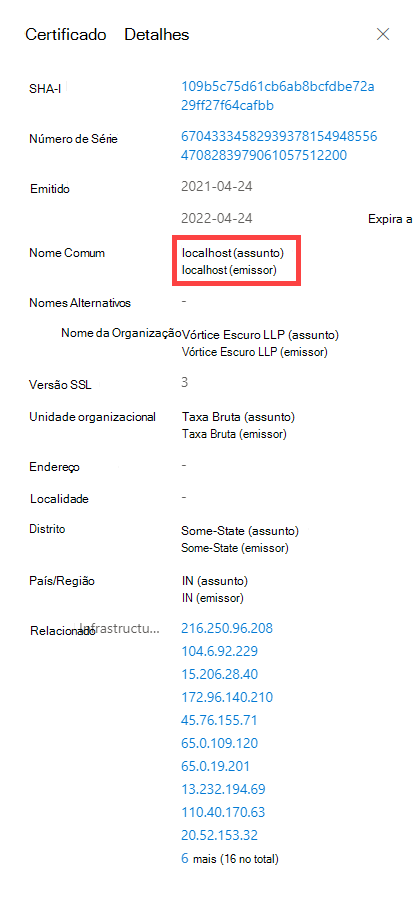

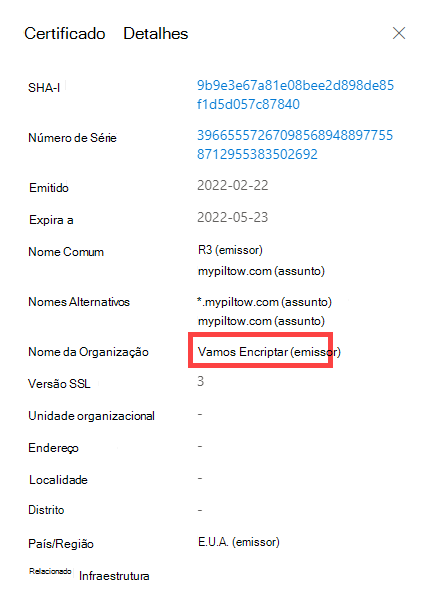

Certificados

Além de proteger os seus dados, os certificados TLS são uma forma fantástica de os utilizadores ligarem uma infraestrutura de rede diferente. As técnicas de análise modernas permitem-nos efetuar pedidos de dados em cada nó na Internet numa questão de horas. Por outras palavras, podemos associar um certificado a um endereço IP que o aloja de forma fácil e regular.

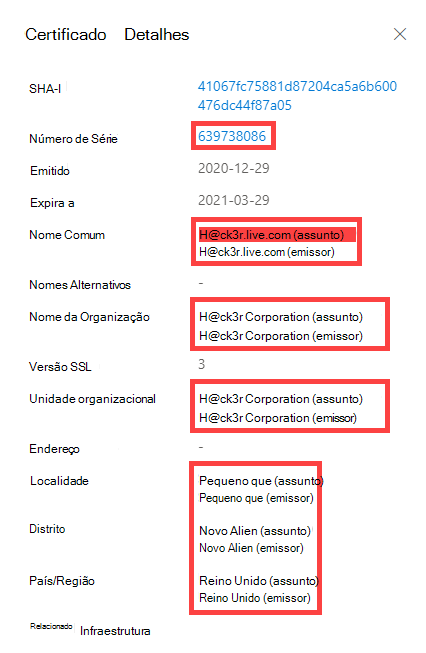

Tal como um registo WHOIS, os certificados TLS requerem que as informações sejam fornecidas pelo utilizador para gerar o produto final. Além do domínio, o certificado TLS inclui para quem o certificado está a ser criado (a menos que seja autoassinado). O utilizador pode criar as informações adicionais. Quando os utilizadores da Microsoft veem o valor mais importante dos certificados TLS, não são necessariamente os dados exclusivos que alguém pode utilizar ao gerar o certificado, mas sim o local onde está alojado.

Para aceder a um certificado TLS, este tem de ser associado a um servidor Web e exposto através de uma porta específica (na maioria das vezes 443). Ao utilizar análises de internet em massa semanalmente, é possível analisar todos os endereços IP e obter qualquer certificado alojado para criar um repositório histórico de dados de certificados. Ter uma base de dados de endereços IP para mapeamentos de certificados TLS fornece-lhe uma forma de identificar sobreposições na infraestrutura.

Para ilustrar ainda mais este conceito, imagine um ator a configurar um servidor com um certificado TLS autoassinado. Após vários dias, os defensores tornam-se sensatos para a sua infraestrutura e bloqueiam o servidor Web que aloja conteúdos maliciosos. Em vez de destruir todo o seu trabalho árduo, o ator apenas copia todos os conteúdos (incluindo o certificado TLS) e coloca-os num novo servidor. Enquanto utilizador, pode agora estabelecer uma ligação com o valor SHA-1 exclusivo do certificado e dizer que ambos os servidores Web (um bloqueado, um desconhecido) estão ligados de alguma forma.

O que torna os certificados TLS mais valiosos é que são capazes de estabelecer ligações que os dados de DNS ou WHOIS passivos podem falhar. Isto significa mais formas de correlacionar potenciais infraestruturas maliciosas e identificar potenciais falhas de segurança operacional de atores. O Defender TI recolheu mais de 30 milhões de certificados desde 2013 e fornece-lhe as ferramentas para efetuar correlações no conteúdo e no histórico de certificados.

Os certificados TLS são ficheiros que vinculam digitalmente uma chave criptográfica a um conjunto de detalhes fornecidos pelo utilizador. O Defender TI utiliza técnicas de análise da Internet para recolher associações de certificados TLS de endereços IP em várias portas. Estes certificados são armazenados dentro de uma base de dados local e permitem-nos criar uma linha cronológica para onde um determinado certificado TLS apareceu na Internet.

Os nossos dados de certificado incluem as seguintes informações:

- Sha1: O hash do algoritmo SHA-1 para um recurso de certificado TLS

- Visto pela primeira vez: Um carimbo de data/hora que apresenta a data em que observámos este certificado pela primeira vez num artefacto

- Visto pela última vez: Um carimbo de data/hora que apresenta a data da última vez que observámos este certificado num artefacto

- Infraestrutura: Qualquer infraestrutura relacionada associada ao certificado

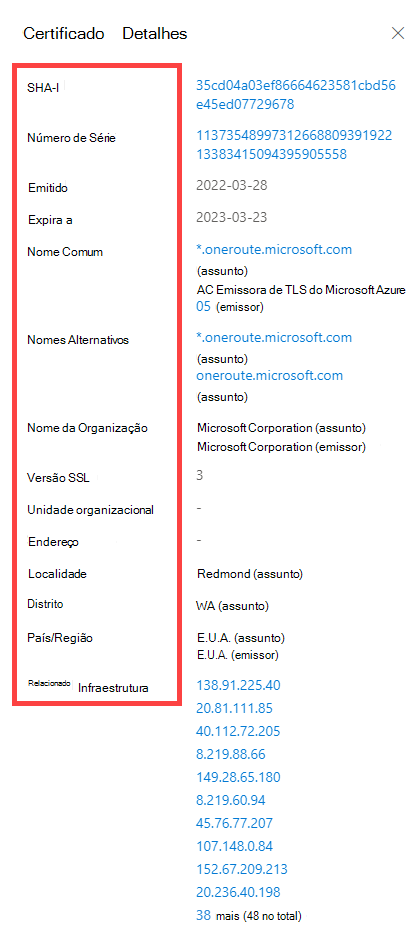

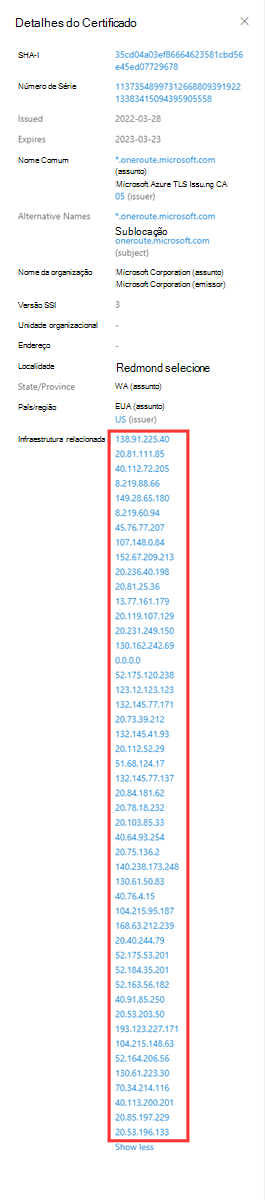

Quando expandir num hash SHA-1, verá os seguintes detalhes:

- Número de série: O número de série associado a um certificado TLS

- Emitido: A data em que um certificado foi emitido

- Expira: A data em que um certificado expira

- Nome comum do requerente: O nome comum do requerente para quaisquer certificados TLS associados

- Nome comum do emissor: O nome comum do emissor para quaisquer certificados TLS associados

- Nome(s) alternativo(s) do requerente: Quaisquer nomes comuns alternativos para o certificado

- Nomes alternativos do emissor: Quaisquer outros nomes do emissor

- Nome da organização do requerente: A organização ligada ao registo de certificadoS TLS

- Nome da organização do emissor: O nome da organização que orquestrou o problema de um certificado

- Versão SSL: A versão do SSL/TLS na qual o certificado foi registado

- Unidade da organização do assunto: Metadados opcionais que indicam o departamento dentro de uma organização responsável pelo certificado

- Unidade de organização do emissor: Informações adicionais sobre a organização que emite o certificado

- Endereço da rua do requerente: O endereço de rua onde se encontra a organização

- Endereço de rua do emissor: O endereço onde a organização emissor está localizada

- Localidade do assunto: A cidade onde a organização está localizada

- Localidade do emissor: A cidade onde a organização emissor está localizada

- Estado/província do requerente: O estado ou província onde a organização está localizada

- Estado/província do emissor: O estado ou província onde a organização emissor está localizada

- País sujeito: O país ou região onde a organização está localizada

- País emissor: O país ou região onde a organização emissor está localizada

- Infraestrutura relacionada: Qualquer infraestrutura relacionada associada ao certificado

Perguntas sobre este conjunto de dados podem ajudar a responder:

A que outra infraestrutura foi observado este certificado associado?

Existem pontos de dados exclusivos no certificado que sirvam de bons pontos dinâmicos?

O certificado é autoassinado?

O certificado é de um fornecedor gratuito?

Durante que período de tempo o certificado foi observado em utilização?

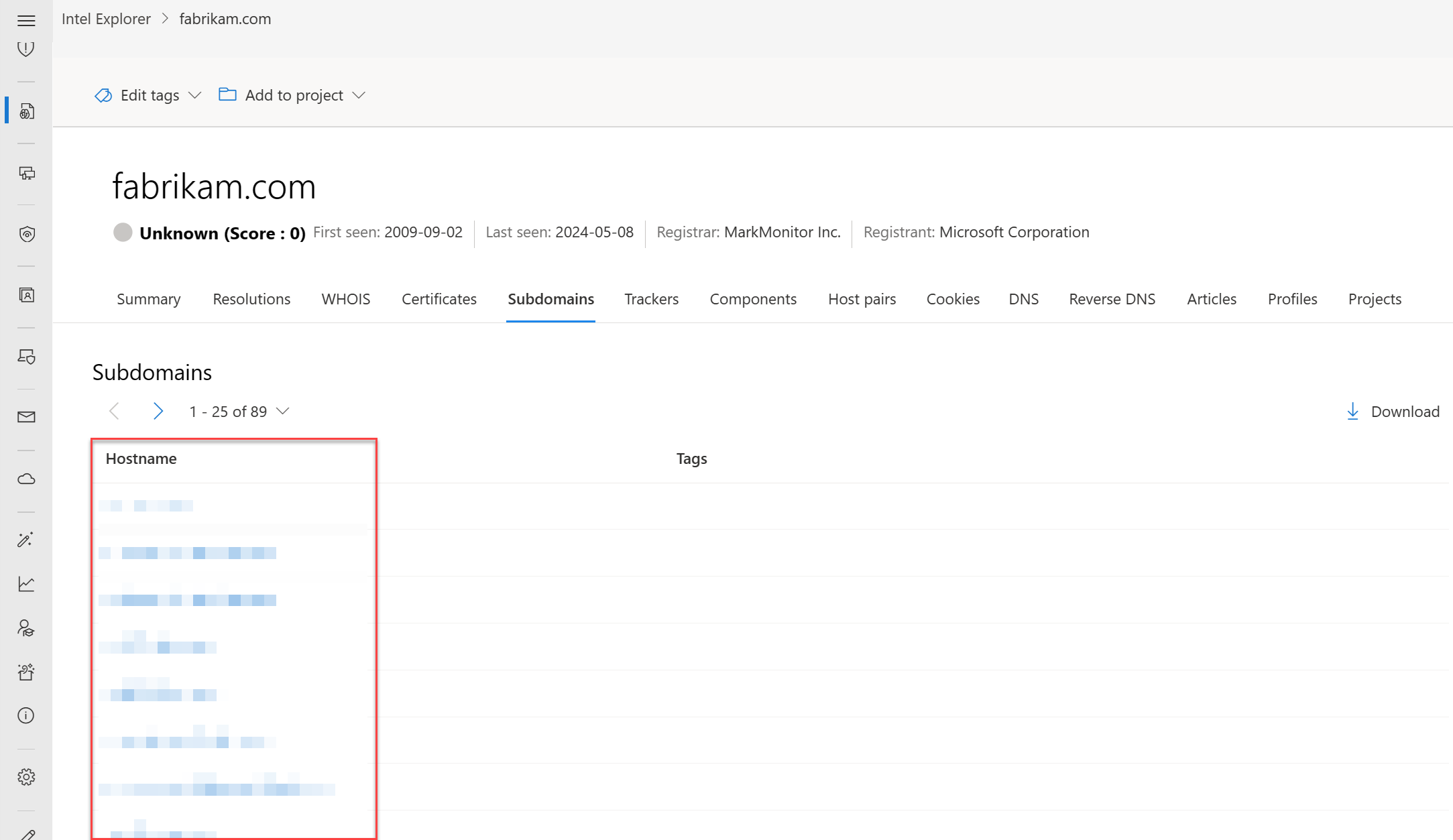

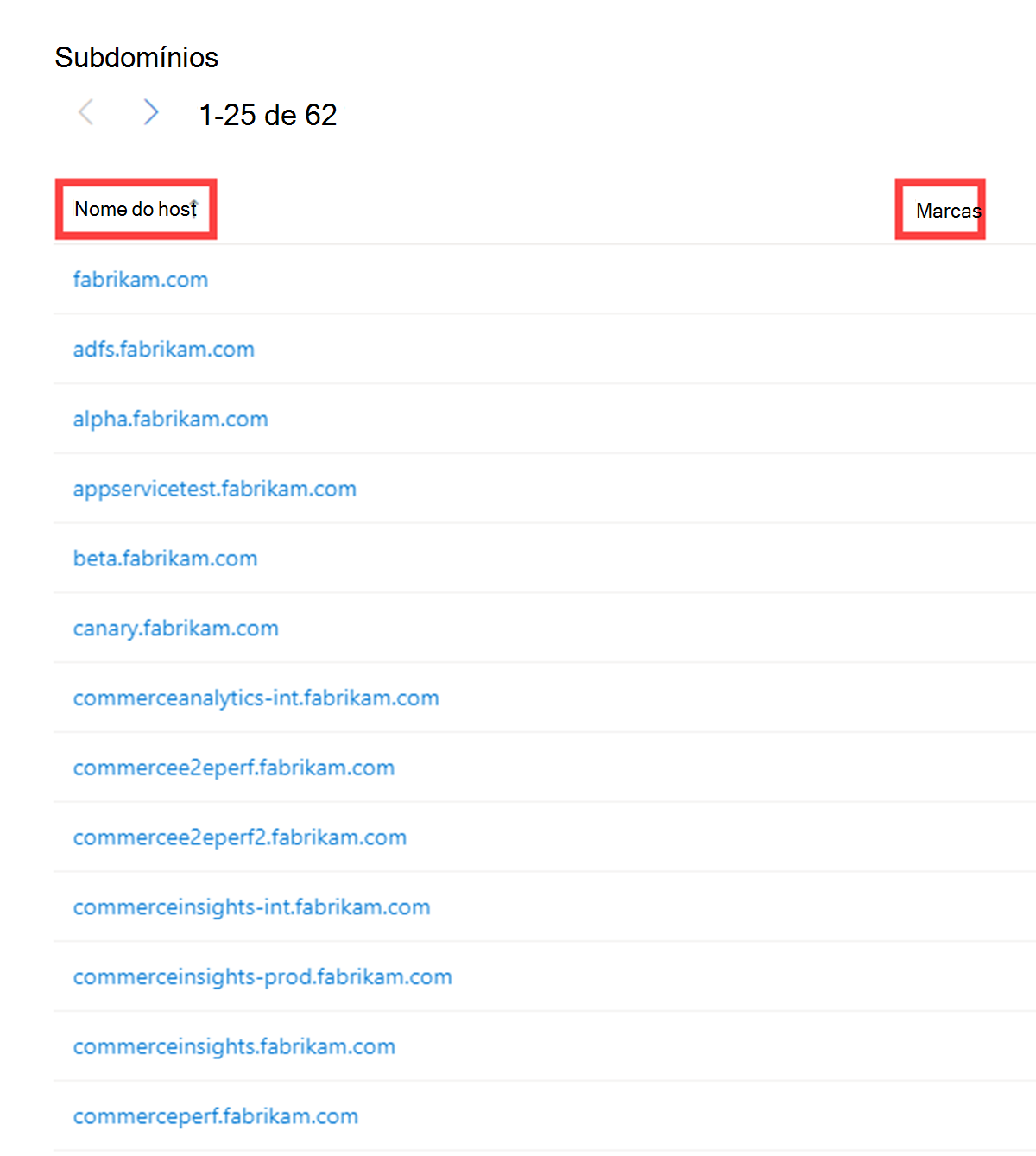

Subdomínios

Um subdomínio é um domínio da Internet que faz parte de um domínio primário. Os subdomínios também são referidos como "anfitriões". Por exemplo, learn.microsoft.com é um subdomínio de microsoft.com. Para cada subdomínio, pode haver um novo conjunto de endereços IP para o qual o domínio é resolvido, o que pode ser uma ótima origem de dados para encontrar a infraestrutura relacionada.

Os nossos dados de subdomínio incluem as seguintes informações:

- Nome do anfitrião: o subdomínio associado ao domínio que foi pesquisado

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

Existem mais subdomínios associados ao domínio de nível superior?

Algum dos subdomínios está associado a atividades maliciosas?

Se for o proprietário deste domínio, algum dos subdomínios parece desconhecido?

Existe algum padrão para os subdomínios listados que estejam associados a outros domínios maliciosos?

A dinamizar cada subdomínio revela um novo espaço de endereços IP não associado anteriormente ao destino?

Que outra infraestrutura não relacionada posso encontrar que não corresponda ao domínio raiz?

Controladores

Os controladores são códigos ou valores exclusivos encontrados em páginas Web e, muitas vezes, são utilizados para controlar a interação do utilizador. Estes códigos podem ser utilizados para correlacionar um grupo de sites diferente com uma entidade central. Muitas vezes, os atores de ameaças copiam o código fonte do site da vítima que pretendem representar para uma campanha de phishing. Raramente demoram algum tempo a remover estes IDs, o que pode permitir que os utilizadores identifiquem estes sites fraudulentos através do conjunto de dados Controladores do Defender TI. Os atores também podem implementar IDs de controlador para ver o sucesso das suas campanhas de ataque. Esta atividade é semelhante à forma como os comerciantes utilizam IDs de SEO, como um ID de rastreador do Google Analytics, para acompanhar o sucesso da sua campanha de marketing.

O nosso conjunto de dados de monitorização inclui IDs de fornecedores como Google, Yandex, Mixpanel, New Relic e Clicky e continua a crescer. Inclui as seguintes informações:

- Nome do anfitrião: o nome do anfitrião que aloja a infraestrutura onde o controlador foi detetado

- Visto pela primeira vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este controlador no artefacto

- Visto Pela Última Vez: um carimbo de data/hora da data em que a Microsoft observou este controlador pela última vez no artefacto

- Tipo: o tipo de controlador que foi detetado (por exemplo, GoogleAnalyticsID ou JarmHash)

- Valor: o valor de identificação do controlador

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

![]()

Perguntas sobre este conjunto de dados podem ajudar a responder:

Existem outros recursos a utilizar os mesmos IDs de análise?

Estes recursos estão associados à organização ou estão a tentar realizar um ataque de infracção?

Existe alguma sobreposição entre controladores– são partilhados com outros sites?

Quais são os tipos de controladores encontrados na página Web?

Qual é o período de tempo para os rastreadores?

Qual é a frequência de alteração dos valores de monitorização: eles vêm, vão ou permanecem?

Existem controladores ligados ao software de clonagem de sites (por exemplo, MarkOfTheWeb ou HTTrack)?

Existem controladores ligados a software maligno de servidor de comando e controlo (C2) malicioso (por exemplo, JARM)?

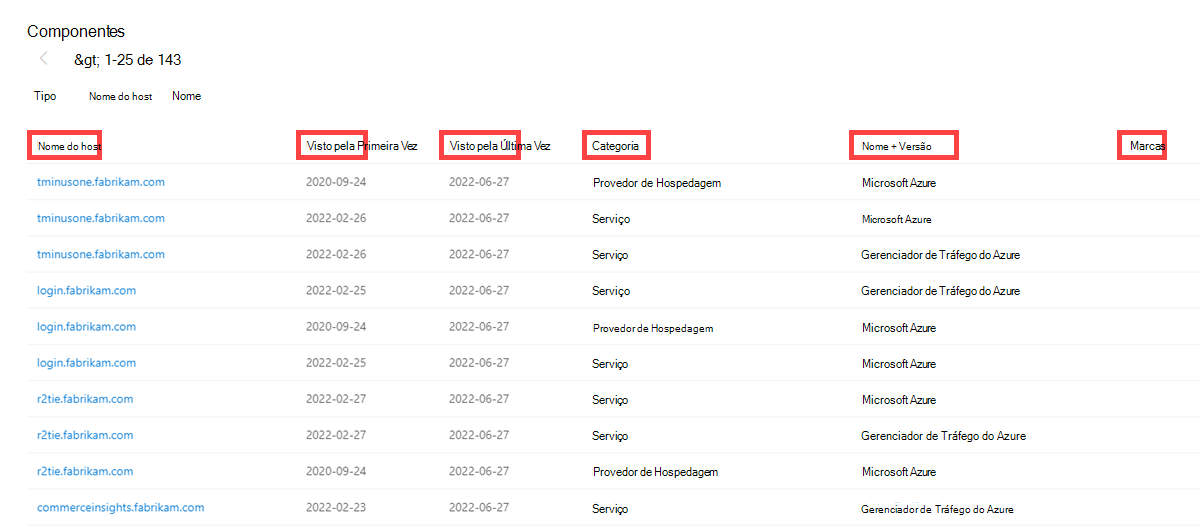

Componentes

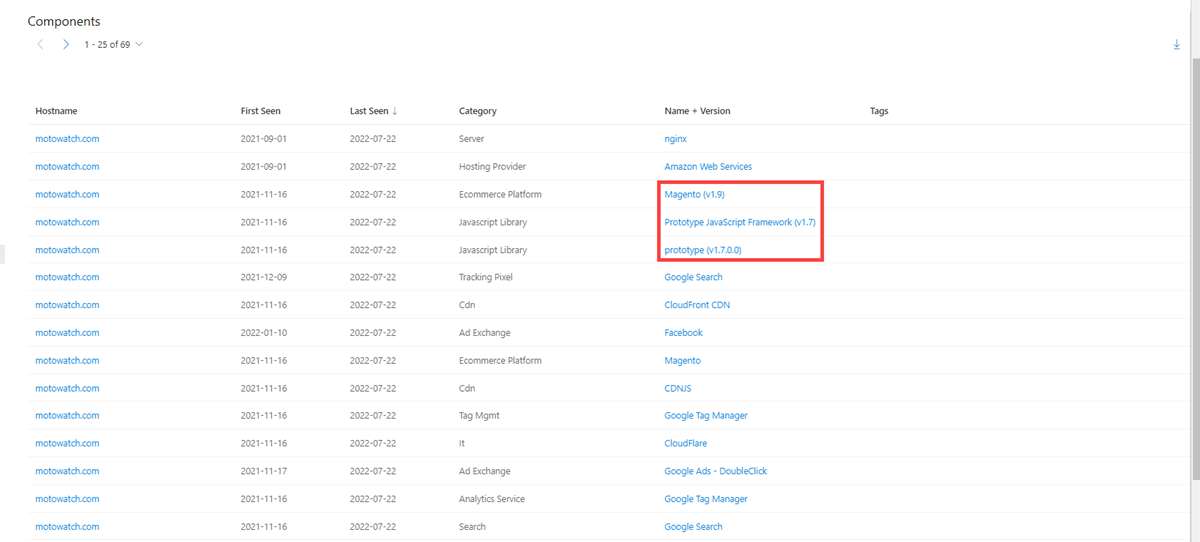

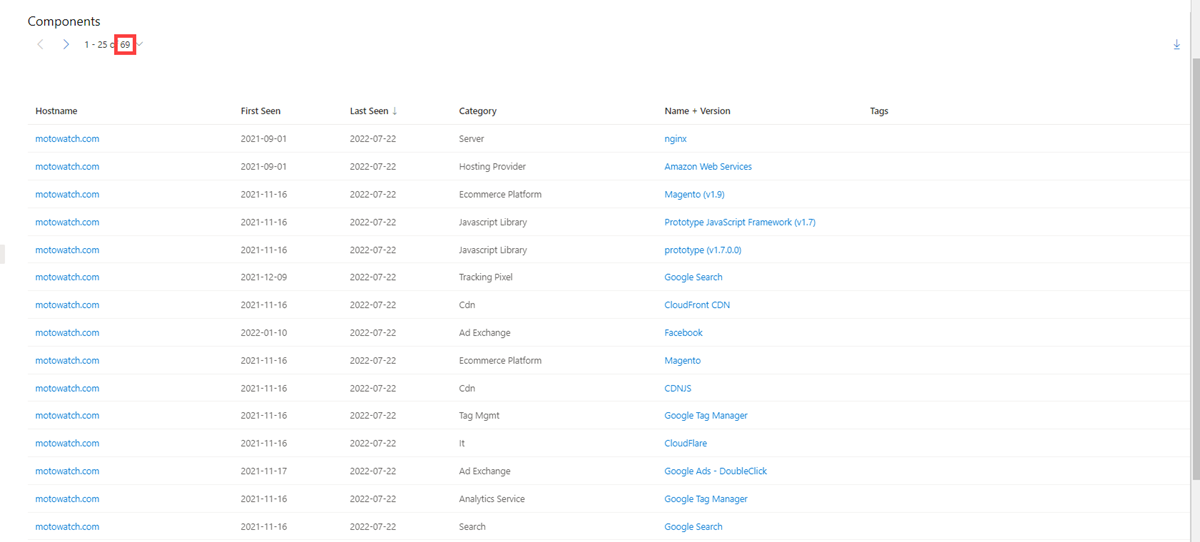

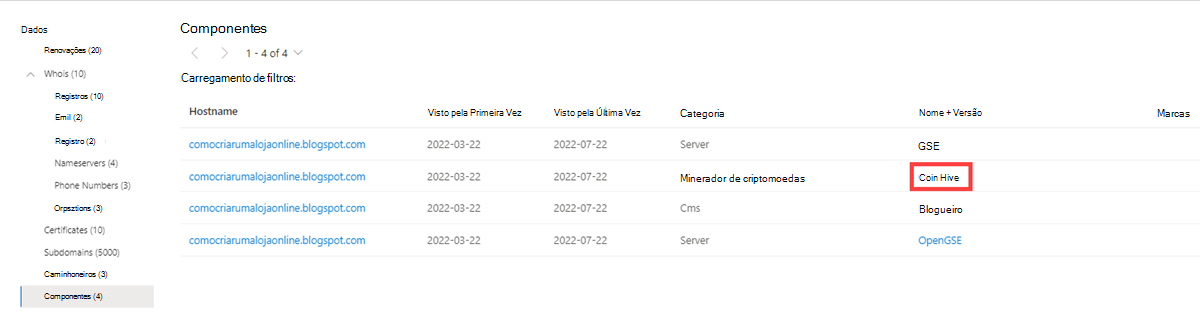

Os componentes Web são detalhes que descrevem uma página Web ou uma infraestrutura de servidor obtida pela Microsoft efetuando uma pesquisa ou análise na Web. Estes componentes permitem-lhe compreender a composição de uma página Web ou a tecnologia e serviços que impulsionam uma parte específica da infraestrutura. Dinamizar componentes exclusivos pode encontrar a infraestrutura dos atores ou outros sites comprometidos. Também pode compreender se um site pode ser vulnerável a um ataque ou compromisso específico com base nas tecnologias que está a executar.

Os nossos dados de componentes incluem as seguintes informações:

- Nome do anfitrião: O nome do anfitrião que aloja a infraestrutura onde o componente foi detetado

- Visto pela primeira vez: Um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este componente no artefacto

- Visto pela última vez: Um carimbo de data/hora da data em que a Microsoft observou este componente pela última vez no artefacto

- Categoria: O tipo de componente que foi detetado (por exemplo, sistema operativo, arquitetura, acesso remoto ou servidor)

- Nome + Versão: O nome do componente e a versão em execução no artefacto (por exemplo, Microsoft IIS (v8.5))

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

Que infraestrutura vulnerável estou a utilizar?

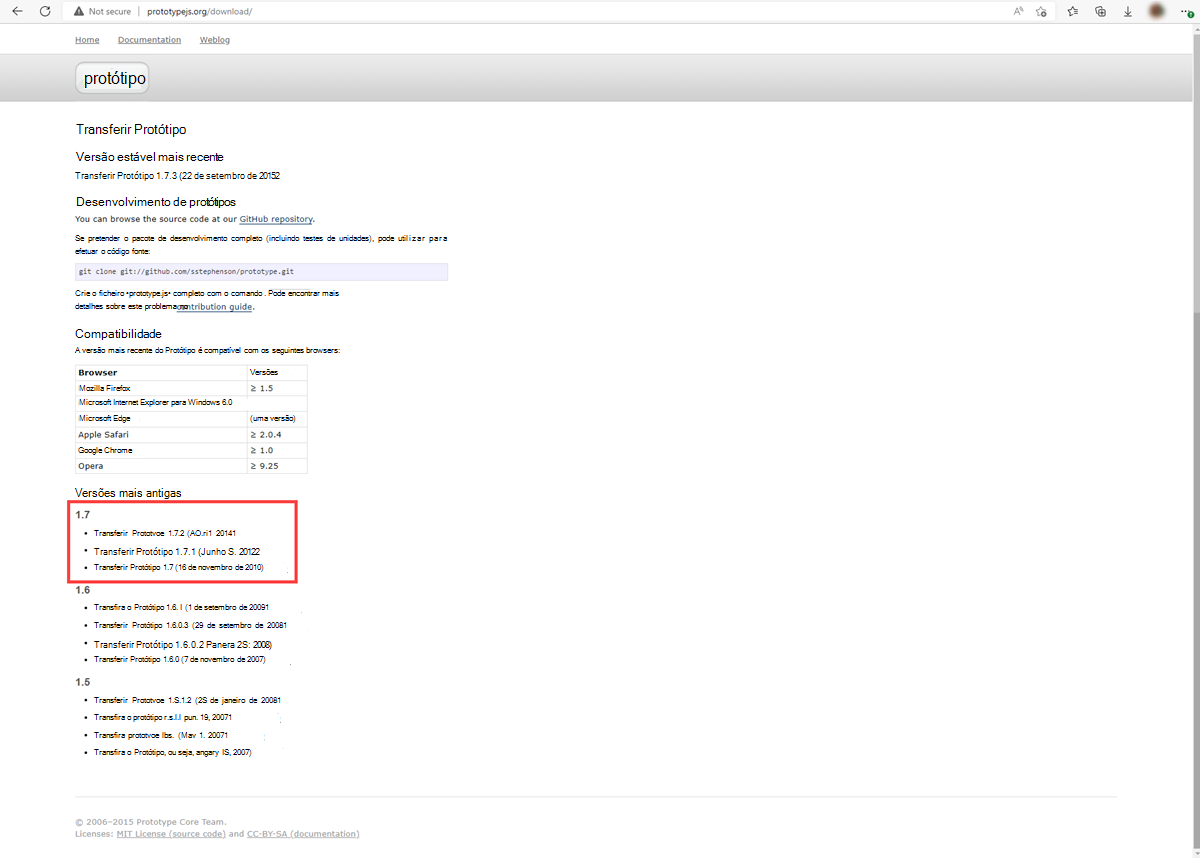

O Magento v1.9 é tão datado que a Microsoft não conseguiu localizar documentação fiável para essa versão específica.

Que componentes Web exclusivos é que o ator de ameaças está a utilizar que pode controlá-los para outros domínios?

Algum componente está marcado como malicioso?

Quantos componentes Web foram identificados?

Existem tecnologias únicas ou estranhas que não são vistas frequentemente?

Existem versões falsas de tecnologias específicas?

Qual é a frequência das alterações nos componentes Web – muitas vezes ou raramente feitas?

Sabe-se que existem bibliotecas suspeitas que sejam abusadas?

Existem tecnologias com vulnerabilidades associadas?

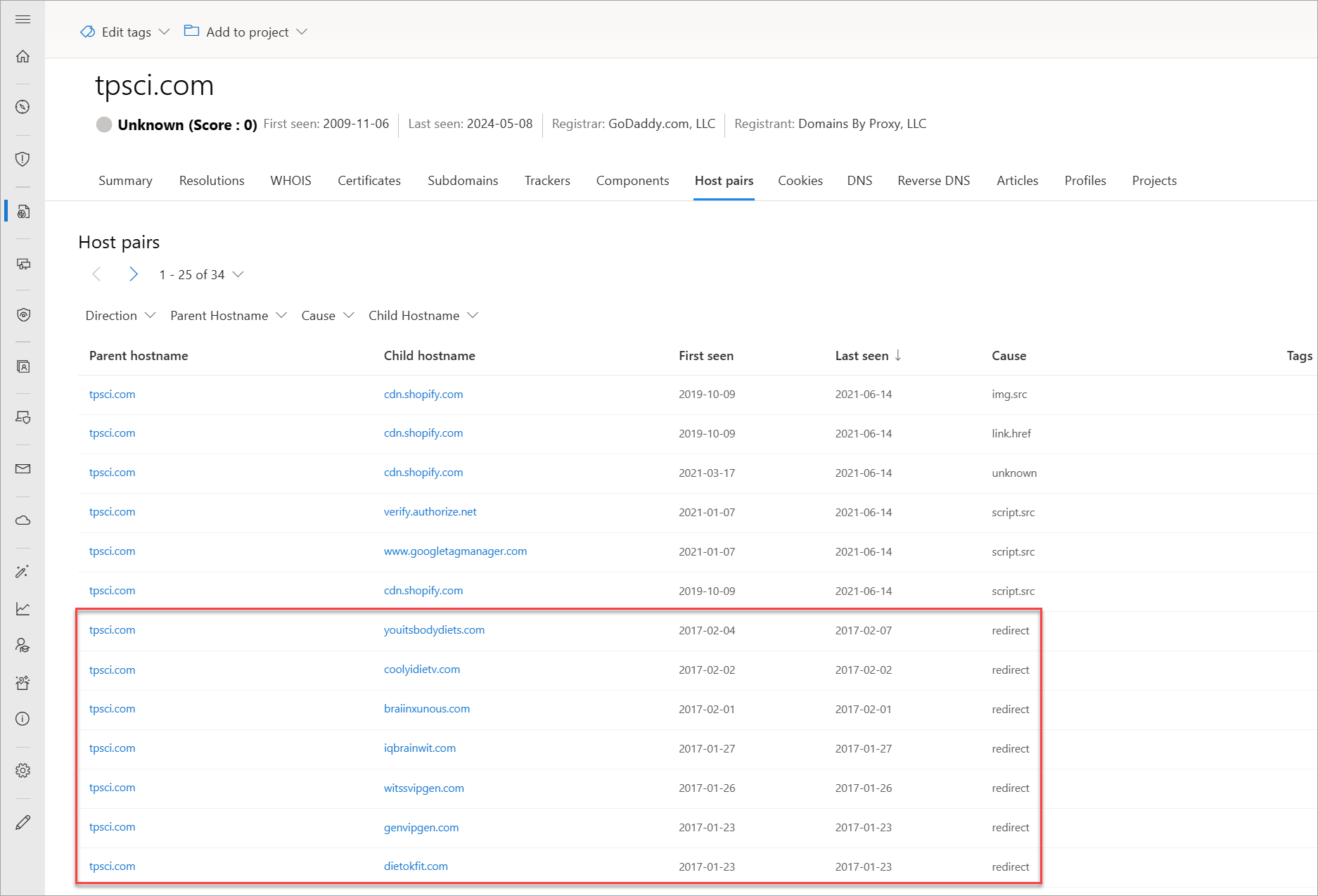

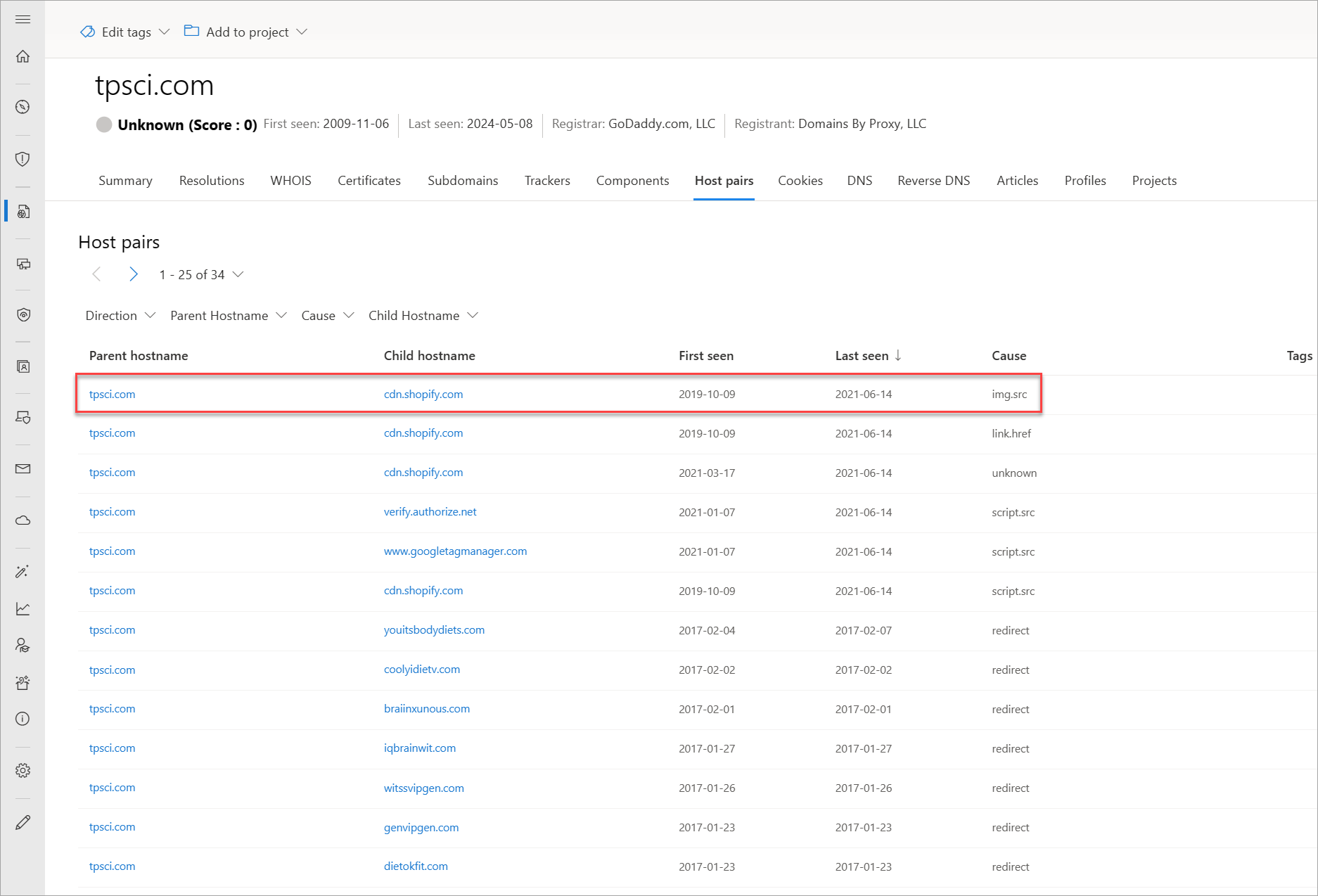

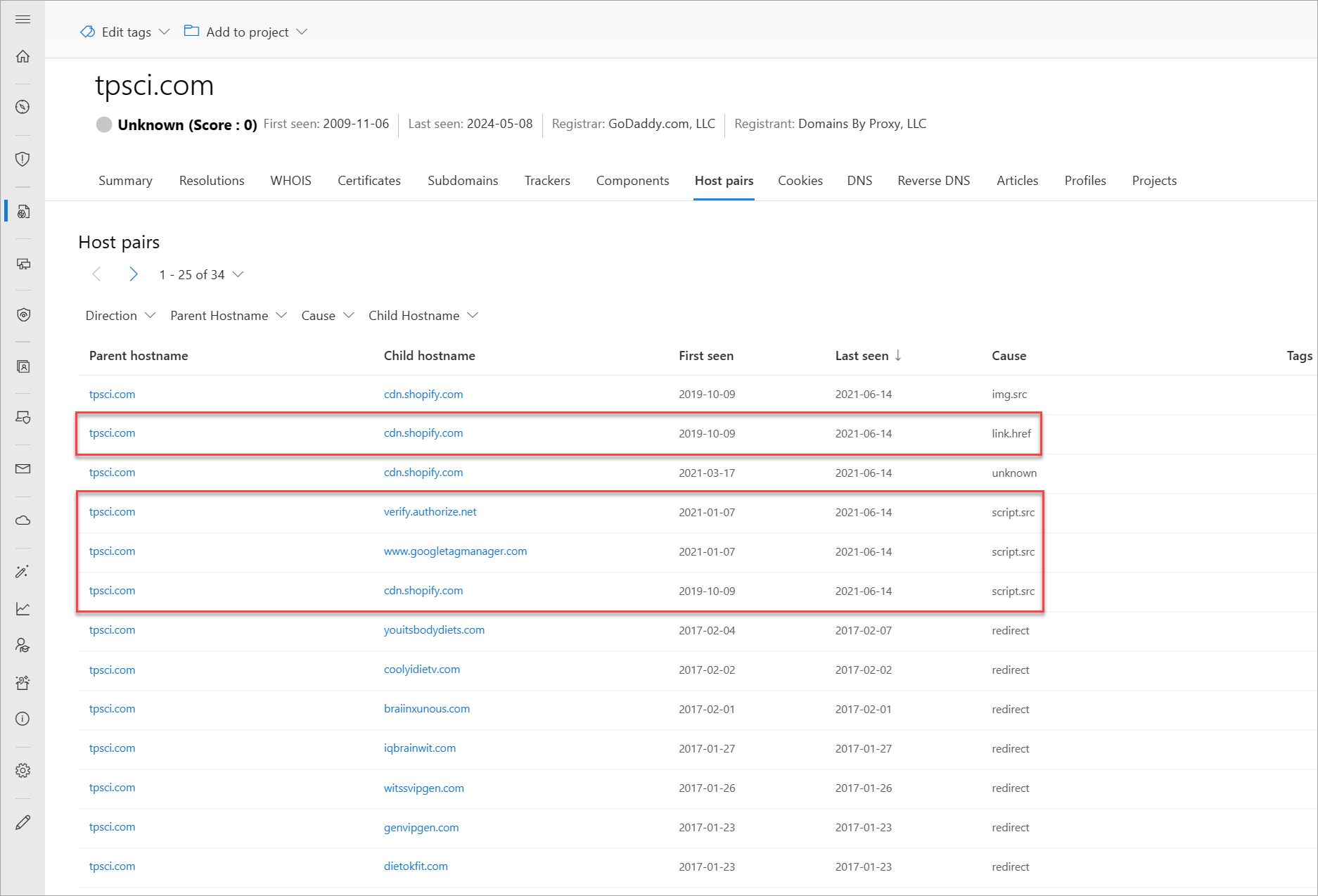

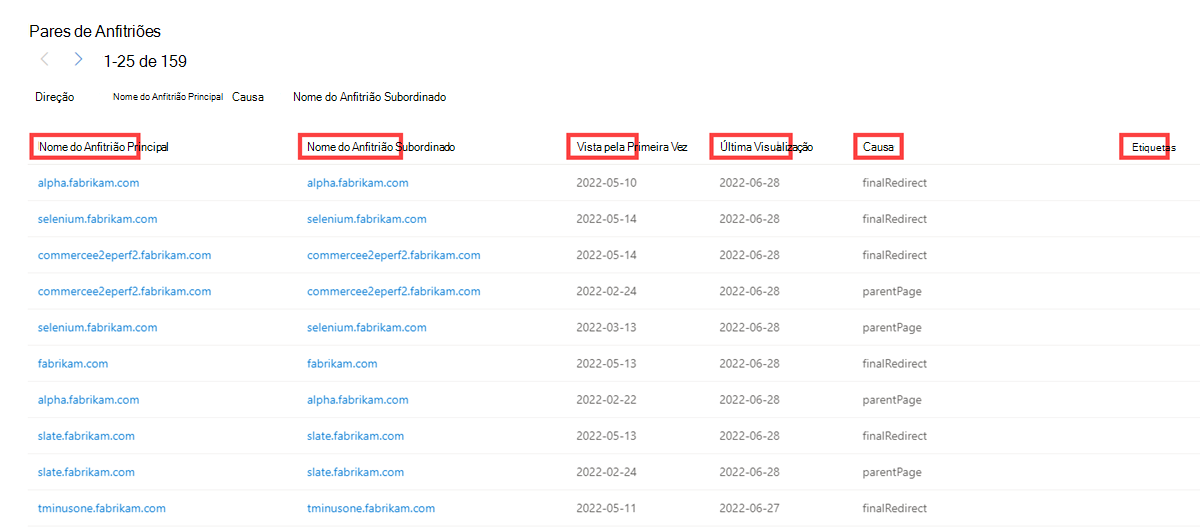

Pares de anfitriões

Os pares de anfitriões são duas partes de infraestrutura (um elemento principal e um subordinado) que partilham uma ligação observada a partir da pesquisa Na Web de um utilizador virtual. A ligação pode variar entre um redirecionamento de nível superior (HTTP 302) e algo mais complexo, como uma referência de iFrame ou de origem de script.

Os dados do nosso par de anfitriões incluem as seguintes informações:

- Nome do anfitrião principal: o anfitrião que está a referenciar um recurso ou a "contactar" o anfitrião subordinado

- Nome do anfitrião subordinado: o anfitrião que está a ser chamado pelo anfitrião principal

- Visto pela primeira vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez uma relação com o anfitrião

- Visto pela última vez: um carimbo de data/hora da data em que a Microsoft observou pela última vez uma relação com o anfitrião

-

Causa: o tipo de ligação entre o nome de anfitrião principal e subordinado; as causas potenciais incluem:

- script.src

- link.href

- redirecionamento

- img.src

- desconhecido

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- página principal

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

Algum dos artefactos ligados foi bloqueado na lista de bloqueios?

Algum dos artefactos ligados foi etiquetado (por exemplo, phishing, APT, ator de ameaças malicioso, suspeito e específico)?

Este anfitrião está a redirecionar os utilizadores para conteúdo malicioso?

Os recursos estão a solicitar CSS ou imagens para configurar ataques de infracção?

Os recursos estão a solicitar um script ou a referenciar um link.href para configurar um ataque Magecart ou de skimming?

Para onde estão a ser redirecionados os utilizadores?

Que tipo de redirecionamento está a ocorrer?

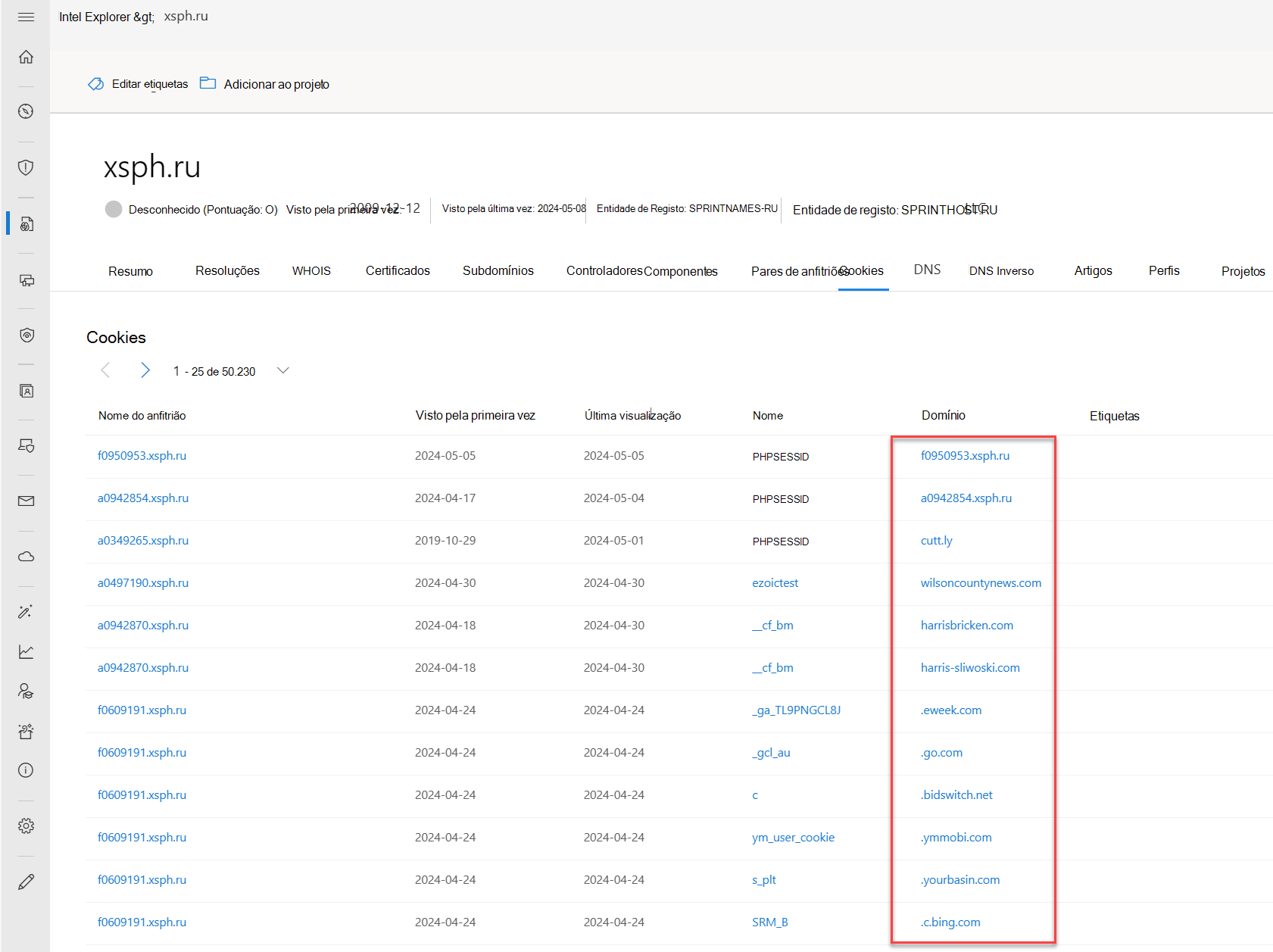

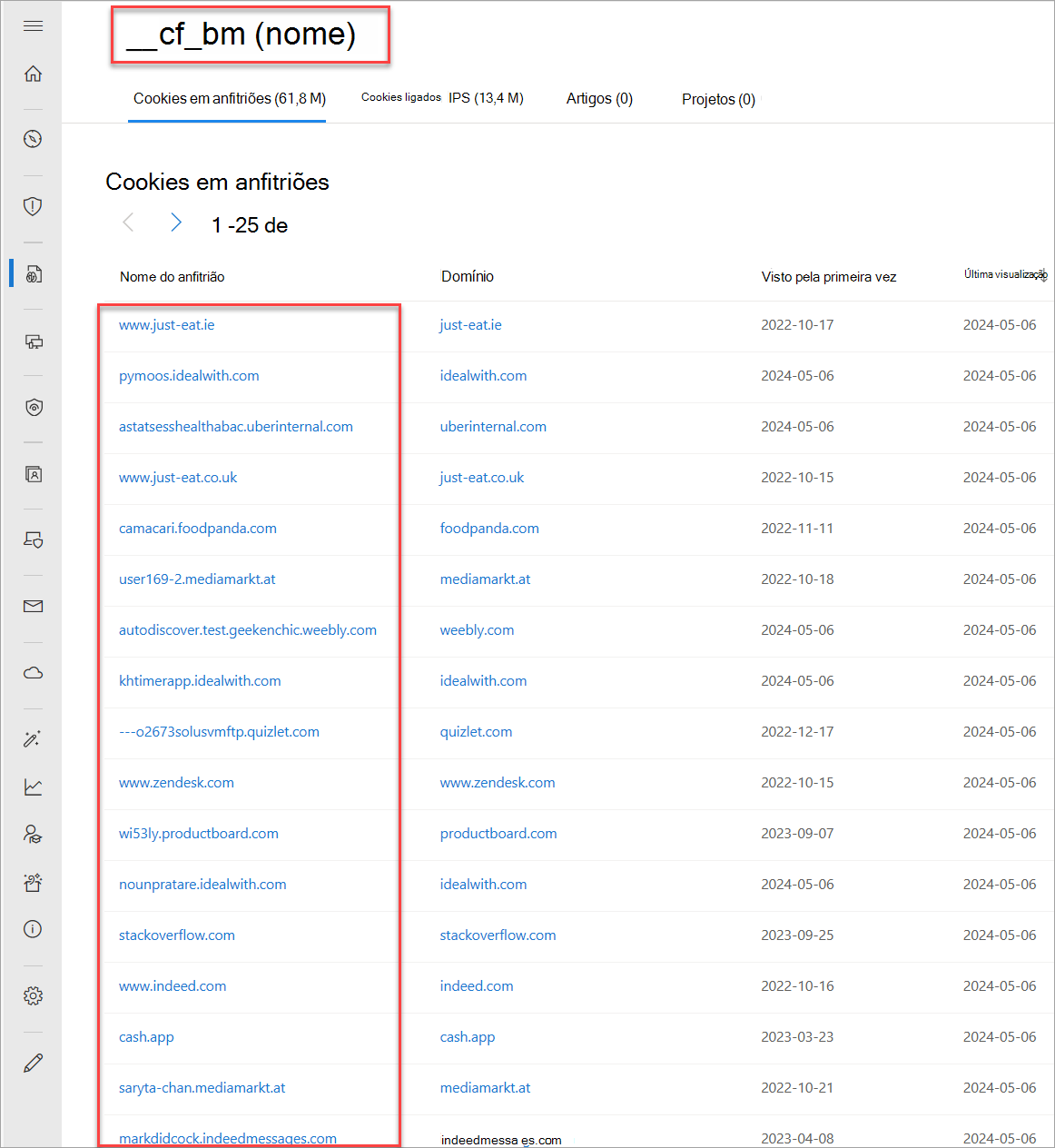

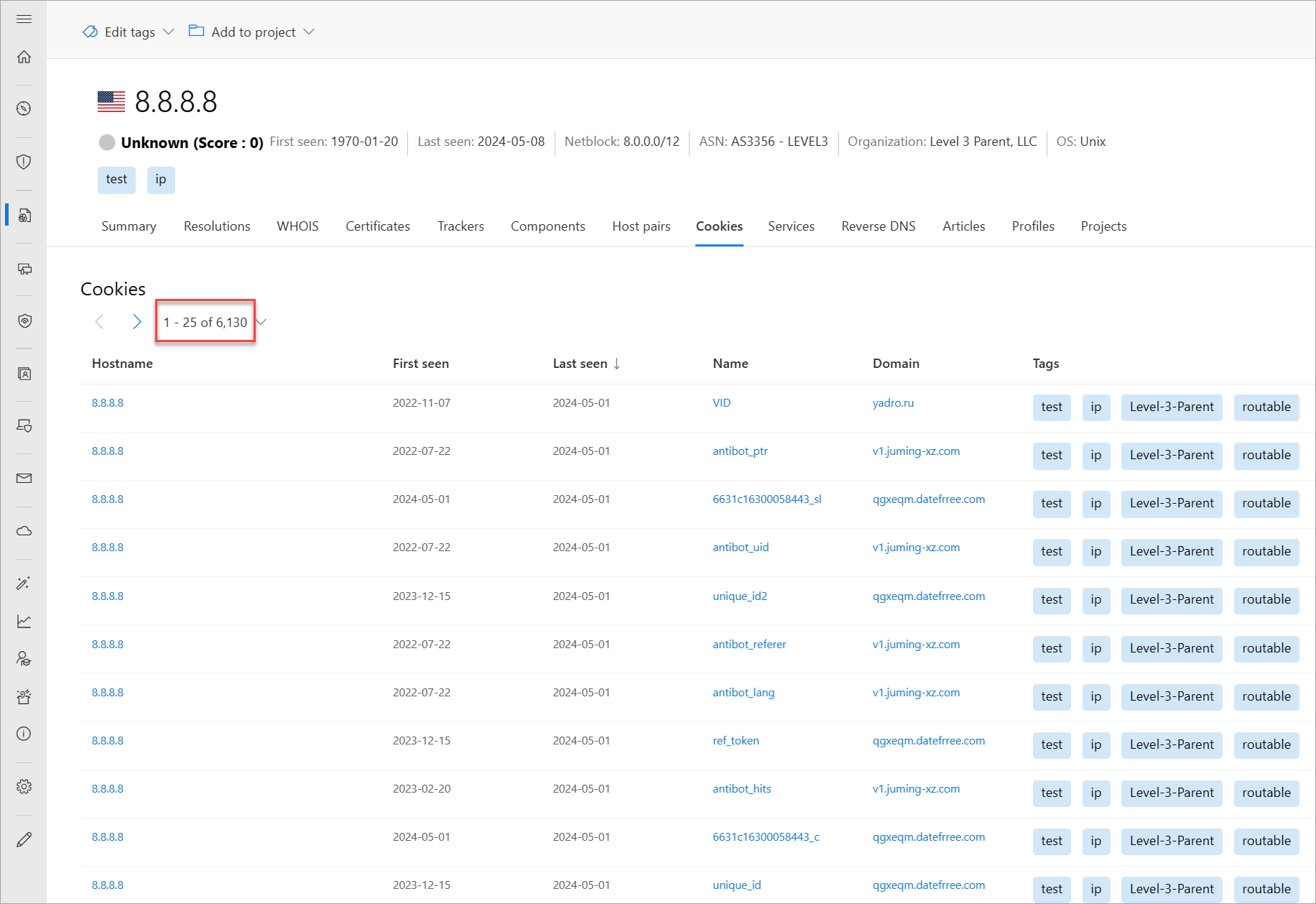

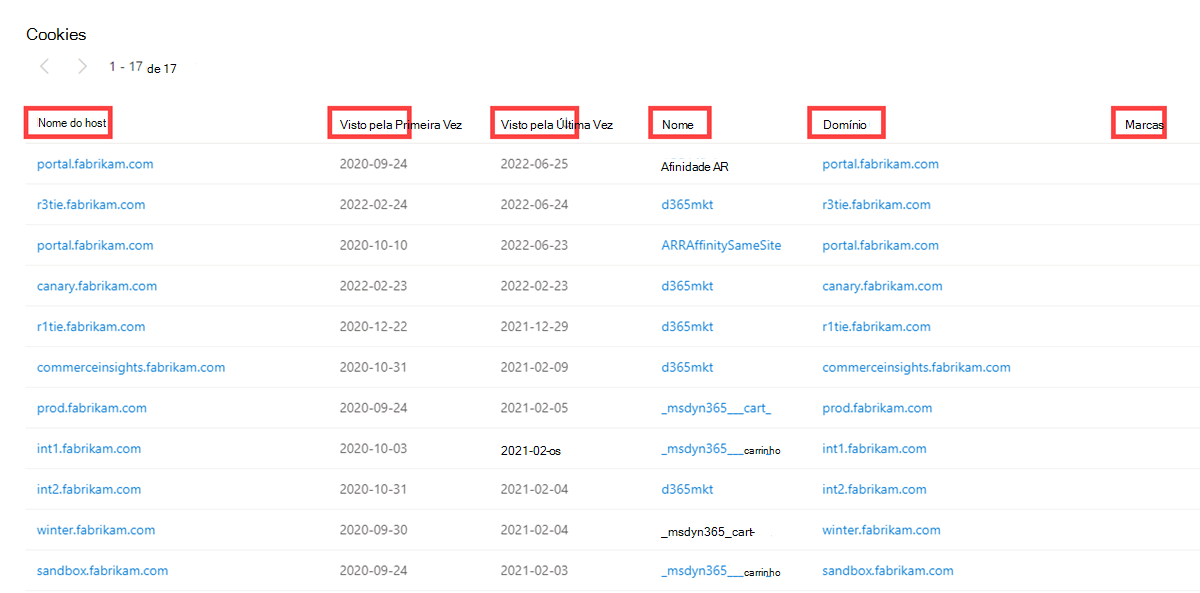

Cookies

Os cookies são pequenos fragmentos de dados enviados de um servidor para um cliente enquanto o utilizador navega na Internet. Por vezes, estes valores contêm um estado para a aplicação ou pequenos bits de dados de controlo. O Defender TI realça e indexa os nomes de cookies observados ao pesquisar um site e permite-lhe analisar todos os locais onde observámos nomes de cookies específicos na pesquisa e recolha de dados. Os atores maliciosos também utilizam cookies para controlar as vítimas infetadas ou armazenar dados que possam utilizar mais tarde.

Os nossos dados de cookies incluem as seguintes informações:

- Nome do anfitrião: A infraestrutura de anfitrião associada ao cookie

- Visto pela primeira vez: Um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este cookie no artefacto

- Visto pela última vez: Um carimbo de data/hora da data em que a Microsoft observou este cookie pela última vez no artefacto

- Nome: O nome do cookie (por exemplo, JSESSIONID ou SEARCH_NAMESITE).

- Domínio: O domínio associado ao cookie

- Etiquetas: Todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

Que outros sites estão a emitir os mesmos cookies?

Que outros sites estão a controlar os mesmos cookies?

O domínio de cookies corresponde à minha consulta?

Quantos cookies estão associados ao artefacto?

Existem nomes de cookies ou domínios exclusivos?

Quais são os períodos de tempo associados aos cookies?

Qual é a frequência dos cookies recentemente observados ou as alterações associadas aos cookies?

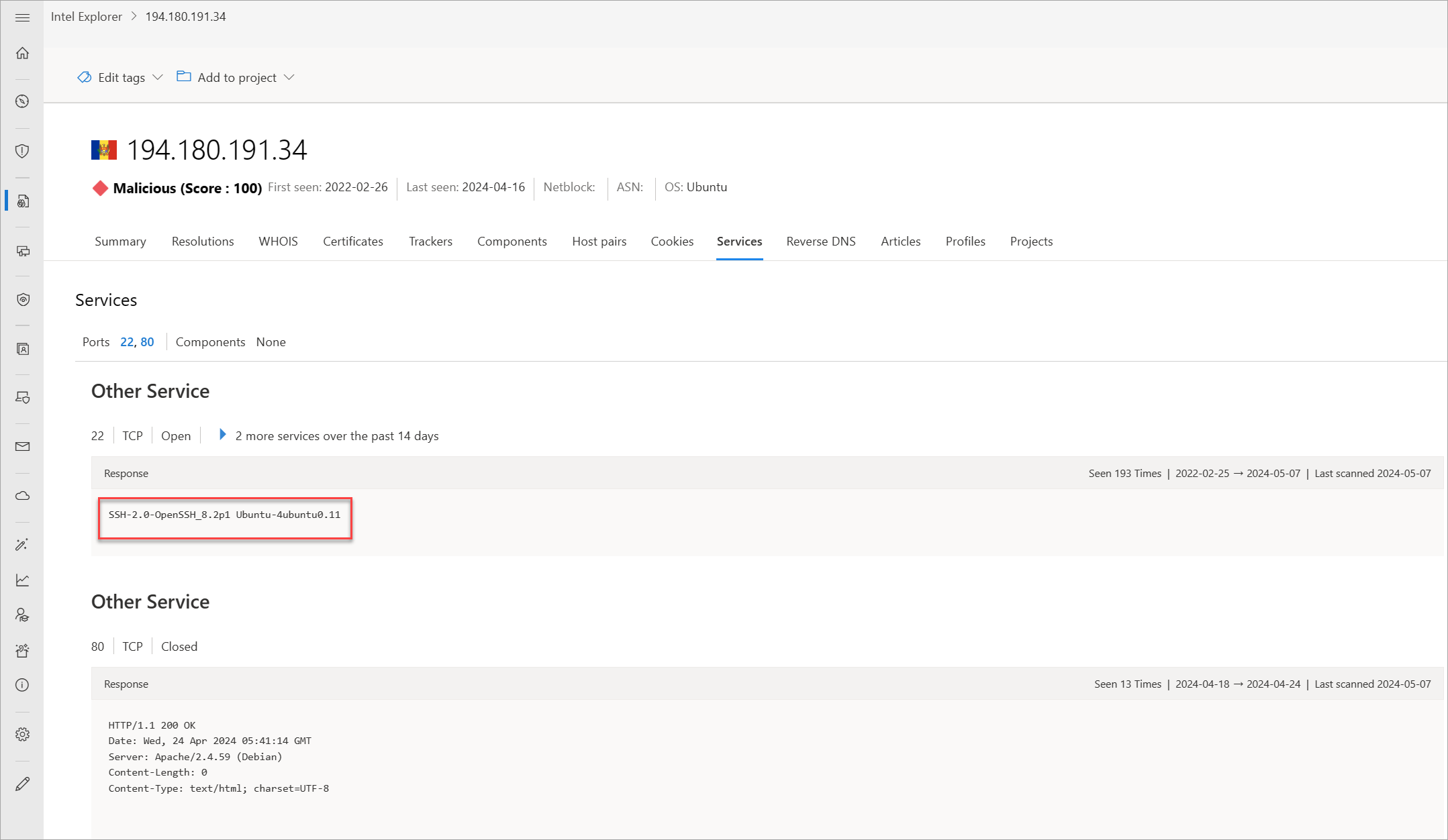

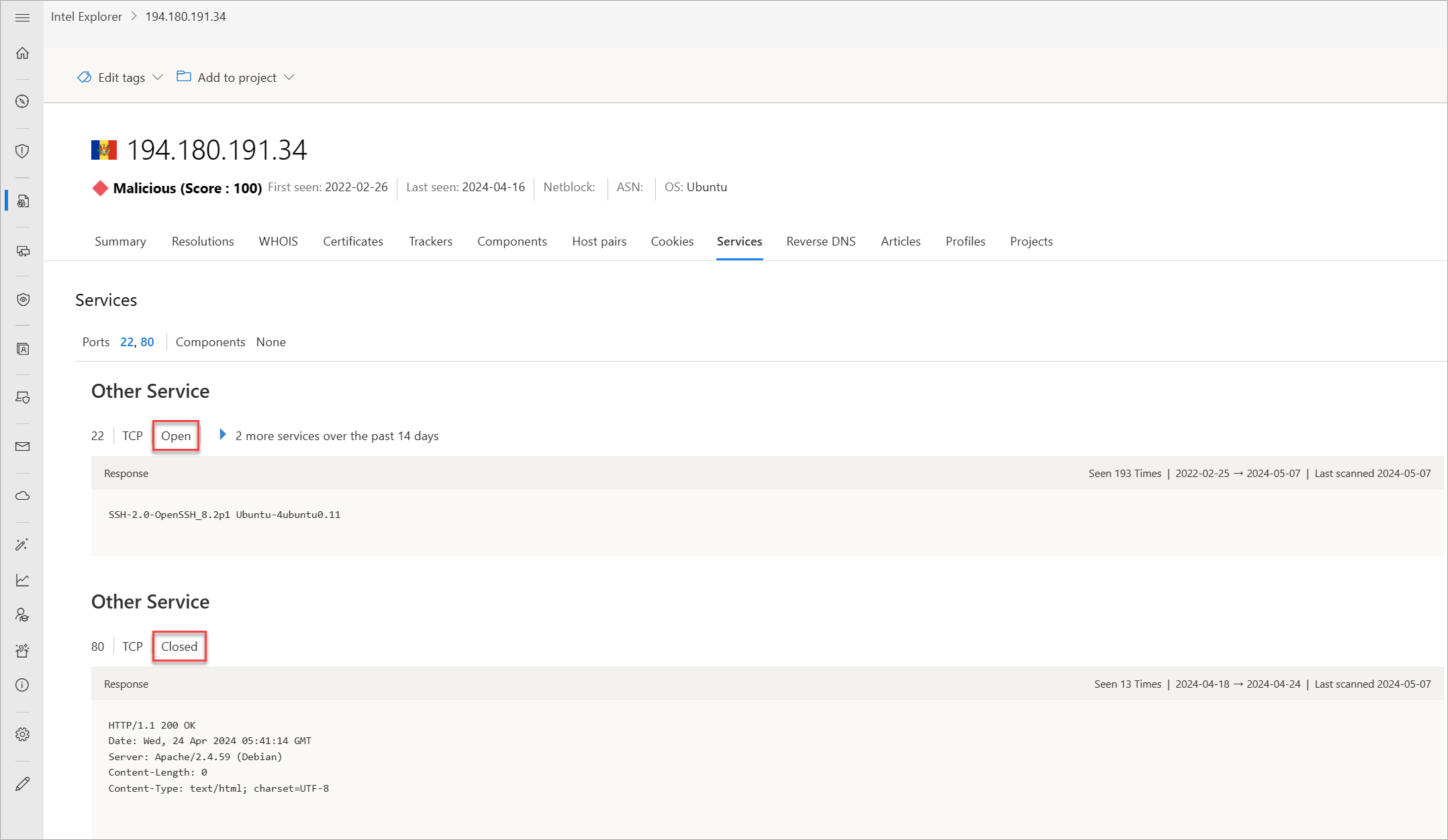

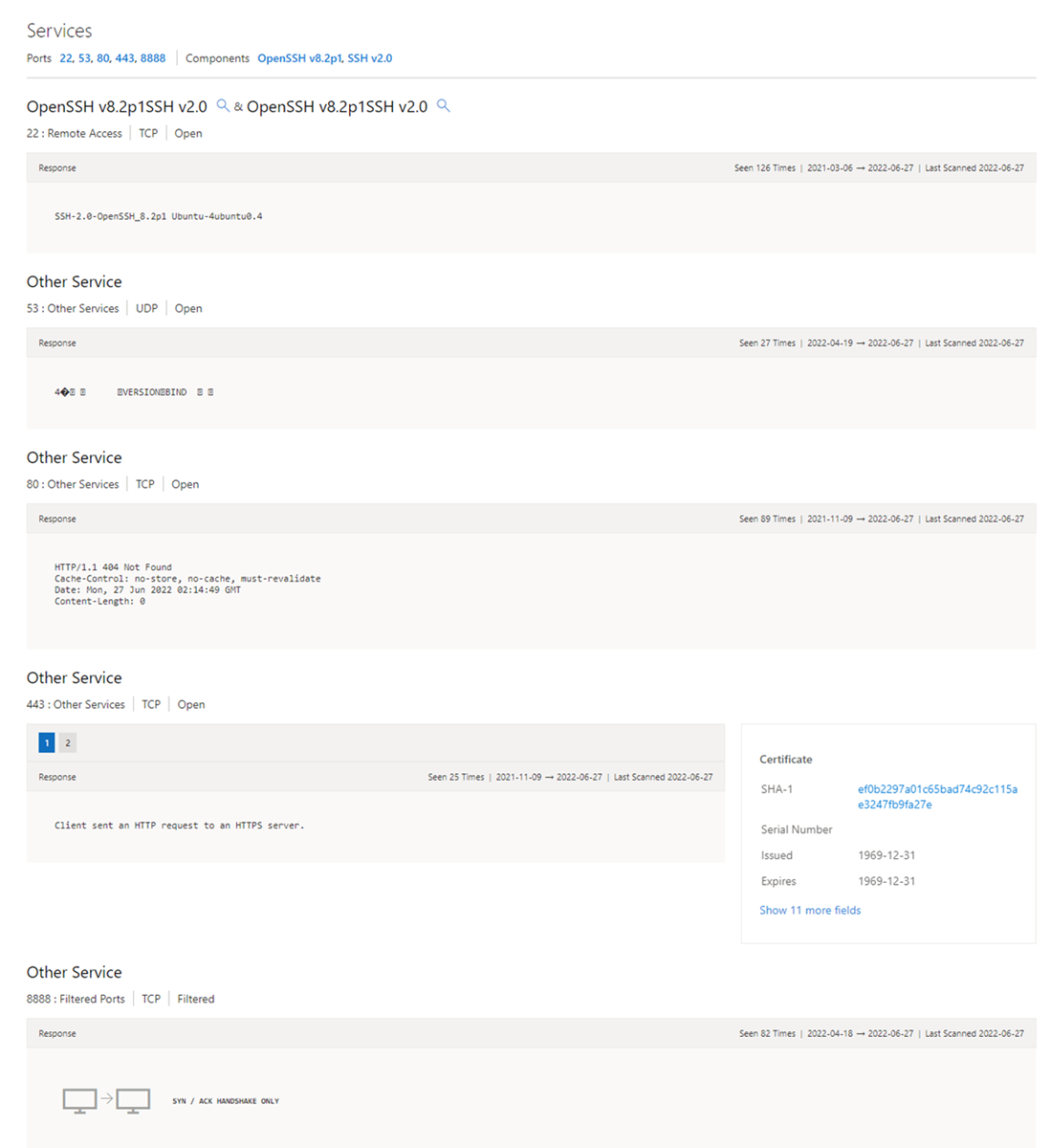

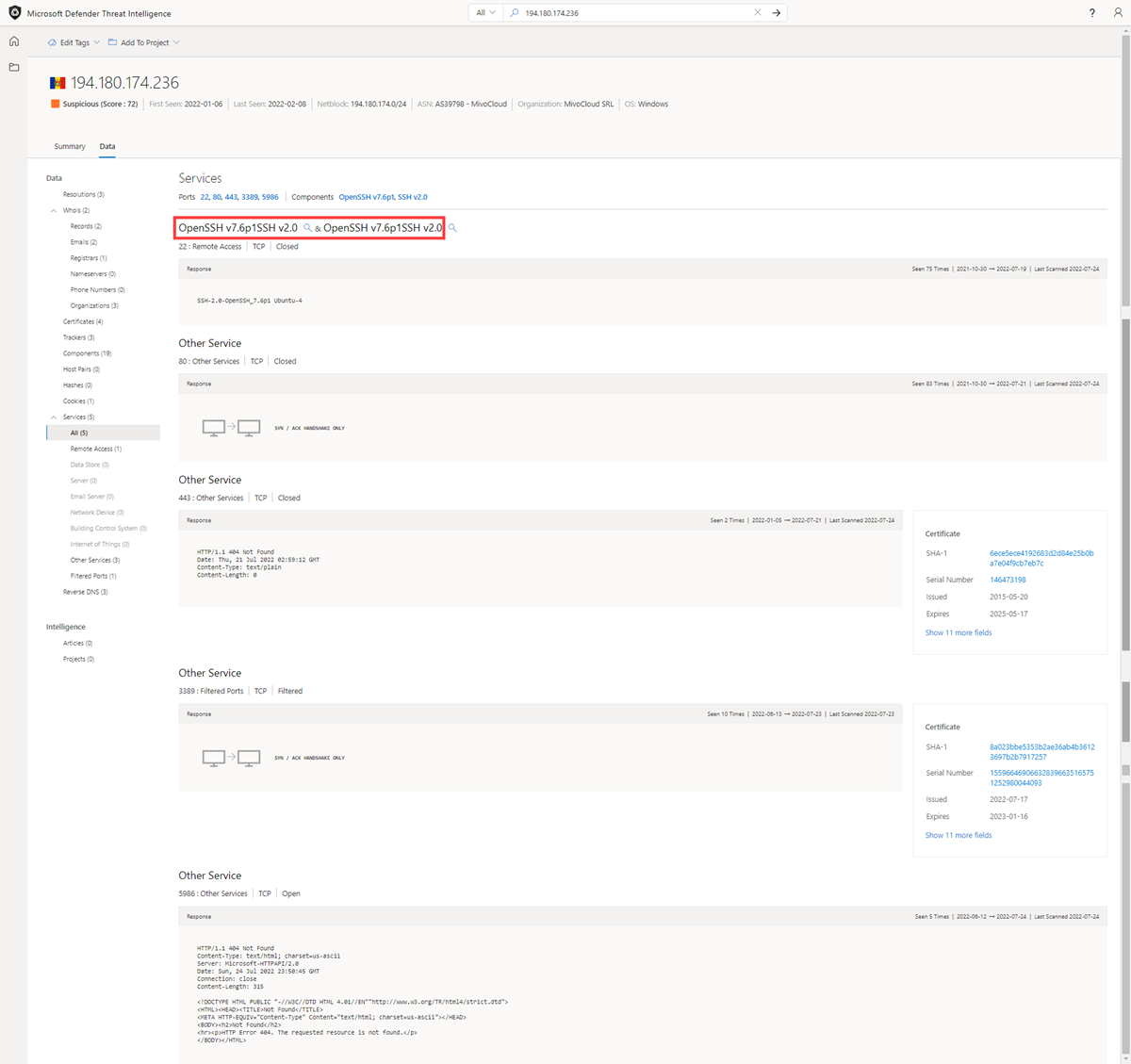

Serviços

Os nomes de serviço e os números de porta são utilizados para distinguir os diferentes serviços que executam protocolos de transporte como TCP, UDP, DCCP e SCTP. Os números de porta podem sugerir o tipo de aplicação em execução numa porta específica. No entanto, as aplicações ou serviços podem ser alterados para utilizar uma porta diferente para ocultar ou ocultar a aplicação ou o serviço num endereço IP. Conhecer as informações de porta e cabeçalho/faixa pode identificar a verdadeira aplicação/serviço e a combinação de portas que estão a ser utilizadas. O Defender TI apresenta 14 dias de histórico no separador Serviços , apresentando a última resposta de faixa associada a uma porta observada.

Os nossos dados de serviços incluem as seguintes informações:

- Portas abertas observadas

- Números de porta

- Componentes

- Número de vezes que o serviço foi observado

- Quando a porta foi analisada pela última vez

- Ligação de protocolo

- Estado da porta

- Abrir

- Filtrado

- Fechado

- Resposta de faixa

Perguntas sobre este conjunto de dados podem ajudar a responder:

Que aplicações estão a ser executadas numa porta específica para um determinado endereço IP?

Que versão das aplicações está a ser utilizada?

Existem alterações recentes no estado aberto, filtrado ou fechado de uma determinada porta?

Um certificado foi associado à ligação?

As tecnologias vulneráveis ou preteridas estão a ser utilizadas num determinado recurso?

As informações estão a ser expostas por um serviço em execução que pode ser utilizado para fins nefastos?

As melhores práticas de segurança estão a ser seguidas?

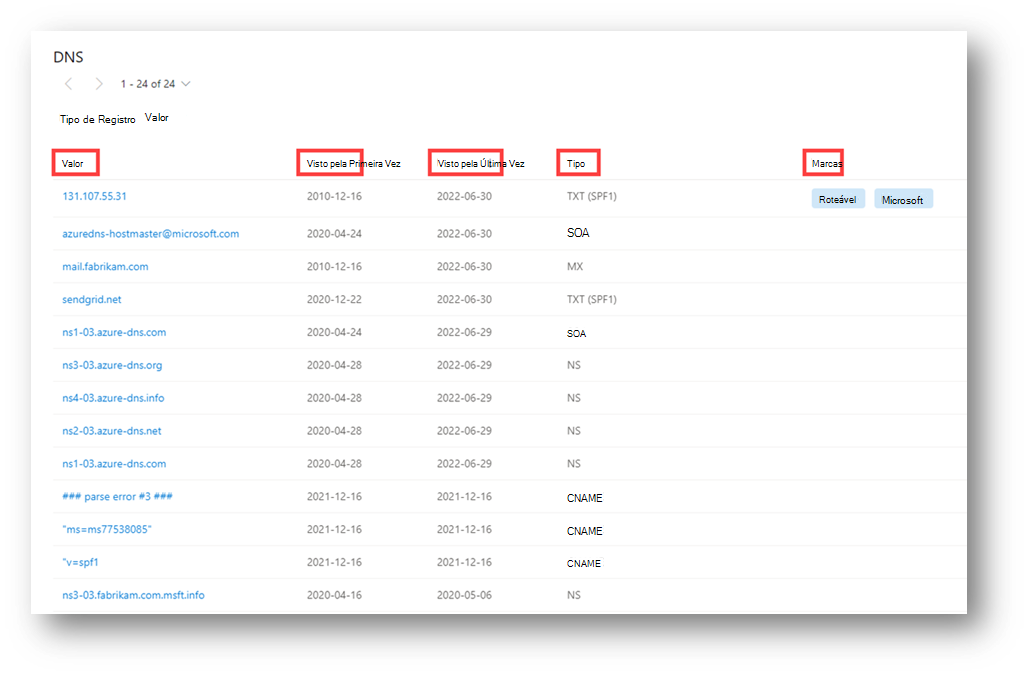

DNS

A Microsoft tem vindo a recolher registos DNS ao longo dos anos, fornecendo-lhe informações sobre a troca de correio (MX), o servidor de nomes (NS), o texto (TXT), o início da autoridade (SOA), o nome canónico (CNAME) e os registos de ponteiro (PTR). Rever os registos DNS pode ajudar a identificar a infraestrutura partilhada utilizada pelos atores nos domínios que possuem. Por exemplo, os atores de ameaças tendem a utilizar os mesmos servidores de nome para segmentar a infraestrutura ou os mesmos servidores de troca de correio para administrar o respetivo comando e controlo.

Os nossos dados DNS incluem as seguintes informações:

- Valor: o registo DNS associado ao anfitrião

- Visto pela primeira vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este registo no artefacto

- Visto pela última vez: um carimbo de data/hora da data em que a Microsoft observou este registo pela última vez no artefacto

-

Tipo: o tipo de infraestrutura associada ao registo; As opções possíveis incluem:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

- Que outras partes da infraestrutura estão diretamente relacionadas com o indicador que estou a procurar?

- Como é que a infraestrutura mudou ao longo do tempo?

- O proprietário do domínio está a utilizar os serviços de uma rede de entrega de conteúdos ou de um serviço de proteção de marca?

- Que outras tecnologias a organização associada pode estar a utilizar na sua rede?

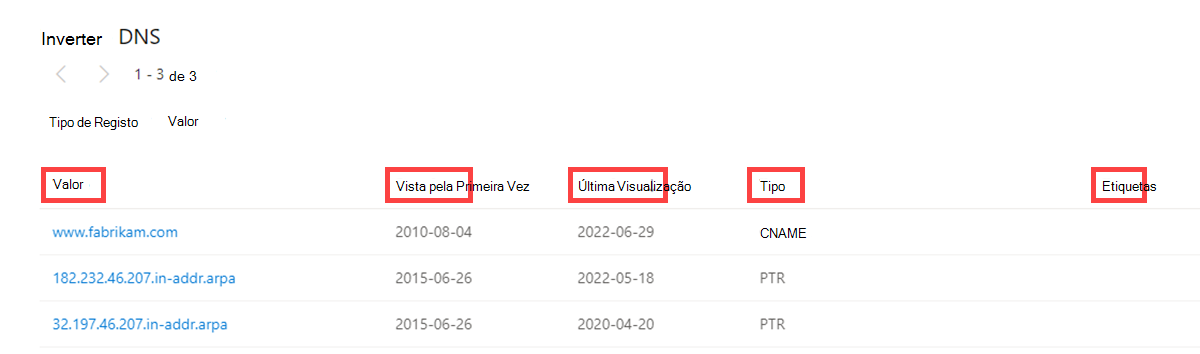

DNS Inverso

Enquanto uma pesquisa de DNS reencaminhada consulta o endereço IP de um determinado nome de anfitrião, uma pesquisa DNS inversa consulta um nome de anfitrião específico de um endereço IP. Este conjunto de dados mostra resultados semelhantes aos do DNS. Rever os registos DNS pode ajudar a identificar a infraestrutura partilhada utilizada pelos atores nos domínios que possuem. Por exemplo, os grupos de ator tendem a utilizar os mesmos servidores de nome para segmentar a infraestrutura ou os mesmos servidores de troca de correio para administrar o respetivo comando e controlo.

Os nossos dados DNS inversos incluem as seguintes informações:

- Valor: o valor do registo DNS Inverso

- Visto pela primeira vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este registo no artefacto

- Visto pela última vez: um carimbo de data/hora da data em que a Microsoft observou pela primeira vez este registo no artefacto

-

Tipo: o tipo de infraestrutura associada ao registo; As opções possíveis incluem:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiquetas: todas as etiquetas aplicadas a este artefacto no Defender TI

Perguntas sobre este conjunto de dados podem ajudar a responder:

- Que registos DNS observaram este anfitrião?

- Como é que a infraestrutura que observou este anfitrião mudou ao longo do tempo?