Tutorial: Recolher informações sobre ameaças e encadeamento de infraestruturas

Este tutorial explica como realizar vários tipos de pesquisas de indicadores e recolher informações sobre ameaças e adversários com Informações sobre Ameaças do Microsoft Defender (Defender TI) no portal do Microsoft Defender.

Pré-requisitos

Um Microsoft Entra ID ou uma conta pessoal da Microsoft. Iniciar sessão ou criar uma conta

Uma licença do Defender TI Premium.

Nota

Os utilizadores sem uma licença defender TI Premium ainda podem aceder à nossa oferta gratuita do Defender TI.

Exclusão de responsabilidade

O Defender TI pode incluir indicadores de ameaças e observações em tempo real em tempo real, incluindo ferramentas de ameaças de adversários e infraestruturas maliciosas. Qualquer endereço IP e pesquisas de domínio no Defender TI são seguras para pesquisa. A Microsoft partilha recursos online (por exemplo, endereços IP, nomes de domínio) que são considerados ameaças reais que representam um perigo claro e presente. Pedimos-lhe que utilize o seu melhor julgamento e minimize riscos desnecessários enquanto interage com sistemas maliciosos ao executar o tutorial seguinte. A Microsoft minimiza os riscos ao desanupar endereços IP maliciosos, anfitriões e domínios.

Antes de começar

Como a exclusão de responsabilidade afirma anteriormente, os indicadores suspeitos e maliciosos são desagritos para sua segurança. Remova os parênteses retos de endereços IP, domínios e anfitriões ao procurar no Defender TI. Não procure estes indicadores diretamente no browser.

Realizar pesquisas de indicadores e recolher informações sobre ameaças e adversários

Este tutorial permite-lhe executar uma série de passos para a cadeia de infraestrutura em conjunto indicadores de comprometimento (IOCs) relacionados com uma falha magecart e recolher informações sobre ameaças e adversários ao longo do caminho.

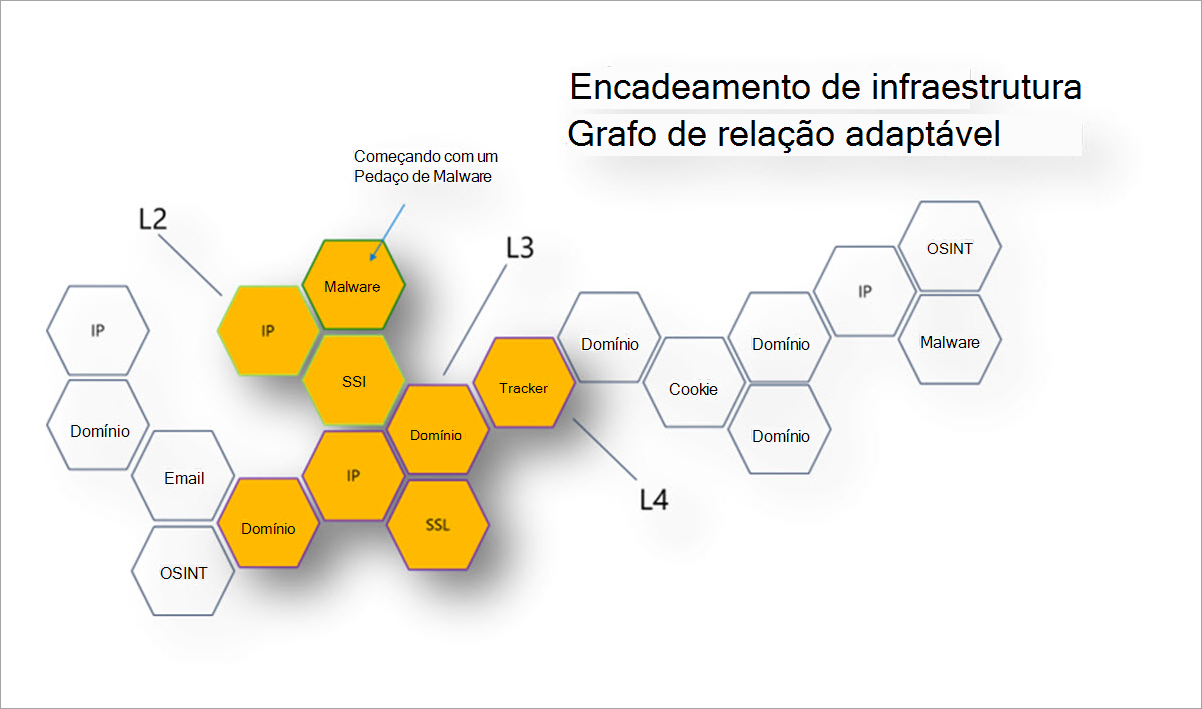

O encadeamento de infra-estruturas utiliza a natureza altamente ligada da Internet para expandir um COI em muitos com base em detalhes sobrepostos ou características partilhadas. A criação de cadeias de infraestrutura permite que os caçadores de ameaças ou os socorristas criem perfis de presença digital de um adversário e dinamizem rapidamente estes conjuntos de dados para criar contexto em torno de um incidente ou investigação. As cadeias de infraestrutura também permitem uma triagem, alerta e ação de incidentes mais eficazes dentro de uma organização.

Personas relevantes: Analista de informações sobre ameaças, caçador de ameaças, resposta a incidentes, analista de operações de segurança

Background on Magecart Breach

A Microsoft tem vindo a criar perfis e a seguir as atividades da Magecart, um sindicato de grupos cibercriminosos por detrás de centenas de violações de plataformas de retalho online. A Magecart injeta scripts, que roubam os dados confidenciais que os consumidores introduzem em formulários de pagamento online, em sites de comércio eletrónico diretamente ou através dos seus fornecedores comprometidos.

Em outubro de 2018, Magecart infiltrou-se no site online da MyPillow, mypillow[.]com, para roubar informações de pagamento ao injetar um script na respetiva loja Web. O script foi alojado num domínio tipográfico mypiltow[.]com.

A falha myPillow foi um ataque de duas fases, com o primeiro skimmer apenas ativo por um breve período de tempo antes de ser identificado como ilícito e removido. No entanto, os atacantes ainda tinham acesso à rede do MyPillow e, a 26 de outubro de 2018, a Microsoft observou que registaram um novo domínio, livechatinc[.]organização.

Normalmente, os atores magecart registam um domínio que parece tão semelhante quanto possível ao legítimo. Assim, se um analista analisar o código JavaScript, poderá perder o script injetado de Magecart que está a capturar as informações de pagamento do cartão de crédito e a enviá-lo para a própria infraestrutura da Magecart. No entanto, os utilizadores virtuais da Microsoft capturam o modelo de objeto de documento (DOM) e encontram todas as ligações e alterações dinâmicas efetuadas pelo JavaScript a partir das pesquisas no back-end. Podemos detetar essa atividade e identificar esse domínio falso que estava a alojar o script injetado na webstore MyPillow.

Recolher informações sobre ameaças de violação de Magecart

Execute os seguintes passos na página intel explorer no portal do Defender para efetuar o encadeamento de infraestrutura em mypillow[.]com.

Aceda ao portal do Defender e conclua o processo de autenticação da Microsoft. Saiba mais sobre o portal Defender

Navegue paraExplorador intelde informações sobre ameaças>.

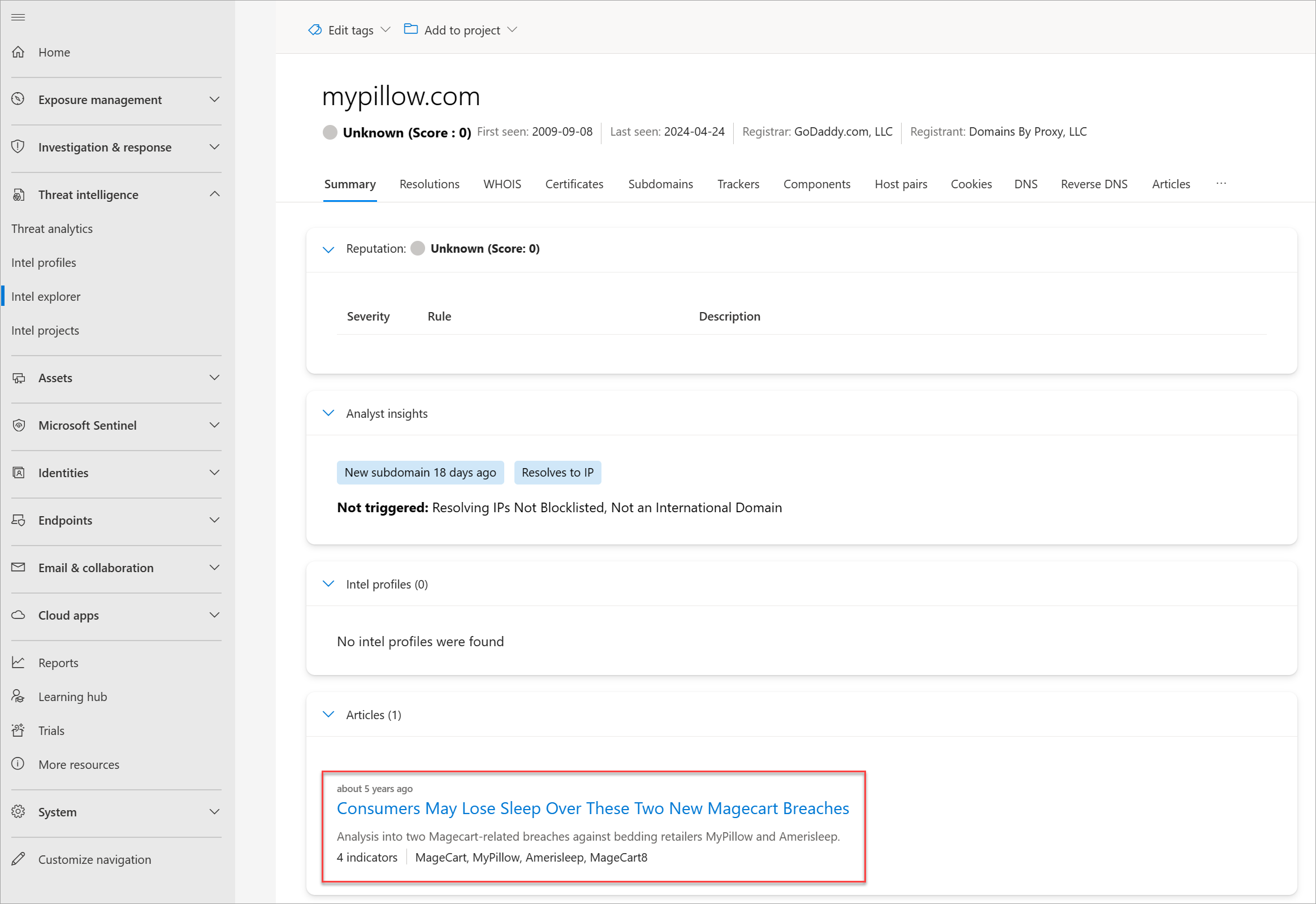

Procurar mypillow[.]com na barra de pesquisa intel explorer . Deverá ver o artigo Os consumidores podem perder o sono sobre estas duas violações magecart associadas a este domínio.

Selecione o artigo. As seguintes informações devem estar disponíveis sobre esta campanha relacionada:

- Este artigo foi publicado a 20 de março de 2019.

- Fornece informações sobre como o grupo de ator de ameaças Magecart violou MyPillow em outubro de 2018.

Selecione o separador Indicadores públicos no artigo. Deve listar os seguintes IOCs:

- amerisleep.github[.]io

- cmytuok[.]Início

- livechatinc[.]organização

- mypiltow[.]com

Voltar à barra de pesquisa intel explorer, selecione Tudo na lista pendente e consulte mypillow[.]com novamente.

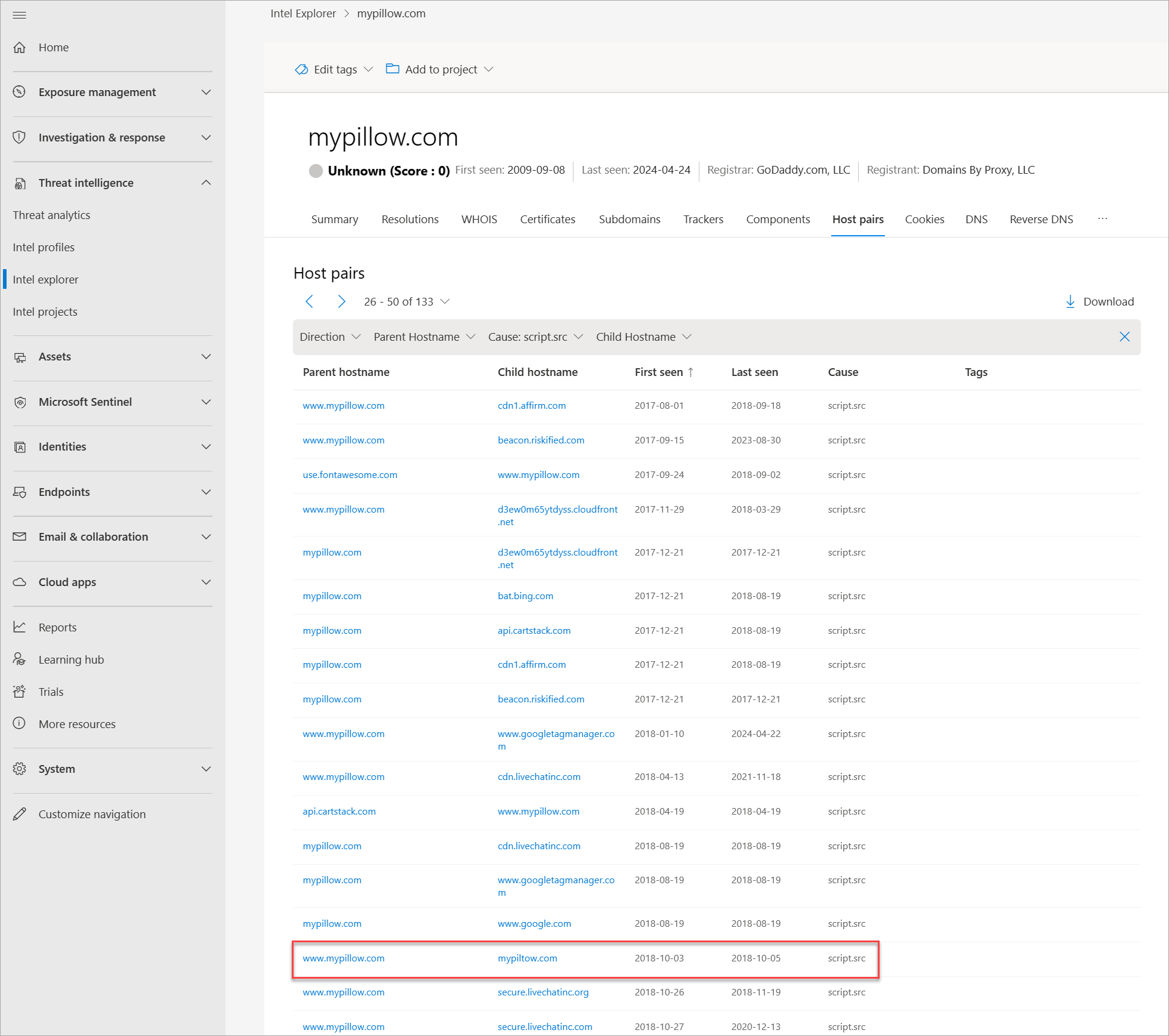

Selecione o separador Pares de anfitriões dos resultados da pesquisa. Os pares de anfitriões revelam ligações entre sites que as origens de dados tradicionais, como o sistema de nomes de domínio passivo (pDNS) e o WHOIS, não aparecem. Também lhe permitem ver onde os seus recursos estão a ser utilizados e vice-versa.

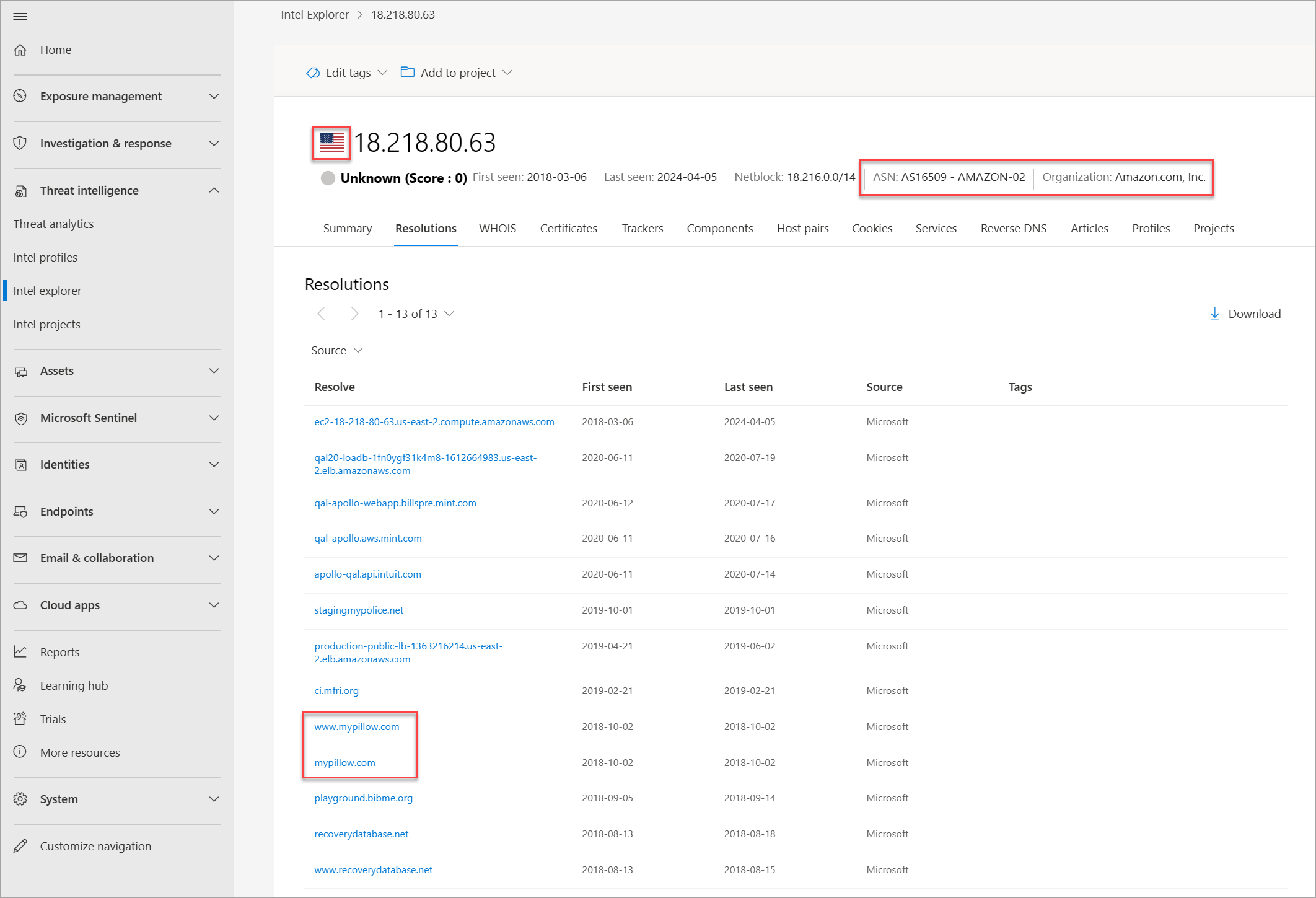

Ordene os pares de anfitriões por Primeira vista e filtre por script.src como a Causa. Aceda à página até encontrar relações de pares de anfitriões que ocorreram em outubro de 2018. Repare que mypillow[.]com está a solicitar conteúdo do domínio tiposquatted, mypiltow[.]com de 3 a 5 de outubro de 2018 através de um script.

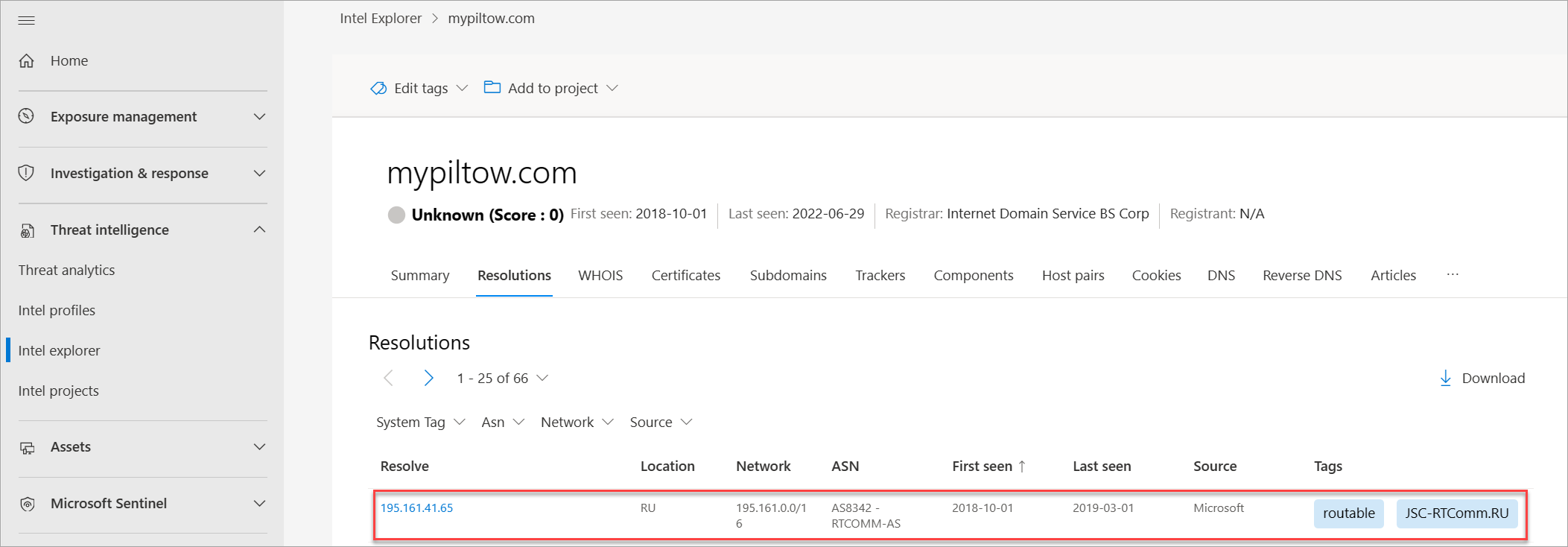

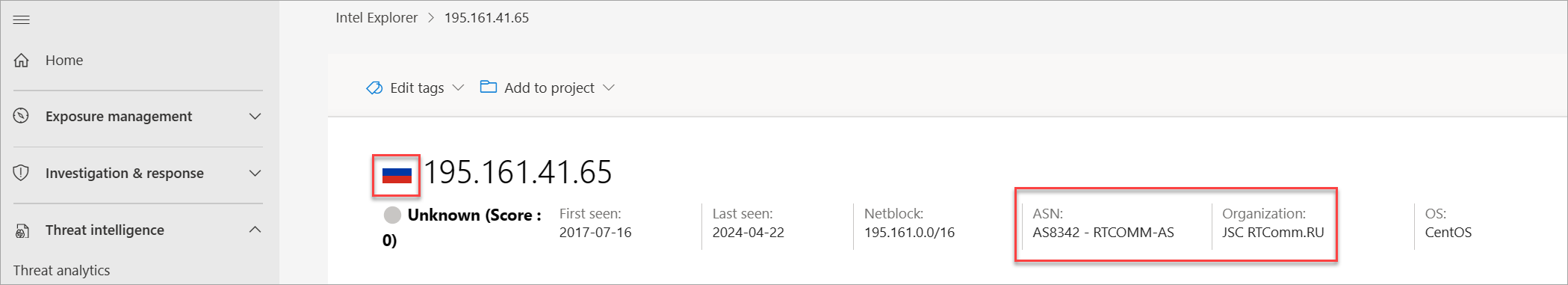

Selecione o separador Resoluções e desative o endereço IP mypiltow[.]com resolvido para em outubro de 2018.

Repita este passo para mypillow[.]com. Deve reparar nas seguintes diferenças entre os endereços IP dos dois domínios em outubro de 2018:

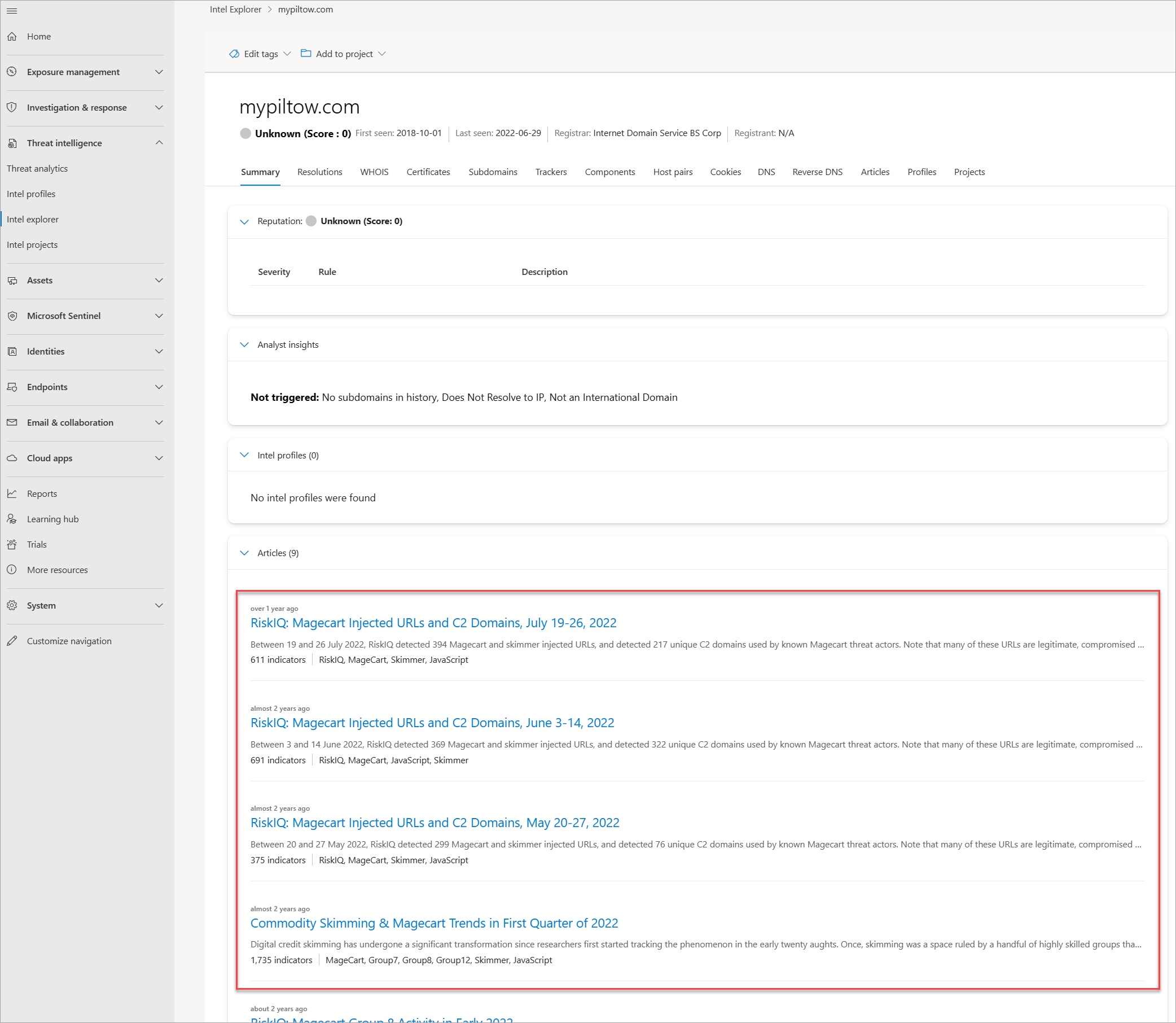

Selecione o separador Resumo e desloque-se para baixo até à secção Artigos . Deverá ver os seguintes artigos publicados relacionados com mypiltow[.]com:

- RiskIQ: Magecart Injected URLs and C2 Domains, june 3-14, 2022

- RiskIQ: URLs injetados magecart e Domínios C2, 20 a 27 de maio de 2022

- Commodity Skimming & Magecart Trends no primeiro trimestre de 2022

- RiskIQ: Atividade do Grupo Magecart 8 no início de 2022

- Magecart Group 8 Real Estate: Padrões de Alojamento Associados ao Grupo de Skimming

- Kit Inter Skimming Utilizado em Ataques Homoglifos

- Magecart Group 8 mistura-se em NutriBullet.com adicionando à sua crescente lista de vítimas

Reveja cada um destes artigos e tome nota de informações adicionais, como destinos; táticas, técnicas e procedimentos (TTPs); e outros IOCs– pode encontrar sobre o grupo de ator de ameaças Magecart.

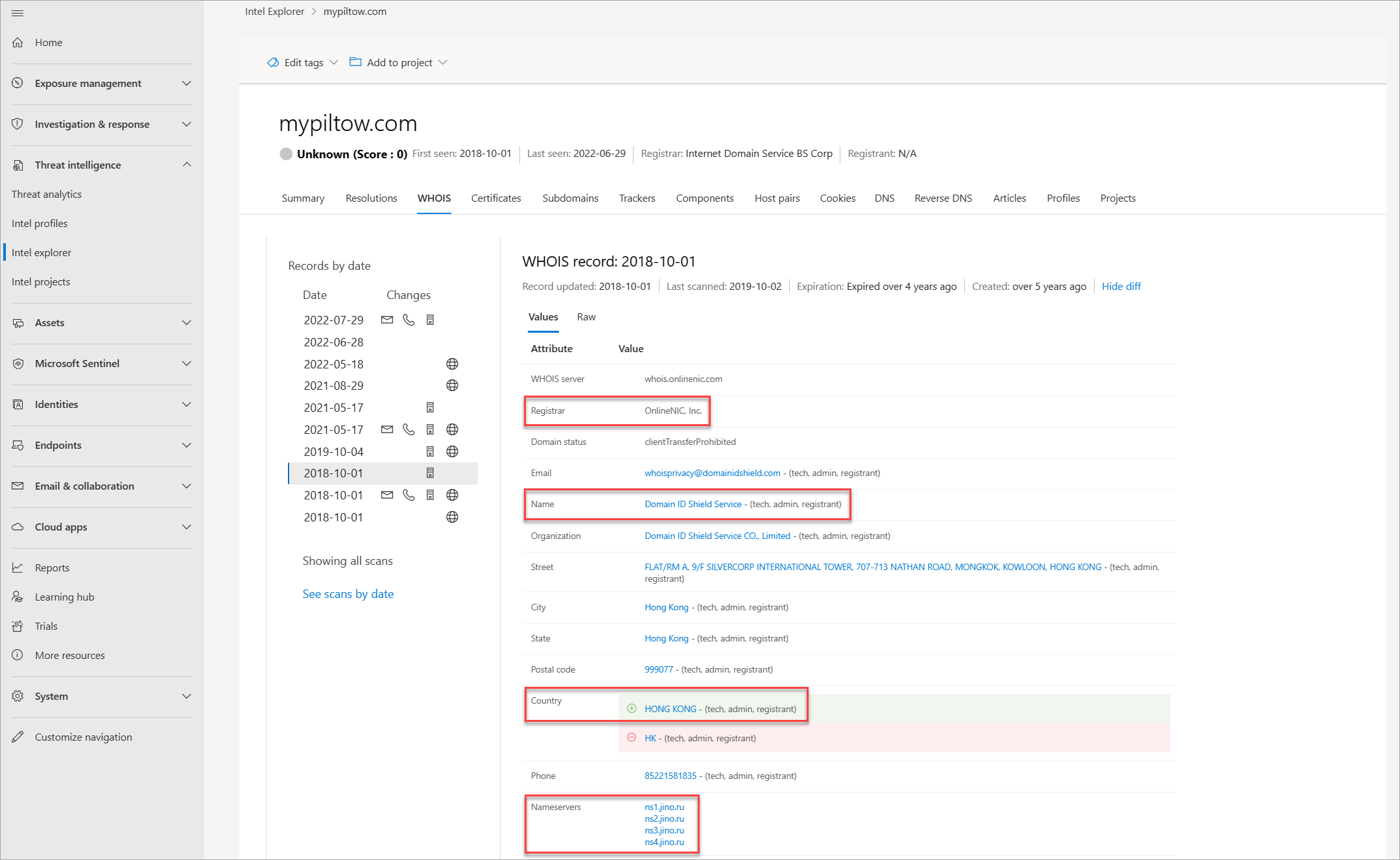

Selecione o separador WHOIS e compare as informações whois entre mypillow[.]com e mypiltow[.]com. Tome nota dos seguintes detalhes:

O registo WHOIS de mypillow[.]com de outubro de 2011 indica que My Pillow Inc. é claramente o proprietário do domínio.

O registo WHOIS de mypiltow[.]com de outubro de 2018 indica que o domínio foi registado na RAE de Hong Kong e está protegido pela privacidade pelo Domain ID Shield Service CO.

A entidade de registo de mypiltow[.]com é OnlineNIC, Inc.

Tendo em conta os registos de endereços e os detalhes da WHOIS analisados até agora, um analista deve achar estranho que um serviço de privacidade chinês guarde principalmente um endereço IP russo para uma empresa sediada nos EUA.

Navegue de volta para a barra de pesquisa do explorador Intel e procure livechatinc[.]organização. O artigo Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims (Adicionar à Sua Crescente Lista de Vítimas ) deverá agora aparecer nos resultados da pesquisa.

Selecione o artigo. As seguintes informações devem estar disponíveis sobre esta campanha relacionada:

- O artigo foi publicado a 18 de março de 2020.

- O artigo indica que Nutribullet, Amerisleep e ABS-CBN também foram vítimas do grupo de ator de ameaças Magecart.

Selecione o separador Indicadores públicos . Deve listar os seguintes IOCs:

- URLs: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domínios: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swapastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]com

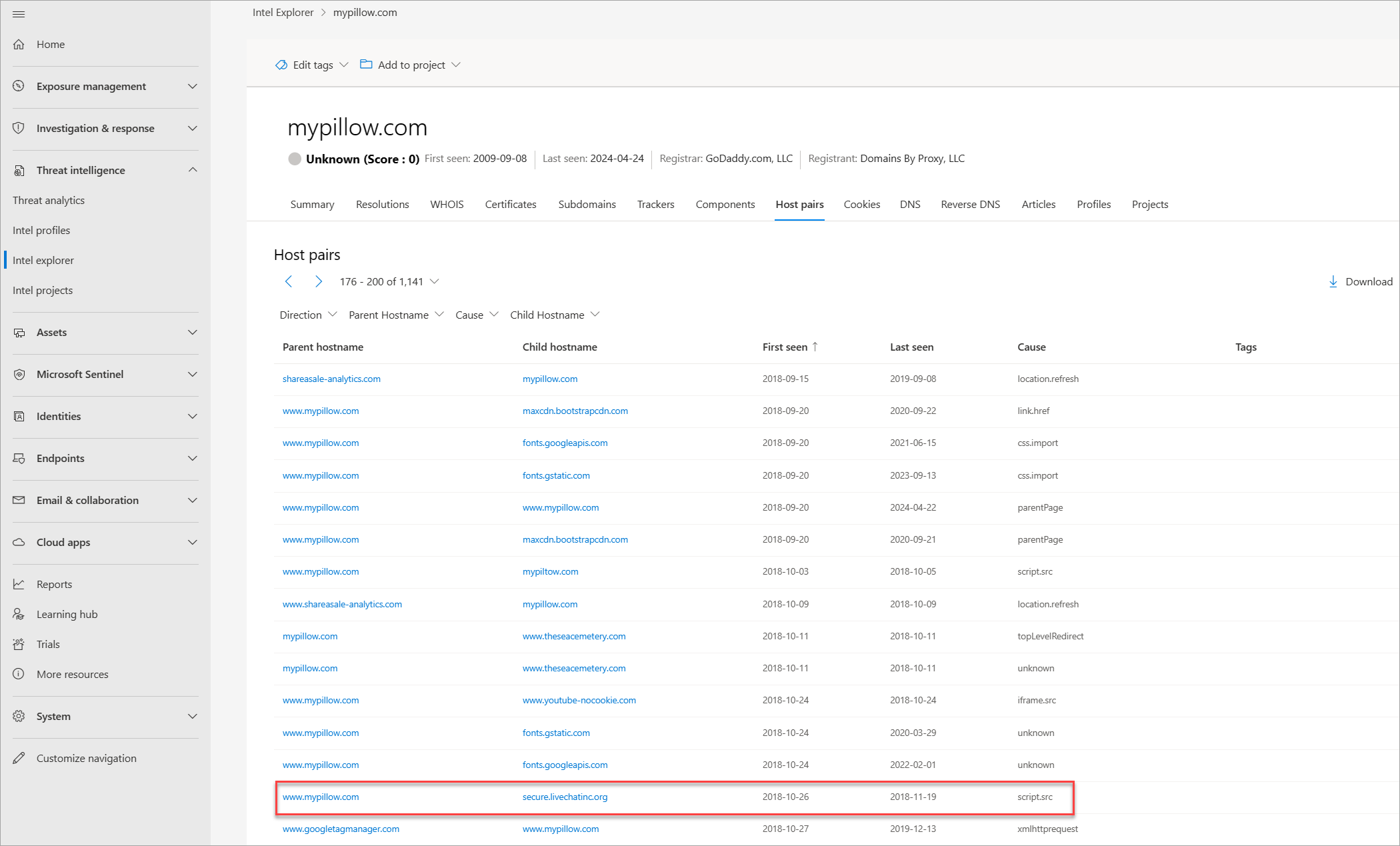

Navegue de volta para a barra de pesquisa intel explorer e procure mypillow[.]com. Em seguida, aceda ao separador Pares de anfitriões , ordene os pares de anfitriões pela primeira vez visto e procure as relações de pares de anfitriões que ocorreram em outubro de 2018.

Repare como www.mypillow[.]com foi observado pela primeira vez contactando secure.livechatinc[.]org on October 26, 2018, because a script GET request was observed from www.mypillow[.]com para secure.livechatinc[.]organização. Essa relação durou até 19 de novembro de 2018.

Além disso, secure.livechatinc[.]org contactou www.mypillow[.]com para aceder ao servidor deste último (xmlhttprequest).

Reveja mypillow[.]relações do par de anfitriões da com mais longe. Repare como mypillow[.]com tem relações de pares de anfitriões com os seguintes domínios, que é semelhante ao nome de domínio secure.livechatinc[.]org:

- cdn.livechatinc[.]com

- secure.livechatinc[.]com

- api.livechatinc[.]com

As causas da relação incluem:

- script.src

- iframe.src

- desconhecido

- topLevelRedirect

- img.src

- xmlhttprequest

O Livechat é um serviço de chat de suporte em direto que os revendedores online podem adicionar aos respetivos sites como recurso de parceiro. Várias plataformas de comércio eletrónico, incluindo MyPillow, utilizam-na. Este domínio falso é interessante porque o site oficial do Livechat é na verdade livechatinc[.]com. Por conseguinte, neste caso, o ator de ameaças utilizou um erro de digitação de domínio de nível superior para ocultar o facto de terem colocado um segundo skimmer no site MyPillow.

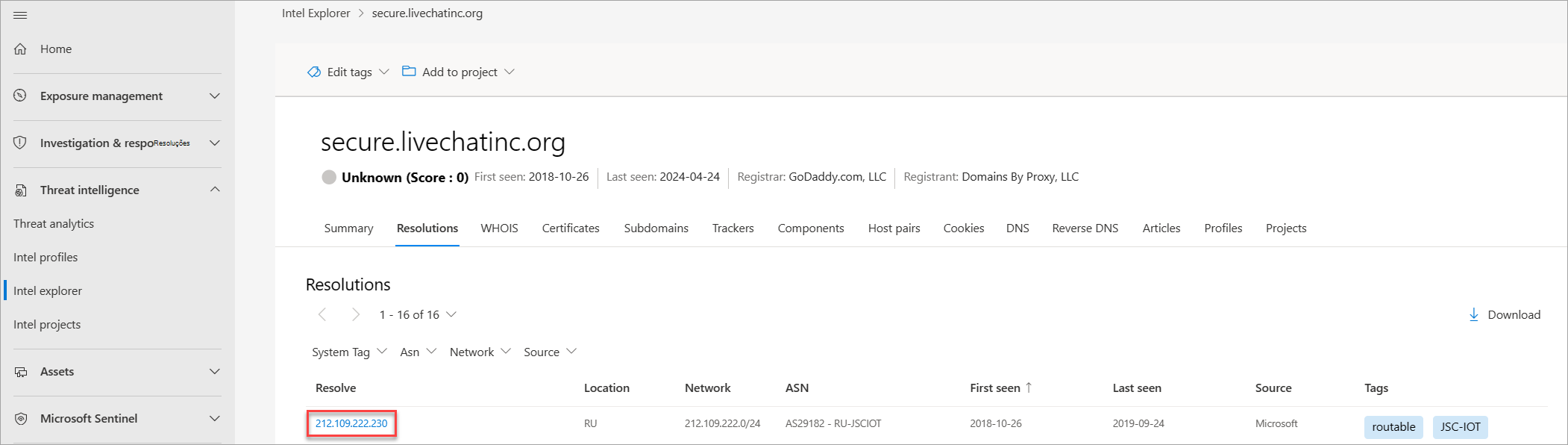

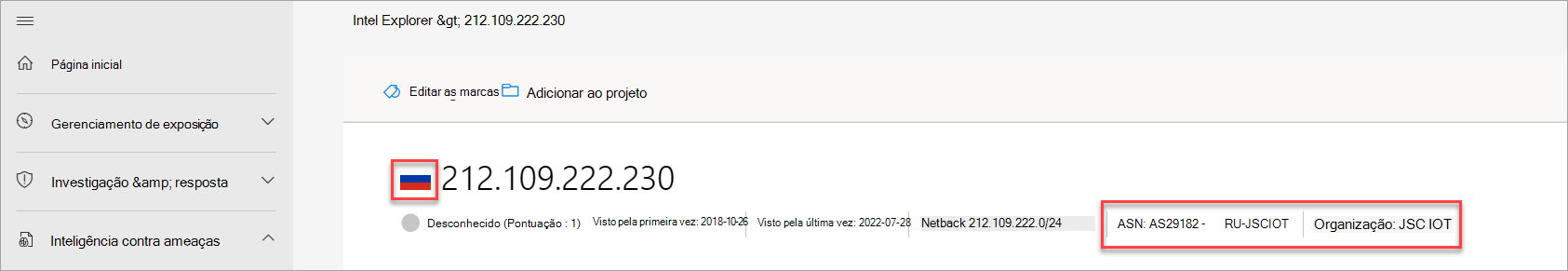

Voltar e encontrar uma relação de par de anfitriões com secure.livechatinc[.]org e dinamizar esse nome de anfitrião. O separador Resoluções deve indicar que este anfitrião foi resolvido para 212.109.222[.]230 em outubro de 2018.

Tenha em atenção que este endereço IP também está alojado na Rússia e a organização do ASN é JSC IOT.

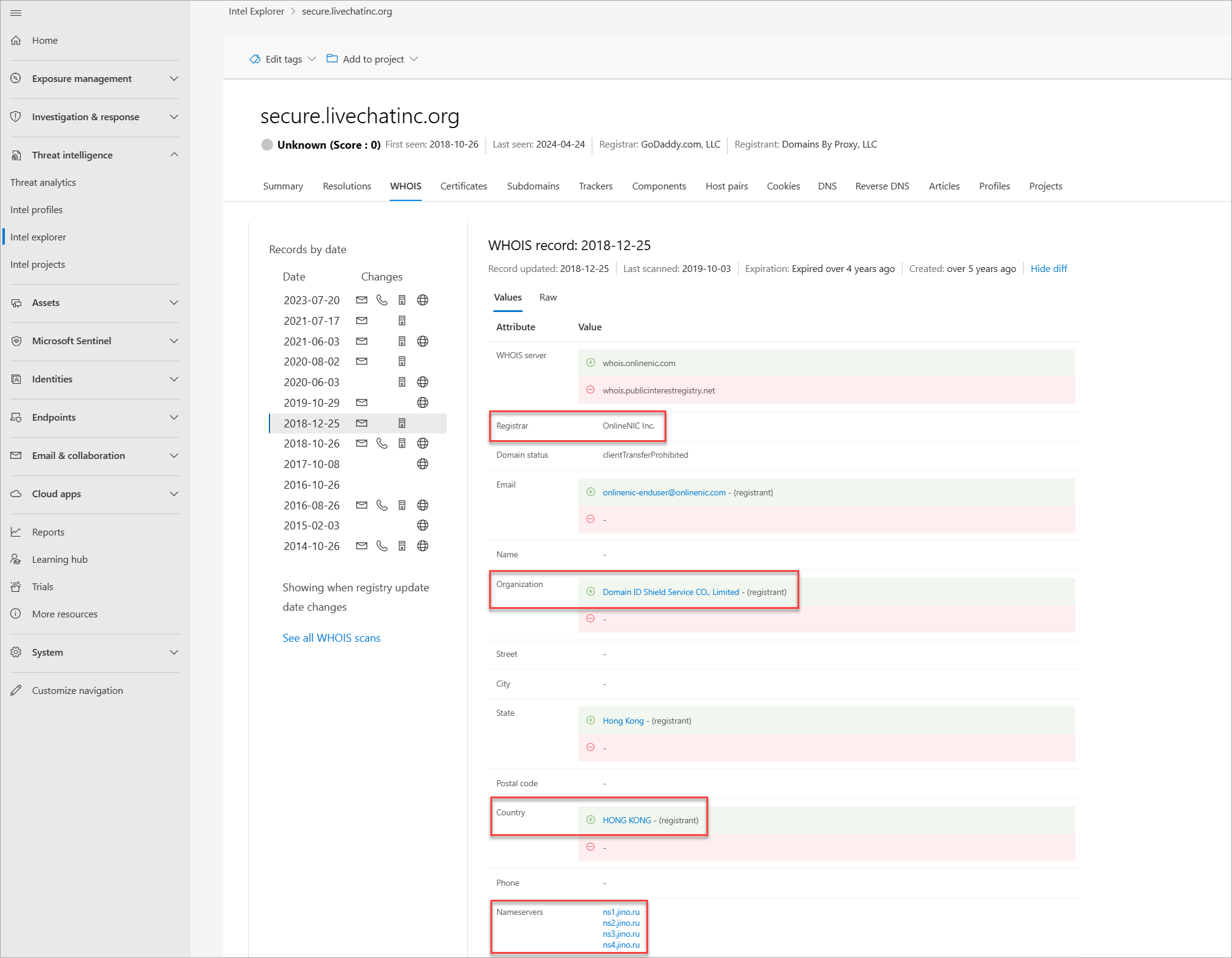

Navegue de volta para a barra de pesquisa do explorador Intel e procure secure.livechatinc[.]organização. Em seguida, aceda ao separador WHOIS e selecione o registo a partir de 25 de dezembro de 2018.

A entidade de registo utilizada para este registo é a OnlineNIC Inc., que é a mesma utilizada para registar mypiltow[.]com durante a mesma campanha. Com base no registo de 25 de dezembro de 2018, repare que o domínio também utilizou o mesmo serviço de proteção de privacidade chinês, o Domain ID Shield Service, como mypiltow[.]com.

O registo de dezembro utilizou os seguintes servidores de nomes, que foram os mesmos utilizados no registo de 1 de outubro de 2018 para mypiltow[.]com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

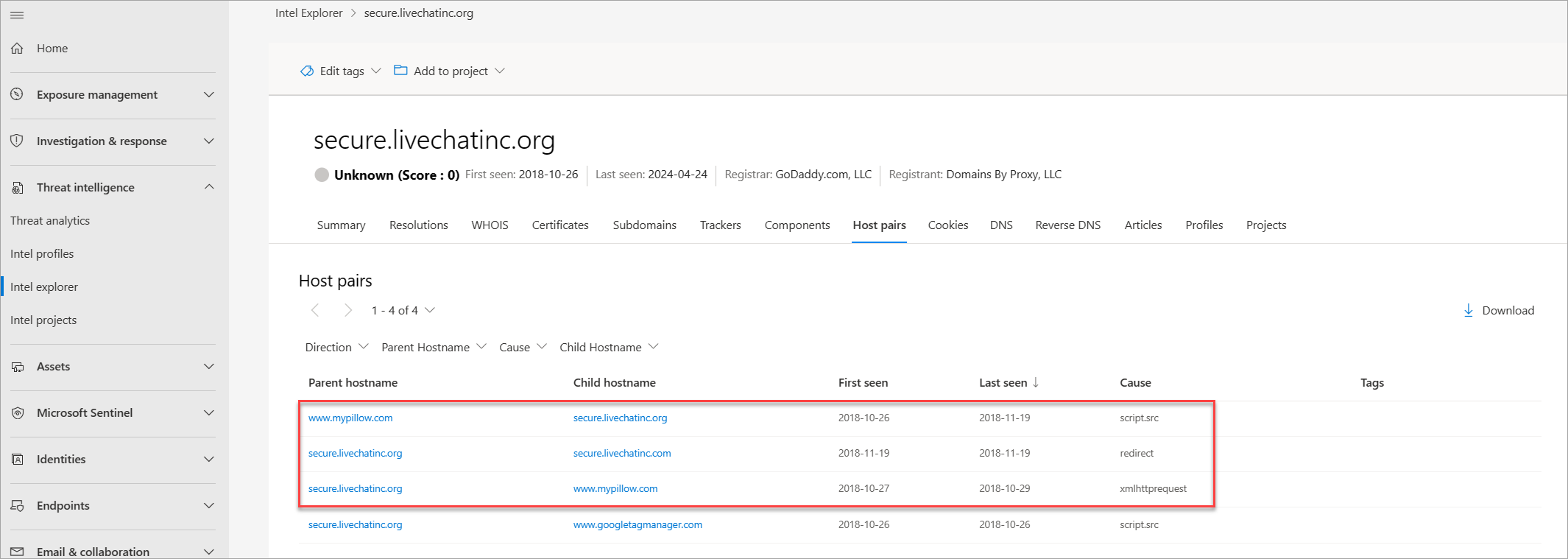

Selecione o separador Pares de anfitriões . Deverá ver as seguintes relações de pares de anfitriões de outubro a novembro de 2018:

- secure.livechatinc[.]A organização redirecionou os utilizadores para secure.livechatinc.com a 19 de novembro de 2022. Este redirecionamento é provavelmente uma técnica de ocultação para evitar a deteção.

- www.mypillow[.]com estava puxando um script alojado em secure.livechatinc[.]org (o site liveChat falso) de 26 de outubro de 2018 a 19 de novembro de 2022. Durante este período de tempo, www.mypillow[.]As compras de utilizador da com foram potencialmente comprometidas.

- secure.livechatinc[.]org estava a pedir dados (xmlhttprequest) do servidor www.mypillow[.]com, que aloja o site myPillow real, de 27 a 29 de outubro de 2018.

Recursos de limpeza

Não há recursos para limpar nesta secção.