Pesquisar e analisar

Informações sobre Ameaças do Microsoft Defender (Defender TI) oferece um motor de busca robusto e flexível para simplificar o processo de investigação. O Defender TI foi concebido para lhe permitir percorrer vários indicadores de diferentes origens de dados, tornando mais fácil do que nunca detetar relações entre infraestruturas diferentes.

Este artigo ajuda-o a compreender como realizar uma pesquisa e dinamizar diferentes conjuntos de dados para detetar relações entre diferentes artefactos.

Pré-requisitos

Um Microsoft Entra ID ou uma conta pessoal da Microsoft. Iniciar sessão ou criar uma conta

Uma licença premium do Defender TI.

Nota

Os utilizadores sem uma licença premium do Defender TI podem ainda aceder à nossa oferta gratuita do Defender TI.

Abrir o Defender TI no portal do Microsoft Defender

- Aceda ao portal do Defender e conclua o processo de autenticação da Microsoft. Saiba mais sobre o portal Defender

- Navegue paraExplorador intelde informações sobre ameaças>.

Realizar pesquisas e pivôs de informações sobre ameaças

A pesquisa do intel explorer do Defender TI é simples e poderosa, concebida para apresentar informações importantes imediatas, ao mesmo tempo que lhe permite interagir diretamente com os conjuntos de dados que compõem estas informações. A barra de pesquisa suporta entradas diferentes; pode procurar artefactos e nomes de artigos ou projetos específicos.

Procurar tipos de artefactos

Endereço IP: Pesquisa 195.161.141[.]65 na barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de endereços IP.

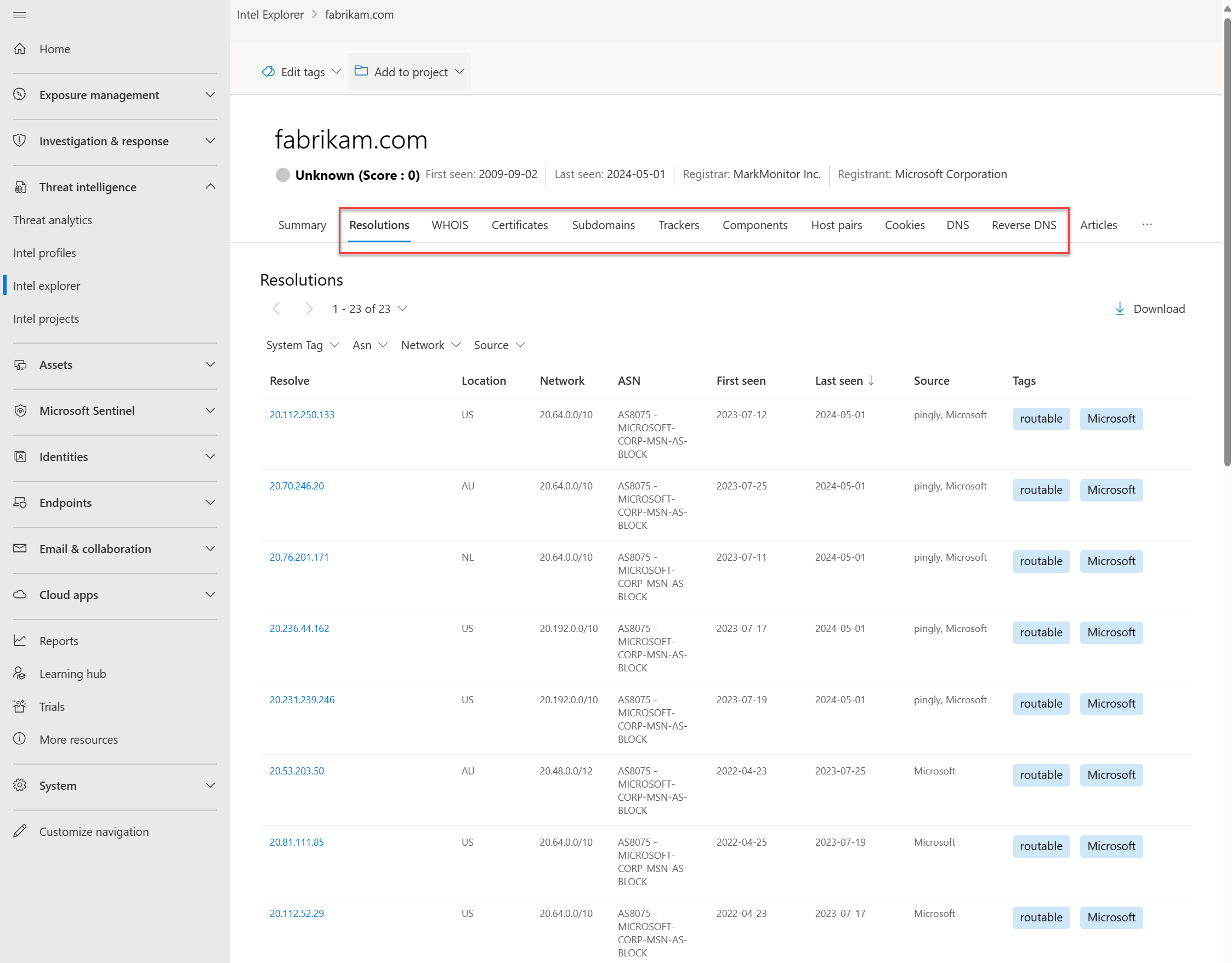

Domínio: Procure

fabrikam.comna barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de domínio.Anfitrião: Procure

canary.fabrikam.comna barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de anfitrião.Palavra-chave: Procure apt29 na barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de palavras-chave. As pesquisas de palavras-chave abrangem qualquer tipo de palavra-chave, que pode incluir um termo ou endereço de e-mail, entre outros, e resultam em associações com artigos, projetos e conjuntos de dados.

ID de Vulnerabilidades e Exposições Comuns (CVE):Pesquise CVE-2021-40444 na barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de palavras-chave do ID CVE.

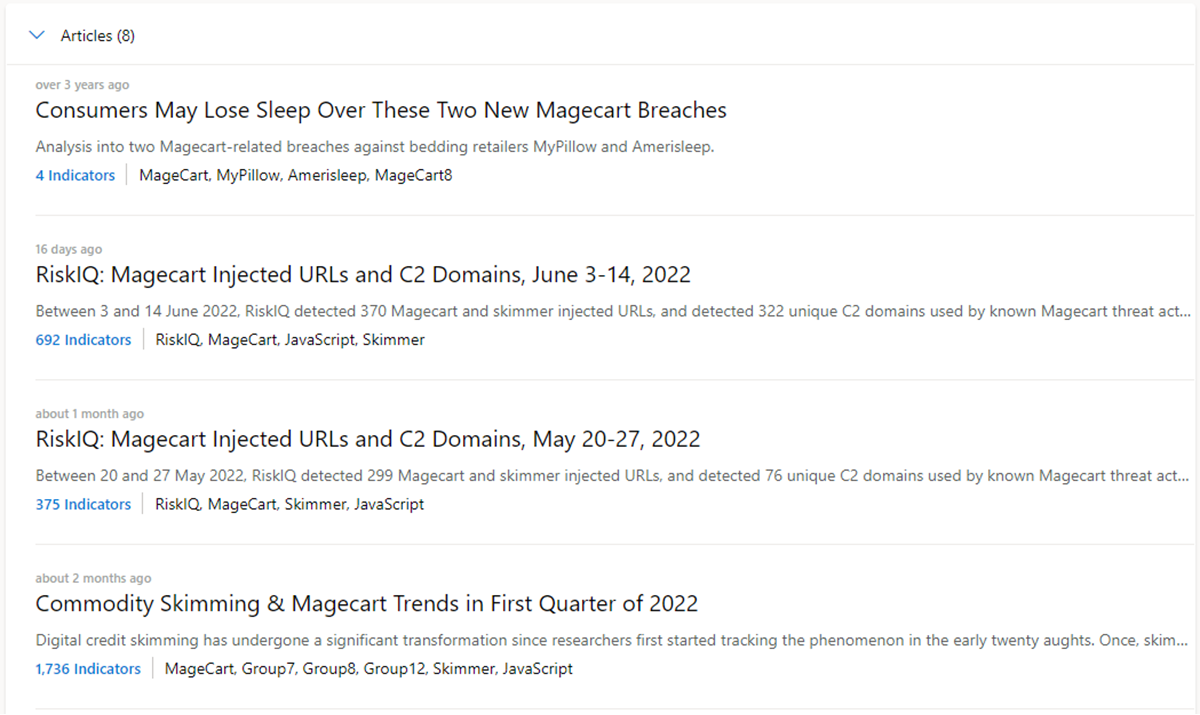

Artigo: Procure Commodity Skimming & Magecart Trends no primeiro trimestre de 2022 na barra de pesquisa intel explorer. Esta ação resulta numa pesquisa de artigos.

Etiqueta: Selecione Etiqueta no menu pendente da barra de pesquisa intel explorer e, em seguida, procure magecart. Esta ação resulta numa pesquisa de etiquetas.

Nota

Esta pesquisa não devolve artigos que partilhem esse valor de etiqueta.

Componente: Selecione Componente no menu pendente da barra de pesquisa intel explorer e, em seguida, procure cobalto strike Esta ação resulta numa pesquisa de componentes.

Controlador:Selecione Controladores no menu pendente da barra de pesquisa do explorador Intel e, em seguida, procure 07d14d16d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Esta ação resulta numa pesquisa de controlador.

Nota

Este exemplo é um tipo de controlador JarmHash .

E-mail da WHOIS: Selecione WHOIS>Email no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, procure domains@microsoft.com. Esta ação resulta numa pesquisa de e-mail whois.

Nome WHOIS: SelecioneWhoIS Name (NomeWHOIS>) no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, procure no MSN Hostmaster. Esta ação resulta numa pesquisa de nomes WHOIS.

Organização WHOIS: Selecione Organização WHOIS> no menu pendente da barra de pesquisa intel explorer e, em seguida, pesquise Microsoft Corporation. Esta ação resulta numa pesquisa da organização WHOIS.

Endereço WHOIS: SelecioneEndereçoWHOIS> no menu pendente da barra de pesquisa intel explorer e, em seguida, procure One Microsoft Way. Esta ação resulta numa pesquisa de endereços WHOIS.

Cidade WHOIS: Selecione WhoIS>City no menu pendente da barra de pesquisa intel explorer e, em seguida, procure em Redmond. Esta ação resulta numa pesquisa de cidade WHOIS.

Estado WHOIS: SelecioneEstadoWHOIS> no menu pendente da barra de pesquisa intel explorer e, em seguida, pesquise WA. Esta ação resulta numa pesquisa de estado WHOIS.

Código postal whois: SelecioneCódigo postalWHOIS> no menu pendente barra de pesquisa intel explorer e, em seguida, pesquise 98052. Esta ação resulta numa pesquisa de código postal WHOIS.

País da WHOIS: Selecione País WHOIS> no menu pendente da barra de pesquisa intel explorer e, em seguida, procure nos EUA. Esta ação resulta numa pesquisa de país/região WHOIS.

Telemóvel WHOIS: Selecione WHOIS>Phone no menu pendente da barra de pesquisa intel explorer e, em seguida, procure +1.4258828080. Esta ação resulta numa pesquisa por telefone WHOIS.

Servidor de nomes WHOIS: Selecione WHOIS>Nameserver no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, pesquise

ns1-03.azure-dns.com. Esta ação resulta numa pesquisa de servidor de nomes WHOIS.Certificado SHA-1: Selecione Certificado>SHA-1 no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, procure 35cd04a03ef866664623581cbd56e45ed07729678. Esta ação resulta numa pesquisa SHA-1 de certificado.

Número de série do certificado: SelecioneNúmero de série de certificado> no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, pesquise 1137354899731266880939192213383415094395905558. Esta ação resulta numa pesquisa de Número de Série de certificado.

Nome comum do emissor de certificados: SelecioneNome comum do Emissor de Certificados> no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, procure CA 05 de Emissão de TLS do Microsoft Azure. Esta ação resulta numa pesquisa de nome comum do emissor de certificados.

Nome alternativo do emissor de certificados: SelecioneNome alternativo do Emissor de Certificados> no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, procure um nome alternativo do emissor de certificados. Esta ação resulta numa pesquisa de nome alternativo do emissor de certificados.

Nome comum do requerente do certificado: SelecioneNome comum do Requerente do Certificado> no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, pesquise

*.oneroute.microsoft.com. Esta ação resulta numa pesquisa de nome comum do requerente do certificado.Nome alternativo do requerente do certificado: SelecioneNome alternativo do Requerente do Certificado> no menu pendente da barra de pesquisa do Intel Explorer e, em seguida, pesquise

oneroute.microsoft.com. Esta ação resulta numa pesquisa de nome alternativo do requerente do certificado.Nome do cookie: SelecioneNome do Cookie> no menu pendente da barra de pesquisa intel explorer e, em seguida, procure ARRAffinity. Esta ação resulta numa pesquisa de nomes de cookies.

Domínio de cookies: SelecioneDomínio de Cookies> no menu pendente da barra de pesquisa intel explorer e, em seguida, procure

portal.fabrikam.com. Esta ação resulta numa pesquisa de domínio de cookies.

Pivôs

Para qualquer uma das pesquisas realizadas nos passos anteriores, existem artefactos com hiperligações que pode dinamizar para descobrir resultados melhorados associados a esses indicadores. Sinta-se à vontade para experimentar os seus próprios pivôs.

Search results

Os resultados de uma pesquisa de informações sobre ameaças podem ser agrupados nas seguintes secções:

Informações-chave

O Defender TI fornece algumas informações básicas sobre o artefacto na parte superior da página de resultados da pesquisa. Estas informações podem incluir qualquer um dos seguintes, consoante o tipo de artefacto.

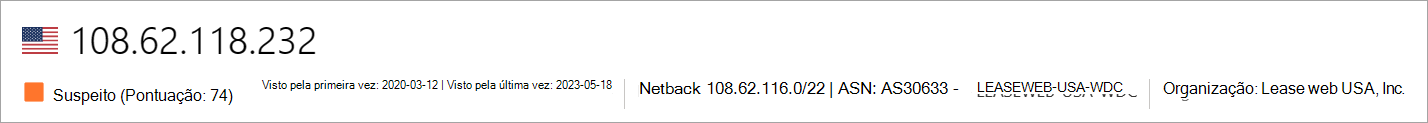

- País/Região: O sinalizador junto ao endereço IP indica o país ou região de origem do artefacto, o que pode ajudar a determinar a reputabilidade ou a postura de segurança. Na captura de ecrã de exemplo anterior, o endereço IP está alojado na infraestrutura no Estados Unidos.

- Reputação: No exemplo, o endereço IP é identificado como Malicioso, o que indica que o Ti do Defender detetou ligações entre este artefacto e a infraestrutura de adversário conhecida. Os artefactos também podem ser marcados como Suspeitos, Neutros ou Desconhecidos.

- Visto pela primeira vez: Este carimbo de data/hora indica quando o Defender TI observou o artefacto pela primeira vez. Compreender o ciclo de vida de um artefacto pode ajudar a determinar a reputabilidade.

- Visto pela última vez: Este carimbo de data/hora indica a última vez que o Defender TI observou o artefacto. Estas informações ajudam a determinar se o artefacto ainda é utilizado ativamente.

- Bloco IP: O bloco IP que inclui o artefacto do endereço IP consultado.

- Entidade de registo: A entidade de registo associada ao registo WHOIS do artefacto de domínio consultado.

- Entidade de registo: O nome do registo nos dados whois de um artefacto.

- ASN: O número de sistema autónomo (ASN) associado ao artefacto.

- SO: O sistema operativo associado ao artefacto.

- Anfitrião: O fornecedor de alojamento do artefacto. Alguns fornecedores de alojamento são mais respeitáveis do que outros, pelo que este valor pode ajudar a indicar a validade de um artefacto.

Esta secção também mostra todas as etiquetas aplicadas ao artefacto ou quaisquer projetos que o incluam. Também pode adicionar uma etiqueta ao artefacto ou adicioná-la a um projeto. Saiba mais sobre como utilizar etiquetas

Resumo

O separador Resumo apresenta as principais conclusões sobre um artefacto que o Defender TI deriva dos nossos conjuntos de dados expansivos para ajudar a iniciar uma investigação.

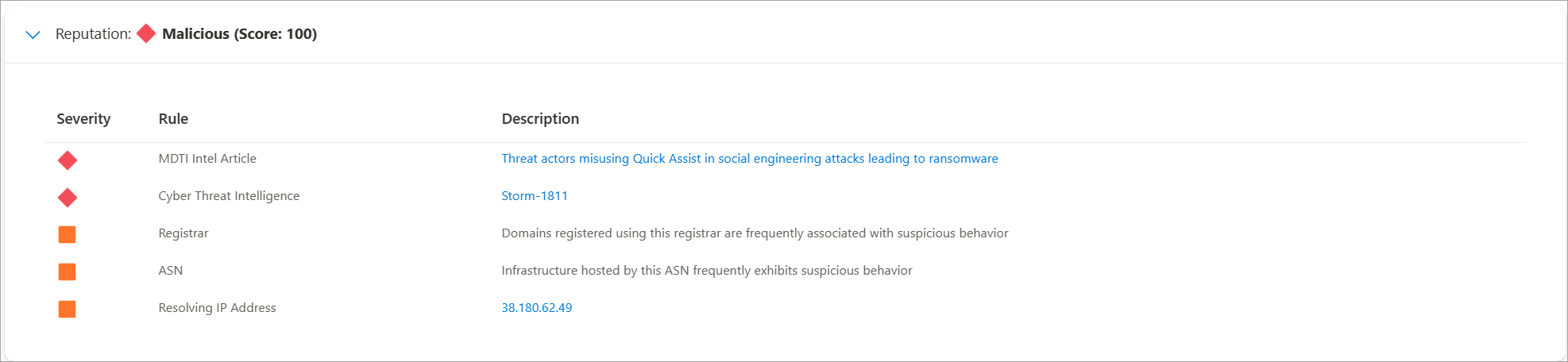

Reputação: O Defender TI fornece classificações de reputação proprietárias para qualquer anfitrião, domínio ou endereço IP. Quer valide a reputação de uma entidade conhecida ou desconhecida, esta classificação ajuda-o a compreender rapidamente quaisquer ligações detetadas a infraestruturas maliciosas ou suspeitas.

O Defender TI apresenta classificações de reputação como um valor numérico entre zero e 100. Uma entidade com uma classificação de

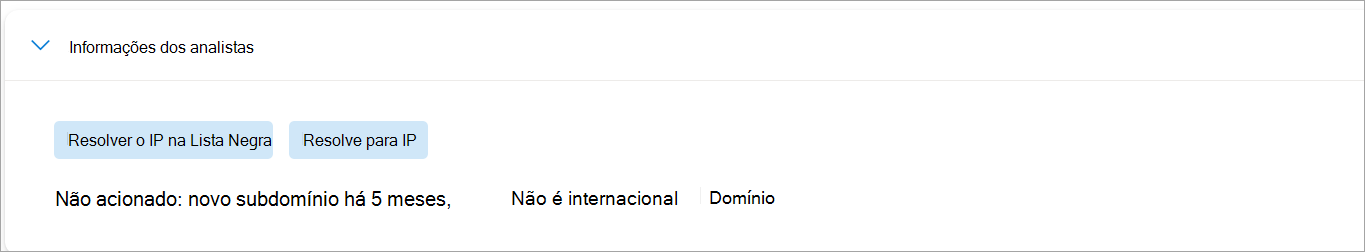

0não tem associações com atividade suspeita ou indicadores conhecidos de comprometimento (IOCs), enquanto uma classificação de100indica que a entidade é maliciosa. O Defender TI também fornece uma lista de regras com descrições e classificações de gravidade correspondentes. No exemplo seguinte, são aplicáveis quatro regras de "gravidade elevada" ao domínio.Informações do analista: Esta secção fornece informações rápidas sobre o artefacto que podem ajudar a determinar o próximo passo numa investigação. Esta secção lista todas as informações que se aplicam ao artefacto. Também lista informações que não se aplicam a mais visibilidade.

Na captura de ecrã seguinte, podemos determinar rapidamente que o endereço IP é encaminhável, aloja um servidor Web e tinha uma porta aberta nos últimos cinco dias. Além disso, o Defender TI apresenta regras que não foram acionadas, o que pode ser igualmente útil ao iniciar uma investigação.

Artigos: Esta secção apresenta quaisquer artigos que possam fornecer informações sobre como investigar melhor e, em última análise, desarmar o artefacto afetado. Os investigadores que estudam o comportamento de atores de ameaças conhecidos e a sua infraestrutura escrevem estes artigos, apresentando descobertas fundamentais que podem ajudar a si e a outros a mitigar riscos para a sua organização.

No exemplo seguinte, o endereço IP pesquisado é identificado como um COI relacionado com as conclusões no artigo.

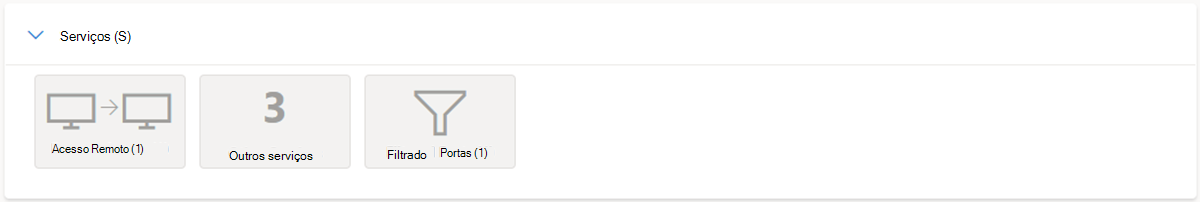

Serviços: Esta secção lista todos os serviços detetados em execução no artefacto do endereço IP, o que é útil ao tentar compreender a utilização pretendida da entidade. Quando estiver a investigar infraestruturas maliciosas, estas informações podem ajudar a determinar as capacidades de um artefacto, permitindo-lhe defender proativamente a sua organização com base nestas informações.

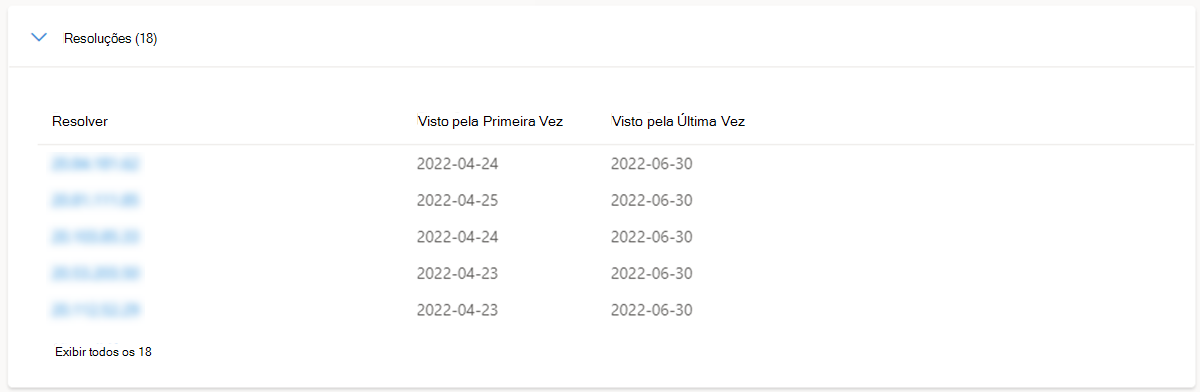

Resoluções: As resoluções são registos individuais do Sistema de Nomes de Domínio (DNS) capturados através de sensores passivos distribuídos por todo o mundo. Estes valores revelam um histórico de como um domínio ou endereço IP altera a infraestrutura ao longo do tempo. Podem ser utilizadas para detetar outras infraestruturas e medir o risco com base nos níveis de ligação. Para cada resolução, fornecemos carimbos de data/hora vistos pela primeira vez e visto pela última vez para mostrar o ciclo de vida das resoluções.

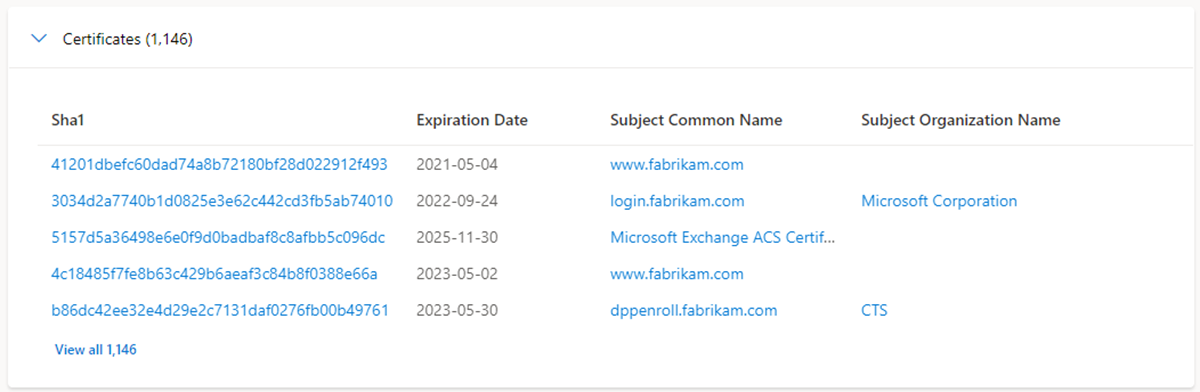

Certificados: Além de proteger os seus dados, os certificados TLS são uma forma fantástica de os utilizadores ligarem uma infraestrutura de rede diferente. Os certificados TLS podem fazer ligações que os dados DNS passivos ou WHOIS podem falhar. Isto significa mais formas de correlacionar potenciais infraestruturas maliciosas e identificar potenciais falhas de segurança operacional de atores. Para cada certificado TLS, fornecemos o nome do certificado, a data de expiração, o nome comum do requerente e o nome da organização do requerente.

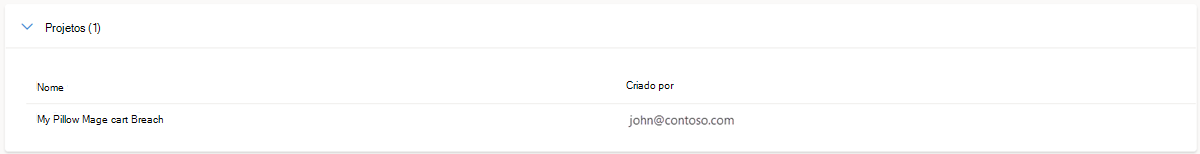

Projetos: O Defender TI permite-lhe criar projetos para organizar indicadores de interesse ou comprometê-lo a partir de uma investigação. Os projetos também são criados para monitorizar os artefactos de ligação para uma visibilidade melhorada. Os projetos contêm uma lista de todos os artefactos associados e um histórico detalhado que retém os nomes, descrições, colaboradores e perfis de monitorização.

Quando pesquisa um endereço IP, domínio ou anfitrião e, se esse indicador estiver listado num projeto ao qual tem acesso, pode selecionar o separador Projetos e navegar para os detalhes do projeto para obter mais contexto sobre o indicador antes de rever os outros conjuntos de dados para obter mais informações.

Conjuntos de dados

Os conjuntos de dados ajudam-no a aprofundar as ligações tangíveis observadas pelo Defender TI. Enquanto o separador Resumo apresenta as principais conclusões para fornecer contexto imediato sobre um artefacto, os vários conjuntos de dados, que aparecem como separadores separados nos resultados da pesquisa, permitem-lhe estudar estas ligações de forma muito mais granular.

Pode selecionar qualquer um dos valores devolvidos para alternar rapidamente entre metadados relacionados e revelar informações que poderá perder com os métodos de investigação tradicionais.

Os seguintes conjuntos de dados estão disponíveis no Defender TI:

- Resoluções

- Informações da WHOIS

- Certificados TLS/SSL

- Controladores

- Subdomínios

- Componentes

- Pares de anfitriões

- Cookies

- Serviços

- DNS

- DNS Inverso

Saiba mais sobre os conjuntos de dados

Passos seguintes

Para mais informações, consulte: