Novidades do arquivo para Microsoft Defender para Identidade

Este artigo lista Microsoft Defender para Identidade notas de versão para versões e funcionalidades lançadas há mais de 6 meses.

Para obter informações sobre as versões e funcionalidades mais recentes, consulte Novidades no Microsoft Defender para Identidade.

Nota

A partir de 15 de junho de 2022, a Microsoft deixará de suportar o sensor do Defender para Identidade em dispositivos com Windows Server 2008 R2. Recomendamos que identifique os restantes Controladores de Domínio (DCs) ou servidores do AD FS que ainda estejam a executar o Windows Server 2008 R2 como um sistema operativo e que planeie atualizá-los para um sistema operativo suportado.

Durante os dois meses após 15 de junho de 2022, o sensor continuará a funcionar. Após este período de dois meses, a partir de 15 de agosto de 2022, o sensor deixará de funcionar nas plataformas Windows Server 2008 R2. Pode encontrar mais detalhes em: https://aka.ms/mdi/2008r2

Julho de 2023

Versão 2.209 do Defender para Identidade

Esta versão inclui melhoramentos e correções de erros para serviços cloud e o sensor do Defender para Identidade.

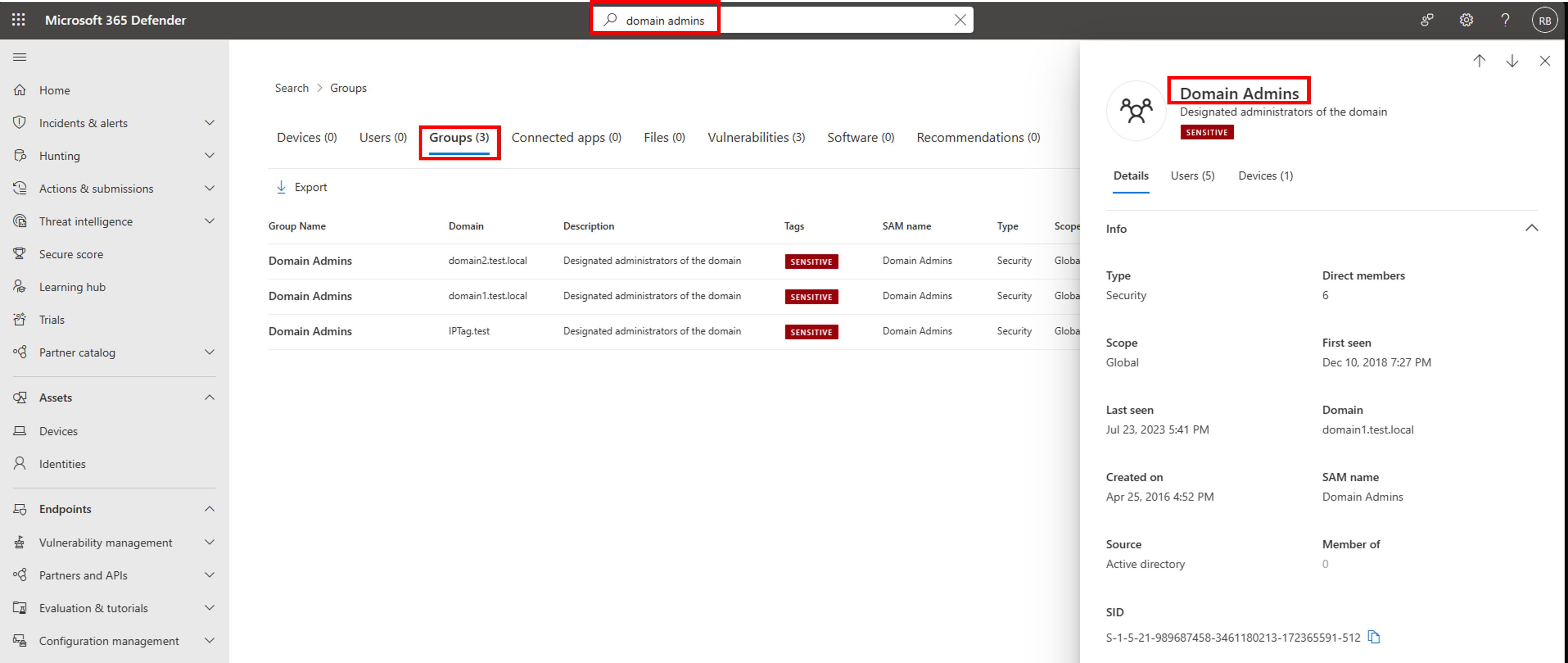

Procurar grupos do Active Directory no Microsoft Defender XDR (Pré-visualização)

A Microsoft Defender XDR pesquisa global agora suporta a pesquisa pelo nome do grupo do Active Directory. Todos os grupos encontrados são apresentados nos resultados num separador Grupos separador. Selecione um grupo do Active Directory nos resultados da pesquisa para ver mais detalhes, incluindo:

- Tipo

- Âmbito

- Domínio

- Nome SAM

- SID

- Hora de criação do grupo

- A primeira vez que uma atividade do grupo foi observada

- Grupos que contêm o grupo selecionado

- Uma lista de todos os membros do grupo

Por exemplo:

Para obter mais informações, consulte Microsoft Defender para Identidade no Microsoft Defender XDR.

Novos relatórios de postura de segurança

As avaliações da postura de segurança de identidade do Defender para Identidade detetam e recomendam proativamente ações nas suas configurações de Active Directory no local.

As seguintes novas avaliações da postura de segurança estão agora disponíveis na Classificação de Segurança da Microsoft:

- Remover direitos de acesso em contas suspeitas com a permissão Administração SDHolder

- Remover contas não administrativas com permissões DCSync

- Remover administradores locais em recursos de identidade

- Iniciar a implementação do Defender para Identidade

Para obter mais informações, veja avaliações da postura de segurança do Microsoft Defender para Identidade.

Redirecionamento automático para o portal clássico do Defender para Identidade

A experiência e funcionalidade do portal Microsoft Defender para Identidade são convergidas para a plataforma de deteção e resposta alargada (XDR) da Microsoft, Microsoft Defender XDR. A partir de 6 de julho de 2023, os clientes que utilizam o portal clássico do Defender para Identidade são automaticamente redirecionados para Microsoft Defender XDR, sem qualquer opção para reverter para o portal clássico.

Para obter mais informações, consulte a nossa mensagem de blogue e Microsoft Defender para Identidade no Microsoft Defender XDR.

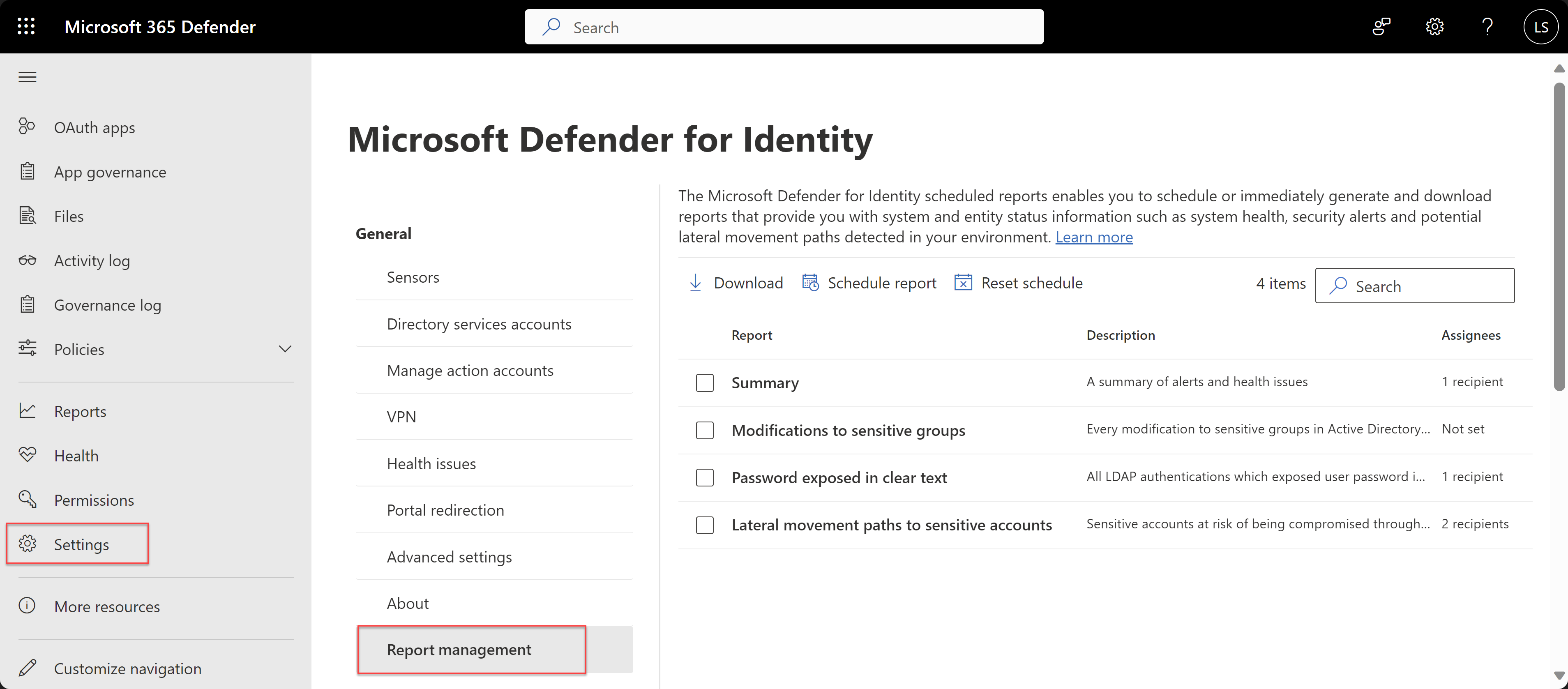

Transferências e agendamento de relatórios do Defender para Identidade no Microsoft Defender XDR (Pré-visualização)

Agora, pode transferir e agendar relatórios periódicos do Defender para Identidade a partir do portal do Microsoft Defender, criando paridade na funcionalidade de relatórios com o portal clássico legado do Defender para Identidade.

Transfira e agende relatórios no Microsoft Defender XDR a partir da página Gestão de Relatórios de Identidades > de Definições>. Por exemplo:

Para obter mais informações, veja Microsoft Defender para Identidade relatórios no Microsoft Defender XDR.

Versão 2.208 do Defender para Identidade

- Esta versão inclui melhoramentos e correções de erros para serviços cloud e o sensor do Defender para Identidade.

Versão 2.207 do Defender para Identidade

Esta versão fornece o novo parâmetro de instalação AccessKeyFile . Utilize o parâmetro AccessKeyFile durante uma instalação silenciosa de um sensor do Defender para Identidade para definir a Chave de Acesso da área de trabalho a partir de um caminho de texto fornecido. Para obter mais informações, consulte Instalar o sensor Microsoft Defender para Identidade.

Esta versão inclui melhoramentos e correções de erros para serviços cloud e o sensor do Defender para Identidade.

Junho de 2023

Versão 2.206 do Defender para Identidade

- Esta versão inclui melhoramentos e correções de erros para serviços cloud e o sensor do Defender para Identidade.

Investigação avançada com uma tabela IdentityInfo melhorada

- Para inquilinos com o Defender para Identidade implementado, a tabela de investigação avançada Do Microsoft 365 IdentityInfo inclui agora mais atributos por identidade e identidades detetadas pelo sensor do Defender para Identidade a partir do seu ambiente no local.

Para obter mais informações, veja a documentação Microsoft Defender XDR investigação avançada.

Versão 2.205 do Defender para Identidade

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

9 de maio de 2023

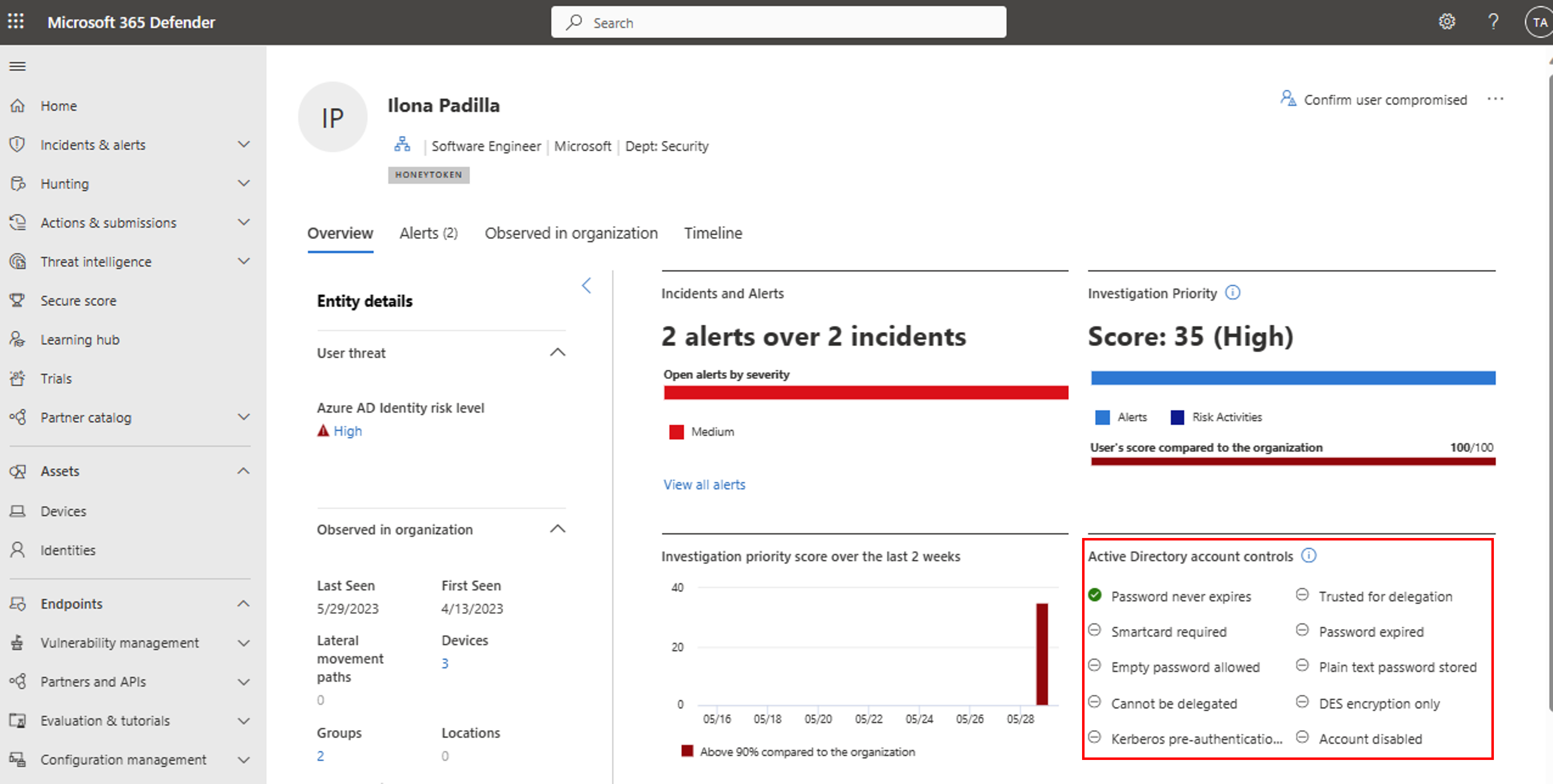

Destaques do controlo de conta do Active Directory melhorado

A página de detalhes do utilizador Microsoft Defender XDR Identity> inclui agora novos dados de controlo de conta do Active Directory.

No separador Descrição geral dos detalhes do utilizador, adicionámos o novo cartão de controlos de conta do Active Directory para realçar definições de segurança importantes e controlos do Active Directory. Por exemplo, utilize este cartão para saber se um utilizador específico consegue ignorar os requisitos de palavra-passe ou se tem uma palavra-passe que nunca expira.

Por exemplo:

Para obter mais informações, veja a documentação do atributo User-Account-Control .

Versão 2.204 do Defender para Identidade

Lançada a 29 de maio de 2023

Novo alerta de estado de funcionamento para falhas de ingestão de dados de integração de VPN (radius). Para obter mais informações, veja Microsoft Defender para Identidade alertas de estado de funcionamento do sensor.

Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.203 do Defender para Identidade

Lançada a 15 de maio de 2023

Novo alerta de estado de funcionamento para verificar se a Auditoria de Contentor do ADFS está configurada corretamente. Para obter mais informações, veja Microsoft Defender para Identidade alertas de estado de funcionamento do sensor.

A página identidade do Microsoft Defender 365 inclui atualizações de IU para a experiência de caminho de movimento lateral. Nenhuma funcionalidade foi alterada. Para obter mais informações, veja Compreender e investigar Caminhos de Movimento Lateral (LMPs) com Microsoft Defender para Identidade.

Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Melhoramentos da linha cronológica de identidade

O separador Linha Cronológica de identidade contém agora funcionalidades novas e melhoradas! Com a linha cronológica atualizada, pode agora filtrar por Tipo de atividade, Protocolo e Localização, para além dos filtros originais. Também pode exportar a linha cronológica para um ficheiro CSV e encontrar informações adicionais sobre atividades associadas às técnicas MITRE ATT&CK. Para obter mais informações, veja Investigar utilizadores no Microsoft Defender XDR.

Otimização de alertas no Microsoft Defender XDR

A otimização de alertas, agora disponível no Microsoft Defender XDR, permite-lhe ajustar os alertas e otimizá-los. A otimização de alertas reduz os falsos positivos, permite que as suas equipas do SOC se concentrem em alertas de alta prioridade e melhora a cobertura da deteção de ameaças em todo o sistema.

No Microsoft Defender XDR, crie condições de regra com base em tipos de provas e, em seguida, aplique a regra em qualquer tipo de regra que corresponda às suas condições. Para obter mais informações, veja Otimizar um alerta.

Abril de 2023

Versão 2.202 do Defender para Identidade

Lançada a 23 de abril de 2023

- Novo alerta de estado de funcionamento para verificar se a Auditoria do Contentor de Configuração dos Serviços de Diretório está configurada corretamente, conforme descrito na página de alertas de estado de funcionamento.

- São criadas novas áreas de trabalho para inquilinos do AD mapeados para a Nova Zelândia na região Leste da Austrália. Para obter a lista mais atual da implementação regional, veja Componentes do Defender para Identidade.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

3 de março de 2023

Versão 2.201 do Defender para Identidade

Lançada a 27 de março de 2023

Estamos a desativar o alerta honeytoken SAM-R. Embora estes tipos de contas nunca devam ser acedidos ou consultados, determinados sistemas legados podem utilizar estas contas como parte das operações regulares. Se esta funcionalidade for necessária para si, pode sempre criar uma consulta de investigação avançada e utilizá-la como uma deteção personalizada. Também estamos a rever o alerta de honeytoken LDAP nas próximas semanas, mas permanece funcional por enquanto.

Corrigimos problemas de lógica de deteção no alerta de estado de funcionamento da Auditoria de Objetos dos Serviços de Diretório para sistemas operativos não ingleses e para o Windows 2012 com esquemas de Serviços de Diretório anteriores à versão 87.

Removemos o pré-requisito de configuração de uma conta dos Serviços de Diretório para os sensores iniciarem. Para obter mais informações, veja Microsoft Defender para Identidade Recomendações da conta do Serviço de Diretório.

Já não precisamos de registar 1644 eventos. Se tiver esta definição de registo ativada, pode removê-la. Para obter mais informações, veja ID do Evento 1644.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.200 do Defender para Identidade

Lançada a 16 de março de 2023

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.199 do Defender para Identidade

Lançada a 5 de março de 2023

Algumas exclusões do Honeytoken foram consultadas através do alerta SAM-R que não estavam a funcionar corretamente. Nestes casos, os alertas estavam a ser acionados mesmo para entidades excluídas. Este erro foi corrigido.

Nome do protocolo NTLM atualizado para as tabelas de Investigação Avançada de Identidade: o nome

Ntlmdo protocolo antigo está agora listado como o novo nomeNTLMdo protocolo nas tabelas de Identidade de Investigação Avançada: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Se estiver a utilizar oNtlmprotocolo no formato sensível a maiúsculas e minúsculas das tabelas de eventos de Identidade, deve alterá-lo paraNTLM.A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Fevereiro de 2023

Versão 2.198 do Defender para Identidade

Lançada a 15 de fevereiro de 2023

A linha cronológica de identidade está agora disponível como parte da nova página Identidade no Microsoft Defender XDR: a página Utilizador atualizada no Microsoft Defender XDR tem agora um novo aspeto e funcionalidade, com uma vista expandida de recursos relacionados e um novo separador de linha cronológica dedicada. A linha cronológica representa atividades e alertas dos últimos 30 dias e unifica as entradas de identidade do utilizador em todas as cargas de trabalho disponíveis (Defender para Identidade/Defender for Cloud Apps/Defender para Endpoint). Ao utilizar a linha cronológica, pode focar-se facilmente nas atividades que o utilizador realizou (ou que foram executadas nas mesmas) em intervalos de tempo específicos. Para obter mais informações, veja Investigar utilizadores no Microsoft Defender XDR

Melhorias adicionais para alertas honeytoken: na versão 2.191, introduzimos vários novos cenários para o alerta de atividade honeytoken.

Com base nos comentários dos clientes, decidimos dividir o alerta de atividade honeytoken em cinco alertas separados:

- O utilizador honeytoken foi consultado através de SAM-R.

- O utilizador honeytoken foi consultado através de LDAP.

- Atividade de autenticação de utilizador honeytoken

- O utilizador honeytoken tinha atributos modificados.

- A associação ao grupo Honeytoken foi alterada.

Além disso, adicionámos exclusões para estes alertas, proporcionando uma experiência personalizada para o seu ambiente.

Estamos ansiosos para ouvir o seu feedback para que possamos continuar a melhorar.

Novo alerta de segurança – a utilização suspeita de certificados através do protocolo Kerberos (PKINIT).: Muitas das técnicas para abusar dos Serviços de Certificados do Active Directory (AD CS) envolvem a utilização de um certificado numa fase do ataque. Microsoft Defender para Identidade agora alerta os utilizadores quando observarem essa utilização suspeita de certificados. Esta abordagem de monitorização comportamental fornece proteção abrangente contra ataques do AD CS, acionando um alerta quando é tentada uma autenticação de certificado suspeita contra um controlador de domínio com um sensor do Defender para Identidade instalado. Para obter mais informações, veja Microsoft Defender para Identidade agora deteta a utilização suspeita de certificados.

Interrupção automática do ataque: o Defender para Identidade funciona agora em conjunto com Microsoft Defender XDR para oferecer Interrupção automatizada de ataques. Esta integração significa que, para sinais provenientes de Microsoft Defender XDR, podemos acionar a ação Desativar Utilizador. Estas ações são acionadas por sinais XDR de alta fidelidade, combinados com informações da investigação contínua de milhares de incidentes por parte das equipas de investigação da Microsoft. A ação suspende a conta de utilizador comprometida no Active Directory e sincroniza estas informações com Microsoft Entra ID. Para obter mais informações sobre a interrupção automática de ataques, leia a mensagem de blogue por Microsoft Defender XDR.

Também pode excluir utilizadores específicos das ações de resposta automatizadas. Para obter mais informações, veja Configure Defender for Identity automated response exclusions (Configurar exclusões de resposta automatizadas do Defender para Identidade).

Remover período de aprendizagem: os alertas gerados pelo Defender para Identidade baseiam-se em vários fatores, como a criação de perfis, deteção determinista, machine learning e algoritmos comportamentais que aprendeu sobre a sua rede. O processo de aprendizagem completo do Defender para Identidade pode demorar até 30 dias por controlador de domínio. No entanto, podem existir instâncias em que gostaria de receber alertas mesmo antes de o processo de aprendizagem completo ter sido concluído. Por exemplo, quando instala um novo sensor num controlador de domínio ou quando está a avaliar o produto, poderá querer receber alertas imediatamente. Nestes casos, pode desativar o período de aprendizagem dos alertas afetados ao ativar a funcionalidade Remover período de aprendizagem . Para obter mais informações, veja Definições avançadas.

Nova forma de enviar alertas para o M365D: há um ano, anunciámos que todas as experiências Microsoft Defender para Identidade estão disponíveis no portal do Microsoft Defender. O nosso pipeline de alertas principal está agora a mudar gradualmente do Defender para Identidade > Defender for Cloud Apps > Microsoft Defender XDR para o Defender para > Identidade Microsoft Defender XDR. Esta integração significa que as atualizações de estado no Defender for Cloud Apps não serão refletidas no Microsoft Defender XDR e vice-versa. Esta alteração deve reduzir significativamente o tempo que os alertas demoram a aparecer no portal do Microsoft Defender. Como parte desta migração, todas as políticas do Defender para Identidade deixarão de estar disponíveis no portal do Defender for Cloud Apps a partir de 5 de março. Como sempre, recomendamos que utilize o portal Microsoft Defender para todas as experiências do Defender para Identidade.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Janeiro de 2023

Versão 2.197 do Defender para Identidade

Lançada a 22 de janeiro de 2023

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.196 do Defender para Identidade

Lançada a 10 de janeiro de 2023

Novo alerta de estado de funcionamento para verificar se a Auditoria de Objetos dos Serviços de Diretório está configurada corretamente, conforme descrito na página de alertas de estado de funcionamento.

Novo alerta de estado de funcionamento para verificar se as definições de energia do sensor estão configuradas para um desempenho ideal, conforme descrito na página alertas de estado de funcionamento.

Adicionámos informações da MITRE ATT&CK às tabelas IdentityLogonEvents, IdentityDirectoryEvents e IdentityQueryEvents no Microsoft Defender XDR Investigação Avançada. Na coluna AdditionalFields , pode encontrar detalhes sobre as Técnicas de Ataque e a Tática (Categoria) associadas a algumas das nossas atividades lógicas.

Uma vez que todas as principais funcionalidades de Microsoft Defender para Identidade estão agora disponíveis no portal do Microsoft Defender, a definição de redirecionamento do portal é ativada automaticamente para cada inquilino a partir de 31 de janeiro de 2023. Para obter mais informações, veja Redirecionar contas de Microsoft Defender para Identidade para Microsoft Defender XDR.

Dezembro de 2022

Versão 2.195 do Defender para Identidade

Lançada a 7 de dezembro de 2022

Os datacenters do Defender para Identidade também estão agora implementados na região Leste da Austrália. Para obter a lista mais atual da implementação regional, veja Componentes do Defender para Identidade.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Novembro de 2022

Versão 2.194 do Defender para Identidade

Lançada a 10 de novembro de 2022

Novo alerta de estado de funcionamento para verificar se a Auditoria Avançada dos Serviços de Diretório está configurada corretamente, conforme descrito na página de alertas de estado de funcionamento.

Algumas das alterações introduzidas na versão 2.191 do Defender para Identidade relativamente aos alertas honeytoken não foram ativadas corretamente. Estes problemas já foram resolvidos.

A partir do final de Novembro, a integração manual com Microsoft Defender para Endpoint já não é suportada. No entanto, recomendamos vivamente a utilização do portal Microsoft Defender (https://security.microsoft.com) que tem a integração incorporada.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Outubro de 2022

Versão 2.193 do Defender para Identidade

Lançada a 30 de outubro de 2022

Novo alerta de segurança: autenticação anormal de Serviços de Federação do Active Directory (AD FS) (AD FS) com um certificado suspeito

Esta nova técnica está ligada ao infame ator NOBELIUM e foi apelidada de "MagicWeb" – permite a um adversário implantar uma backdoor em servidores do AD FS comprometidos, o que permitirá a representação como qualquer utilizador de domínio e, assim, o acesso a recursos externos. Para saber mais sobre este ataque, leia esta mensagem de blogue.O Defender para Identidade pode agora utilizar a conta LocalSystem no controlador de domínio para executar ações de remediação (ativar/desativar utilizador, forçar a reposição de palavra-passe do utilizador), além da opção gMSA que estava disponível anteriormente. Isto ativa o suporte inicial para ações de remediação. Para obter mais informações, veja Microsoft Defender para Identidade contas de ação.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.192 do Defender para Identidade

Lançada a 23 de outubro de 2022

Novo alerta de estado de funcionamento para verificar se a Auditoria NTLM está ativada, conforme descrito na página de alertas de estado de funcionamento.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Setembro de 2022

Versão 2.191 do Defender para Identidade

Lançada a 19 de setembro de 2022

-

Mais atividades para acionar alertas honeytoken

Microsoft Defender para Identidade oferece a capacidade de definir contas honeytoken, que são utilizadas como armadilhas para atores maliciosos. Qualquer autenticação associada a estas contas honeytoken (normalmente inativas), aciona um alerta de atividade honeytoken (ID externo 2014). Novo para esta versão, qualquer consulta LDAP ou SAMR relativamente a estas contas honeytoken irá acionar um alerta. Além disso, se o evento 5136 for auditado, será acionado um alerta quando um dos atributos do honeytoken tiver sido alterado ou se a associação ao grupo do honeytoken tiver sido alterada.

Para obter mais informações, veja Configurar a coleção de Eventos do Windows.

Versão 2.190 do Defender para Identidade

Lançada a 11 de setembro de 2022

Avaliação atualizada: Configurações de domínio não seguras

A avaliação da configuração do domínio não seguro disponível através da Classificação de Segurança da Microsoft avalia agora a configuração e alertas da política de assinatura LDAP do controlador de domínio se encontrar uma configuração não segura. Para obter mais informações, veja Avaliação de segurança: Configurações de domínio não seguras.A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.189 do Defender para Identidade

Lançada a 4 de setembro de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Agosto de 2022

Versão 2.188 do Defender para Identidade

Lançada a 28 de agosto de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.187 do Defender para Identidade

Lançada a 18 de agosto de 2022

Alterámos algumas das lógicas subjacentes à forma como acionamos o alerta Deteção de ataque DCSync (replicação de serviços de diretório) (ID externo 2006). Este detetor abrange agora os casos em que o endereço IP de origem visto pelo sensor parece ser um dispositivo NAT.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.186 do Defender para Identidade

Lançada a 10 de agosto de 2022

Os alertas de estado de funcionamento mostrarão agora o nome de domínio completamente qualificado (FQDN) do sensor em vez do nome NetBIOS.

Estão disponíveis novos alertas de estado de funcionamento para capturar o tipo de componente e a configuração, conforme descrito na página alertas de estado de funcionamento.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Julho de 2022

Versão 2.185 do Defender para Identidade

Lançada a 18 de julho de 2022

Foi corrigido um problema em que a utilização suspeita de Permissão Dourada (conta inexistente) (ID externo 2027) detetava indevidamente dispositivos macOS.

Ações do utilizador: decidimos dividir a ação Desativar Utilizador na página do utilizador em duas ações diferentes:

- Desativar Utilizador – que desativa o utilizador ao nível do Active Directory

- Suspender Utilizador – que desativa o utilizador no nível de Microsoft Entra ID

Compreendemos que o tempo que demora a sincronizar do Active Directory para Microsoft Entra ID pode ser crucial, pelo que agora pode optar por desativar os utilizadores num após o outro, para remover a dependência da própria sincronização. Tenha em atenção que um utilizador desativado apenas no Microsoft Entra ID será substituído pelo Active Directory, se o utilizador ainda estiver ativo.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.184 do Defender para Identidade

Lançada a 10 de julho de 2022

Novas avaliações de segurança

O Defender para Identidade inclui agora a seguinte nova avaliação de segurança:- Configurações de domínio não seguras

Microsoft Defender para Identidade monitoriza continuamente o seu ambiente para identificar domínios com valores de configuração que expõem um risco de segurança e relatórios sobre estes domínios para o ajudar a proteger o seu ambiente. Para obter mais informações, veja Avaliação de segurança: Configurações de domínio não seguras.

- Configurações de domínio não seguras

O pacote de instalação do Defender para Identidade irá agora instalar o componente Npcap em vez dos controladores WinPcap. Para obter mais informações, veja Controladores WinPcap e Npcap.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Junho de 2022

Versão 2.183.15436.10558 do Defender para Identidade (Correção)

Lançada a 20 de junho de 2022 (atualizada a 4 de julho de 2022)

- Novo alerta de segurança: Suspeita de ataque DFSCoerce com o Protocolo do Sistema de Ficheiros Distribuído

Em resposta à publicação de uma ferramenta de ataque recente que tira partido de um fluxo no protocolo DFS, Microsoft Defender para Identidade acionará um alerta de segurança sempre que um atacante estiver a utilizar este método de ataque. Para saber mais sobre este ataque, leia a mensagem do blogue.

Versão 2.183 do Defender para Identidade

Lançada a 20 de junho de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.182 do Defender para Identidade

Lançada a 4 de junho de 2022

- Está disponível uma nova página Acerca do Defender para Identidade. Pode encontrá-lo no portal Microsoft Defender, em Definições ->Identidades ->Acerca de. Fornece vários detalhes importantes sobre a instância do Defender para Identidade, incluindo o nome da instância, a versão, o ID e a geolocalização da instância. Estas informações podem ser úteis ao resolver problemas e abrir pedidos de suporte.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Maio de 2022

Versão 2.181 do Defender para Identidade

Lançada a 22 de maio de 2022

Agora, pode realizar ações de remediação diretamente nas suas contas no local com Microsoft Defender para Identidade.

- Desativar utilizador – isto impede temporariamente um utilizador de iniciar sessão na rede. Pode ajudar a impedir que os utilizadores comprometidos se moam lateralmente e tentem exfiltrar dados ou comprometer ainda mais a rede.

- Repor palavra-passe do utilizador – esta ação pede ao utilizador para alterar a palavra-passe no início de sessão seguinte, garantindo que esta conta não pode ser utilizada para mais tentativas de representação.

Estas ações podem ser executadas a partir de várias localizações no Microsoft Defender XDR: a página do utilizador, o painel do lado da página do utilizador, a investigação avançada e até deteções personalizadas. Isto requer a configuração de uma conta gMSA com privilégios que Microsoft Defender para Identidade utilizará para efetuar as ações. Para obter mais informações sobre os requisitos, veja Microsoft Defender para Identidade contas de ação.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.180 do Defender para Identidade

Lançada a 12 de maio de 2022

Novo alerta de segurança: modificação suspeita de um atributo dNSHostName (CVE-2022-26923)

Em resposta à publicação de um CVE recente, Microsoft Defender para Identidade acionará um alerta de segurança sempre que um atacante tentar explorar o CVE-2022-26923. Para saber mais sobre este ataque, leia a mensagem do blogue.Na versão 2.177, lançámos atividades LDAP adicionais que podem ser abrangidas pelo Defender para Identidade. No entanto, encontrámos um erro que faz com que os eventos não sejam apresentados e ingeridos no portal do Defender para Identidade. Isto foi corrigido nesta versão. A partir da versão 2.180, quando ativa o ID de evento 1644, não obtém apenas visibilidade sobre as atividades LDAP através dos Serviços Web do Active Directory, mas também outras atividades LDAP irão incluir o utilizador que realizou a atividade LDAP no computador de origem. Isto aplica-se a alertas de segurança e atividades lógicas baseadas em eventos LDAP.

Como resposta à recente exploração do KrbRelayUp, lançámos um detector silencioso para nos ajudar a avaliar a nossa resposta a esta exploração. O detetor silencioso permitir-nos-á avaliar a eficácia da deteção e recolher informações com base nos eventos que estamos a recolher. Se esta deteção for mostrada como estando em alta qualidade, lançaremos um novo alerta de segurança na próxima versão.

Mudamos o nome da execução de código remoto através de DNS para Tentativa remota de execução de código através de DNS, uma vez que reflete melhor a lógica subjacente a estes alertas de segurança.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.179 do Defender para Identidade

Lançada a 1 de maio de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Abril de 2022

Versão 2.178 do Defender para Identidade

Lançada a 10 de abril de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Março de 2022

Versão 2.177 do Defender para Identidade

Lançada a 27 de março de 2022

Microsoft Defender para Identidade agora pode monitorizar consultas LDAP adicionais na sua rede. Estas atividades LDAP são enviadas através do protocolo do Serviço Web do Active Directory e agem como consultas LDAP normais. Para ter visibilidade sobre estas atividades, tem de ativar o evento 1644 nos controladores de domínio. Este evento abrange atividades LDAP no seu domínio e é utilizado principalmente para identificar pesquisas dispendiosas, ineficientes ou lentas do Protocolo LDAP (Lightweight Directory Access Protocol) que são fornecidas por controladores de domínio do Active Directory. Para obter mais informações, veja Configurações legadas.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.176 do Defender para Identidade

Lançada a 16 de março de 2022

A partir desta versão, ao instalar o sensor a partir de um novo pacote, a versão do sensor em Adicionar/Remover Programas será apresentada com o número completo da versão (por exemplo, 2.176.x.y), em oposição à estática 2.0.0.0 apresentada anteriormente. Continuará a mostrar essa versão (a que está instalada através do pacote), apesar de a versão ser atualizada através das atualizações automáticas dos serviços cloud do Defender para Identidade. A versão real pode ser vista na página de definições do sensor no portal, no caminho executável ou na versão do ficheiro.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.175 do Defender para Identidade

Lançada a 6 de março de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Fevereiro de 2022

Versão 2.174 do Defender para Identidade

Lançada a 20 de fevereiro de 2022

Adicionámos o FQDN de shost da conta envolvida no alerta à mensagem enviada para o SIEM. Para obter mais informações, veja Microsoft Defender para Identidade referência de registo SIEM.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.173 do Defender para Identidade

Lançada a 13 de fevereiro de 2022

Todas as funcionalidades Microsoft Defender para Identidade estão agora disponíveis no portal do Microsoft Defender. Para obter mais informações, veja esta mensagem de blogue.

Esta versão corrige problemas ao instalar o sensor no Windows Server 2019 com KB5009557 instalado ou num servidor com permissões do EventLog endurecidas.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.172 do Defender para Identidade

Lançada a 8 de fevereiro de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Janeiro de 2022

Versão 2.171 do Defender para Identidade

Lançada a 31 de janeiro de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.170 do Defender para Identidade

Lançada a 24 de janeiro de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.169 do Defender para Identidade

Lançada a 17 de janeiro de 2022

Temos o prazer de libertar a capacidade de configurar uma conta de ação para Microsoft Defender para Identidade. Este é o primeiro passo na capacidade de realizar ações em utilizadores diretamente a partir do produto. Como primeiro passo, pode definir a conta gMSA Microsoft Defender para Identidade utilizará para efetuar as ações. Recomendamos vivamente que comece a criar estes utilizadores para desfrutarem da funcionalidade Ações assim que esta estiver ativa. Para obter mais informações, veja Gerir contas de ação.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.168 do Defender para Identidade

Lançada a 9 de janeiro de 2022

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Dezembro de 2021

Versão 2.167 do Defender para Identidade

Lançada a 29 de dezembro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.166 do Defender para Identidade

Lançada a 27 de dezembro de 2021

- A versão inclui um novo alerta de segurança: modificação suspeita de um atributo sAMNameAccount (CVE-2021-42278 e exploração CVE-2021-42287) (ID externo 2419).

Em resposta à publicação de CVEs recentes, Microsoft Defender para Identidade irá acionar um alerta de segurança sempre que um atacante tentar explorar cVE-2021-42278 e CVE-2021-42287. Para saber mais sobre este ataque, leia a mensagem do blogue. - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.165 do Defender para Identidade

Lançada a 6 de dezembro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Novembro de 2021

Versão 2.164 do Defender para Identidade

Lançada a 17 de novembro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.163 do Defender para Identidade

Lançada a 8 de novembro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.162 do Defender para Identidade

Lançada a 1 de novembro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Setembro de 2021

Versão 2.161 do Defender para Identidade

Lançada a 12 de setembro de 2021

- A versão inclui uma nova atividade monitorizada: a palavra-passe da conta gMSA foi obtida por um utilizador. Para obter mais informações, veja Microsoft Defender para Identidade atividades monitorizadas

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Agosto de 2021

Versão 2.160 do Defender para Identidade

Lançada a 22 de agosto de 2021

- A versão inclui vários melhoramentos e abrange mais cenários de acordo com as últimas alterações na exploração do PetitPotam.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.159 do Defender para Identidade

Lançada a 15 de agosto de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

- A versão inclui uma melhoria para o alerta recentemente publicado: ligação de rede suspeita através do Protocolo Remoto do Sistema de Encriptação de Ficheiros (ID externo 2416).

Expandimos o suporte para esta deteção para acionar quando um potencial atacante comunica através de um EFS-RPCchannel encriptado. Os alertas acionados quando o canal é encriptado serão tratados como um alerta de Gravidade média, em oposição a Alto quando não está encriptado. Para saber mais sobre o alerta, veja Ligação de rede suspeita através do Protocolo Remoto do Sistema de Encriptação de Ficheiros (ID externo 2416).

Versão 2.158 do Defender para Identidade

Lançada a 8 de agosto de 2021

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

A versão inclui um novo alerta de segurança: ligação de rede suspeita através do Protocolo Remoto de Encriptação do Sistema de Ficheiros (ID externo 2416).

Nesta deteção, Microsoft Defender para Identidade irá acionar um alerta de segurança sempre que um atacante tentar explorar o EFS-RPC contra o controlador de domínio. Este vetor de ataque está associado ao ataque recente do PetitPotam. Para saber mais sobre o alerta, veja Ligação de rede suspeita através do Protocolo Remoto do Sistema de Encriptação de Ficheiros (ID externo 2416).A versão inclui um novo alerta de segurança: Exchange Server Execução remota de código (CVE-2021-26855) (ID externo 2414)

Nesta deteção, Microsoft Defender para Identidade acionará um alerta de segurança sempre que um atacante tentar alterar o atributo "msExchExternalHostName" no objeto exchange para execução remota de código. Para saber mais sobre este alerta, consulte Exchange Server Remote Code Execution (CVE-2021-26855) (ID externo 2414). Esta deteção baseia-se no evento 4662 do Windows, pelo que tem de ser ativada previamente. Para obter informações sobre como configurar e recolher este evento, consulte Configurar a coleção de Eventos do Windows e siga as instruções para Ativar a auditoria num objeto do Exchange.

Versão 2.157 do Defender para Identidade

Lançada a 1 de agosto de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Julho de 2021

Versão 2.156 do Defender para Identidade

Lançada a 25 de julho de 2021

- A partir desta versão, estamos a adicionar o controlador Npcap executável ao pacote de instalação do sensor. Para obter mais informações, veja Controladores WinPcap e Npcap.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.155 do Defender para Identidade

Lançada a 18 de julho de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.154 do Defender para Identidade

Lançada a 11 de julho de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

- A versão inclui melhoramentos e deteções adicionais para a exploração do spooler de impressão conhecido como deteção PrintNightmare, para abranger mais cenários de ataque.

Versão 2.153 do Defender para Identidade

Lançada a 4 de julho de 2021

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

A versão inclui um novo alerta de segurança: tentativa suspeita de exploração do serviço Windows Print Spooler (exploração CVE-2021-34527) (ID externo 2415).

Nesta deteção, o Defender para Identidade aciona um alerta de segurança sempre que um atacante tenta explorar o Serviço Spooler de Impressão do Windows contra o controlador de domínio. Este vetor de ataque está associado à exploração do spooler de impressão e é conhecido como PrintNightmare. Saiba mais sobre este alerta.

Junho de 2021

Versão 2.152 do Defender para Identidade

Lançada a 27 de junho de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.151 do Defender para Identidade

Lançada a 20 de junho de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.150 do Defender para Identidade

Lançada a 13 de junho de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Maio de 2021

Versão 2.149 do Defender para Identidade

Lançada a 31 de maio de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.148 do Defender para Identidade

Lançada a 23 de maio de 2021

- Se configurar e recolher o ID de evento 4662, o Defender para Identidade irá comunicar que utilizador fez a alteração do Número de Sequência de Atualização (USN) para várias propriedades de objetos do Active Directory. Por exemplo, se uma palavra-passe de conta for alterada e o evento 4662 estiver ativado, o evento registará quem alterou a palavra-passe.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.147 do Defender para Identidade

Lançada a 9 de maio de 2021

- Com base nos comentários dos clientes, estamos a aumentar o número predefinido de sensores permitidos de 200 para 350 e as credenciais dos Serviços de Diretório de 10 para 30.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.146 do Defender para Identidade

Lançada a 2 de maio de 2021

Email notificações para problemas de estado de funcionamento e alertas de segurança terão agora o URL de investigação para Microsoft Defender para Identidade e Microsoft Defender XDR.

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Abril de 2021

Versão 2.145 do Defender para Identidade

Lançada a 22 de abril de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.144 do Defender para Identidade

Lançada a 12 de abril de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Março de 2021

Versão 2.143 do Defender para Identidade

Lançada a 14 de março de 2021

- Adicionámos o Evento 4741 do Windows para detetar contas de computador adicionadas às atividades do Active Directory . Configure o novo evento a ser recolhido pelo Defender para Identidade. Depois de configurados, os eventos recolhidos estarão disponíveis para visualização no registo de atividades, bem como no Microsoft Defender XDR Investigação Avançada.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.142 do Defender para Identidade

Lançada a 7 de março de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Fevereiro de 2021

Versão 2.141 do Defender para Identidade

Lançada a 21 de fevereiro de 2021

-

Novo alerta de segurança: Ataque de torrefação AS-REP suspeito (ID externo 2412)

O alerta de segurança Suspeito de ataque assar AS-REP (ID externo 2412) do Defender para Identidade está agora disponível. Nesta deteção, é acionado um alerta de segurança do Defender para Identidade quando um atacante visa contas com a pré-autenticação Kerberos desativada e tenta obter dados TGT kerberos. A intenção do atacante pode ser extrair as credenciais dos dados através de ataques de descodificação de palavras-passe offline. Para obter mais informações, veja Kerberos AS-REP Roasting exposure (external ID 2412). - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.140 do Defender para Identidade

Lançada a 14 de fevereiro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Janeiro de 2021

Versão 2.139 do Defender para Identidade

Lançada a 31 de janeiro de 2021

- Atualizámos a gravidade da exposição suspeita do SPN Kerberos a elevada para refletir melhor o impacto do alerta. Para obter mais informações sobre o alerta, veja Suspeita de exposição do SPN Kerberos (ID externo 2410)

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.138 do Defender para Identidade

Lançada a 24 de janeiro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.137 do Defender para Identidade

Lançada a 17 de janeiro de 2021

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.136 do Defender para Identidade

Lançada a 3 de janeiro de 2021

- Agora, o Defender para Identidade suporta a instalação de sensores em servidores Serviços de Federação do Active Directory (AD FS) (AD FS). A instalação do sensor em Servidores do AD FS compatíveis expande Microsoft Defender para Identidade visibilidade para o ambiente híbrido ao monitorizar este componente de infraestrutura crítico. Também atualizemos algumas das nossas deteções existentes (Criação de serviço suspeito, ataque de Força Bruta Suspeita (LDAP), Reconhecimento de enumeração de contas) para trabalhar também em dados do AD FS. Para iniciar a implementação do sensor Microsoft Defender para Identidade para o servidor do AD FS, transfira o pacote de implementação mais recente a partir da página de configuração do sensor.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Dezembro de 2020

Versão 2.135 do Defender para Identidade

Lançada a 20 de dezembro de 2020

- Melhorámos o nosso alerta de reconhecimento de atributos do Active Directory (LDAP) (ID externo 2210) para detetar também técnicas utilizadas para obter as informações necessárias para gerar tokens de segurança, como visto como parte da campanha Solorigate.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.134 do Defender para Identidade

Lançada a 13 de dezembro de 2020

- O nosso detetor NetLogon recentemente lançado foi melhorado para também funcionar quando a transação do canal Netlogon ocorre através de um canal encriptado. Para obter mais informações sobre o detetor, veja Tentativa suspeita de elevação de privilégios netlogon.

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.133 do Defender para Identidade

Lançada a 6 de dezembro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Novembro de 2020

Versão 2.132 do Defender para Identidade

Lançada a 17 de novembro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.131 do Defender para Identidade

Lançada a 8 de novembro de 2020

-

Novo alerta de segurança: Suspeita de exposição do SPN Kerberos (ID externo 2410)

O alerta de segurança SPN do Kerberos Suspeito do Defender para Identidade (ID externo 2410) está agora disponível. Nesta deteção, é acionado um alerta de segurança do Defender para Identidade quando um atacante enumera as contas de serviço e os respetivos SPNs e, em seguida, pede permissões TGS kerberos para os serviços. A intenção do atacante pode ser extrair os hashes das permissões e guardá-los para utilização posterior em ataques de força bruta offline. Para obter mais informações, veja Exposição do SPN kerberos. - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Outubro de 2020

Versão 2.130 do Defender para Identidade

Lançada a 25 de outubro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.129 do Azure ATP

Lançada a 18 de outubro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Setembro de 2020

Versão 2.128 do Azure ATP

Lançada a 27 de setembro de 2020

-

Configuração de notificações por e-mail modificada

Estamos a remover os botões de notificação de Correio para ativar as notificações por e-mail. Para receber notificações por e-mail, basta adicionar um endereço. Para obter mais informações, veja Definir notificações. - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.127 do Azure ATP

Lançada em 20 de setembro de 2020

-

Novo alerta de segurança: Tentativa suspeita de elevação de privilégios Netlogon (ID externo 2411)

O alerta de segurança alerta de segurança CVE-2020-1472 (ID externo 2411) do Azure ATP suspeito de elevação de privilégios Netlogon (exploração CVE-2020-1472) (ID externo 2411 ). Nesta deteção, é acionado um alerta de segurança do Azure ATP quando um atacante estabelece uma ligação de canal seguro Netlogon vulnerável a um controlador de domínio, através do Protocolo Remoto Netlogon (MS-NRPC), também conhecido como Elevação netlogon de Vulnerabilidade de Privilégio. Para obter mais informações, veja Tentativa suspeita de elevação de privilégios Netlogon. - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.126 do Azure ATP

Lançada a 13 de setembro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.125 do Azure ATP

Lançada a 6 de setembro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Agosto de 2020

Versão 2.124 do Azure ATP

Lançada a 30 de agosto de 2020

-

Novos alertas de segurança

Os alertas de segurança do Azure ATP incluem agora as seguintes novas deteções:-

Reconhecimento de atributos do Active Directory (LDAP) (ID externo 2210)

Nesta deteção, é acionado um alerta de segurança do Azure ATP quando um atacante é suspeito de obter com êxito informações críticas sobre o domínio para utilização na cadeia de eliminação de ataques. Para obter mais informações, veja Reconhecimento de atributos do Active Directory. -

Suspeita de utilização de certificados Kerberos não autorizados (ID externo 2047)

Nesta deteção, é acionado um alerta de segurança do Azure ATP quando um atacante que ganhou controlo sobre a organização comprometendo o servidor da autoridade de certificação é suspeito de gerar certificados que podem ser utilizados como contas backdoor em ataques futuros, como mover lateralmente na sua rede. Para obter mais informações, veja Utilização suspeita de certificados Kerberos não autorizados. -

Suspeita de utilização de pedidos dourados (anomalia de permissão com o RBCD) (ID externo 2040)

Os atacantes com direitos de administrador de domínio podem comprometer a conta KRBTGT. Com a conta KRBTGT, podem criar um pedido de suporte de permissão (TGT) Kerberos que fornece autorização a qualquer recurso.

Este TGT falsificado chama-se "Permissão Dourada" porque permite que os atacantes alcancem uma persistência de rede duradoura com a Delegação Restrita Baseada em Recursos (RBCD). As Permissões Douradas Falsificadas deste tipo têm características exclusivas que esta nova deteção foi concebida para identificar. Para obter mais informações, veja Utilização suspeita de permissão dourada (anomalia de permissão com o RBCD).

-

Reconhecimento de atributos do Active Directory (LDAP) (ID externo 2210)

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.123 do Azure ATP

Lançada a 23 de agosto de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.122 do Azure ATP

Lançada a 16 de agosto de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.121 do Azure ATP

Lançada a 2 de agosto de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Julho de 2020

Versão 2.120 do Azure ATP

Lançada a 26 de julho de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.119 do Azure ATP

Lançada a 5 de julho de 2020

-

Melhoramento de funcionalidades: novo separador Controladores de domínio excluídos no relatório do Excel

Para melhorar a precisão do cálculo de cobertura do controlador de domínio, iremos excluir os controladores de domínio com confianças externas do cálculo para obter uma cobertura de 100%. Os controladores de domínio excluídos serão apresentados no novo separador controladores de domínio excluídos na transferência do relatório do Excel de cobertura do domínio. Para obter informações sobre como transferir o relatório, veja Estado do controlador de domínio. - A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Junho de 2020

Versão 2.118 do Azure ATP

Lançada a 28 de junho de 2020

Novas avaliações de segurança

As avaliações de segurança do Azure ATP incluem agora as seguintes novas avaliações:-

Caminhos de movimento lateral mais arriscados

Esta avaliação monitoriza continuamente o seu ambiente para identificar contas confidenciais com os caminhos de movimento lateral mais arriscados que expõem um risco de segurança e relatórios sobre estas contas para o ajudar na gestão do seu ambiente. Os caminhos são considerados arriscados se tiverem três ou mais contas não confidenciais que possam expor a conta confidencial ao roubo de credenciais por atores maliciosos. Para obter mais informações, veja Avaliação de segurança: Caminhos de movimento lateral mais arriscados (LMP). -

Anular a secção de atributos de conta

Esta avaliação do Azure ATP monitoriza continuamente o seu ambiente para identificar contas com valores de atributo que expõem um risco de segurança e relatórios sobre estas contas para o ajudar a proteger o seu ambiente. Para obter mais informações, veja Avaliação de segurança: Atributos de conta não seguras.

-

Caminhos de movimento lateral mais arriscados

Definição de confidencialidade atualizada

Estamos a expandir a nossa definição de confidencialidade para contas no local para incluir entidades com permissão para utilizar a replicação do Active Directory.

Versão 2.117 do Azure ATP

Lançada a 14 de junho de 2020

Melhoramento de funcionalidades: detalhes de atividade adicionais disponíveis na experiência unificada do SecOps

Expandimos as informações do dispositivo que enviamos para Defender for Cloud Apps incluindo nomes de dispositivos, endereços IP, UPNs de conta e porta utilizada. Para obter mais informações sobre a nossa integração com Defender for Cloud Apps, veja Using Azure ATP with Defender for Cloud Apps (Utilizar o Azure ATP com Defender for Cloud Apps).A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.116 do Azure ATP

Lançada a 7 de junho de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Maio de 2020

Versão 2.115 do Azure ATP

Lançada a 31 de maio de 2020

Novas avaliações de segurança

As avaliações de segurança do Azure ATP incluem agora as seguintes novas avaliações:-

Atributos do Histórico de SID não inseguros

Esta avaliação comunica os atributos do Histórico de SID que podem ser utilizados por atacantes maliciosos para obter acesso ao seu ambiente. Para obter mais informações, veja Avaliação de segurança: Atributos do Histórico de SID não inseguros. -

Utilização da Microsoft LAPS

Esta avaliação comunica sobre contas de administrador local que não utilizam a "Solução de Palavra-passe de Administrador Local" (LAPS) da Microsoft para proteger as respetivas palavras-passe. A utilização da LAPS simplifica a gestão de palavras-passe e também ajuda a defender-se contra ciberataques. Para obter mais informações, veja Avaliação de segurança: Utilização da Microsoft LAPS.

-

Atributos do Histórico de SID não inseguros

A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.114 do Azure ATP

Lançada a 17 de maio de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.113 do Azure ATP

Lançada a 5 de maio de 2020

Melhoramento de funcionalidades: Atividade de Acesso a Recursos Melhorada com NTLMv1

A partir desta versão, o Azure ATP fornece agora informações para atividades de acesso a recursos que mostram se o recurso utiliza a autenticação NTLMv1. Esta configuração de recursos não é seguras e representa um risco que os atores maliciosos podem forçar a aplicação a beneficiar. Para obter mais informações sobre o risco, veja Utilização de protocolos legados.Melhoramento da funcionalidade: Alerta de ataque de Força Bruta Suspeita (Kerberos, NTLM)

O ataque de Força Bruta é utilizado por atacantes para obter uma posição na sua organização e é um método chave para a deteção de ameaças e riscos no Azure ATP. Para o ajudar a concentrar-se nos riscos críticos para os seus utilizadores, esta atualização torna mais fácil e rápido analisar e remediar riscos ao limitar e priorizar o volume de alertas.

Março de 2020

Versão 2.112 do Azure ATP

Lançada a 15 de setembro de 2020

As novas instâncias do Azure ATP integram-se automaticamente no Microsoft Defender for Cloud Apps

Ao criar uma instância do Azure ATP (anteriormente instância), a integração com Microsoft Defender for Cloud Apps está ativada por predefinição. Para obter mais informações sobre a integração, veja Utilizar o Azure ATP com Microsoft Defender for Cloud Apps.Novas atividades monitorizadas

Os seguintes monitores de atividade estão agora disponíveis:Início de Sessão Interativo com Certificado

Início de Sessão Com Falha com Certificado

Acesso a Recursos Delegados

Saiba mais sobre as atividades que o Azure ATP monitoriza e como filtrar e pesquisar atividades monitorizadas no portal.

Melhoramento de funcionalidades: Atividade de Acesso a Recursos Melhorado

A partir desta versão, o Azure ATP fornece agora informações para atividades de acesso a recursos que mostram se o recurso é fidedigno para delegação sem restrições. Esta configuração de recursos não é seguras e representa um risco que os atores maliciosos podem forçar a aplicação a beneficiar. Para obter mais informações sobre o risco, veja Avaliação de segurança: Delegação do Kerberos não seguras.Suspeita de manipulação de pacotes SMB (exploração CVE-2020-0796) – (pré-visualização)

O alerta de segurança de manipulação de pacotes SMB Suspeito do Azure ATP está agora em pré-visualização pública. Nesta deteção, é acionado um alerta de segurança do Azure ATP quando o pacote SMBv3 suspeito de explorar a vulnerabilidade de segurança CVE-2020-0796 é efetuado contra um controlador de domínio na rede.

Versão 2.111 do Azure ATP

Lançada a 1 de setembro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Fevereiro de 2020

Versão 2.110 do Azure ATP

Lançado a 23 de fevereiro de 2020

-

Nova avaliação de segurança: controladores de domínio não monitorizados

As avaliações de segurança do Azure ATP incluem agora um relatório sobre controladores de domínio não monitorizados, servidores sem sensor, para o ajudar a gerir a cobertura completa do seu ambiente. Para obter mais informações, veja Controladores de domínio não monitorizados.

Versão 2.109 do Azure ATP

Lançado a 16 de fevereiro de 2020

-

Melhoramento de funcionalidades: entidades confidenciais

A partir desta versão (2.109), as máquinas identificadas como Autoridade de Certificação, DHCP ou Servidores DNS pelo Azure ATP são agora automaticamente etiquetadas como Confidenciais.

Versão 2.108 do Azure ATP

Lançado a 9 de fevereiro de 2020

Nova funcionalidade: Suporte para Contas de Serviço Geridas de grupo

Agora, o Azure ATP suporta a utilização de Contas de Serviço Geridas de grupo (gMSA) para melhorar a segurança ao ligar sensores do Azure ATP às florestas Microsoft Entra. Para obter mais informações sobre como utilizar gMSA com sensores do Azure ATP, veja Ligar à floresta do Active Directory.Melhoramento de funcionalidades: relatório agendado com demasiados dados

Quando um relatório agendado tem demasiados dados, o e-mail informa-o agora do facto ao apresentar o seguinte texto: Havia demasiados dados durante o período especificado para gerar um relatório. Isto substitui o comportamento anterior de apenas detetar o facto depois de clicar na ligação do relatório no e-mail.Melhoramento de funcionalidades: lógica de cobertura do controlador de domínio atualizada

Atualizámos a lógica do relatório de cobertura do controlador de domínio para incluir informações adicionais de Microsoft Entra ID, o que resulta numa vista mais precisa dos controladores de domínio sem sensores. Esta nova lógica também deve ter um efeito positivo na Classificação de Segurança da Microsoft correspondente.

Versão 2.107 do Azure ATP

Lançado a 3 de fevereiro de 2020

Nova atividade monitorizada: alteração do histórico de SID

A alteração do histórico de SID é agora uma atividade monitorizada e filtráveis. Saiba mais sobre as atividades que o Azure ATP monitoriza e como filtrar e pesquisar atividades monitorizadas no portal.Melhoramento da funcionalidade: os alertas fechados ou suprimidos já não são reabertos

Quando um alerta é fechado ou suprimido no portal do Azure ATP, se a mesma atividade for detetada novamente dentro de um curto período de tempo, será aberto um novo alerta. Anteriormente, nas mesmas condições, o alerta foi reaberto.TLS 1.2 necessário para o acesso e sensores do portal

O TLS 1.2 é agora necessário para utilizar sensores do Azure ATP e o serviço cloud. O acesso ao portal do Azure ATP deixará de ser possível através de browsers que não suportam o TLS 1.2.

Janeiro de 2020

Versão 2.106 do Azure ATP

Lançada em 19 de janeiro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.105 do Azure ATP

Lançada a 12 de janeiro de 2020

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Dezembro de 2019

Versão 2.104 do Azure ATP

Lançado em 23 de dezembro de 2019

Expirações da versão do sensor eliminadas

Os pacotes de instalação de sensores e implementação do sensor do Azure ATP já não expiram após várias versões e agora só se atualizam uma vez. O resultado desta funcionalidade é que os pacotes de instalação de sensores transferidos anteriormente podem agora ser instalados, mesmo que sejam mais antigos do que o nosso número máximo de versões caducadas.Confirmar comprometimento

Agora, pode confirmar o compromisso de utilizadores específicos do Microsoft 365 e definir o nível de risco como elevado. Este fluxo de trabalho permite às equipas de operações de segurança outra capacidade de resposta para reduzir os respetivos limiares de Tempo para Resolver incidentes de segurança. Saiba mais sobre como confirmar o compromisso com o Azure ATP e Defender for Cloud Apps.Faixa nova experiência

Nas páginas do portal do Azure ATP onde está disponível uma nova experiência no portal do Defender for Cloud Apps, são apresentadas novas faixas que descrevem o que está disponível com ligações de acesso.Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.103 do Azure ATP

Lançado em 15 de dezembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.102 do Azure ATP

Lançada a 8 de dezembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Novembro de 2019

Versão 2.101 do Azure ATP

Lançada em 24 de novembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.100 do Azure ATP

Lançada a 17 de novembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.99 do Azure ATP

Lançada a 3 de novembro de 2019

Melhoramento de funcionalidades: notificação da interface de utilizador adicionada da disponibilidade do portal Defender for Cloud Apps ao portal do Azure ATP

Garantindo que todos os utilizadores estão cientes da disponibilidade das funcionalidades melhoradas disponíveis através do portal Defender for Cloud Apps, foi adicionada uma notificação para o portal a partir da linha cronológica de alertas do Azure ATP existente.A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Outubro de 2019

Versão 2.98 do Azure ATP

Lançada a 27 de outubro de 2019

Melhoramento da funcionalidade: Alerta de ataque de força bruta suspeita

Melhorou o alerta de Ataque de força bruta (SMB) suspeito com análise adicional e lógica de deteção melhorada para reduzir os resultados de alertas positivos verdadeiros benignos (B-TP) e falsos positivos (FP ).A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.97 do Azure ATP

Lançada a 6 de outubro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Setembro de 2019

Versão 2.96 do Azure ATP

Lançada a 22 de setembro de 2019

Dados de autenticação NTLM melhorados com o Evento 8004 do Windows

Os sensores do Azure ATP conseguem agora ler e enriquecer automaticamente as atividades de autenticação NTLM com os dados do servidor acedidos quando a auditoria NTLM está ativada e o Evento 8004 do Windows está ativado. O Azure ATP analisa o Evento 8004 do Windows para autenticações NTLM para melhorar os dados de autenticação NTLM utilizados para a análise e alertas de ameaças do Azure ATP. Esta capacidade melhorada fornece atividade de acesso a recursos através de dados NTLM, bem como atividades de início de sessão falhadas melhoradas, incluindo o computador de destino que o utilizador tentou, mas não conseguiu aceder.Saiba mais sobre as atividades de autenticação NTLM com o Evento 8004 do Windows.

A versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.95 do Azure ATP

Lançada a 15 de setembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.94 do Azure ATP

Lançada a 8 de setembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.93 do Azure ATP

Lançada a 1 de setembro de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Agosto de 2019

Versão 2.92 do Azure ATP

Lançada a 25 de agosto de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.91 do Azure ATP

Lançada a 18 de agosto de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.90 do Azure ATP

Lançada a 11 de agosto de 2019

- A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.89 do Azure ATP

Lançada a 4 de agosto de 2019

Melhoramentos do método do sensor

Para evitar o excesso de geração de tráfego NTLM na criação de avaliações exatas do Caminho de Movimento Lateral (LMP), foram efetuadas melhorias nos métodos do sensor do Azure ATP para depender menos da utilização NTLM e fazer uma utilização mais significativa do Kerberos.Melhoramento do alerta: Utilização suspeita de Permissão Dourada (conta não existente)

As alterações ao nome SAM foram adicionadas aos tipos de provas de suporte listados neste tipo de alerta. Para saber mais sobre o alerta, incluindo como impedir este tipo de atividade e remediar, veja Utilização suspeita de Permissão Dourada (conta inexistente).Disponibilidade geral: Suspeita de adulteração da autenticação NTLM

O alerta de adulteração da autenticação NTLM Suspeito já não se encontra no modo de pré-visualização e está agora disponível em geral.A versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Julho de 2019

Versão 2.88 do Azure ATP

Lançada a 28 de julho de 2019

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.87 do Azure ATP

Lançada a 21 de julho de 2019

Melhoramento de funcionalidades: coleção de eventos do Syslog automatizado para sensores autónomos do Azure ATP

As ligações Syslog de entrada para sensores autónomos do Azure ATP são agora totalmente automatizadas, ao mesmo tempo que removem a opção de alternar do ecrã de configuração. Estas alterações não têm qualquer efeito nas ligações Syslog de saída.Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.86 do Azure ATP

Lançada a 14 de julho de 2019

Novo alerta de segurança: Suspeita de adulteração da autenticação NTLM (ID externo 2039)

O novo alerta de segurança de adulteração de autenticação suspeita do NTLM do Azure ATP está agora em pré-visualização pública. Nesta deteção, é acionado um alerta de segurança do Azure ATP quando se suspeita que a utilização de um ataque "man-in-the-middle" ignore com êxito a Verificação de Integridade de Mensagens (MIC) NTLM, uma vulnerabilidade de segurança detalhada no Microsoft CVE-2019-040. Estes tipos de ataques tentam mudar para uma versão anterior das funcionalidades de segurança NTLM e autenticar com êxito, com o objetivo final de realizar movimentos laterais bem-sucedidos.Melhoramento de funcionalidades: Identificação melhorada do sistema operativo do dispositivo

Até agora, o Azure ATP forneceu informações do sistema operativo do dispositivo de entidade com base no atributo disponível no Active Directory. Anteriormente, se as informações do sistema operativo não estavam disponíveis no Active Directory, as informações também estavam indisponíveis nas páginas de entidades do Azure ATP. A partir desta versão, o Azure ATP fornece agora estas informações para dispositivos em que o Active Directory não tem as informações ou não está registado no Active Directory ao utilizar métodos de identificação do sistema operativo de dispositivos melhorados.A adição de dados de identificação do sistema operativo de dispositivos melhorados ajuda a identificar dispositivos não registados e não Windows, ajudando simultaneamente no processo de investigação. Para saber mais sobre a Resolução de Nomes de Rede no Azure ATP, veja Compreender a Resolução de Nomes de Rede (NNR).

Nova funcionalidade: proxy autenticado – pré-visualização

O Azure ATP suporta agora o proxy autenticado. Especifique o URL do proxy com a linha de comandos do sensor e especifique Nome de utilizador/Palavra-passe para utilizar proxies que necessitem de autenticação. Para obter mais informações sobre como utilizar o proxy autenticado, veja Configurar o proxy.Melhoramento de funcionalidades: Processo de sincronização de domínio automatizado

O processo de designação e identificação de controladores de domínio como candidatos a sincronizador de domínio durante a configuração e a configuração em curso é agora totalmente automatizado. A opção de alternar para selecionar manualmente controladores de domínio como candidatos a sincronizador de domínio é removida.Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.85 do Azure ATP

Lançada a 7 de julho de 2019

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.84 do Azure ATP

Lançada a 1 de julho de 2019

Novo suporte de localização: datacenter do Azure UK

As instâncias do Azure ATP são agora suportadas no datacenter do Azure UK. Para saber mais sobre como criar instâncias do Azure ATP e as localizações correspondentes do datacenter, veja o Passo 1 da instalação do Azure ATP.Melhoramento de funcionalidades: novo nome e funcionalidades para o alerta Adições suspeitas a grupos confidenciais (ID externo 2024)

O alerta Adições suspeitas a grupos confidenciais era anteriormente denominado alerta Modificações suspeitas a grupos confidenciais . O ID externo do alerta (ID 2024) permanece o mesmo. A alteração descritiva do nome reflete com maior precisão o objetivo de alertar sobre adições aos seus grupos confidenciais . O alerta avançado também apresenta novas provas e descrições melhoradas. Para obter mais informações, veja Adições suspeitas a grupos confidenciais.Nova funcionalidade de documentação: Guia para mover do Advanced Threat Analytics para o Azure ATP

Este novo artigo inclui pré-requisitos, orientações de planeamento, bem como passos de configuração e verificação para passar do ATA para o serviço Azure ATP. Para obter mais informações, veja Mover do ATA para o Azure ATP.Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Junho de 2019

Versão 2.83 do Azure ATP

Lançada a 23 de junho de 2019

Melhoramento de funcionalidades: alerta de criação de serviço suspeito (ID externo 2026)

Este alerta apresenta agora uma página de alerta melhorada com provas adicionais e uma nova descrição. Para obter mais informações, veja Alerta de segurança de criação de serviços suspeitos.Suporte de nomenclatura de instâncias: suporte adicionado para o prefixo de domínio apenas para dígitos

Suporte adicionado para a criação de instâncias do Azure ATP com prefixos de domínio iniciais que contêm apenas dígitos. Por exemplo, a utilização de apenas prefixos de domínio iniciais de dígitos, como 123456.contoso.com, é agora suportada.Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.82 do Azure ATP

Lançada a 18 de junho de 2019

Nova pré-visualização pública

A experiência de investigação de ameaças de identidade do Azure ATP está agora em Pré-visualização Pública e está disponível para todos os inquilinos protegidos do Azure ATP. Veja Azure ATP Microsoft Defender for Cloud Apps experiência de investigação para saber mais.Disponibilidade geral

O suporte do Azure ATP para florestas não fidedignas está agora em disponibilidade geral. Veja Várias florestas do Azure ATP para saber mais.Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.81 do Azure ATP

Lançada a 10 de junho de 2019

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.80 do Azure ATP

Lançada a 2 de junho de 2019

Melhoramento de funcionalidades: alerta de ligação VPN suspeita

Este alerta inclui agora provas e textos melhorados para uma melhor utilização. Para obter mais informações sobre as funcionalidades de alerta e os passos de remediação sugeridos e a prevenção, veja a Descrição do alerta de ligação VPN Suspeita.Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Maio de 2019

Versão 2.79 do Azure ATP

Lançada a 26 de maio de 2019

Disponibilidade geral: Reconhecimento do principal de segurança (LDAP) (ID externo 2038)

Este alerta encontra-se agora em DISPONIBILIDADE Geral (disponibilidade geral). Para obter mais informações sobre o alerta, as funcionalidades de alerta e a remediação e prevenção sugeridas, veja a Descrição do alerta de reconhecimento do principal de segurança (LDAP)

Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.78 do Azure ATP

Lançada a 19 de maio de 2019

Melhoramento de funcionalidades: entidades confidenciais

Etiquetagem Confidencial Manual para Servidores exchangeAgora pode etiquetar manualmente entidades como Exchange Servers durante a configuração.

Para etiquetar manualmente uma entidade como uma Exchange Server:

- No portal do Azure ATP, selecione Configuração.

- Em Deteção, selecione Etiquetas de entidade e, em seguida, selecione Confidencial.

- Selecione Exchange Servers e, em seguida, adicione a entidade que pretende etiquetar.

Depois de etiquetar um computador como um Exchange Server, este será marcado como Confidencial e apresentará que foi marcado como um Exchange Server. A etiqueta Confidencial será apresentada no perfil de entidade do computador e o computador será considerado em todas as deteções baseadas em Contas confidenciais e Caminhos de Movimento Lateral.

Esta versão também inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.77 do Azure ATP

Lançada a 12 de maio de 2019

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Versão 2.76 do Azure ATP

Lançada a 6 de maio de 2019

- Esta versão inclui melhoramentos e correções de erros para a infraestrutura de sensores internos.

Abril de 2019