Arquitectura do Microsoft Defender para Identidade

Microsoft Defender para Identidade monitoriza os controladores de domínio ao capturar e analisar o tráfego de rede, tirar partido dos eventos do Windows diretamente dos controladores de domínio e, em seguida, analisar os dados relativamente a ataques e ameaças.

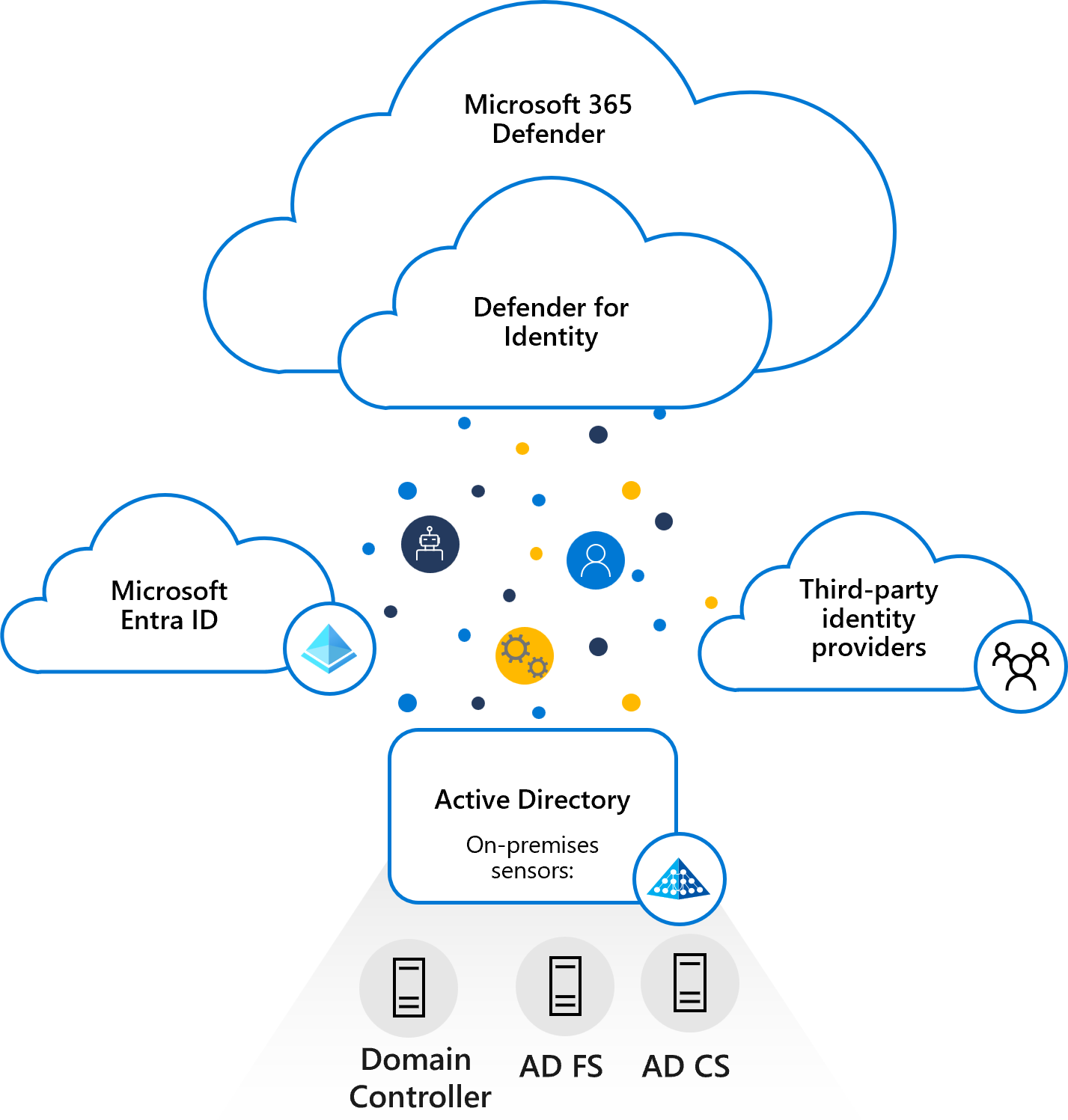

A imagem seguinte mostra como o Defender para Identidade está sobreposto a Microsoft Defender XDR e funciona em conjunto com outros serviços Microsoft e fornecedores de identidade de terceiros para monitorizar o tráfego proveniente de controladores de domínio e servidores do Active Directory.

Instalado diretamente no controlador de domínio, Serviços de Federação do Active Directory (AD FS) (AD FS) ou servidores dos Serviços de Certificados do Active Directory (AD CS), o sensor do Defender para Identidade acede aos registos de eventos de que necessita diretamente a partir dos servidores. Depois de os registos e o tráfego de rede serem analisados pelo sensor, o Defender para Identidade envia apenas as informações analisadas para o serviço cloud do Defender para Identidade.

Componentes do Defender para Identidade

O Defender para Identidade consiste nos seguintes componentes:

Portal do Microsoft Defender

O portal Microsoft Defender cria a área de trabalho do Defender para Identidade, apresenta os dados recebidos dos sensores do Defender para Identidade e permite-lhe monitorizar, gerir e investigar ameaças no seu ambiente de rede.Sensor do Defender para Identidade Os sensores do Defender para Identidade podem ser instalados diretamente nos seguintes servidores:

- Controladores de domínio: o sensor monitoriza diretamente o tráfego do controlador de domínio, sem a necessidade de um servidor dedicado ou a configuração do espelhamento de porta.

- AD FS/AD CS: o sensor monitoriza diretamente o tráfego de rede e os eventos de autenticação.

Serviço cloud do Defender para Identidade

O serviço cloud do Defender para Identidade é executado na infraestrutura do Azure e está atualmente implementado na Europa, Reino Unido, Suíça, América do Norte/América Central/Caraíbas, Leste da Austrália, Ásia e Índia. O serviço cloud do Defender para Identidade está ligado ao gráfico de segurança inteligente da Microsoft.

Portal do Microsoft Defender

Utilize o portal Microsoft Defender para:

- Crie a área de trabalho do Defender para Identidade.

- Integrar noutros serviços de segurança da Microsoft.

- Gerir as definições de configuração do sensor do Defender para Identidade.

- Ver dados recebidos dos sensores do Defender para Identidade.

- Monitor detetou atividades suspeitas e ataques suspeitos com base no modelo de cadeia de eliminação de ataques.

- Opcional: o portal também pode ser configurado para enviar e-mails e eventos quando são detetados alertas de segurança ou problemas de estado de funcionamento.

Nota

Se não existir nenhum sensor instalado na área de trabalho do Defender para Identidade no prazo de 60 dias, a área de trabalho poderá ser eliminada e terá de a recriar.

Sensor do Defender para Identidade

O sensor do Defender para Identidade tem a seguinte funcionalidade principal:

- Capturar e inspecionar o tráfego de rede do controlador de domínio (tráfego local do controlador de domínio)

- Receber Eventos do Windows diretamente a partir dos controladores de domínio

- Receber informações de contabilidade RADIUS do seu fornecedor de VPN

- Obter dados sobre utilizadores e computadores a partir do domínio do Active Directory

- Executar a resolução de entidades de rede (utilizadores, grupos e computadores)

- Transferir dados relevantes para o serviço cloud do Defender para Identidade

O sensor do Defender para Identidade lê eventos localmente, sem a necessidade de comprar e manter hardware ou configurações adicionais. O sensor do Defender para Identidade também suporta o Rastreio de Eventos para Windows (ETW), que fornece as informações de registo para várias deteções. As deteções baseadas em ETW incluem ataques DCShadow suspeitos tentados através de pedidos de replicação do controlador de domínio e promoção do controlador de domínio.

Processo do synchronizer de domínio

O processo do sincronizador de domínios é responsável por sincronizar proativamente todas as entidades de um domínio específico do Active Directory (semelhante ao mecanismo utilizado pelos próprios controladores de domínio para replicação). Um sensor é automaticamente escolhido aleatoriamente a partir de todos os sensores elegíveis para servir de synchronizer de domínio.

Se o sincronizador de domínios estiver offline durante mais de 30 minutos, será escolhido automaticamente outro sensor.

Limitações de recursos

O sensor do Defender para Identidade inclui um componente de monitorização que avalia a capacidade de computação e memória disponível no servidor no qual está a ser executado. O processo de monitorização é executado a cada 10 segundos e atualiza dinamicamente a quota de utilização da CPU e da memória no processo do sensor do Defender para Identidade. O processo de monitorização garante que o servidor tem sempre, pelo menos, 15% dos recursos de computação e memória gratuitos disponíveis.

Independentemente do que ocorrer no servidor, o processo de monitorização liberta continuamente recursos para garantir que a funcionalidade principal do servidor nunca é afetada.

Se o processo de monitorização fizer com que o sensor do Defender para Identidade fiquem sem recursos, apenas o tráfego parcial é monitorizado e o alerta de estado de funcionamento "Tráfego de rede espelhado de porta removido" é apresentado na página do sensor do Defender para Identidade.

Eventos do Windows

Para melhorar a cobertura de deteção do Defender para Identidade relacionada com autenticações NTLM, modificações a grupos confidenciais e criação de serviços suspeitos, o Defender para Identidade analisa os registos de eventos específicos do Windows.

Para garantir que os registos são lidos, certifique-se de que o sensor do Defender para Identidade tem definições de política de auditoria avançadas configuradas corretamente. Para se certificar de que o Evento 8004 do Windows é auditado conforme necessário pelo serviço, reveja as definições de auditoria NTLM

Passo seguinte

Implementar Microsoft Defender para Identidade com Microsoft Defender XDR