Tutorial: Descobrir e proteger informações confidenciais na sua organização

Num mundo perfeito, todos os seus colaboradores compreendem a importância da proteção de informações e do trabalho nas suas políticas. No mundo real, é provável que um parceiro ocupado que trabalha frequentemente com informações de contabilidade carregue inadvertidamente um documento confidencial para o seu repositório do Box com permissões incorretas. Uma semana depois, percebe que as informações confidenciais da sua empresa foram divulgadas na sua competição.

Para o ajudar a evitar que isto aconteça, Microsoft Defender for Cloud Apps fornece-lhe um conjunto expansivo de capacidades DLP que abrangem os vários pontos de fuga de dados existentes nas organizações.

Neste tutorial, irá aprender a utilizar Defender for Cloud Apps para detetar dados confidenciais potencialmente expostos e aplicar controlos para impedir a exposição:

Como detetar e proteger informações confidenciais na sua organização

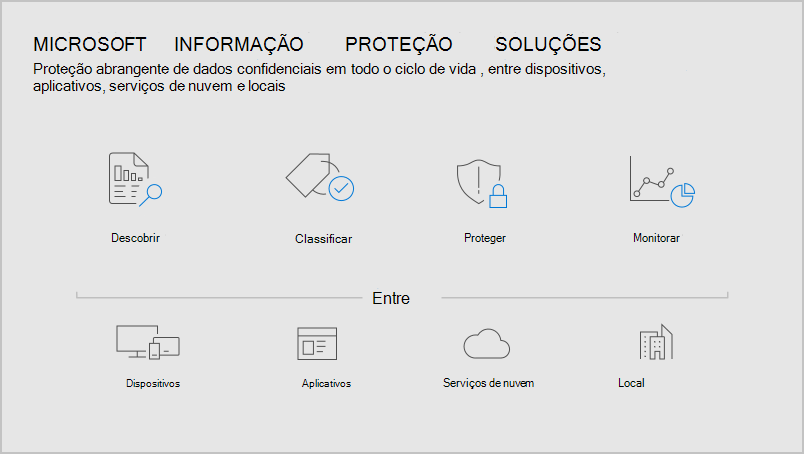

A nossa abordagem à proteção de informações pode ser dividida nas seguintes fases que lhe permitem proteger os seus dados através do ciclo de vida completo, em várias localizações e dispositivos.

Fase 1: Detetar os seus dados

Ligar aplicações: o primeiro passo para descobrir que dados estão a ser utilizados na sua organização é ligar as aplicações na cloud utilizadas na sua organização para Defender for Cloud Apps. Depois de ligados, Defender for Cloud Apps podem analisar dados, adicionar classificações e impor políticas e controlos. Consoante a forma como as aplicações estão ligadas, afeta a forma como as análises e os controlos são aplicados. Pode ligar as suas aplicações de uma das seguintes formas:

Utilizar um conector de aplicações: os nossos conectores de aplicações utilizam as APIs fornecidas pelos fornecedores de aplicações. Fornecem maior visibilidade e controlo sobre as aplicações utilizadas na sua organização. As análises são realizadas periodicamente (a cada 12 horas) e em tempo real (acionadas sempre que é detetada uma alteração). Para obter mais informações e instruções sobre como adicionar aplicações, veja Ligar aplicações.

Utilizar o controlo de aplicações de acesso condicional: a nossa solução de controlo de aplicações de Acesso Condicional utiliza uma arquitetura de proxy inverso que está exclusivamente integrada com Microsoft Entra Acesso Condicional e permite-lhe aplicar controlos a qualquer aplicação.

Os utilizadores do Microsoft Edge beneficiam da proteção direta no browser. O controlo de aplicações de Acesso Condicional é aplicado noutros browsers através de uma arquitetura de proxy inverso. Para obter mais informações, veja Proteger aplicações com Microsoft Defender for Cloud Apps controlo de aplicações de Acesso Condicional e Proteção no browser com Microsoft Edge para Empresas (Pré-visualização).

Investigar: depois de ligar uma aplicação ao Defender for Cloud Apps com o conector de API, Defender for Cloud Apps analisa todos os ficheiros que utiliza. No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Ficheiros para obter uma descrição geral dos ficheiros partilhados pelas suas aplicações na cloud, a respetiva acessibilidade e o respetivo estado. Para obter mais informações, veja Investigar ficheiros.

Fase 2: Classificar informações confidenciais

Definir que informações são confidenciais: antes de procurar informações confidenciais nos seus ficheiros, primeiro tem de definir o que conta como confidencial para a sua organização. Como parte do nosso serviço de classificação de dados, oferecemos mais de 100 tipos de informações confidenciais disponíveis ou pode criar os seus próprios para se adequarem à política da sua empresa. Defender for Cloud Apps está integrado nativamente com Proteção de Informações do Microsoft Purview e os mesmos tipos e etiquetas confidenciais estão disponíveis em ambos os serviços. Por isso, quando quiser definir informações confidenciais, aceda ao portal Proteção de Informações do Microsoft Purview para as criar e, uma vez definidas, estarão disponíveis no Defender for Cloud Apps. Também pode utilizar tipos de classificações avançadas, como impressão digital ou Correspondência de Dados Exata (EDM).

Para aqueles que já fizeram o trabalho árduo de identificar informações confidenciais e aplicar as etiquetas de confidencialidade adequadas, pode utilizar essas etiquetas nas suas políticas sem ter de analisar novamente os conteúdos.

Ativar a integração do Microsoft Information Protection

- No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud.

- Em Information Protection, aceda a Microsoft Information Protection. Selecione Analisar automaticamente novos ficheiros para Microsoft Information Protection etiquetas de confidencialidade e avisos de inspeção de conteúdo.

Para obter mais informações, veja Proteção de Informações do Microsoft Purview integração.

Criar políticas para identificar informações confidenciais em ficheiros: assim que souber os tipos de informações que pretende proteger, está na altura de criar políticas para as detetar. Comece por criar as seguintes políticas:

Política de ficheiros

Utilize este tipo de política para analisar o conteúdo dos ficheiros armazenados nas aplicações na cloud ligadas à API quase em tempo real e os dados inativos. Os ficheiros são analisados através de um dos nossos métodos de inspeção suportados, incluindo Proteção de Informações do Microsoft Purview conteúdo encriptado graças à sua integração nativa com Defender for Cloud Apps.No portal do Microsoft Defender, em Aplicações na Cloud, selecione Políticas ->Gestão de políticas.

Selecione Criar Política e, em seguida, selecione Política de ficheiros.

Em Método de inspeção, escolha e configure um dos seguintes serviços de classificação:

- Serviços de Classificação de Dados: utiliza decisões de classificação que tomou no Microsoft 365, Proteção de Informações do Microsoft Purview e Defender for Cloud Apps para proporcionar uma experiência de etiquetagem unificada. Este é o método de inspeção de conteúdo preferencial, uma vez que proporciona uma experiência consistente e unificada em todos os produtos Microsoft.

Para ficheiros altamente confidenciais, selecione Criar um alerta para cada ficheiro correspondente e selecione os alertas necessários, para que seja informado quando existirem ficheiros com informações confidenciais desprotegidas na sua organização.

Selecione Criar.

Política de sessão

Utilize este tipo de política para analisar e proteger ficheiros em tempo real no acesso a:- Impedir a transferência de dados não geridos: bloqueie a transferência, corte, cópia e impressão de documentos confidenciais em, por exemplo, em dispositivos não geridos.

- Proteger ficheiros ao transferir: exigir que os documentos sejam etiquetados e protegidos com Proteção de Informações do Microsoft Purview. Esta ação garante que o documento está protegido e que o acesso do utilizador é restringido numa sessão potencialmente arriscada.

- Impedir o carregamento de ficheiros não etiquetados: exija que um ficheiro tenha a etiqueta e a proteção corretas antes de um ficheiro confidencial ser carregado, distribuído e utilizado por outras pessoas. Com esta ação, pode garantir que os ficheiros não etiquetados com conteúdo confidencial são impedidos de serem carregados até que o utilizador classifique o conteúdo.

No portal do Microsoft Defender, em Aplicações na Cloud, selecione Políticas ->Gestão de políticas.

Selecione Criar Política e, em seguida, selecione Política de sessão.

Em Tipo de controlo de sessão, escolha uma das opções com DLP.

Em Método de inspeção, escolha e configure um dos seguintes serviços de classificação:

- Serviços de Classificação de Dados: utiliza decisões de classificação que tomou no Microsoft 365, Proteção de Informações do Microsoft Purview e Defender for Cloud Apps para proporcionar uma experiência de etiquetagem unificada. Este é o método de inspeção de conteúdo preferencial, uma vez que proporciona uma experiência consistente e unificada em todos os produtos Microsoft.

- DLP incorporado: inspeciona os ficheiros para obter informações confidenciais com o nosso motor de inspeção de conteúdo DLP incorporado.

Para ficheiros altamente confidenciais, selecione Criar um alerta e escolha os alertas necessários, para que seja informado quando existirem ficheiros com informações confidenciais desprotegidas na sua organização.

Selecione Criar.

Deve criar o número de políticas necessárias para detetar dados confidenciais em conformidade com a política da empresa.

Fase 3: Proteger os seus dados

Agora pode detetar ficheiros com informações confidenciais, mas o que realmente quer fazer é proteger essas informações de potenciais ameaças. Assim que tiver conhecimento de um incidente, pode remediar manualmente a situação ou pode utilizar uma das ações de governação automática fornecidas pelo Defender for Cloud Apps para proteger os seus ficheiros. As ações incluem, mas não se limitam a, Proteção de Informações do Microsoft Purview controlos nativos, ações fornecidas pela API e monitorização em tempo real. O tipo de governação que pode aplicar depende do tipo de política que está a configurar, da seguinte forma:

Ações de governação de políticas de ficheiros: utiliza a API do fornecedor de aplicações cloud e as nossas integrações nativas para proteger ficheiros, incluindo:

- Acionar alertas e enviar notificações por e-mail sobre o incidente

- Gerir etiquetas aplicadas a um ficheiro para impor controlos de Proteção de Informações do Microsoft Purview nativos

- Alterar o acesso de partilha a um ficheiro

- Colocar um ficheiro em quarentena

- Remover permissões de ficheiros ou pastas específicas no Microsoft 365

- Mover um ficheiro para a pasta do lixo

Controlos de política de sessão: utiliza capacidades de proxy inverso para proteger ficheiros, tais como:

- Acionar alertas e enviar notificações por e-mail sobre o incidente

- Permitir explicitamente a transferência ou carregamento de ficheiros e monitoriza todas as atividades relacionadas.

- Bloquear explicitamente a transferência ou carregamento de ficheiros. Utilize esta opção para proteger os ficheiros confidenciais da sua organização contra a transferência ou infiltração de qualquer dispositivo, incluindo dispositivos não geridos.

- Aplicar automaticamente uma etiqueta de confidencialidade a ficheiros que correspondam aos filtros de ficheiro da política. Utilize esta opção para proteger a transferência de ficheiros confidenciais.

Para obter mais informações, veja Criar políticas de sessão Microsoft Defender for Cloud Apps.

Fase 4: Monitorizar e reportar os seus dados

As suas políticas estão implementadas para inspecionar e proteger os seus dados. Agora, vai querer verificar o dashboard diariamente para ver que novos alertas foram acionados. É um bom local para estar atento ao estado de funcionamento do seu ambiente na cloud. O dashboard ajuda-o a compreender o que está a acontecer e, se necessário, a iniciar uma investigação.

Uma das formas mais eficazes de monitorizar incidentes de ficheiros confidenciais é aceder à página Políticas e rever as correspondências das políticas que configurou. Além disso, se tiver configurado alertas, também deve considerar a monitorização regular de alertas de ficheiros ao aceder à página Alertas , especificar a categoria como DLP e rever que políticas relacionadas com ficheiros estão a ser acionadas. Rever estes incidentes pode ajudá-lo a ajustar as suas políticas para se concentrar em ameaças que sejam do interesse da sua organização.

Em conclusão, a gestão de informações confidenciais desta forma garante que os dados guardados na cloud têm proteção máxima contra a infiltração e exfiltração maliciosas. Além disso, se um ficheiro for partilhado ou perdido, só poderá ser acedido por utilizadores autorizados.

Consulte também

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.