Como Defender for Cloud Apps ajuda a proteger o seu ambiente do Workday

Como uma solução principal de HCM, o Workday contém algumas das informações mais confidenciais na sua organização, como dados pessoais, contratos, detalhes do fornecedor e muito mais. A prevenção da exposição destes dados requer uma monitorização contínua para impedir que quaisquer agentes maliciosos ou utilizadores não cientes de segurança exfiltrassem as informações confidenciais.

Ligar o Workday ao Defender for Cloud Apps fornece-lhe informações melhoradas sobre as atividades dos seus utilizadores e fornece deteção de ameaças para comportamentos anómalos.

Principais ameaças

- Contas comprometidas e ameaças internas

- Fuga de dados

- Deteção de segurança insuficiente

- Bring Your Own Device (BYOD) não gerido

Como Defender for Cloud Apps ajuda a proteger o seu ambiente

- Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

- Utilizar o registo de auditoria de atividades para investigações forenses

Controlar o Workday com políticas incorporadas e modelos de política

Pode utilizar os seguintes modelos de política incorporados para detetar e notificá-lo sobre potenciais ameaças:

| Tipo | Name |

|---|---|

| Política de deteção de anomalias incorporada |

Atividade de endereços IP anónimos Atividade do país com pouca frequência Atividade de endereços IP suspeitos Viagem impossível |

| Modelo de política de atividade | Início de sessão a partir de um endereço IP de risco |

Para obter mais informações sobre como criar políticas, veja Criar uma política.

Automatizar controlos de governação

Atualmente, não existem controlos de governação disponíveis para o Workday. Se estiver interessado em ter ações de governação para este conector, pode abrir um pedido de suporte com detalhes das ações pretendidas.

Para obter mais informações sobre como remediar ameaças a partir de aplicações, veja Governar aplicações ligadas.

Proteger o Workday em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos e bloquear e proteger a transferência de dados confidenciais para dispositivos não geridos ou de risco.

Ligar o Workday ao Microsoft Defender for Cloud Apps

Esta secção fornece instruções para ligar Microsoft Defender for Cloud Apps à sua conta workday existente com a API do conector de aplicações. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do Workday. Para obter informações sobre como Defender for Cloud Apps protege o Workday, consulte Proteger o Workday.

Guia de introdução

Veja o nosso vídeo de início rápido a mostrar como configurar os pré-requisitos e executar os passos no Workday. Depois de concluir os passos no vídeo, pode continuar a adicionar o conector Workday.

Nota

O vídeo não mostra o passo de pré-requisito para configurar o grupo de segurança Configurar: Configuração do Inquilino – Permissão do sistema . Certifique-se de que também o configura.

Pré-requisitos

A conta Workday utilizada para ligar a Defender for Cloud Apps tem de ser membro de um grupo de segurança (novo ou existente). Recomendamos a utilização de um Utilizador do Sistema de Integração do Workday. O grupo de segurança tem de ter as seguintes permissões selecionadas para as seguintes políticas de segurança de domínio:

| Área funcional | Política de Segurança de Domínio | Política de Segurança de Subdomínio | Permissões de Relatório/Tarefa | Permissões de Integração |

|---|---|---|---|---|

| Sistema | Configuração: Configuração do Inquilino – Geral | Configurar: Configuração do Inquilino – Segurança | Ver, Modificar | Obter, Colocar |

| Sistema | Configuração: Configuração do Inquilino – Geral | Configurar: Configuração do Inquilino – Sistema | Modificar | Nenhum |

| Sistema | Administração de Segurança | Ver, Modificar | Obter, Colocar | |

| Sistema | Auditoria do sistema | Ver | Obter | |

| Pessoal | Dados de Trabalho: Pessoal | Dados de Trabalho: Relatórios de Trabalho Público | Ver | Obter |

Nota

- A conta utilizada para configurar permissões para o grupo de segurança tem de ser um Administrador do Workday.

- Para definir permissões, procure "Políticas de Segurança de Domínio para Área Funcional" e, em seguida, procure cada área funcional ("Sistema"/"Pessoal") e conceda as permissões listadas na tabela.

- Assim que todas as permissões tiverem sido definidas, procure "Ativar Alterações de Política de Segurança Pendentes" e aprove as alterações.

Para obter mais informações sobre como configurar utilizadores de integração do Workday, grupos de segurança e permissões, veja os passos 1 a 4 do guia Conceder Integração ou Acesso de Ponto Final Externo ao Workday (acessível com a documentação/credenciais da comunidade do Workday).

Como ligar o Workday ao Defender for Cloud Apps com o OAuth

Inicie sessão no Workday com uma conta que seja membro do grupo de segurança mencionado nos pré-requisitos.

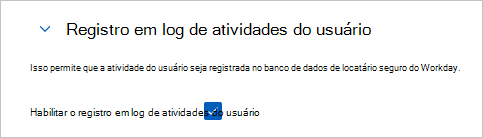

Procure "Editar configuração do inquilino – sistema" e, em Registo de Atividades do Utilizador, selecione Ativar Registo de Atividades do Utilizador.

Procure "Editar configuração do inquilino – segurança" e, em Definições do OAuth 2.0, selecione Clientes OAuth 2.0 Ativados.

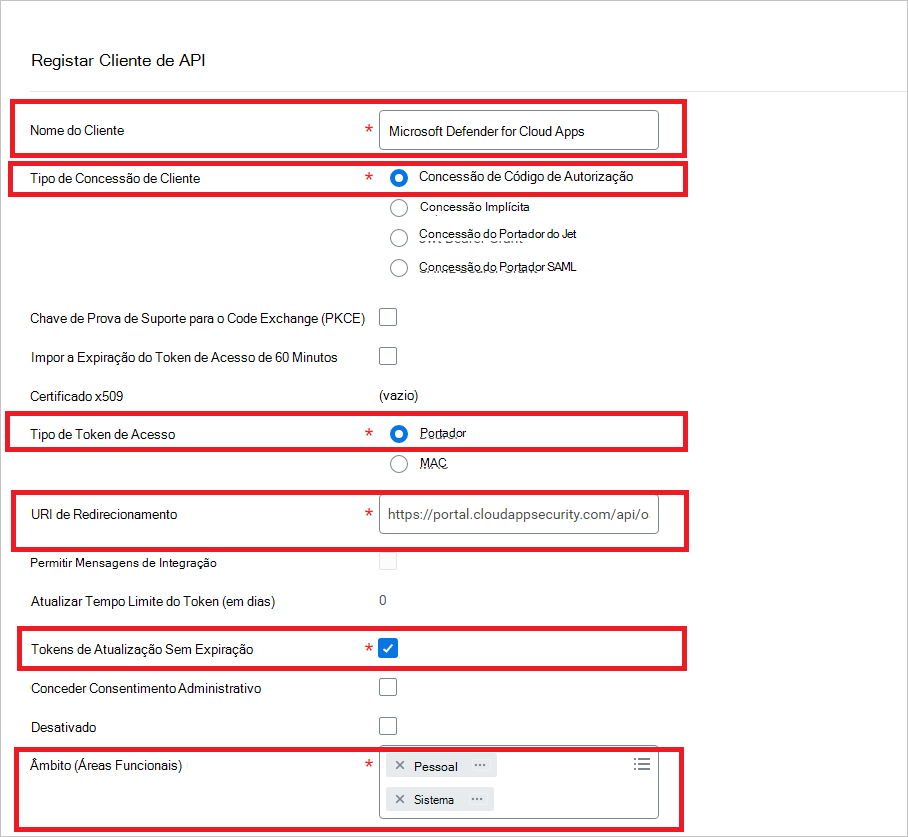

Procure "Registar Cliente da API" e selecione Registar Cliente de API – Tarefa.

Na página Registar Cliente da API , preencha as seguintes informações e, em seguida, selecione OK.

Nome do campo Valor Nome do Cliente Microsoft Defender for Cloud Apps Tipo de Concessão de Cliente Concessão de Código de Autorização Tipo de Token de Acesso Portador URI de Redirecionamento https://portal.cloudappsecurity.com/api/oauth/connect

Nota: para clientes us government GCC High, introduza o seguinte valor:https://portal.cloudappsecurity.us/api/oauth/connectTokens de Atualização Sem Expiração Sim Âmbito (Áreas Funcionais) Pessoal e Sistema

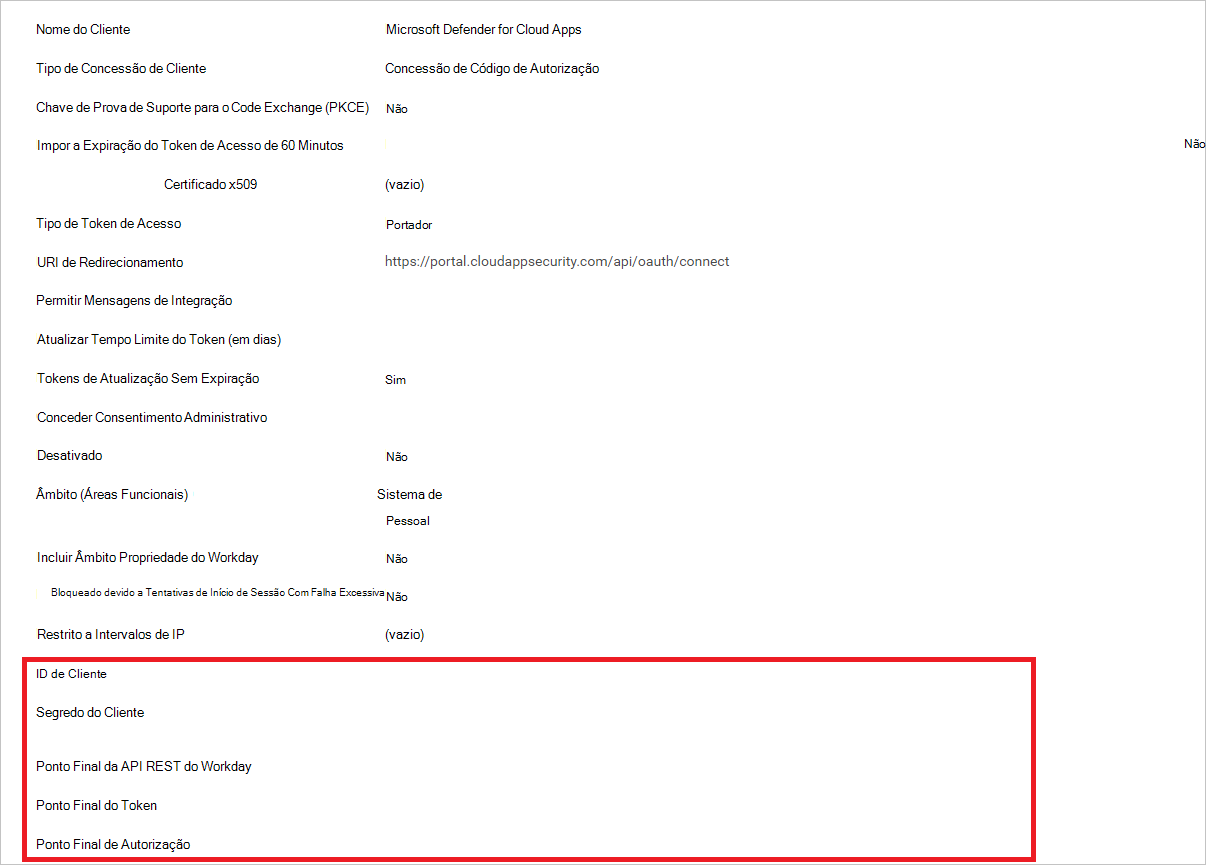

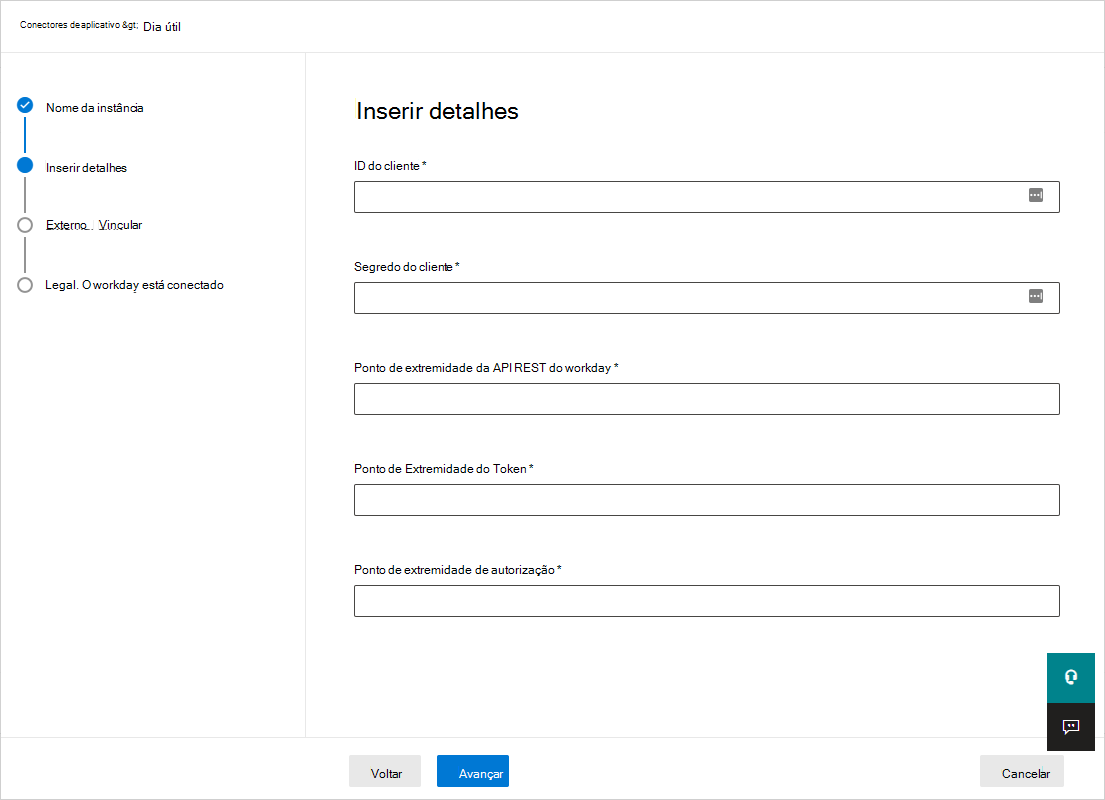

Depois de registado, anote os seguintes parâmetros e, em seguida, selecione Concluído.

- ID de Cliente

- Segredo do Cliente

- Ponto Final da API REST do Workday

- Ponto Final de Token

- Ponto Final de Autorização

Nota

Se a conta Workday estiver ativada com o SSO SAML, acrescente o parâmetro 'redirect=n' da cadeia de consulta ao ponto final de autorização.

Se o ponto final de autorização já tiver outros parâmetros de cadeia de consulta, acrescente '&redirect=n' ao ponto final de autorização. Se o ponto final de autorização não tiver parâmetros de cadeia de consulta, acrescente '?redirect=n' ao fim do ponto final de autorização.

Como ligar Defender for Cloud Apps ao Workday

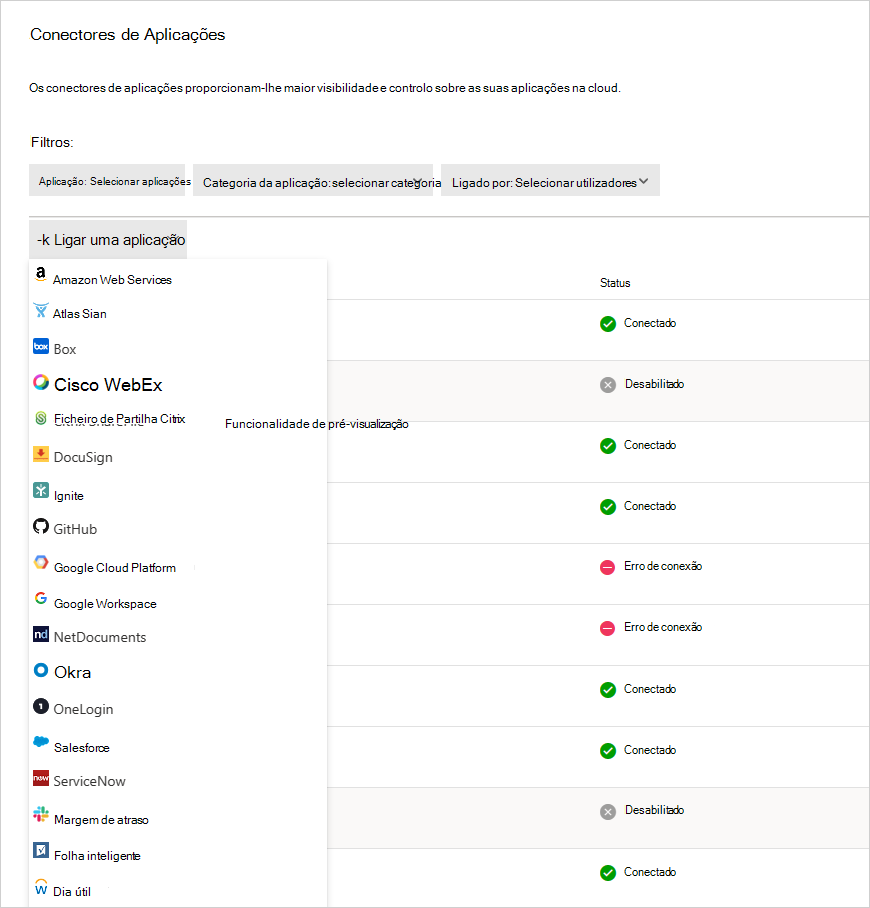

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

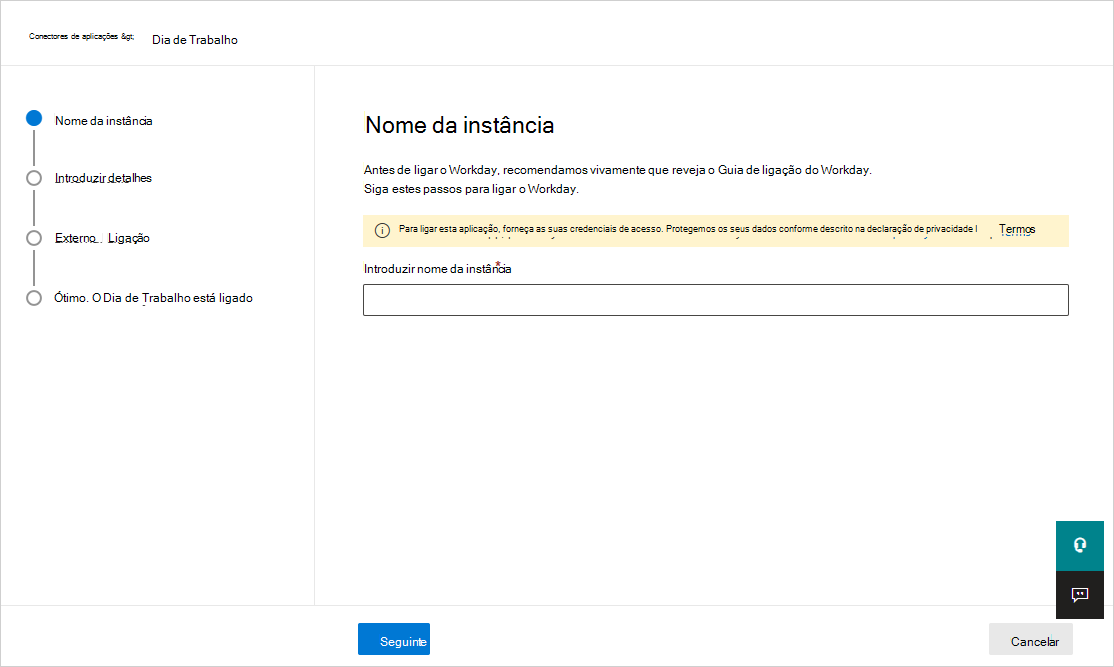

Na página Conectores de aplicações , selecione +Ligar uma aplicação e, em seguida, Dia de Trabalho.

No ecrã seguinte, atribua um nome ao conector e, em seguida, selecione Seguinte.

Na página Introduzir detalhes , preencha os detalhes com as informações que anotou anteriormente e, em seguida, selecione Seguinte.

Na página Ligação externa , selecione Ligar Dia de Trabalho.

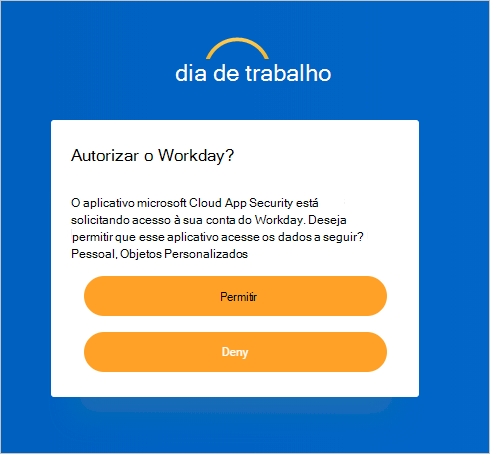

No Workday, é apresentado um pop-up a perguntar-lhe se pretende permitir Defender for Cloud Apps acesso à sua conta do Workday. Para continuar, selecione Permitir.

No Defender for Cloud Apps, deverá ver uma mensagem a indicar que o Workday foi ligado com êxito.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o estado do Conector de Aplicações ligado está Ligado.

Nota

Depois de ligar o Workday, receberá eventos durante sete dias antes da ligação.

Nota

Se estiver a ligar Defender for Cloud Apps a uma conta de sandbox do Workday para fins de teste, tenha em atenção que o Workday atualiza a conta do sandbox todas as semanas, o que faz com que a ligação Defender for Cloud Apps falhe. Deve voltar a ligar o ambiente do sandbox todas as semanas com Defender for Cloud Apps para continuar os testes.

Se tiver problemas ao ligar a aplicação, veja Resolução de Problemas dos Conectores de Aplicações.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.