Configurar o cliente OpenVPN para conexões de autenticação de certificado P2S - Linux

Este artigo ajuda você a se conectar à sua rede virtual do Azure (VNet) usando o Gateway VPN ponto a site (P2S) e a autenticação de certificado do Linux usando um cliente OpenVPN.

Antes de começar

Verifique se você está no artigo correto. A tabela a seguir mostra os artigos de configuração disponíveis para clientes VPN P2S do Gateway de VPN do Azure. As etapas são diferentes, dependendo do tipo de autenticação, do tipo de túnel e do sistema operacional cliente.

| Método de autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | forteSwan | |

| OpenVPN | Windows |

Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Pré-requisitos

Este artigo pressupõe que você já tenha executado os seguintes pré-requisitos:

- Você criou e configurou seu gateway VPN para autenticação de certificado ponto a site e o tipo de túnel OpenVPN. Consulte Definir configurações do servidor para conexões do Gateway VPN P2S - autenticação de certificado para obter as etapas.

- Você gerou e baixou os arquivos de configuração do cliente VPN. Consulte Gerar arquivos de configuração de perfil de cliente VPN para obter as etapas.

- Você pode gerar certificados de cliente ou adquirir os certificados de cliente apropriados necessários para autenticação.

Requisitos de ligação

Para se conectar ao Azure usando o cliente OpenVPN usando autenticação de certificado, cada cliente de conexão requer os seguintes itens:

- O software Open VPN Client deve ser instalado e configurado em cada cliente.

- O cliente deve ter os certificados corretos instalados localmente.

Fluxo de Trabalho

O fluxo de trabalho para este artigo é:

- Instale o cliente OpenVPN.

- Exiba os arquivos de configuração de perfil de cliente VPN contidos no pacote de configuração de perfil de cliente VPN que você gerou.

- Configure o cliente OpenVPN.

- Conecte-se ao Azure.

Acerca de certificados

Para autenticação de certificado, um certificado de cliente deve ser instalado em cada computador cliente. O certificado de cliente que você deseja usar deve ser exportado com a chave privada e deve conter todos os certificados no caminho de certificação. Além disso, para algumas configurações, você também precisará instalar as informações do certificado raiz.

O cliente OpenVPN neste artigo usa certificados exportados com um formato .pfx . Você pode exportar um certificado de cliente facilmente para esse formato usando as instruções do Windows. Consulte Exportar um certificado de cliente - pfx. Se você não tiver um computador Windows, como solução alternativa, poderá usar uma pequena VM do Windows para exportar certificados para o formato .pfx necessário. Neste momento, as instruções OpenSSLLinux que fornecemos resultam apenas no formato .pem.

Passos de configuração

Esta seção ajuda você a configurar clientes Linux para autenticação de certificado que usa o tipo de túnel OpenVPN. Para se conectar ao Azure, baixe o cliente OpenVPN e configure o perfil de conexão.

Nota

A versão 2.6 do OpenVPN Client ainda não é suportada.

Abra uma nova sessão do Terminal. Você pode abrir uma nova sessão pressionando 'Ctrl + Alt + t' ao mesmo tempo.

Digite o seguinte comando para instalar os componentes necessários:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartEm seguida, vá para a pasta de perfil do cliente VPN e descompacte para visualizar os arquivos.

Exporte o certificado de cliente P2S que você criou e carregou para sua configuração P2S no gateway. Para conhecer as etapas, consulte Gateway de VPN ponto a site.

Extraia a chave privada e a impressão digital base64 do .pfx. Existem várias formas de o fazer. Usar OpenSSL no seu computador é uma maneira.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"O arquivo profileinfo.txt contém a chave privada e a impressão digital da autoridade de certificação e o certificado do cliente. Certifique-se de usar a impressão digital do certificado do cliente.

Abra profileinfo.txt em um editor de texto. Para obter a impressão digital do certificado do cliente (filho), selecione o texto incluindo e entre "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----" para o certificado filho e copie-o. Você pode identificar o certificado de criança observando a linha subject=/.

Abra o arquivo vpnconfig.ovpn e localize a seção no exemplo a seguir. Substitua tudo entre "cert" e "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Abra o profileinfo.txt em um editor de texto. Para obter a chave privada, selecione o texto incluindo e entre "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copie-o.

Abra o arquivo vpnconfig.ovpn em um editor de texto e localize esta seção. Cole a chave privada substituindo tudo entre "key" e "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Não altere nenhum outro campo. Utilize a configuração preenchida na entrada de cliente para ligar à VPN.

Para se conectar usando a linha de comando, digite o seguinte comando:

sudo openvpn --config <name and path of your VPN profile file>&Para desconectar usando a linha de comando, digite o seguinte comando:

sudo pkill openvpnPara se conectar usando a GUI, vá para as configurações do sistema.

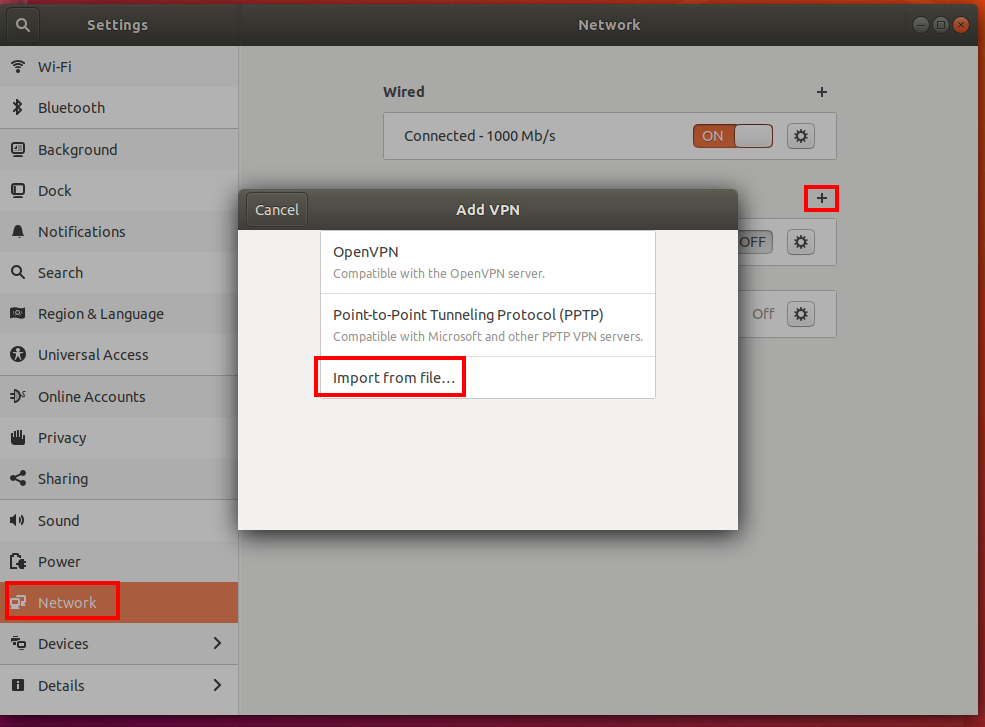

Selecione + para adicionar uma nova conexão VPN.

Em Adicionar VPN, selecione Importar do arquivo....

Navegue até o arquivo de perfil e clique duas vezes ou selecione Abrir.

Selecione Adicionar na janela Adicionar VPN .

Você pode se conectar ativando a VPN na página Configurações de Rede ou sob o ícone de rede na bandeja do sistema.

Próximos passos

Para obter etapas adicionais, retorne ao artigo do portal do Azure P2S.