Configurar o Cliente VPN do Azure – autenticação do Microsoft Entra ID – macOS

Este artigo ajuda você a configurar seu computador cliente macOS para se conectar a uma rede virtual do Azure usando uma conexão ponto a site (P2S) do Gateway VPN. Estas etapas se aplicam aos gateways de VPN do Azure configurados para autenticação de ID do Microsoft Entra. A autenticação do Microsoft Entra ID suporta apenas ligações de protocolo OpenVPN® e requer o Cliente VPN do Azure. O cliente VPN do Azure para macOS não está atualmente disponível em França e na China devido a regulamentos e requisitos locais.

Pré-requisitos

Certifique-se de ter os seguintes pré-requisitos antes de prosseguir com as etapas neste artigo:

- Configure seu gateway VPN para conexões VPN ponto a site que especificam a autenticação do Microsoft Entra ID. Consulte Configurar um gateway VPN P2S para autenticação de ID do Microsoft Entra.

Verifique se o computador cliente está executando um sistema operacional suportado em um processador compatível.

- Versões macOS suportadas: 15 (Sequoia), 14 (Sonoma), 13 (Ventura), 12 (Monterey)

- Processadores suportados: x64, Arm64

Se o seu dispositivo tiver um chip da série M e uma versão do cliente VPN anterior à 2.7.101, você deve instalar o software Rosetta. Para obter mais informações, consulte o artigo de suporte da Apple

Se você estiver usando o Cliente VPN do Azure versão 2.7.101 ou posterior, não precisará instalar o software Rosetta.

Fluxo de Trabalho

- Transfira e instale o Cliente VPN do Azure para macOS.

- Extraia os arquivos de configuração do perfil do cliente VPN.

- Importe as configurações de perfil do cliente para o cliente VPN.

- Crie uma conexão e conecte-se ao Azure.

Transferir o Cliente VPN do Azure

- Transfira o Cliente VPN do Azure mais recente a partir da Apple Store.

- Instale o cliente no seu computador.

Extrair arquivos de configuração de perfil de cliente

Localize o pacote de configuração de perfil de cliente VPN que você gerou. Se você precisar gerar esses arquivos novamente, consulte a seção Pré-requisitos . O pacote de configuração do perfil do cliente VPN contém os arquivos de configuração do perfil VPN.

Quando você gera e baixa um pacote de configuração de perfil de cliente VPN, todas as definições de configuração necessárias para clientes VPN estão contidas em um arquivo zip de configuração de perfil de cliente VPN. Os arquivos de configuração do perfil do cliente VPN são específicos para a configuração do gateway VPN P2S para a rede virtual. Se houver alguma alteração na configuração da VPN P2S depois de gerar os arquivos, como alterações no tipo de protocolo VPN ou no tipo de autenticação, você precisará gerar novos arquivos de configuração de perfil de cliente VPN e aplicar a nova configuração a todos os clientes VPN que deseja conectar.

Localize e descompacte o pacote de configuração do perfil do cliente VPN e abra a pasta AzureVPN . Nessa pasta, você verá o arquivo azurevpnconfig_aad.xml ou o arquivo azurevpnconfig.xml , dependendo se sua configuração P2S inclui vários tipos de autenticação. O arquivo .xml contém as configurações que você usa para configurar o perfil do cliente VPN.

Modificar arquivos de configuração de perfil

Se sua configuração P2S usa um público personalizado com sua ID de aplicativo registrada na Microsoft, você pode receber pop-ups sempre que se conectar que exigem que você insira suas credenciais novamente e conclua a autenticação. Repetir a autenticação geralmente resolve o problema. Isso acontece porque o perfil do cliente VPN precisa da ID de público personalizada e da ID do aplicativo Microsoft. Para evitar isso, modifique o arquivo de .xml de configuração do perfil para incluir a ID do aplicativo personalizado e a ID do aplicativo Microsoft.

Nota

Esta etapa é necessária para configurações de gateway P2S que usam um valor de público personalizado e seu aplicativo registrado está associado à ID do aplicativo Cliente VPN do Azure registrado pela Microsoft. Se isso não se aplicar à configuração do gateway P2S, ignore esta etapa.

Para modificar o arquivo de .xml de configuração do Cliente VPN do Azure, abra o arquivo usando um editor de texto, como o Bloco de Notas.

Em seguida, adicione o valor e

applicationidsalve suas alterações. O exemplo a seguir mostra o valorc632b3df-fb67-4d84-bdcf-b95ad541b5c8de ID do aplicativo .Exemplo

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importar arquivos de configuração de perfil de cliente VPN

Nota

Estamos no processo de alterar os campos do Cliente VPN do Azure para o Azure Ative Directory para Microsoft Entra ID. Se vir os campos de ID do Microsoft Entra referenciados neste artigo, mas ainda não vir esses valores refletidos no cliente, selecione os valores comparáveis do Azure Ative Directory.

Na página Cliente VPN do Azure, selecione Importar.

Navegue até a pasta que contém o arquivo que deseja importar, selecione-o e clique em Abrir.

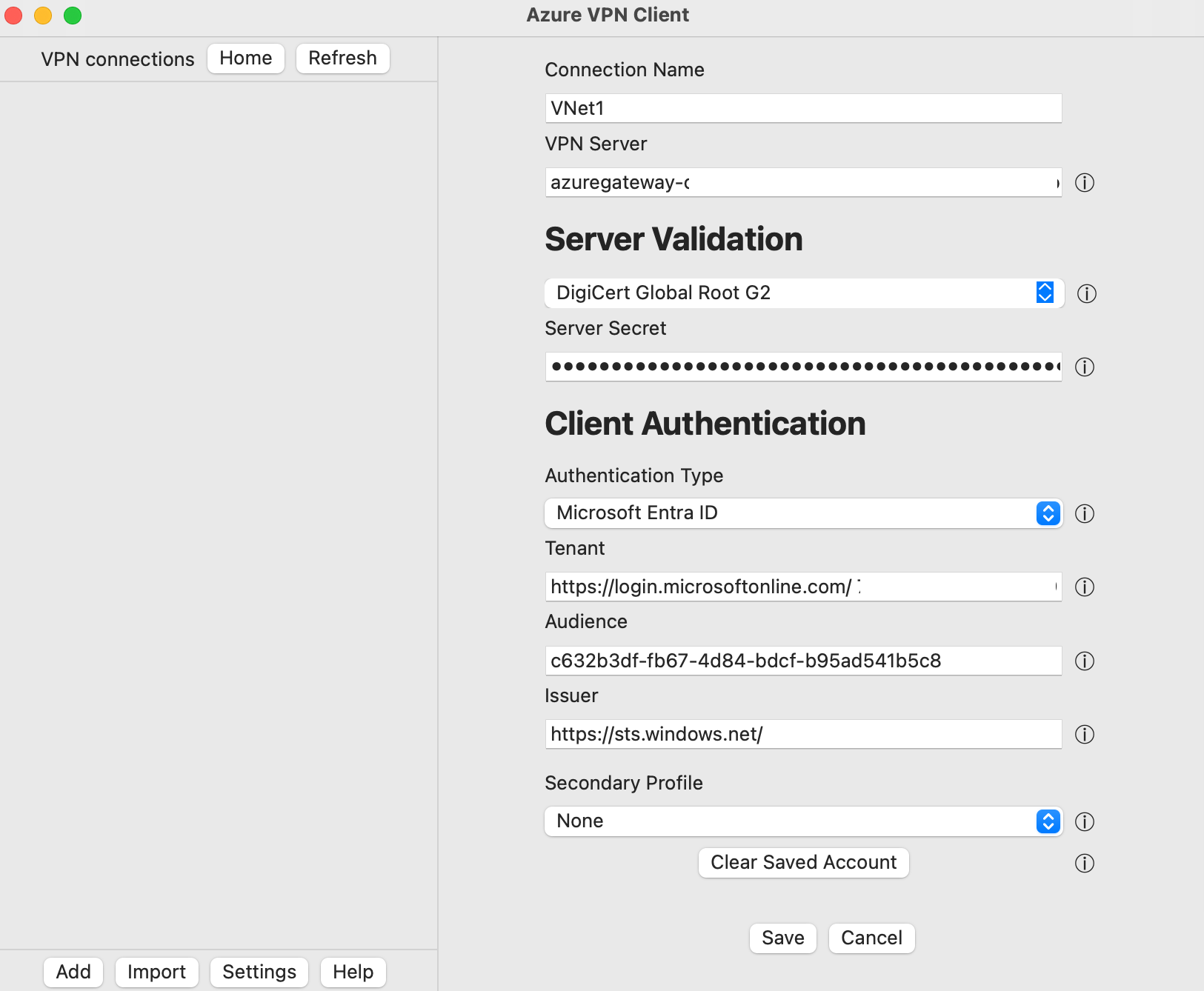

Nesta tela, observe que os valores de conexão são preenchidos usando os valores no arquivo de configuração do cliente VPN importado.

- Verifique se o valor Informações do certificado mostra DigiCert Global Root G2, em vez do padrão ou em branco. Se necessário, ajuste o valor.

- Observe que os valores de Autenticação de Cliente se alinham com os valores que foram usados para configurar o gateway VPN para autenticação de ID do Microsoft Entra. Esse campo deve refletir o mesmo valor que o gateway está configurado para usar.

Clique em Salvar para salvar a configuração do perfil de conexão.

No painel Conexões VPN, selecione o perfil de conexão que você salvou. Em seguida, clique em Conectar.

Uma vez conectado, o status muda para Conectado. Para se desconectar da sessão, clique em Desconectar.

Criar uma conexão manualmente

Abra o Cliente VPN do Azure. Na parte inferior do cliente, selecione Adicionar para criar uma nova conexão.

Na página Cliente VPN do Azure, você pode definir as configurações de perfil. Altere o valor Informações do certificado para mostrar DigiCert Global Root G2, em vez do padrão ou em branco, e clique em Salvar.

Configure as seguintes definições:

- Nome da conexão: o nome pelo qual você deseja se referir ao perfil de conexão.

- Servidor VPN: Este nome é o nome que você deseja usar para se referir ao servidor. O nome escolhido aqui não precisa ser o nome formal de um servidor.

-

Validação do servidor

- Informações do certificado: DigiCert Global Root G2

- Segredo do servidor: O segredo do servidor.

-

Autenticação de Cliente

- Tipo de autenticação: Microsoft Entra ID

- Inquilino: Nome do inquilino.

-

Audiência: O valor Audiência deve corresponder ao valor que seu gateway P2S está configurado para usar. Normalmente, esse valor é

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. - Emitente: nome do emitente.

Depois de preencher os campos, clique em Guardar.

No painel Conexões VPN, selecione o perfil de conexão que você configurou. Em seguida, clique em Conectar.

Remover um perfil de conexão VPN

Você pode remover o perfil de conexão VPN do seu computador.

- Abra o Cliente VPN do Azure.

- Selecione a conexão VPN que deseja remover e clique em Remover.

Definições de configuração de cliente opcionais

Você pode configurar o Cliente VPN do Azure com definições de configuração opcionais, como servidores DNS adicionais, DNS personalizado, túnel forçado, rotas personalizadas e outras configurações adicionais. Para obter uma descrição das configurações opcionais disponíveis e das etapas de configuração, consulte Configurações opcionais do Cliente VPN do Azure.

Próximos passos

Para obter mais informações, consulte Configurar o gateway VPN P2S para autenticação do Microsoft Entra ID.