Acerca da VPN Ponto a Site

Uma ligação de gateway de VPN Ponto a Site (P2S) permite-lhe criar uma ligação segura à sua rede virtual a partir de um computador cliente individual. É estabelecida uma ligação P2S ao iniciá-la a partir do computador cliente. Esta solução é útil para as pessoas que trabalham à distância que queiram ligar às Redes Virtuais do Azure a partir de uma localização remota, como, por exemplo, de casa ou de uma conferência. P2S VPN também é uma solução útil para usar em vez de site a site (S2S) VPN quando você tem apenas alguns clientes que precisam se conectar a uma rede virtual. As configurações ponto a site exigem um tipo de VPN baseado em rota.

What protocol does P2S use? (Que protocolo utiliza a P2S?)

VPN ponto a site pode usar um dos seguintes protocolos:

OpenVPN® Protocol, um protocolo VPN baseado em SSL/TLS. Uma solução TLS VPN pode penetrar firewalls, uma vez que a maioria dos firewalls abre a porta TCP 443 de saída, que o TLS usa. O OpenVPN pode ser usado para se conectar a partir de dispositivos Android, iOS (versões 11.0 e superiores), Windows, Linux e Mac (macOS versões 10.13 e superiores). As versões suportadas são TLS 1.2 e TLS 1.3 baseadas no handshake TLS.

Secure Socket Tunneling Protocol (SSTP), um protocolo VPN proprietário baseado em TLS. Uma solução TLS VPN pode penetrar firewalls, uma vez que a maioria dos firewalls abre a porta TCP 443 de saída, que o TLS usa. SSTP só é suportado em dispositivos Windows. O Azure suporta todas as versões do Windows que têm SSTP e suportam TLS 1.2 (Windows 8.1 e posterior).

IKEv2 VPN, uma solução VPN IPsec baseada em padrões. O IKEv2 VPN pode ser usado para se conectar a partir de dispositivos Mac (macOS versões 10.11 e superiores).

Como os clientes VPN P2S são autenticados?

Antes de o Azure aceitar uma ligação VPN P2S, o utilizador tem de ser autenticado primeiro. Há três tipos de autenticação que você pode selecionar ao configurar seu gateway P2S. As opções são:

Você pode selecionar vários tipos de autenticação para sua configuração de gateway P2S. Se você selecionar vários tipos de autenticação, o cliente VPN usado deverá ser suportado por pelo menos um tipo de autenticação e o tipo de túnel correspondente. Por exemplo, se você selecionar "IKEv2 e OpenVPN" para tipos de túnel e "Microsoft Entra ID e Radius" ou "Microsoft Entra ID e Certificado do Azure" para o tipo de autenticação, o Microsoft Entra ID usará apenas o tipo de túnel OpenVPN, pois não é suportado pelo IKEv2.

A tabela a seguir mostra mecanismos de autenticação compatíveis com tipos de túnel selecionados. Cada mecanismo requer que o software cliente VPN correspondente no dispositivo de conexão seja configurado com as configurações adequadas disponíveis nos arquivos de configuração do perfil do cliente VPN.

| Tipo de túnel | Mecanismo de autenticação |

|---|---|

| OpenVPN | Qualquer subconjunto do Microsoft Entra ID, Radius Auth e Azure Certificate |

| SSTP | Radius Auth/ Certificado do Azure |

| IKEv2 | Radius Auth/ Certificado do Azure |

| IKEv2 e OpenVPN | Radius Auth/ Certificado do Azure/ ID do Microsoft Entra e Radius Auth/ ID do Microsoft Entra e Certificado do Azure |

| IKEv2 e SSTP | Radius Auth/ Certificado do Azure |

Autenticação de certificados

Ao configurar seu gateway P2S para autenticação de certificado, você carrega a chave pública de certificado raiz confiável para o gateway do Azure. Você pode usar um certificado raiz que foi gerado usando uma solução Enterprise ou pode gerar um certificado autoassinado.

Para autenticar, cada cliente que se conecta deve ter um certificado de cliente instalado que é gerado a partir do certificado raiz confiável. Isso é além do software cliente VPN. A validação do certificado do cliente é realizada pelo gateway VPN e acontece durante o estabelecimento da conexão VPN P2S.

Fluxo de trabalho de autenticação de certificado

Em um alto nível, você precisa executar as seguintes etapas para configurar a autenticação de certificado:

- Habilite a autenticação de certificado no gateway P2S, juntamente com as configurações adicionais necessárias (pool de endereços do cliente, etc.) e carregue as informações de chave pública da autoridade de certificação raiz.

- Gere e baixe arquivos de configuração de perfil de cliente VPN (pacote de configuração de perfil).

- Instale o certificado do cliente em cada computador cliente que se conecta.

- Configure o cliente VPN no computador cliente usando as configurações encontradas no pacote de configuração do perfil VPN.

- Ligar.

Autenticação do Microsoft Entra ID

Você pode configurar seu gateway P2S para permitir que os usuários de VPN se autentiquem usando as credenciais do Microsoft Entra ID. Com a autenticação Microsoft Entra ID, você pode usar os recursos de Acesso Condicional e autenticação multifator (MFA) do Microsoft Entra para VPN. A autenticação Microsoft Entra ID é suportada apenas para o protocolo OpenVPN. Para autenticar e se conectar, os clientes devem usar o Cliente VPN do Azure.

O Gateway VPN agora dá suporte a uma nova ID de Aplicativo registrada pela Microsoft e aos valores de Audiência correspondentes para as versões mais recentes do Cliente VPN do Azure. Ao configurar um gateway de VPN P2S usando os novos valores de Audiência, você ignora o processo de registro manual do aplicativo Cliente VPN do Azure para seu locatário do Microsoft Entra. O ID do aplicativo já foi criado e seu locatário pode usá-lo automaticamente sem etapas extras de registro. Esse processo é mais seguro do que registrar manualmente o Cliente VPN do Azure porque você não precisa autorizar o aplicativo ou atribuir permissões por meio da função de administrador Global.

Anteriormente, era necessário registrar manualmente (integrar) o aplicativo Cliente VPN do Azure com seu locatário do Microsoft Entra. O registro do aplicativo cliente cria uma ID de Aplicativo que representa a identidade do aplicativo Cliente VPN do Azure e requer autorização usando a função de Administrador Global. Para entender melhor a diferença entre os tipos de objetos de aplicativo, consulte Como e por que os aplicativos são adicionados ao Microsoft Entra ID.

Quando possível, recomendamos que você configure novos gateways P2S usando a ID do Aplicativo do cliente VPN do Azure registrada pela Microsoft e seus valores de Audiência correspondentes, em vez de registrar manualmente o aplicativo Cliente VPN do Azure com seu locatário. Se você tiver um gateway de VPN do Azure configurado anteriormente que usa a autenticação de ID do Microsoft Entra, poderá atualizar o gateway e os clientes para aproveitar a nova ID de Aplicativo registrada pela Microsoft. A atualização do gateway P2S com o novo valor Audience é necessária se você quiser que os clientes Linux se conectem. O Cliente VPN do Azure para Linux não é compatível com versões anteriores com os valores de Audiência mais antigos.

Se você tiver um gateway P2S existente que deseja atualizar para usar um novo valor de Público, consulte Alterar Audiência para um gateway VPN P2S. Se você quiser criar ou modificar um valor de Público personalizado, consulte Criar um ID de aplicativo de audiência personalizado para VPN P2S. Se você quiser configurar ou restringir o acesso ao P2S com base em usuários e grupos, consulte Cenário: Configurar o acesso VPN P2S com base em usuários e grupos.

Considerações

Um gateway de VPN P2S só pode suportar um valor de Audiência. Não pode suportar vários valores de Audiência simultaneamente.

Neste momento, o ID de Aplicação registado na Microsoft mais recente não suporta tantos valores de Audiência quanto a aplicação registada manualmente mais antiga. Se precisar de um valor de Audiência para algo diferente do Azure Público ou Personalizado, utilize o método e os valores registados manualmente mais antigos.

O Azure VPN Client para Linux não é retrocompatível com gateways P2S configurados para utilizar os valores de Audiência mais antigos alinhados com a aplicação registada manualmente. No entanto, o Cliente VPN do Azure para Linux dá suporte a valores de Público Personalizado.

-

Embora seja possível que o Cliente VPN do Azure para Linux funcione em outras distribuições e versões do Linux, o Cliente VPN do Azure para Linux só é suportado nas seguintes versões:

- Ubuntu 20.04

- Ubuntu 22.04

As versões mais recentes dos Clientes VPN do Azure para macOS e Windows são compatíveis com gateways P2S configurados para usar os valores de Audiência mais antigos que se alinham com o aplicativo registrado manualmente. Esses clientes também suportam valores de Público Personalizado.

Valores de Audiência do Cliente VPN do Azure

A tabela a seguir mostra as versões do Cliente VPN do Azure com suporte para cada ID de Aplicativo e os valores de Audiência disponíveis correspondentes.

| ID da Aplicação | Valores de audiência suportados | Clientes suportados |

|---|---|---|

| Registado na Microsoft | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Janelas - macOS |

| Registado manualmente | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Alemanha: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure operado pela 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Janelas - macOS |

| Personalizado | <custom-app-id> |

- Linux - Janelas - macOS |

Fluxo de trabalho de autenticação do Microsoft Entra ID

Em um alto nível, você precisa executar as seguintes etapas para configurar a autenticação do Microsoft Entra ID:

- Se estiver usando o registro manual do aplicativo, execute as etapas necessárias no locatário do Microsoft Entra.

- Habilite a autenticação Microsoft Entra ID no gateway P2S, juntamente com as configurações adicionais necessárias (pool de endereços do cliente, etc.).

- Gere e baixe arquivos de configuração de perfil de cliente VPN (pacote de configuração de perfil).

- Baixe, instale e configure o Cliente VPN do Azure no computador cliente.

- Ligar.

RADIUS - Autenticação do Servidor de Domínio Ative Directory (AD)

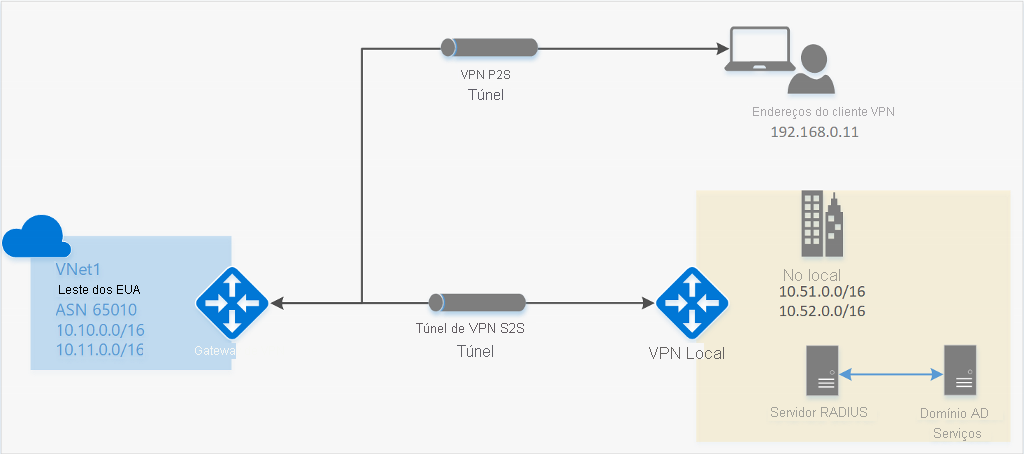

A autenticação de Domínio do AD permite que os usuários se conectem ao Azure usando suas credenciais de domínio da organização. Requer um servidor RADIUS que se integre com o servidor AD. As organizações também podem usar sua implantação RADIUS existente.

O servidor RADIUS pode ser implantado no local ou em sua rede virtual do Azure. Durante a autenticação, o Gateway de VPN do Azure atua como uma passagem e encaminhamento de mensagens de autenticação entre o servidor RADIUS e o dispositivo de conexão. Portanto, a acessibilidade do Gateway ao servidor RADIUS é importante. Se o servidor RADIUS estiver presente no local, uma conexão VPN S2S do Azure com o site local será necessária para a acessibilidade.

O servidor RADIUS também pode integrar-se com os serviços de certificados do AD. Isso permite que você use o servidor RADIUS e sua implantação de certificado corporativo para autenticação de certificado P2S como uma alternativa à autenticação de certificado do Azure. A vantagem é que você não precisa carregar certificados raiz e certificados revogados no Azure.

Um servidor RADIUS também pode integrar-se com outros sistemas de identidade externos. Isso abre muitas opções de autenticação para VPN P2S, incluindo opções multifator.

Para obter as etapas de configuração do gateway P2S, consulte Configurar P2S - RADIUS.

What are the client configuration requirements? (Quais são os requisitos de configuração do cliente?)

Os requisitos de configuração do cliente variam, com base no cliente VPN que você usa, no tipo de autenticação e no protocolo. A tabela a seguir mostra os clientes disponíveis e os artigos correspondentes para cada configuração.

| Método de autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | forteSwan | |

| OpenVPN | Windows |

Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Que versões do Cliente VPN do Azure estão disponíveis?

Para obter informações sobre as versões disponíveis do Cliente VPN do Azure, datas de lançamento e o que há de novo em cada versão, consulte Versões do Cliente VPN do Azure.

Que SKU de gateway suporta a VPN P2S?

A tabela a seguir mostra SKUs de gateway por túnel, conexão e taxa de transferência. Para obter mais informações, consulte Sobre SKUs de gateway.

|

VPN Gateway Geração |

SKU |

S2S/VNet-to-VNet Túneis |

P2S Conexões SSTP |

P2S Conexões IKEv2/OpenVPN |

Agregado Benchmark de taxa de transferência |

BGP | Zona redundante | Número suportado de VMs na rede virtual |

|---|---|---|---|---|---|---|---|---|

| Geração1 | Básica | Máx. 10 | Máx. 128 | Não suportado | 100 Mbps | Não suportado | Não | 200 |

| Geração1 | VpnGw1 | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Não | 450 |

| Geração1 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Não | 1300 |

| Geração1 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Suportado | Não | 4000 |

| Geração1 | VpnGw1AZ | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Sim | 1000 |

| Geração1 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Sim | 2000 |

| Geração1 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Suportado | Sim | 5000 |

| Geração2 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Suportado | Não | 685 |

| Geração2 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Suportado | Não | 2240 |

| Geração2 | VpnGw4 | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Não | 5300 |

| Geração2 | VpnGw5 | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Não | 6700 |

| Geração2 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Suportado | Sim | 2000 |

| Geração2 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Suportado | Sim | 3300 |

| Geração2 | VpnGw4AZ | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Sim | 4400 |

| Geração2 | VpnGw5AZ | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Sim | 9000 |

Nota

O Basic SKU tem limitações e não suporta autenticação IKEv2, IPv6 ou RADIUS. Para obter mais informações, consulte Configurações do Gateway VPN.

Quais políticas IKE/IPsec são configuradas em gateways VPN para P2S?

As tabelas nesta seção mostram os valores para as políticas padrão. No entanto, eles não refletem os valores com suporte disponíveis para políticas personalizadas. Para políticas personalizadas, consulte os valores Accepted listados no cmdlet New-AzVpnClientIpsecParameter PowerShell.

IKEv2

| Cifra | Integridade | PRF | Grupo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cifra | Integridade | Grupo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Quais políticas TLS são configuradas em gateways VPN para P2S?

TLS

| Políticas |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Apenas suportado em TLS1.3 com OpenVPN

Como faço para configurar uma conexão P2S?

Uma configuração P2S requer algumas etapas específicas. Os artigos a seguir contêm as etapas para orientá-lo pelas etapas comuns de configuração do P2S.

Para remover a configuração de uma conexão P2S

Você pode remover a configuração de uma conexão usando o PowerShell ou a CLI. Para obter exemplos, consulte as Perguntas frequentes.

Como funciona o roteamento P2S?

Consulte os seguintes artigos:

FAQs

Há várias entradas de FAQ para ponto-a-site. Consulte as Perguntas frequentes sobre o gateway VPN, prestando especial atenção às seções Autenticação de certificado e RADIUS, conforme apropriado.

Passos Seguintes

- Configurar uma conexão P2S - autenticação de certificado do Azure

- Configurar uma conexão P2S - autenticação de ID do Microsoft Entra

"OpenVPN" é uma marca comercial da OpenVPN Inc.