Arquitetura do Windows 365

O Windows 365 fornece um modelo de licença por usuário por mês hospedando PCs na nuvem em nome de clientes no Microsoft Azure. Nesse modelo, não há necessidade de considerar o armazenamento, a arquitetura da infraestrutura de computação nem os custos. A arquitetura do Windows 365 também permite que você use seus investimentos existentes em rede e segurança do Azure. Cada PC na Cloud é aprovisionado de acordo com a configuração que define na secção Windows 365 do centro de administração do Microsoft Intune.

Conectividade da rede virtual

Cada PC na nuvem tem um adaptador de rede virtual no Microsoft Azure. Você tem duas opções de gerenciamento da NIC:

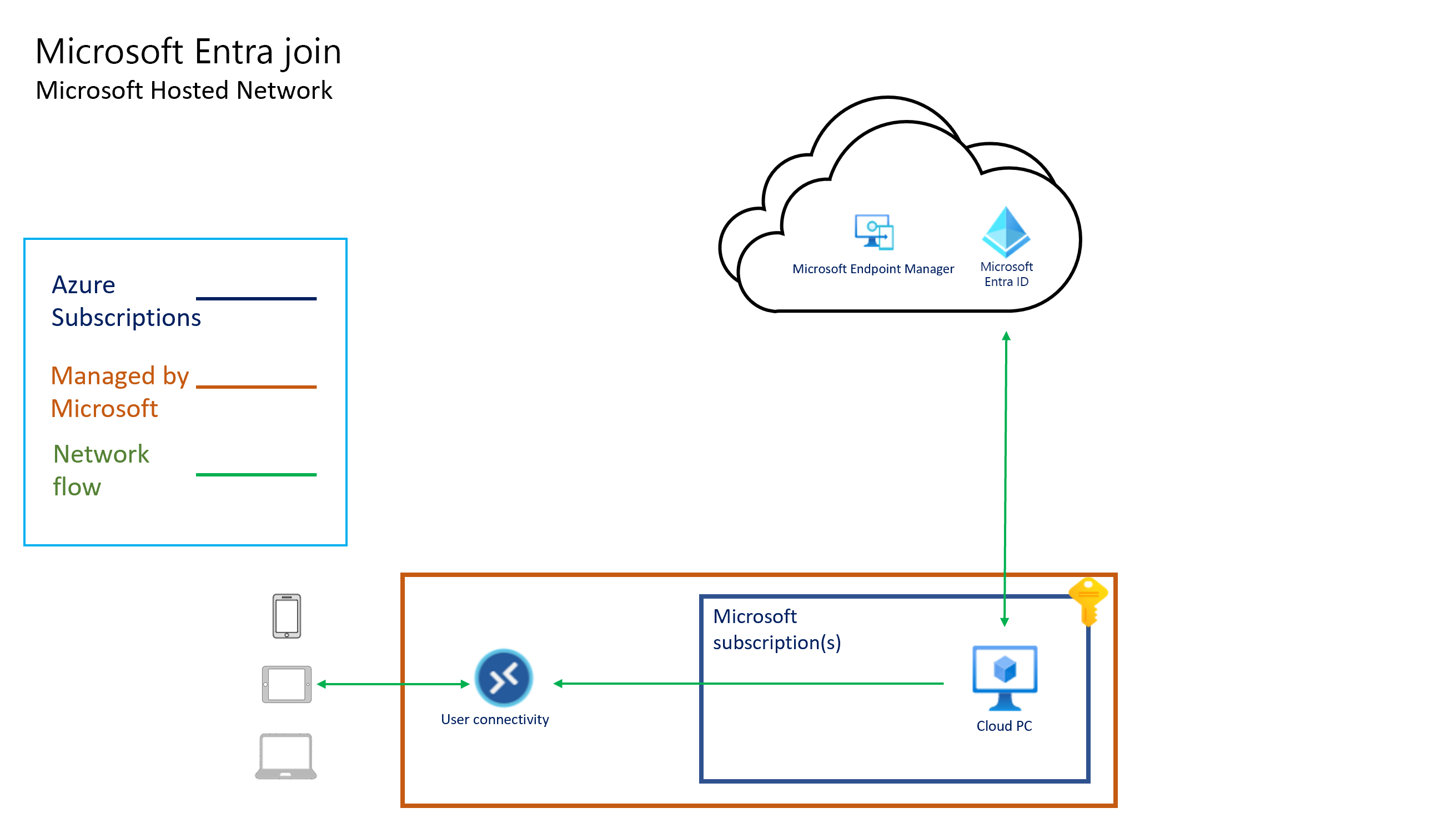

- Se utilizar Microsoft Entra associação e uma rede alojada na Microsoft, não precisa de trazer uma subscrição do Azure nem de gerir a NIC.

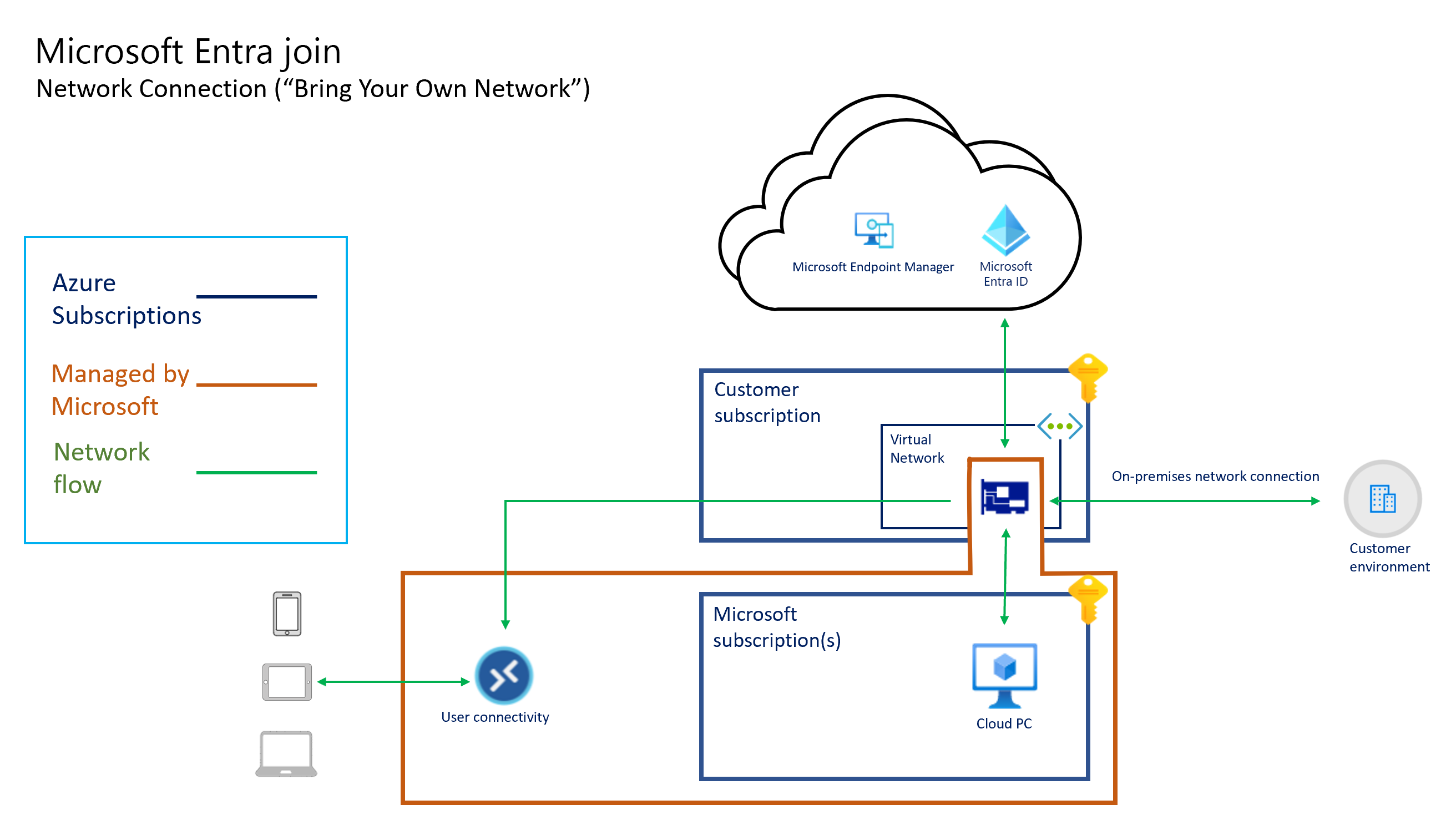

- Se você trouxer sua própria rede e usar uma conexão de rede do Azure (ANC), as NICs serão criadas pelo Windows 365 em sua assinatura do Azure.

As NICs são anexados a uma Rede Virtual do Azure com base na configuração da conexão de rede do Azure (ANC).

O Windows 365 tem suporte em muitas regiões do Azure. Você pode controlar qual região do Azure é usada de duas maneiras:

- Selecionando a rede hospedada pela Microsoft e uma região do Azure.

- Selecionando uma rede virtual do Azure em sua assinatura do Azure ao criar uma ANC.

A região da rede virtual do Azure determina onde o PC na nuvem é criado e hospedado.

Ao usar sua própria rede virtual, você pode estender o acesso entre suas regiões atuais do Azure para outras regiões do Azure compatíveis com o Windows 365. Para estender a outras regiões, você pode usar o emparelhamento de rede virtual do Azure ou a WAN Virtual.

Usando sua própria rede virtual do Azure, o Windows 365 permite usar recursos de segurança e roteamento de Rede Virtual, incluindo:

- Grupos de Segurança de Rede do Azure

- Roteamento definido pelo usuário

- Firewall do Azure

- NVAs (soluções de virtualização de rede)

Dica

Para filtragem da Web e proteção de rede em PCs na nuvem, considere o uso dos recursos de Proteção de Rede e Proteção da Web do Microsoft Defender para Ponto de Extremidade. Estas funcionalidades podem ser implementadas em pontos finais físicos e virtuais através do centro de administração do Microsoft Intune.

integração do Microsoft Intune

Microsoft Intune é utilizado para gerir todos os seus PCs na Cloud. Microsoft Intune e os componentes associados do Windows têm vários pontos finais de rede que têm de ser permitidos através do Rede Virtual. Os pontos finais da Apple e do Android podem ser ignorados em segurança se não utilizar Microsoft Intune para gerir esses tipos de dispositivos.

Dica

Certifique-se de permitir o acesso ao WNS (Windows Notification Services). Talvez você não note nenhum impacto imediatamente caso o acesso esteja bloqueado. No entanto, o WNS permite que Microsoft Intune acionem ações nos pontos finais do Windows imediatamente em vez de aguardarem intervalos normais de consulta de políticas nesses dispositivos ou consultas de políticas no comportamento de arranque/início de sessão. O WNS recomenda a conectividade direta do cliente Windows ao WNS.

Só tem de conceder acesso a um subconjunto de pontos finais com base na sua localização de inquilino Microsoft Intune. Para localizar a localização do inquilino (ou a Unidade de Escala do Azure (ASU), inicie sessão no centro de administração do Microsoft Intune, selecioneDetalhes do inquilinoda administração> do inquilino. Em Localização do locatário, você verá algo semelhante a "América do Norte 0501" ou "Europa 0202". As linhas na documentação do Microsoft Intune são diferenciadas por região geográfica. As regiões são indicadas pelas duas primeiras letras nos nomes (na = América do Norte, eu = Europa, ap = Pacífico Asiático). Já que os locatários podem ser realocados em uma região, é melhor permitir o acesso a uma região inteira em vez de um ponto de extremidade específico nessa região.

Para obter mais informações sobre Microsoft Intune regiões de serviço e informações de localização de dados, veja Armazenamento e processamento de dados no Intune.

Serviços de identidade

Windows 365 utiliza Microsoft Entra ID e Active Directory local Domain Services (AD DS). Microsoft Entra ID fornece:

- Autenticação de usuário do Windows 365 (como com qualquer outro serviço do Microsoft 365).

- Serviços de identidade do dispositivo para Microsoft Intune através Microsoft Entra associação híbrida ou associação Microsoft Entra.

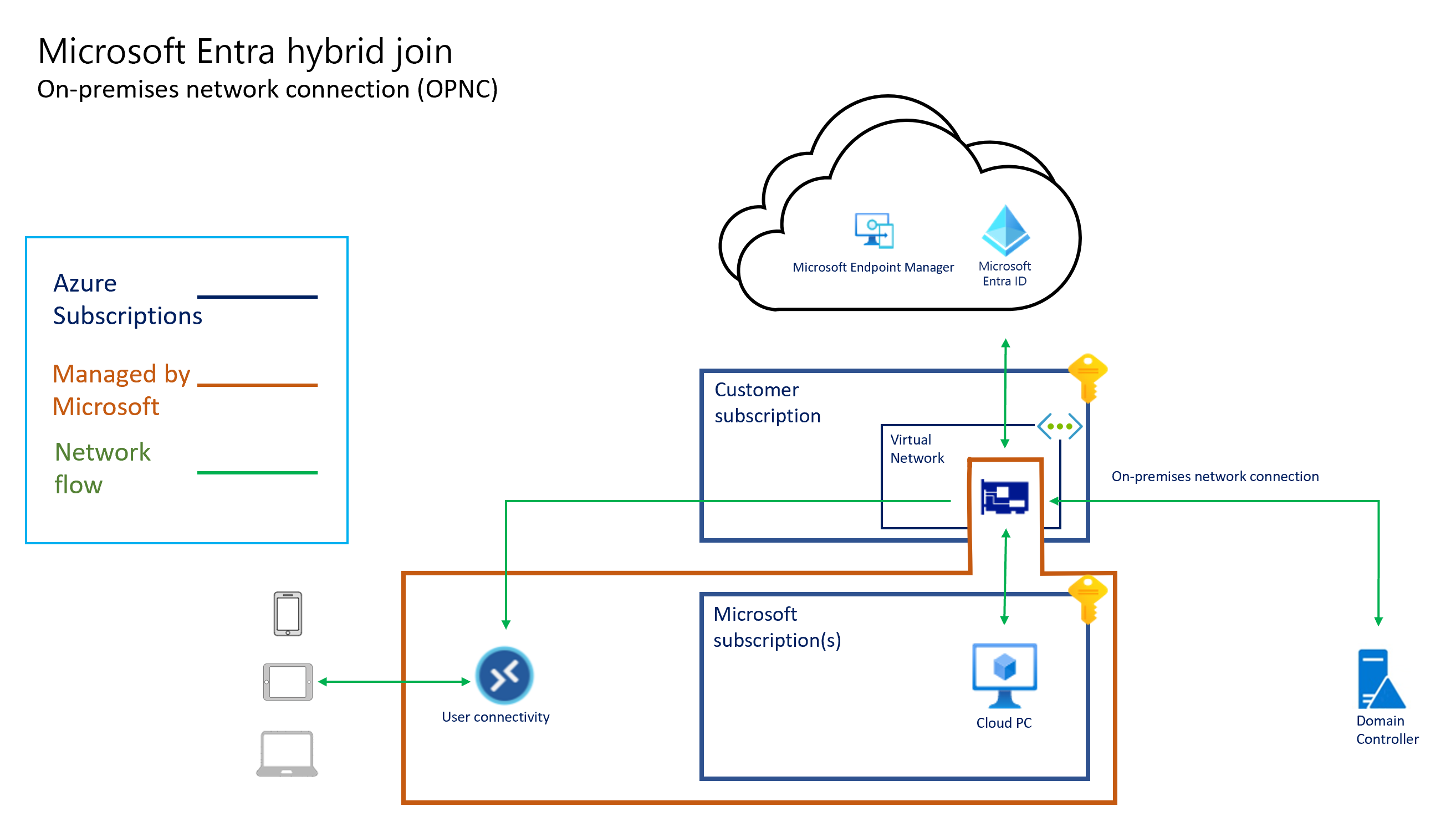

Ao configurar PCs na Cloud para utilizar Microsoft Entra associação híbrida, o AD DS fornece:

- Ingresso no domínio local para os PCs na Nuvem.

- Autenticação do usuário para as conexões RDP (Protocolo de Área de Trabalho Remota).

Ao configurar PCs na Cloud para utilizar a associação Microsoft Entra, Microsoft Entra ID fornece:

- O mecanismo de ingresso no domínio para os PCs na Nuvem.

- Autenticação do usuário para conexões RDP.

Para obter mais informações sobre como os serviços de identidade afetam a implantação, o gerenciamento e o uso de PCs na Nuvem, confira identidade e autenticação.

Microsoft Entra ID

Microsoft Entra ID fornece autenticação e autorização de utilizador para o portal Web Windows 365 e para as aplicações cliente do Ambiente de Trabalho Remoto. Ambos suportam a autenticação moderna, o que significa que Microsoft Entra Acesso Condicional pode ser integrado para fornecer:

- autenticação multifator

- restrições baseadas na localização

- gerenciamento de riscos de entrada

- limites de sessão, incluindo:

- frequência de entrada para clientes da Área de Trabalho Remota e para o portal da Web do Windows 365

- persistência de cookie para o portal da Web do Windows 365

- controles de conformidade do dispositivo

Para obter mais informações sobre como utilizar Microsoft Entra Acesso Condicional com Windows 365, veja Definir políticas de Acesso Condicional.

Serviços de Domínio do Active Directory

Windows 365 PCs na Cloud podem ser associados Microsoft Entra híbridos ou Microsoft Entra associados. Ao utilizar Microsoft Entra associação híbrida, os PCs na Cloud têm de associar um domínio a um domínio do AD DS. Este domínio tem de ser sincronizado com Microsoft Entra ID. Os controladores de domínio podem ser hospedados no Azure ou localmente. Se forem hospedados localmente, a conectividade precisará ser estabelecida do Azure para o ambiente local. A conectividade pode estar na forma de Rota Expressa do Azure ou de uma VPN site a site. Para obter mais informações sobre como estabelecer conectividade de rede híbrida, confira Implementar uma rede híbrida segura. A conectividade precisa permitir a comunicação dos PCs na nuvem para os controladores de domínio exigidos pelo Active Directory. Para obter mais informações, confira Configurar o firewall para domínio e relações de confiança do AD.

Conectividade do usuário

A conectividade do PC na nuvem é fornecida pela Área de Trabalho Virtual do Azure. Nenhuma conexão de entrada direta da Internet é feita para o PC na nuvem. Em vez disso, as conexões são feitas de:

- O PC na Nuvem para os pontos de extremidade da Área de Trabalho Virtual do Azure.

- Os clientes da Área de Trabalho Remota para pontos de extremidade da Área de Trabalho Virtual do Azure.

Para obter mais informações sobre essas portas, confira a lista de URL necessária para a Área de Trabalho Virtual do Azure. Para facilitar a configuração de controles de segurança de rede, use Marcas de Serviço para a Área de Trabalho Virtual do Azure para identificar esses pontos de extremidade. Para obter mais informações sobre as Marcas de Serviço do Azure, consulte Visão geral das marcas de serviço do Azure.

Não é necessário configurar seus PCs na Nuvem para fazer essas conexões. O Windows 365 integra perfeitamente os componentes de conectividade de Área de Trabalho Virtual do Azure à galeria ou às imagens personalizadas.

Para obter mais informações sobre a arquitetura de rede da Área de Trabalho Virtual do Azure, confira Noções básicas sobre a conectividade de rede da Área de Trabalho Virtual do Azure.

Os PCs na nuvem com o Windows 365 não suportam agentes de conexão de terceiros.

Arquitetura "hospedado em nome de"

A arquitetura "hospedado em nome de" permite que serviços da Microsoft, depois de receberem permissões apropriadas e com escopo correto para determinada rede virtual por um proprietário de assinatura, anexem os serviços do Azure hospedados a uma assinatura de cliente. Esse modelo de conectividade permite que um serviço da Microsoft forneça serviços licenciados para o usuário e de software como serviço, em vez dos serviços baseados em consumo padrão.

Os diagramas seguintes mostram a arquitetura lógica de uma configuração de associação Microsoft Entra através de uma rede alojada da Microsoft, uma configuração de associação Microsoft Entra através da ligação de rede de um cliente ("traga a sua própria rede" e um Microsoft Entra configuração de associação híbrida com um ANC, respetivamente.

Toda a conectividade de PC na nuvem é fornecida pelo adaptador de rede virtual. A arquitetura "hospedada em nome de" significa que os PCs na Nuvem existem na assinatura de propriedade da Microsoft. Portanto, a Microsoft incorre em custos para executar e gerenciar essa infraestrutura.

O Windows 365 gerencia a capacidade e a disponibilidade na região nas assinaturas do Windows 365. O Windows 365 determina o tamanho e o tipo de VM com base na licença que você atribui ao usuário. O Windows 365 determina a região do Azure para hospedar seus PCs na nuvem com base na rede virtual selecionada ao criar uma conexão de rede local.

O Windows 365 se alinha com Microsoft 365 de proteção de dados. Os dados do cliente nos serviços de nuvem empresarial da Microsoft são protegidos por várias tecnologias e processos:

- Várias formas de criptografia.

- Isolados logicamente de outros locatários.

- Acessíveis para um conjunto limitado, controlado e protegido de usuários de clientes específicos.

- Protegidos para acesso usando controles de acesso baseado em função.

- Replicados em vários servidores, pontos de extremidade de armazenamento e data centers para redundância.

- Monitorados para acesso não autorizado, consumo excessivo de recursos e disponibilidade.

Para obter mais informações sobre a criptografia do PC na nuvem do Windows 365, consulte Criptografia de dados no Windows 365.