Roteamento de tráfego de rede virtual

Neste artigo, você aprenderá como o Azure roteia o tráfego entre o Azure, o local e os recursos da Internet. O Azure cria automaticamente uma tabela de rotas para cada sub-rede dentro de uma rede virtual do Azure e adiciona as rotas de sistema padrão à tabela. Para saber mais sobre as redes virtuais e sub-redes, confira Visão geral da rede virtual. É possível substituir algumas das rotas de sistema do Azure por rotas personalizadas e adicionar outras rotas personalizadas às tabelas de rotas. O Azure roteia o tráfego de saída de uma sub-rede com base nas rotas em uma tabela de rotas da sub-rede.

Rotas do sistema

O Azure cria rotas de sistema automaticamente e as atribui a cada sub-rede em uma rede virtual. Não é possível criar nem remover rotas de sistema, mas é possível substituir algumas rotas de sistema por rotas personalizadas. O Azure cria rotas de sistema padrão para cada sub-rede e adiciona mais rotas padrão opcionais a sub-redes específicas ou a todas as sub-redes quando você usa funcionalidades específicas do Azure.

Padrão

Cada rota contém um prefixo de endereço e o tipo do próximo salto. Quando um tráfego que sai de uma sub-rede é enviado a um endereço IP dentro do prefixo de endereço de uma rota, a rota que contém o prefixo é a que o Azure usa. Saiba mais sobre como o Azure escolhe uma rota quando várias rotas contêm os mesmos prefixos ou prefixos sobrepostos. Sempre que uma rede virtual é criada, o Azure cria automaticamente as rotas de sistema padrão a seguir para cada sub-rede na rede virtual:

| Origem | Prefixos do endereço | Tipo do próximo salto |

|---|---|---|

| Padrão | Exclusivo para a rede virtual | Rede virtual |

| Padrão | 0.0.0.0/0 | Internet |

| Padrão | 10.0.0.0/8 | Nenhum |

| Padrão | 172.16.0.0/12 | Nenhum |

| Padrão | 192.168.0.0/16 | Nenhum |

| Padrão | 100.64.0.0/10 | Nenhum |

Os tipos do próximo salto listados na tabela anterior representam como o Azure roteia o tráfego destinado ao prefixo de endereço listado. Confira as explicações para os tipos de próximo salto:

Rede virtual: encaminha o tráfego entre intervalos de endereços no espaço de endereço de uma rede virtual. O Azure cria uma rota com um prefixo de endereço que corresponde a cada intervalo de endereços definido no espaço de endereço de uma rede virtual. Se o espaço de endereço da rede virtual tiver vários intervalos de endereços definidos, o Azure cria uma rota individual para cada intervalo de endereços. Por padrão, o Azure roteia o tráfego entre sub-redes. Não é preciso definir tabelas de rotas ou gateways para o Azure rotear o tráfego entre sub-redes. O Azure não cria rotas padrão para intervalos de endereços de sub-rede. Cada intervalo de endereço de sub-rede está dentro de um intervalo de endereços do espaço de endereços de uma rede virtual.

Internet: roteia o tráfego especificado pelo prefixo de endereço para a Internet. A rota padrão de sistema especifica o prefixo de endereço 0.0.0.0/0. Se você não substituir as rotas padrão do Azure, o Azure roteará o tráfego para qualquer endereço não especificado por um intervalo de endereços dentro de uma rede virtual para a Internet. Existe uma exceção desse roteamento. Se o endereço de destino for para um serviço do Azure, o Azure roteará o tráfego diretamente para o serviço pela rede de backbone do Azure em vez de rotear o tráfego para a Internet. O tráfego entre os serviços do Azure não atravessa a Internet. Não importa em qual região do Azure a rede virtual esteja ou em qual região do Azure uma instância do serviço do Azure é implantada. Você pode substituir a rota do sistema padrão do Azure para o prefixo de endereço 0.0.0.0/0 com uma rota personalizada.

Nenhum: o tráfego roteado para tipo de próximo salto Nenhum é removido, em vez de ser roteado fora da sub-rede. O Azure cria automaticamente as rotas padrão para os seguintes prefixos de endereço:

- 10.0.0.0/8, 172.16.0.0/12 e 192.168.0.0/16: reservados para uso particular no RFC 1918.

- 100.64.0.0/10: reservado no RFC 6598.

Se você atribuir algum dos intervalos de endereços anteriores no espaço de endereço de uma rede virtual, o Azure altera automaticamente o tipo do próximo salto da rota de Nenhum para Rede virtual. Se você atribuir um intervalo de endereços para o espaço de endereço de uma rede virtual que inclui, mas não é a mesma que um dos quatro prefixos de endereço reservados, o Azure remove a rota do prefixo e adiciona uma rota para o prefixo de endereço que você adicionou, com a Rede virtual como o tipo do próximo salto.

Rotas padrão opcionais

O Azure adiciona mais rotas de sistema padrão para diferentes funcionalidades do Azure, mas somente se você habilitar as funcionalidades. Dependendo da funcionalidade, o Azure adiciona rotas padrão opcionais às sub-redes específicas na rede virtual ou a todas as sub-redes em uma rede virtual. A tabela a seguir lista as outras rotas do sistema e os tipos de próximo salto que o Azure pode adicionar quando você habilita funcionalidades diferentes.

| Origem | Prefixos do endereço | Tipo do próximo salto | A sub-rede na rede virtual que roteia é adicionada a |

|---|---|---|---|

| Padrão | Exclusivo para a rede virtual, por exemplo: 10.1.0.0/16 | Emparelhamento de rede virtual | Tudo |

| Gateway de rede virtual | Prefixos anunciados do local via BGP (Border Gateway Protocol) ou configurados no gateway de rede local | Gateway de rede virtual | Todos |

| Padrão | Vários | VirtualNetworkServiceEndpoint |

Somente a sub-rede para a qual um ponto de extremidade de serviço está habilitado |

Emparelhamento de rede virtual: quando você cria um emparelhamento de rede virtual entre duas redes virtuais, o sistema adiciona uma rota para cada intervalo de endereços dentro do espaço de endereços de cada rede virtual envolvida no emparelhamento. Saiba mais sobre emparelhamento de rede virtual.

Gateway de rede virtual: uma ou mais rotas com Gateway de rede virtual listado como o tipo do próximo salto são adicionadas quando um gateway de rede virtual é adicionado a uma rede virtual. A fonte também é um gateway de rede virtual porque o gateway adiciona as rotas à sub-rede. Se o gateway de rede local trocar rotas entre o BGP e um gateway de rede virtual, o sistema adicionará uma rota para cada rota. Essas rotas são propagadas a partir do gateway de rede local. Recomendamos que você resuma as rotas locais para os maiores intervalos de endereços possíveis, de modo a propagar o menor número de rotas para um gateway de rede virtual do Azure. Há limites para o número de rotas que podem ser propagadas para um gateway de rede virtual do Azure. Para obter mais informações, confira Limites do Azure.

VirtualNetworkServiceEndpoint: os endereços IP públicos para determinados serviços são adicionados à tabela de rotas pelo Azure quando você habilita um ponto de extremidade de serviço para o serviço. Pontos de extremidade de serviço são habilitados para sub-redes individuais em uma rede virtual, de modo que a rota só seja adicionada à tabela de rotas de uma sub-rede para a qual está habilitado um ponto de extremidade de serviço. Os endereços IP públicos de serviços do Azure mudam periodicamente. O Azure gerencia os endereços na tabela de rotas automaticamente quando os endereços mudam. Saiba mais sobre os pontos de extremidade de serviço da rede virtual e os serviços para os quais é possível criar pontos de extremidade de serviço.Observação

Os tipos de próximo salto Emparelhamento de rede virtual e

VirtualNetworkServiceEndpointsão adicionados apenas para rotear tabelas de sub-redes em redes virtuais criadas por meio do modelo de implantação do Azure Resource Manager. Os tipos próximo salto não são adicionados a tabelas de rotas que estão associadas a sub-redes da rede virtual criadas por meio do modelo de implantação clássico. Saiba mais sobre os modelos de implantação do Azure.

Rotas personalizadas

Crie rotas personalizadas criando UDRs (rotas definidas pelo usuário) ou trocando rotas do BGP entre o gateway de rede local e um gateway de rede virtual do Azure.

Definido pelo usuário

Para personalizar suas rotas de tráfego, você não deve modificar as rotas padrão. Crie rotas personalizadas ou definidas pelo usuário (estáticas), que substituem as rotas do sistema padrão do Azure. No Azure, você cria uma tabela de rotas e depois não a associa a nenhuma ou a associa a mais sub-redes da rede virtual. Cada sub-rede pode ter zero ou uma tabela de rotas associada a ela. Para saber mais sobre o número máximo de rotas que podem ser adicionadas a uma tabela de rotas e o número máximo de tabelas de UDR que podem ser criadas por assinatura do Azure, confira Limites do Azure.

Por padrão, uma tabela de rotas pode conter até 400 UDRs. Com a configuração de roteamento do Gerenciador de Rede Virtual do Azure, esse número pode expandir para 1.000 UDRs por tabela de rotas. Esse limite aumentado dá suporte a configurações de roteamento mais avançadas. Um exemplo disso é direcionar o tráfego de datacenters locais por meio de um firewall para cada rede virtual spoke em uma topologia hub-and-spoke quando você tem um número maior de redes virtuais spoke.

Quando você cria uma tabela de rotas e a associa a uma sub-rede, as rotas dessa tabela são combinadas com as rotas padrão da sub-rede. Se houver atribuições de rota conflitantes, as UDRs substituirão as rotas padrão.

Você pode especificar os seguintes tipos de próximo salto ao criar uma UDR:

Solução de virtualização: uma solução de virtualização é uma máquina virtual que normalmente executa um aplicativo de rede, como um firewall. Para saber mais sobre as várias soluções de virtualização de rede pré-configuradas que você pode implantar em uma rede virtual, confira Azure Marketplace. Quando você cria uma rota com o tipo de salto Solução de virtualização, também especifica um endereço IP de próximo salto. O endereço IP pode ser:

O endereço IP privado de uma interface de rede anexada a uma máquina virtual. Qualquer interface de rede anexada a uma máquina virtual que encaminhe tráfego de rede para um endereço diferente do seu próprio deve ter a opção Habilitar encaminhamento de IP do Azure habilitada para isso. A configuração desabilita a verificação do Azure sobre a origem e o destino de uma interface de rede. Saiba mais sobre como habilitar o encaminhamento de IP de uma interface de rede. Habilitar o encaminhamento de IP é uma configuração do Azure.

Talvez seja necessário habilitar o encaminhamento de IP no sistema operacional da máquina virtual para que o dispositivo encaminhe o tráfego entre endereços IP privados atribuídos a interfaces de rede do Azure. Se precisar rotear o tráfego para um endereço IP público, o dispositivo precisará fazer proxy do tráfego ou executar uma conversão de endereços de rede (NAT) do endereço IP privado da origem para seu próprio endereço IP privado. A seguir, o Azure executa uma NAT em um endereço IP público antes de enviar o tráfego para a Internet. Para determinar as configurações necessárias na máquina virtual, confira a documentação para seu sistema operacional ou aplicativo de rede. Para entender as conexões de saída no Azure, consulte Entender as conexões de saída.

Observação

Implante uma solução de virtualização em uma sub-rede diferente daquela em que estão implantados os recursos que são roteados por meio da solução de virtualização. Ao implantar a solução de virtualização na mesma sub-rede e depois aplicar uma tabela de rotas à sub-rede que roteia o tráfego por meio da solução de virtualização, é possível que isso resulte em loops de roteamento em que o tráfego nunca sai da sub-rede.

Um endereço IP privado de próximo salto precisa ter conectividade direta sem precisar roteá-lo por meio de um gateway do ExpressRoute ou da WAN Virtual do Azure. Definir o próximo salto como um endereço IP sem conectividade direta resulta em uma configuração inválida de UDR.

O endereço IP privado de um balanceador de carga interno do Azure. Um balanceador de carga é geralmente usado como parte de uma estratégia de alta disponibilidade para soluções de virtualização de rede.

Você pode definir uma rota com o prefixo de endereço 0.0.0.0/0 e um tipo de solução de virtualização de próximo salto. Essa configuração permite que o dispositivo inspecione o tráfego e determine se deve encaminhar ou remover o tráfego. Se você pretende criar uma UDR que contenha o prefixo de endereço 0.0.0.0/0, primeiro leia Prefixo de endereço 0.0.0.0/0.

Gateway de rede virtual: especifique quando você deseja que o tráfego destinado para prefixos de endereço específicos seja encaminhado para um gateway de rede virtual. O gateway de rede virtual precisa ser criado com o tipo VPN. Você não pode especificar um gateway de rede virtual criado como o tipo ExpressRoute em uma UDR porque, com o ExpressRoute, você precisa usar o BGP para rotas personalizadas. Você não pode especificar gateways de rede virtual se houver conexões coexistentes de VPN (rede virtual privada) e ExpressRoute. Você pode definir uma rota que direciona o tráfego destinado para o prefixo de endereço 0.0.0.0/0 para um gateway de rede virtual baseado em rota.

Em seus locais, você pode ter um dispositivo que inspecione o tráfego e determine encaminhar ou descartar o tráfego. Se você pretende criar uma UDR para o prefixo de endereço 0.0.0.0/0, primeiro leia Prefixo de endereço 0.0.0.0/0. Em vez de configurar uma UDR para o prefixo de endereço 0.0.0.0/0, é possível anunciar uma rota com o prefixo 0.0.0.0/0 por meio do BGP, caso o BGP para um gateway de rede virtual de VPN esteja habilitado.

Nenhum: especifique quando você deseja remover o tráfego para um prefixo de endereço em vez de encaminhar o tráfego para um destino. O Azure poderá mostrar Nenhum para algumas das rotas opcionais do sistema se uma funcionalidade não estiver configurada. Por exemplo, se você observar que Endereço IP de próximo salto mostra Nenhum e Tipo de próximo salto mostra Gateway de rede virtual ou Solução de virtualização, isso poderá ocorrer devido ao fato de o dispositivo não estar em execução ou não estar totalmente configurado. O Azure cria rotas padrão de sistema para prefixos de endereço reservados com Nenhum como o tipo do próximo salto.

Rede virtual: especifique a opção Rede virtual se você quiser substituir o roteamento padrão dentro de uma rede virtual. Para ver um exemplo do motivo de criar uma rota com o tipo de salto Rede virtual, confira Exemplo de roteamento.

Internet: especifique a opção Internet quando quiser rotear explicitamente o tráfego destinado a um prefixo de endereço para a Internet. Ou, então, use-o se quiser um tráfego destinado a serviços do Azure com endereços IP públicos mantidos dentro da rede de backbone do Azure.

Você não pode especificar o emparelhamento de rede virtual ou VirtualNetworkServiceEndpoint como o tipo de próximo salto em UDRs. O Azure cria rotas com os tipos de próximo salto Emparelhamento de rede virtual ou VirtualNetworkServiceEndpoint apenas quando você configura um emparelhamento de rede virtual ou um ponto de extremidade de serviço.

Marcas de serviço para rotas definidas pelo usuário

Agora você pode especificar uma marca de serviço como o prefixo de endereço para uma UDR em vez de um intervalo de IP explícito. Uma marca de serviço representa um grupo de prefixos de endereço IP de um serviço específico do Azure. A Microsoft gerencia os prefixos de endereço englobados pela marca de serviço e atualiza automaticamente a marca de serviço em caso de alteração de endereços. Esse suporte minimiza a complexidade das atualizações frequentes para UDRs e reduz o número de rotas que você precisa criar. No momento, você pode criar 25 ou menos rotas com marcas de serviço em cada tabela de rotas. Com essa versão, também há suporte para o uso de marcas de serviço em cenários de roteamento para contêineres.

Correspondência exata

O sistema dá preferência à rota que tiver o prefixo explícito quando há uma correspondência de prefixo exata entre uma rota com um prefixo de IP explícito e uma rota com uma marca de serviço. Quando várias rotas com marcas de serviço tiverem prefixos de IP correspondentes, as rotas serão avaliadas na seguinte ordem:

Marcas regionais (por exemplo,

Storage.EastUSouAppService.AustraliaCentral)Marcas de nível superior (por exemplo,

StorageouAppService)Marcas regionais

AzureCloud(por exemplo,AzureCloud.canadacentralouAzureCloud.eastasia)A marca

AzureCloud

Para usar esse recurso, especifique um nome de marca de serviço para o parâmetro de prefixo de endereço nos comandos da tabela de rotas. Por exemplo, no PowerShell, você pode criar uma rota para o tráfego direto enviado a um prefixo de IP do Armazenamento do Azure para um dispositivo virtual usando este comando:

$param = @{

Name = 'StorageRoute'

AddressPrefix = 'Storage'

NextHopType = 'VirtualAppliance'

NextHopIpAddress = '10.0.100.4'

}

New-AzRouteConfig @param

O mesmo comando para a CLI do Azure é:

az network route-table route create \

--resource-group MyResourceGroup \

--route-table-name MyRouteTable \

--name StorageRoute \

--address-prefix Storage \

--next-hop-type VirtualAppliance \

--next-hop-ip-address 10.0.100.4

Tipos do próximo salto nas ferramentas do Azure

O nome exibido e referenciado para tipos de próximo salto é diferente entre o portal do Azure e as ferramentas de linha de comando, e entre o Resource Manager e os modelos de implantação clássica. A tabela a seguir lista os nomes usados para se referir a cada tipo de próximo salto com as diferentes ferramentas e modelos de implantação.

| Tipo do próximo salto | CLI do Azure e o PowerShell (Resource Manager) | CLI clássica do Azure e o PowerShell (clássico) |

|---|---|---|

| Gateway de rede virtual | VirtualNetworkGateway |

VPNGateway |

| Rede virtual | VNetLocal |

VNETLocal (não disponível na CLI clássica no modo de modelo de implantação clássica) |

| Internet | Internet | Internet (não disponível na CLI clássica no modo de modelo de implantação clássico) |

| Solução de virtualização | VirtualAppliance |

VirtualAppliance |

| Nenhum | Nenhum | Nulo (não disponível na CLI clássica no modo de modelo de implantação clássico) |

| Emparelhamento de rede virtual | Emparelhamento de rede virtual | Não aplicável |

| Ponto de extremidade de serviço de rede virtual | VirtualNetworkServiceEndpoint |

Não aplicável |

Protocolo BGP

Um gateway de rede local pode trocar rotas com um gateway de rede virtual do Azure usando o BGP. O uso do BGP com um gateway de rede virtual do Azure depende do tipo que você selecionou ao criar o gateway:

- ExpressRoute: você deve usar o BGP para anunciar rotas locais para o roteador de borda da Microsoft. Não é possível criar UDRs para forçar o tráfego ao gateway de rede virtual do ExpressRoute caso você implante um gateway de rede virtual implantado como o tipo ExpressRoute. Você pode usar UDRs para forçar o tráfego do ExpressRoute para, por exemplo, uma solução de virtualização de rede.

- VPN: opcionalmente, você pode usar o BGP. Para obter mais informações, confira BGP com conexões de VPN site a site.

Ao trocar de rotas com o Azure usando o BGP, uma rota separada é adicionada à tabela de rotas de todas as sub-redes em uma rede virtual para cada prefixo anunciado. A rota é adicionada com o Gateway de rede virtual listado como a fonte e o tipo do próximo salto.

Você pode desabilitar a propagação de rota do Gateway de VPN do ExpressRoute e do Azure em uma sub-rede usando uma propriedade em uma tabela de rotas. Ao desabilitar a propagação de rotas, o sistema não adiciona rotas à tabela de rotas de todas as sub-redes com a propagação de rotas do gateway de rede virtual desabilitada. Esse processo se aplica tanto a rotas estáticas quanto a rotas do BGP. A conectividade com conexões VPN é feita usando rotas personalizadas com o tipo de próximo salto Gateway de rede virtual. Para obter mais informações, confira Desabilitar a propagação de rotas do gateway de rede virtual.

Observação

A propagação de rotas não deve ser desabilitada em GatewaySubnet. O gateway não funcionará se essa configuração estiver desabilitada.

Como o Azure seleciona uma rota

Quando o tráfego de saída é enviado de uma sub-rede, o Azure seleciona uma rota com base no endereço IP de destino usando o algoritmo de correspondência com o prefixo mais longo. Por exemplo, uma tabela de rotas tem duas rotas. Uma rota especifica o prefixo de endereço 10.0.0.0/24 e a outra especifica o prefixo de endereço 10.0.0.0/16.

O Azure direciona o tráfego destinado ao 10.0.0.5 para o tipo de próximo salto especificado na rota com o prefixo de endereço 10.0.0.0/24. Esse processo ocorre porque 10.0.0.0/24 é um prefixo mais longo do que 10.0.0.0/16, mesmo que 10.0.0.5 se enquadre em ambos os prefixos de endereço.

O Azure direciona o tráfego destinado ao 10.0.1.5 para o tipo de próximo salto especificado na rota com o prefixo de endereço 10.0.0.0/16. Esse processo ocorre porque 10.0.1.5 não está incluído no prefixo do endereço 10.0.0.0/24, o que faz com que a rota com o prefixo de endereço 10.0.0.0/16 se torne o prefixo correspondente mais longo.

Se várias rotas contêm o mesmo prefixo de endereço, o Azure seleciona o tipo de rota com base na seguinte ordem de prioridade:

Rota definida pelo usuário

Rota BGP

Rota de sistema

Observação

As rotas de sistema para o tráfego relativas à rede virtual, aos emparelhamentos de rede virtual ou aos pontos de extremidade de serviço de rede virtual são rotas preferenciais. Elas são preferenciais, mesmo que as rotas BGP sejam mais específicas. As rotas com um ponto de extremidade de serviço de rede virtual como o tipo de próximo salto não podem ser substituídas, mesmo quando você usa uma tabela de rotas.

Por exemplo, uma tabela de rotas contém as seguintes rotas:

| Fonte | Prefixos do endereço | Tipo do próximo salto |

|---|---|---|

| Padrão | 0.0.0.0/0 | Internet |

| Usuário | 0.0.0.0/0 | Gateway de rede virtual |

Quando o tráfego é destinado a um endereço IP fora dos prefixos de endereço de qualquer outra rota na tabela de rotas, o Azure seleciona a rota com a origem Usuário. O Azure faz essa escolha porque as UDRs são uma prioridade maior do que as rotas padrão do sistema.

Para ver uma tabela de rotas abrangente com explicações sobre as rotas na tabela, confira Exemplo de roteamento.

Prefixo de endereço 0.0.0.0/0

Uma rota com o prefixo de endereço 0.0.0.0/0 fornece instruções ao Azure. O Azure usa essas instruções para rotear o tráfego destinado a um endereço IP que se enquadra no prefixo de endereço de nenhuma outra rota na tabela de rotas de uma sub-rede. Quando uma sub-rede é criada, o Azure cria uma rota padrão para o prefixo de endereço 0.0.0.0/0, com o tipo do próximo salto Internet. Se você não substituir essa rota, o Azure roteará para a Internet todo o tráfego destinado para endereços IP não incluídos no prefixo de endereço de nenhuma outra rota.

A exceção é que o tráfego para os endereços IP públicos de serviços do Azure permanece na rede de backbone do Azure e não é roteado para a Internet. Quando você substitui essa rota por uma rota personalizada , o tráfego destinado a endereços que não estejam dentro dos prefixos de endereço de qualquer outra rota na tabela de rotas é direcionado. O destino depende de você especificar uma solução de virtualização de rede ou gateway de rede virtual na rota personalizada.

Quando você substitui o prefixo de endereço 0.0.0.0/0, o tráfego de saída da sub-rede flui pelo gateway de rede virtual ou dispositivo virtual. As seguintes alterações também ocorrem com o roteamento padrão do Azure:

O Azure envia todo o tráfego para o tipo do próximo salto especificado na rota para incluir o tráfego destinado a endereços IP públicos de serviços do Azure.

Quando o tipo de próximo salto para a rota com o prefixo de endereço 0.0.0.0/0 é Internet, o tráfego da sub-rede destinado a endereços IP públicos de serviços do Azure nunca sai da rede de backbone do Azure, independentemente da região do Azure na qual está a rede virtual ou o recurso de serviço do Azure.

Quando você cria uma rota UDR ou BGP com o tipo de próximo salto Gateway de rede virtual ou Solução de virtualização, todo o tráfego é enviado para o tipo de próximo salto especificado na rota. Isso inclui o tráfego enviado para endereços IP públicos dos serviços do Azure para os quais você não habilitou os pontos de extremidade de serviço.

Quando você habilita um ponto de extremidade de serviço para um serviço, o Azure cria uma rota com prefixos de endereço para o serviço. O tráfego para o serviço não é roteado para o tipo de próximo salto em uma rota com o prefixo de endereço 0.0.0.0/0. Os prefixos de endereço para o serviço são mais longos do que 0.0.0.0/0.

Você não consegue mais acessar diretamente os recursos na sub-rede pela Internet. Você pode acessar os recursos na sub-rede indiretamente pela Internet. O dispositivo especificado pelo tipo de próximo salto para uma rota com o prefixo de endereço 0.0.0.0/0 precisa processar o tráfego de entrada. Depois que o tráfego atravessa o dispositivo, o tráfego chega ao recurso na rede virtual. Se a rota contiver os seguintes valores para o tipo de próximo salto:

Solução de virtualização: A solução deve:

- Ser acessíveis pela Internet.

- Ter um endereço IP público atribuído a ela.

- Não ter uma regra de grupo de segurança de rede associada a ela que impeça a comunicação com o dispositivo.

- Não negar a comunicação.

- Ter a capacidade de converter o endereço de rede e encaminhar ou ser um proxy do tráfego para o recurso de destino na sub-rede e retornar o tráfego de volta para a Internet.

Gateway de rede virtual: se o gateway for um gateway de rede virtual do ExpressRoute, um dispositivo local conectado à Internet pode converter e encaminhar o endereço de rede ou ser um proxy do tráfego para o recurso de destino na sub-rede por meio do emparelhamento privado do ExpressRoute.

Se sua rede virtual está conectada a um gateway de VPN do Azure, não associe uma tabela de rota à sub-rede do gateway que inclui uma rota com um destino igual a 0.0.0.0/0. Isso pode impedir que o gateway funcione corretamente. Para obter mais informações, confira Por que algumas portas são abertas no meu gateway de VPN?.

Para obter detalhes de implementação ao usar gateways de rede virtual entre a Internet e o Azure, confira DMZ entre o Azure e o datacenter local.

Exemplo de roteamento

Para ilustrar os conceitos deste artigo, as seguintes seções descrevem:

- Um cenário, com requisitos.

- As rotas personalizadas necessárias para atender aos requisitos.

- A tabela de rotas que existe para uma sub-rede que inclui as rotas padrão e personalizadas necessárias para atender aos requisitos.

Observação

Este exemplo não pretende ser uma implementação recomendada ou de melhor prática. Em vez disso, é fornecido apenas para ilustrar os conceitos deste artigo.

Requisitos

Implementar duas redes virtuais na mesma região do Azure e habilitar recursos para se comunicar entre as redes virtuais.

Habilita uma rede local para se comunicar de modo seguro com as duas redes virtuais por meio de um túnel VPN pela Internet. Como alternativa, você pode usar uma conexão do ExpressRoute, mas este exemplo usa uma conexão VPN.

Para uma sub-rede em uma rede virtual:

- Rotear todo o tráfego de saída da sub-rede por meio de uma solução de virtualização de rede para inspeção e registro em log. Exclua o tráfego para o Armazenamento do Microsoft Azure e dentro da sub-rede desse roteamento.

- Não inspeciona o tráfego entre endereços IP privados na sub-rede. Permite que o tráfego flua diretamente entre todos os recursos.

- Descartar qualquer tráfego de saída destinado para outra rede virtual.

- Permite que o tráfego de saída no armazenamento do Azure flua diretamente ao armazenamento, sem forçá-lo por meio de uma solução de virtualização de rede.

Permitir todo o tráfego entre todas as outras sub-redes e redes virtuais.

Implementação

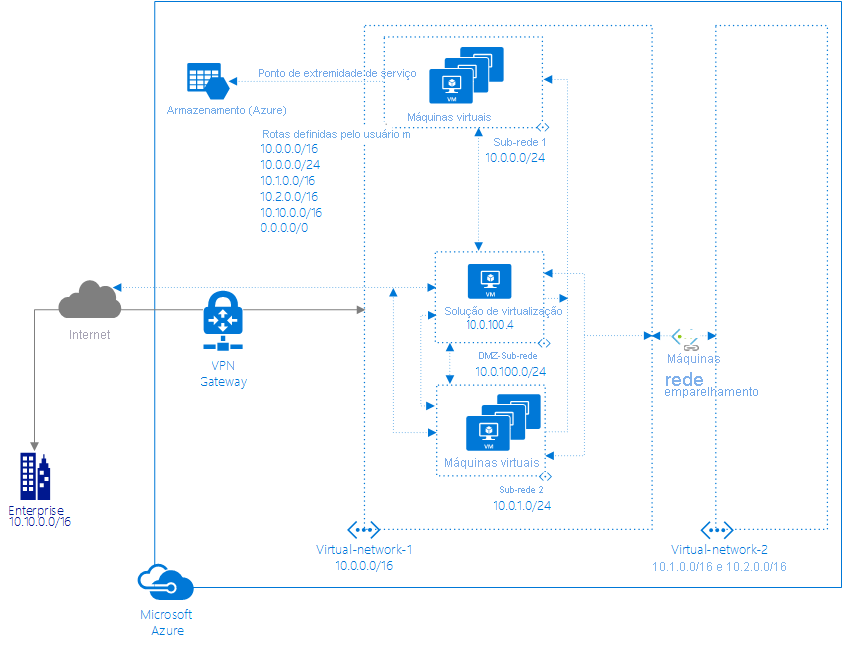

O diagrama a seguir mostra uma implementação por meio do modelo de implantação do Resource Manager que atende aos requisitos anteriores.

As setas mostram o fluxo de tráfego.

Tabelas de rotas

Aqui estão as tabelas de rotas para o exemplo de roteamento anterior.

Subnet1

A tabela de rotas para Subnet1 no diagrama anterior contém as seguintes rotas:

| ID | Fonte | Estado | Prefixos do endereço | Tipo do próximo salto | Endereço IP do próximo salto | Nome da UDR |

|---|---|---|---|---|---|---|

| 1 | Padrão | Inválido | 10.0.0.0/16 | Rede virtual | ||

| 2 | Usuário | Ativo | 10.0.0.0/16 | Solução de virtualização | 10.0.100.4 | Within-VNet1 |

| 3 | Usuário | Ativo | 10.0.0.0/24 | Rede virtual | Within-Subnet1 | |

| 4 | Padrão | Inválido | 10.1.0.0/16 | Emparelhamento de rede virtual | ||

| 5 | Padrão | Inválido | 10.2.0.0/16 | Emparelhamento de rede virtual | ||

| 6 | Usuário | Ativo | 10.1.0.0/16 | Nenhum | ToVNet2-1-Drop | |

| 7 | Usuário | Ativo | 10.2.0.0/16 | Nenhum | ToVNet2-2-Drop | |

| 8 | Padrão | Inválido | 10.10.0.0/16 | Gateway de rede virtual | [X.X.X.X] | |

| 9 | Usuário | Ativo | 10.10.0.0/16 | Solução de virtualização | 10.0.100.4 | To-On-Prem |

| 10 | Padrão | Ativo | [X.X.X.X] | VirtualNetworkServiceEndpoint |

||

| 11 | Padrão | Inválido | 0.0.0.0/0 | Internet | ||

| 12 | Usuário | Ativo | 0.0.0.0/0 | Solução de virtualização | 10.0.100.4 | Default-NVA |

Aqui está uma explicação de cada ID de rota:

ID1: o Azure adicionou automaticamente essa rota para todas as sub-redes dentro da Virtual-network-1, pois 10.0.0.0/16 é o único intervalo de endereços definido no espaço de endereço da rede virtual. Se você não criar a UDR na rota ID2, o tráfego enviado para qualquer endereço entre 10.0.0.1 e 10.0.255.254 será roteado dentro da rede virtual. Esse processo ocorre porque o prefixo é mais longo do que 0.0.0.0/0 e não se enquadra nos prefixos de endereço de nenhuma outra rota.

O Azure alterou automaticamente o estado de Ativo para Inválido quando a ID2, uma UDR, foi adicionada. Ela tem o mesmo prefixo da rota padrão e as UDRs substituem as rotas padrão. O estado dessa rota ainda é Ativo para a Subnet2, pois a tabela de rotas na qual está a UDR ID2 não está associada à Subnet2.

ID2: o Azure adicionou essa rota quando uma UDR para o prefixo de endereço 10.0.0.0/16 estava associada à sub-rede Subnet1 na rede virtual Virtual-network-1. A UDR especifica 10.0.100.4 como o endereço IP da solução de virtualização porque o endereço é o endereço IP atribuído à máquina virtual da solução de virtualização. A tabela de rotas em que essa rota existe não está associada à Subnet2, assim, ela não aparece na tabela de rotas da Subnet2.

Essa rota substitui a rota padrão do prefixo 10.0.0.0/16 (ID1), que roteou automaticamente o tráfego endereçado a 10.0.0.1 e 10.0.255.254 dentro da rede virtual por meio do tipo do próximo salto da rede virtual. Essa rota existe para atender ao requisito 3, que é forçar todo o tráfego de saída por meio de uma solução de virtualização.

ID3: o Azure adicionou essa rota quando uma UDR para o prefixo de endereço 10.0.0.0/24 foi associada à sub-rede Subnet1. O tráfego destinado a endereços entre 10.0.0.1 e 10.0.0.254 permanece dentro da sub-rede. O tráfego não é roteado para o dispositivo virtual especificado na regra anterior (ID2), porque ele tem um prefixo mais longo do que a rota ID2.

Essa rota não estava associada à Subnet2, assim, a rota não aparece na tabela de rotas da Subnet2. Essa rota substitui efetivamente a rota ID2 para o tráfego dentro da Subnet1. Essa rota existe para atender ao requisito 3.

ID4: O Azure adicionou automaticamente as rotas nas IDs 4 e 5 para todas as sub-redes dentro da Virtual-network-1, quando a rede virtual foi emparelhada com a Virtual-network-2. Virtual-network-2 tem dois intervalos de endereços no espaço de endereço, 10.1.0.0/16 e 10.2.0.0/16, portanto, o Azure adicionou uma rota para cada intervalo. Se você não criar a rota definida pelo usuário nas IDs 6 e 7 da rota, o tráfego enviado para qualquer endereço entre 10.1.0.1-10.1.255.254 e 10.2.0.1-10.2.255.254 será roteado dentro da rede virtual emparelhada. Esse processo ocorre porque o prefixo é mais longo do que 0.0.0.0/0 e não se enquadra nos prefixos de endereço de nenhuma outra rota.

Quando você adicionou as rotas com IDs 6 e 7, o Azure alterou o estado automaticamente de Ativo para Inválido. Esse processo ocorre porque elas têm os mesmos prefixos que as rotas nas IDs 4 e 5 e as UDRs substituem as rotas padrão. O estado das rotas nas IDs 4 e 5 ainda é Ativo para a Subnet2, pois a tabela de rotas na qual estão as UDRs nas IDs 6 e 7 não está associada à Subnet2. Um emparelhamento de rede virtual foi criado para atender ao requisito 1.

ID5: mesma explicação que a ID4.

ID6: o Azure adicionou essa rota e a rota na ID7 quando as UDRs para os prefixos de endereço 10.1.0.0/16 e 10.2.0.0/16 foram associadas à sub-rede Subnet1. O Azure remove o tráfego destinado aos endereços entre 10.1.0.1-10.1.255.254 e 10.2.0.1-10.2.255.254, em vez de ser roteado para a rede virtual emparelhada, porque as UDRs substituem as rotas padrão. As rotas não estão associadas à Subnet2, assim, as rotas não aparecem na tabela de rotas da Subnet2. As rotas substituem as rotas ID4 e ID5 para o tráfego deixando a Subnet1. As rotas ID6 e ID7 existem para atender ao requisito 3 para descartar o tráfego destinado à outra rede virtual.

ID7: mesma explicação que a ID6.

ID8: o Azure adicionou automaticamente essa rota para todas as sub-redes da Virtual-network-1 quando um gateway de rede virtual do tipo VPN foi criado dentro da rede virtual. O Azure adicionou o endereço IP público do gateway de rede virtual à tabela de rotas. O tráfego enviado para qualquer endereço entre 10.10.0.1 e 10.10.255.254 é roteado para o gateway de rede virtual. O prefixo é maior do que 0.0.0.0/0 e não está dentro dos prefixos de endereço de nenhuma das outras rotas. Um gateway de rede virtual foi criado para atender ao requisito 2.

ID9: o Azure adicionou essa rota quando uma UDR para o prefixo de endereço 10.10.0.0/16 foi adicionada à tabela de rotas associada à Subnet1. Essa rota substitui a ID8. A rota envia todo o tráfego destinado para a rede local para uma solução de virtualização de rede para inspeção em vez de rotear o tráfego diretamente no local. Essa rota foi criada para atender ao requisito 3.

ID10: o Azure adicionou automaticamente essa rota à sub-rede quando um ponto de extremidade de serviço para um serviço do Azure foi habilitado para a sub-rede. O Azure roteia o tráfego da sub-rede para um endereço IP público do serviço pela rede de infraestrutura do Azure. O prefixo é maior do que 0.0.0.0/0 e não está dentro dos prefixos de endereço de nenhuma das outras rotas. Um ponto de extremidade de serviço foi criado para atender ao requisito 3 para permitir que o tráfego destinado ao Armazenamento do Azure flua diretamente para ele.

ID11: o Azure adicionou automaticamente essa rota à tabela de rotas de todas as sub-redes dentro da Virtual-network-1 e da Virtual-network-2. O prefixo de endereço 0.0.0.0/0 é o mais curto. Qualquer tráfego enviado para endereços dentro de um prefixo de endereço mais longo é roteado com base em outras rotas.

Por padrão, o Azure roteia todo o tráfego destinado para endereços que não sejam os endereços especificados em uma das outras rotas para a Internet. O Azure alterou automaticamente o estado de Ativo para Inválido para a sub-rede Subnet1 quando uma UDR para o prefixo de endereço 0.0.0.0/0 (ID12) estava associada à sub-rede. O estado dessa rota ainda é Ativo para todas as outras sub-redes dentro de ambas as redes virtuais porque a rota não está associada a nenhuma outra sub-rede em nenhuma outra rede virtual.

ID12: o Azure adicionou essa rota quando uma rota definida pelo usuário para o prefixo de endereço 0.0.0.0/0 estava associada à sub-rede Subnet1. A UDR especifica 10.0.100.4 como o endereço IP do dispositivo virtual. Essa rota não estava associada à Subnet2, assim, a rota não aparece na tabela de rotas da Subnet2. Todo o tráfego para qualquer endereço não incluído nos prefixos de endereço de nenhuma das outras rotas é enviado para a solução de virtualização.

A adição dessa rota alterou o estado da rota padrão para o prefixo de endereço 0.0.0.0/0 (ID11) de Ativo para Inválido da Subnet1, pois uma UDR substitui uma rota padrão. Essa rota existe para atender ao requisito 3.

Subnet2

A tabela de rotas para Subnet2 no diagrama anterior contém as seguintes rotas:

| Origem | Estado | Prefixos do endereço | Tipo do próximo salto | Endereço IP do próximo salto |

|---|---|---|---|---|

| Padrão | Ativo | 10.0.0.0/16 | Rede virtual | |

| Padrão | Ativo | 10.1.0.0/16 | Emparelhamento de rede virtual | |

| Padrão | Ativo | 10.2.0.0/16 | Emparelhamento de rede virtual | |

| Padrão | Ativo | 10.10.0.0/16 | Gateway de rede virtual | [X.X.X.X] |

| Padrão | Ativo | 0.0.0.0/0 | Internet | |

| Padrão | Ativo | 10.0.0.0/8 | Nenhum | |

| Padrão | Ativo | 100.64.0.0/10 | Nenhum | |

| Padrão | Ativo | 192.168.0.0/16 | Nenhum |

A tabela de rotas para a Subnet2 contém todas as rotas padrão criadas pelo Azure, além das rotas com peering de rede virtual opcional e as rotas opcionais do gateway de rede virtual. O Azure adicionou as rotas opcionais para todas as sub-redes na rede virtual quando o gateway e o emparelhamento foram adicionados à rede virtual.

O Azure removeu as rotas para os prefixos de endereço 10.0.0.0/8, 192.168.0.0/16 e 100.64.0.0/10 da tabela de rotas da Subnet1 quando a UDR para o prefixo de endereço 0.0.0.0/0 foi adicionada à Subnet1.

Conteúdo relacionado

- Crie uma tabela UDR com rotas e uma solução de virtualização de rede.

- Configure o BGP para um Gateway de VPN do Azure.

- Use o BGP com o ExpressRoute.

- Exibir todas as rotas de uma sub-rede. Uma tabela de UDR mostra apenas as UDRs, não as rotas padrão e o BGP para uma sub-rede. A exibição de todas as rotas mostra o padrão, o BGP e as UDRs para a sub-rede na qual um adaptador de rede está localizado.

- Determinar o tipo do próximo salto entre uma máquina virtual e um endereço IP de destino. Você pode usar o recurso de próximo salto do Observador de Rede do Azure para determinar se o tráfego está saindo de uma sub-rede e sendo roteado para onde você acha que deveria estar.