Credenciais para autenticação de origem no Mapa de Dados do Microsoft Purview

Este artigo descreve como pode criar credenciais no Mapa de Dados do Microsoft Purview. Estas credenciais guardadas permitem-lhe reutilizar e aplicar rapidamente informações de autenticação guardadas às análises da origem de dados.

Pré-requisitos

- Um cofre de chaves do Azure. Para saber como criar um, veja Início Rápido: Criar um cofre de chaves com o portal do Azure.

Introdução

Uma credencial são informações de autenticação que o Microsoft Purview pode utilizar para autenticar nas origens de dados registadas. Um objeto de credencial pode ser criado para vários tipos de cenários de autenticação, como a Autenticação Básica que requer o nome de utilizador/palavra-passe. As credenciais capturam informações específicas necessárias para autenticar, com base no tipo de método de autenticação escolhido. As credenciais utilizam os segredos existentes do Azure Key Vaults para obter informações de autenticação confidenciais durante o processo de criação de credenciais.

No Microsoft Purview, existem poucas opções a utilizar como método de autenticação para analisar origens de dados, como as seguintes opções. Aprenda a partir de cada artigo de origem de dados para a autenticação suportada.

- Identidade gerida atribuída pelo sistema do Microsoft Purview

- Identidade gerida atribuída pelo utilizador (pré-visualização )

- Chave da Conta (com Key Vault)

- Autenticação SQL (com Key Vault)

- Principal de Serviço (com Key Vault)

- Chave de Consumidor (com Key Vault)

- E muito mais

Antes de criar credenciais, considere os tipos de origem de dados e os requisitos de rede para decidir de que método de autenticação precisa para o seu cenário.

Utilizar a identidade gerida atribuída pelo sistema do Microsoft Purview para configurar análises

Se estiver a utilizar a identidade gerida (SAMI) atribuída pelo sistema do Microsoft Purview para configurar análises, não terá de criar uma credencial e ligar o cofre de chaves ao Microsoft Purview para armazená-las. Para obter instruções detalhadas sobre como adicionar o SAMI do Microsoft Purview para ter acesso para analisar as suas origens de dados, veja as secções de autenticação específica da origem de dados abaixo:

- Azure Storage Blob

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Banco de Dados SQL Azure

- Instância Gerenciada de SQL do Azure

- área de trabalho do Azure Synapse

- Azure Synapse conjuntos de SQL dedicados (anteriormente SQL DW)

Conceder acesso ao Microsoft Purview ao seu Key Vault do Azure

Para dar ao Microsoft Purview acesso ao seu Key Vault do Azure, tem de confirmar duas coisas:

Acesso da firewall ao Azure Key Vault

Se o seu Key Vault do Azure tiver desativado o acesso à rede pública, tem duas opções para permitir o acesso ao Microsoft Purview.

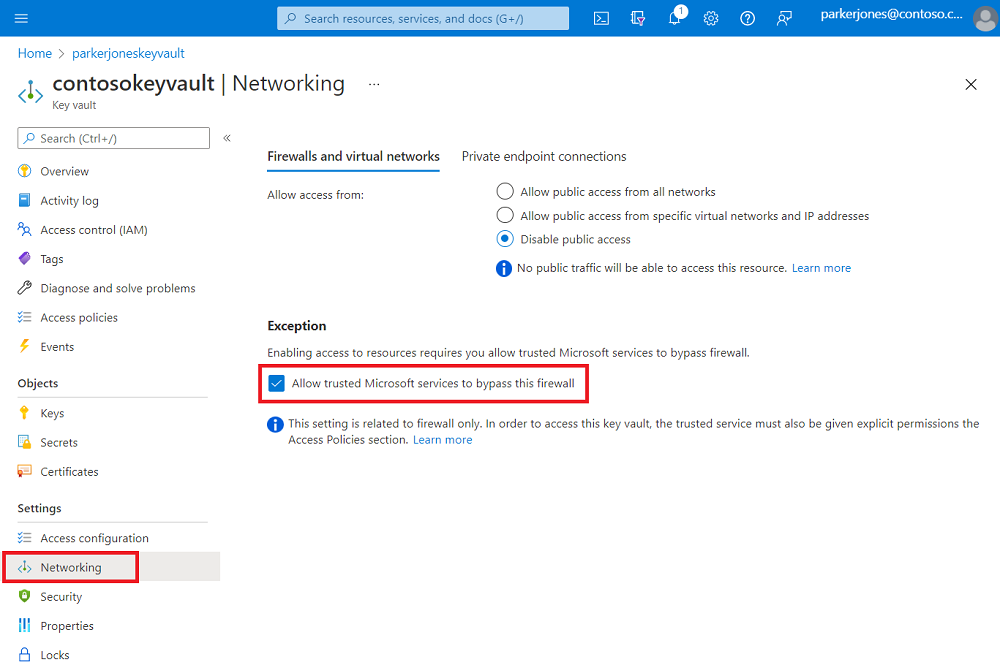

Serviços Microsoft fidedignos

O Microsoft Purview está listado como um dos serviços fidedignos do Azure Key Vault, pelo que, se o acesso à rede pública estiver desativado no seu Azure Key Vault pode ativar o acesso apenas a serviços Microsoft fidedignos e o Microsoft Purview será incluído.

Pode ativar esta definição no Azure Key Vault no separador Rede.

Na parte inferior da página, em Exceção, ative a funcionalidade Permitir que os serviços Microsoft fidedignos ignorem esta funcionalidade de firewall.

Ligações de ponto final privado

Para ligar ao Azure Key Vault com pontos finais privados, siga a documentação do ponto final privado do Azure Key Vault.

Observação

A opção de ligação de ponto final privado é suportada ao utilizar o runtime de integração do Azure na rede virtual gerida para analisar as origens de dados. Para o runtime de integração autoalojado, tem de ativar os serviços Microsoft fidedignos.

Permissões do Microsoft Purview no Azure Key Vault

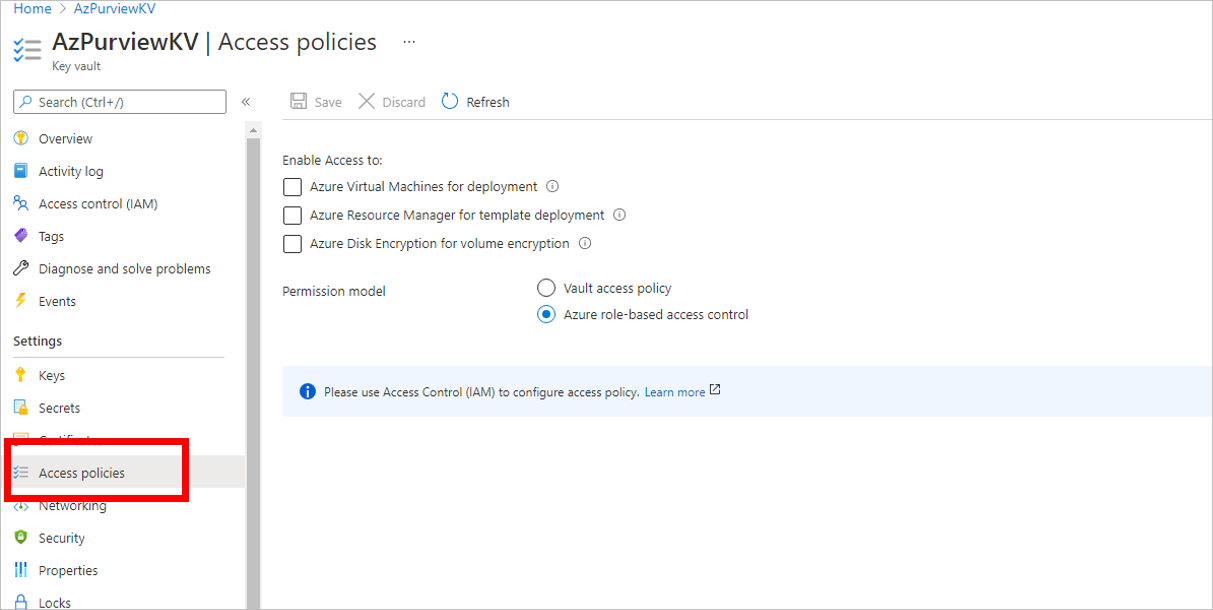

Atualmente, o Azure Key Vault suporta dois modelos de permissão:

Antes de atribuir acesso à identidade gerida (SAMI) atribuída pelo sistema do Microsoft Purview, identifique primeiro o modelo de permissão do Azure Key Vault a partir de Key Vault políticas de acesso de recursos no menu. Siga os passos abaixo com base no modelo de permissão relevante.

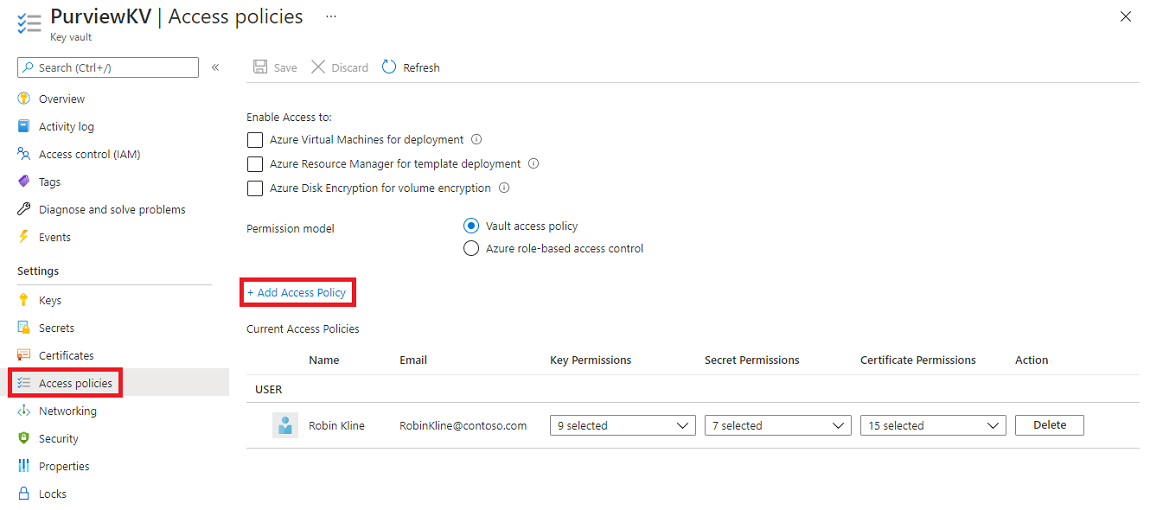

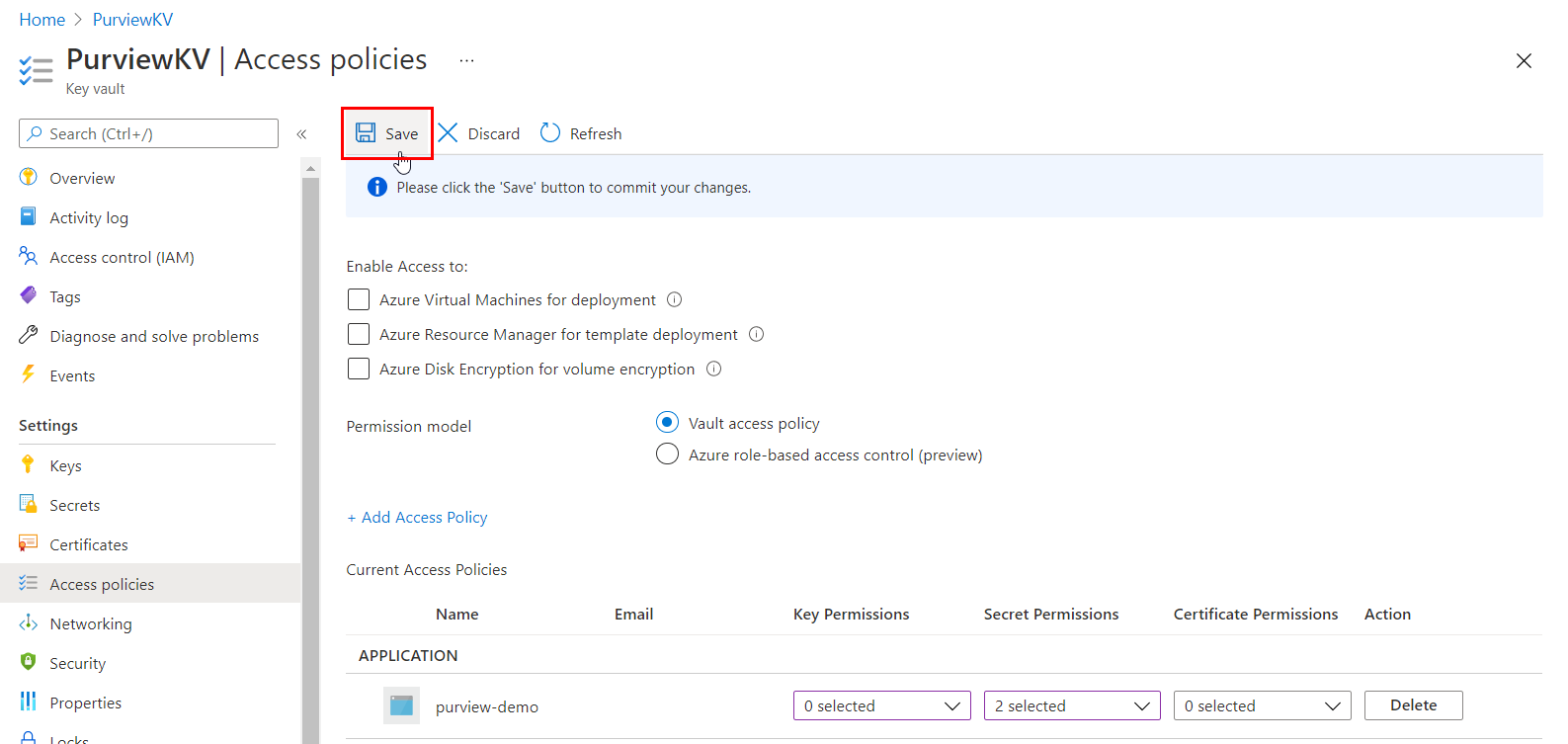

Opção 1 – Atribuir acesso com Key Vault Política de Acesso

Siga estes passos apenas se o modelo de permissão no recurso do Azure Key Vault estiver definido como Política de Acesso ao Cofre:

Navegue para o seu Key Vault do Azure.

Selecione a página Políticas de acesso .

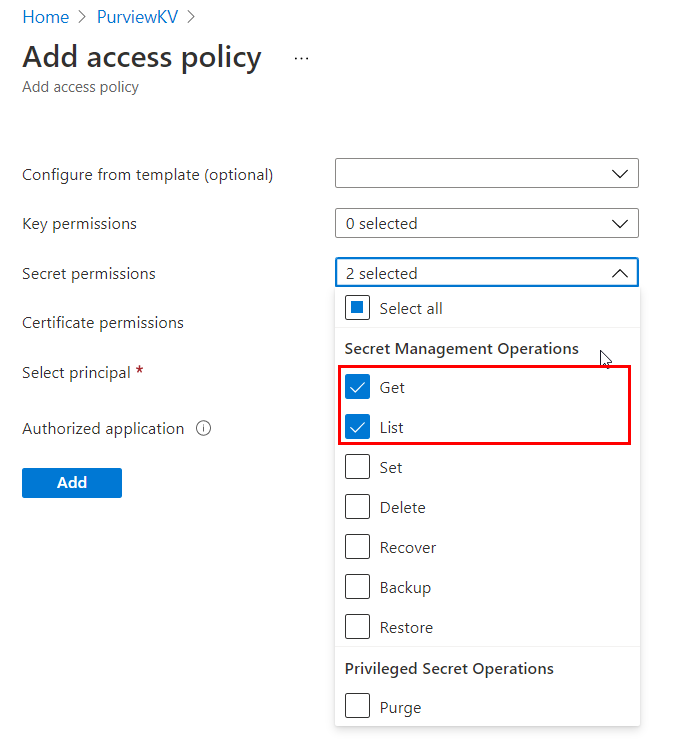

Selecione Adicionar Política de Acesso.

Na lista pendente Permissões de segredos , selecione Obter e Listar permissões.

Em Selecionar principal, escolha a identidade gerida do sistema do Microsoft Purview. Pode procurar o SAMI do Microsoft Purview com o nome da instância do Microsoft Purview ou o ID da aplicação de identidade gerida. Atualmente, não suportamos identidades compostas (nome da identidade gerida + ID da aplicação).

Selecione Adicionar.

Selecione Guardar para guardar a política de Acesso.

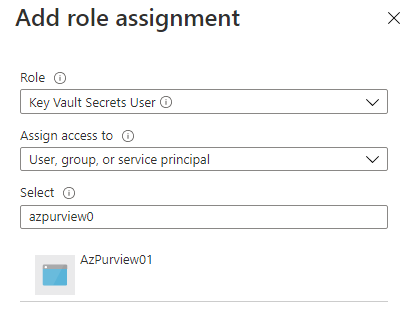

Opção 2 – Atribuir acesso com Key Vault controlo de acesso baseado em funções do Azure

Siga estes passos apenas se o modelo de permissão no recurso do Azure Key Vault estiver definido como controlo de acesso baseado em funções do Azure:

Navegue para o seu Key Vault do Azure.

Selecione Controle de Acesso (IAM) no menu de navegação esquerdo.

Selecione + Adicionar.

Defina a Função para Key Vault Utilizador de Segredos e introduza o nome da conta do Microsoft Purview na caixa Selecionar entrada. Em seguida, selecione Guardar para atribuir esta função à sua conta do Microsoft Purview.

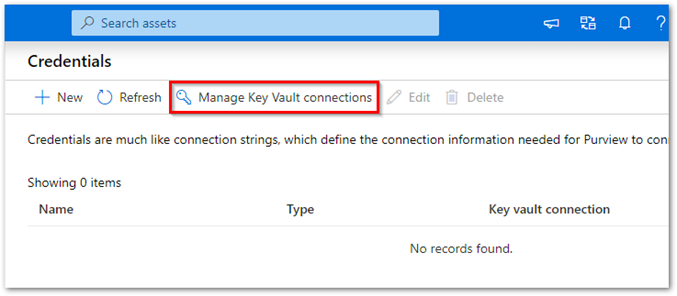

Criar ligações do Azure Key Vaults na sua conta do Microsoft Purview

Antes de poder criar uma Credencial, associe primeiro uma ou mais das instâncias do Azure Key Vault existentes à sua conta do Microsoft Purview.

Se estiver a utilizar o portal clássico do Microsoft Purview, navegue para o Centro de Gestão no estúdio e, em seguida, navegue para Credenciais. Se estiver a utilizar o novo portal do Microsoft Purview , abra a solução Mapa de dados , selecione o menu pendente Gestão de origens e, em seguida, selecione Credenciais.

Na página Credenciais, selecione Gerir Key Vault ligações.

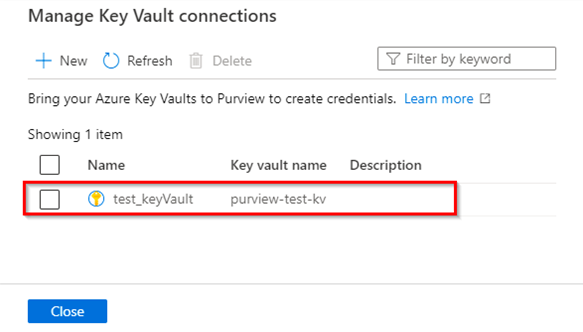

Selecione + Novo na página Gerir Key Vault ligações.

Forneça as informações necessárias e, em seguida, selecione Criar.

Confirme que a sua Key Vault foi associada com êxito à sua conta do Microsoft Purview, conforme mostrado neste exemplo:

Criar uma nova credencial

Estes tipos de credenciais são suportados no Microsoft Purview:

- Autenticação básica: adiciona a palavra-passe como segredo no cofre de chaves.

- Principal de Serviço: adiciona a chave do principal de serviço como segredo no cofre de chaves.

- Autenticação SQL: adiciona a palavra-passe como segredo no cofre de chaves.

- autenticação do Windows: adiciona a palavra-passe como segredo no cofre de chaves.

- Chave da Conta: adiciona a chave de conta como segredo no cofre de chaves.

- ARN da função: para uma origem de dados do Amazon S3, adicione o ARN de função no AWS.

- Chave de Consumidor: para origens de dados do Salesforce, pode adicionar a palavra-passe e o segredo do consumidor no cofre de chaves.

- Identidade gerida atribuída pelo utilizador (pré-visualização): pode adicionar credenciais de identidade gerida atribuídas pelo utilizador. Para obter mais informações, veja a secção criar uma identidade gerida atribuída pelo utilizador abaixo.

Para obter mais informações, consulte Adicionar um segredo ao Key Vault e Criar uma nova função do AWS para o Microsoft Purview.

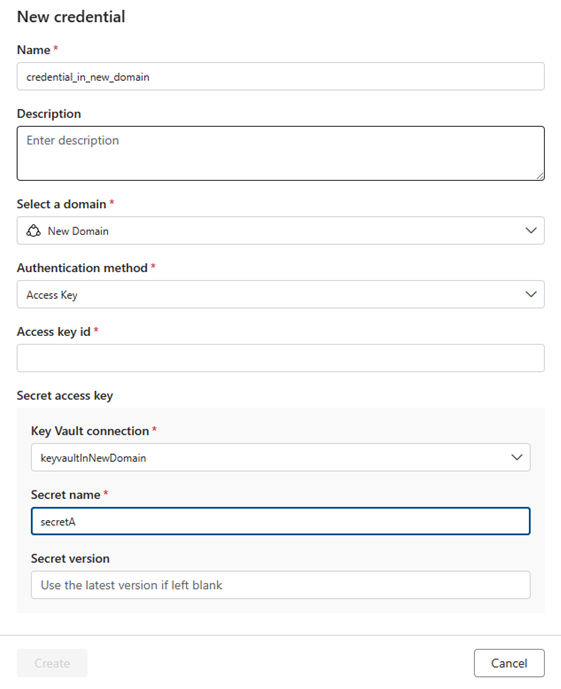

Depois de armazenar os segredos no cofre de chaves:

No Microsoft Purview, aceda à página Credenciais.

Crie a sua nova Credencial ao selecionar + Novo.

Forneça as informações necessárias. Selecione o Método de autenticação e uma ligação Key Vault a partir da qual selecionar um segredo.

Assim que todos os detalhes tiverem sido preenchidos, selecione Criar.

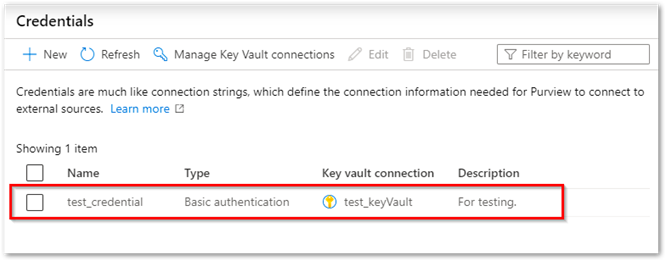

Verifique se a nova credencial aparece na vista de lista e está pronta para ser utilizada.

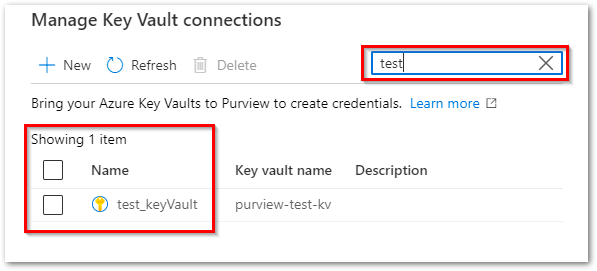

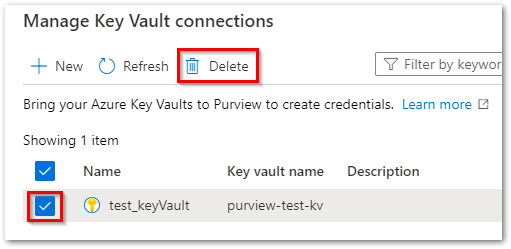

Gerir as ligações do cofre de chaves

Procurar/localizar Key Vault ligações por nome

Eliminar uma ou mais ligações Key Vault

Gerir as suas credenciais

Procurar/localizar Credenciais por nome.

Selecione e faça atualizações a uma Credencial existente.

Elimine uma ou mais Credenciais.

Criar uma identidade gerida atribuída pelo utilizador

As identidades geridas atribuídas pelo utilizador (IU) permitem que os recursos do Azure se autentiquem diretamente com outros recursos através da autenticação Microsoft Entra, sem a necessidade de gerir essas credenciais. Permitem-lhe autenticar e atribuir acesso tal como faria com uma identidade gerida atribuída pelo sistema, Microsoft Entra utilizador, Microsoft Entra grupo ou principal de serviço. As identidades geridas atribuídas pelo utilizador são criadas como o seu próprio recurso (em vez de estarem ligadas a um recurso pré-existente). Para obter mais informações sobre identidades geridas, veja a documentação das identidades geridas dos recursos do Azure.

Os passos seguintes irão mostrar-lhe como criar uma IU para o Microsoft Purview utilizar.

Origens de dados suportadas para UAMI

- Azure Data Lake Gen1

- Azure Data Lake Gen2

- Banco de Dados SQL Azure

- Instância Gerenciada de SQL do Azure

- SQL do Azure Conjuntos de SQL dedicados

- Azure Storage Blob

Criar uma identidade gerida atribuída pelo utilizador

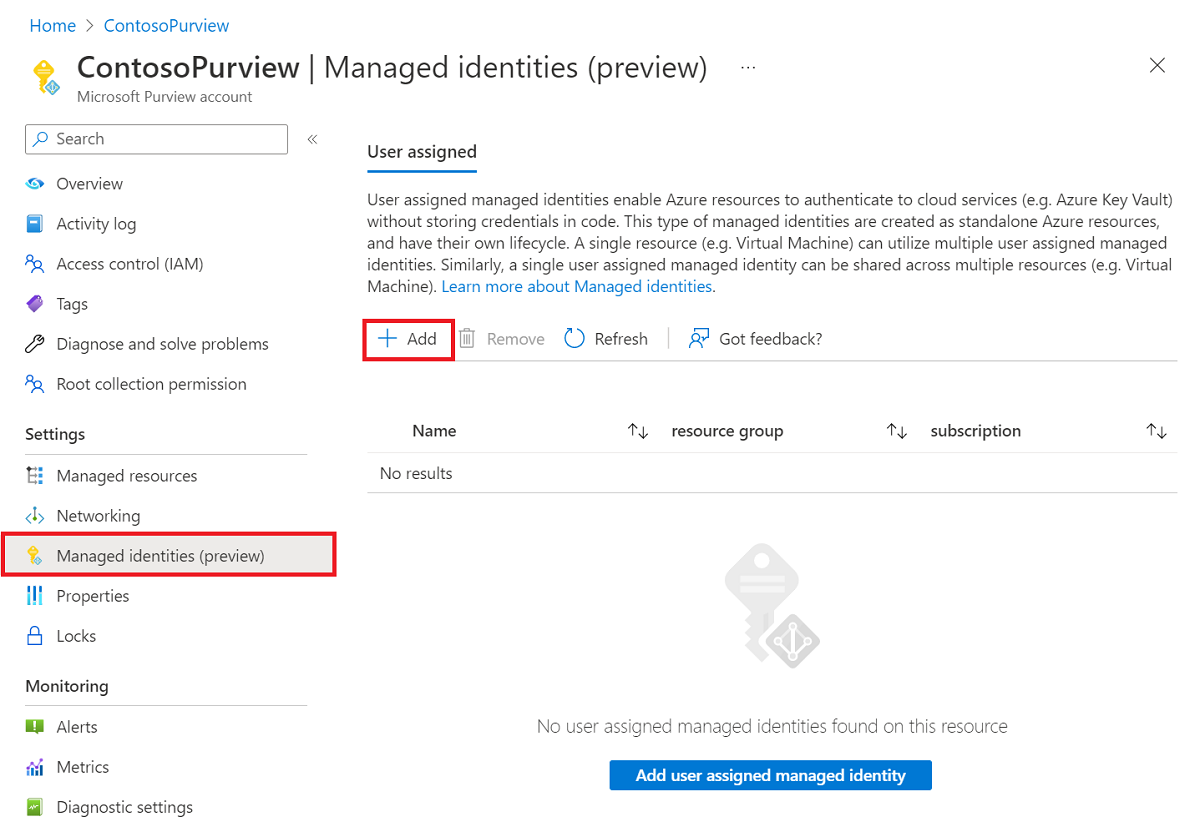

No portal do Azure navegue para a sua conta do Microsoft Purview.

Na secção Identidades geridas no menu esquerdo, selecione o botão + Adicionar para adicionar identidades geridas atribuídas pelo utilizador.

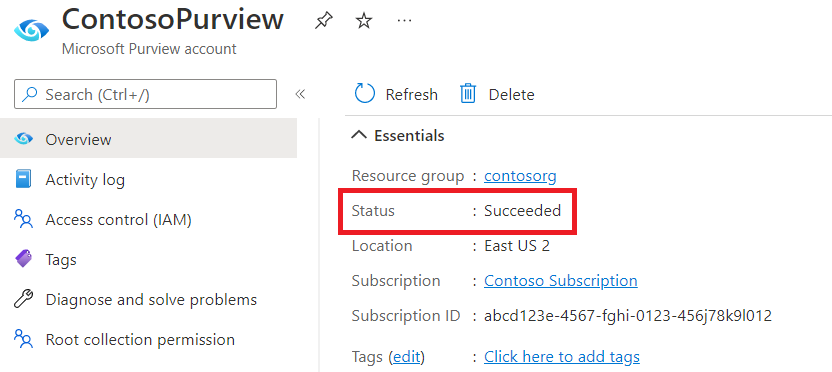

Depois de concluir a configuração, volte à sua conta do Microsoft Purview no portal do Azure. Se a identidade gerida for implementada com êxito, verá o status da conta do Microsoft Purview como Com Êxito.

Assim que a identidade gerida for implementada com êxito, navegue para o portal de governação do Microsoft Purview ao selecionar o botão Abrir portal de governação do Microsoft Purview .

No portal de governação do Microsoft Purview, navegue para o Centro de Gestão no estúdio e, em seguida, navegue para a secção Credenciais.

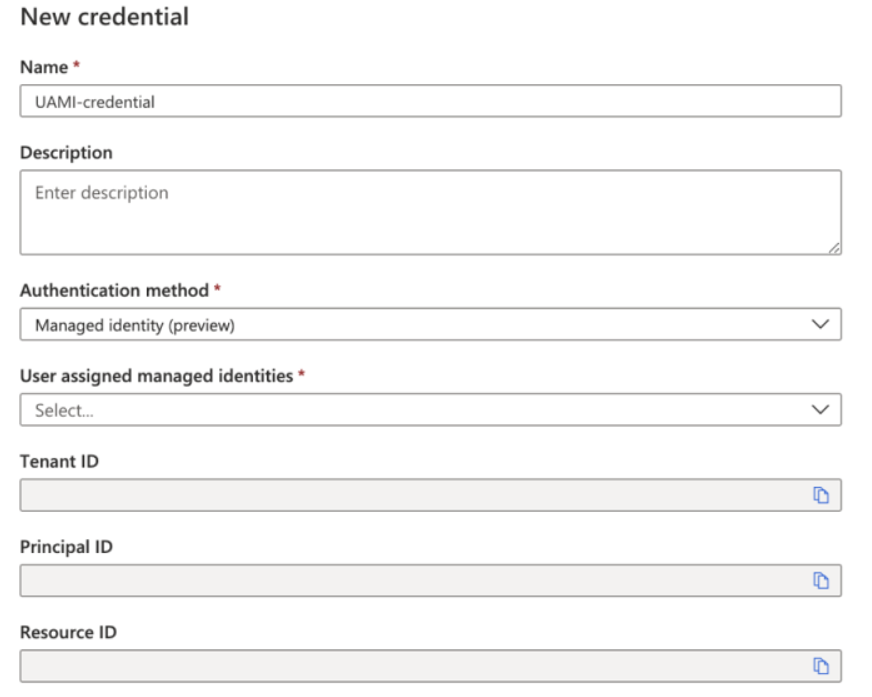

Crie uma identidade gerida atribuída pelo utilizador ao selecionar +Novo.

Selecione o método de autenticação identidade gerida e selecione a identidade gerida atribuída pelo utilizador no menu pendente.

Observação

Se o portal tiver sido aberto durante a criação da identidade gerida atribuída pelo utilizador, terá de atualizar o portal Web do Microsoft Purview para carregar as definições concluídas no portal do Azure.

Depois de todas as informações terem sido preenchidas, selecione Criar.

Eliminar uma identidade gerida atribuída pelo utilizador

No portal do Azure navegue para a sua conta do Microsoft Purview.

Na secção Identidades geridas no menu esquerdo, selecione a identidade que pretende eliminar.

Selecione o botão Remover .

Assim que a identidade gerida for removida com êxito, navegue para o portal de governação do Microsoft Purview ao selecionar o botão Abrir portal de governação do Microsoft Purview .

Navegue para o Centro de Gestão no estúdio e, em seguida, navegue para a secção Credenciais.

Selecione a identidade que pretende eliminar e, em seguida, selecione o botão Eliminar .

Observação

Se tiver eliminado uma identidade gerida atribuída pelo utilizador no portal do Azure, terá de eliminar a identidade original e criar uma nova no portal de governação do Microsoft Purview.