Amazon S3 Multicloud Scan Connector for Microsoft Purview (Conector de Análise Multicloud do Amazon S3 para Microsoft Purview)

O Conector de Análise multicloud para o Microsoft Purview permite-lhe explorar os dados organizacionais entre fornecedores de cloud, incluindo o Amazon Web Services, além dos serviços de armazenamento do Azure.

Este artigo descreve como utilizar o Microsoft Purview para analisar os seus dados não estruturados atualmente armazenados em registos padrão do Amazon S3 e descobrir que tipos de informações confidenciais existem nos seus dados. Este guia de procedimentos também descreve como identificar os Registos do Amazon S3 onde os dados estão atualmente armazenados para facilitar a proteção de informações e a conformidade de dados.

Para este serviço, utilize o Microsoft Purview para fornecer uma conta Microsoft com acesso seguro ao AWS, onde será executado o Conector de Análise Multicloud para o Microsoft Purview. O Conector de Análise Multicloud para o Microsoft Purview utiliza este acesso aos seus registos do Amazon S3 para ler os seus dados e, em seguida, comunica os resultados da análise, incluindo apenas os metadados e a classificação, de volta ao Azure. Utilize os relatórios de classificação e etiquetagem do Microsoft Purview para analisar e rever os resultados da análise de dados.

Importante

O Conector de Análise multicloud para o Microsoft Purview é um suplemento separado para o Microsoft Purview. Os termos e condições do Conector de Análise multicloud para o Microsoft Purview estão contidos no contrato ao abrigo do qual obteve os Serviços do Microsoft Azure. Para obter mais informações, veja Informações Legais do Microsoft Azure em https://azure.microsoft.com/support/legal/.

Recursos compatíveis

| Extração de Metadados | Verificação Completa | Análise Incremental | Análise de Âmbito | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de Dados | Modo de exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim | Sim | Sim (pré-visualização) | Limitado** | Não | Não |

** A linhagem é suportada se o conjunto de dados for utilizado como origem/sink no Data Factory atividade Copy

Limitações conhecidas

Ao analisar o Amazon S3 das classes de armazenamento glacier, a extração de esquemas, a classificação e as etiquetas de confidencialidade não são suportadas.

Os pontos finais privados do Microsoft Purview não são suportados ao analisar o Amazon S3.

Para obter mais informações sobre os limites do Microsoft Purview, consulte:

- Gerir e aumentar quotas de recursos com o Microsoft Purview

- Origens de dados e tipos de ficheiro suportados no Microsoft Purview

Regiões de armazenamento e análise

O conector do Microsoft Purview para o serviço Amazon S3 está atualmente implementado apenas em regiões específicas. A tabela seguinte mapeia as regiões onde os seus dados são armazenados na região onde seriam analisados pelo Microsoft Purview.

Importante

Os clientes serão cobrados por todos os custos de transferência de dados relacionados de acordo com a região do registo.

| Região de armazenamento | Região de análise |

|---|---|

| E.U.A. Leste (Ohio) | E.U.A. Leste (Ohio) |

| E.U.A. Leste (N. Virgínia) | E.U.A. Leste (N. Virgínia) |

| E.U.A. Oeste (N. Califórnia) | E.U.A. Oeste (N. Califórnia) |

| E.U.A. Oeste (Oregon) | E.U.A. Oeste (Oregon) |

| África (Cidade do Cabo) | Europa (Frankfurt) |

| Ásia-Pacífico (Região Administrativa Especial de Hong Kong) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Mumbai) | Ásia-Pacífico (Singapura) |

| Ásia-Pacífico (Osaka-Local) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Seul) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Singapura) | Ásia-Pacífico (Singapura) |

| Ásia-Pacífico (Sydney) | Ásia-Pacífico (Sydney) |

| Ásia-Pacífico (Tóquio) | Ásia-Pacífico (Tóquio) |

| Canadá (Central) | E.U.A. Leste (Ohio) |

| China (Pequim) | Sem suporte |

| China (Ningxia) | Sem suporte |

| Europa (Frankfurt) | Europa (Frankfurt) |

| Europa (Irlanda) | Europa (Irlanda) |

| Europa (Londres) | Europa (Londres) |

| Europa (Milão) | Europa (Paris) |

| Europa (Paris) | Europa (Paris) |

| Europa (Estocolmo) | Europa (Frankfurt) |

| Médio Oriente (Bahrein) | Europa (Frankfurt) |

| América do Sul (São Paulo) | E.U.A. Leste (Ohio) |

Pré-requisitos

Certifique-se de que efetuou os seguintes pré-requisitos antes de adicionar os seus registos do Amazon S3 como origens de dados do Microsoft Purview e analisar os seus dados S3.

- Tem de ser uma Origem de Dados do Microsoft Purview Administração.

- Criar uma conta do Microsoft Purview se ainda não tiver uma

- Criar uma nova função do AWS para utilização com o Microsoft Purview

- Criar uma credencial do Microsoft Purview para a análise do registo do AWS

- Configurar a análise de registos do Amazon S3 encriptados, se relevante

- Certifique-se de que a política de registo não bloqueia a ligação. Para obter mais informações, veja Requisitos de política de registo e requisitos de política SCP. Para estes itens, poderá ter de consultar um especialista do AWS para garantir que as suas políticas permitem o acesso necessário.

- Ao adicionar os seus registos como recursos do Microsoft Purview, precisará dos valores do ARN do AWS, do nome do registo e, por vezes, do ID da conta do AWS.

Criar uma conta do Microsoft Purview

Se já tiver uma conta do Microsoft Purview, pode continuar com as configurações necessárias para o suporte do AWS S3. Comece por Criar uma credencial do Microsoft Purview para a análise do registo do AWS.

Se precisar de criar uma conta do Microsoft Purview, siga as instruções em Criar uma instância de conta do Microsoft Purview. Depois de criar a sua conta, regresse aqui para concluir a configuração e começar a utilizar o conector do Microsoft Purview para o Amazon S3.

Criar uma nova função do AWS para o Microsoft Purview

O scanner do Microsoft Purview é implementado numa conta Microsoft no AWS. Para permitir que o scanner do Microsoft Purview leia os seus dados S3, tem de criar uma função dedicada no portal do AWS, na área IAM, para ser utilizada pelo scanner.

Este procedimento descreve como criar a função do AWS, com o ID da Conta Microsoft necessário e ID externa do Microsoft Purview e, em seguida, introduza o valor ARN da Função no Microsoft Purview.

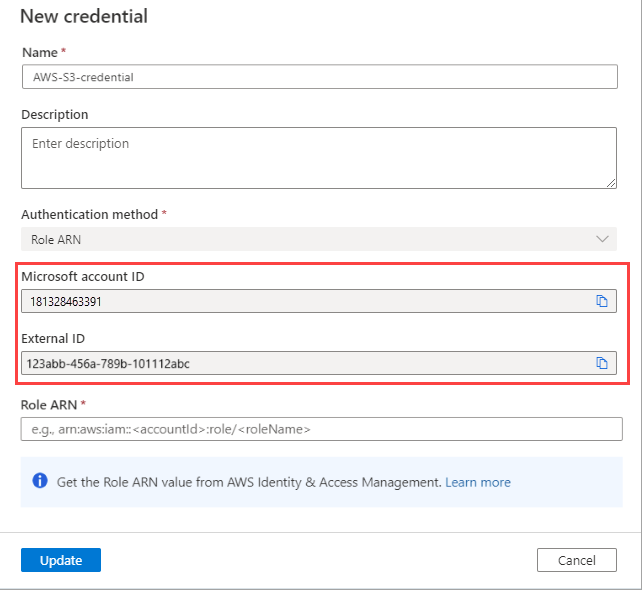

Para localizar o ID da Conta Microsoft e ID externa:

Para localizar credenciais:

- No portal do Microsoft Purview: aceda aCredenciais degestão da Origem> do Mapa> de Dados.

- No portal de governação clássico do Microsoft Purview, aceda àsCredenciais deSegurança e acesso> do Centro > de Gestão.

Selecione Novo para criar uma nova credencial.

No painel Nova credencial apresentado, na lista pendente Método de autenticação , selecione ARN da Função.

Em seguida, copie o ID da conta Microsoft e ID externa valores que aparecem num ficheiro separado ou tenha-os à mão para colar no campo relevante no AWS. Por exemplo:

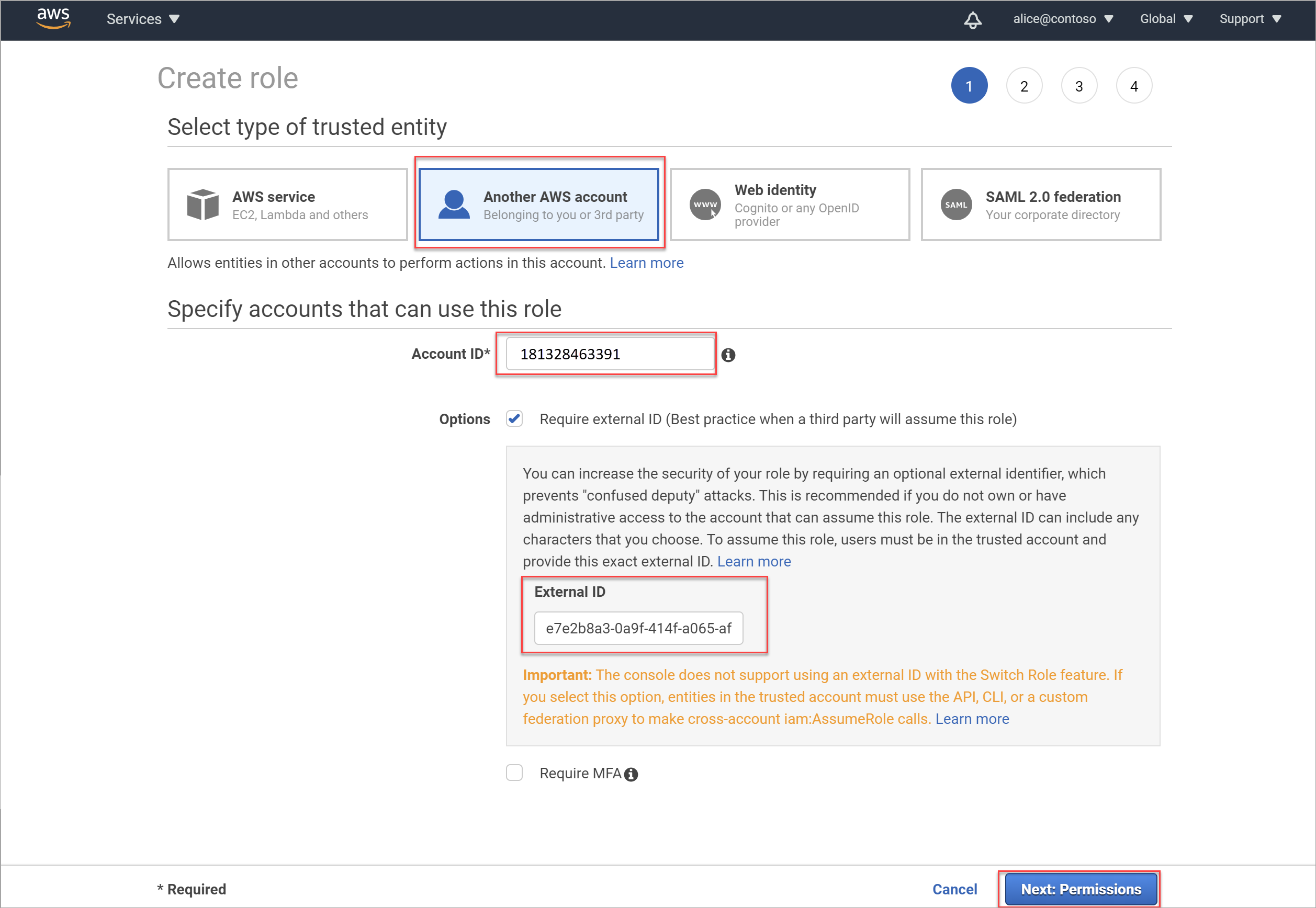

Para criar a sua função do AWS para o Microsoft Purview:

Abra a consola do Amazon Web Services e, em Segurança, Identidade e Conformidade, selecione IAM.

Selecione Funções e, em seguida , Criar função.

Selecione Outra conta do AWS e, em seguida, introduza os seguintes valores:

Campo Descrição AccountID Introduza o seu ID de Conta Microsoft. Por exemplo: 181328463391ID Externa Em opções, selecione Exigir ID externo...e, em seguida, introduza o ID externa no campo designado.

Por exemplo:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Por exemplo:

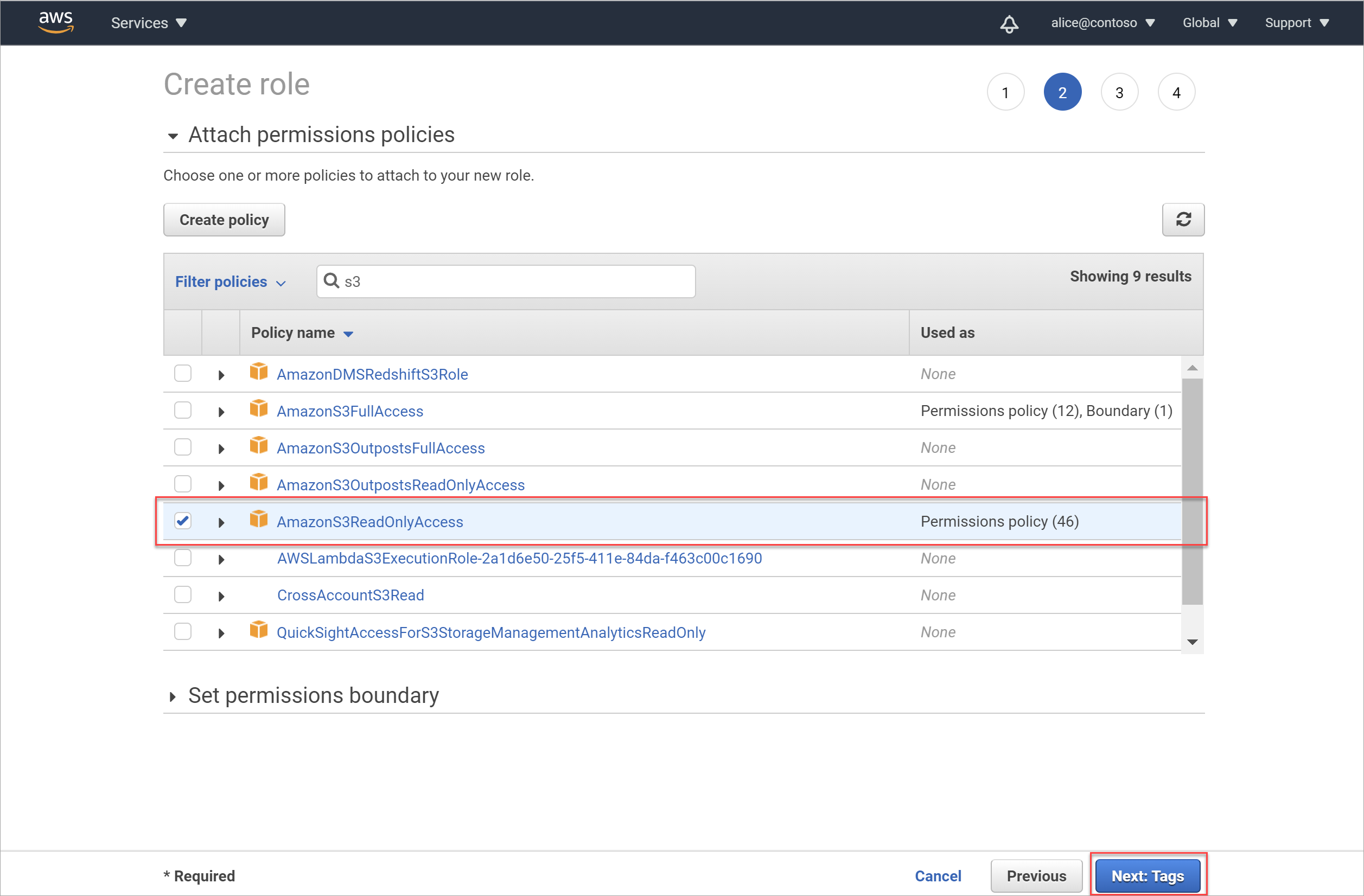

Na área Criar políticas de permissões Anexar função>, filtre as permissões apresentadas para S3. Selecione AmazonS3ReadOnlyAccess. Se também quiser aplicar políticas de proteção, adicione também estas permissões:

- GetBucketLocation

- GetBucketPublicAccessBlock

- GetObject

- PutBucketPolicy

- PutObjectTagging

- DeleteBucketPolicy

- Listar Registo

Importante

A política AmazonS3ReadOnlyAccess fornece as permissões mínimas necessárias para analisar os registos S3 e também pode incluir outras permissões.

Para aplicar apenas as permissões mínimas necessárias para analisar os registos, crie uma nova política com as permissões listadas em Permissões mínimas para a sua política do AWS, dependendo se pretende analisar um único registo ou todos os registos na sua conta.

Aplique a sua nova política à função em vez de AmazonS3ReadOnlyAccess.

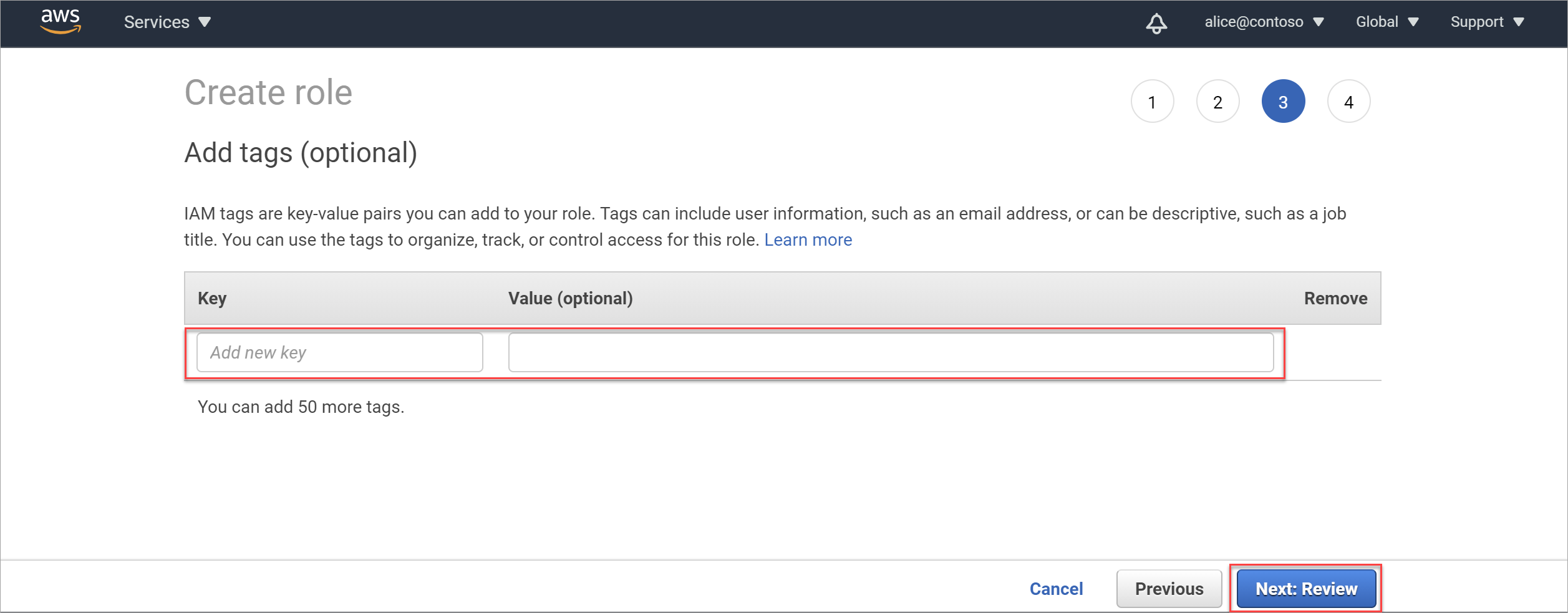

Selecione Seguinte: Etiquetas.

Na área Adicionar etiquetas (opcional ), pode optar por criar uma etiqueta significativa para esta nova função. As etiquetas úteis permitem-lhe organizar, controlar e controlar o acesso para cada função que criar.

Se também quiser aplicar políticas de proteção, adicione uma etiqueta com a chave:

msftpurview_allowlistede o valortrue.Introduza uma nova chave e valor para a etiqueta conforme necessário. Quando terminar, ou se quiser ignorar este passo, selecione Seguinte: Rever para rever os detalhes da função e concluir a criação da função.

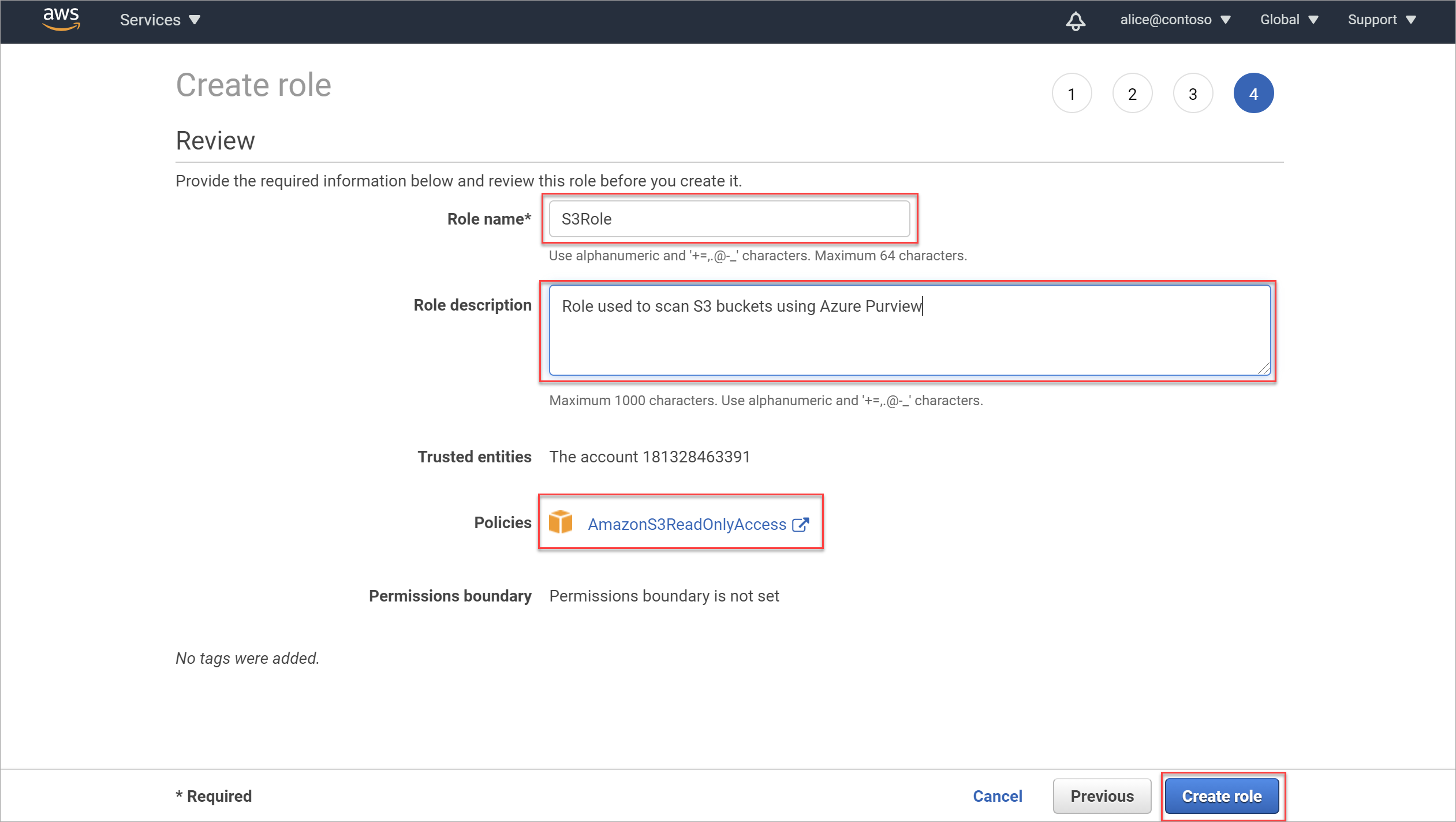

Na área Rever , faça o seguinte:

- No campo Nome da função, introduza um nome significativo para a sua função

- Na caixa Descrição da função , introduza uma descrição opcional para identificar o objetivo da função

- Na secção Políticas , confirme que a política correta (AmazonS3ReadOnlyAccess) está anexada à função.

Em seguida, selecione Criar função para concluir o processo. Por exemplo:

Configurações adicionais necessárias:

Para os registos que utilizam a encriptação AWS-KMS , é necessária uma configuração especial para ativar a análise.

Certifique-se de que a política de registo não bloqueia a ligação. Para saber mais, confira:

Criar uma credencial do Microsoft Purview para a análise do AWS S3

Este procedimento descreve como criar uma nova credencial do Microsoft Purview para utilizar ao analisar os registos do AWS.

Dica

Se continuar diretamente a partir de Criar uma nova função do AWS para o Microsoft Purview, poderá já ter o painel Nova credencial aberto no Microsoft Purview.

Também pode criar uma nova credencial no meio do processo, enquanto configura a análise. Nesse caso, no campo Credencial , selecione Novo.

No Microsoft Purview, aceda ao Centro de Gestão e, em Segurança e acesso, selecione Credenciais.

Selecione Novo e, no painel Nova credencial que aparece à direita, utilize os seguintes campos para criar a credencial do Microsoft Purview:

Campo Descrição Nome Introduza um nome significativo para esta credencial. Descrição Introduza uma descrição opcional para esta credencial, como Used to scan the tutorial S3 bucketsMétodo de autenticação Selecione ARN da Função, uma vez que está a utilizar um ARN de função para aceder ao registo. ARN da Função Depois de criar a sua função IAM da Amazon, navegue para a sua função na área IAM do AWS, copie o valor ARN da Função e introduza-o aqui. Por exemplo: arn:aws:iam::181328463391:role/S3Role.

Para obter mais informações, veja Obter o novo ARN de Função.O ID da conta Microsoft e os valores de ID externa são utilizados ao criar o ARN de Função no AWS..

Selecione Criar quando terminar de criar a credencial.

Para obter mais informações sobre as credenciais do Microsoft Purview, veja Credenciais para autenticação de origem no Microsoft Purview.

Configurar a análise de registos encriptados do Amazon S3

Os registos do AWS suportam vários tipos de encriptação. Para os registos que utilizam a encriptação AWS-KMS , é necessária uma configuração especial para ativar a análise.

Observação

Para grupos que não utilizam encriptação, encriptação AES-256 ou AWS-KMS S3, ignore esta secção e continue a Obter o nome do registo do Amazon S3.

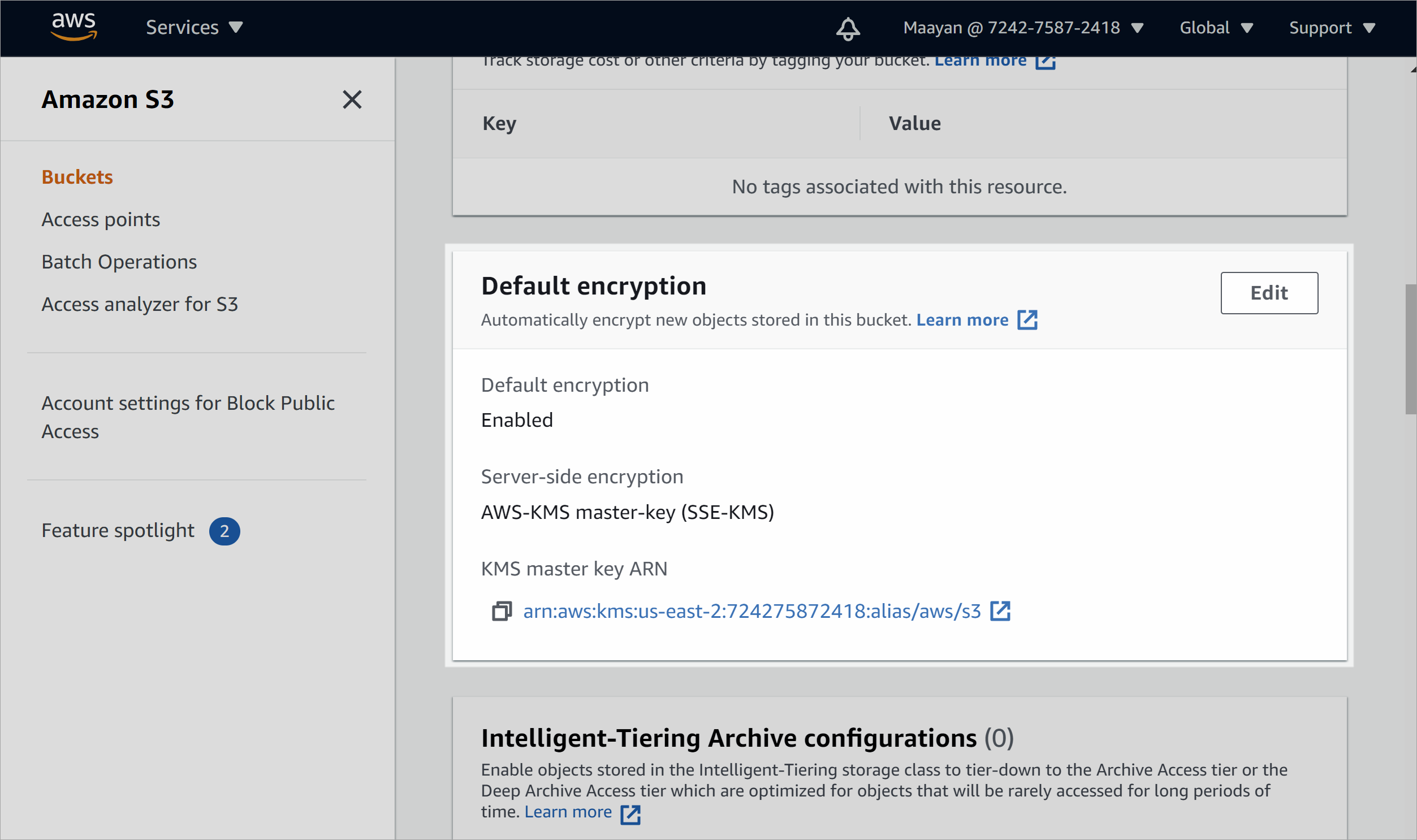

Para marcar o tipo de encriptação utilizada nos registos do Amazon S3:

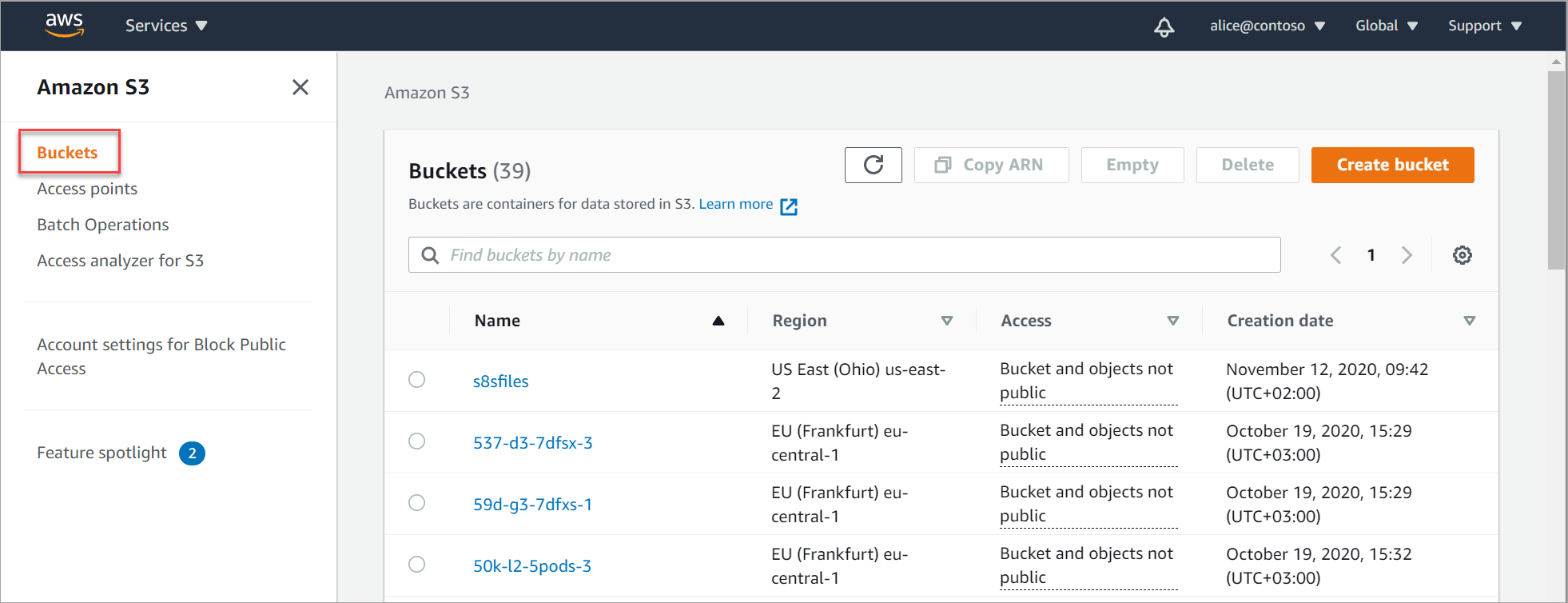

No AWS, navegue para Armazenamento>S3> e selecione Registos no menu à esquerda.

Selecione o registo que pretende marcar. Na página de detalhes do registo, selecione o separador Propriedades e desloque-se para baixo até à área Encriptação predefinida .

Se o registo que selecionou estiver configurado para tudo menos a encriptação AWS-KMS , incluindo se a encriptação predefinida para o registo for Desativada, ignore o resto deste procedimento e continue com Obter o nome do registo do Amazon S3.

Se o registo que selecionou estiver configurado para encriptação AWS-KMS , continue conforme descrito abaixo para adicionar uma nova política que permita a análise de um registo com encriptação AWS-KMS personalizada.

Por exemplo:

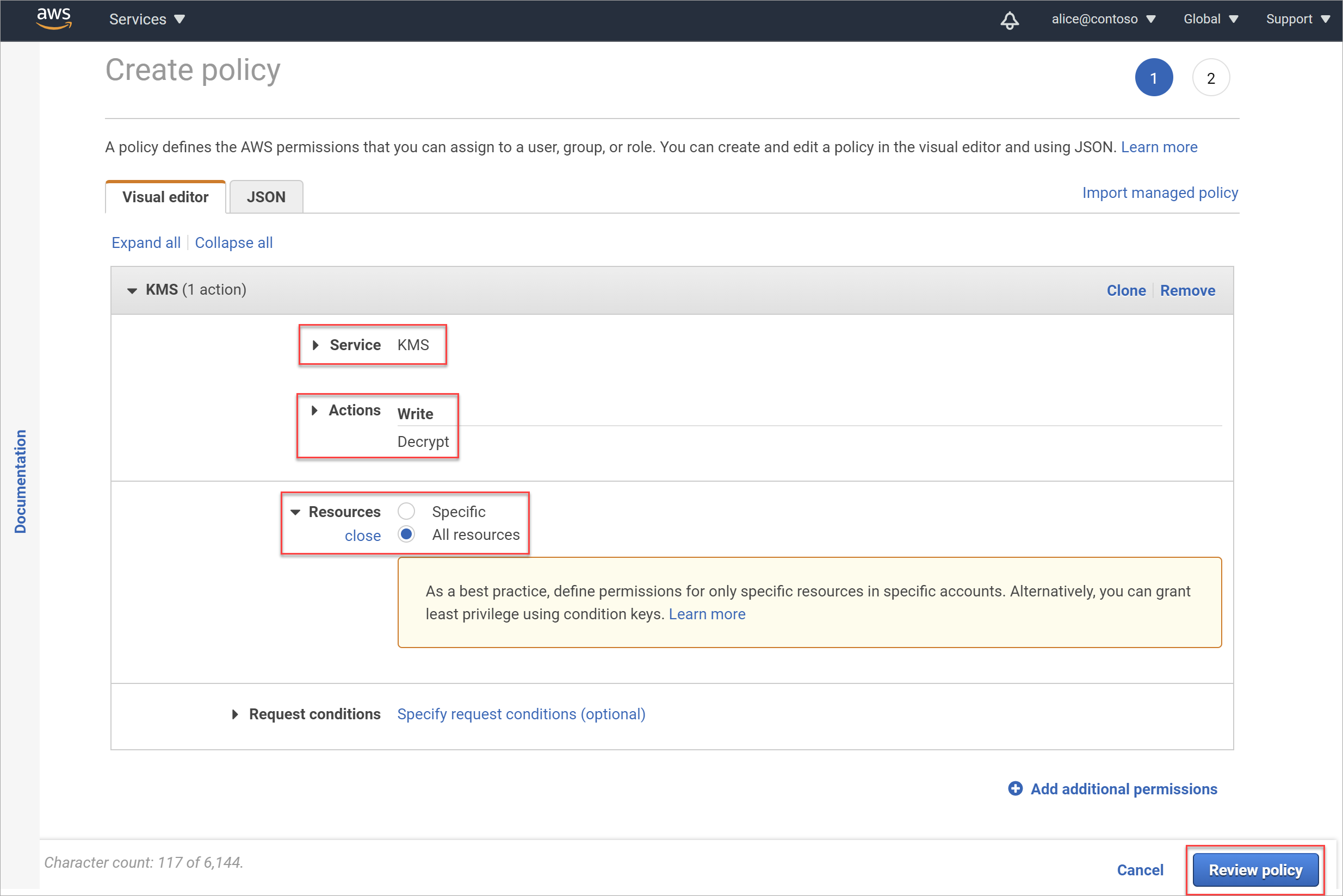

Para adicionar uma nova política para permitir a análise de um registo com encriptação AWS-KMS personalizada:

No AWS, navegue paraPolíticasde IAM> de Serviços> e selecione Criar política.

No separador Criar políticaEditor de elementos > visuais, defina a política com os seguintes valores:

Campo Descrição Serviço Introduza e selecione KMS. Ações Em Nível de acesso, selecione Escrever para expandir a secção Escrita .

Uma vez expandido, selecione apenas a opção Desencriptar .Recursos Selecione um recurso específico ou Todos os recursos. Quando terminar, selecione Rever política para continuar.

Na página Rever política , introduza um nome significativo para a sua política e uma descrição opcional e, em seguida, selecione Criar política.

A política recentemente criada é adicionada à sua lista de políticas.

Anexe a nova política à função que adicionou para análise.

Navegue de volta para a páginaFunçõesIAM> e selecione a função que adicionou anteriormente.

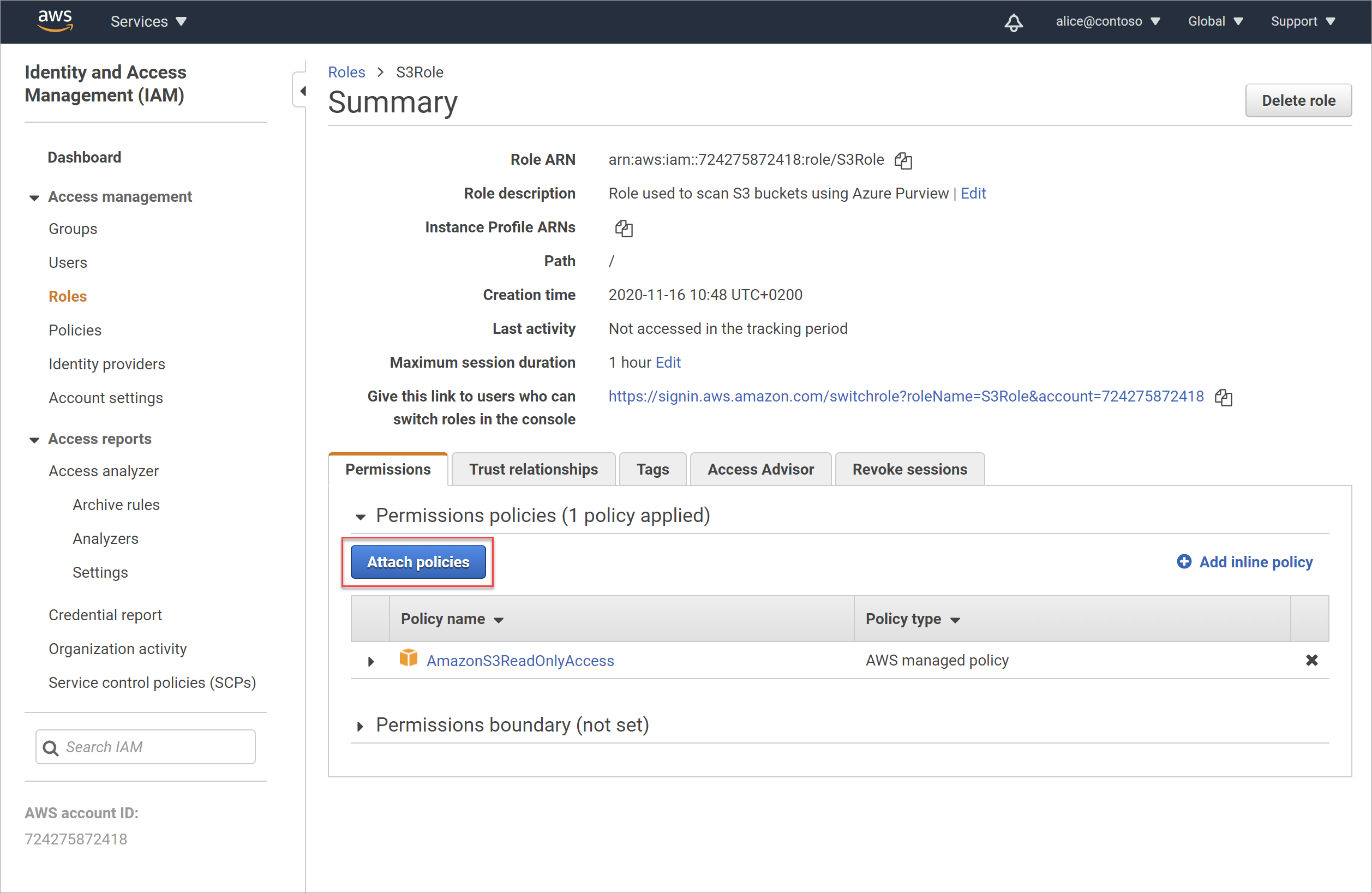

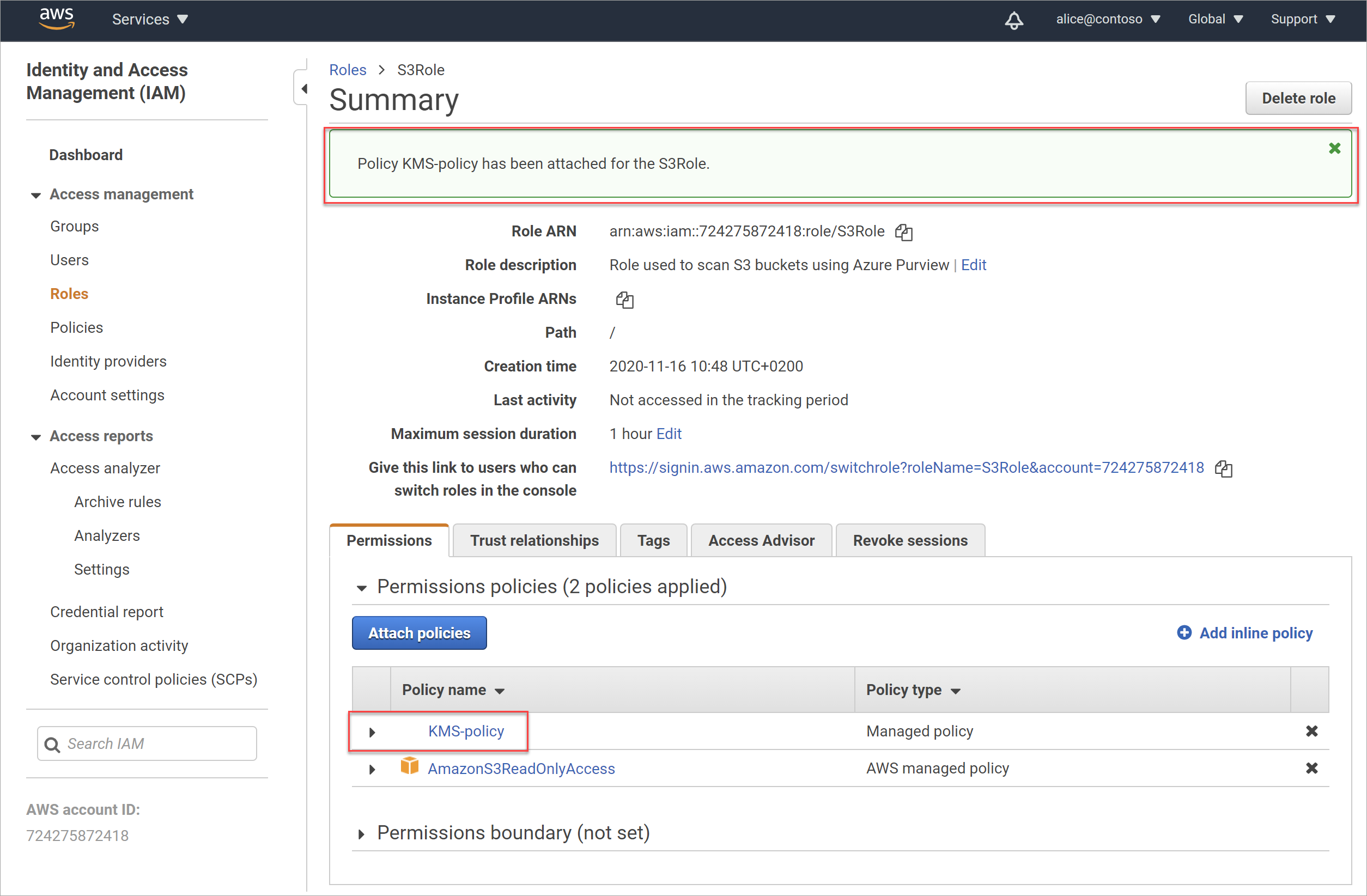

No separador Permissões , selecione Anexar políticas.

Na página Anexar Permissões , procure e selecione a nova política que criou acima. Selecione Anexar política para anexar a política à função.

A página Resumo é atualizada, com a nova política anexada à sua função.

Confirmar o acesso à política de registo

Certifique-se de que a política de registo S3 não bloqueia a ligação:

- No AWS, navegue para o registo S3 e, em seguida, selecione o separador >PermissõesPolítica de registo.

- Verifique os detalhes da política para se certificar de que não bloqueia a ligação a partir do serviço de scanner do Microsoft Purview.

Confirmar o acesso à política SCP

Certifique-se de que não existe nenhuma política SCP que bloqueie a ligação ao registo S3.

Por exemplo, a política SCP pode bloquear as chamadas à API de leitura para a Região do AWS onde o registo S3 está alojado.

- As chamadas à API necessárias, que têm de ser permitidas pela política SCP, incluem:

AssumeRole,GetBucketLocation,GetObject,ListBucket, .GetBucketPublicAccessBlock - A política SCP também tem de permitir chamadas para a região do AWS us-east-1 , que é a Região predefinida para chamadas à API. Para obter mais informações, veja a documentação do AWS.

Siga a documentação do SCP, reveja as políticas SCP da sua organização e certifique-se de que todas as permissões necessárias para o scanner do Microsoft Purview estão disponíveis.

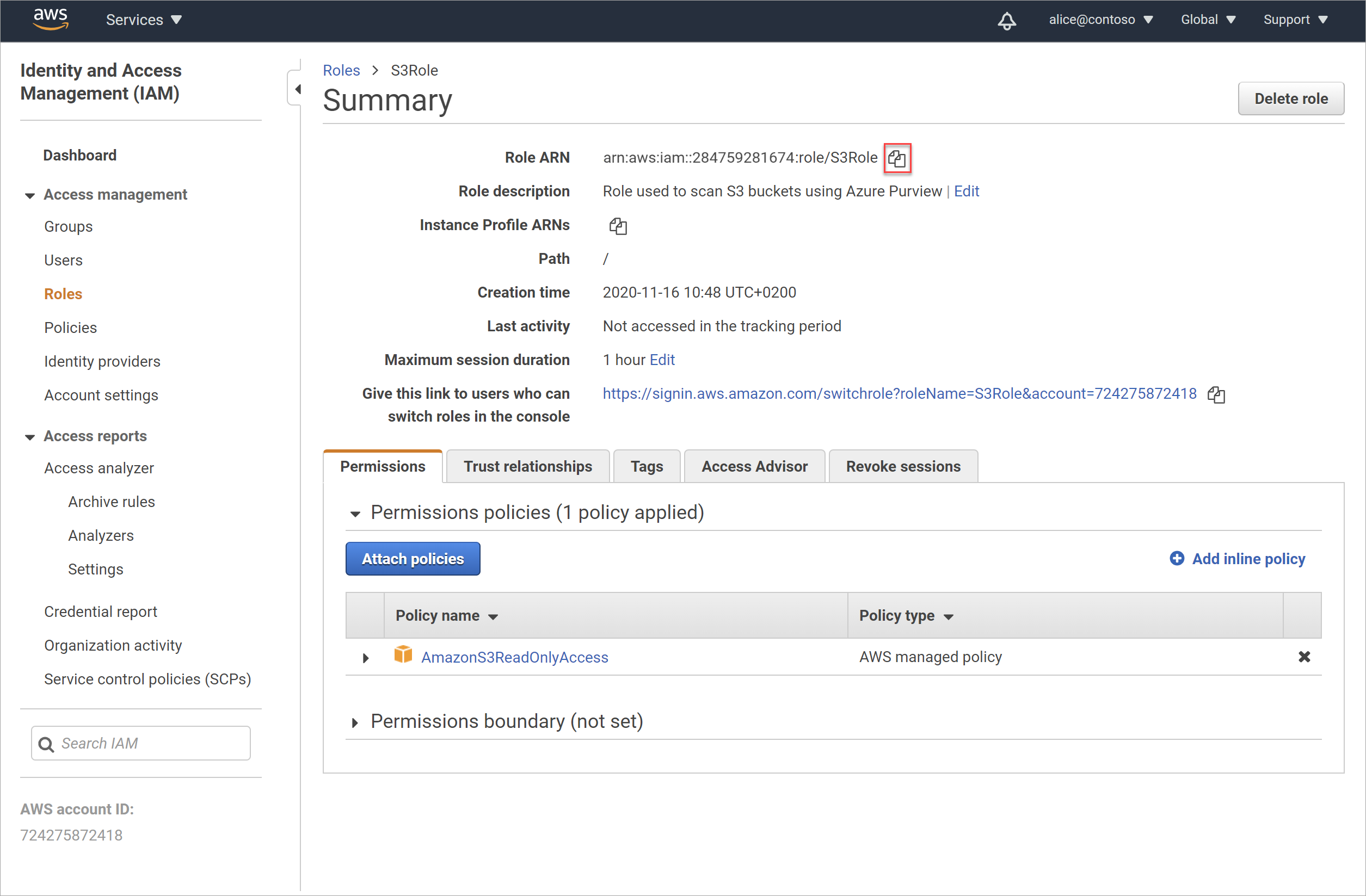

Obter o novo ARN de Função

Terá de gravar o ARN da Função do AWS e copiá-lo para o Microsoft Purview ao criar uma análise para o seu registo do Amazon S3.

Para obter o ARN da função:

Na área AWS Identity and Access Management (IAM)>Funções , procure e selecione a nova função que criou para o Microsoft Purview.

Na página Resumo da função, selecione o botão Copiar para a área de transferência à direita do valor ARN da Função .

No Microsoft Purview, pode editar a credencial do AWS S3 e colar a função obtida no campo ARN da Função . Para obter mais informações, consulte Criar uma análise para um ou mais registos do Amazon S3.

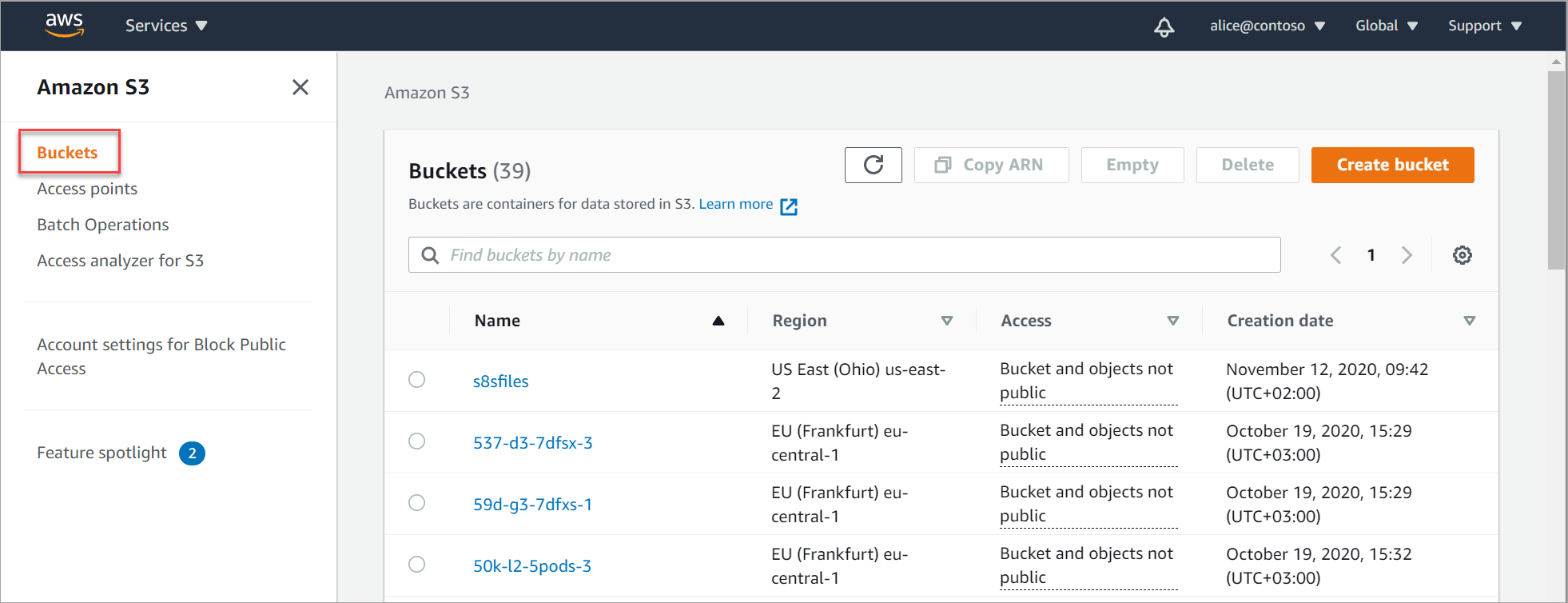

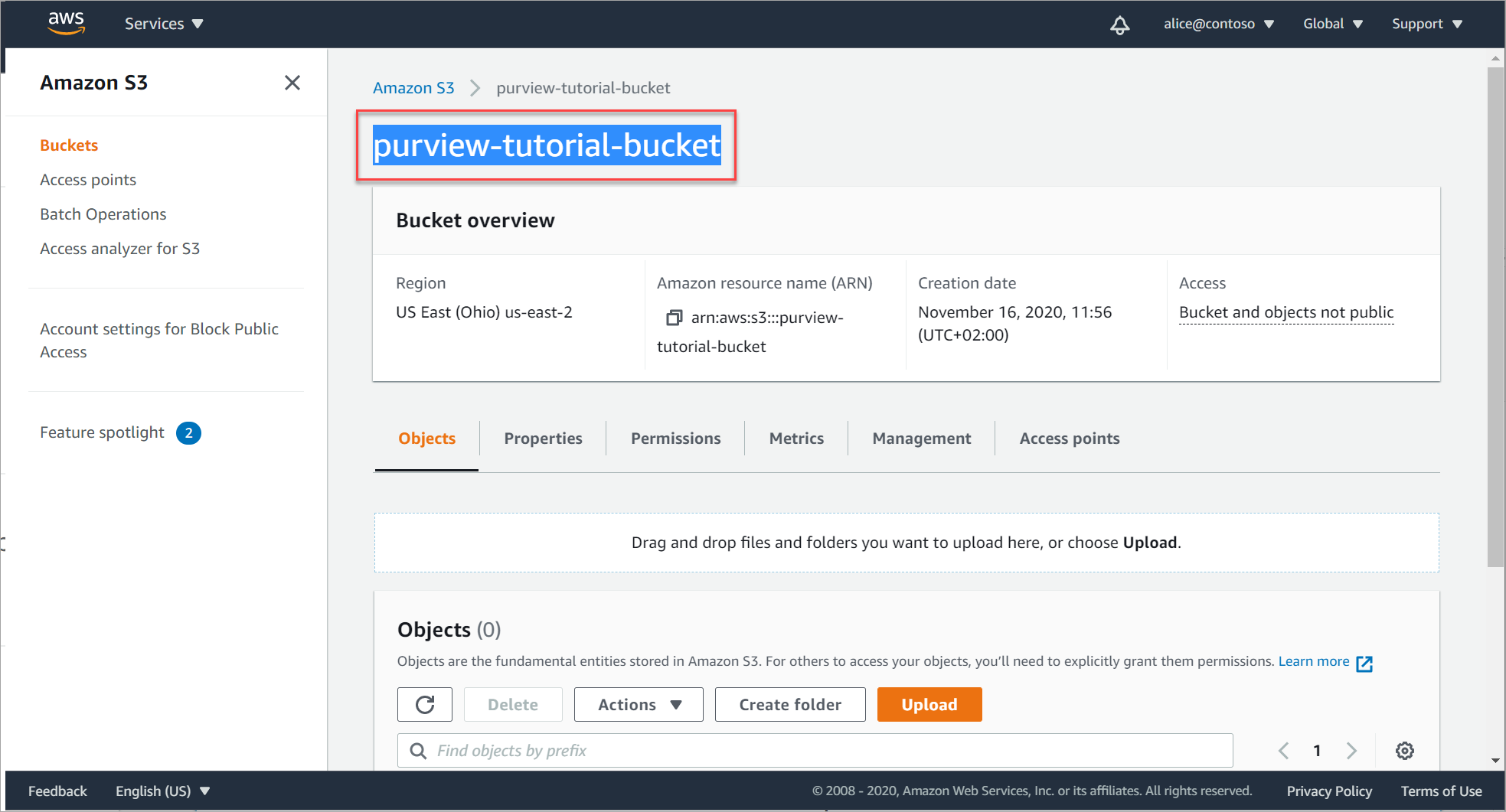

Obter o nome do registo do Amazon S3

Precisará do nome do seu registo do Amazon S3 para copiá-lo para o Microsoft Purview ao criar uma análise para o seu registo do Amazon S3

Para obter o nome do registo:

No AWS, navegue para Armazenamento>S3> e selecione Registos no menu à esquerda.

Procure e selecione o registo para ver a página de detalhes do registo e, em seguida, copie o nome do registo para a área de transferência.

Por exemplo:

Cole o nome do registo num ficheiro seguro e adicione-lhe um

s3://prefixo para criar o valor que terá de introduzir ao configurar o registo como uma conta do Microsoft Purview.Por exemplo:

s3://purview-tutorial-bucket

Dica

Apenas o nível de raiz do registo é suportado como uma origem de dados do Microsoft Purview. Por exemplo, o seguinte URL, que inclui uma subpasta , não é suportado: s3://purview-tutorial-bucket/view-data

No entanto, se configurar uma análise para um registo S3 específico, pode selecionar uma ou mais pastas específicas para a análise. Para obter mais informações, veja o passo para definir o âmbito da análise.

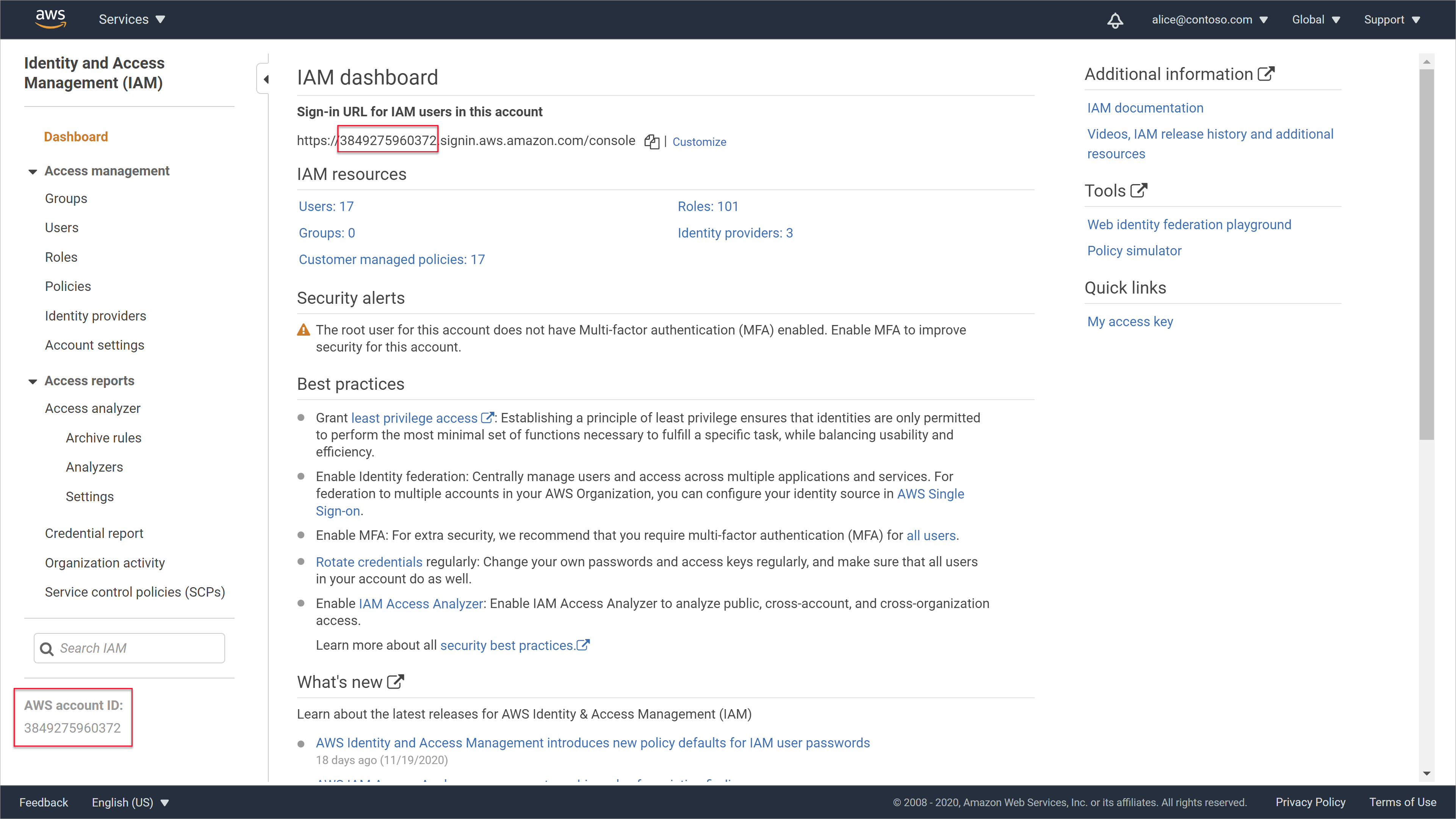

Localizar o ID da conta do AWS

Precisará do seu ID de conta do AWS para registar a sua conta do AWS como uma origem de dados do Microsoft Purview, juntamente com todos os respetivos registos.

O ID da conta do AWS é o ID que utiliza para iniciar sessão na consola do AWS. Também pode encontrá-lo assim que tiver sessão iniciada no dashboard IAM, à esquerda, nas opções de navegação e na parte superior, como a parte numérica do URL de início de sessão:

Por exemplo:

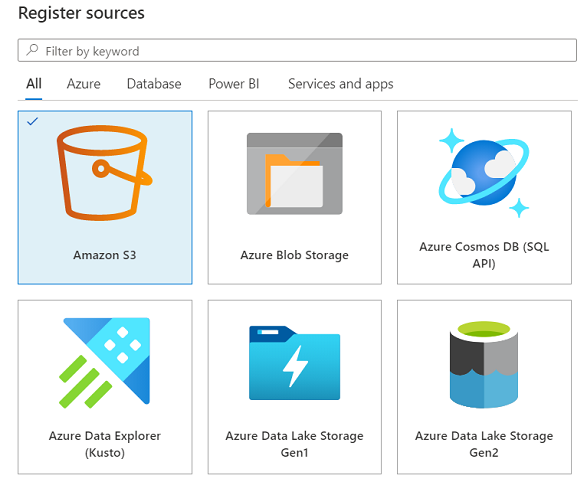

Adicionar um único registo do Amazon S3 como uma conta do Microsoft Purview

Utilize este procedimento se tiver apenas um único registo S3 que pretenda registar no Microsoft Purview como uma origem de dados ou se tiver vários registos na sua conta do AWS, mas não quiser registá-los todos no Microsoft Purview.

Para adicionar o registo:

No Microsoft Purview, aceda ao Mapa de Dados e selecione Origens> de dadosRegistar>Amazon S3>Continuar.

Dica

Se tiver múltiplas coleções e quiser adicionar o Amazon S3 a uma coleção específica, selecione a vista Mapa no canto superior direito e, em seguida, selecione o

da sua coleção.

da sua coleção.No painel Registar origens (Amazon S3) que é aberto, introduza os seguintes detalhes:

Campo Descrição Nome Introduza um nome significativo ou utilize a predefinição fornecida. URL do registo Introduza o URL do registo do AWS com a seguinte sintaxe: s3://<bucketName>

Nota: certifique-se de que utiliza apenas o nível de raiz do registo. Para obter mais informações, consulte Obter o nome do registo do Amazon S3.Selecionar uma coleção Se tiver selecionado registar uma origem de dados a partir de uma coleção, essa coleção já está listada.

Selecione uma coleção diferente conforme necessário, Nenhuma para não atribuir nenhuma coleção ou Nova para criar uma nova coleção agora.

Para obter mais informações sobre as coleções do Microsoft Purview, consulte Gerir origens de dados no Microsoft Purview.Quando terminar, selecione Concluir para concluir o registo.

Continue com Criar uma análise para um ou mais registos do Amazon S3..

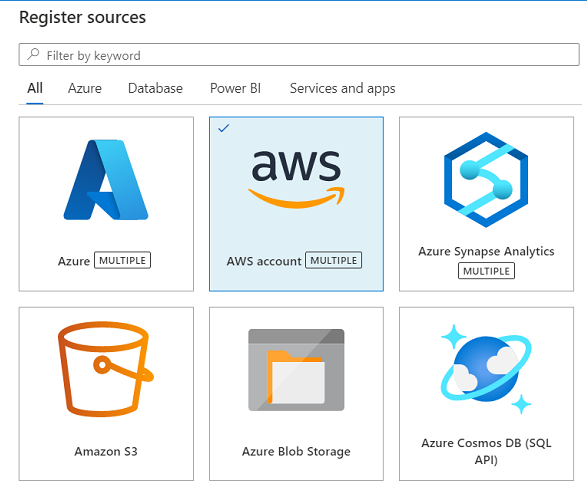

Adicionar uma conta do AWS como uma conta do Microsoft Purview

Utilize este procedimento se tiver vários registos S3 na sua conta Amazon e quiser registá-los todos como origens de dados do Microsoft Purview.

Ao configurar a análise, poderá selecionar os registos específicos que pretende analisar, se não quiser analisá-los todos em conjunto.

Para adicionar a sua conta Amazon:

No Microsoft Purview, aceda à página Mapa de Dados e selecione Origens> de dadosRegistar>contas> AmazonContinuar.

Dica

Se tiver múltiplas coleções e quiser adicionar o Amazon S3 a uma coleção específica, selecione a vista Mapa no canto superior direito e, em seguida, selecione o

da sua coleção.

da sua coleção.No painel Registar origens (Amazon S3) que é aberto, introduza os seguintes detalhes:

Campo Descrição Nome Introduza um nome significativo ou utilize a predefinição fornecida. ID da conta do AWS Introduza o ID da conta do AWS. Para obter mais informações, veja Localizar o ID da conta do AWS Selecionar uma coleção Se tiver selecionado registar uma origem de dados a partir de uma coleção, essa coleção já está listada.

Selecione uma coleção diferente conforme necessário, Nenhuma para não atribuir nenhuma coleção ou Nova para criar uma nova coleção agora.

Para obter mais informações sobre as coleções do Microsoft Purview, consulte Gerir origens de dados no Microsoft Purview.Quando terminar, selecione Concluir para concluir o registo.

Continue com Criar uma análise para um ou mais registos do Amazon S3.

Criar uma análise para um ou mais registos do Amazon S3

Depois de adicionar os registos como origens de dados do Microsoft Purview, pode configurar uma análise para ser executada em intervalos agendados ou imediatamente.

Selecione o Mapa de Dados no portal do Microsoft Purview:

- Na vista Mapa, selecione Nova análise

Na sua caixa de origem de dados.

Na sua caixa de origem de dados. - Na vista Lista, paire o cursor sobre a linha da origem de dados e selecione Nova análise

.

.

- Na vista Mapa, selecione Nova análise

No painel Digitalizar... que é aberto à direita, defina os seguintes campos e, em seguida, selecione Continuar:

Campo Descrição Nome Introduza um nome significativo para a análise ou utilize a predefinição. Tipo Apresentado apenas se tiver adicionado a sua conta do AWS, com todos os registos incluídos.

As opções atuais incluem apenas o Amazon>S3. Fique atento para obter mais opções para selecionar à medida que a matriz de suporte do Microsoft Purview se expande.Credential Selecione uma credencial do Microsoft Purview com o ARN da sua função.

Sugestão: se quiser criar uma nova credencial neste momento, selecione Novo. Para obter mais informações, veja Criar uma credencial do Microsoft Purview para a análise do registo do AWS.Amazon S3 Apresentado apenas se tiver adicionado a sua conta do AWS, com todos os registos incluídos.

Selecione um ou mais registos para analisar ou Selecione todos para analisar todos os registos na sua conta.O Microsoft Purview verifica automaticamente se o ARN da função é válido e se os registos e objetos dentro dos registos estão acessíveis e, em seguida, continua se a ligação for bem-sucedida.

Dica

Para introduzir valores diferentes e testar a ligação manualmente antes de continuar, selecione Testar ligação na parte inferior direita antes de selecionar Continuar.

No painel Âmbito da análise , selecione os registos ou pastas específicos que pretende incluir na análise.

Ao criar uma análise para uma conta do AWS inteira, pode selecionar registos específicos para analisar. Ao criar uma análise para um registo específico do AWS S3, pode selecionar pastas específicas a analisar.

No painel Selecionar um conjunto de regras de análise , selecione o conjunto de regras predefinido do AmazonS3 ou selecione Nova regra de análise definida para criar um novo conjunto de regras personalizadas. Depois de selecionar o conjunto de regras, selecione Continuar.

Se optar por criar um novo conjunto de regras de análise personalizada, utilize o assistente para definir as seguintes definições:

Pane Descrição Novo conjunto de regras de análise /

Descrição da regra de análiseIntroduza um nome significativo e uma descrição opcional para o conjunto de regras Selecionar tipos de ficheiro Selecione todos os tipos de ficheiro que pretende incluir na análise e, em seguida, selecione Continuar.

Para adicionar um novo tipo de ficheiro, selecione Novo tipo de ficheiro e defina o seguinte:

- A extensão de ficheiro que pretende adicionar

- Uma descrição opcional

- Se o conteúdo do ficheiro tem um delimitador personalizado ou se é um tipo de ficheiro de sistema. Em seguida, introduza o seu delimitador personalizado ou selecione o tipo de ficheiro do sistema.

Selecione Criar para criar o seu tipo de ficheiro personalizado.Selecionar regras de classificação Navegue para e selecione as regras de classificação que pretende executar no conjunto de dados. Selecione Criar quando terminar de criar o conjunto de regras.

No painel Definir um acionador de análise , selecione uma das seguintes opções e, em seguida, selecione Continuar:

- Recorrente para configurar uma agenda para uma análise periódica

- Uma vez para configurar uma análise que é iniciada imediatamente

No painel Rever a análise, marcar os detalhes da análise para confirmar que estão corretos e, em seguida, selecione Guardar ou Guardar e Executar se tiver selecionado Uma vez no painel anterior.

Observação

Uma vez iniciada, a análise pode demorar até 24 horas a concluir. Poderá rever os seus Relatórios de Informações e procurar no catálogo 24 horas depois de ter iniciado cada análise.

Para obter mais informações, veja Explorar os resultados da análise do Microsoft Purview.

Explorar os resultados da análise do Microsoft Purview

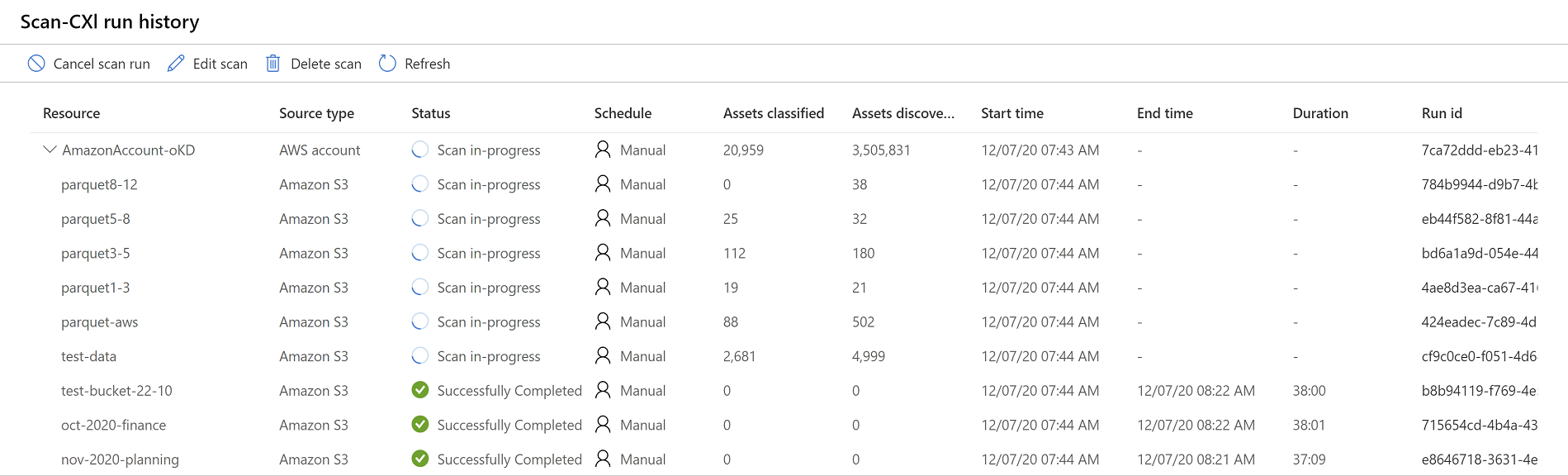

Assim que uma análise do Microsoft Purview estiver concluída nos registos do Amazon S3, desagregue na área Mapa de Dados do Microsoft Purview para ver o histórico de análises.

Selecione uma origem de dados para ver os detalhes e, em seguida, selecione o separador Análises para ver as análises atualmente em execução ou concluídas. Se tiver adicionado uma conta do AWS com vários registos, o histórico de análise de cada registo é apresentado na conta.

Por exemplo:

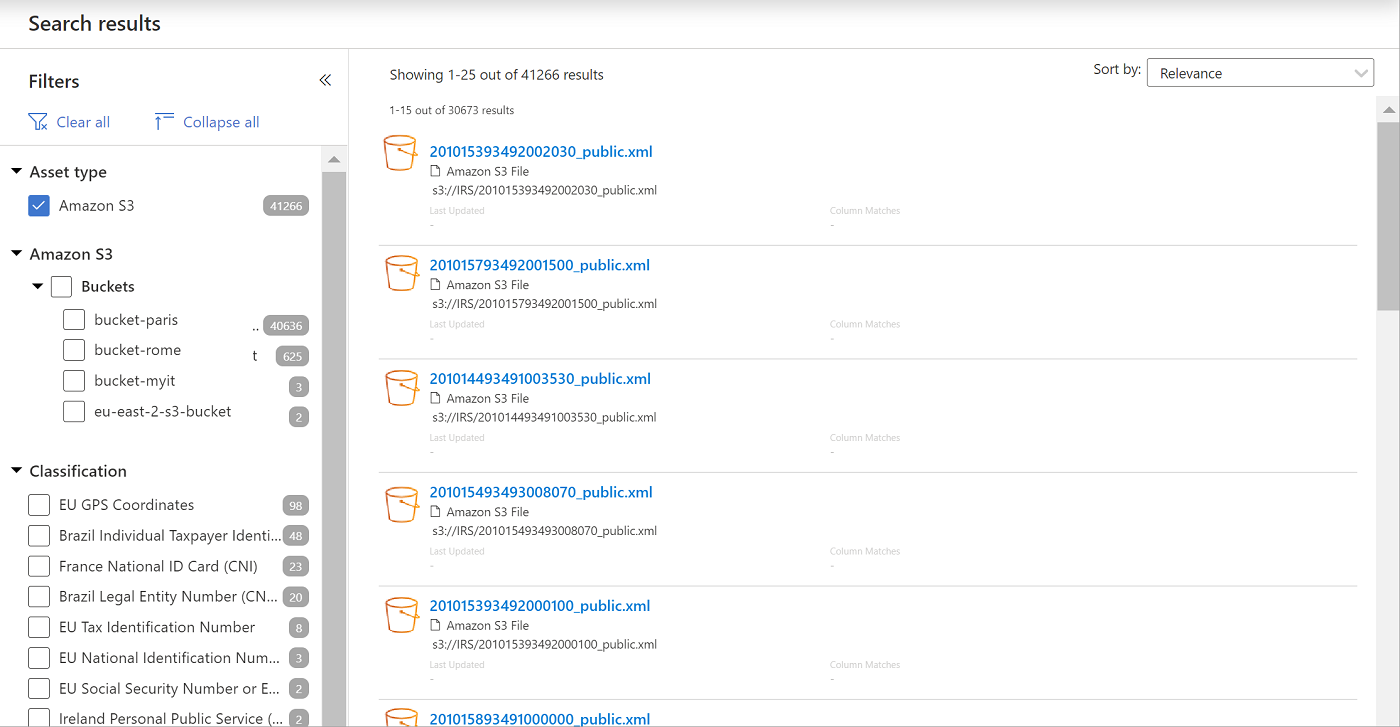

Utilize as outras áreas do Microsoft Purview para obter detalhes sobre os conteúdos no seu património de dados, incluindo os seus registos do Amazon S3:

Pesquise o Catálogo unificado do Microsoft Purview e filtre por um registo específico. Por exemplo:

Veja relatórios do Insight para ver estatísticas para a classificação, etiquetas de confidencialidade, tipos de ficheiro e mais detalhes sobre o seu conteúdo.

Todos os relatórios do Microsoft Purview Insight incluem os resultados da análise do Amazon S3, juntamente com os restantes resultados das origens de dados do Azure. Quando relevante, outro tipo de recurso do Amazon S3 foi adicionado às opções de filtragem de relatórios.

Para obter mais informações, veja Compreender o Data Estate Insights no Microsoft Purview.

Permissões mínimas para a política do AWS

O procedimento predefinido para criar uma função do AWS para o Microsoft Purview utilizar ao analisar os registos S3 utiliza a política AmazonS3ReadOnlyAccess .

A política AmazonS3ReadOnlyAccess fornece as permissões mínimas necessárias para analisar os registos S3 e também pode incluir outras permissões.

Para aplicar apenas as permissões mínimas necessárias para analisar os registos, crie uma nova política com as permissões listadas nas secções seguintes, consoante pretenda analisar um único registo ou todos os registos na sua conta.

Aplique a sua nova política à função em vez de AmazonS3ReadOnlyAccess.

Registos individuais

Ao analisar registos S3 individuais, as permissões mínimas do AWS incluem:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Certifique-se de que define o recurso com o nome de registo específico. Por exemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Todos os registos na sua conta

Ao analisar todos os registos na sua conta do AWS, as permissões mínimas do AWS incluem:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets-

ListBucket.

Certifique-se de que define o recurso com um caráter universal. Por exemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Solução de problemas

A análise de recursos do Amazon S3 requer a criação de uma função no IAM do AWS para permitir que o serviço de scanner do Microsoft Purview em execução numa conta Microsoft no AWS leia os dados.

Os erros de configuração na função podem levar a uma falha de ligação. Esta secção descreve alguns exemplos de falhas de ligação que podem ocorrer durante a configuração da análise e as diretrizes de resolução de problemas para cada caso.

Se todos os itens descritos nas secções seguintes estiverem corretamente configurados e a análise de registos S3 continuar a falhar com erros, contacte o suporte da Microsoft.

Observação

Para problemas de acesso a políticas, certifique-se de que nem a política de registo nem a política SCP estão a bloquear o acesso ao registo S3 a partir do Microsoft Purview.

Para obter mais informações, veja Confirmar o acesso à política de registo e Confirmar o acesso à política SCP.

O registo é encriptado com KMS

Confirme que a função AWS tem permissões de Desencriptação KMS . Para obter mais informações, veja Configurar a análise de registos encriptados do Amazon S3.

A função AWS tem um ID externo em falta

Confirme que a função do AWS tem o ID externo correto:

- Na área IAM do AWS, selecione o separador Relações de Confiança da Função>.

- Siga os passos em Criar uma nova função do AWS para o Microsoft Purview novamente para verificar os seus detalhes.

Erro encontrado com o ARN da função

Este é um erro geral que indica um problema ao utilizar o ARN da Função. Por exemplo, poderá querer resolver o problema da seguinte forma:

Certifique-se de que a função AWS tem as permissões necessárias para ler o registo S3 selecionado. As permissões necessárias incluem

AmazonS3ReadOnlyAccessas permissões mínimas de leitura eKMS Decryptos registos encriptados.Certifique-se de que a função AWS tem o ID de conta Microsoft correto. Na área IAM do AWS, selecione o separador Relações de Confiança da Função > e, em seguida, siga os passos em Criar uma nova função do AWS para o Microsoft Purview novamente para verificar os seus detalhes.

Para obter mais informações, consulte Não é possível localizar o registo especificado.

Não é possível localizar o registo especificado

Certifique-se de que o URL do registo S3 está definido corretamente:

- No AWS, navegue para o registo S3 e copie o nome do registo.

- No Microsoft Purview, edite a origem de dados do Amazon S3 e atualize o URL do registo para incluir o nome do registo copiado, utilizando a seguinte sintaxe:

s3://<BucketName>

Política de proteção

As políticas de controlo de acesso à proteção (políticas de proteção) permitem que as organizações protejam automaticamente dados confidenciais entre origens de dados. O Microsoft Purview já analisa recursos de dados e identifica elementos de dados confidenciais e esta nova funcionalidade permite-lhe restringir automaticamente o acesso a esses dados através de etiquetas de confidencialidade de Proteção de Informações do Microsoft Purview.

Para configurar políticas de proteção para origens do Amazon S3, veja: Como criar políticas de proteção para o Amazon S3.

Próximas etapas

Saiba mais sobre os relatórios do Microsoft Purview Insight: