Configurar o proxy do Arc manualmente para o gateway do Azure no Azure Local (versão prévia)

Aplica-se a: Azure Local, versão 23H2, versão 2408, 2408.1, 2408.2 e 2411

Depois de criar o recurso de gateway do Arc em sua assinatura do Azure, você pode habilitar os novos recursos de visualização do gateway do Arc. Este artigo detalha como configurar manualmente o proxy do Arc antes do registro do Arc.

Importante

Esse recurso está em VERSÃO PRÉVIA no momento. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Pré-requisitos

Certifique-se de que os seguintes pré-requisitos sejam atendidos antes de continuar:

Você tem acesso a uma instância local do Azure que executa a versão 23H2.

Um recurso de gateway do Arc criado na mesma assinatura usada para implantar o Azure Local. Para obter mais informações, consulte Criar o recurso de gateway do Arc no Azure.

Etapa 1: configurar manualmente o proxy

Se você precisar configurar o proxy do Arc em seus computadores locais do Azure antes de iniciar o processo de registro do Arc, siga as instruções em Definir configurações de proxy para o Azure Local, versão 23H2.

Certifique-se de configurar o proxy e a lista de bypass para todas as máquinas em seu sistema.

Etapa 2: Obter o ArcGatewayID

Você precisa do proxy e da ID do gateway do Arc (ArcGatewayID) do Azure para executar o script de registro em computadores locais do Azure. Você pode encontrar a ID do gateway do Arc na página de visão geral do portal do Azure do recurso.

Etapa 3: Registrar novos computadores no Azure Arc

Para registrar novos computadores versão 2408 ou versão 2411 no Azure Arc, execute o script de inicialização passando o parâmetro ArcGatewayID e os parâmetros do servidor proxy. Aqui está um exemplo de como você deve alterar os Invoke-AzStackHciArcInitialization parâmetros no script de inicialização:

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription>"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant you will use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yoursubscription/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Connect to your Azure account and subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId

Etapa 4: Iniciar a implantação da nuvem local do Azure

Depois que os computadores locais do Azure forem registrados no Azure Arc e todas as extensões forem instaladas, você poderá iniciar a implantação no portal do Azure ou usando os modelos do ARM documentados nestes artigos:

Implante uma instância local do Azure usando o portal do Azure.

Implantação de modelo do Azure Resource Manager para Azure Local, versão 23H2.

Etapa 5: Verificar se a configuração foi bem-sucedida

Depois que a validação da implantação for iniciada, você poderá se conectar ao primeiro computador local do Azure do sistema e abrir o log do gateway do Arc para monitorar quais pontos de extremidade são redirecionados para o gateway do Arc e quais continuam usando o firewall ou o proxy.

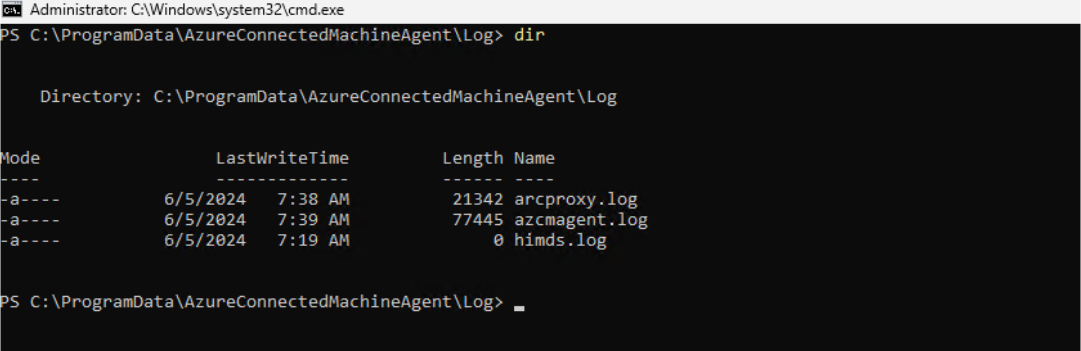

Você pode encontrar o log do gateway do Arc em: c:\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

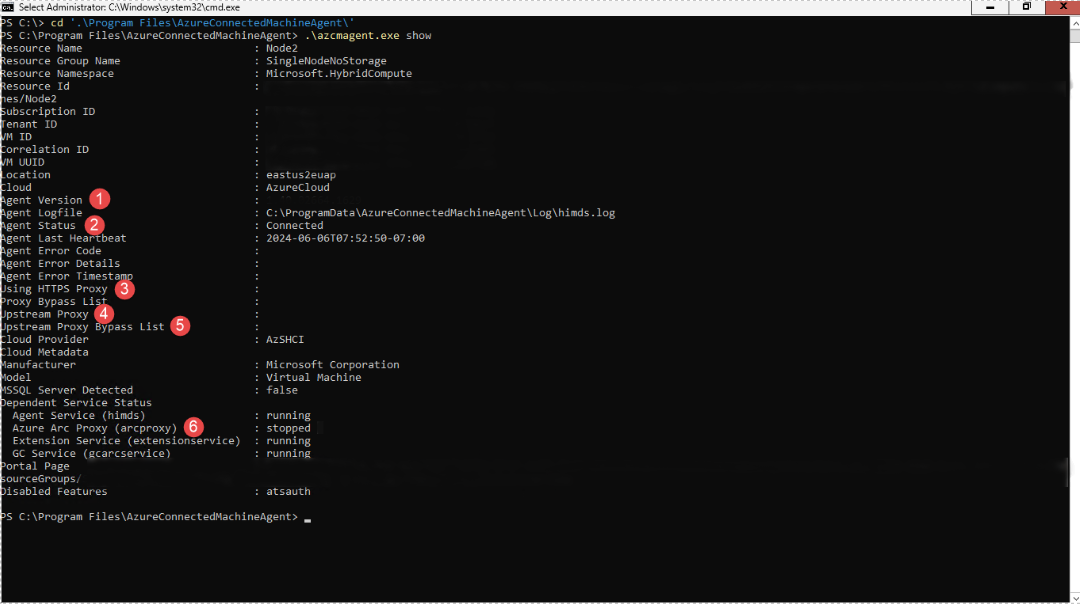

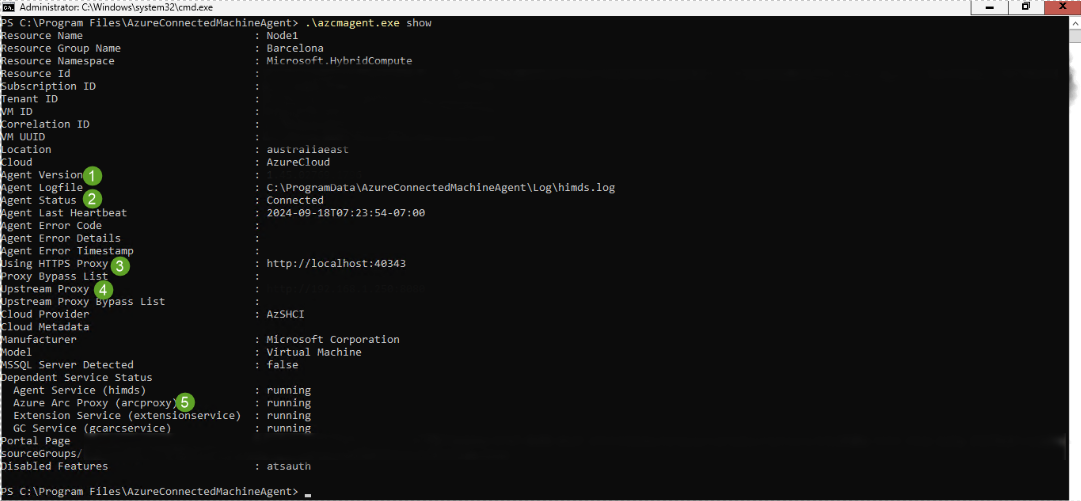

Para verificar a configuração do agente do Arc e verificar se ele está usando o gateway do Arc, execute o seguinte comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent show

O resultado deve mostrar os seguintes valores:

A versão do agente é 1.45 ou superior.

O status do agente é Conectado.

O uso do proxy HTTPS está vazio quando o gateway Arc não está em uso. Ele deve ser exibido como

http://localhost:40343quando o gateway Arc está habilitado.O Proxy Upstream mostra o servidor proxy corporativo e a porta.

O Proxy do Azure Arc é mostrado como parado quando o gateway do Arc não está em uso e em execução quando o gateway do Arc está habilitado.

O agente do Arc sem o gateway do Arc:

O agente do Arc usando o gateway do Arc:

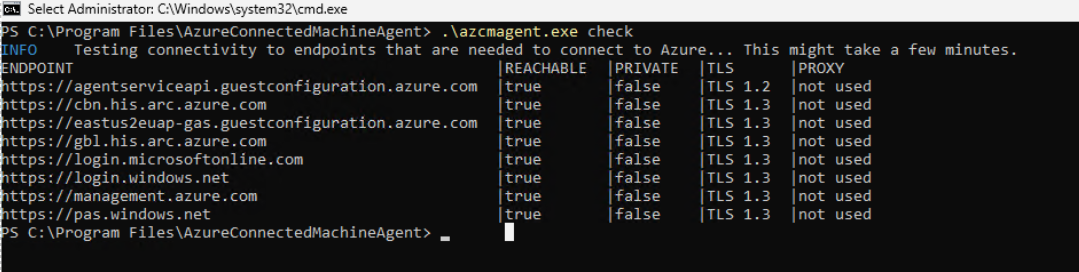

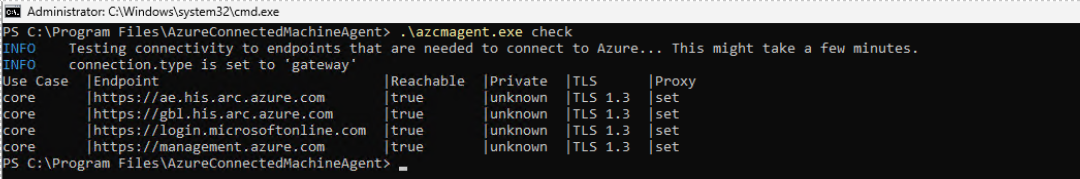

Além disso, para verificar se a configuração foi bem-sucedida, você pode executar o seguinte comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent check.

A resposta deve indicar que connection.type está definido como gateway, e a coluna Acessível deve indicar true para todas as URLs, conforme mostrado:

O agente do Arc sem o gateway do Arc:

O agente do Arc com o gateway do Arc habilitado:

Você também pode auditar o tráfego do gateway visualizando os logs do roteador do gateway.

Para exibir logs do roteador de gateway no Windows, execute o azcmagent logs comando no PowerShell. No arquivo .zip resultante, os logs estão localizados na pasta C:\ProgramData\Microsoft\ArcGatewayRouter .